Microsoft Entra ID (OIDC) in Logto Enterprise SSO integrieren

Erfahre, wie man Microsoft Entra ID (OIDC) SSO mit Logto integriert.

Microsoft Entra ID, auch bekannt als Azure Active Directory (Azure AD), ist eine umfassende Identitäts- und Zugriffsverwaltungslösung, die sowohl das OpenID Connect (OIDC)- als auch das Security Assertion Markup Language (SAML)-Protokoll für die Integration von Single Sign-On (SSO) unterstützt. Im vorherigen Tutorial haben wir dir gezeigt, wie du deine Logto-Anwendung mit Microsoft Entra ID (SAML) SSO integrierst. In diesem Tutorial zeigen wir dir, wie du deine Logto-Anwendung mit Microsoft Entra ID (OIDC) SSO integrierst.

Voraussetzungen

Wie üblich, stelle sicher, dass du ein aktives Microsoft Entra- oder Azure-Konto hast, bevor wir beginnen. Falls du noch keines hast, kannst du hier ein kostenloses Microsoft-Konto erstellen.

Ein Logto-Cloud-Konto. Falls du noch keines hast, bist du herzlich eingeladen, ein Logto-Konto zu erstellen. Logto ist kostenlos für den persönlichen Gebrauch. Alle Funktionen, einschließlich der SSO-Funktion, sind für Entwickler-Mandanten verfügbar.

Eine gut integrierte Logto-Anwendung wird ebenfalls benötigt. Wenn du noch keine hast, folge bitte der Integrationsanleitung, um eine Logto-Anwendung zu erstellen.

Integration

Erstelle einen neuen Microsoft Entra ID OIDC SSO-Connector in Logto

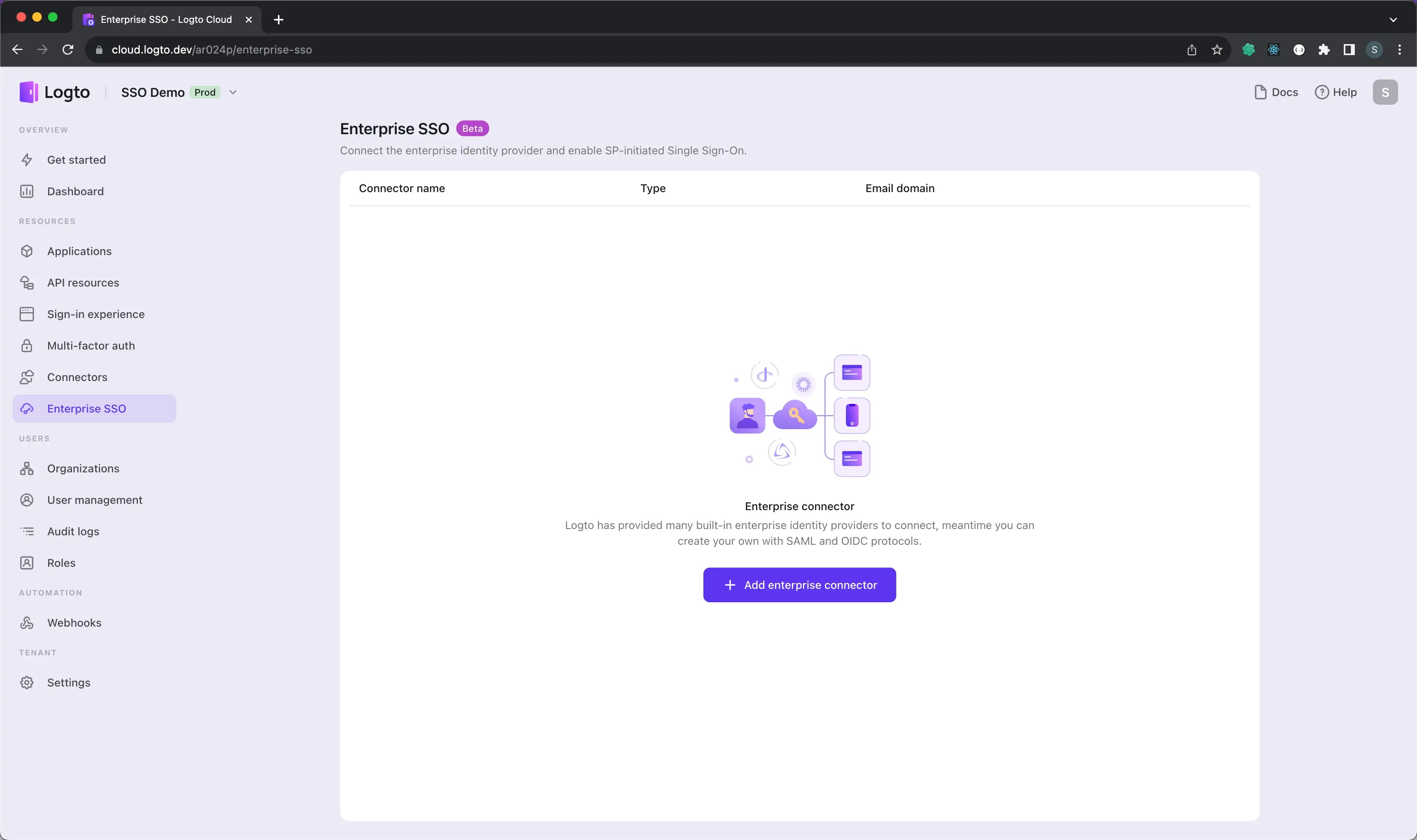

- Besuche deine Logto Cloud Console und navigiere zur Seite Enterprise SSO.

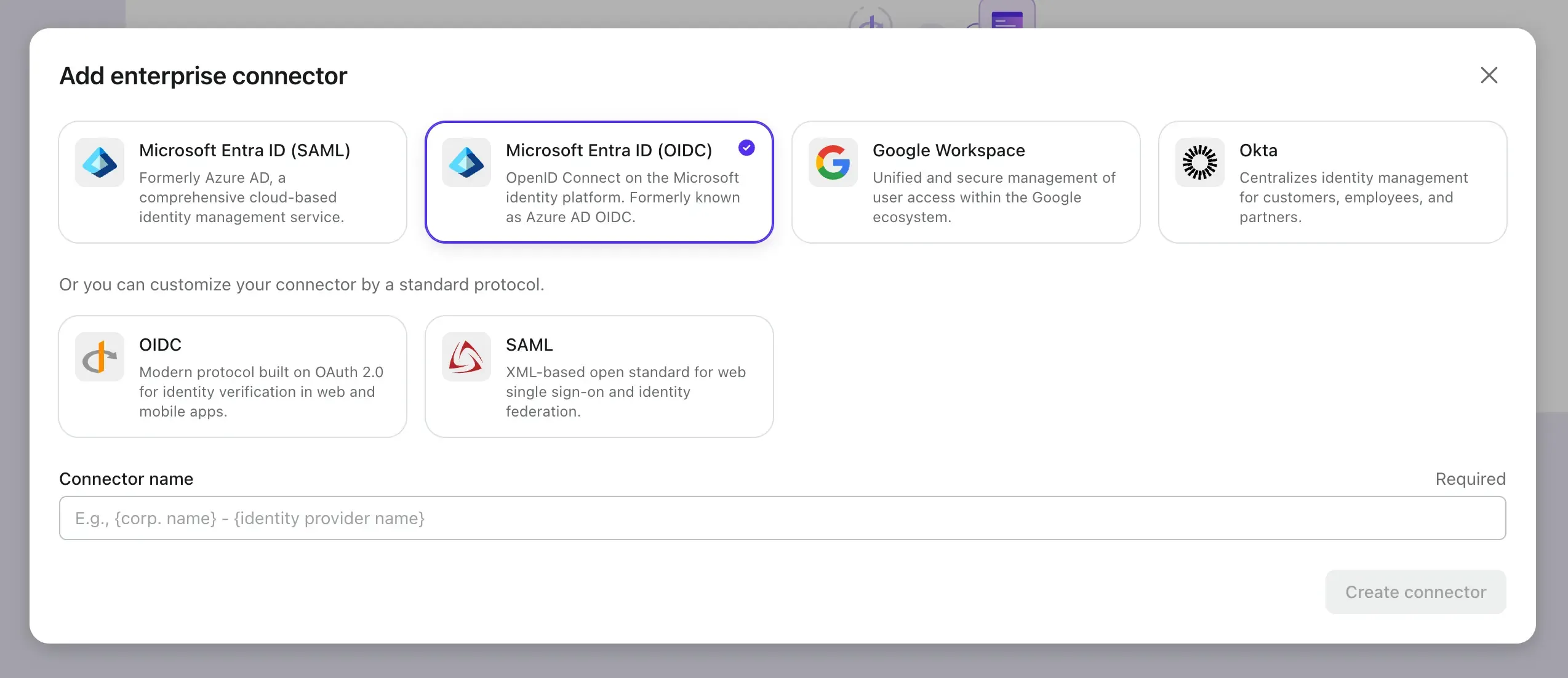

- Klicke auf die Schaltfläche Add Enterprise SSO und wähle Microsoft Entra ID (OIDC) als SSO-Anbieter aus.

Öffne nun das Microsoft Entra Admin Center in einem anderen Tab und folge den Schritten, um eine OIDC-Anwendung auf der Microsoft Entra-Seite zu erstellen.

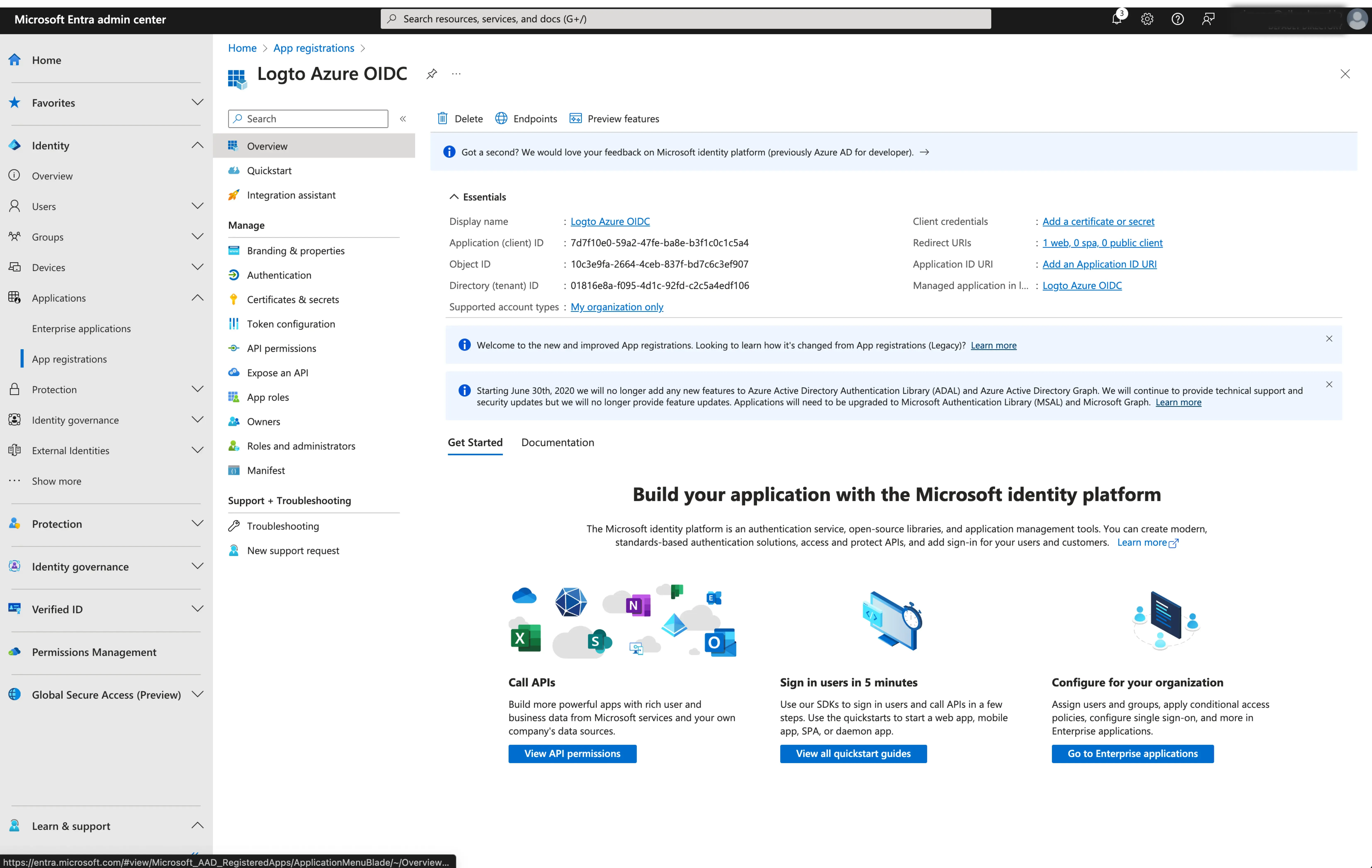

Registriere eine neue Microsoft Entra ID OIDC-Anwendung

-

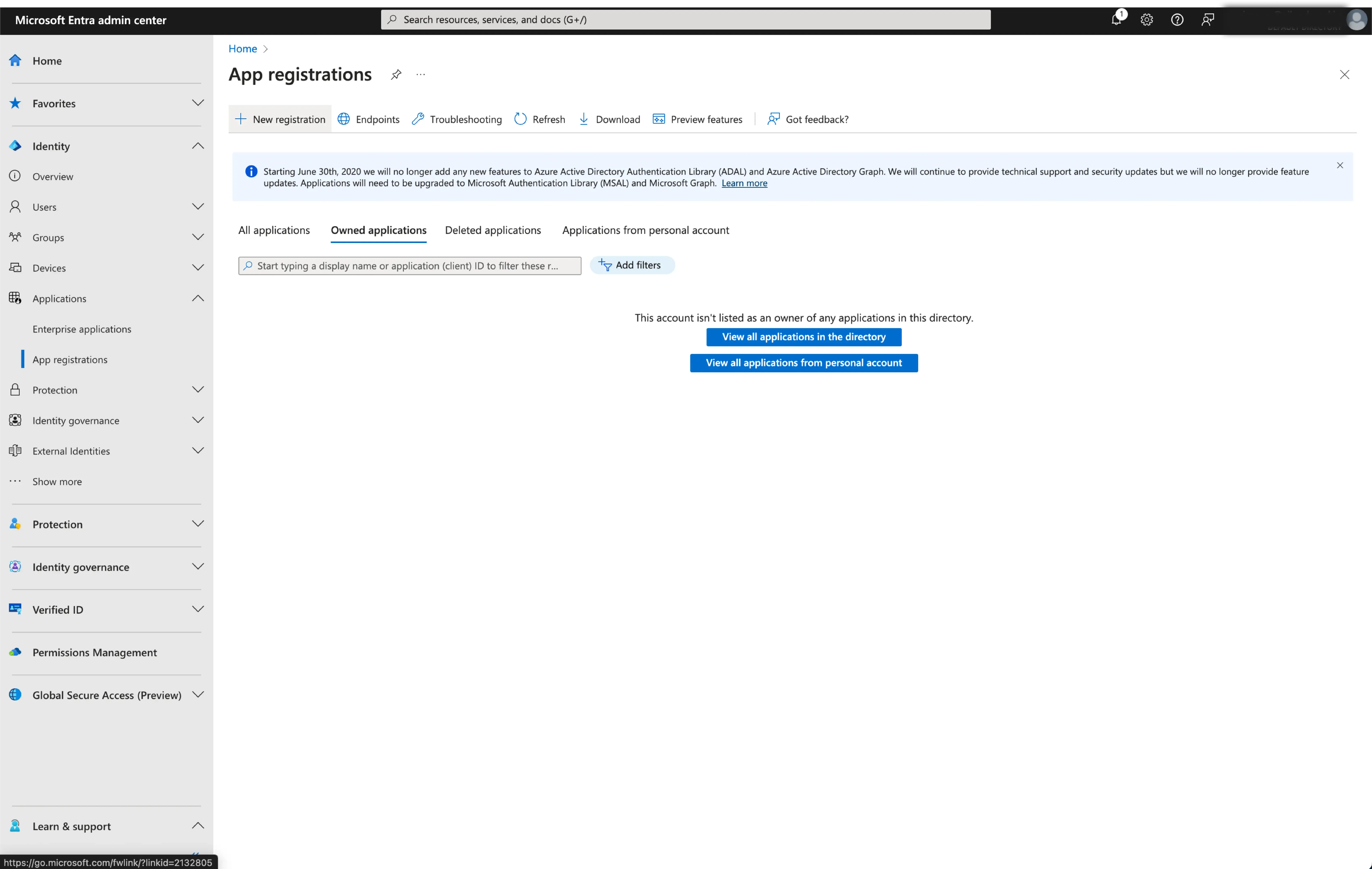

Gehe zum Microsoft Entra Admin Center und melde dich als Administrator an.

-

Navigiere zu Identity > Applications > App registrations.

-

Wähle

New registration. -

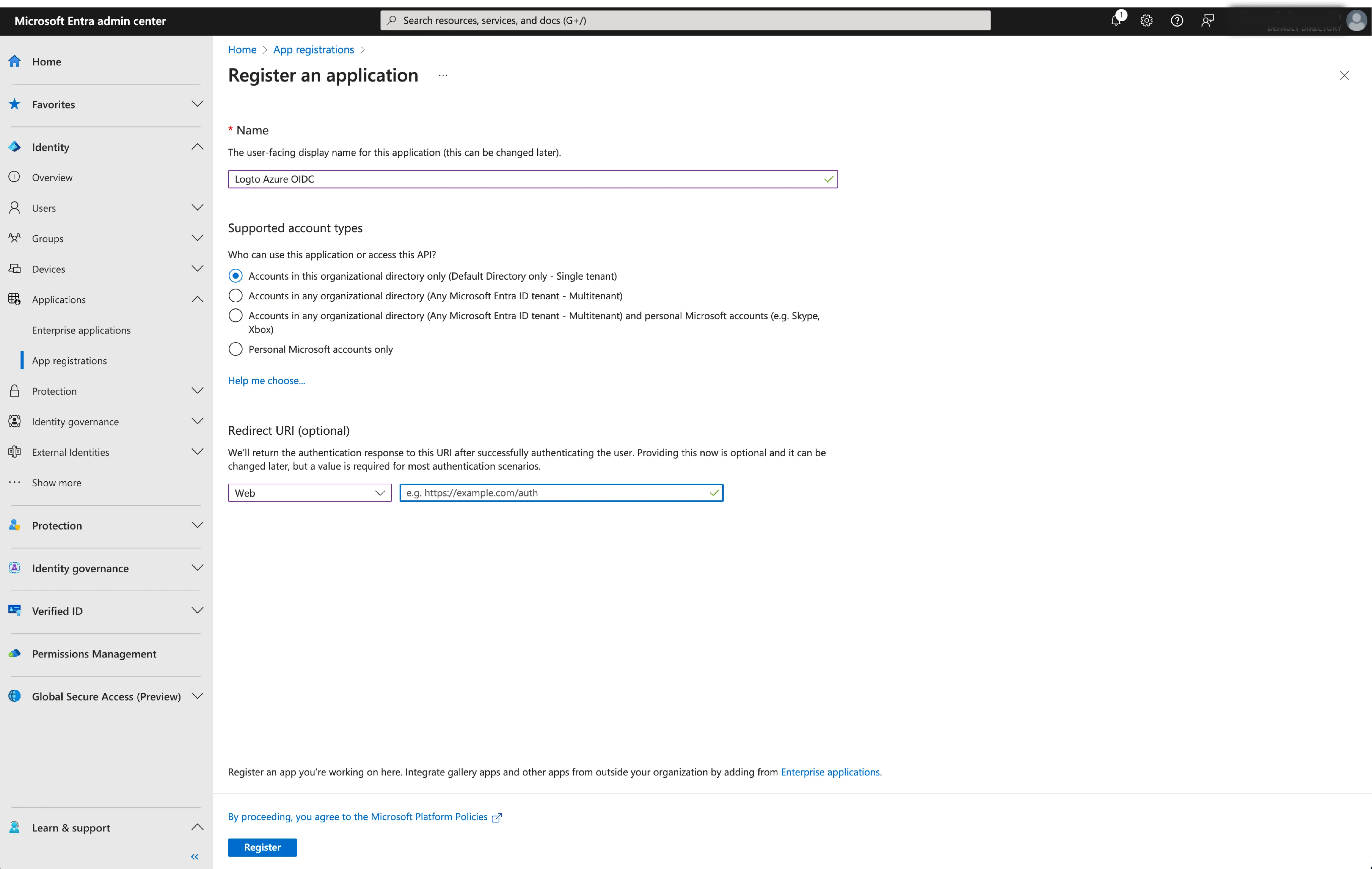

Gib den Anwendungsnamen ein und wähle den entsprechenden Kontozugriffstyp für deine Anwendung aus.

-

Wähle

Webals Anwendungsplattform. Gib die Redirect URI für die Anwendung ein. Die Redirect URI ist die URL, an die der Nutzer nach der Authentifizierung mit Microsoft Entra ID weitergeleitet wird. -

Kopiere die

Redirect URI (Callback URL)von der Logto-Connector-Detailseite und füge sie in dasRedirect URI-Feld ein.

- Klicke auf

Register, um die Anwendung zu erstellen.

Konfiguriere die SSO-Verbindung in Logto

Nach erfolgreicher Erstellung einer Microsoft Entra OIDC-Anwendung musst du die IdP-Konfigurationen an Logto übermitteln. Navigiere zum Connection-Tab in der Logto-Konsole und fülle die folgenden Konfigurationen aus:

- Client ID: Eine eindeutige Kennung, die deiner OIDC-Anwendung von Microsoft Entra zugewiesen wird. Diese Kennung wird von Logto verwendet, um die Anwendung während des OIDC-Flusses zu identifizieren und zu authentifizieren. Du findest sie auf der Übersichtsseite der Anwendung als

Application (client) ID.

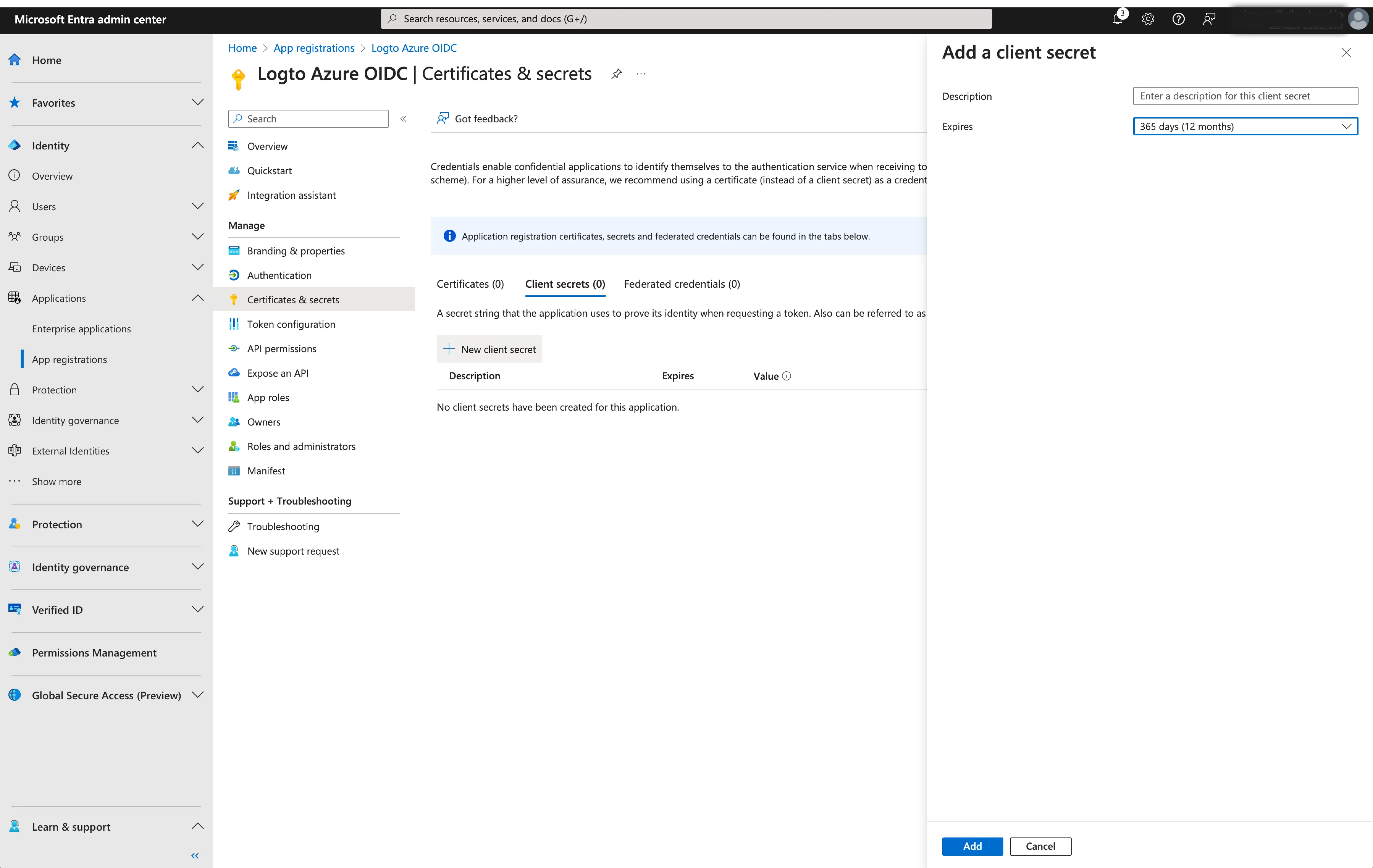

- Client Secret: Erstelle ein neues Client-Secret und kopiere den Wert nach Logto. Dieses Secret wird verwendet, um die OIDC-Anwendung zu authentifizieren und die Kommunikation zwischen Logto und dem IdP zu sichern.

-

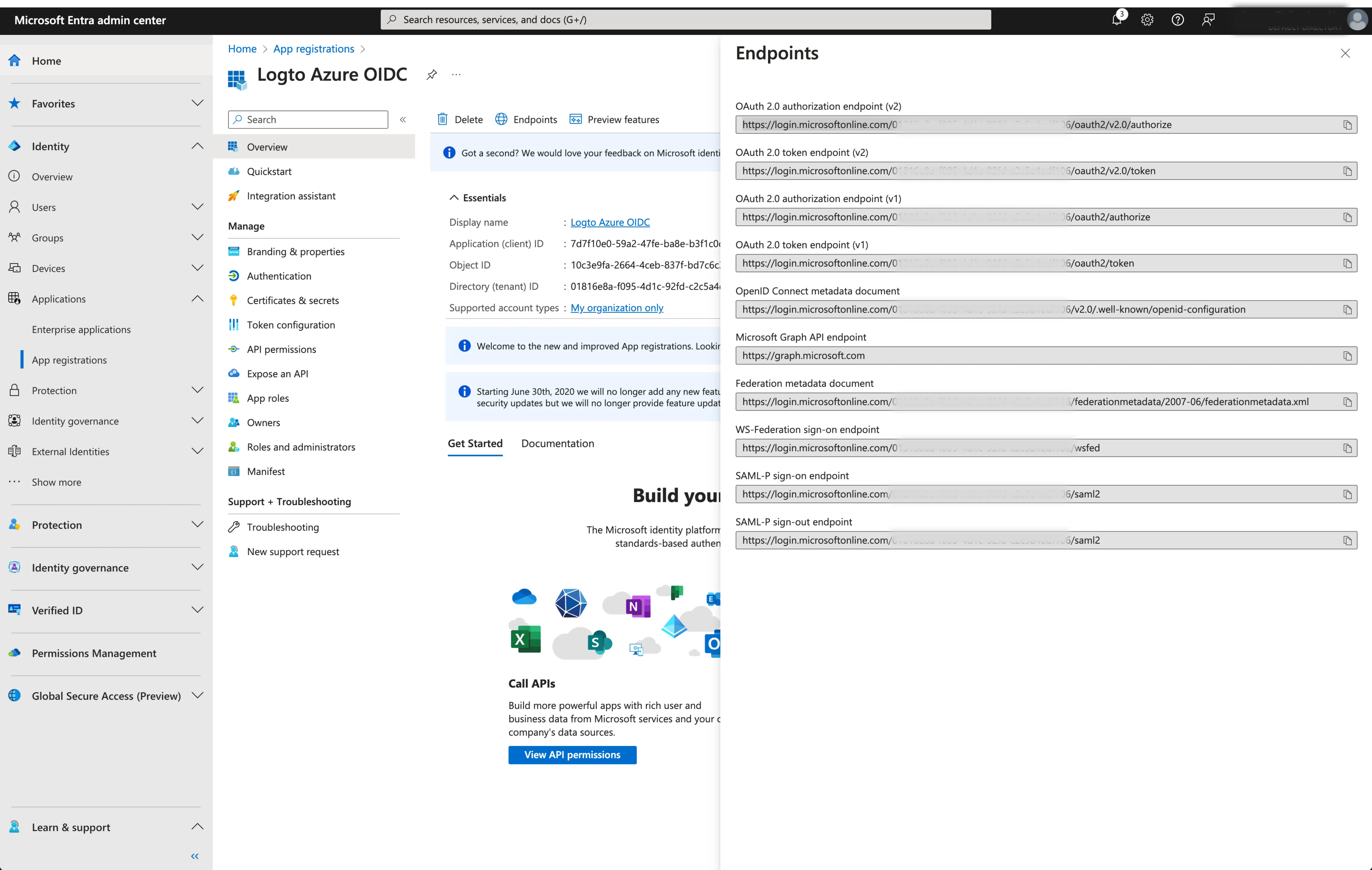

Issuer: Die Issuer-URL, eine eindeutige Kennung für den IdP, die angibt, wo der OIDC-Identitätsanbieter zu finden ist. Sie ist ein wichtiger Bestandteil der OIDC-Konfiguration, da sie Logto hilft, die erforderlichen Endpunkte zu entdecken.

Anstatt alle diese OIDC-Endpunkte manuell bereitzustellen, ruft Logto automatisch alle erforderlichen Konfigurationen und IdP-Endpunkte ab. Dies geschieht durch Nutzung der bereitgestellten Issuer-URL und einem Aufruf des Discovery-Endpunkts des IdP.

Um die Issuer-URL zu erhalten, findest du sie im Abschnitt

Endpointsauf der Übersichtsseite der Anwendung.Suche den Endpunkt für das

OpenID Connect metadata documentund kopiere die URL OHNE den abschließenden Pfad.well-known/openid-configuration. Denn Logto fügt die Endung.well-known/openid-configurationautomatisch zur Issuer-URL hinzu, wenn es die OIDC-Konfigurationen abruft.

- Scope: Eine durch Leerzeichen getrennte Liste von Zeichenfolgen, die die gewünschten Berechtigungen oder Zugriffsebenen definieren, die Logto während des OIDC-Authentifizierungsprozesses anfragt. Der Scope-Parameter ermöglicht es dir, anzugeben, welche Informationen und welchen Zugriff Logto vom IdP anfordert.

Der Scope-Parameter ist optional. Unabhängig von den benutzerdefinierten Scope-Einstellungen sendet Logto immer die openid, profile und email Scopes an den IdP.

Klicke auf Save, um den Konfigurationsprozess abzuschließen.

Aktiviere den Microsoft Entra ID (OIDC) Connector in Logto

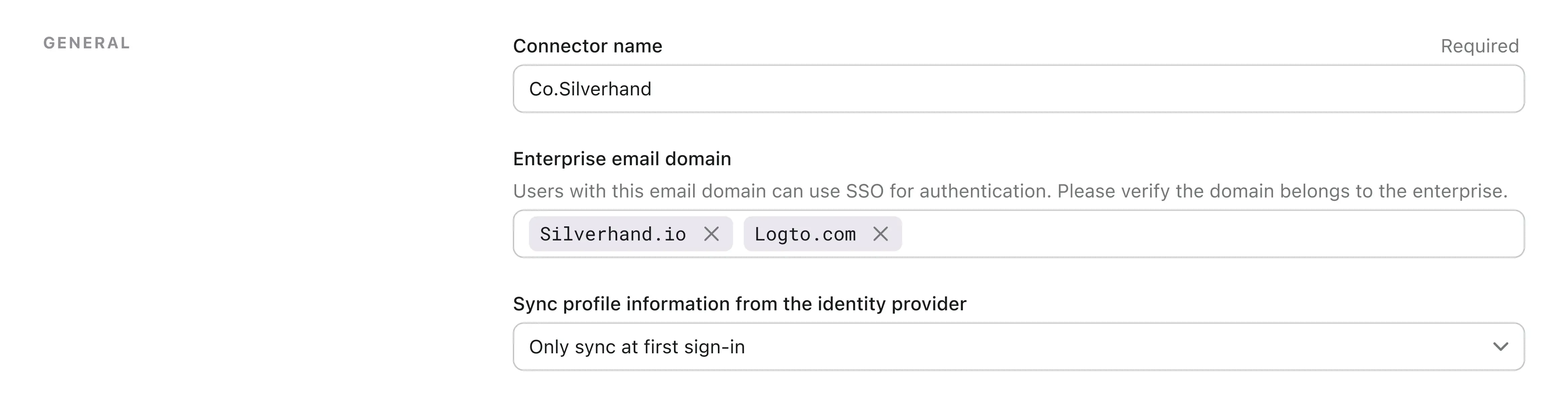

Setze E-Mail-Domain und aktiviere den Microsoft Entra ID (OIDC) Connector in Logto

Gib die E-Mail-Domains deines Unternehmens im experience-Tab des Logto SAML SSO Connectors an. Dadurch wird der SSO-Connector als Authentifizierungsmethode für diese Benutzer aktiviert.

Benutzern mit E-Mail-Adressen in den angegebenen Domains wird ausschließlich die Nutzung des SAML SSO-Connectors als einzige Authentifizierungsmethode ermöglicht.

Aktiviere den Microsoft Entra ID (OIDC) Connector in Logtos Anmeldeerfahrung

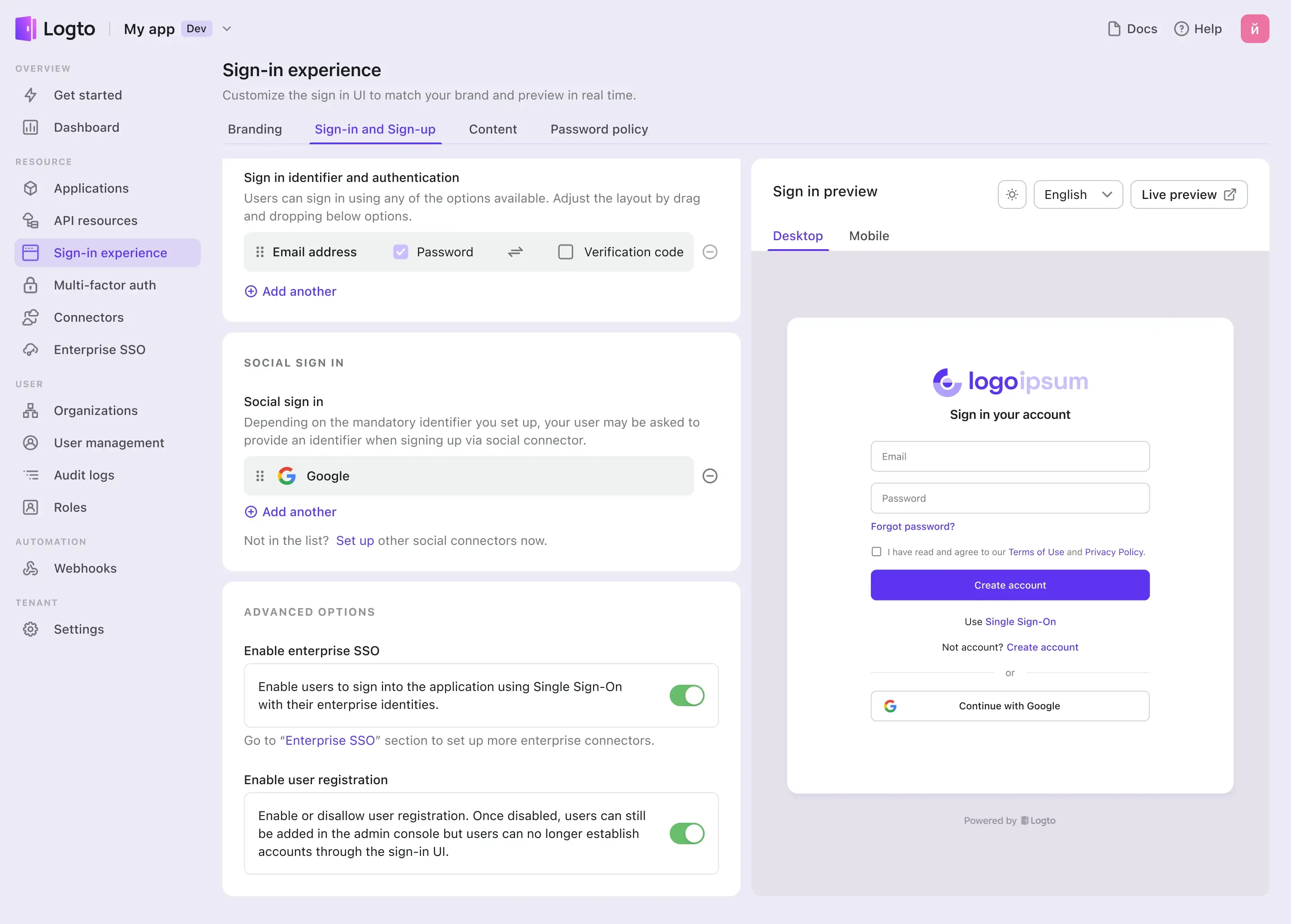

Gehe zum Sign-in Experience-Tab und aktiviere das Enterprise SSO.

Jetzt kannst du die SSO-Integration testen, indem du die Schaltfläche für die Live-Vorschau in der oberen rechten Ecke des Abschnitts Sign-in Experience preview verwendest.