Azure SAML SSO mit Logto integrieren

Lerne, wie du Azure SAML SSO in wenigen Minuten mit Logto integrierst.

Microsoft Entra ID, auch bekannt als Azure Active Directory (Azure AD), ist eine umfassende Lösung für Identitäts- und Zugriffsmanagement, die dir eine robuste Palette an Funktionen bietet, um Benutzer und Gruppen zu verwalten. Viele Organisationen nutzen Azure AD, um ihre Benutzer und Gruppen zu verwalten, und es ist auch eine beliebte Wahl für die Integration von Single Sign-On (SSO). Azure AD unterstützt sowohl die OpenID Connect (OIDC)- als auch die Security Assertion Markup Language (SAML)-Protokolle für die SSO-Integration. In diesem Tutorial zeigen wir dir, wie du zuerst deine Logto-Anwendung mit Azure SAML SSO integrierst.

Voraussetzungen

Bevor wir beginnen, stelle sicher, dass du ein aktives Azure-Konto hast. Wenn du keines hast, kannst du dich hier für ein kostenloses Azure-Konto anmelden.

Ein Logto Cloud-Konto. Wenn du keines hast, bist du herzlich eingeladen, dich für ein Logto-Konto anzumelden. Logto ist für die persönliche Nutzung kostenlos. Alle Funktionen stehen für Entwickler-Tenants zur Verfügung, einschließlich der SSO-Funktion.

Eine gut integrierte Logto-Anwendung wird ebenfalls benötigt. Wenn du keine hast, befolge bitte die Integrationsanleitung, um eine Logto-Anwendung zu erstellen.

Integration

Erstelle einen neuen Azure SAML SSO-Connector in Logto

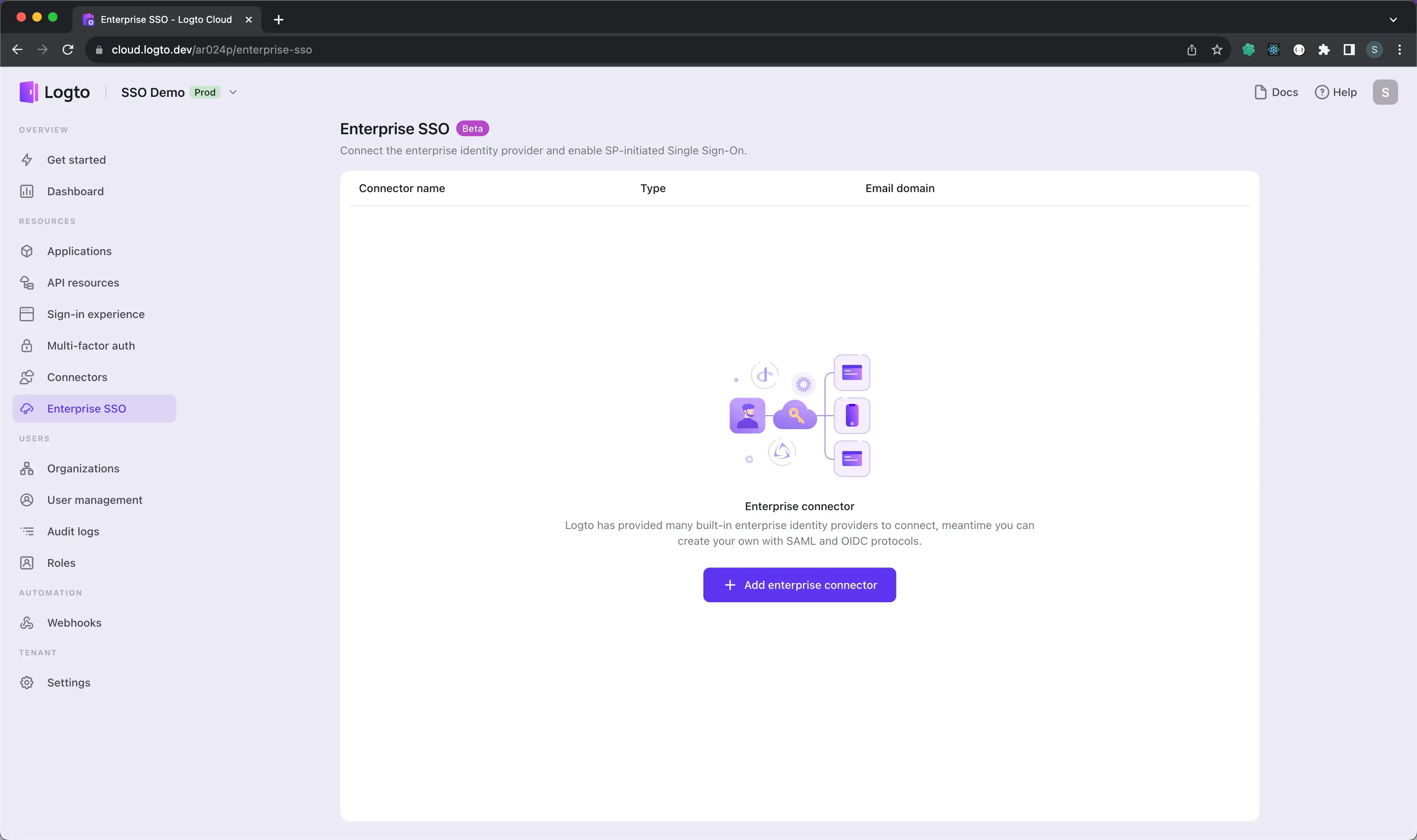

- Besuche deine Logto Cloud-Konsole und navigiere zur Seite Enterprise SSO.

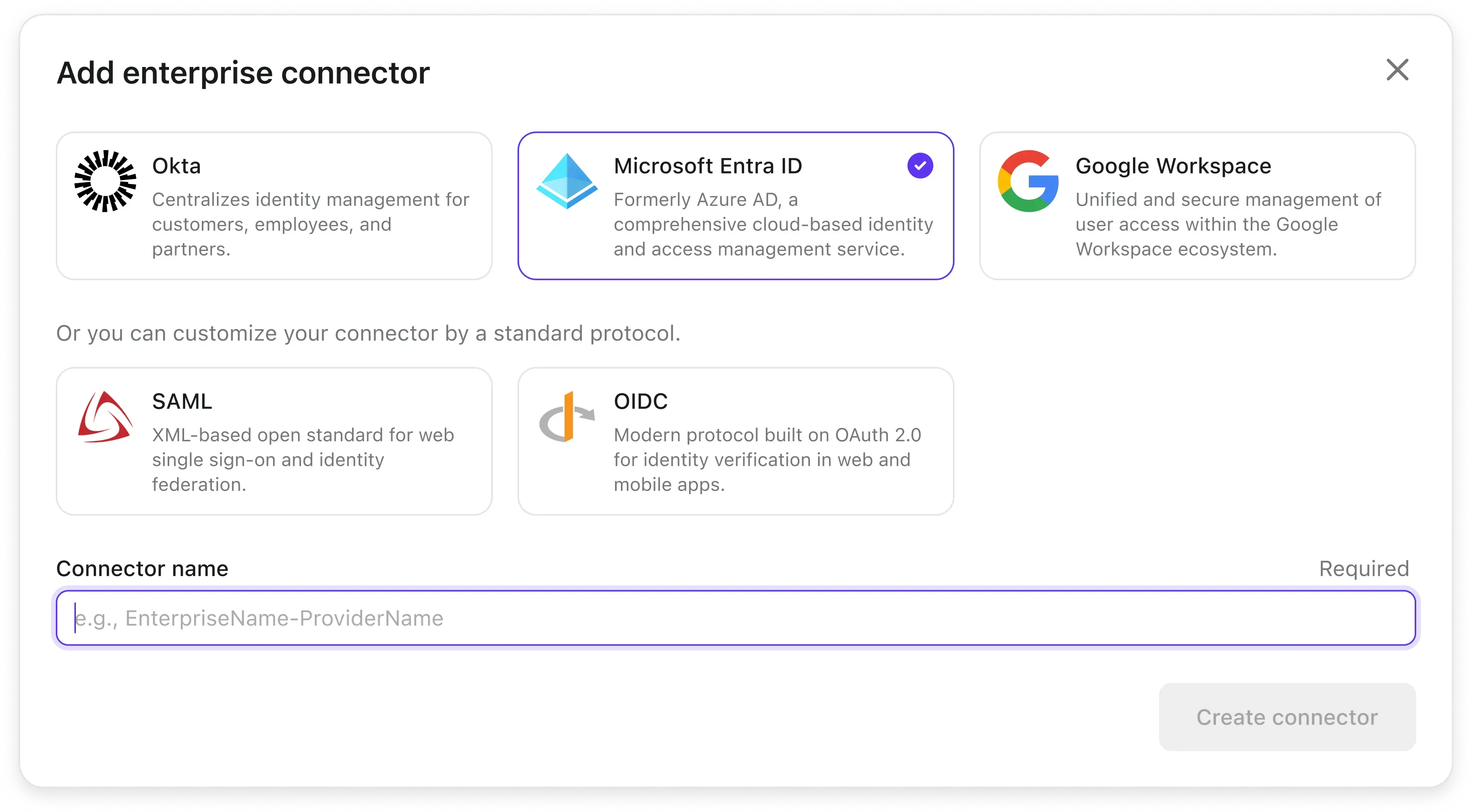

- Klicke auf die Schaltfläche Add Enterprise SSO und wähle Microsoft Entra Id (SAML) als SSO-Anbieter.

Öffne das Azure-Portal in einem anderen Tab und folge den Schritten, um eine Unternehmensanwendung auf der Azure-Seite zu erstellen.

Erstelle eine Azure-Unternehmensanwendung

-

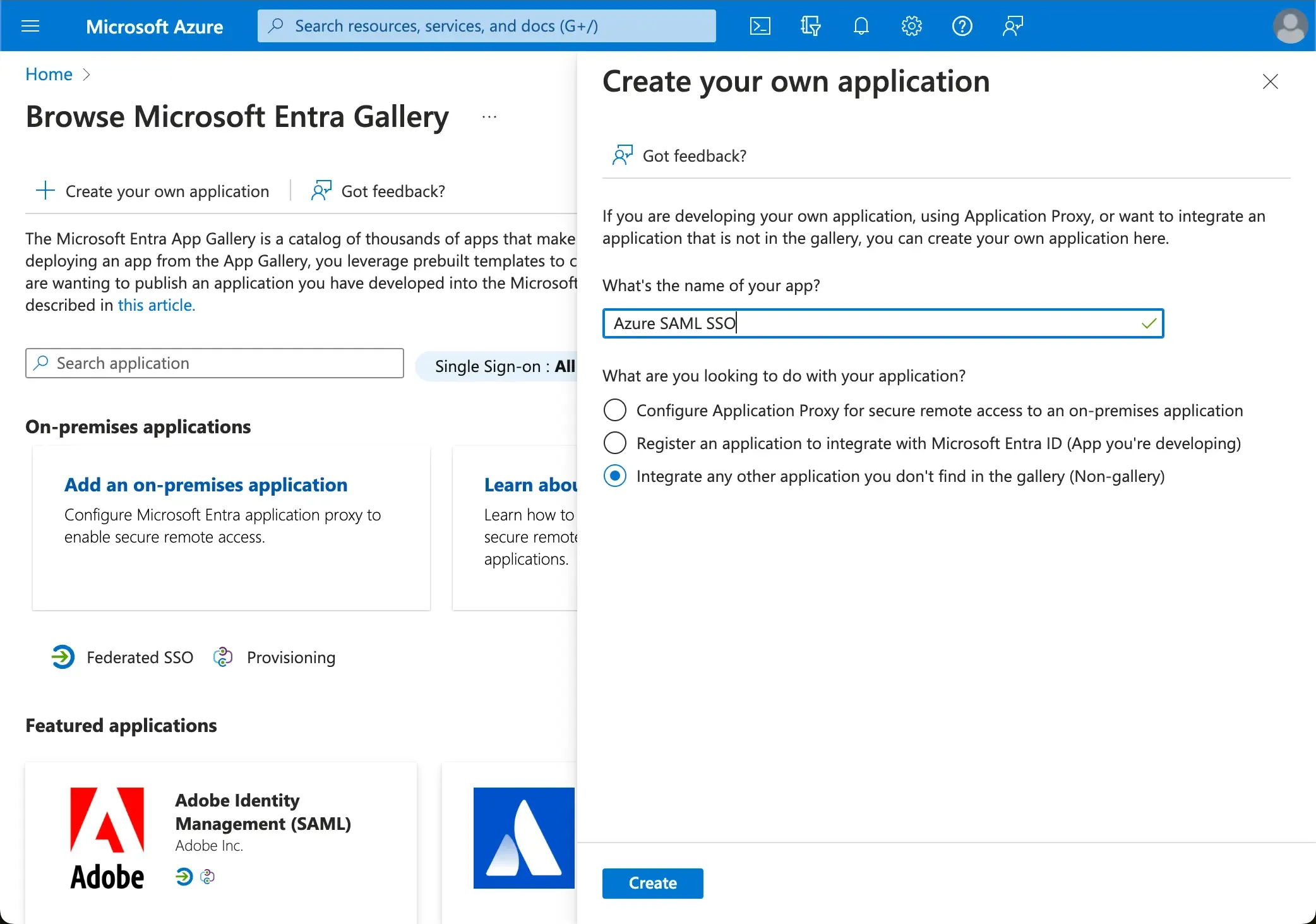

Gehe zum Azure-Portal und melde dich als Administrator an.

-

Wähle den Dienst

Microsoft Entra ID. -

Navigiere im Seitenmenü zu

Unternehmensanwendungen. Klicke aufNeue Anwendung, und wähleErstelle deine eigene Anwendungim oberen Menü. -

Gib den Anwendungsnamen ein und wähle

Integriere jede andere Anwendung, die du nicht in der Galerie findest (Nicht-Galerie).

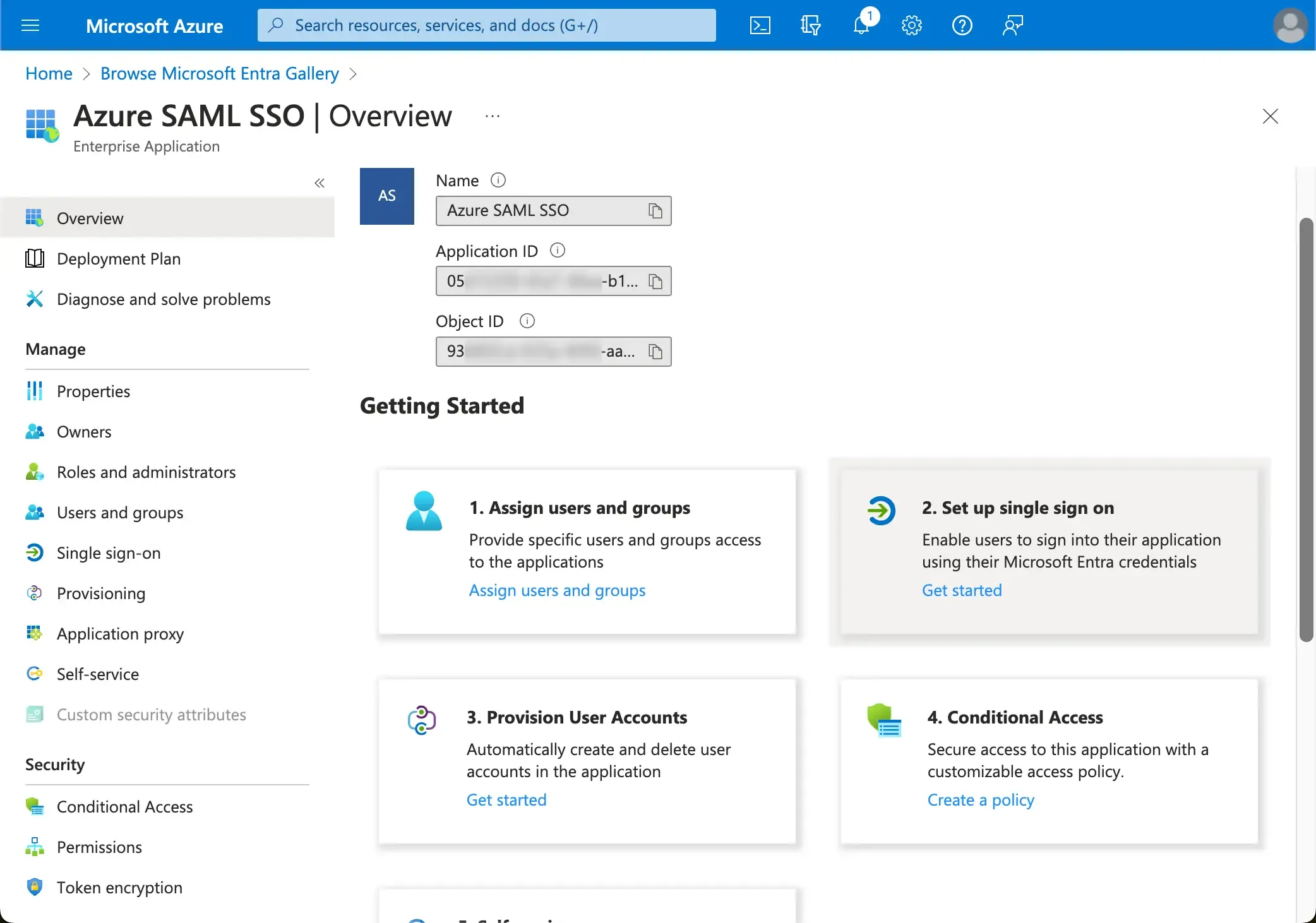

- Sobald die Anwendung erstellt ist, wähle

Setup für Single Sign-On>SAML, um die SAML SSO-Einstellungen zu konfigurieren.

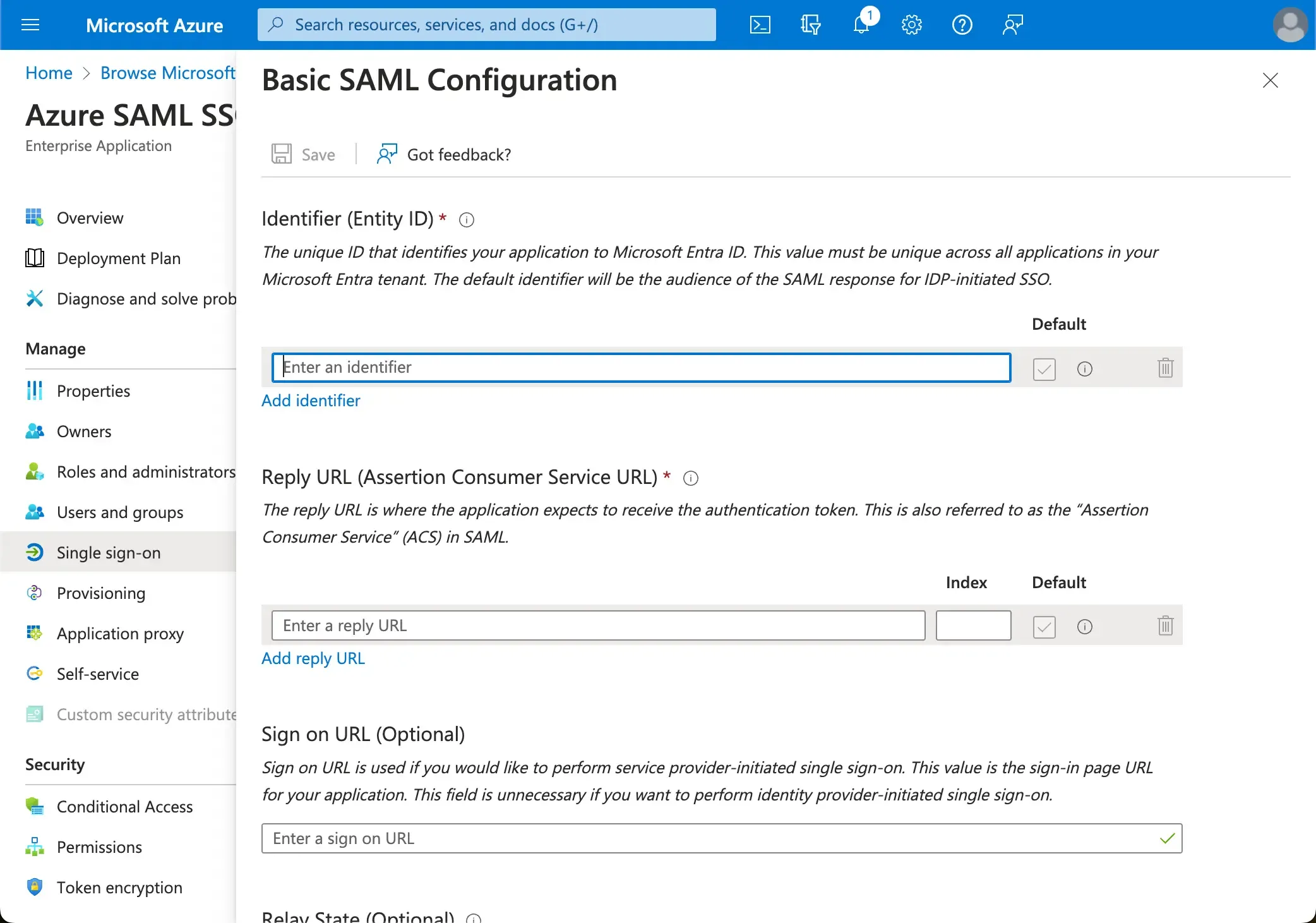

- Öffne den ersten Abschnitt

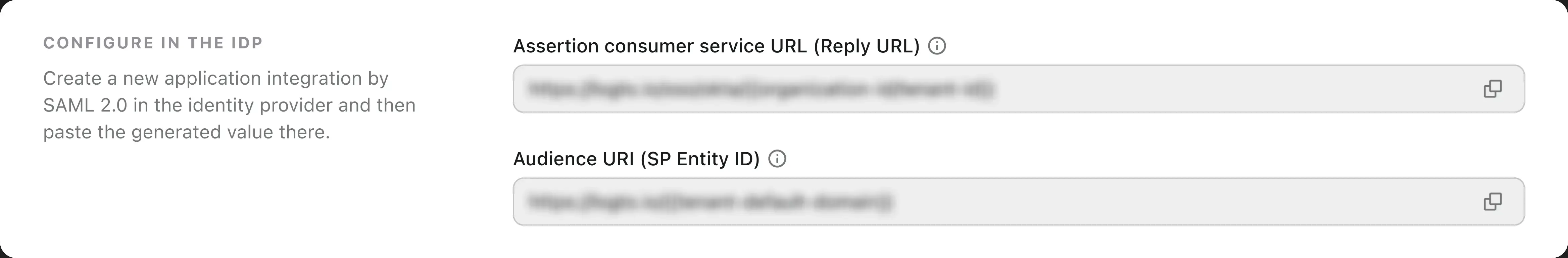

Grundlegende SAML-Konfigurationund kopiere die folgenden Informationen aus Logto ein.

-

Audience URI(SP Entity ID): Sie stellt einen global einzigartigen Bezeichner für deinen Logto-Dienst dar und fungiert als EntityId für SP während Authentifizierungsanfragen an den IdP. Dieser Bezeichner ist entscheidend für den sicheren Austausch von SAML-Zertifikaten und anderen authentifizierungsbezogenen Daten zwischen dem IdP und Logto.

-

ACS URL: Die Assertion Consumer Service (ACS) URL ist der Ort, an den die SAML-Aussage mit einer POST-Anfrage gesendet wird. Diese URL wird vom IdP verwendet, um die SAML-Aussage an Logto zu senden. Sie fungiert als Rückruf-URL, an der Logto erwartet, die SAML-Antwort mit den Identitätsinformationen des Benutzers zu erhalten und zu verarbeiten.

Klicke auf Speichern, um die Konfiguration zu speichern.

Stelle Logto die SAML IdP-Metadaten bereit

Sobald die SAML SSO-Anwendung in Azure erstellt ist, musst du Logto die SAML IdP-Metadatenkonfiguration bereitstellen. Die Metadatenkonfiguration enthält das öffentliche Zertifikat des SAML IdP und den SAML SSO-Endpunkt.

-

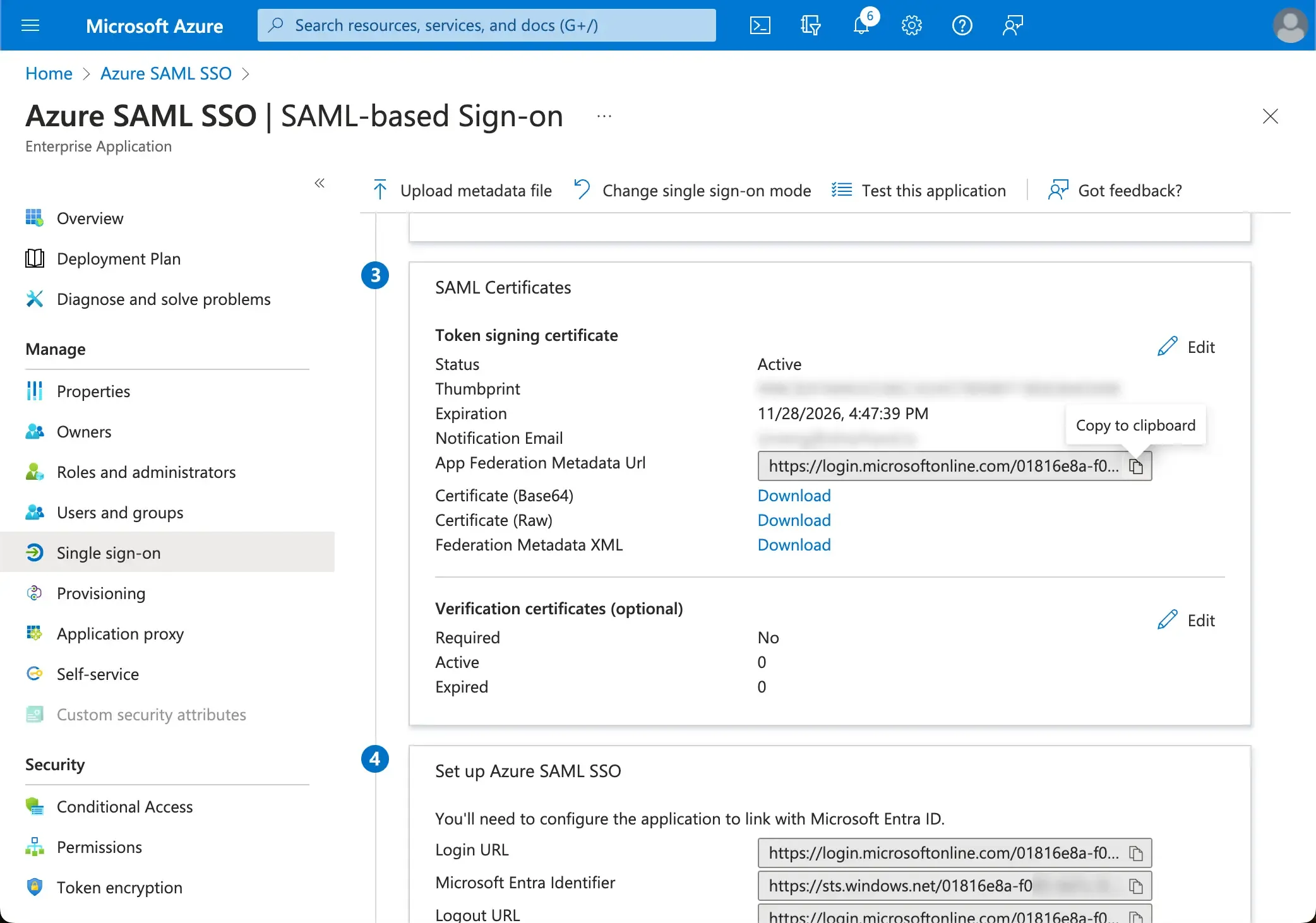

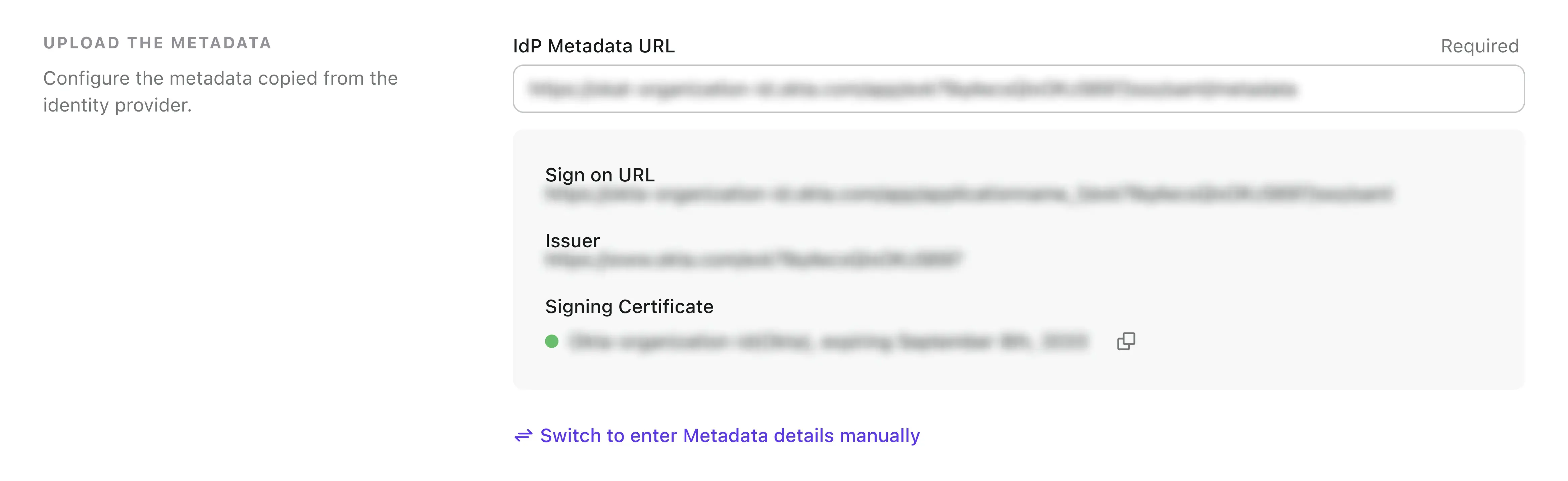

Logto bietet drei verschiedene Möglichkeiten, die SAML-Metadaten zu konfigurieren. Der einfachste Weg ist über die Metadaten-URL. Du kannst die Metadaten-URL im Azure-Portal finden.

Kopiere die

App Federation Metadata Urlaus dem AbschnittSAML-Zertifikatedeiner Azure AD SSO-Anwendung und füge sie in das FeldMetadata URLin Logto ein.

-

Klicke auf die Schaltfläche Speichern, und Logto wird die Metadaten von der URL abrufen und die SAML SSO-Integration automatisch konfigurieren.

Konfiguriere das Mapping der Benutzerattribute

Logto bietet eine flexible Möglichkeit, die Benutzerattribute von IdP zu den Benutzerattributen in Logto zuzuordnen. Die folgenden Benutzerattribute des IdP werden standardmäßig mit Logto synchronisiert:

- id: Die eindeutige Kennung des Benutzers. Logto liest den

nameID-Anspruch aus der SAML-Antwort als Benutzer-SSO-Identitäts-ID. - email: Die E-Mail-Adresse des Benutzers. Logto liest den

email-Anspruch aus der SAML-Antwort als primäre E-Mail des Benutzers standardmäßig. - name: Der Name des Benutzers.

Du kannst die Logik der Zuordnung der Benutzerattribute entweder auf der Azure AD-Seite oder auf der Logto-Seite verwalten.

-

Ordne die AzureAD-Benutzerattribute auf der Logto-Seite den Logto-Benutzerattributen zu.

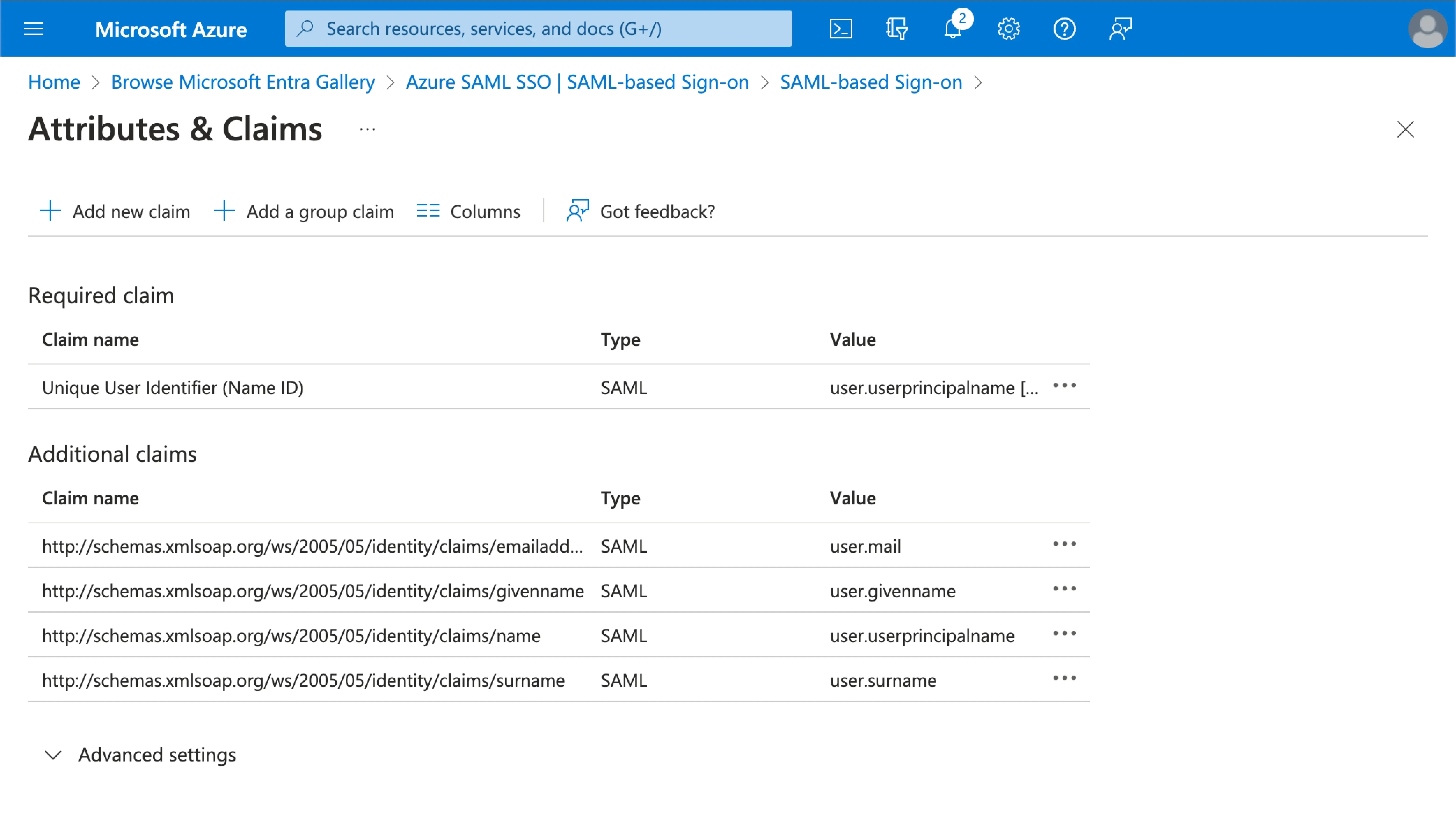

Besuche den Abschnitt

Attribute und Ansprüchedeiner Azure AD SSO-Anwendung.Kopiere die folgenden Attributnamen (mit Namespace-Präfix) und füge sie in die entsprechenden Felder in Logto ein.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Empfehlung: aktualisiere diese Attributwert-Zuordnung aufuser.displaynamefür eine bessere Benutzererfahrung)

-

-

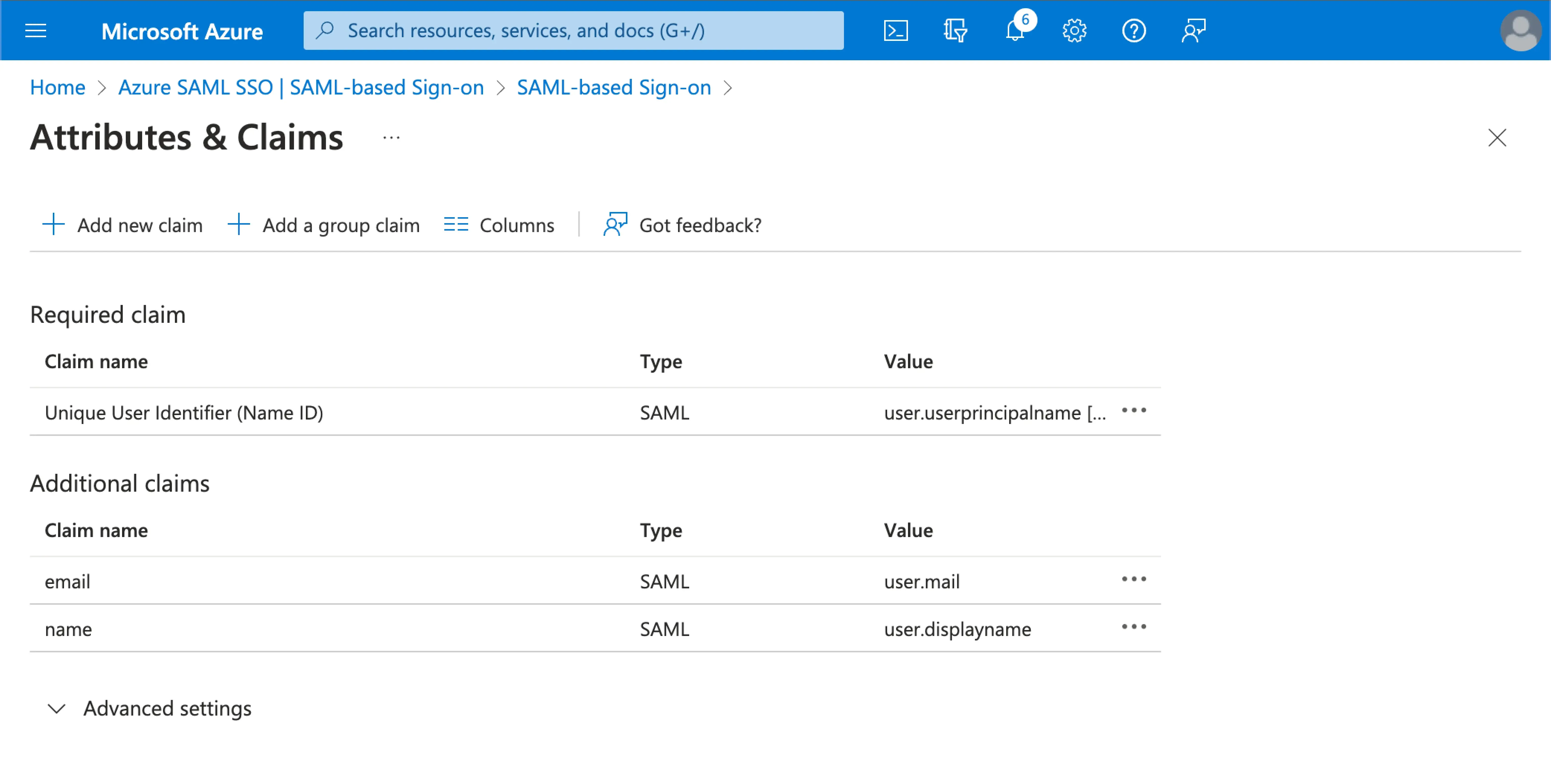

Ordne die AzureAD-Benutzerattribute auf der AzureAD-Seite den Logto-Benutzerattributen zu.

Besuche den Abschnitt

Attribute und Ansprüchedeiner Azure AD SSO-Anwendung.Klicke auf

Bearbeitenund aktualisiere die FelderZusätzliche Ansprüchebasierend auf den Einstellungen der Logto-Benutzerattribute:- aktualisiere den Anspruchsnamenwert basierend auf den Einstellungen der Logto-Benutzerattribute.

- entferne das Namespace-Präfix.

- klicke auf

Speichern, um fortzufahren.

Am Ende sollten die folgenden Einstellungen vorhanden sein:

Du kannst auch zusätzliche Benutzerattribute auf der Azure AD-Seite angeben. Logto führt eine Aufzeichnung der ursprünglichen Benutzerattribute, die vom IdP zurückgegeben werden, im sso_identity-Feld des Benutzers.

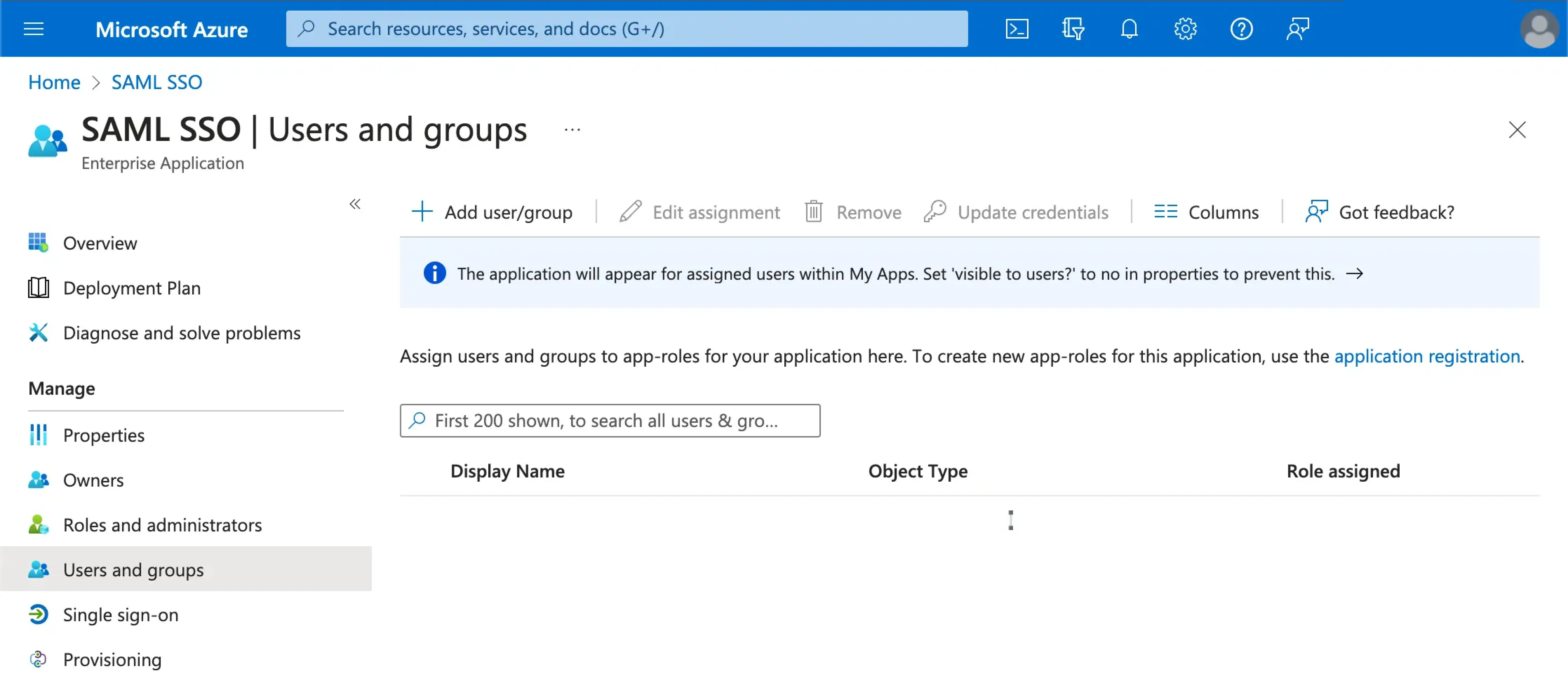

Weise Benutzer der Azure SAML SSO-Anwendung zu

Du musst Benutzer der Azure SAML SSO-Anwendung zuweisen, um den SSO-Erlebnis für sie zu aktivieren.

Besuche den Abschnitt Benutzer und Gruppen deiner Azure AD SSO-Anwendung. Klicke auf Benutzer/Gruppe hinzufügen, um Benutzer der Azure AD SSO-Anwendung zuzuweisen. Nur Benutzer, die deiner Azure AD SSO-Anwendung zugewiesen sind, können sich über den Azure AD SSO-Connector authentifizieren.

Aktiviere den Azure SAML SSO-Connector in Logto

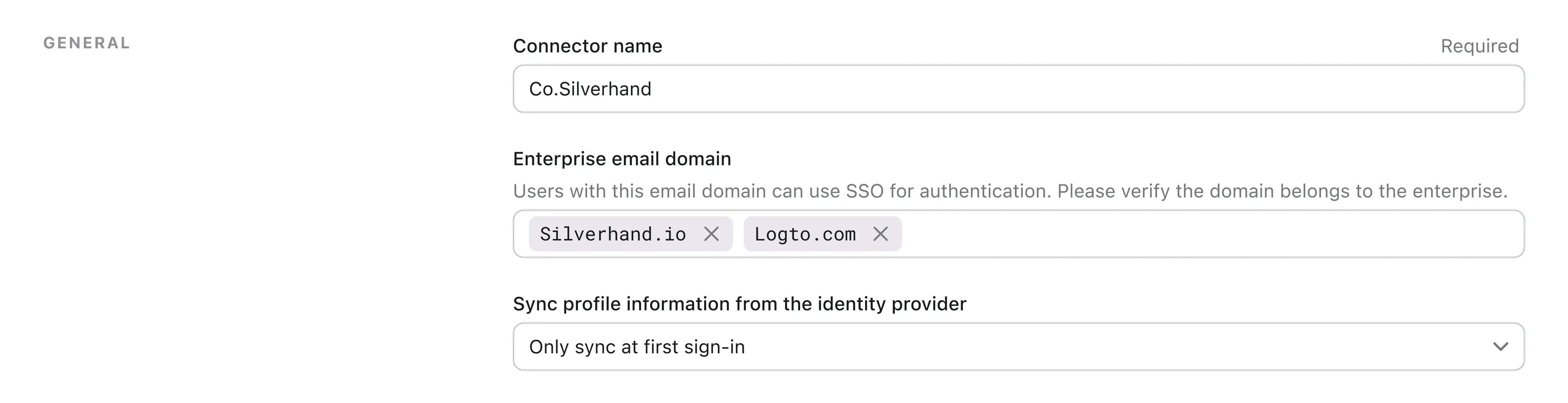

Setze die E-Mail-Domain und aktiviere den Azure SAML SSO-Connector in Logto

Gib die E-Mail-Domains deiner Organisation im Erfahrungs-Tab des Logto SAML SSO-Connectors an. Dadurch wird der SSO-Connector als Authentifizierungsmethode für diese Benutzer aktiviert.

Benutzer mit E-Mail-Adressen in den angegebenen Domains werden ausschließlich darauf beschränkt, den SAML SSO-Connector als einzige Authentifizierungsmethode zu nutzen.

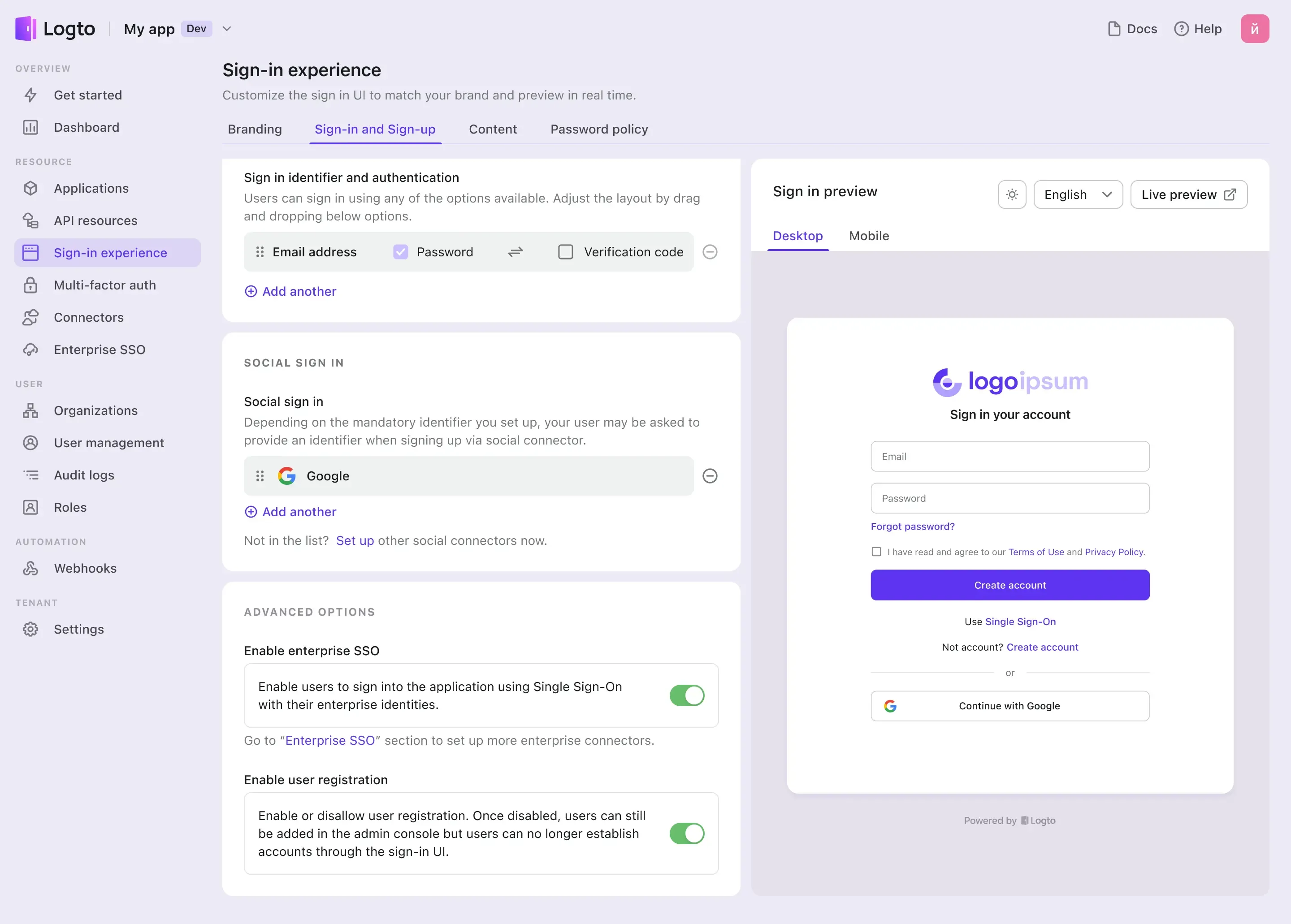

Aktiviere den Azure SAML SSO-Connector in Logtos Anmeldeerlebnis

Gehe zum Tab Anmeldeerlebnis und aktiviere das Enterprise SSO.

Jetzt kannst du die SSO-Integration mit der Live-Vorschau-Schaltfläche in der oberen rechten Ecke des Abschnitts Anmeldeerlebnis-Vorschau testen.