Logto Produkt-Update: Cloud-Zusammenarbeit, direkte Anmeldung, Lazy-Passwort-Migration und mehr

Verwende Logto als OpenID Connect Identitätsanbieter, um dein App-Ökosystem aufzubauen; füge Authentifizierung mit zwei Eingaben in der geschützten App hinzu; und neue Anleitungen für Blazor, SvelteKit, Nuxt.js, Expo (React Native) und Angular.

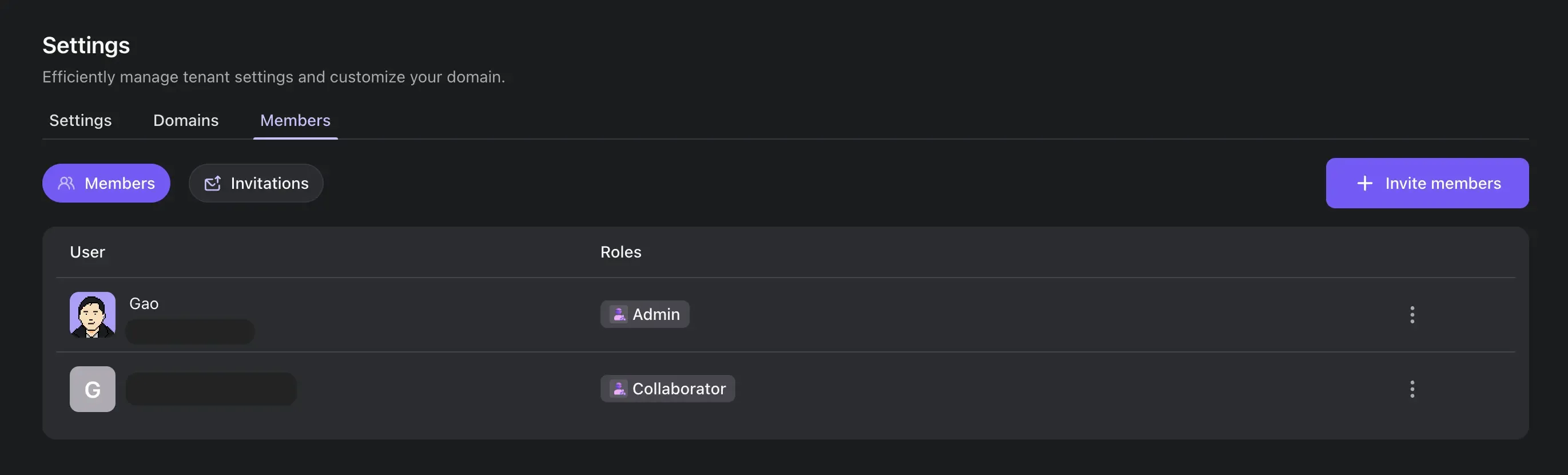

Logto Cloud-Zusammenarbeit

Das lang erwartete Feature ist endlich da! Du kannst jetzt deine Teammitglieder zu deinen Logto-Mietern einladen. Arbeite mit deinen Teammitgliedern zusammen, um eure Anwendungen, Benutzer und andere Ressourcen zu verwalten.

Lade deine Teammitglieder ein, indem du diese Schritte befolgst:

- Gehe zu deinen Mietereinstellungen (Der Reiter "Einstellungen").

- Klicke auf den Reiter "Mitglieder".

- Klicke auf den Button "Mitglieder einladen".

Trage die E-Mail-Adresse des Teammitglieds ein, das du einladen möchtest, und wähle die Rolle, die du ihm zuweisen möchtest:

- Admin: Voller Zugriff und Verwaltung aller Mietressourcen.

- Mitarbeiter: Kann identitätsbezogene Ressourcen verwalten, jedoch mit Einschränkungen:

- Kein Zugriff auf Abrechnungsinformationen

- Kann keine anderen Mitglieder einladen oder verwalten

- Kann den Namen des Mieters nicht ändern

- Kann den Mieter nicht löschen

Weitere Informationen findest du unter Lade deine Teammitglieder ein.

Direkte Anmeldung

Du kannst jetzt eine Anmeldemethode direkt aufrufen, indem du den ersten Bildschirm überspringst. Dies ist nützlich, wenn du einen direkten Link zu einer Anmeldemethode hast, zum Beispiel wenn du einen "Anmelden mit Google" Button auf deiner Website hast.

Um dieses Feature zu nutzen, musst du den Parameter direct_sign_in an die Authentifizierungsanfrage übergeben. Es werden die folgenden Methoden unterstützt:

- Ein sozialer Connector

- Ein Enterprise SSO-Connector

Weitere Informationen findest du in der Dokumentation zur direkten Anmeldung.

Parameter für den ersten Bildschirm

Das Anmeldeerlebnis kann mit einem bestimmten Bildschirm gestartet werden, indem der Parameter first_screen in der OIDC-Authentifizierungsanfrage festgelegt wird. Dieser Parameter soll den Parameter interaction_mode ersetzen, der nun veraltet ist.

Weitere Informationen findest du in der Dokumentation zum ersten Bildschirm.

Voller Support für OpenID Connect Standardansprüche

Wir haben Unterstützung für die verbleibenden OpenID Connect Standardansprüche hinzugefügt. Diese Ansprüche sind nun sowohl in ID-Token als auch in der Antwort des /me-Endpunkts zugänglich.

Darüber hinaus halten wir uns an die Standard-Scopes - Zuordnungen von Ansprüchen. Das bedeutet, dass du die meisten Profilansprüche mit dem profile-Scope abrufen kannst, und der address-Anspruch kann durch die Verwendung des address-Scopes abgerufen werden.

Für alle neu eingeführten Ansprüche speichern wir diese im user.profile-Feld.

Soziale Daten

Zusätzlich zu den Ansprüchen, die Logto erkennt, speichern jetzt alle sozialen Connectoren auch die Rohdaten, die vom sozialen Anbieter zurückgegeben werden, im rawData-Feld.

Um auf diese Daten in einem Benutzerobjekt zuzugreifen, kannst du das Feld user.identities.[idp-name].details.rawData verwenden.

Lazy-Passwort-Migration

Beim Migrieren von Benutzern aus einem Altsystem zu Logto kannst du jetzt die Felder passwordAlgorithm und passwordDigest in der POST /users-API verwenden, um den ursprünglichen Passwort-Hash des Benutzers zu speichern.

Derzeit unterstützte Algorithmen sind:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Wenn sich der Benutzer anmeldet, verwendet Logto den angegebenen Algorithmus und Digest, um das Passwort zu überprüfen; wenn die Überprüfung erfolgreich ist, migriert Logto das Passwort automatisch auf den neuen Argon2-Hash.

Weitere Informationen findest du in der API-Referenz.

Verbesserungen

- Unterstützung für die

avatar- undcustomData-Felder in derPOST /users-API. - Unterstützung für die Rotation des Signaturschlüssels in der Logto OSS-Konsole.

- Übernahme von Suchparametern in der Authentifizierungsanfrage in der Live-Vorschau (Demo-App).

- Wenn du mit Suchparametern in die Logto-Demo-App eintrittst und der Benutzer nicht authentifiziert ist, werden die Suchparameter jetzt in die Authentifizierungsanfrage übernommen. Dies ermöglicht das manuelle Testen des OIDC-Authentifizierungsflusses mit spezifischen Parametern.

GET /organization-roleskann jetzt mit demq-Abfrageparameter aufgerufen werden, um die Ergebnisse nach Rollen-ID, Name oder Beschreibung zu filtern.

Fehlerbehebungen

- Konsole: Fehler in der Microsoft-Soziale-Connector-Integrationsanleitung behoben.

- Konsole: Um eine neue API-Ressource zu erstellen, muss der Indikator eine gültige absolute URI sein.

- Erlebnis: Fehler 500 des Endpunkts

/interaction/consentvon Drittanbieter-Apps behoben. - Erlebnis: Überspringe Nicht-Objekt-Nachrichten in der nativen Umgebung. Dies behebt ein Problem im

WKWebViewneuer iOS-Versionen.

Entwicklung

@logto/connector-kit: [BREAKING] AktualisiereSocialUserInfoundGetUserInfoTypen@logto/connector-kit: [BREAKING] Absicherung der Ergebnisse vonparseJsonundparseJsonObject

In Arbeit

Wir arbeiten an den folgenden Features:

- Anpassbare Zugriffs-Token-Ansprüche (kommt bald)

- API-Ressource für Organisationen

- Verwendung von Logto als SAML-Identitätsanbieter