Logto Produkt-Updates (Juli 2024)

Letzten Monat haben wir viele neue Funktionen und Verbesserungen eingeführt. Wir haben auch große Neuigkeiten zur Konformität, die wir mitteilen möchten.

Konformität

Wir sind offiziell SOC 2 Type I konform! 🎉 Eine Type II Prüfung steht bevor.

Just-in-Time-Bereitstellung für Organisationen

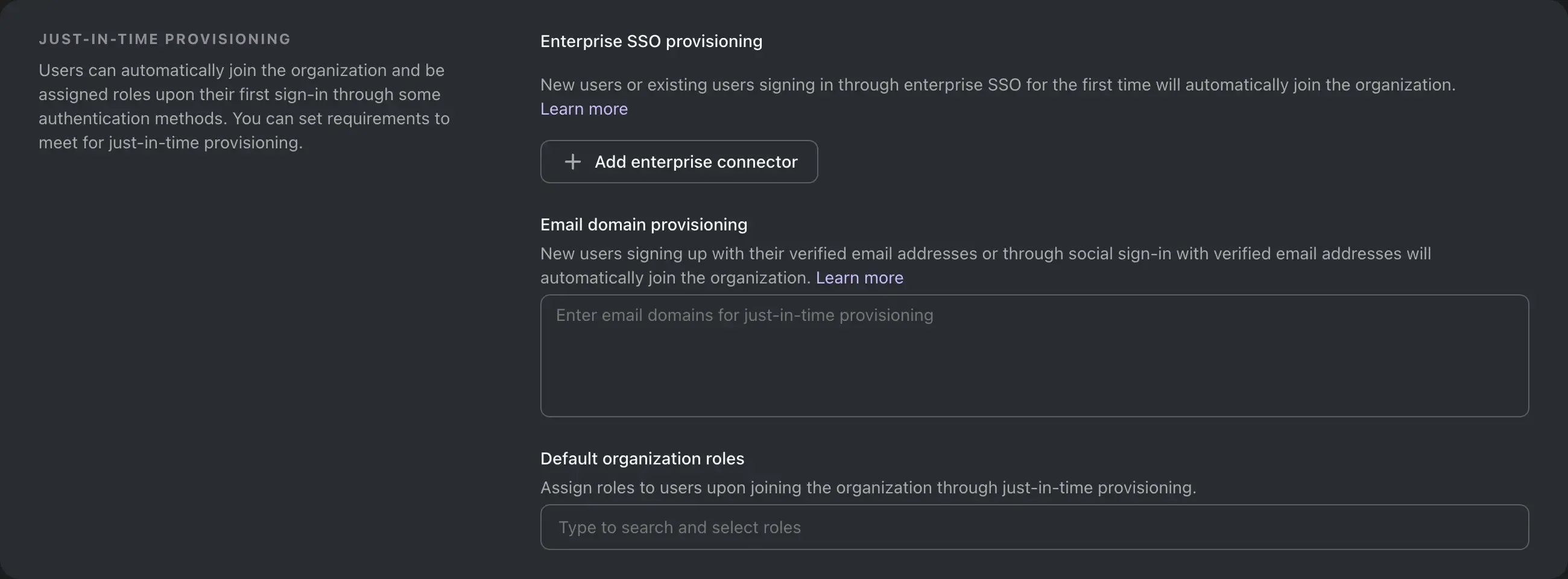

Diese Funktion ermöglicht es Benutzern, automatisch der Organisation beizutreten und Rollen zugewiesen zu bekommen, sobald sie sich das erste Mal über einige Authentifizierungsmethoden anmelden. Du kannst Anforderungen festlegen, die für die Just-in-Time-Bereitstellung erfüllt werden müssen.

Um diese Funktion zu nutzen, gehe zu den Organisationseinstellungen und finde den Abschnitt "Just-in-Time-Bereitstellung". Verwaltungsschnittstellen sind ebenfalls verfügbar, um diese Funktion über Routen unter /api/organizations/{id}/jit zu konfigurieren. Weitere Informationen findest du unter Just-in-Time-Bereitstellung.

E-Mail-Domänen

Neue Benutzer treten automatisch Organisationen mit Just-in-Time-Bereitstellung bei, wenn sie:

- Sich mit verifizierten E-Mail-Adressen anmelden, oder;

- Soziale Anmeldung mit verifizierten E-Mail-Adressen verwenden.

Dies gilt für Organisationen, die dieselbe E-Mail-Domäne konfiguriert haben.

Klicken zum Erweitern

Um diese Funktion zu aktivieren, kannst du über die Verwaltungsschnittstelle oder die Logto-Konsole eine E-Mail-Domäne hinzufügen:

- Wir haben die folgenden neuen Endpunkte zur Verwaltungsschnittstelle hinzugefügt:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- In der Logto-Konsole kannst du E-Mail-Domänen auf der Organisationsdetailseite im Abschnitt "Just-in-Time-Bereitstellung" verwalten.

SSO-Connectoren

Neue oder bestehende Benutzer, die sich zum ersten Mal über ein Unternehmens-SSO anmelden, treten automatisch Organisationen bei, die die Just-in-Time-Bereitstellung für den SSO-Connector konfiguriert haben.

Klicken zum Erweitern

Um diese Funktion zu aktivieren, kannst du SSO-Connectoren über die Verwaltungsschnittstelle oder die Logto-Konsole hinzufügen:

- Wir haben die folgenden neuen Endpunkte zur Verwaltungsschnittstelle hinzugefügt:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- In der Logto-Konsole kannst du SSO-Connectoren auf der Organisationsdetailseite im Abschnitt "Just-in-Time-Bereitstellung" verwalten.

Standardrollen der Organisation

Du kannst auch die Standardrollen für über diese Funktion bereitgestellte Benutzer konfigurieren. Die Standardrollen werden dem Benutzer zugewiesen, wenn er bereitgestellt wird.

Klicken zum Erweitern

Um diese Funktion zu aktivieren, kannst du die Standardrollen über die Verwaltungsschnittstelle oder die Logto-Konsole festlegen:

- Wir haben die folgenden neuen Endpunkte zur Verwaltungsschnittstelle hinzugefügt:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- In der Logto-Konsole kannst du Standardrollen auf der Organisationsdetailseite im Abschnitt "Just-in-Time-Bereitstellung" verwalten.

Maschinen-zu-Maschinen-Anwendungen für Organisationen

Diese Funktion ermöglicht es, Maschinen-zu-Maschinen-Anwendungen mit Organisationen zu verknüpfen und ihnen Organisationsrollen zuzuweisen.

OpenID Connect-Berechtigung

Der client_credentials Berechtigungs-Typ wird nun für Organisationen unterstützt. Du kannst diesen Berechtigungs-Typ verwenden, um ein Zugriffstoken für eine Organisation zu erhalten.

Klicken zum Erweitern der Konsolen-Updates

- Füge eine neue "maschinell-zu-maschinell" Typ zu den Organisationsrollen hinzu. Alle bestehenden Rollen sind jetzt vom Typ "Benutzer".

- Du kannst maschinell-zu-maschinell-Anwendungen auf der Organisationsdetailseite im Abschnitt Maschinen-zu-Maschinen-Anwendungen verwalten.

- Du kannst die verknüpften Organisationen auf der Anwendungsdetailseite für Maschinen-zu-Maschinen-Anwendungen anzeigen.

Klicken zum Erweitern der Verwaltungsschnittstellen-Updates

Eine Reihe neuer Endpunkte wurden zur Verwaltungsschnittstelle hinzugefügt:

/api/organizations/{id}/applicationszur Verwaltung von Maschinen-zu-Maschinen-Anwendungen./api/organizations/{id}/applications/{applicationId}zur Verwaltung einer spezifischen Maschinen-zu-Maschinen-Anwendung in einer Organisation./api/applications/{id}/organizationszur Anzeige der verknüpften Organisationen einer Maschinen-zu-Maschinen-Anwendung.

Swagger (OpenAPI) Verbesserungen

Erstellung von operationId für die Verwaltungsschnittstelle in der OpenAPI-Antwort

Gemäß der Spezifikation:

operationIdist eine optionale eindeutige Zeichenfolge, die verwendet wird, um eine Operation zu identifizieren. Wenn angegeben, müssen diese IDs unter allen in deiner API beschriebenen Operationen eindeutig sein.

Dies vereinfacht die Erstellung von Client-SDKs in verschiedenen Programmiersprachen erheblich, da es aussagekräftigere Funktionsnamen erzeugt, anstatt automatisch generierte, wie in den folgenden Beispielen:

Behobene OpenAPI-Schemas, die vom GET /api/swagger.json Endpunkt zurückgegeben werden

- Das

:Zeichen ist in Parameternamen wieorganizationId:rootungültig. Diese Zeichen wurden durch-ersetzt. - Der

tenantIdParameter der Route/api/.well-known/endpoints/{tenantId}fehlte im generierten OpenAPI-Spezifikationsdokument, was zu Validierungsfehlern führte. Dies wurde behoben.

Back-Channel-Logout-Unterstützung

Wir haben die Unterstützung für OpenID Connect Back-Channel Logout 1.0 aktiviert.

Um dich für den Back-Channel-Logout anzumelden, gehe zur Anwendungsdetailseite in der Logto-Konsole und finde den Abschnitt "Back-Channel-Logout". Gib die Back-Channel-Logout-URL deines RP ein und klicke auf "Speichern".

Du kannst auch Sitzungsanforderungen für den Back-Channel-Logout aktivieren. Wenn aktiviert, wird Logto den sid Anspruch im Logout-Token enthalten.

Für die programmgesteuerte Registrierung kannst du die Eigenschaften backchannelLogoutUri und backchannelLogoutSessionRequired im oidcClientMetadata Objekt der Anwendung festlegen.

Anmeldungserlebnis

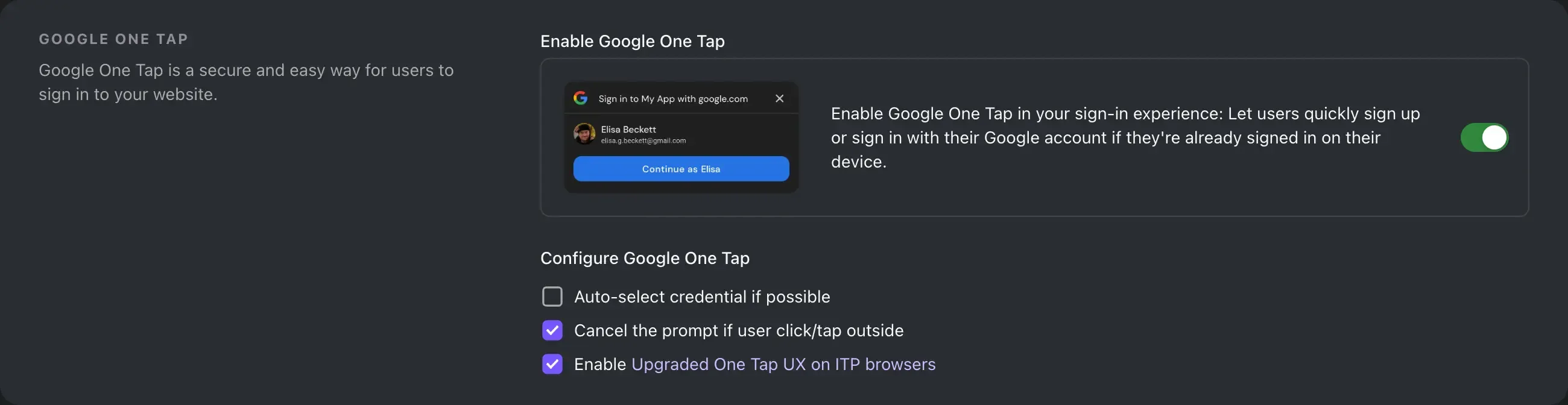

Unterstützung für Google One Tap

Wenn du Google als sozialen Connector hinzugefügt hast, kannst du jetzt Google One Tap aktivieren, um deinen Benutzern mit Google-Konten ein reibungsloseres Anmeldungserlebnis zu bieten.

Gehe zu den Google-Connector-Einstellungen in der Logto-Konsole und aktiviere die "Google One Tap" Option.

Weitere Informationen über Google One Tap findest du unter Google One Tap aktivieren.

Manuelles Verknüpfen von Konten während der Anmeldung überspringen erlauben

Du findest diese Konfiguration in Konsole -> Anmeldungserlebnis -> Registrierung und Anmeldung -> Soziale Anmeldung -> Automatische Kontenverknüpfung.

Wenn aktiviert, wird Logto das Konto automatisch mit der sozialen Identität verknüpfen, falls sich ein Benutzer mit einer neuen sozialen Identität anmeldet und genau ein bestehendes Konto mit derselben Kennung (z.B. E-Mail) existiert, anstatt den Benutzer zur Kontenverknüpfung aufzufordern.

Zustimmung zu den Nutzungsbedingungen für das Anmeldungserlebnis

Wir haben eine neue Konfiguration hinzugefügt, die es erlaubt, eine Zustimmung zu den Nutzungsbedingungen für das Anmeldungserlebnis festzulegen:

- Automatisch: Benutzer stimmen den Bedingungen automatisch durch die Weiterverwendung des Dienstes zu.

- Nur bei manueller Registrierung: Benutzer müssen den Bedingungen durch das Anklicken eines Kästchens während der Registrierung zustimmen und brauchen beim Anmelden nicht erneut zuzustimmen.

- Manuell: Benutzer müssen den Bedingungen durch das Anklicken eines Kästchens während der Registrierung oder Anmeldung zustimmen.

Verbesserungen der Konsole

- Ruby- und Chrome-Erweiterungshandbücher hinzugefügt.

- OIDC-Ausstellerendpunkt im Anwendungsdetailformular anzeigen.

- Anwendungshandbücher wurden neu organisiert, um eine bessere Entwicklererfahrung zu bieten.

- Du kannst jetzt die

ProfilEigenschaft des Benutzers auf der Benutzereinstellungsseite ansehen und aktualisieren. - Verbesserte Benutzererfahrung in der Integration von Maschinen-zu-Maschinen-Anwendungen.

- Ein Regression-Bug wurde behoben, bei dem Fehlermeldungen im Audit-Log auftauchten, wenn Protokolle mit gelöschten Anwendungen verknüpft waren.

Weitere Verbesserungen

hasPasswordzum benutzerdefinierten JWT-Benutzerkontext hinzugefügt.- Connector: Google und Azure AD Connectoren unterstützen jetzt benutzerdefinierte

prompt. - Unterstützung der organisationsspezifischen Mehrfaktor-Authentifizierung:

- Eine Organisation kann nun verlangen, dass ihre Mitglieder eine Mehrfaktor-Authentifizierung (MFA) eingerichtet haben. Wenn eine Organisation diese Anforderung hat und ein Mitglied keine MFA eingerichtet hat, kann das Mitglied das Organisationstoken nicht abrufen.

- Ein Entwickler-Panel ist verfügbar, nachdem du dich für die Live-Vorschau angemeldet hast.

- Paginierung ist jetzt optional für

GET /api/organizations/{id}/users/{userId}/roles. Wenn du diepageundlimitQuery-Parameter nicht angibst, wird die API alle Rollen zurückgeben. - Nutzerdetail-Daten-Payload zum Webhook-Ereignis

User.Deletedhinzugefügt.