Erkundung von MFA: Authentifizierung aus Produktsicht betrachten

Zerlegung der Multi-Faktor-Authentifizierung (MFA) durch eine Analyse ihrer Kernkomponenten, Benutzerprozesse und wesentlichen Leitprinzipien.

In der digitalen Landschaft, wenn jede App auf die gleiche Weise verwendet wird, um sich anzumelden, könnten wir Zeit und Ressourcen sparen, indem wir vereinfachen, wie wir beweisen, wer wir sind? Klingt möglich, oder? Wie wenn du "Mit Google fortfahren" für alles verwendest oder einfach eine E-Mail- und Passwortkombination für all deine Sachen nutzt.

Aber die wahre Geschichte ist interessanter. Jede App hat ihre eigene Art sicherzustellen, dass wirklich du dich anmeldest. Wir investieren in diesen Verifizierungsprozess, um die Dinge sicher zu halten, ein Gleichgewicht für Benutzererfahrungen zu schaffen und die Datenschutzpräferenzen jedes Benutzers zu respektieren.

Da es keine Zauberformel für alle gibt, lassen Sie uns aufschlüsseln, wie Verifizierung funktioniert und Designs erstellen, die zum Service passen.

Die Grundlagen: zwei Teile der Authentifizierung

Authentifizierung, das schicke Wort für die Überprüfung, wer du bist, besteht aus zwei Dingen: einem Identifikator und einem Verifizierungsfaktor.

Denken Sie an den Identifikator wie "Hallo, ich bin Sarah." Du könntest denken, "Oh, das ist Sarah, cool." Aber die Sicherheitsexperten fragen: "Ist dies wirklich Sarah? Besitzt Sarah die notwendigen Anmeldeinformationen, um Zugang zu erhalten?" Hier kommt der Verifizierungsfaktor ins Spiel. Lassen Sie uns dies in technologische Begriffe fassen.

Identifikatoren: dein digitaler Ausweis

Identifikatoren bestimmen, worauf ein Benutzer zugreifen kann. Da Ressourcen immer knapp sind, ist deine Identität dein einzigartiger Zugangspass. Schritt eins: Gib deinen Identifikator auf der Anmeldeseite ein. Aber wir setzen nicht auf Spitznamen oder vollständigen Namen – das ist eine Überlastung der Suche, die darauf wartet, zu passieren. Verwendbare Identifikatoren sind:

-

Benutzer-ID: Technisch unveränderlich und einzigartig. Es ist wie für die Verwaltung durch Administratoren, aber Benutzer werden sich diese für jedes Produkt nicht merken.

-

Benutzername: Eine benutzerfreundliche Iteration der Benutzer-ID. Er ist einzigartig und kann sich in einem Kontosystem nicht wiederholen. Soziale Plattformen personalisieren Profile, aber um die Anerkennung stabil zu halten, muss es der Benutzername sein. Begrenzte Änderungen, vielleicht sogar kostenpflichtige.

-

ID-Nummer: Wie Ausweiskarten, Studentenausweise oder Bankkartennummern, sind solide und einzigartige Identifikatoren. Obwohl nicht leicht zu merken, können sie als zuverlässiger Backup-Mechanismus abgerufen werden, falls du deine Haupt-ID vergisst.

-

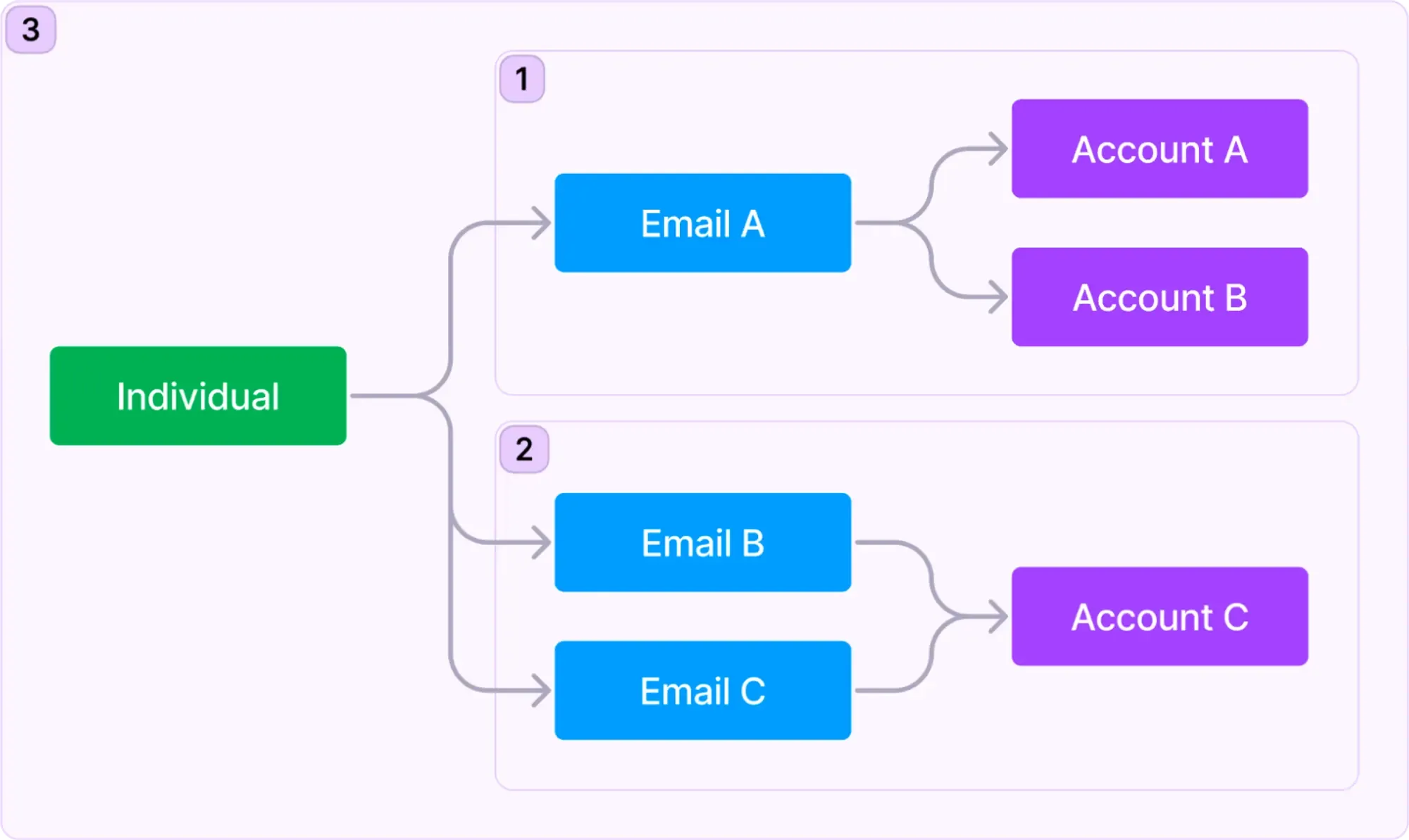

E-Mail oder Telefonnummer: Anders als der Benutzername kann die Kontaktinfo oft leichter gemerkt werden. Die Verwendung einer E-Mail oder Telefonnummer als Identifikator verhindert, dass Benutzer, die inaktiv oder zurückgerufen wurden, ihre Identität vergessen, was das Risiko eines potenziellen Abgangs verringert. Während diese Bequemlichkeit benutzerfreundlich ist, kann die Verwaltung der Interaktion zwischen "Einzelpersonen, E-Mails und Konten" die Struktur deines Produkts komplizieren. Betrachte Instagram: (1) Es ermöglicht mehrere Konten mit einer einzigen E-Mail; (2) Mehrere E-Mail-Adressen können einem Instagram-Profil für die Anmeldung oder Wiederherstellung hinzugefügt werden; (3) Instagram erlaubt gleichzeitige Anmeldungen über Konten hinweg, unabhängig vom Übereinstimmen der E-Mail. Während Konten normalerweise getrennte Ressourcen haben, erlaubt Instagram das Zusammenführen von Kontoinformationen, was eine kohärente Validierung, gezielte Anzeigen und personalisierte Empfehlungen fördert.

Verifizierungsfaktoren

Authentifizierungsfaktoren sind die Schritte, die beweisen, dass du wirklich du bist. Es gibt viele Faktoren, die nach Attributen unterteilt sind, aus denen du wählen kannst:

| Was es bedeutet | Verifizierungsfaktoren | |

|---|---|---|

| Wissen | Etwas, das du weißt | Passwort, E-Mail-Verifizierungscode, Backup-Code |

| Besitz | Etwas, das du hast | SMS-Verifizierungscode, Authenticator-App OTP, Hardware-OTP (Sicherheitsschlüssel), Chipkarte |

| Inhärenz | Etwas, das du bist | Biometrie wie Fingerabdrücke, Gesichtserkennung |

Theoretisch kannst du diese Verifizierungsfaktoren mit jedem Identifikator kombinieren, um zu beweisen, dass du es bist. Häufig: E-Mail-Adresse (ID) und E-Mail-Verifizierungscode (Faktor). Aber du kannst es variieren: E-Mail-Adresse (ID) und SMS-Verifizierungscode (Faktor).

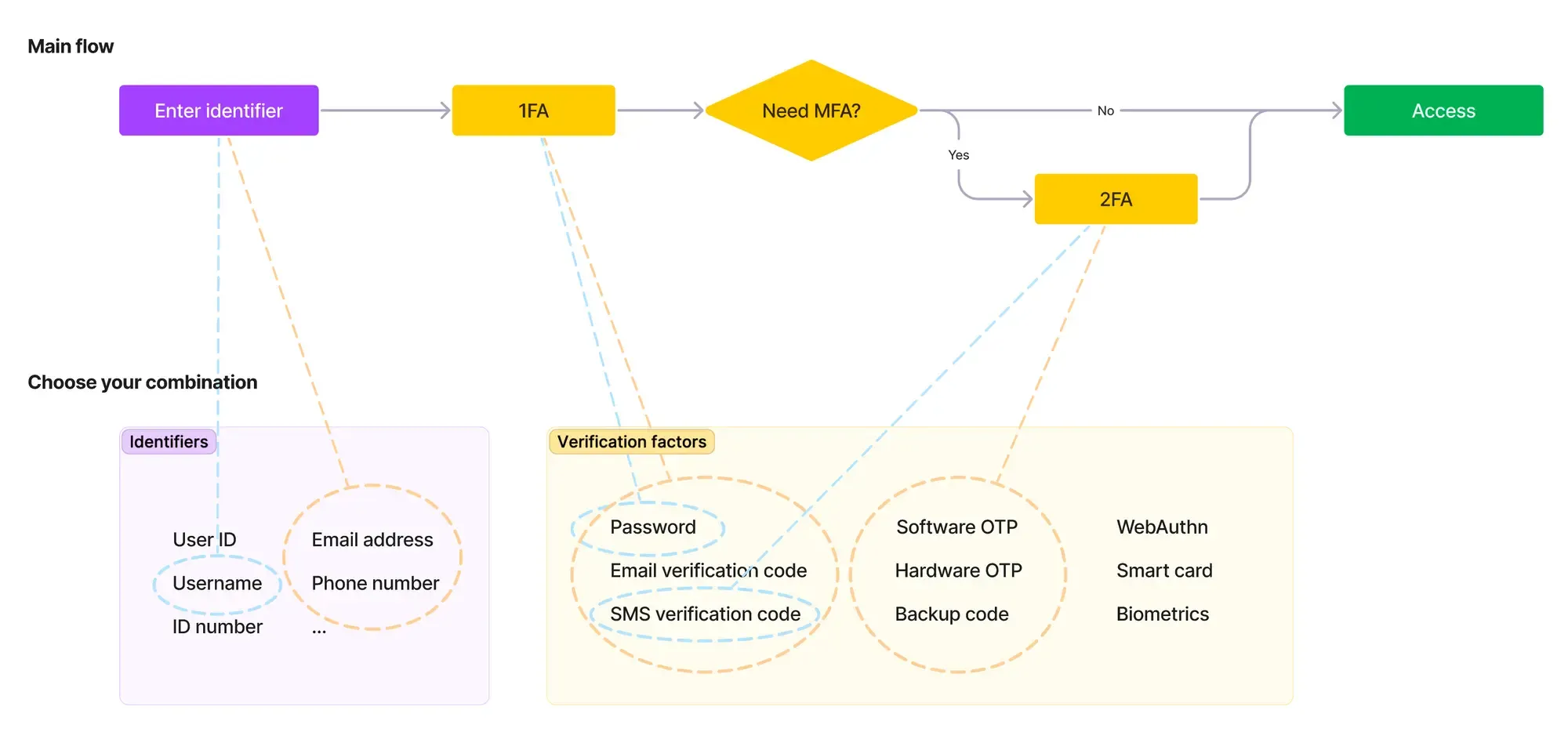

Da das Böse lauert, reicht ein einziger Faktor nicht aus. Das ist der Punkt, an dem Multi-Factor Authentication (MFA) ins Spiel kommt. Wenn du dich anmeldest, ist der erste Schritt der Authentifizierung (1FA) ein Muss, aber es können weitere Schritte folgen, ein zweiter (2FA) und sogar ein dritter. Darüber hinaus musst du, wenn du Zugang zu kritischen Ressourcen in der App anforderst, deine Identität erneut verifizieren. Diese zusätzlichen Sicherheitsschichten bieten einen erhöhten Schutz gegen böswillige Akteure. Dieses ganze Spektrum ist MFA.

Gestalte deinen Authentifizierungsablauf

Zurück zum Anfang – warum hat jede App unterschiedliche Identifikatoren- und Authentifizierungsfaktoren-Kombinationen? Es geht um Benutzererfahrung.

Zu strikte Verifizierung kann Benutzer verärgern, die denken: "Warum ist das so schwer?" Zu entspannte kann zu gehackten Konten und Chaos führen. Also, wessen Problem ist es?

Drei Choreographie-Prinzipien:

Sorge dafür, dass deine echten Benutzer Zugang erhalten

Menschen vergessen manchmal ihre IDs oder verlieren Verifizierungsschritte. Um potenzielle Supportbelastungen zu verringern, benötigen wir Wege, um zu helfen:

- Verschiedene Faktoren zur Verifizierung anbieten – normalerweise mindestens zwei für MFA. Denn Biometrie ist cool, funktioniert aber nicht, wenn sie nicht erkannt wird; manchmal können Benutzer Geräte verlieren.

- Optionen zur Wiederherstellung der Verifizierung bieten – wie "Passwort vergessen" oder die ID erneut finden. Vor der Wiederherstellung ist jedoch eine vorläufige Identitätsüberprüfung erforderlich, die sich normalerweise vom Anmeldeprozess unterscheidet.

- Bereitstellung von Kontaktinformationen für die Wiederherstellung durch den Kundenservice oder Administratoren als Backup.

Verifizierung ohne Schlupflöcher

Die Verifizierung ist nicht perfekt, und eine Zwei-Faktor-Authentifizierung ist nicht immer sicherer. Denk dran:

- Im MFA-Ablauf sollte der zweite Schritt der Authentifizierung unterschiedliche Attribute (Wissen/Besitz/Inhärenz) vom ersten aufweisen. Zum Beispiel kann die Verwendung von "Passwort (Wissen)" als 1FA und "Authenticator-App OTP (Besitz)" als 2FA verschiedene Angriffsmuster stoppen.

- Wiederherstellungsmethoden können MFA nicht überspringen. Beispielsweise, wenn du "Passwort vergessen" per SMS kannst du SMS nicht auch als zweiten Authentifizierungsfaktor verwenden. Eine andere Option besteht darin, 2FA zum "Passwort vergessen"-Prozess hinzuzufügen, auch wenn dies kompliziert erscheinen mag.

- Erwäge Code-Down-Zeit oder Rate-Limitierung. Nach mehreren fehlerhaften Verifizierungsversuchen die Rate der nachfolgenden Verifizierung einschränken. Und ausgedehnte Intervalle zwischen Schritten in der mehrstufigen Verifizierung nicht zulassen.

Benutzererfahrung ausbalancieren

Nicht jede Aktion benötigt 1FA oder 2FA. Es geht um die Situation, nicht immer um die gleichen Schritte zu folgen.

- Differenzierte Kapazität für verschiedene Rollen bieten: Die Sicherheit von Ressourcen zu gewährleisten, ist in erster Linie die Verantwortung des Produkts, aber auch die eines Einzelnen. Strategien zur verpflichtenden MFA können an die Natur des Dienstes angepasst werden: universelle Benutzer-MFA in der App, durch die Organisation gesteuerte MFA und durch Benutzerentscheidungen gesteuerte MFA.

- Von adaptivem MFA profitieren: Für Szenarien mit potenziellen Risiken oder hochstufigen Operationen ist das Fordern von Verifizierung pragmatisch. Im Gegensatz dazu können in sicheren Umgebungen oder bei geringem Risiko Zugriffe durch beibehaltene Sitzungen, minimierte Verifizierungsschritte oder sogar Gastzugriff vereinfacht werden. Wichtig ist, dass dies auf der Berücksichtigung des Benutzerkontexts basiert.

- Unsichere Umgebungen: Wie neue Geräte, unregelmäßige Reiseorte oder unzuverlässige IPs.

- Empfindliche Aktionen: Wie der Zugriff auf verschlüsselte Daten, große finanzielle Transaktionen oder das Ändern von Verifizierungsmethoden.

Für Details, siehe NISTs Authentication Assurance Levels (AAL) Richtlinien.

Abschließende Worte

Während wir unsere Erkundung der Authentifizierung und der Multi-Faktor-Verifizierung (MFA) abschließen, hoffen wir, dass du Einblicke in die wichtige Rolle gewonnen hast, die sie in unserem digitalen Leben spielen. MFA, das Identifikatoren und Verifizierungsfaktoren kombiniert, schafft einen robusten Schutzschild, der sicheren Zugriff beibehält und gleichzeitig benutzerfreundliche Interaktionen bietet.

Die aufregende Nachricht ist, dass Logtos MFA am Horizont steht. Für Einzelpersonen und Unternehmen sorgt Logto für sichere Online-Interaktionen.