Wie man Azure AD (Entra ID) SAML SSO mit deinem Authentifizierungsanbieter integriert

Lerne, wie du Azure AD SSO mit Logto unter Verwendung des Standard-SAML-Konnektors integrierst.

Logto bietet einen sofort einsatzbereiten SAML-Konnektor zur Integration mit SSO-Identitätsanbietern. Jeder Anbieter hat eigene spezifische Informationen zur Konfiguration. Diese Anleitung führt dich durch die Schritte zur Integration von Azure AD mit Logto.

Erstellen eines neuen SAML-Social-Konnektors in Logto

-

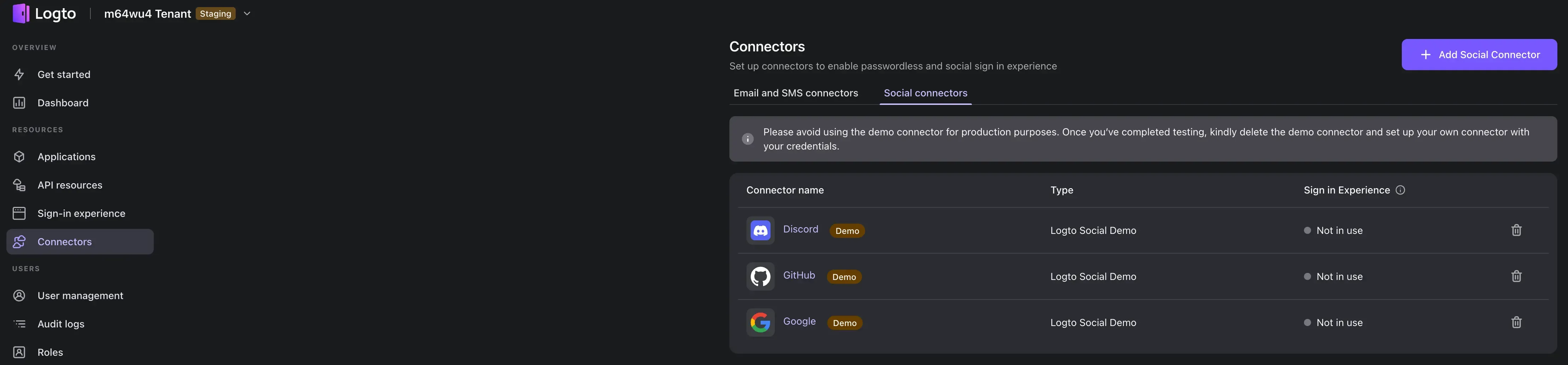

Besuche deine Logto Cloud-Konsole und navigiere zum Konnektorbereich.

-

Wechsle zum Tab Soziale Konnektoren und klicke auf den Button Sozialen Konnektor hinzufügen oben rechts.

-

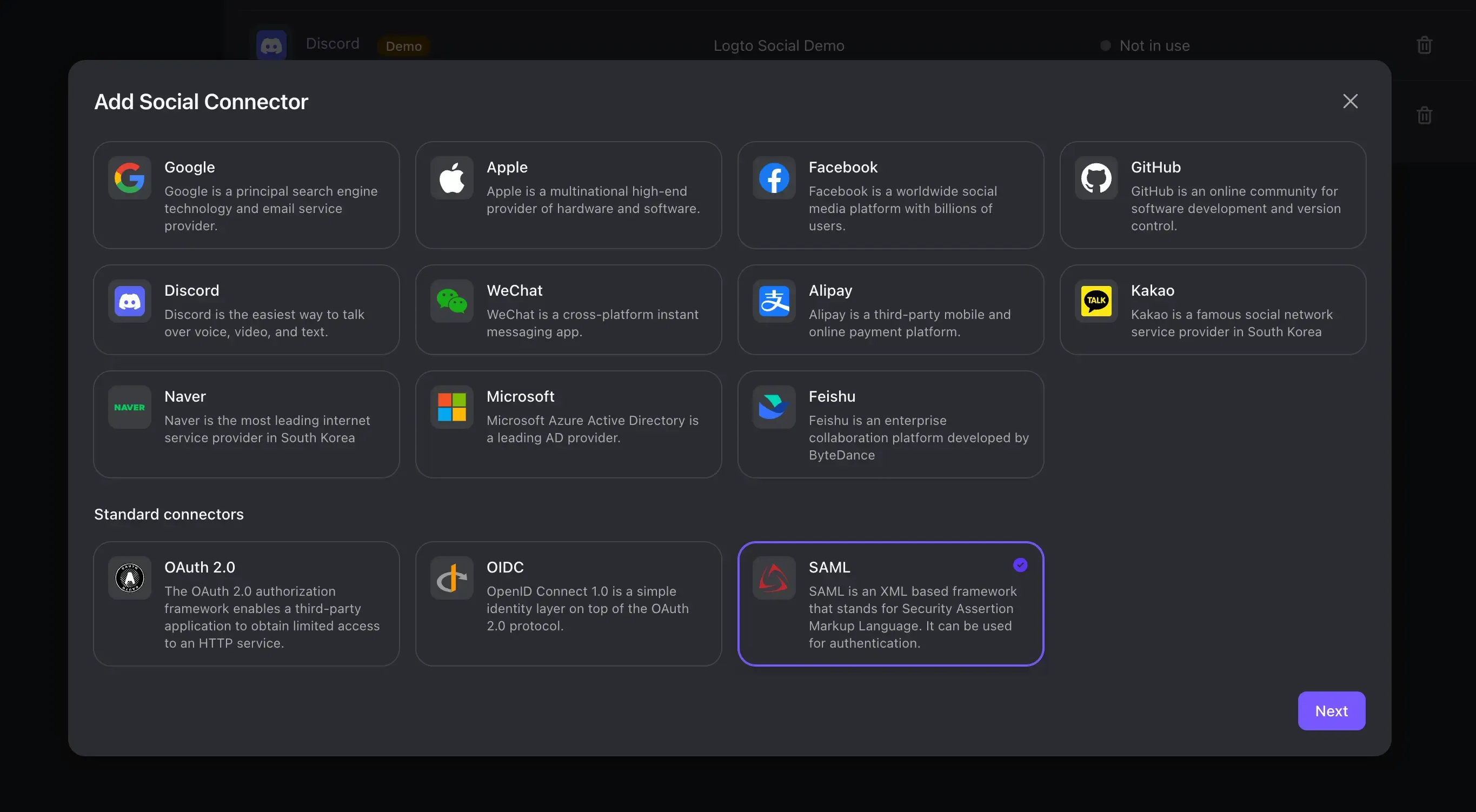

Wähle den SAML-Konnektor aus.

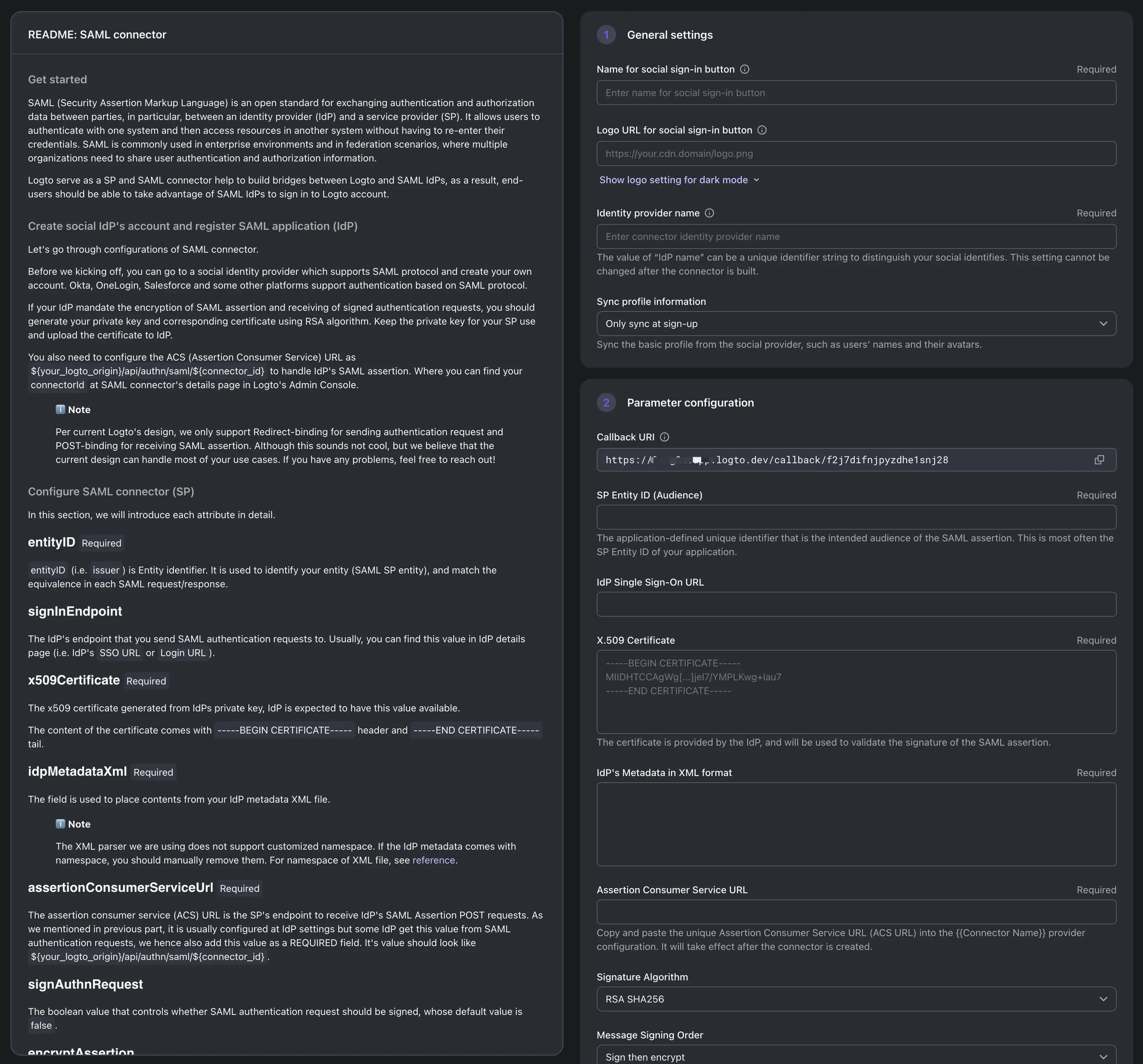

Du wirst mit dem Formular zur Erstellung eines SAML-Konnektors präsentiert:

-

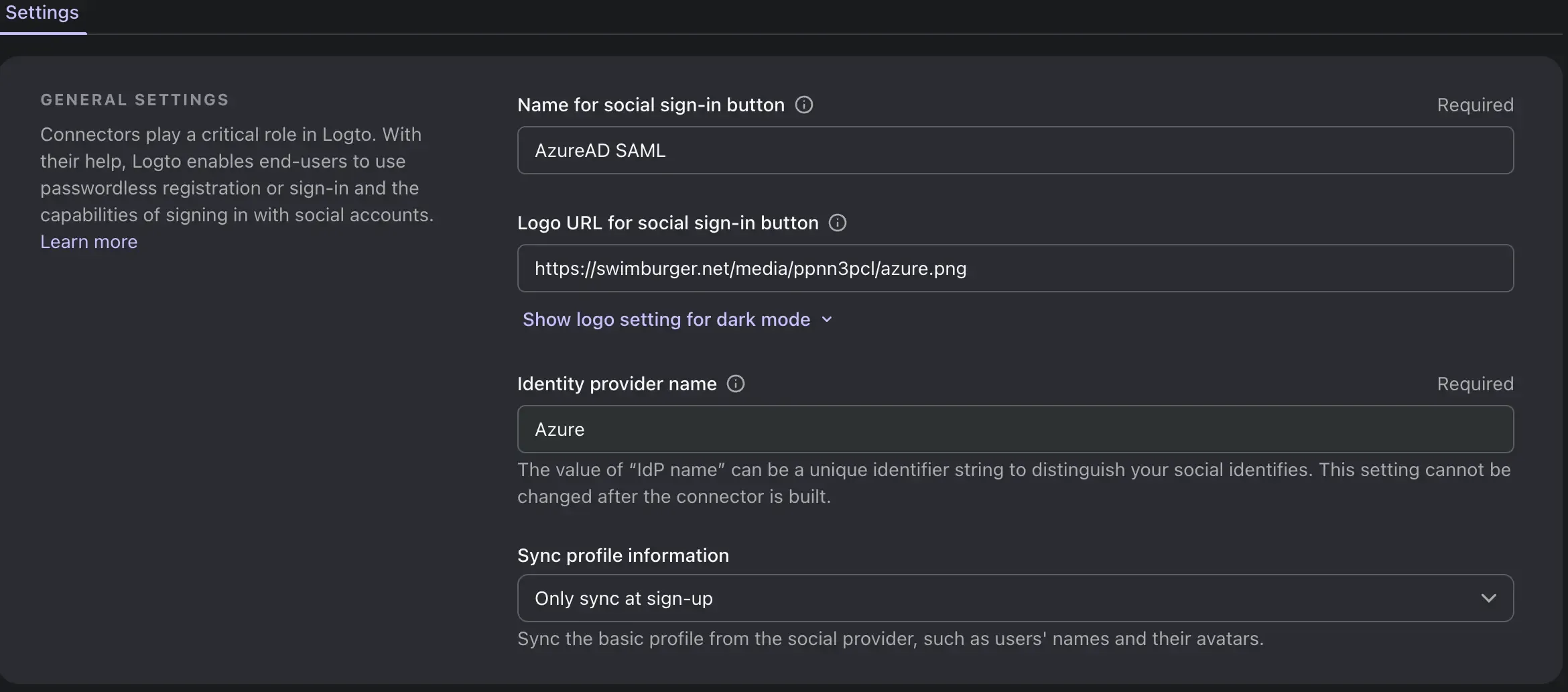

Fülle die allgemeinen Informationen des Konnektors aus

Feldname Beschreibung Name für Social-Login-Button Der Name des Social-Login-Buttons, der auf der Login-Seite angezeigt wird. Logo-URL für Social-Login-Button Die Logo-URL des Social-Login-Buttons, der auf der Login-Seite angezeigt wird. Name des Identitätsanbieters Der Name des Identitätsanbieters. Dies kann helfen, den Zielanbieter des Konnektors zu identifizieren. Synchronisiere Profilinformationen Ob die Benutzerprofilinformationen nur nach der anfänglichen Anmeldung oder nach jeder Anmeldungssitzung vom Identitätsanbieter synchronisiert werden. -

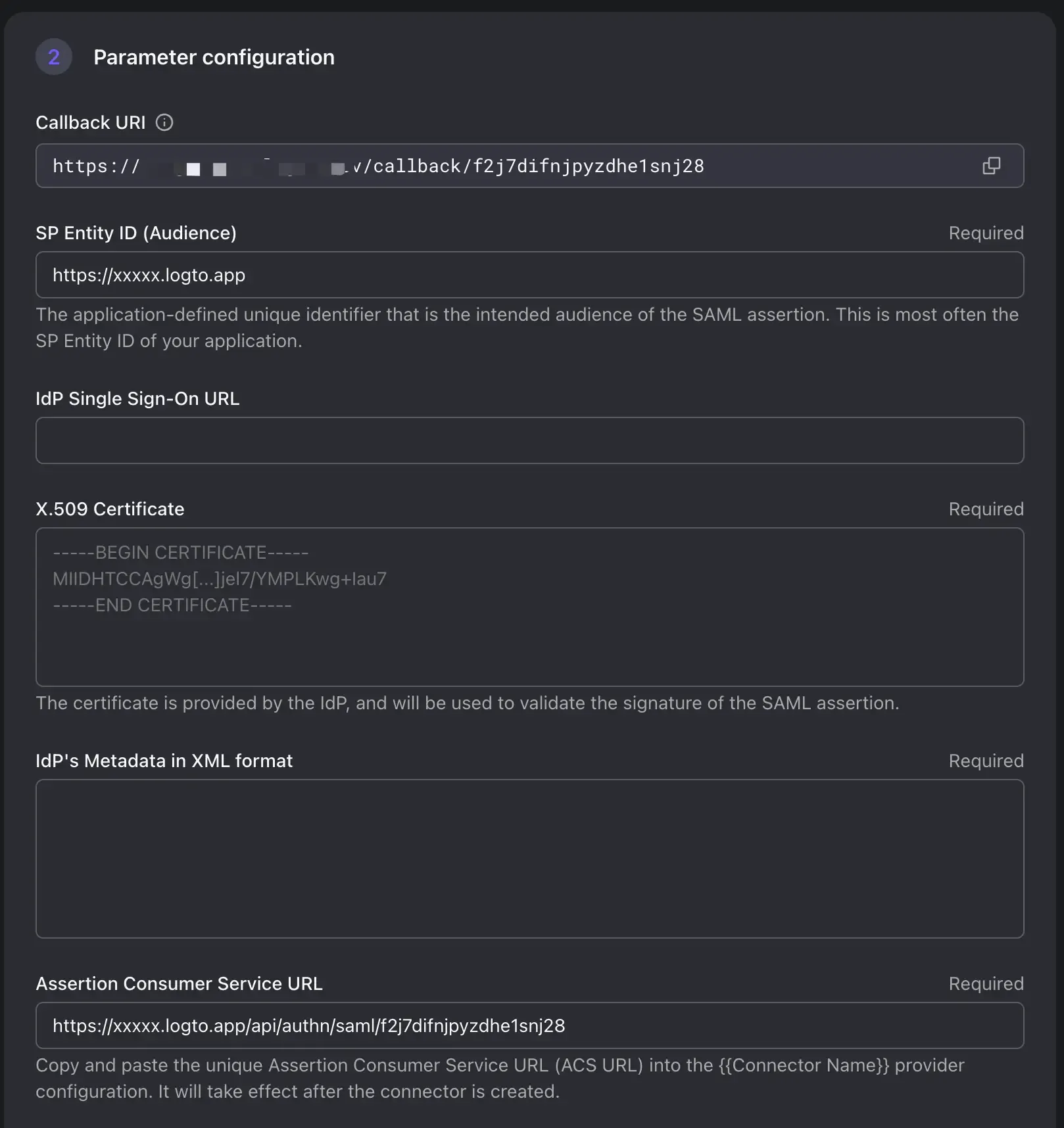

Setze Entity ID und Assertion Consumer Service URL

"Entity ID" und eine "ACS URL" sind wesentliche Komponenten, die im SAML-Austauschprozess für Identitäts- und Dienstanbieter verwendet werden.

SP Entity ID: Die Entity ID ist ein eindeutiger Bezeichner, der eine SAML-Entität innerhalb eines SAML-basierten Systems repräsentiert. Sie wird verwendet, um verschiedene Teilnehmer im SAML-Austausch zu unterscheiden. Die SP Entity ID hilft sowohl dem IdP als auch dem SP, die Zielgruppe der Anforderung zu erkennen und Vertrauen herzustellen.

ACS URL (Assertion Consumer Service URL): Die ACS URL ist ein spezifischer Endpunkt, der vom Dienstanbieter (Logto) bereitgestellt wird und an den der Identitätsanbieter (IdP) die SAML-Aussage nach erfolgreicher Authentifizierung sendet. Sobald ein Benutzer vom IdP authentifiziert wird, generiert der IdP eine SAML-Aussage, die Benutzerattribute enthält und digital signiert ist. Der IdP sendet dann diese Aussage an die ACS URL des SP. Der SP validiert die Aussage, extrahiert Benutzerattribute und loggt den Benutzer ein.

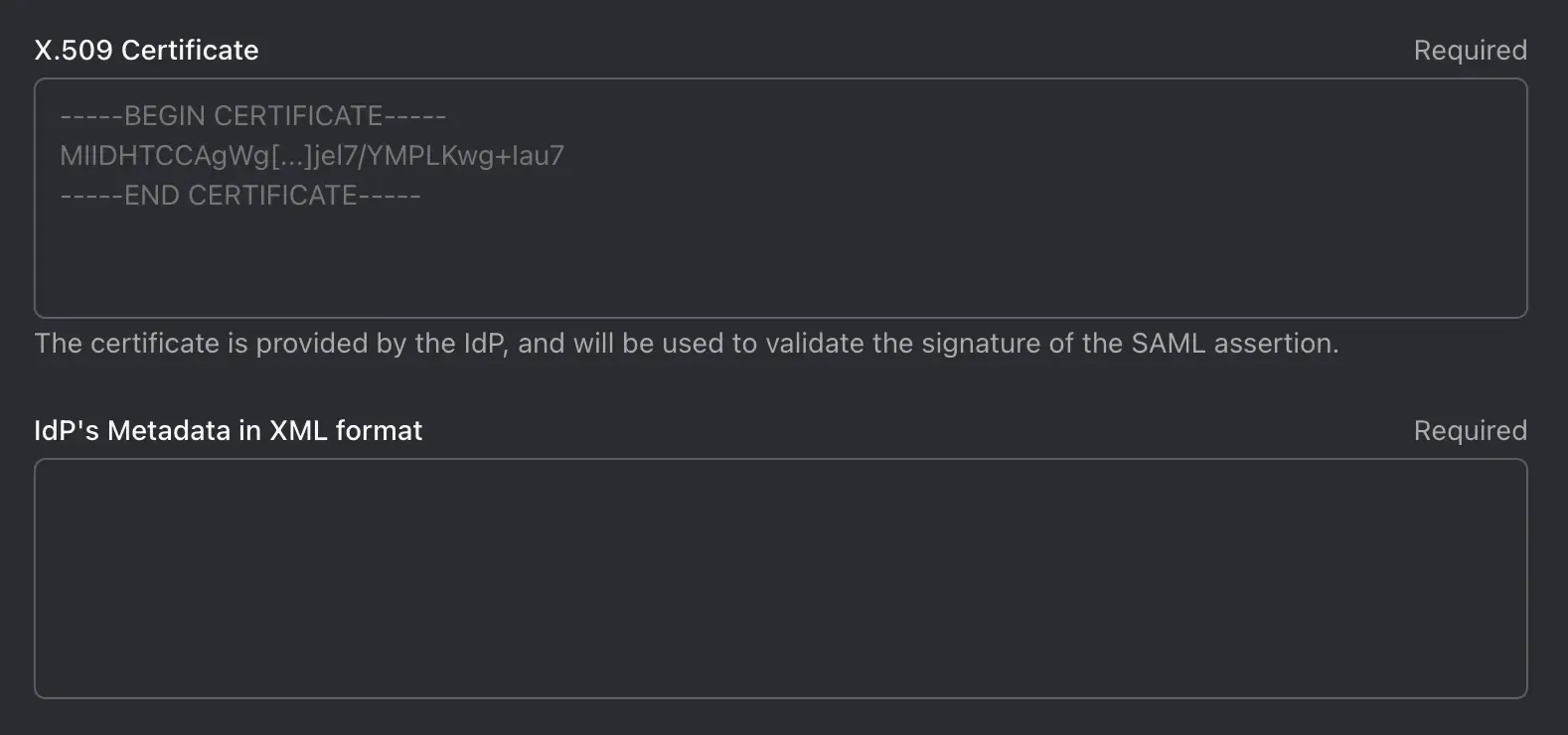

Feldname Beschreibung Beispiel SP Entity ID (Audience) SP Entity, die von AzureAD verwendet wird, um die Identität von Logto zu identifizieren. Es wird empfohlen, deinen Logto-Mandantenendpunkt als EntityID zu verwenden. https:// <tenant-id>.logto.appIdP-SSO-URL IdP-Anmelde-Endpunkt. Optional in Azure. Dieses Feld wird verwendet, um eine IdP-initiiierte Anmeldesitzung zu identifizieren. Logto unterstützt derzeit keine IdP-initiierten Anmeldesitzungen. Bitte lasse dieses Feld leer. X.509 Zertifikat Das IdP-Zertifikat, das verwendet wird, um die SAML-Aussage zu signieren. (Wir werden dieses Zertifikat später von AzureAD abrufen) IdP-Metadaten im XML-Format Der Inhalt der IdP-Metadaten-XML-Datei. (Wir werden diese Datei später von AzureAD abrufen) Assertion Consumer Service URL Die ACS URL des SP. SP(Logto) Endpunkt zum Empfang von SAML-Aussageanfragen. Ersetze die tenant-id und connector-id durch deine eigenen. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

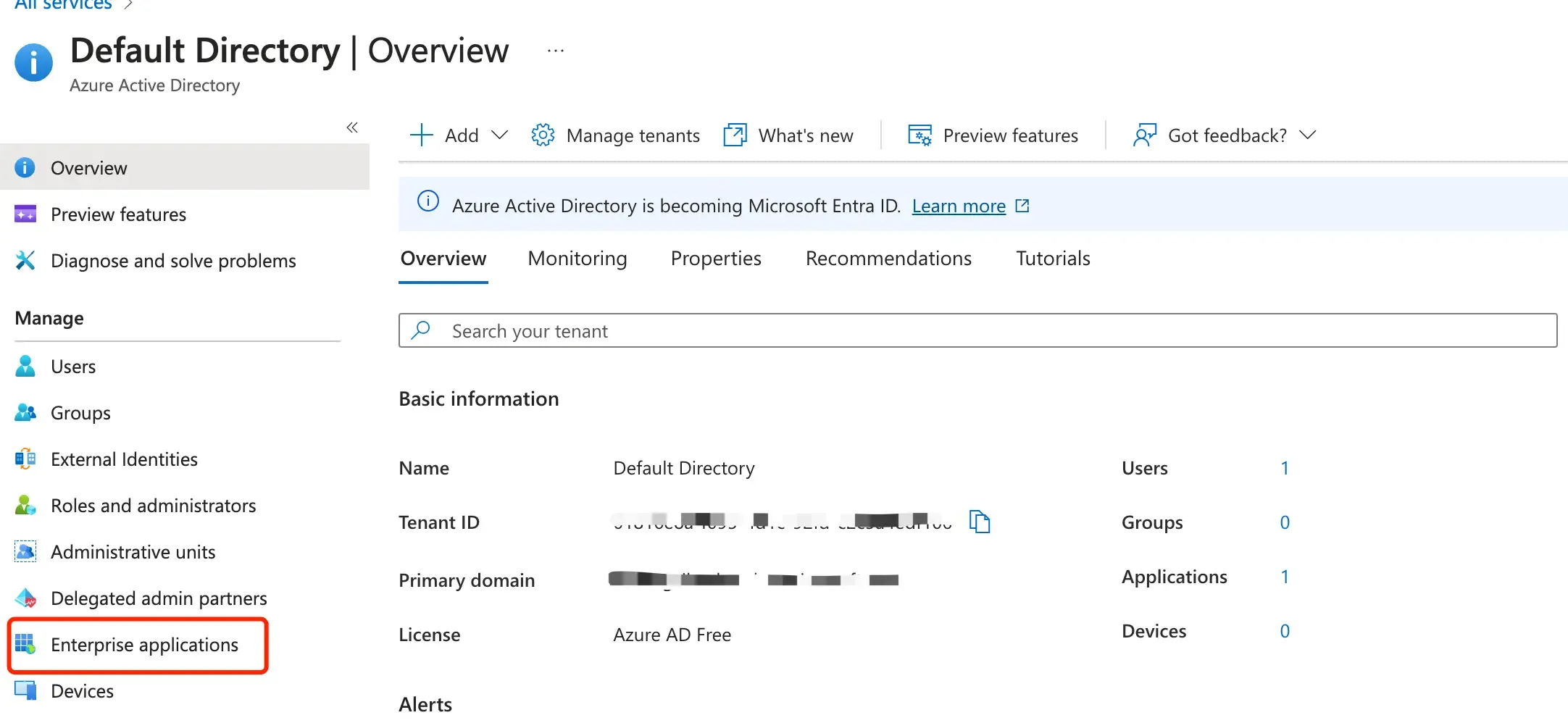

Erstellen einer SAML SSO-Anwendung im Azure-Portal

-

Melde dich im Azure Active Directory Dashboard an. Wähle "Unternehmensanwendungen".

-

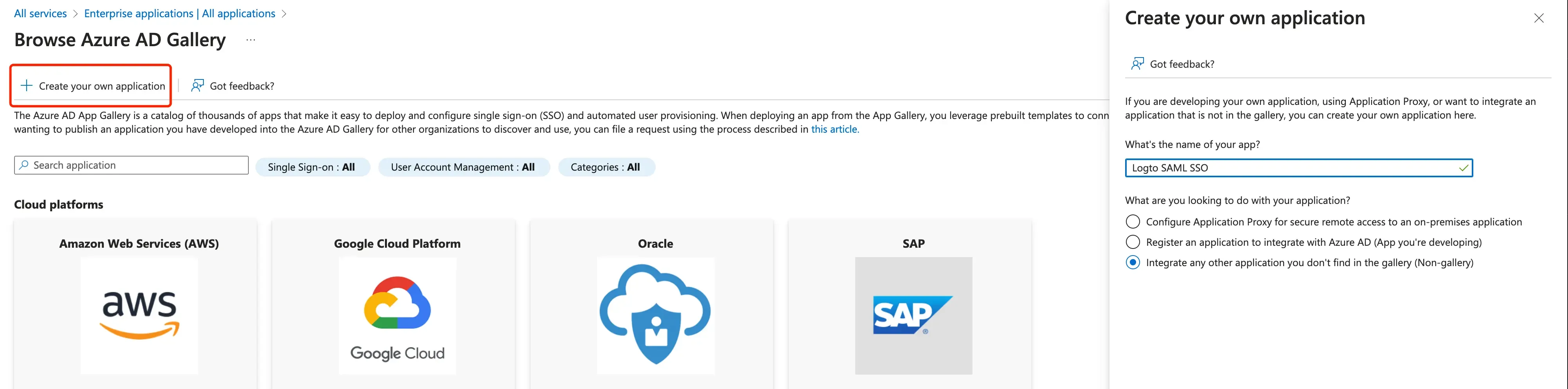

Wähle "Neue Anwendung" → "Erstelle deine eigene Anwendung".

-

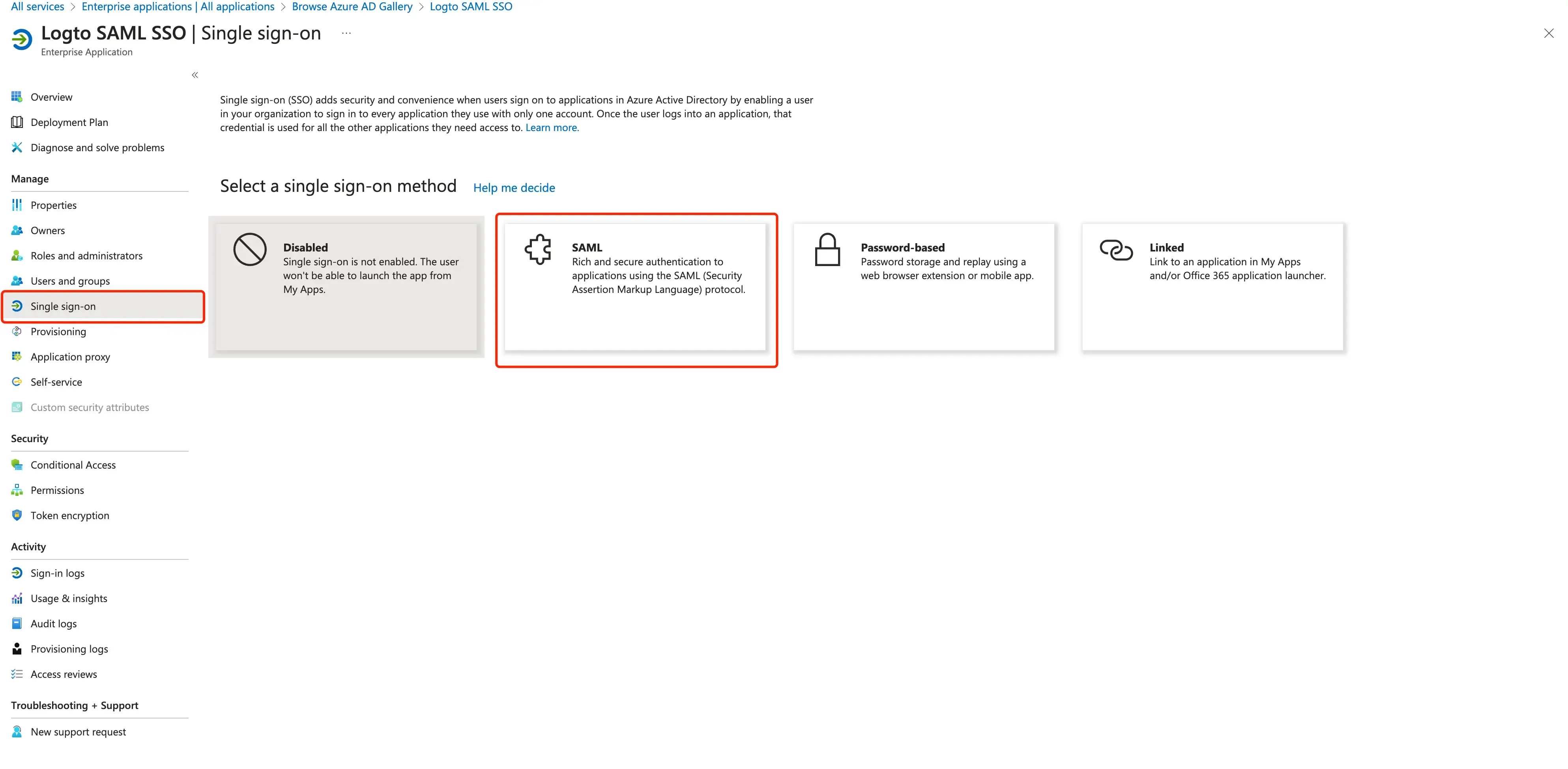

Initialisiere eine SAML-Anwendung.

-

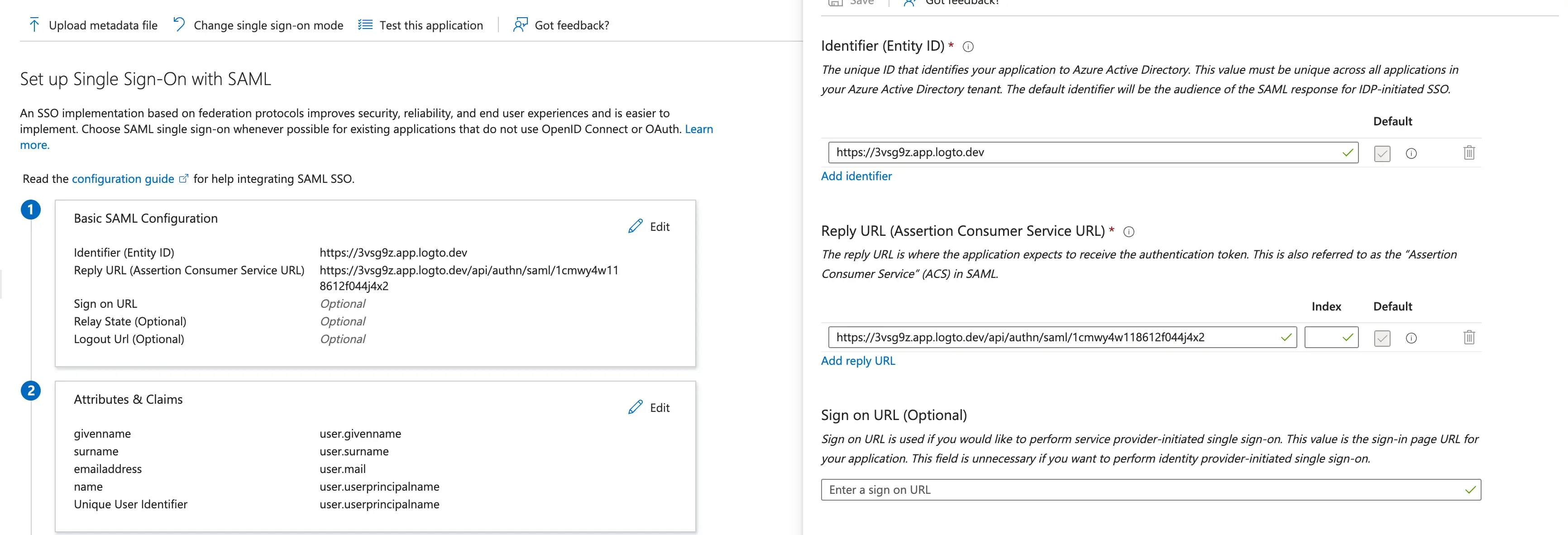

Fülle die Konfiguration mit

EntityIdundACS URLaus, die du in Logto festgelegt hast.

-

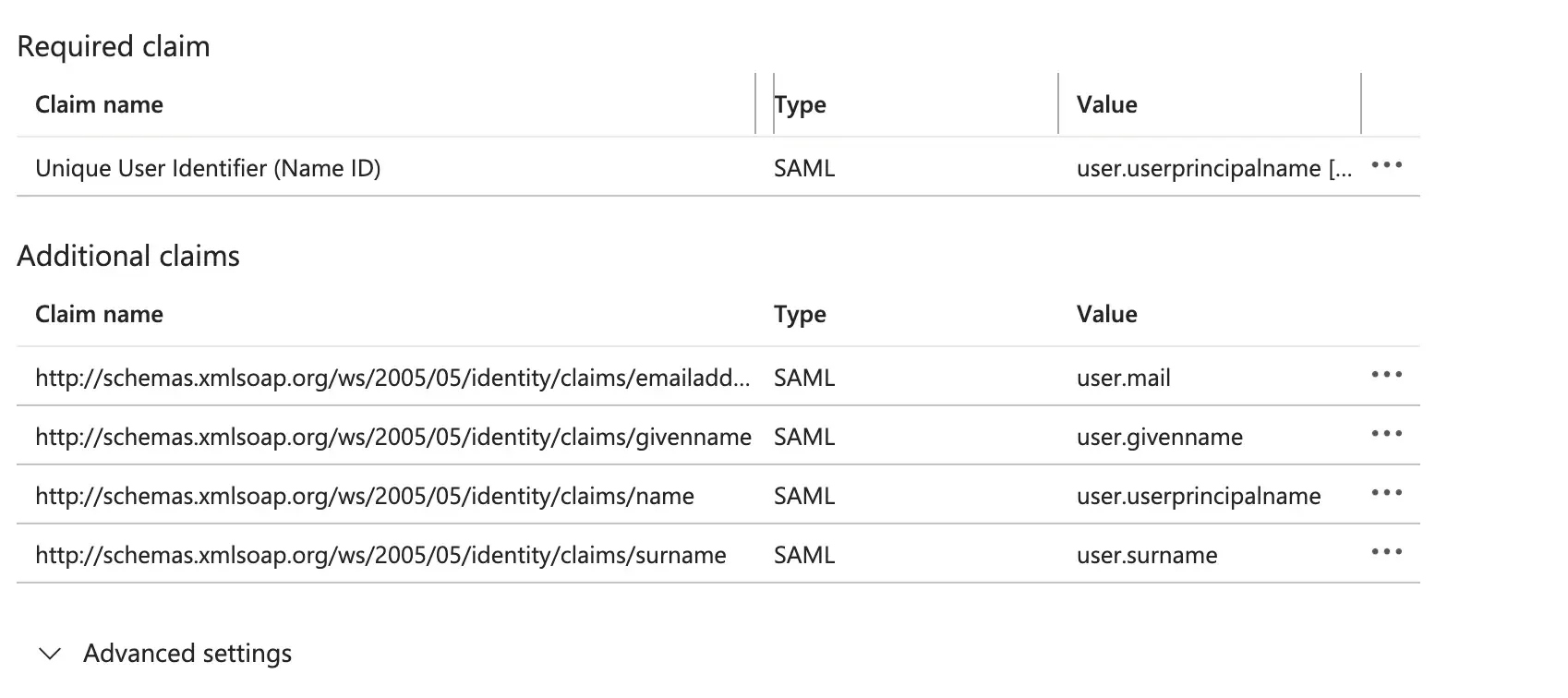

Konfiguriere Benutzerattribute und Ansprüche

Du kannst die Benutzerattribute konfigurieren, indem du auf die Schaltfläche "Bearbeiten" im Abschnitt "Benutzerattribute & Ansprüche" klickst.

Logto benötigt die folgenden grundlegenden Benutzerattribute, die in der SAML-Aussage gesendet werden:

Anspruchsname Attributname http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

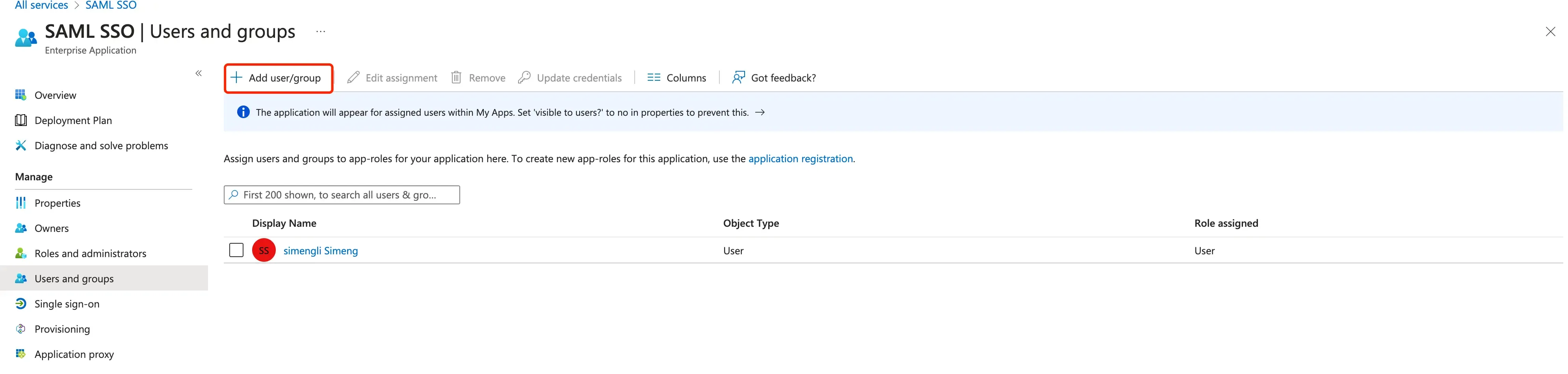

Weise Gruppen und Benutzer der SAML-Anwendung zu Um Benutzer oder Benutzergruppen zu authentifizieren, müssen wir sie der AzureAD SAML-Anwendung zuweisen. Wähle "Benutzer und Gruppen" aus dem Abschnitt "Verwalten" im Navigationsmenü. Wähle dann "Benutzer/Gruppe hinzufügen".

-

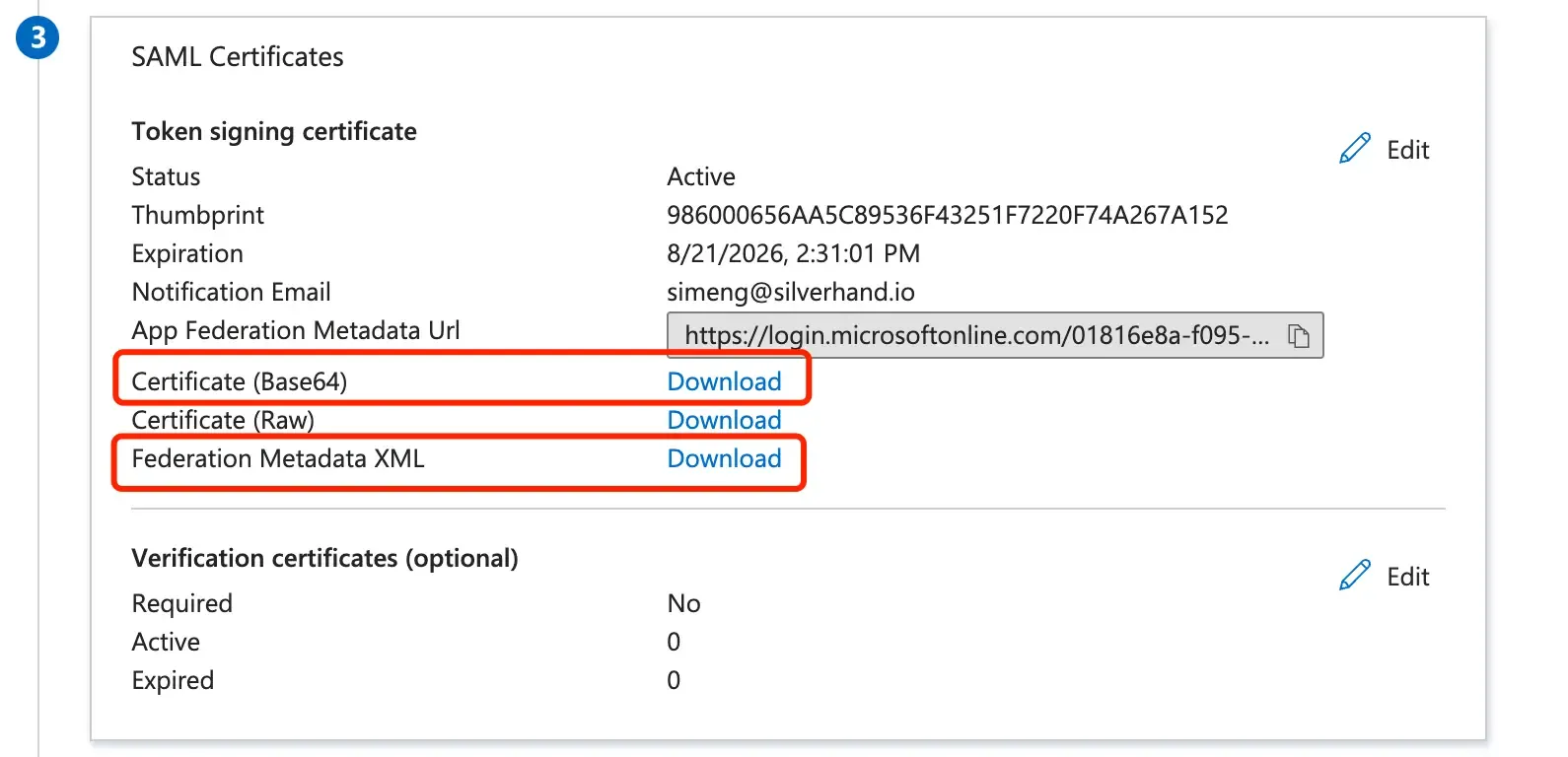

Erhalte die AzureAD IdP-Details, indem du Zertifikate und die Metadatendatei herunterlädst. Lade die

Federationsmetadaten XML-Datei und dieZertifikat (Base64)-Datei herunter, indem du auf die Schaltfläche "Herunterladen" klickst. Du benötigst diese Dateien, um die Erstellung des SAML-Konnektors in Logto abzuschließen.

Beende die Erstellung der SAML-Verbindung zurück in Logto

Wechsle zurück zum Formular zur Erstellung des SAML-Konnektors in der Logto Cloud-Konsole und fülle die IdP-Details weiter aus. Kopiere den Inhalt der IdP-Metadaten-XML-Datei in das IdP-Metadatenfeld. Füge das IdP-Zertifikat in das IdP-Zertifikatsfeld ein.

Stelle das Benutzermapping ein

Basierend auf den AzureAD-Benutzeranspruchseinstellungen kannst du die Schlüsselzuweisungskonfigurationen in Logto festlegen:

Logto verfügbare Benutzerfelder sind:

Klicke auf “Speichern und Fertig”.

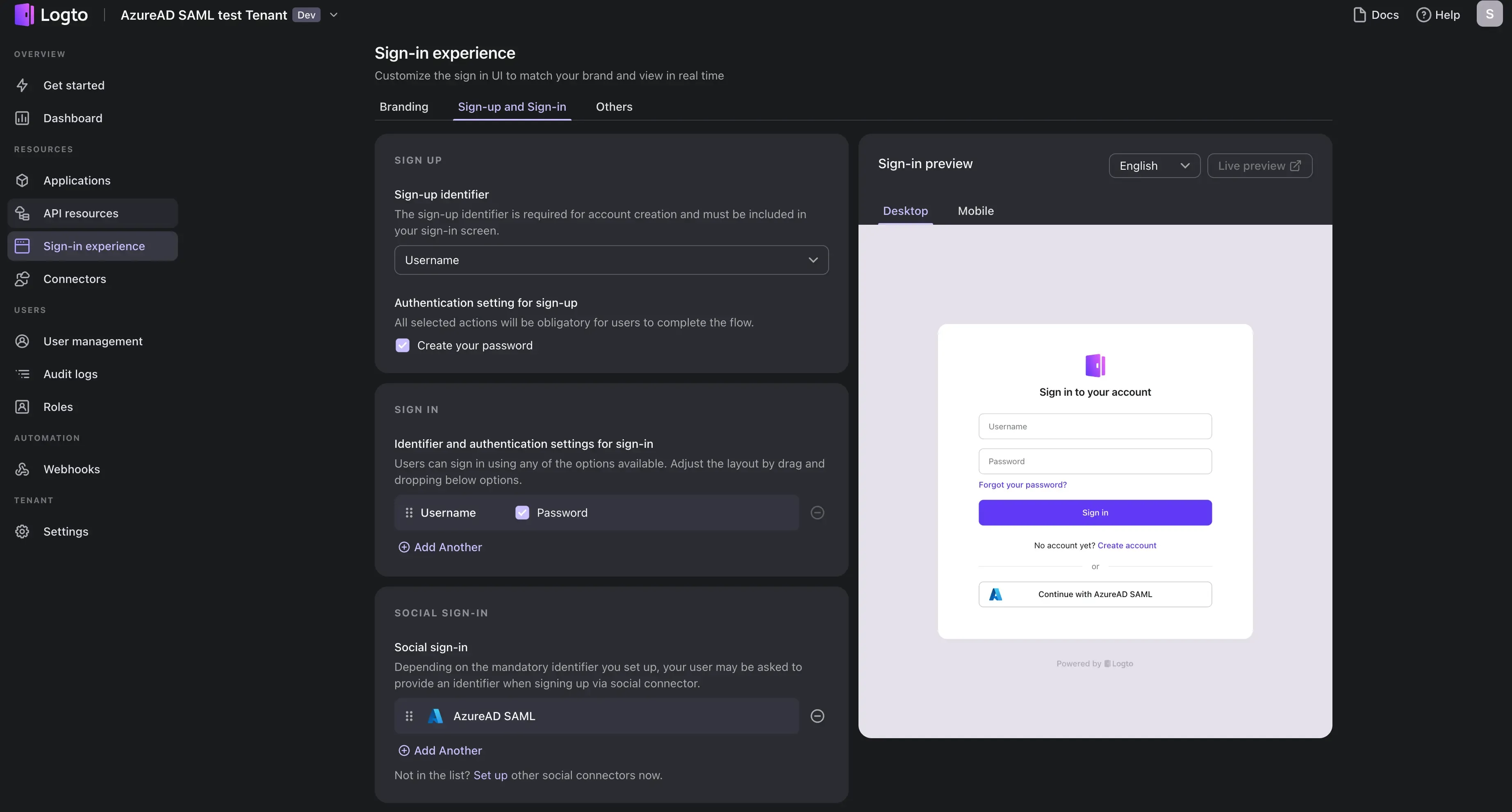

Aktiviere den SAML-Konnektor

Sobald du die Erstellung des SAML-Konnektors abgeschlossen hast, kannst du den Konnektor aktivieren, indem du zum Abschnitt "Anmeldeerfahrung" navigierst und den Konnektor als "Social-Login"-Methode hinzufügst:

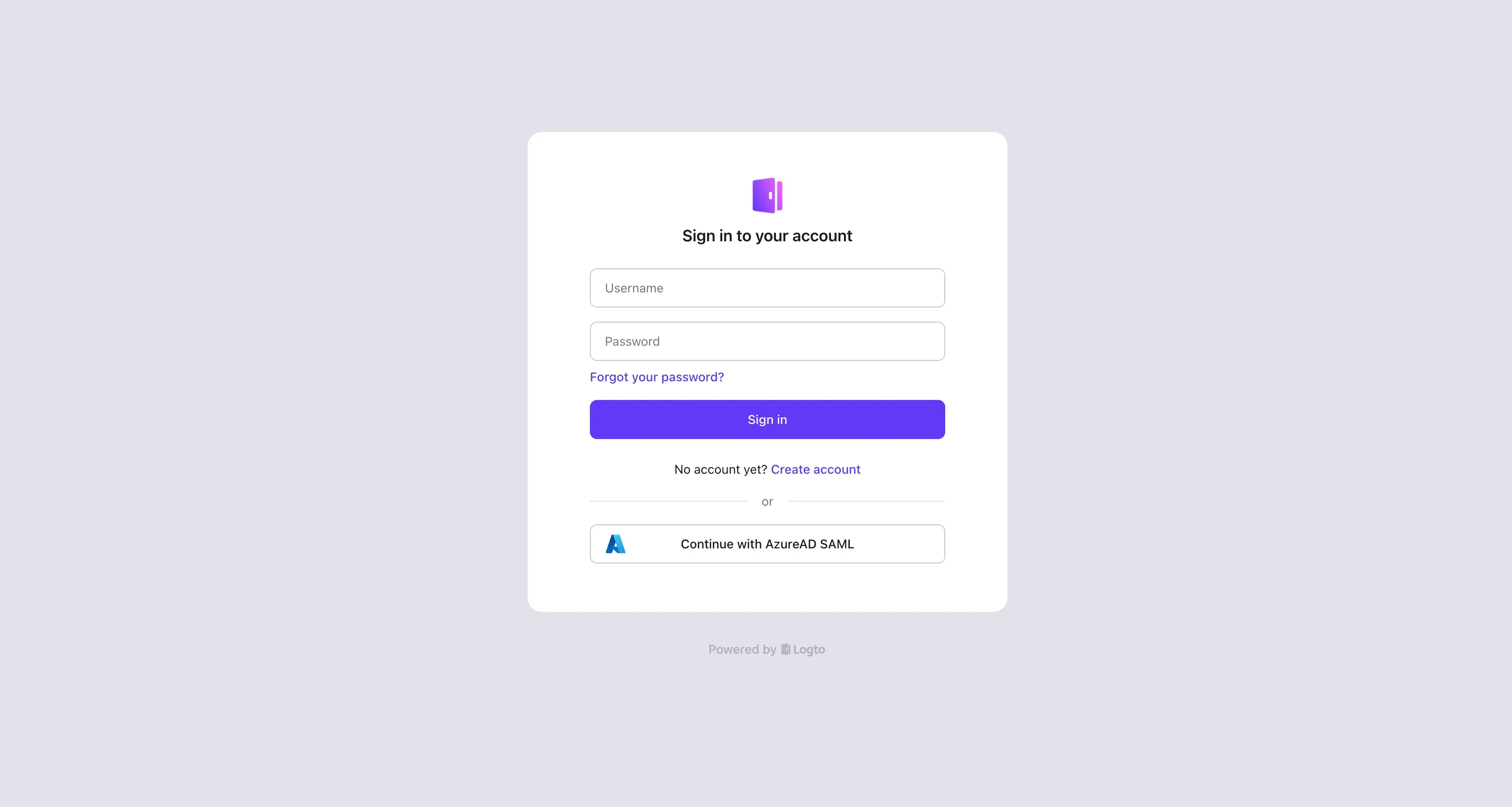

Verifiziere deine AzureAD SSO-Anmeldung mit unserer Vorschau-Demo-App:

Herzlichen Glückwunsch! Du hast AzureAD SSO erfolgreich mit Logto integriert. Du kannst nun AzureAD verwenden, um dich in deinem Logto-Konto anzumelden.