Verständnis von Just-in-Time-Bereitstellung

Die Just-in-Time-Bereitstellung ist ein Verfahren, das in Identitäts- und Zugangsverwaltungssystemen verwendet wird, um Benutzerkonten spontan zu erstellen, wenn sie sich zum ersten Mal in einem System anmelden. Dieser Artikel erklärt die Grundlagen der Just-in-Time-Bereitstellung und beantwortet häufige Fragen zu ihrer Implementierung.

Bevor wir über die Just-in-Time-Bereitstellung sprechen, stelle dir vor, du baust eine SaaS-B2B-App und möchtest Mitgliedschaftsfunktionen unterstützen, die es Mitgliedern ermöglichen, deinem Arbeitsbereich (Mandant) einfach beizutreten. Welche Funktionen würdest du vorschlagen? Hier ist eine Checkliste für dich:

| Szenario | Ablauf |

|---|---|

| Admin-Einladung | Benutzer können eine Einladung per E-Mail erhalten, um der Organisation beizutreten. |

| Benutzererstellung oder -import über Management-API | Benutzer können ein vordefiniertes Benutzerkonto verwenden, um der Organisation beizutreten. |

| Just-in-Time-Bereitstellung | Benutzer, die sich zum ersten Mal in der App anmelden, können der Organisation beitreten. |

| Verzeichnissynchronisierung (z.B. SCIM) | Verwende die Verzeichnissynchronisierungsfunktion des IdPs, um Benutzer im Voraus in der App bereitzustellen. |

Die Just-in-Time (JIT)-Bereitstellung ist ein Verfahren, das in Identitäts- und Zugangsverwaltungssystemen verwendet wird, um Benutzerkonten spontan zu erstellen, wenn sie sich zum ersten Mal in einem System anmelden. Anstatt Konten im Voraus für Benutzer bereitzustellen, erstellt und konfiguriert die JIT-Bereitstellung die notwendigen Benutzerkonten dynamisch, wenn sich ein Benutzer authentifiziert. Die Just-in-Time-Bereitstellung ist eine beliebte Funktion mit ihren eigenen Merkmalen wie Effizienz, fehlendem Verwaltungsaufwand, automatischer Mitgliedschaft in der Organisation usw. Jetzt, da du die Grundlagen der Just-in-Time-Bereitstellung verstanden hast, hast du möglicherweise mehrere Fragen, wenn du tiefer in die reale Produktentwicklung einsteigst. Ich werde diese Fragen ansprechen, die kontrovers sein und stark von deinen spezifischen Geschäftsfällen abhängen können.

Muss du die Just-in-Time-Bereitstellung für dein Produkt implementieren?

Diese Fälle sind häufig, wenn du eine B2B-App baust, die eine Multi-Mandanten-Architektur, Unternehmens-SSO, die Arbeit mit Unternehmen oder die Bereitstellung von Teameinführungsfunktionen erfordert. Hier sind einige Beispielszenarien, denen dein Kunde begegnen könnte.

Schnellere Einführung

Du hast einen Kunden, der häufig Neueinstellungen vornimmt oder ein schnelles Wachstum erlebt, und die JIT-Bereitstellung verwenden kann, um Benutzerkonten schnell für neue Mitarbeiter einzurichten. Nehmen wir folgendes Beispiel:

Sarah ist eine neue Mitarbeiterin bei der Firma SuperFantasy, die Okta als ihren Unternehmens-Identitätsanbieter verwendet. Das HR-Team fügt sie einmalig als Geschäftsinformation [email protected] in Okta hinzu. Wenn Sarah diese E-Mail verwendet, um sich zum ersten Mal bei einer unternehmensweit genutzten Produktivitäts-App namens Smartworkspace anzumelden, erstellt das System automatisch ein Konto und weist ihr die richtige Rolle innerhalb des Unternehmensarbeitsbereichs zu. Auf diese Weise müssen weder Sarah noch das HR-Team bei SuperFantasy mehrere Schritte für die Kontoerstellung und Rollenvergabe durchlaufen.

Fusionen, Übernahmen und Zeitarbeiter

Du hast einen Kunden, der andere fusioniert oder übernimmt, die JIT-Bereitstellung kann den Prozess der Zugriffsgewährung auf die Systeme des aufnehmenden Unternehmens für viele neue Benutzer vereinfachen. Nehmen wir ein weiteres Beispiel,

Peter arbeitet für MagicTech, das kürzlich von SuperFantasy übernommen wurde. MagicTech ist eine kleinere Organisation ohne Unternehmens-SSO, verwendet aber auch Smartworkspace, wo Peter bereits ein Geschäftskonto hat.

Das HR-Team kann Peter in Okta hinzufügen. Wenn sich Peter zum ersten Mal über Okta bei Smartworkspace anmeldet, verknüpft das System automatisch sein bestehendes Geschäftskonto und gewährt den entsprechenden Zugriff auf SuperFantasy.

Die oben genannten Szenarien sind ideal für die Implementierung der JIT-Funktion.

Ist es spezifisch für SAML und Enterprise SSO?

Die Just-in-Time-Bereitstellung (JIT) wird häufig mit Single Sign-On (SSO) in der SAML-Authentifizierung in Verbindung gebracht, ist aber nicht exklusiv für SAML. JIT kann auch mit anderen Authentifizierungsprotokollen wie OAuth 2.0 und OpenID Connect verwendet werden und erfordert nicht immer eine Unternehmens-SSO-Einrichtung.

Zum Beispiel kann die auf E-Mails basierende JIT-Bereitstellung die Teameinführung vereinfachen, indem Benutzer automatisch basierend auf ihrer E-Mail-Domain zu einem Arbeitsbereich hinzugefügt werden. Dies ist besonders nützlich für Organisationen, die nicht über das Budget und die Ressourcen verfügen, eine Enterprise SSO zu erwerben und zu verwalten.

Die grundlegende Idee hinter der JIT-Bereitstellung ist es, die Erstellung oder Aktualisierung von Benutzerkonten zu automatisieren, wenn ein Benutzer zum ersten Mal versucht, auf einen Dienst zuzugreifen, unabhängig vom verwendeten Protokoll.

Trifft es auf neue oder bestehende Benutzer der App zu?

Das ist eine knifflige Frage. Die Just-in-Time-Bereitstellung (JIT) bezieht sich im Allgemeinen auf den ersten Versuch, auf eine App zuzugreifen. Unterschiedliche Produkte sehen diese Funktionalität jedoch unterschiedlich. Einige verwenden JIT-Bereitstellung nur für die Identitätserstellung und Kontoerstellung, während andere auch Just-in-Time-Kontoupdates einschließen, wie z.B. Neuprovisionierung und Attributsynchronisierung.

Zusätzlich zur automatischen Benutzererstellung ermöglicht die SAML-JIT-Bereitstellung das Gewähren und Widerrufen von Gruppenmitgliedschaften im Rahmen der Bereitstellung. Sie kann auch bereitgestellte Benutzer aktualisieren, um deren Attribute im Service Provider (SP)-Speicher mit den Attributen des Identity Provider (IdP)-Benutzerspeichers zu synchronisieren.

Beispielsweise kann die Just-In-Time-Bereitstellung in der Oracle Cloud auf verschiedene Arten konfiguriert werden.

- Just-in-Time-Erstellung

- Just-in-Time-Aktualisierung

Verwalten des Oracle Identity Cloud Service: Verständnis von SAML Just-in-Time-Bereitstellung.

| Beim Anmelden: | Ablauf |

|---|---|

| Der Benutzer existiert und die JIT-Bereitstellung ist aktiviert. | Normaler SSO-Fehlerablauf. |

| Der Benutzer existiert nicht und die JIT-Erstellung ist aktiviert. | Der Benutzer wird erstellt und mit den SAML-Assertion-Attributen befüllt, wie in der JIT-Konfiguration zugeordnet. |

| Der Benutzer existiert und die JIT-Aktualisierung ist aktiviert. | Benutzerattribute werden mit den SAML-Assertion-Attributen aktualisiert, wie in der JIT-Konfiguration zugeordnet. |

Wenn du das nachfolgende Szenario zur Anmeldung bestehender Benutzer berücksichtigen möchtest, stelle sicher, dass du neben deinem JIT-System auch ein robustes Bereitstellungssystem hast. Beispielsweise,

- Konfliktlösung: Dein System sollte eine Strategie zur Handhabung von Konflikten haben, wenn ein Konto bereits existiert und andere Informationen enthält, als die vom IdP während des JIT-Prozesses bereitgestellten. Dies kann eine detaillierte Steuerung der Richtlinien deiner Organisation und der IdP-Konfiguration erfordern.

- Prüfpfade: Es ist wichtig, sowohl neue Kontoerstellungen als auch Aktualisierungen bestehender Konten durch den JIT-Prozess zur Sicherheits- und Compliance-Zwecken zu protokollieren.

- Leistung: Obwohl die JIT-Bereitstellung schnell erfolgt, solltest du den potenziellen Einfluss auf die Anmeldezeiten berücksichtigen, insbesondere für bestehende Benutzer, wenn du deren Informationen bei jeder Anmeldung aktualisierst.

- Datenkonsistenz: Stelle sicher, dass dein JIT-Bereitstellungsprozess die Datenkonsistenz aufrechterhält, insbesondere beim Aktualisieren bestehender Benutzerkonten.

Was ist der Unterschied zwischen JIT und SCIM?

Neben der Just-in-Time-Bereitstellung (JIT) hast du möglicherweise auch von SCIM (System for Cross-domain Identity Management) gehört. SCIM ist ein offenes Standard-Protokoll, das entwickelt wurde, um das Identitätsmanagement von Benutzern über verschiedene Systeme und Domänen hinweg zu vereinfachen und zu automatisieren. Es wird häufig in Verzeichnissynchronisierungsszenarien verwendet.

Der Hauptunterschied zwischen JIT und SCIM besteht darin, dass JIT Konten während des Anmeldeversuchs des Benutzers erstellt, während SCIM Benutzer durch einen offline automatisierten Prozess unabhängig von Benutzeranmeldeversuchen bereitstellen kann.

Dies bedeutet, dass sich JIT auf die Neuaufnahme von Benutzern konzentriert, während sich SCIM auf das vollständige Lebenszyklusmanagement von Benutzern konzentriert.

Darüber hinaus ist JIT oft eine Erweiterung von SAML und verfügt nicht über eine standardisierte Implementierung über verschiedene Systeme hinweg, während SCIM ein gut definiertes, standardisiertes Protokoll (RFC 7644) für das Identitätsmanagement ist.

Einige größere Organisationen verwenden SCIM für die Kontobereitstellung und integrieren es in ihre eigenen Systeme. Dies kann sehr komplex sein und von Fall zu Fall variieren. Diese Organisationen verfügen häufig über ein Bereitstellungssystem, das sowohl automatisierte Prozesse als auch manuelle Administratorbeteiligung umfasst.

Just-in-Time-Bereitstellung in Logto

SSO Just-in-Time-Bereitstellung und Email-Domain-Just-in-Time-Bereitstellung sind Funktionen, die wir in Logto unterstützen.

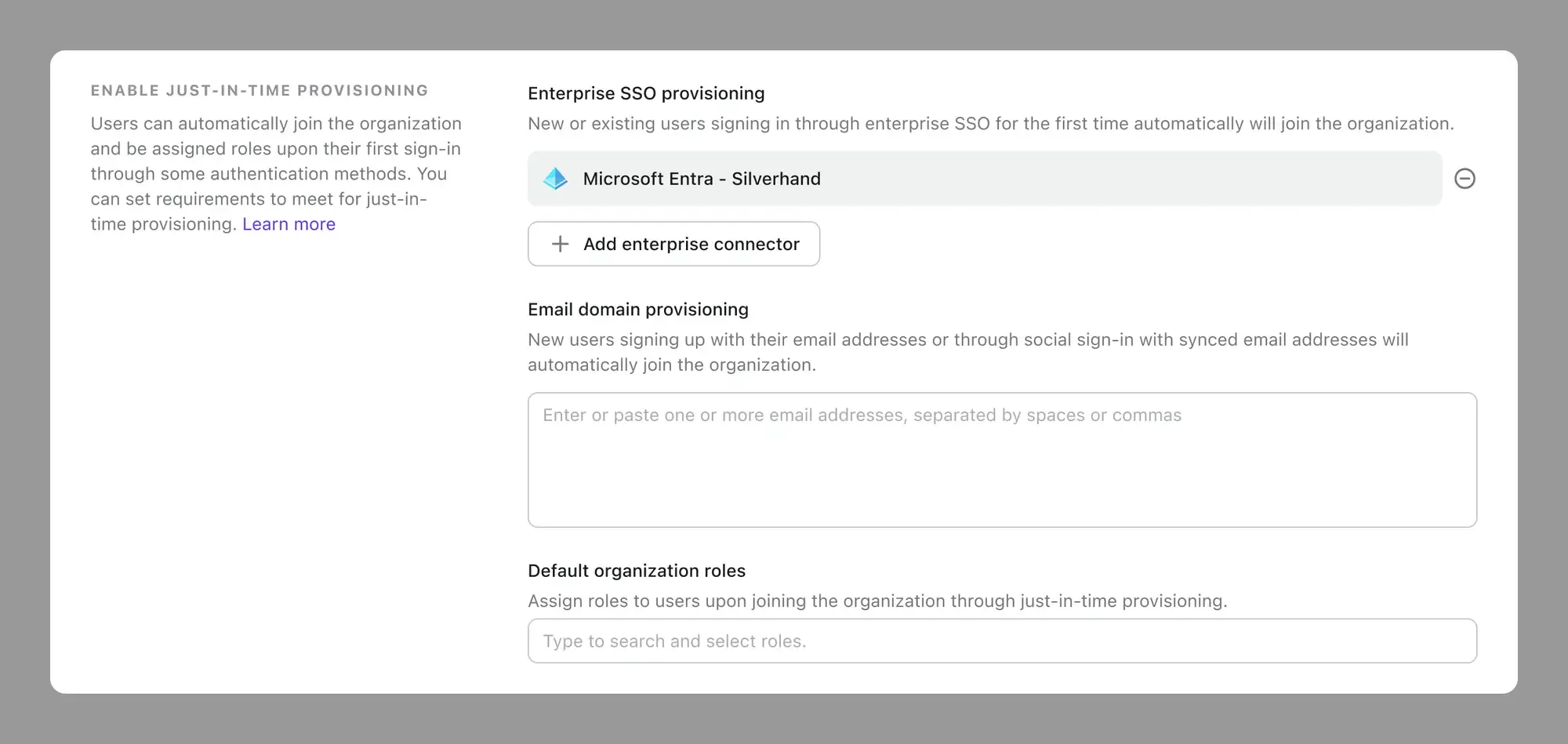

In Logto haben wir dieses Funktions-Set auf Organisationsebene, das es Benutzern ermöglicht, automatisch der Organisation beizutreten und Rollen zugewiesen zu bekommen, wenn sie bestimmte Kriterien erfüllen.

Wir implementieren die JIT-Funktion auf ihrem skalierbarsten und sichersten Niveau, um den Bereitstellungsprozess für Entwickler zu vereinfachen und zu automatisieren, wenn sie ihre Kunden an Bord bringen. Wie wir jedoch bereits besprochen haben, da Bereitstellungssysteme komplex und auf die spezifischen Bedürfnisse deiner Kunden zugeschnitten sein können, solltest du die vorgefertigten JIT-Funktionen von Logto, dein sorgfältiges Systemdesign und die Logto-Management-API nutzen, um ein robustes Bereitstellungssystem zu konstruieren.

Schauen wir uns das folgende Diagramm an, um zu sehen, wie es in Logto funktioniert,

Enterprise SSO Bereitstellung

Wenn du Enterprise SSO in Logto eingerichtet hast, kannst du das Enterprise SSO deiner Organisation auswählen, um die Just-in-Time-Bereitstellung zu aktivieren.

Neue oder bestehende Benutzer, die sich zum ersten Mal über Enterprise SSO anmelden, werden automatisch der Organisation beitreten und erhalten die Standardrollen der Organisation.

Die folgende Tabelle listet die möglichen Abläufe auf:

| Benutzerstatus | Ablaufbeschreibung |

|---|---|

| Der Benutzer existiert nicht, und JIT ist aktiviert. | Der Benutzer wird erstellt und tritt automatisch der entsprechenden Organisation mit den entsprechenden Rollen bei. |

| Der Benutzer existiert mit derselben verifizierten E-Mail-Adresse wie das Enterprise SSO und JIT ist aktiviert. | Die E-Mail-Adresse des Benutzers wird automatisch mit dem Enterprise SSO-Konto verknüpft, und der Benutzer tritt der entsprechenden Organisation mit den entsprechenden Rollen bei. |

| Der Benutzer existiert nicht, und JIT ist nicht aktiviert. | Normaler SSO-Fehlerablauf. |

| Der Benutzer existiert, und JIT ist nicht aktiviert. | Normaler SSO-Ablauf. |

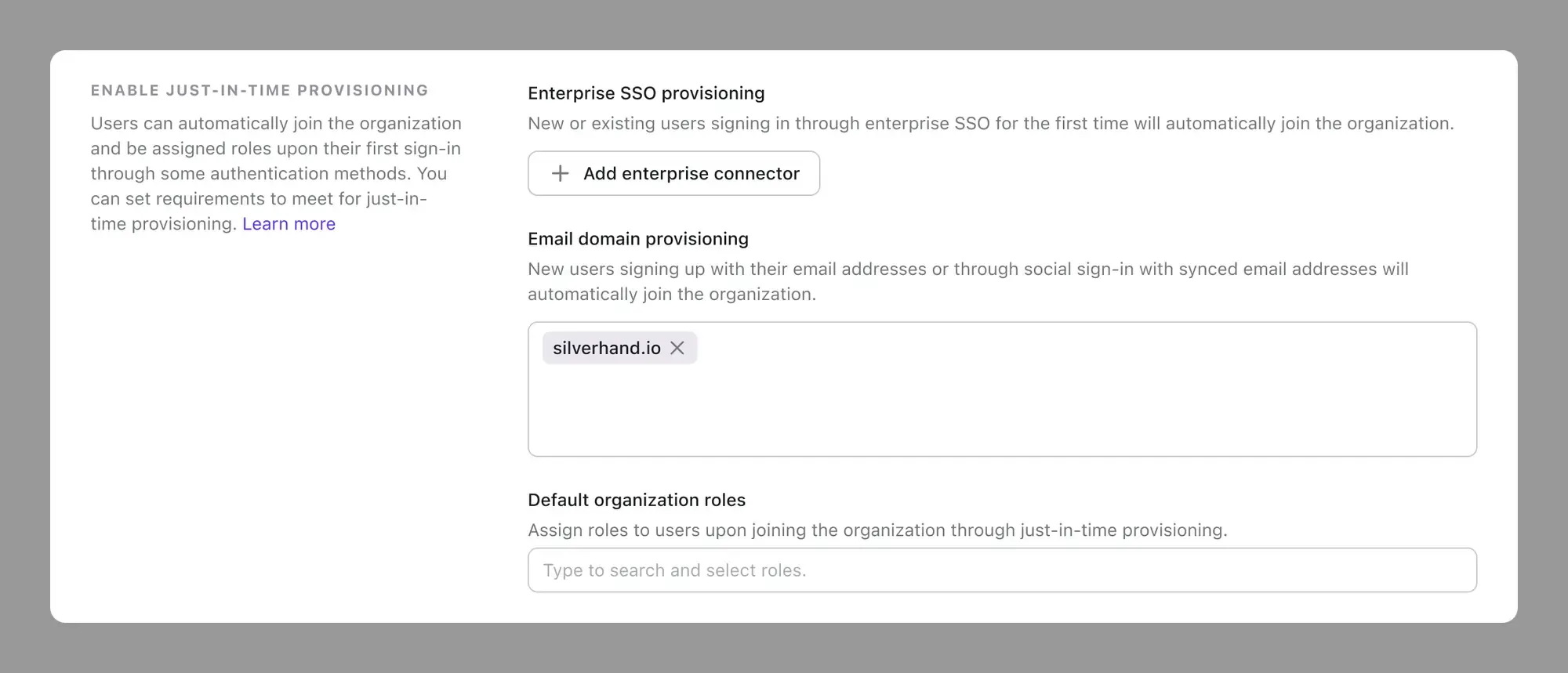

Bereitstellung durch Email-Domains

Wenn eine Organisation kein dediziertes Enterprise SSO hat, kannst du Email-Domains verwenden, um die Just-in-Time-Bereitstellung zu aktivieren. Dies geschieht normalerweise bei kleineren Unternehmen, die kein Budget für eine Enterprise SSO haben, aber dennoch ein gewisses Maß an Automatisierung bei Mitglieder-Onboarding und Sicherheitsmanagement wünschen.

Wenn Benutzer sich anmelden und ihre verifizierten E-Mail-Adressen mit den auf Organisationsebene konfigurierten E-Mail-Domains übereinstimmen, werden sie der entsprechenden Organisation(en) mit den entsprechenden Rollen zugewiesen.

Die Bereitstellung durch Email-Domains funktioniert für:

- Email-Anmeldebestätigung

- Soziale Anmeldeauthentifizierung

Email-Ablauf

| Benutzerstatus | Ablaufbeschreibung |

|---|---|

| Der Benutzer existiert nicht und meldet sich mit Email an, und JIT ist aktiviert. | Der Benutzer wird erstellt und tritt automatisch der entsprechenden Organisation mit den entsprechenden Rollen bei. |

| Der Benutzer existiert mit derselben verifizierten E-Mail-Adresse wie bereitgestellte Email-Domains und JIT ist aktiviert. | Normaler E-Mail-Anmeldeablauf. |

| Der Benutzer existiert nicht und meldet sich mit Email an, und JIT ist nicht aktiviert. | Normaler E-Mail-Anmeldeablauf. |

| Der Benutzer existiert und meldet sich mit Email an, und JIT ist nicht aktiviert. | Normaler E-Mail-Anmeldeablauf. |

Sozialer Anmeldungsablauf

| Benutzerstatus | Ablaufbeschreibung |

|---|---|

| Der Benutzer existiert nicht, meldet sich mit sozialem Konto unter Verwendung einer verifizierten E-Mail an, und JIT ist aktiviert. | Der Benutzer wird erstellt und tritt automatisch der entsprechenden Organisation mit den entsprechenden Rollen bei. |

| Der Benutzer existiert nicht, meldet sich mit sozialem Konto unter Verwendung einer nicht verifizierten E-Mail oder keiner E-Mail an, und JIT ist aktiviert. | Normaler sozialer Anmeldeablauf. |

| Der Benutzer existiert mit derselben verifizierten E-Mail-Adresse wie bereitgestellte Email-Domains, meldet sich mit sozialem Konto an, und JIT ist aktiviert. | Normaler sozialer Anmeldeablauf. |

| Der Benutzer existiert nicht, meldet sich mit sozialem Konto an, und JIT ist nicht aktiviert. | Normaler sozialer Anmeldeablauf. |

| Der Benutzer existiert, meldet sich mit sozialem Konto an, und JIT ist nicht aktiviert. | Normaler sozialer Anmeldeablauf. |

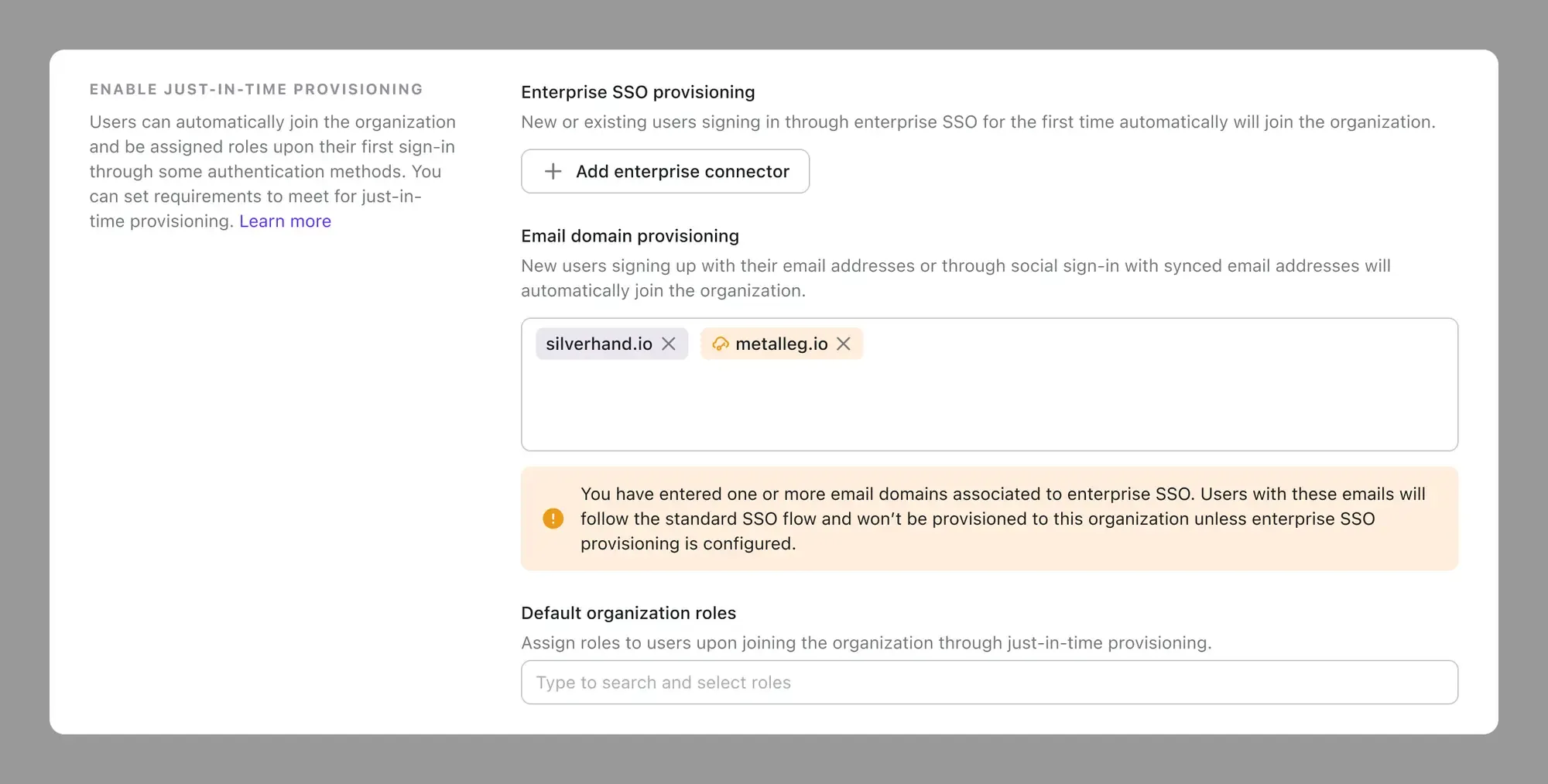

Umgang mit potenziellem Konflikt zwischen Email-Domain-Bereitstellung und Enterprise SSO

Wenn du zuerst Email-Domain-Bereitstellung eingerichtet hast und später ein Enterprise SSO mit derselben Email-Domain konfigurierst, passiert Folgendes:

Wenn ein Benutzer seine Email-Adresse eingibt, wird er zur SSO-Fluss umgeleitet und umgeht die E-Mail-Authentifizierung. Dies bedeutet, dass der JIT-Prozess nicht ausgelöst wird.

Um das zu lösen, zeigen wir eine Warnmeldung bei der Konfiguration an. Stelle sicher, dass du diesen Ablauf durch die Auswahl des richtigen SSO für die Just-in-Time-Bereitstellung handhabst, und verlasse dich nicht auf die E-Mail-Domain-Bereitstellung.

Standard-Organisationsrollen

Beim Bereitstellen von Benutzern kannst du deren Standard-Organisationsrollen festlegen. Die Rollenliste stammt aus dem Organisationstemplate und du kannst eine Rolle auswählen oder sie leer lassen.

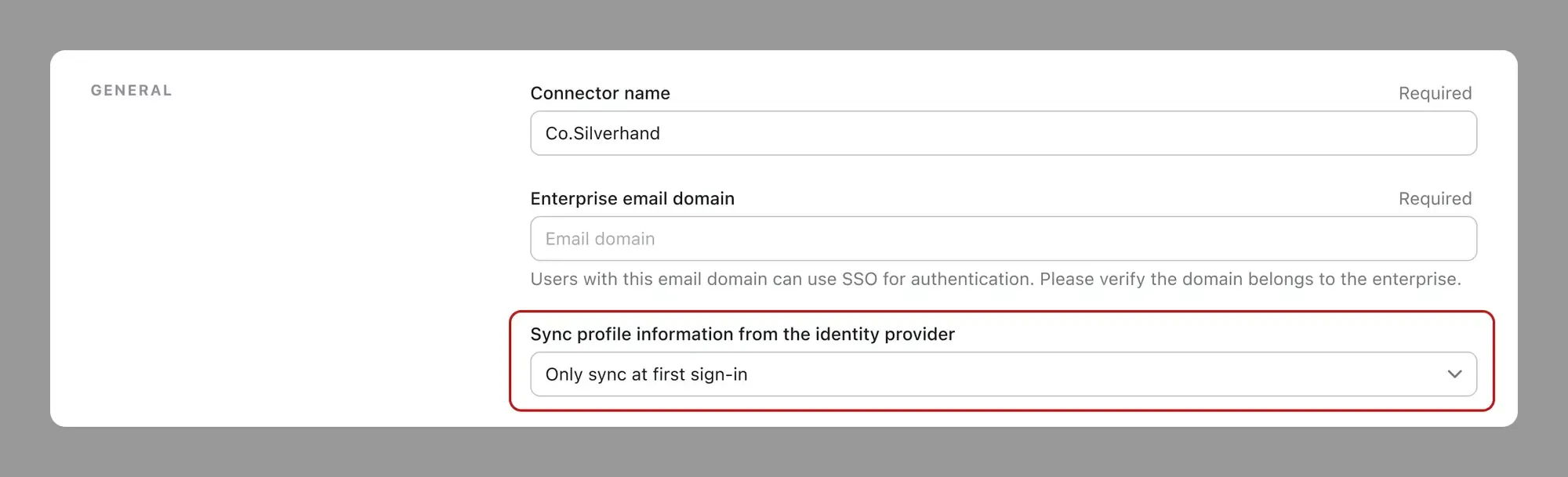

Enterprise SSO Just-in-Time-Aktualisierung

Glücklicherweise haben wir diese Funktion bereits in Enterprise SSO eingebaut! Du kannst auswählen, ob Profilinformationen beim ersten oder bei jeder Anmeldung mit Logto synchronisiert werden. Wir erwägen auch, in Zukunft mehr Funktionen wie Rollen- und Organisationszuordnung sowie Neubreitstellung hinzuzufügen.

Die Just-in-Time-Bereitstellung ist sofort in Logto verfügbar. Melde dich noch heute bei Logto an und starte die Automatisierung des Mitgliedschafts-Onboarding deiner Kunden.