OTP-Bots: Was sie sind und wie man Angriffe verhindert

Erfahren Sie, was OTP-Bots sind, wie sie Einmalpasswörter mit realen Fällen ausnutzen und welche Strategien es gibt, um Ihr Unternehmen vor diesen Cyberbedrohungen zu schützen. Dieser Leitfaden bietet umsetzbare Tipps für Fachleute in der Produktentwicklung und Unternehmensverwaltung.

Mit der zunehmenden Abhängigkeit von Online-Diensten ist die Multi-Faktor-Authentifizierung (MFA) zu einer kritischen Verteidigungslinie gegen Cyberangriffe geworden. Zu den am weitesten verbreiteten MFA-Elementen gehört das Einmalpasswort (OTP), ein temporärer, einzigartiger Code, der entwickelt wurde, um Konten vor unbefugtem Zugriff zu schützen. Allerdings sind OTPs nicht mehr so narrensicher, wie sie einst schienen. Eine neue Welle krimineller Aktivitäten im Bereich Cyberkriminalität, an der OTP-Bots beteiligt sind, stellt ihre Effektivität infrage und stellt eine ernsthafte Bedrohung für Unternehmen und Einzelpersonen gleichermaßen dar.

Es ist entscheidend zu verstehen, wie OTP-Bots funktionieren, ihre Angriffsmethoden sowie Strategien zu deren Abwehr. Dieser Leitfaden erklärt die Mechanik hinter OTP-Bots und bietet umsetzbare Schritte, die Ihre Organisation zur Stärkung der Sicherheit ergreifen kann.

Was ist ein OTP?

Ein Einmalpasswort (OTP) ist ein einzigartiger, zeitkritischer Code, der für die einmalige Authentifizierung verwendet wird. Durch Algorithmen basierend auf Zeitsynchronisation oder kryptographischen Berechnungen generiert, bieten OTPs eine zusätzliche Sicherheitsschicht für Anmeldeverfahren oder Systeme der Multi-Faktor-Authentifizierung (MFA).

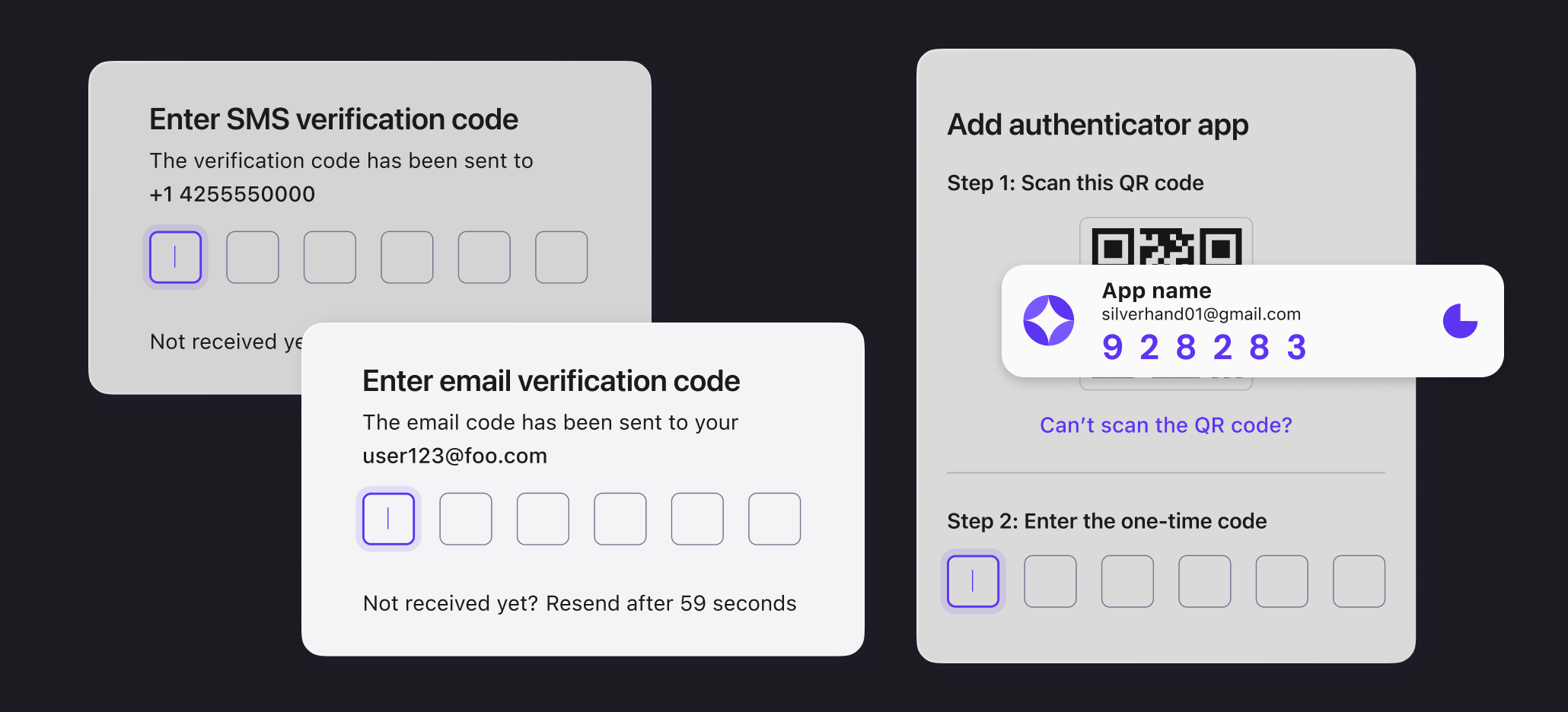

OTPs können auf verschiedene Weise geliefert werden:

- SMS-Codes: Per Textnachricht oder Sprachnachricht versendet.

- E-Mail-Codes: Direkt an das Postfach des Nutzers gesendet.

- Authentifizierungs-Apps: Lokal generiert durch Dienste wie Google Authenticator oder Microsoft Authenticator.

Ihre kurzlebige Natur verstärkt die Sicherheit, wobei von Apps generierte Codes typischerweise nach 30 bis 60 Sekunden ablaufen, während SMS- oder E-Mail-Codes 5 bis 10 Minuten gültig sind. Diese dynamische Funktionalität macht OTPs weit sicherer als statische Passwörter.

Allerdings liegt eine wesentliche Schwachstelle in ihrer Übertragung, da Angreifer Systemschwächen oder menschliche Fehler ausnutzen können, um sie abzufangen. Trotz dieses Risikos bleiben OTPs ein vertrauenswürdiges und effektives Werkzeug zur Verstärkung der Online-Sicherheit.

Welche Rolle spielen OTPs in der MFA?

Das Verständnis von Multi-Faktor-Authentifizierung (MFA) ist in der heutigen digitalen Landschaft entscheidend. MFA verstärkt die Sicherheit, indem es von Benutzern verlangt, ihre Identität durch mehrere Faktoren zu verifizieren, was eine zusätzliche Schutzebene hinzufügt, um unbefugten Zugriff zu verhindern.

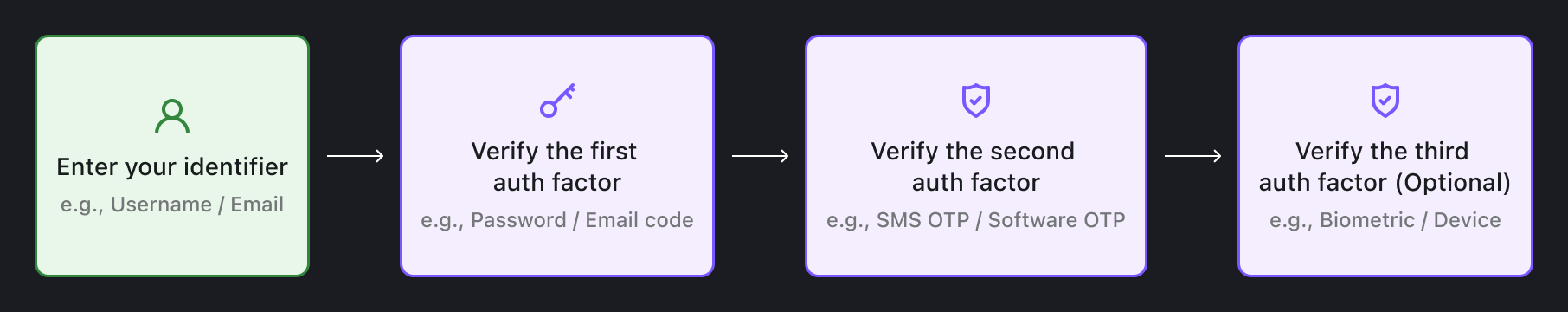

Ein typischer MFA-Prozess erfolgt in den folgenden Schritten:

- Benutzerkennung: Dies ist, wie das System Benutzer erkennt. Es könnte ein Benutzername, eine E-Mail-Adresse, Telefonnummer, Benutzer-ID, Mitarbeiter-ID, Bankkartennummer oder sogar eine soziale Identität sein.

- Erster Authentifizierungsfaktor: Am häufigsten ist dies ein Passwort, es kann aber auch ein E-Mail-OTP oder ein SMS-OTP sein.

- Zweiter Authentifizierungsfaktor: Dieser Schritt verwendet eine andere Methode als der erste, wie SMS-OTPs, Authentifizierungs-App-OTPs, physische Sicherheitsschlüssel oder Biometrie wie Fingerabdrücke und Gesichtserkennung.

- Optional dritte Authentifizierungsebene: In einigen Fällen wird eine zusätzliche Ebene hinzugefügt. Beispielsweise kann die Anmeldung bei einem Apple-Konto auf einem neuen Gerät zusätzliche Verifizierungen erfordern.

Dieser mehrschichtige Prozess erhöht die Sicherheit erheblich, da Angreifer jede Ebene umgehen müssten, um Zugriff auf ein Konto zu erlangen.

MFA verlässt sich typischerweise auf drei Kategorien von Authentifizierungsfaktoren:

| Was es bedeutet | Verifizierungsfaktoren | |

|---|---|---|

| Wissen | Etwas, das du weißt | Passwörter, E-Mail-OTPs, Ersatzcodes |

| Besitz | Etwas, das du hast | SMS-OTPs, Authentifikator-App-OTPs, Sicherheitsschlüssel, Chipkarten |

| Inhärenz | Etwas, das du bist | Biometrie wie Fingerabdruck oder Face ID |

Durch die Kombination dieser Methoden schafft MFA eine robuste Verteidigung gegen unerlaubten Zugriff. Es stellt sicher, dass selbst wenn eine Schicht kompromittiert wird, die Gesamtsicherheit des Kontos intakt bleibt, den Benutzern einen verbesserten Schutz in einer zunehmend vernetzten Welt zu bieten.

Was sind OTP-Bots?

OTP-Bots sind automatisierte Werkzeuge, die speziell dafür entwickelt wurden, Einmalpasswörter (OTPs) zu stehlen. Im Gegensatz zu Brute-Force-Angriffen verlassen sich diese Bots auf Täuschung und Manipulation und nutzen menschliche Fehler, Social-Engineering-Taktiken oder Systemschwachstellen, um Sicherheitsprotokolle zu umgehen.

Nehmen wir den üblichen Verifizierungsvorgang von „E-Mail (als Kennung) + Passwort (als erster Verifizierungsschritt) + Software-/SMS-OTP (als zweiter Verifizierungsschritt)“ als Beispiel, entwickelt sich der Angriff typischerweise in den folgenden Schritten:

- Der Angreifer greift auf die Anmeldeseite oder API der Anwendung zu, genau wie ein regulärer Benutzer.

- Der Angreifer gibt die festen Anmeldeinformationen des Opfers ein, wie seine E-Mail-Adresse und sein Passwort. Diese Anmeldeinformationen werden oft aus Datenbanken mit durchgesickerten Benutzerinformationen bezogen, die online leicht käuflich zu erwerben sind. Viele Benutzer verwenden Passwörter auf verschiedenen Plattformen wieder, was sie anfälliger macht. Zudem werden häufig Phishing-Techniken eingesetzt, um Benutzer hinters Licht zu führen und zur Preisgabe ihrer Kontodaten zu bewegen.

- Mit einem OTP-Bot fängt der Angreifer das Einmalpasswort des Opfers ab oder ruft es ab. Innerhalb des gültigen Zeitrahmens umgehen sie den zweistufigen Verifizierungsprozess.

- Sobald der Angreifer Zugriff auf das Konto erhält, kann er fortfahren, Vermögenswerte oder sensible Informationen zu übertragen. Um das Opfer daran zu hindern, den Verstoß zu entdecken, ergreifen Angreifer oft Maßnahmen wie das Löschen von Benachrichtigungsalarmen oder anderen Warnsignalen.

Nun wollen wir im Detail betrachten, wie OTP-Bots implementiert werden und die Mechanismen, die es ihnen ermöglichen, diese Schwachstellen auszunutzen.

Wie funktionieren OTP-Bots?

Nachfolgend sind einige der gängigsten Techniken aufgeführt, die von OTP-Bots verwendet werden, zusammen mit Beispielen aus der realen Welt.

Phishing-Bots

Phishing ist eine der häufigsten Methoden, die von OTP-Bots verwendet wird. So funktioniert es:

-

Der Köder (betrügerische Nachricht): Das Opfer erhält eine gefälschte E-Mail oder Textnachricht, die vorgibt, von einer vertrauenswürdigen Quelle zu stammen, wie ihrer Bank, einer Social-Media-Plattform oder einem beliebten Online-Dienst. Die Nachricht behauptet normalerweise, es gäbe ein dringendes Problem, z. B. einen verdächtigen Anmeldeversuch, Zahlungsprobleme oder eine Kontosperrung, die das Opfer sofortige Maßnahmen ergreifen lässt.

-

Die gefälschte Anmeldeseite: Die Nachricht enthält einen Link, der das Opfer auf eine gefälschte Anmeldeseite weiterleitet, die genau wie die offizielle Website aussieht. Diese Seite wird von Angreifern eingerichtet, um die Anmeldeinformationen des Opfers zu erfassen.

-

Gestohlene Anmeldeinformationen und ausgelöste MFA: Wenn das Opfer seinen Benutzernamen und sein Passwort auf der gefälschten Seite eingibt, verwendet der Phishing-Bot diese gestohlenen Anmeldeinformationen schnell, um sich beim echten Dienst anzumelden. Dieser Anmeldeversuch löst dann eine Multi-Faktor-Authentifizierungsanforderung (MFA) aus, wie ein Einmalpasswort (OTP), das an das Telefon des Opfers gesendet wird.

-

Täuschung des Opfers für das OTP: Der Phishing-Bot täuscht das Opfer, indem er auf der gefälschten Seite eine Eingabeaufforderung anzeigt (z. B. „Bitte geben Sie den zu Ihrem Telefon gesendeten Code zur Verifizierung ein“). In der Annahme, dass es sich um einen legitimen Prozess handelt, gibt das Opfer das OTP ein und gibt dem Angreifer unwissentlich alles, was er braucht, um die Anmeldung beim eigentlichen Dienst abzuschließen.

Zum Beispiel wurden im Vereinigten Königreich Tools wie "SMS-Bandits" verwendet, um ausgeklügelte Phishing-Angriffe über Textnachrichten durchzuführen. Diese Nachrichten ahmen offizielle Mitteilungen nach und täuschen Opfer dazu, ihre Kontodaten preiszugeben. Sobald die Anmeldedaten kompromittiert sind, ermöglichen SMS-Bandits Kriminellen, die Multi-Faktor-Authentifizierung (MFA) zu umgehen, indem sie den OTP-Diebstahl initiieren. Erschreckenderweise erreichen diese Bots eine Erfolgsquote von etwa 80 %, sobald die Telefonnummer eines Ziels eingegeben wurde, wodurch die gefährliche Effektivität solcher Phishing-Systeme hervorgehoben wird.

Malware-Bots

Malware-basierte OTP-Bots stellen eine ernste Bedrohung dar, indem sie direkt auf Geräte abzielen, um SMS-basierte OTPs abzufangen. So funktioniert es:

- Opfer laden unwissentlich bösartige Apps herunter: Angreifer erstellen Apps, die wie legitime Software aussehen, z. B. Bank- oder Produktivitätstools. Opfer installieren diese gefälschten Apps oft durch irreführende Anzeigen, inoffizielle App-Stores oder Phishing-Links, die per E-Mail oder SMS gesendet werden.

- Malware erhält Zugriff auf sensible Berechtigungen: Sobald installiert, fordert die App Berechtigungen an, um auf SMS, Benachrichtigungen oder andere sensible Daten auf dem Gerät des Opfers zuzugreifen. Viele Benutzer, die sich der Gefahr nicht bewusst sind, gewähren diese Berechtigungen, ohne die wahren Absichten der App zu erkennen.

- Malware überwacht und stiehlt OTPs: Die Malware läuft leise im Hintergrund und überwacht eingehende SMS-Nachrichten. Wenn ein OTP empfangen wird, leitet die Malware es automatisch an die Angreifer weiter, wodurch sie die Zwei-Faktor-Authentifizierung umgehen können.

Ein Bericht enthüllte eine Kampagne, die bösartige Android-Apps verwendet, um SMS-Nachrichten, einschließlich OTPs, zu stehlen und 113 Länder betrifft, wobei Indien und Russland am härtesten getroffen wurden. Über 107,000 Malware-Proben wurden gefunden. Infizierte Telefone können unwissentlich zur Registrierung von Konten und zum Sammeln von 2FA-OTPs verwendet werden, was ernsthafte Sicherheitsrisiken darstellt.

SIM-Swapping

Durch SIM-Swapping übernimmt ein Angreifer die Kontrolle über die Telefonnummer eines Opfers, indem er Telekommunikationsanbieter täuscht. So funktioniert es:

- Vortäuschung: Der Angreifer sammelt persönliche Informationen über das Opfer (wie Name, Geburtsdatum oder Kontodetails) durch Phishing, Social Engineering oder Datenschutzverletzungen.

- Kontakt mit dem Anbieter: Unter Verwendung dieser Informationen ruft der Angreifer den Telekommunikationsanbieter des Opfers an, gibt sich als Opfer aus und fordert einen SIM-Kartentausch an.

- Übertragungsfreigabe: Der Anbieter wird getäuscht, die Telefonnummer des Opfers auf eine neue SIM-Karte zu übertragen, die vom Angreifer kontrolliert wird.

- Abfangen: Sobald der Transfer abgeschlossen ist, erhält der Angreifer Zugriff auf Anrufe, Nachrichten und SMS-basierte Einmalpasswörter (OTPs), was ihm ermöglicht, Sicherheitsmaßnahmen für Bankkonten, E-Mail und andere sensible Dienste zu umgehen.

SIM-Swapping-Angriffe nehmen zu und verursachen erhebliche finanzielle Schäden. Allein im Jahr 2023 untersuchte das FBI 1.075 SIM-Swapping-Vorfälle, die zu 48 Millionen Dollar Verlust führten.

Sprachanruf-Bots

Sprachanruf-Bots nutzen fortschrittliche Social-Engineering-Techniken, um Opfer zu täuschen und sie dazu zu bringen, ihre OTPs (Einmalpasswörter) preiszugeben. Diese Bots sind mit voreingestellten Sprachskripten und anpassbaren Stimmoptionen ausgestattet, die es ihnen ermöglichen, legitime Callcenter nachzuahmen. Indem sie vorgeben, vertrauenswürdige Einrichtungen zu sein, manipulieren sie Opfer dazu, sensible Codes am Telefon preiszugeben. So funktioniert es:

- Der Bot führt den Anruf aus: Der Bot kontaktiert das Opfer und gibt vor, von ihrer Bank oder einem Serviceanbieter zu sein. Er teilt dem Opfer mit, dass verdächtige Aktivitäten auf ihrem Konto festgestellt wurden, um Dringlichkeit und Angst zu erzeugen.

- Identitätsverifizierungsanforderung: Der Bot fordert das Opfer auf, ihre „Identität zu verifizieren“, um ihr Konto zu sichern. Dies geschieht, indem das Opfer aufgefordert wird, ihr OTP (vom tatsächlichen Dienstanbieter gesendet) am Telefon einzugeben.

- Sofortiger Kontoeinbruch: Sobald das Opfer das OTP bereitstellt, verwendet es der Angreifer innerhalb von Sekunden, um Zugriff auf das Opferkonto zu erhalten, oft Geld oder sensible Daten zu stehlen.

Die Telegram-Plattform wird häufig von Cyberkriminellen genutzt, entweder zum Erstellen und Verwalten von Bots oder um als Kundenservicestelle für ihre Operationen zu fungieren. Ein solches Beispiel ist das BloodOTPbot, ein SMS-basierter Bot, der automatisierte Anrufe generieren kann, die den Kundendienst einer Bank nachahmen.

SS7-Attacken

SS7 (Signaling System 7) ist ein Telekom-Protokoll, das für die Weiterleitung von Anrufen, SMS und Roaming entscheidend ist. Es weist jedoch Sicherheitslücken auf, die Hacker ausnutzen können, um SMS, einschließlich Einmalpasswörter (OTPs), abzufangen und die Zwei-Faktor-Authentifizierung (2FA) zu umgehen. Diese Angriffe sind zwar komplex, wurden jedoch bei großen Cyberverbrechen genutzt, um Daten und Geld zu stehlen. Dies unterstreicht die Notwendigkeit, sms-basierte OTPs durch sicherere Optionen wie app-basierte Authentifikatoren oder Hardware-Token zu ersetzen.

Wie verhindert man OTP-Bot-Angriffe?

OTP-Bot-Angriffe werden zunehmend effektiv und verbreitet. Der steigende Wert von Online-Konten, einschließlich Finanzkonten, Kryptowährungs-Wallets und Social-Media-Profilen, macht sie zu lukrativen Zielen für Cyberkriminelle. Außerdem hat die Automatisierung von Angriffen durch Tools wie Telegram-basierte Bots diese Bedrohungen sogar für Amateur-Hacker zugänglich gemacht. Schließlich vertrauen viele Benutzer blindlings auf MFA-Systeme und unterschätzen oft, wie einfach OTPs ausgenutzt werden können.

Daher erfordert der Schutz Ihrer Organisation vor OTP-Bots die Stärkung Ihrer Sicherheit in mehreren wichtigen Bereichen.

Stärkung der primären Authentifizierungssicherheit

Der Zugang zu einem Benutzerkonto erfordert das Überwinden mehrerer Schutzschichten, was die erste Authentifizierungsschicht kritisch macht. Wie bereits erwähnt, sind Passw�örter allein hochgradig anfällig für OTP-Bot-Angriffe.

- Nutzen Sie Soziallogin oder Unternehmens-SSO: Verwenden Sie sichere Drittanbieter-Identitätsanbieter (IdPs) für die primäre Authentifizierung, wie Google, Microsoft, Apple für Soziallogin oder Okta, Google Workspace und Microsoft Entra ID für SSO. Diese passwortlosen Methoden bieten eine sicherere Alternative zu Passwörtern, die von Angreifern leicht ausgenutzt werden können.

- Implementieren Sie CAPTCHA und Bot-Erkennungs-Tools: Schützen Sie Ihr System, indem Sie Bot-Erkennungslösungen einsetzen, um automatisierte Zugriffsversuche zu blockieren.

- Stärken Sie das Passwortmanagement: Falls Passwörter weiterhin verwendet werden, setzen Sie strengere Passwortrichtlinien durch, ermutigen Sie Benutzer zur Nutzung von Passwortmanagern (z. B. Google Password Manager oder iCloud-Passwörter) und fordern Sie periodische Passwortaktualisierungen für verbesserte Sicherheit.

Intelligente Multi-Faktor-Authentifizierung anwenden

Wenn die erste Verteidigungslinie durchbrochen wird, wird die zweite Verifizierungsschicht entscheidend.

- Wechsel zu hardwarebasierter Authentifizierung: Ersetzen Sie SMS-OTPs durch Sicherheitsschlüssel (wie YubiKey) oder Passkeys nach dem FIDO2-Standard. Diese erfordern physischen Besitz, sind resistent gegen Phishing, SIM-Swapping und Man-in-the-Middle-Angriffe und bieten eine viel stärkere Sicherheitsebene.

- Implementieren Sie adaptive MFA: Adaptive MFA analysiert kontinuierlich kontextuelle Faktoren wie den Standort des Benutzers, Gerät, Netzwerkverhalten und Anmeldemuster. Wenn beispielsweise ein Anmeldeversuch von einem unbekannten Gerät oder einem ungewöhnlichen geografischen Standort erfolgt, kann das System automatisch zusätzliche Schritte anfordern, wie das Beantworten einer Sicherheitsfrage oder die Verifizierung der Identität durch biometrische Authentifizierung.

Benutzerbildung

Menschen bleiben das schwächste Glied, daher sollte Bildung oberste Priorität haben.

- Verwenden Sie klar gekennzeichnete Marken und URLs, um Phishing-Risiken zu minimieren.

- Schulen Sie Benutzer und Mitarbeiter darin, Phishing-Versuche und bösartige Apps zu erkennen. Erinnern Sie Benutzer regelmäßig daran, OTPs nicht über Sprach anrufe oder Phishing-Seiten zu teilen, egal wie überzeugend sie erscheinen mögen.

- Wenn ungewöhnliche Kontoaktivitäten erkannt werden, benachrichtigen Sie Administratoren sofort oder beenden Sie den Vorgang programmatisch. Prüfungsprotokolle und Webhooks können helfen, diesen Prozess effizient umzusetzen.

Authentifizierung mit speziellen Tools überdenken

Die Implementierung eines unternehmensinternen Identitätsmanagementsystems ist kostspielig und ressourcenintensiv. Stattdessen können Unternehmen Benutzerkonten effizienter schützen, indem sie sich mit professionellen Authentifizierungsdiensten zusammenschließen.

Lösungen wie Logto bieten eine leistungsstarke Kombination aus Flexibilität und robuster Sicherheit. Mit adaptiven Funktionen und einfach zu integrierenden Optionen hilft Logto Organisationen, der Entwicklung von Sicherheitsbedrohungen wie OTP-Bots einen Schritt voraus zu sein. Es ist auch eine kosteneffiziente Wahl, um die Sicherheit mit dem Wachstum Ihres Unternehmens zu skalieren.

Entdecken Sie die gesamten Fähigkeiten von Logto, einschließlich Logto Cloud und Logto OSS, indem Sie die Logto-Website besuchen: