Persönliche Zugriffstoken, M2M-Authentifizierung und API-Schlüssel: Anwendungen

Lerne die Unterschiede zwischen persönlichen Zugriffstoken (PATs), Maschinen-zu-Maschinen (M2M)-Authentifizierung und API-Schlüsseln, und wie sie verwendet werden können.

Wenn du ein Software- oder SaaS-Produkt entwickelst, wirst du oft auf eine breite Anwendungsmöglichkeit oder Funktionsanforderung stoßen: API-Anfragen. Insbesondere größere Unternehmenskunden möchten möglicherweise programmgesteuerten Zugriff auf Ressourcen, entweder auf persönlicher oder organisatorischer Ebene.

In diesen Fällen sind API-Schlüssel, persönliche Zugriffstoken (PATs) und Maschinen-zu-Maschinen (M2M)-Authentifizierung oft erforderlich. In diesem Artikel werden wir die Unterschiede zwischen diesen Methoden untersuchen und wie sie in der B2B-Produktentwicklung für Entwickler eingesetzt werden können.

Die Gemeinsamkeiten

Lasst uns zunächst die Gemeinsamkeiten zwischen diesen dreien betrachten.

- Sicherheitszweck: Alle drei Methoden werden verwendet, um den Zugriff auf APIs, Dienste oder Ressourcen zu sichern und zu kontrollieren. Sie dienen alle als Mittel zur Authentifizierung und/oder Autorisierung.

- Token-basierter Ansatz: Jede Methode beinhaltet typischerweise die Verwendung einer einzigartigen Zeichenkette oder eines Tokens zur Identifikation. Diese Tokens werden normalerweise mit API-Anfragen gesendet, häufig in den Headern oder als Abfrageparameter.

- Widerrufbar: Tokens oder Schlüssel in allen drei Methoden können widerrufen oder ungültig gemacht werden, wenn sie kompromittiert wurden oder nicht mehr benötigt werden. Dies ermöglicht schnelle Sicherheitsmaßnahmen, ohne das zugrunde liegende System zu ändern.

- Programmierbarer Zugriff: Alle drei Methoden ermöglichen programmgesteuerten Zugriff auf APIs oder Dienste. Sie ermöglichen die Automatisierung und Integration zwischen verschiedenen Systemen oder Anwendungen.

- Überprüfbar: Die Verwendung dieser Authentifizierungsmethoden kann protokolliert und auditiert werden. Dies ermöglicht die Nachverfolgung des API-Zugriffs, das Überwachen verdächtiger Aktivitäten und das Erstellen von Compliance-Berichten.

- Anpassbar an Zugriffskontrollen: Alle drei Methoden können mit unterschiedlichen Zugriffssteuerungs- und Berechtigungsstufen implementiert werden. Sie können an verschiedene Sicherheitsmodelle und Architekturanforderungen angepasst werden.

- Unabhängig von Protokollen: Obwohl sie oft mit REST-APIs verwendet werden, können diese Methoden auf verschiedene Arten von APIs und Protokollen angewendet werden.

Das Verständnis dieser Gemeinsamkeiten hilft, die gemeinsamen Grundlagen dieser Authentifizierungsmethoden zu erkennen. Ihre Unterschiede ermöglichen es dir, die geeignetste Lösung für spezifische Anwendungsfälle und Sicherheitsanforderungen auszuwählen.

Nun lassen uns ihre Unterschiede besprechen, wobei wir uns auf ihre Anwendungsfälle und den Zeitpunkt der Verwendung jeder Methode konzentrieren.

Die Unterschiede

API-Schlüssel

API-Schlüssel werden verwendet, um die aufrufende Anwendung oder den aufrufenden Dienst zu identifizieren und zu autorisieren. Sie sind typischerweise langlebig und statisch, bis sie rotiert werden und haben oft einen festen Satz an Berechtigungen. Sie werden hauptsächlich für die Kommunikation zwischen Servern oder den Zugriff auf öffentliche Daten verwendet, wobei diese Tokens in der Regel keinen spezifischen Benutzer repräsentieren.

Wie funktionieren API-Schlüssel?

Ein API-Schlüssel wird von einem API-Anbieter ausgegeben und einem registrierten API-Nutzer [1] zugewiesen, der ihn bei jeder Anfrage einfügt. Der API-Server überprüft dann den API-Schlüssel, um die Identität des Nutzers zu validieren, bevor die angeforderten Daten zurückgegeben werden.

API-Schlüssel sind nicht so effektiv wie andere Formen der API-Authentifizierung, wie zum Beispiel OAuth und JWT, aber sie spielen dennoch eine wichtige Rolle dabei, API-Anbieter dabei zu unterstützen, die Nutzung zu überwachen und gleichzeitig sensible Daten zu sichern.

[1]: Ein API-Nutzer ist jede Anwendung, jeder Dienst oder jeder Benutzer, der mit einer API interagiert, um auf deren Funktionalität oder Daten zuzugreifen. Sie senden Anfragen an die API, um Vorgänge wie das Abrufen, Erstellen, Aktualisieren oder Löschen von Ressourcen durchzuführen. API-Nutzer können Webanwendungen, mobile Apps, andere Server oder sogar einzelne Entwickler sein, die die API nutzen, um Integrationen mit anderen Diensten zu erstellen oder neue Funktionalitäten auf bestehenden Plattformen aufzubauen.

Postman: Was ist ein API-Schlüssel?

Anwendungsfälle

Wenn Menschen API-Schlüssel-Anwendungsfälle besprechen, erwähnen sie oft Automatisierung, Datenaustausch, Tests, Entwicklung und Sicherheitskontrolle. Diese sind jedoch ziemlich technisch. In realen Szenarien besteht der häufigste Verwendungszweck beim Erstellen von Produkten in der Integration.

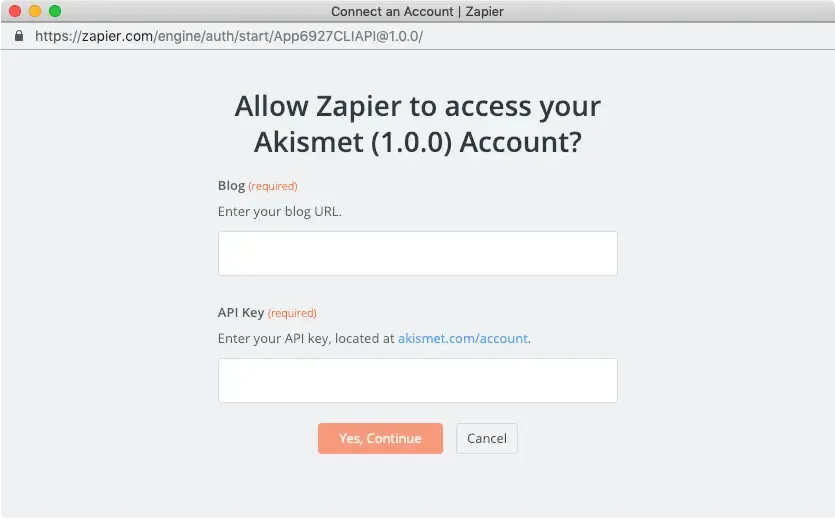

Beispiel 1: Integration mit Zapier

Zapier: Hinzufügen von Authentifizierung mit API-Schlüssel

Zapier ist ein beliebtes Automatisierungstool, das verschiedene Webanwendungen miteinander verbindet. Bei der Integration einer Anwendung mit Zapier werden API-Schlüssel verwendet, um den Zugriff auf die API der Anwendung zu authentifizieren und zu autorisieren. Wenn du beispielsweise Aufgaben zwischen einem CRM-System und einem E-Mail-Marketing-Tool automatisieren möchtest, kannst du einen API-Schlüssel vom CRM-System generieren und ihn Zapier zur Verfügung stellen. Dieser Schlüssel wird dann verwendet, um Anfragen von Zapier an die API des CRM-Systems zu authentifizieren, sodass Daten sicher zwischen den beiden Systemen fließen können.

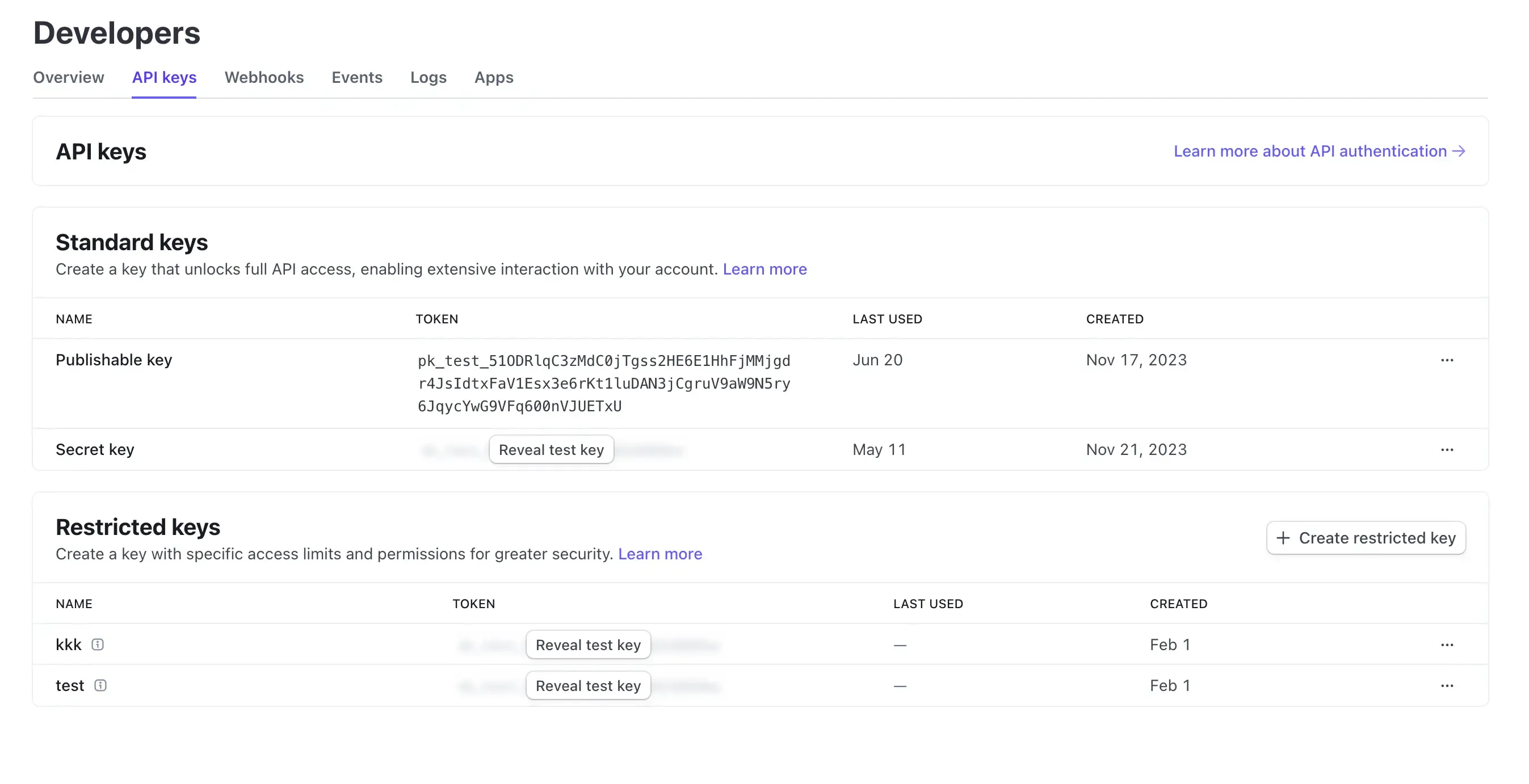

Beispiel 2: Integration mit Stripe

Stripe nutzt API-Schlüssel für die sichere Integration mit verschiedenen Plattformen und Anwendungen. Verwende das Entwickler-Dashboard, um API-Schlüssel zu erstellen, anzeigen, löschen und zu rollen.

Persönliche Zugriffstoken (PATs)

Ein persönliches Zugriffstoken ist ein ähnliches Konzept, stellt jedoch die Identität und Berechtigungen eines bestimmten Benutzers dar. Es wird dynamisch nach erfolgreicher Authentifizierung oder Anmeldung generiert und hat typischerweise eine begrenzte Lebensdauer, kann jedoch aktualisiert werden. Sie bieten eine feinkörnige Zugriffskontrolle auf benutzerspezifische Daten und Funktionen und werden häufig für CLI-Tools, Skripte oder persönlichen API-Zugriff verwendet.

Wie funktionieren PATs

- Erstellung und Verwaltung: Benutzer erstellen PATs über ihre Kontoeinstellungen auf der jeweiligen Plattform.

- Zum Beispiel können Benutzer in GitHub feinkörnige oder klassische PATs mit spezifischen Berechtigungen und Ablaufdaten erstellen.

- In Atlassian-Produkten wie Jira und Confluence können Benutzer PATs aus ihren Profileinstellungen erstellen, indem sie den Namen des Tokens und ein optionales Ablaufdatum angeben.

- Verwendung: PATs werden als Bearer-Tokens im Authorization-Header von API-Anfragen verwendet. Das bedeutet, sie werden in die HTTP-Header eingefügt, um die Anfrage zu authentifizieren.

- Sie ermöglichen sicheren Zugriff auf API-Ressourcen, sodass Benutzer Aktionen wie Erstellen, Lesen, Aktualisieren und Löschen von Ressourcen basierend auf den dem Token zugewiesenen Berechtigungen durchführen können.

- PATs können über mehrere Anwendungen innerhalb einer Plattform hinweg verwendet werden, was eine einheitliche Verwaltung von Zugriffen und Berechtigungen ermöglicht.

- Widerruf und Ablauf einstellen:

- PATs bieten erhöhte Sicherheit, indem Benutzer Tokens widerrufen können, wenn sie kompromittiert werden, ohne das Konto-Passwort ändern zu müssen.

- Plattformen empfehlen oft, Ablaufdaten für PATs festzulegen, um das Risiko einer Ausnutzung langfristiger Tokens zu verringern.

Anwendungsfälle

Es gibt zwei typische Szenarien:

Automatisierung und Skripting

Dies bedeutet, dass ein Entwickler ein PAT verwendet, um den Code von einem Repository in eine Produktionsumgebung zu automatisieren, manuelle Eingriffe zu reduzieren und Konsistenz zu gewährleisten.

Zum Beispiel können GitHub-Benutzer PATs erstellen, um Git-Operationen über HTTPS zu authentifizieren und mit der REST-API von GitHub zu interagieren. Dies ist nützlich für Entwickler, die Aufgaben wie das Klonen von Repositories, das Pushen von Commits oder das Verwalten von Issues und Pull-Requests automatisieren müssen.

Integration mit externen Anwendungen

Dies bedeutet, eine sichere Kommunikation zwischen verschiedenen Systemen und Anwendungen zu ermöglichen. Dies sieht ähnlich aus wie das Szenario, in dem API-Schlüsselintegration verwendet wird, jedoch stellt PAT den Benutzer dar, nicht den Client oder die Anwendung.

Zum Beispiel verwendet ein Projektmanager ein PAT, um ein Projektmanagement-Tool mit einem externen Problemerfassungssystem zu integrieren, um nahtlosen Datenaustausch und Synchronisation zu ermöglichen, ähnlich wie bei Atlassian (Jira und Confluence).

Die obigen Szenarien ähneln eher Entwicklerwerkzeugen. Sind PATs nur für solche Produkte nützlich? Nein. Hier sind zwei zusätzliche Beispiele: eines ist ein CMS-System und eines ist ein Produktivitätstool.

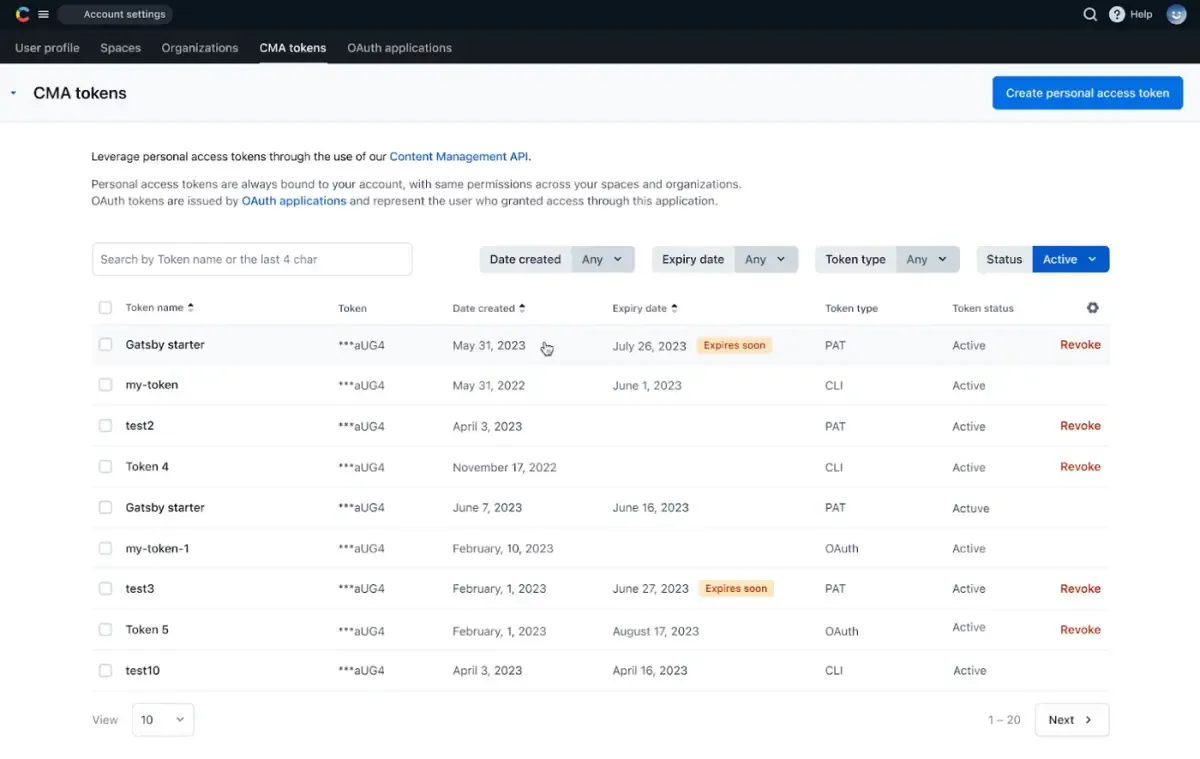

Beispiel 1: Contentful

Contentful: Persönliche Zugriffstoken

Contentful ist eine Headless-CMS-Plattform, die PATs als Alternative zu OAuth-Tokens für den Zugriff auf ihre Content Management API (CMA) bietet.

Wichtige Funktionen umfassen:

- Benutzer können mehrere Tokens mit unterschiedlichen Bereichen und Berechtigungen erstellen.

- Tokens sind an das Benutzerkonto gebunden und erben deren Berechtigungen.

- PATs sind besonders nützlich für Entwicklungs- und Automatisierungszwecke.

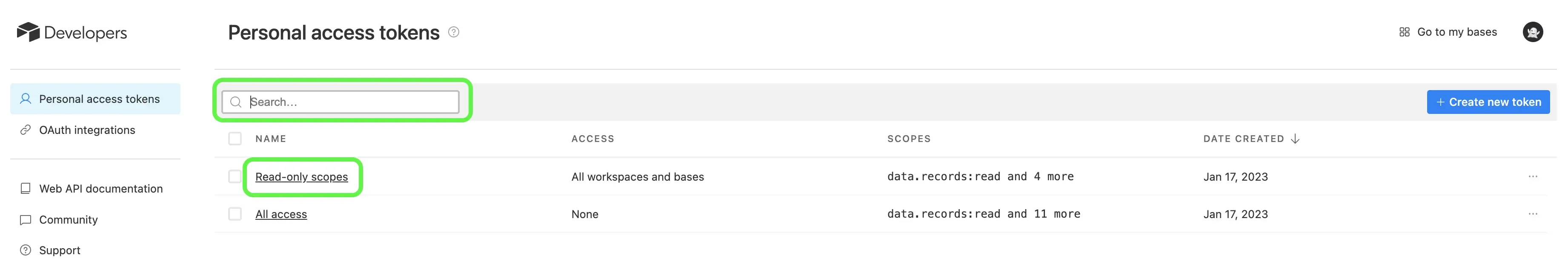

Beispiel 2: Airtable

Erstellen persönlicher Zugriffstoken | Airtable Support

Airtable - eine Cloud-Kollaborationsplattform, implementiert PATs für den API-Zugriff.

Ihr System erlaubt:

- Erstellung mehrerer Tokens mit unterschiedlichen Bereichen und Zugriffsebenen.

- Tokens können auf bestimmte Basen oder Workspaces beschränkt werden.

- Unternehmensadministratoren können Tokens mit breiterem Zugriff innerhalb der Organisation erstellen.

Maschinen-zu-Maschinen (M2M) Authentifizierung

M2M ist für die Kommunikation von Dienst zu Dienst ohne menschliche Intervention konzipiert. Es basiert auf der Idee, dass Benutzernamen und Passwörter unzureichend für den Schutz von Diensten sind und nicht effizient für eine effektive Automatisierung geeignet sind.

Maschinen-zu-Maschinen (M2M) Anwendungen verwenden jetzt den Client-Credentials-Flow, der im OAuth 2.0 RFC 6749-Authentifizierungsprotokoll definiert ist. Es kann auch ähnliche Standardprotokolle unterstützen. Ja, die M2M-Authentifizierung ist im Vergleich zu PATs und API-Schlüsseln strenger an offene Standards gebunden.

Sie authentifiziert die Anwendung oder den Dienst selbst, nicht einen Benutzer, und implementiert oft JWT (JSON Web Tokens) für eine zustandslose Authentifizierung. Dies bietet eine sichere Möglichkeit, dass Dienste innerhalb verteilter Systeme miteinander interagieren.

Wie funktioniert die Maschinen-zu-Maschinen-Authentifizierung

Es folgt einem ähnlichen Prozess:

- Client-Anmeldeinformationen: Jede Maschine (oder Dienst) hat eine eindeutige Client-ID und ein geheimes Passwort.

- Token-Anfrage: Der Dienst sendet diese Anmeldeinformationen an den Autorisierungsserver.

- Zugriffstoken: Nach der Validierung gibt der Autorisierungsserver ein Zugriffstoken aus, oft ein JWT (JSON Web Token).

- API-Anfragen: Der Dienst verwendet dieses Token, um API-Anfragen an einen anderen Dienst zu authentifizieren und zu autorisieren.

- Validierung: Der empfangende Dienst validiert das Token, bevor der Zugriff auf seine Ressourcen gewährt wird.

Anwendungsfälle

Hier ist ein prägnantes Beispiel für die Verwendung der Maschinen-zu-Maschinen (M2M)-Authentifizierung für Backend-zu-Backend-Kommunikation:

Szenario: Dienst A muss auf Daten aus der API von Dienst B zugreifen.

-

Einrichtung:

- Dienst A ist als Client bei einem Autorisierungsserver registriert.

- Dienst A erhält eine Client-ID und ein geheimes Passwort.

-

Authentifizierung:

-

Dienst A fordert ein Zugriffstoken beim Autorisierungsserver an:

-

-

Token-Ausgabe:

- Der Autorisierungsserver überprüft die Anmeldeinformationen und stellt ein JWT-Zugriffstoken aus.

-

API-Anfrage:

-

Dienst A verwendet das Token, um Daten von Dienst B anzufordern:

-

-

Validierung:

- Dienst B validiert das Token beim Autorisierungsserver.

-

Antwort:

- Ist es gültig, gibt Dienst B die angeforderten Daten an Dienst A zurück.

Dieser Prozess ermöglicht eine sichere, automatisierte Kommunikation zwischen Dienst A und Dienst B ohne Benutzereingriffe, unter Verwendung des OAuth 2.0 Client-Credentials-Flows.

Geräte-zu-Geräte-Kommunikation

Geräte-zu-Geräte-Kommunikation, insbesondere im Kontext des IoT (Internet of Things), basiert stark auf Maschinen-zu-Maschinen (M2M)-Authentifizierung, um einen sicheren und effizienten Datenaustausch zu gewährleisten.

Beispielsweise, wie bei Smart Home Geräten, kommuniziert ein intelligentes Thermostat mit einem zentralen Heimautomatisierungshub, um die Temperatureinstellungen basierend auf den Vorlieben des Benutzers anzupassen. Das Thermostat verwendet M2M-Authentifizierung, um sicher Daten an den Hub zu senden und Befehle zu empfangen, wodurch sichergestellt wird, dass nur autorisierte Geräte mit dem Heizungssystem des Hauses interagieren können.

Wichtige Zusammenfassung

Ok, du hast das Ende dieses Artikels erreicht. Kann ich eine kurze Zusammenfassung bekommen? Gerne! Hier sind die wichtigsten Punkte:

- Umfang: API-Schlüssel sind breit gefächert, PATs (Persönliche Zugriffstoken) sind benutzerspezifisch, und M2M (Maschinen-zu-Maschinen)-Tokens sind dienstspezifisch.

- Lebensdauer: API-Schlüssel sind langlebig, PATs haben eine kürzere Lebensdauer, und M2M-Tokens können variieren.

- Darstellung: API-Schlüssel sind undurchsichtige Zeichenfolgen, PATs können undurchsichtig oder strukturiert sein, und M2M-Tokens verwenden oft JWTs.

- Anwendungsfall: API-Schlüssel sind für einfachen API-Zugriff, PATs sind für benutzerzentrierte Operationen, und M2M-Tokens sind für Dienst-zu-Dienst-Kommunikation.