Was ist Vortäuschung in der Cybersicherheit und Identitätsverwaltung? Wie können KI-Agenten sie nutzen?

Erfahren Sie, wie Vortäuschung in der Cybersicherheit und Identitätsverwaltung eingesetzt wird und wie KI-Agenten diese Funktion nutzen können.

Vortäuschung ist eine integrierte Funktion von Logto, und in diesem Artikel erklären wir, was sie ist und wann sie verwendet werden kann. Da KI-Agenten im Jahr 2025 immer häufiger eingesetzt werden, sehen wir mehr Anwendungsfälle, die Vortäuschung in der Cybersicherheit und Identitätsverwaltung beinhalten.

Was ist Vortäuschung in Authentifizierung und Autorisierung?

Vortäuschung im Bereich der Authentifizierung und Autorisierung bedeutet, dass ein System oder Benutzer vorübergehend die Identität eines anderen Benutzers annimmt, um in dessen Namen Aktionen auszuführen. Dies geschieht in der Regel mit ordnungsgemäßer Autorisierung und unterscheidet sich von Identitätsdiebstahl oder böswilliger Vortäuschung.

Ein gängiges Beispiel ist, wenn Sie ein Problem mit Ihrem Konto haben und das Kundenserviceteam um Hilfe bitten. Sie überprüfen Ihr Konto in Ihrem Namen, um das Problem zu beheben.

Wie Vortäuschung funktioniert

Es gibt einige typische Schritte im Vortäuschungsablauf.

- Erlaubnis anfordern: Der Schauspieler (z. B. Admin oder KI-Agent) fordert die Erlaubnis an, im Namen des Benutzers zu handeln.

- Token-Austausch: Das System validiert die Anfrage und tauscht Tokens aus, die dem Schauspieler den Zugriff mit den notwendigen Berechtigungen gewähren.

- Handeln im Namen des Benutzers: Der Schauspieler führt Aktionen aus (z. B. Einstellungen aktualisieren, Fehlersuche) als wäre er der Benutzer.

Der Schauspieler kann dann Aktionen ausführen oder Ressourcen so zugreifen, als wäre er der vorgetäuschte Benutzer.

Was sind die gültigen Anwendungsfälle der Vortäuschung?

Kundendienst

Wie oben erwähnt, ermöglicht Vortäuschung in Kundendienstszenarien Supportmitarbeitern oder Administratoren den Zugriff auf Benutzerkonten, um Probleme zu diagnostizieren und zu lösen, ohne Anmeldeinformationen des Benutzers zu benötigen.

Hier sind einige Beispiele

- Fehlersuche: Ein Administrator imitiert einen Benutzer, um das gemeldete Problem nachzuahmen und zu verstehen, was passiert.

- Kontowiederherstellung: Ein Administrator aktualisiert das Profil eines Benutzers oder setzt Einstellungen in dessen Namen zurück.

- Abonnementverwaltung: Ein Abrechnungssupport-Mitarbeiter behebt Abonnementfehler, indem er direkt auf das Benutzerkonto zugreift.

KI-Agenten

KI-Agenten können Vortäuschung nutzen, um im Namen der Benutzer zu handeln, Aufgaben automatisch auszuführen oder bei Workflows zu helfen. Da KI zunehmend in Geschäftsprozesse eingebunden wird, spielt Vortäuschung eine Schlüsselrolle bei der Ermöglichung autonomer Aktionen bei gleichzeitiger Gewährleistung der Identitätssicherheit und Zugriffskontrolle.

Hier sind einige Beispiele

- Virtuelle Assistenten: Ein KI-Agent plant Meetings und sendet Kalendereinladungen im Namen des Benutzers.

- Automatisierte Antworten: Ein KI-Chatbot antwortet auf Kundenanfragen und verwendet das Profil eines Support-Agenten, um Probleme direkt zu lösen.

- Aufgabenautomatisierung: Ein KI-Assistent aktualisiert Projektmanagement-Boards oder übermittelt Berichte im Namen von Benutzern. Zum Beispiel Aktualisierung von Ticketstatus (z. B. von „In Bearbeitung“ zu „Abgeschlossen“). Kommentare oder Feedback vom Profil eines Managers posten.

Audit und Testing

Vortäuschung wird auch häufig für Audits, Tests und Qualitätssicherung verwendet. Durch die Vortäuschung verschiedener Rollen können Administratoren oder Tester Benutzererfahrungen, Workflows und Berechtigungen überprüfen, um die Systemleistung und Qualität sicherzustellen.

Hier sind einige Beispiele

- Rollentests: Ein Administrator imitiert verschiedene Benutzerrollen (wie Manager, Mitarbeiter oder Gast), um Zugangskontrollen zu überprüfen und sicherzustellen, dass jede Rolle die richtigen Berechtigungen zu den richtigen Ressourcen hat.

- Workflow-Tests: Ein QA-Ingenieur simuliert Transaktionen von verschiedenen Benutzerprofilen, um das Systemverhalten zu testen.

- Sicherheitsaudits: Ein Auditor imitiert Benutzer, um zu überprüfen, ob sensible Aktionen angemessene Warnungen auslösen oder eine Multi-Faktor-Authentifizierung (MFA) erfordern.

Delegierter Zugriff

Delegierter Zugriff ermöglicht es einem Benutzer, im Namen eines anderen zu handeln, oft in Unternehmens- und Teamkooperationsumgebungen zu sehen. Dieser Anwendungsfall unterscheidet sich von der typischen Vortäuschung, da sowohl die Akteur- als auch die Delegrator-Identitäten erhalten bleiben.

Hier sind einige Beispiele

- Managergenehmigungen: Ein Manager reicht Zeiterfassungs- oder Ausgabenberichte im Namen seiner Teammitglieder ein.

- Teamzusammenarbeit: Ein Assistent plant Meetings oder sendet E-Mails vom Konto eines Executives aus.

- Unternehmens-Workflows: HR-Vertreter aktualisieren Mitarbeiterakten, ohne deren Passwörter zu benötigen.

Was sind die Sicherheitsüberlegungen zur Implementierung von Vortäuschung

Vortäuschung ermöglicht es einem Benutzer, vorübergehend im Namen anderer im System zu handeln, was ihm erhebliche Macht und Kontrolle verleiht. Daher ist es notwendig, mehrere Sicherheitsüberlegungen zu beachten, um Missbrauch zu verhindern.

Detailliertes Audit-Logging

Protokollieren Sie jede Vortäuschungsaktion, einschließlich wer sie durchgeführt hat, was getan wurde, wann es passiert ist und wo es stattgefunden hat. Stellen Sie sicher, dass die Protokolle sowohl den Schauspieler als auch den vorgetäuschten Benutzer anzeigen. Speichern Sie Protokolle sicher, setzen Sie angemessene Aufbewahrungsfristen und aktivieren Sie Warnungen für ungewöhnliche Aktivitäten.

Rollenbasierte Zugriffskontrolle (RBAC)

Erlauben Sie nur autorisierten Rollen (z. B. Support-Agenten) die Vortäuschung. Begrenzen Sie den Bereich der Vortäuschung (z. B. dürfen Support-Agenten nur Kunden, nicht Administratoren vortäuschen). Folgen Sie dem Prinzip der minimalen Rechtevergabe und überprüfen Sie regelmäßig die Berechtigungen, um die Sicherheit zu gewährleisten.

Zustimmung und Benachrichtigung

Manchmal sollte der Ablauf Einwilligungen und Benachrichtigungen umfassen. Zum Beispiel:

- Vor der Vortäuschung: Fordern Sie die Genehmigung des Benutzers für sensible Aktionen an.

- Nach der Vortäuschung: Benachrichtigen Sie Benutzer mit Details darüber, was getan wurde.

- Für sensible Branchen (z. B. Gesundheitswesen, Finanzen) ist die Einwilligung ein Muss.

KI-Agent Anwendungsfälle für Vortäuschung in Authentifizierung und Autorisierung

Da KI-Agenten im Jahr 2025 häufiger werden, wird Vortäuschung zunehmend genutzt, um Agenten zu ermöglichen, im Namen von Benutzern zu handeln und gleichzeitig Sicherheit und Verantwortlichkeit zu gewährleisten.

Hier sind einige praktische Anwendungsfälle:

KI-Kundensupportagenten

Szenario: Ein Benutzer kontaktiert Unterstützung über Chat wegen Kontoproblemen. Der KI-Agent greift auf deren Konto zu und führt Aktionen aus, ohne das Passwort des Benutzers zu benötigen.

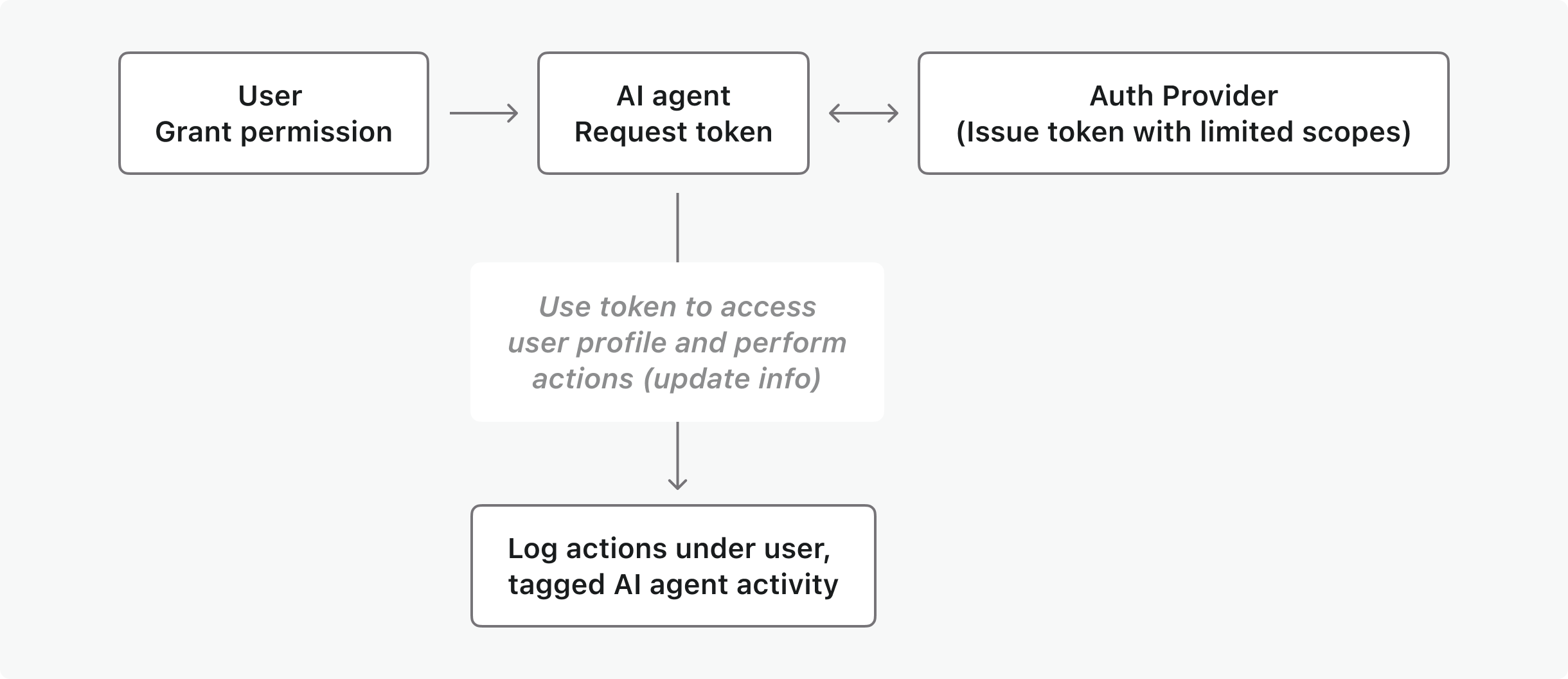

Wie funktioniert es und wie ist es gestaltet?

- OIDC/OAuth-Ablauf: Der KI-Agent fordert die Erlaubnis an, den Benutzer zu imitieren, um dessen Informationen zu aktualisieren. Er verwendet ein ausgetauschtes Token, um auf das Benutzerprofil zuzugreifen und die Änderungen vorzunehmen.

- Protokollierung: Aktionen werden unter dem Benutzer protokolliert, jedoch als vom KI-Agenten durchgeführt markiert.

- Begrenzte Bereiche: Die Berechtigungen des Agenten sind auf bestimmte Aktionen beschränkt (z. B. Zurücksetzen von Passwörtern, aber keine Ansicht sensibler Zahlungsdaten).

KI-Sicherheitsagenten für Kontenüberwachung

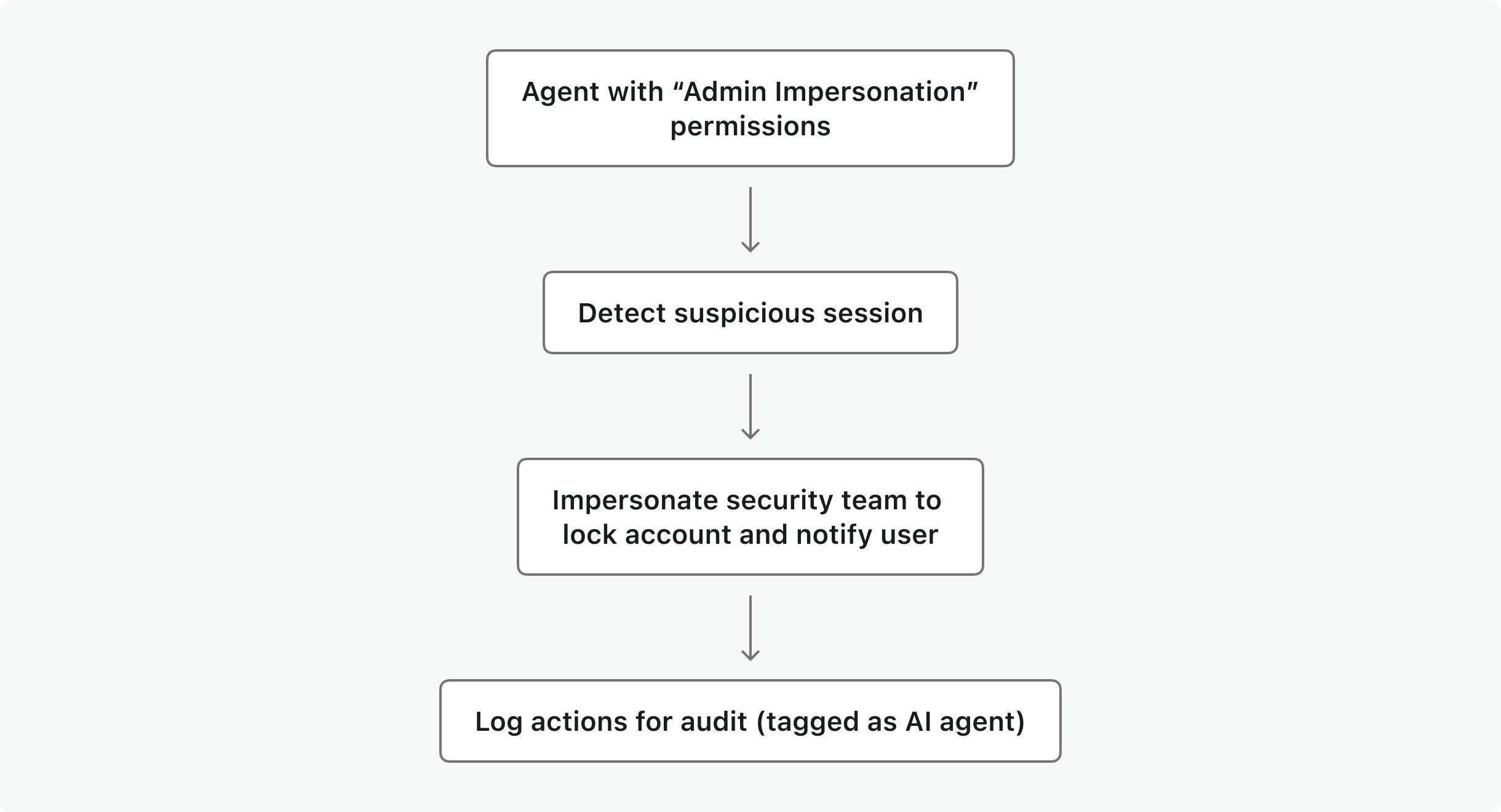

Szenario: Ein KI-Agent überwacht Benutzersitzungen und sperrt gefährdete Konten automatisch.

Wie funktioniert es und wie ist es gestaltet?

- Der Agent hat „Admin-Vortäuschungs“-Berechtigungen, um verdächtige Sitzungen zu überprüfen und zu beenden.

- Wenn ein Risiko entdeckt wird, imitiert er das Sicherheitsteam, um das Konto zu sperren und den Benutzer zu benachrichtigen.

- Alle Aktionen werden mit der Identität des Agenten für Prüfungszwecke aufgezeichnet.

KI-Workflow-Automatisierung für Teams

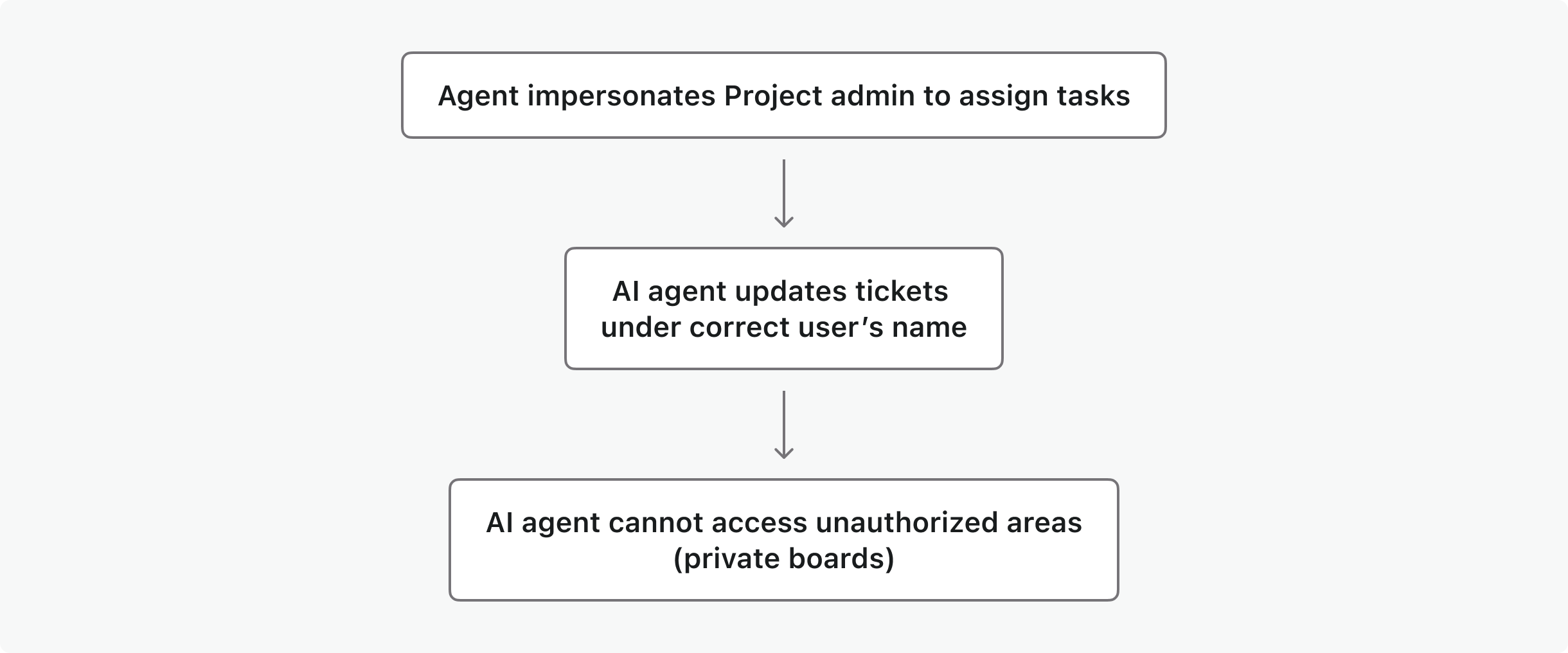

Szenario: In einem Projektmanagement-Tool weist ein KI-Agent automatisch Aufgaben zu und aktualisiert den Status im Namen von Teammitgliedern.

Wie funktioniert es und wie ist es gestaltet?

- Der KI-automatisierte Workflow kann den Projektadministrator imitieren, um Tickets unter dem richtigen Benutzernamen zu aktualisieren.

- Der Agent kann aufgrund strikter RBAC nicht auf unbefugte Bereiche zugreifen (z. B. private Boards).

Sicherheitsbewährte Praktiken für den Aufbau von Vortäuschung

Basierend auf den oben genannten Szenarien gibt es einige Grundsätze, die mit dem Ziel entwickelt wurden, diese Ziele zu erreichen.

- Token-Bereich definieren: Verwenden Sie begrenzte Bereiche. Stellen Sie sicher, dass definiert und begrenzt wird, welche Aktionen oder Ressourcen ein Zugangstoken autorisieren kann.

- Benutzerdefinierte Ansprüche: Diese können nützlich sein, um dem Vortäuschungsprozess zusätzlichen Kontext oder Metadaten hinzuzufügen, wie den Grund für die Vortäuschung oder das zugehörige Support-Ticket.

- Rollenbasierte Zugriffskontrolle (RBAC): Erlauben Sie nur bestimmten Rollen (z. B. Support-Agenten), Benutzer zu imitieren, und beschränken Sie den Bereich basierend auf den Bedürfnissen der Rolle.

- Detaillierte Protokollierung: Erfassen Sie alle Vortäuschungsaktionen, einschließlich wer sie durchgeführt hat und was getan wurde, um Verantwortlichkeit und Rückverfolgbarkeit sicherzustellen.

- Zustimmungsverwaltung: Benachrichtigen Sie Benutzer, wenn eine Vortäuschung erfolgt, und geben Sie ihnen die Möglichkeit, den Zugriff zu genehmigen oder zu widerrufen.

Wie Logto Vortäuschung implementiert?

Logto unterstützt Vortäuschung durch seine Management-API.

Sehen Sie sich diese Anleitung - Benutzer-Vortäuschung für weitere Details an. Logto bietet auch zusätzliche Funktionen, die Vortäuschung integrieren und reale Produktszenarien unterstützen.

| Funktionen | Beschreibung | Doc-Link |

|---|---|---|

| Rollenbasierte Zugriffskontrolle | Berechtigungen für Benutzer basierend auf ihren Rollen zuweisen | https://docs.logto.io/authorization/role-based-access-control |

| Benutzerdefinierte Token-Claims | Benutzerdefinierte Ansprüche innerhalb von Zugangstokens hinzufügen. | https://docs.logto.io/developers/custom-token-claims |

| Audit-Protokolle | Benutzeraktivitäten und Ereignisse einfach überwachen. | https://docs.logto.io/developers/audit-logs |