Actualización del producto Logto: colaboración en la nube, inicio de sesión directo, migración perezosa de contraseñas, y más

Usa Logto como un proveedor de identidad OpenID Connect para construir tu ecosistema de aplicaciones; añade autenticación con dos entradas con Protected App; y nuevas guías para Blazor, SvelteKit, Nuxt.js, Expo (React Native) y Angular.

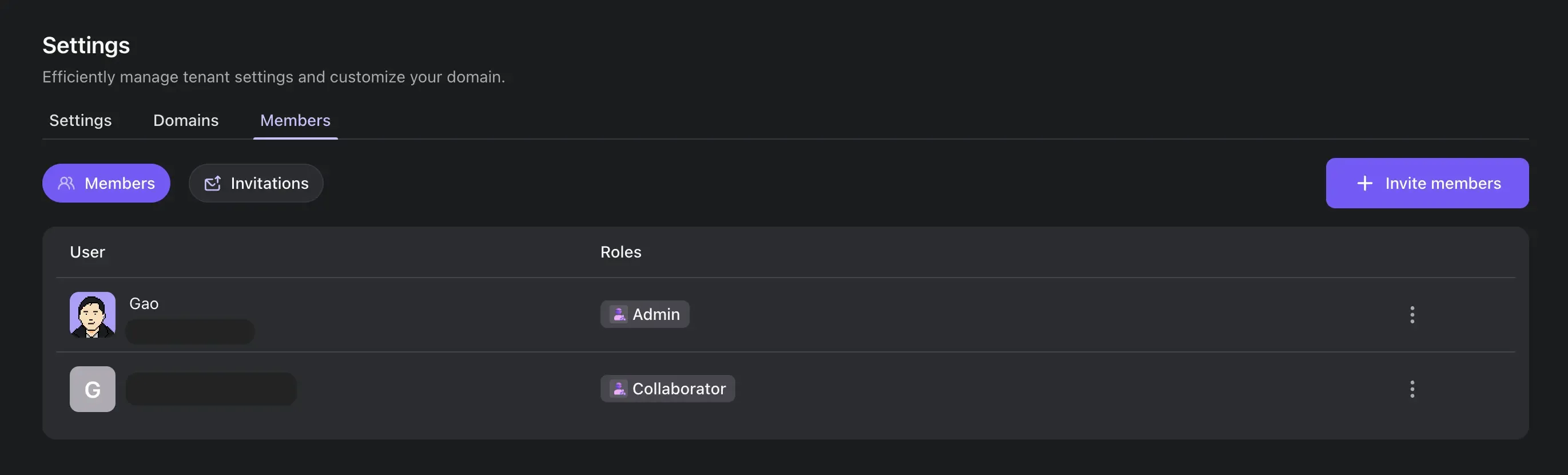

Colaboración en la nube de Logto

¡La función tan esperada finalmente está aquí! Ahora puedes invitar a los miembros de tu equipo a tus inquilinos de Logto. Colabora con los miembros de tu equipo para gestionar tus aplicaciones, usuarios y otros recursos.

Invita a los miembros de tu equipo siguiendo estos pasos:

- Ve a la configuración del inquilino (la pestaña "Configuración").

- Haz clic en la pestaña "Miembros".

- Haz clic en el botón "Invitar miembros".

Rellena la dirección de correo electrónico del miembro del equipo que quieres invitar, y elige el rol que deseas asignarle:

- Administrador: Acceso completo y gestión de todos los recursos del inquilino.

- Colaborador: Puede gestionar recursos relacionados con la identidad, pero con limitaciones:

- Sin acceso a la información de facturación

- No puede invitar ni gestionar otros miembros

- No puede cambiar el nombre del inquilino

- No puede eliminar el inquilino

Para más información, consulta Invita a los miembros de tu equipo.

Inicio de sesión directo

Ahora puedes invocar directamente un método de inicio de sesión al omitir la primera pantalla. Esto es útil cuando tienes un enlace directo a un método de inicio de sesión, por ejemplo, cuando tienes un botón de "Iniciar sesión con Google" en tu sitio web.

Para usar esta función, necesitas pasar el parámetro direct_sign_in a la solicitud de autenticación. Soporta los siguientes métodos:

- Un conector social

- Un conector SSO empresarial

Para aprender más, consulta la documentación de Inicio de sesión directo.

Parámetro de primera pantalla

La experiencia de inicio de sesión se puede iniciar con una pantalla específica configurando el parámetro first_screen en la solicitud de autenticación OIDC. Este parámetro está destinado a reemplazar el parámetro interaction_mode, que ahora está obsoleto.

Consulta la documentación de Primera pantalla para más información.

Soporte completo de afirmaciones estándar de OpenID Connect

Hemos añadido soporte para las afirmaciones estándar de OpenID Connect restantes. Ahora, estas afirmaciones están disponibles tanto en los tokens de ID como en la respuesta desde el punto final /me.

Además, nos adherimos al mapeo estándar de ámbitos - afirmaciones. Esto significa que puedes recuperar la mayoría de las afirmaciones de perfil utilizando el ámbito profile, y la afirmación address se puede obtener utilizando el ámbito address.

Para todas las afirmaciones recién introducidas, las almacenamos en el campo user.profile.

Datos sociales

Además de las afirmaciones que reconoce Logto, todos los conectores sociales ahora también almacenan los datos sin procesar devueltos por el proveedor social en el campo rawData.

Para acceder a estos datos en un objeto de usuario, puedes usar el campo user.identities.[idp-name].details.rawData.

Migración perezosa de contraseñas

Al migrar usuarios desde un sistema heredado a Logto, ahora puedes usar los campos passwordAlgorithm y passwordDigest en la API POST /users para almacenar el hash de la contraseña original del usuario.

Actualmente se soportan los siguientes algoritmos:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Cuando el usuario inicie sesión, Logto usará el algoritmo y el resumen proporcionados para verificar la contraseña; si la verificación tiene éxito, Logto migrará automáticamente la contraseña al nuevo hash Argon2.

Consulta la Referencia de la API para más información.

Mejoras

- Soporte de los campos

avatarycustomDataen la APIPOST /users. - Soporte para la rotación de claves de firma en Logto OSS Console.

- Pasar los parámetros de búsqueda a la solicitud de autenticación en la vista previa en vivo (aplicación demo).

- Al ingresar a la aplicación demo de Logto con parámetros de búsqueda, si el usuario no está autenticado, los parámetros de búsqueda ahora se pasan a la solicitud de autenticación. Esto permite la prueba manual del flujo de autenticación OIDC con parámetros específicos.

- Se puede llamar a

GET /organization-rolescon el parámetro de consultaqpara filtrar los resultados por el id de rol, nombre o descripción.

Correcciones

- Consola: Se corrigieron problemas en la guía de integración del conector social de Microsoft.

- Consola: Para crear un nuevo recurso API, el indicador debe ser un URI absoluto válido.

- Experiencia: Se resolvió el error 500 en el punto final

/interaction/consentde aplicaciones de terceros. - Experiencia: Omitir mensajes que no sean objetos en el entorno nativo. Esto soluciona un problema en

WKWebViewde las nuevas versiones de iOS.

Desarrollo

@logto/connector-kit: [ROMPEDOR] actualización de los tiposSocialUserInfoyGetUserInfo@logto/connector-kit: [ROMPEDOR] proteger los resultados deparseJsonyparseJsonObject

Trabajo en progreso

Estamos trabajando en las siguientes funciones:

- Afirmaciones personalizables de tokens de acceso (próximamente)

- Recurso API para organizaciones

- Usar Logto como un proveedor de identidad SAML