Actualizaciones del producto Logto (julio de 2024)

El mes pasado presentamos muuuuuchas características nuevas y mejoras. También tenemos grandes noticias sobre el cumplimiento normativo para compartir.

Cumplimiento

¡Ahora cumplimos oficialmente con SOC 2 Tipo I! 🎉 Una auditoría de Tipo II está en el horizonte.

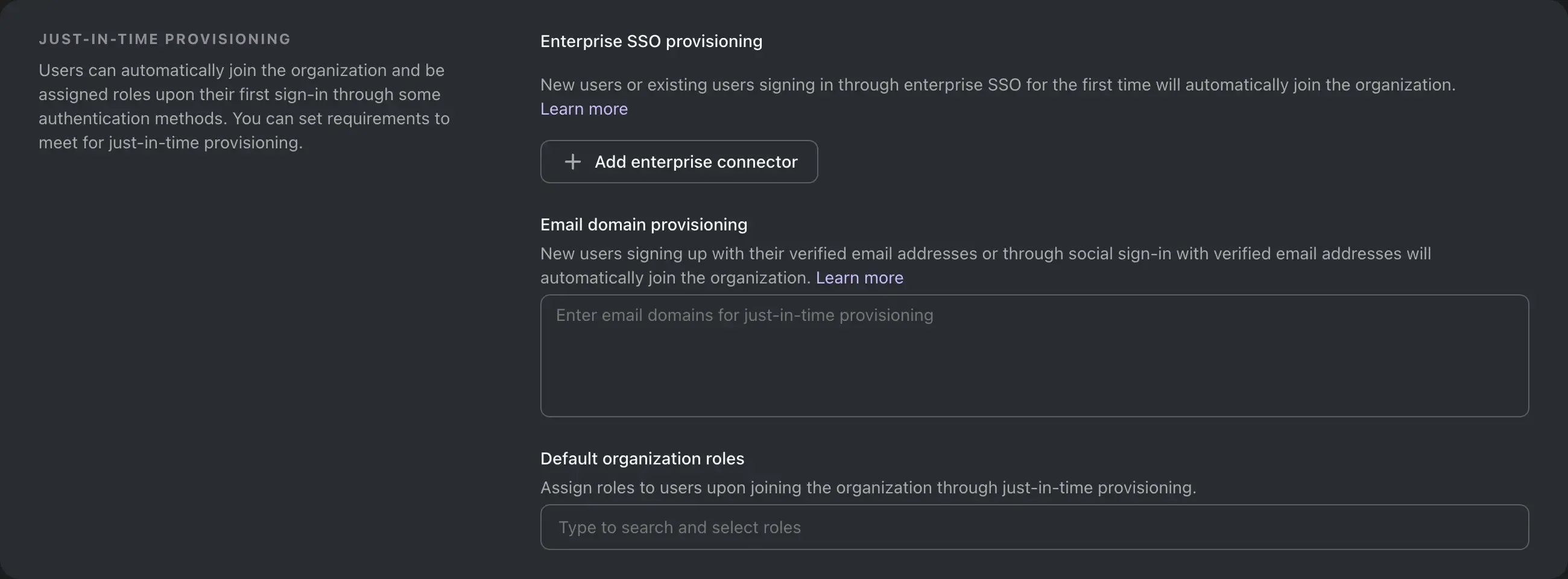

Aprovisionamiento Just-in-Time para organizaciones

Esta función permite a los usuarios unirse automáticamente a la organización y recibir roles asignados al iniciar sesión por primera vez a través de algunos métodos de autenticación. Puedes establecer requisitos para cumplir con el aprovisionamiento Just-in-Time.

Para usar esta función, dirígete a la configuración de la organización y encuentra la sección "Aprovisionamiento Just-in-Time". Las APIs de administración también están disponibles para configurar esta función a través de rutas bajo /api/organizations/{id}/jit. Para obtener más información, consulta Aprovisionamiento Just-in-Time.

Dominios de correo electrónico

Los nuevos usuarios se unirán automáticamente a las organizaciones con aprovisionamiento Just-in-Time si:

- Se registran con direcciones de correo electrónico verificadas, o;

- Usan inicio de sesión social con direcciones de correo electrónico verificadas.

Esto se aplica a organizaciones que tienen configurado el mismo dominio de correo electrónico.

Haz clic para expandir

Para habilitar esta función, puedes agregar dominios de correo electrónico a través de la API de administración o la Consola Logto:

- Agregamos los siguientes nuevos endpoints a la API de administración:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- En la Consola Logto, puedes gestionar los dominios de correo electrónico en la página de detalles de la organización -> sección "Aprovisionamiento Just-in-Time".

Conectores SSO

Los usuarios nuevos o existentes que inicien sesión por primera vez a través de SSO empresarial se unirán automáticamente a las organizaciones que tienen configurado el aprovisionamiento Just-in-Time para el conector SSO.

Haz clic para expandir

Para habilitar esta función, puedes agregar conectores SSO a través de la API de administración o la Consola Logto:

- Agregamos los siguientes nuevos endpoints a la API de administración:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- En la Consola Logto, puedes gestionar los conectores SSO en la página de detalles de la organización -> sección "Aprovisionamiento Just-in-Time".

Roles predeterminados de la organización

También puedes configurar los roles predeterminados para los usuarios aprovisionados a través de esta función. Los roles predeterminados se asignarán al usuario cuando sea aprovisionado.

Haz clic para expandir

Para habilitar esta función, puedes configurar los roles predeterminados a través de la API de administración o la Consola Logto:

- Agregamos los siguientes nuevos endpoints a la API de administración:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- En la Consola Logto, puedes gestionar los roles predeterminados en la página de detalles de la organización -> sección "Aprovisionamiento Just-in-Time".

Aplicaciones machine-to-machine para organizaciones

Esta función permite que las aplicaciones machine-to-machine se asocien con organizaciones y se les asignen roles dentro de la organización.

Grant OpenID Connect

El tipo de grant client_credentials ahora es compatible con organizaciones. Puedes usar este tipo de grant para obtener un token de acceso para una organización.

Haz clic para expandir actualizaciones de la Consola

- Agrega un nuevo tipo "machine-to-machine" para roles de organización. Todos los roles existentes ahora son tipo "user".

- Puedes gestionar las aplicaciones machine-to-machine en la página de detalles de la organización -> sección Aplicaciones machine-to-machine.

- Puedes ver las organizaciones asociadas en la página de detalles de la aplicación machine-to-machine.

Haz clic para expandir actualizaciones de la API de administración

Se agregó un conjunto de nuevos endpoints a la API de administración:

/api/organizations/{id}/applicationspara gestionar aplicaciones machine-to-machine./api/organizations/{id}/applications/{applicationId}para gestionar una aplicación machine-to-machine específica en una organización./api/applications/{id}/organizationspara ver las organizaciones asociadas a una aplicación machine-to-machine.

Mejoras en Swagger (OpenAPI)

Construye operationId para la API de administración en la respuesta de OpenAPI

Según la especificación:

operationIdes una cadena única opcional utilizada para identificar una operación. Si se proporciona, estos IDs deben ser únicos entre todas las operaciones descritas en tu API.

Esto simplifica enormemente la creación de SDKs para clientes en diferentes lenguajes, porque genera nombres de funciones más significativos en lugar de los generados automáticamente, como los siguientes ejemplos:

Esquema OpenAPI fijado devuelto por el endpoint GET /api/swagger.json

- El carácter

:no es válido en los nombres de parámetros, comoorganizationId:root. Estos caracteres han sido reemplazados por-. - Faltaba el parámetro

tenantIdde la ruta/api/.well-known/endpoints/{tenantId}en el documento de especificación generado por OpenAPI, lo que resultaba en errores de validación. Esto ha sido solucionado.

Soporte de cierre de sesión backchannel

Hemos habilitado el soporte para OpenID Connect Back-Channel Logout 1.0.

Para registrarte para el cierre de sesión backchannel, navega a la página de detalles de la aplicación en la Consola Logto y localiza la sección "Cierre de sesión backchannel". Introduce la URL de cierre de sesión backchannel de tu RP y haz clic en "Guardar".

También puedes habilitar los requisitos de sesión para el cierre de sesión backchannel. Cuando está habilitado, Logto incluirá la reclamación sid en el token de cierre de sesión.

Para el registro programático, puedes configurar las propiedades backchannelLogoutUri y backchannelLogoutSessionRequired en el objeto oidcClientMetadata de la aplicación.

Experiencia de inicio de sesión

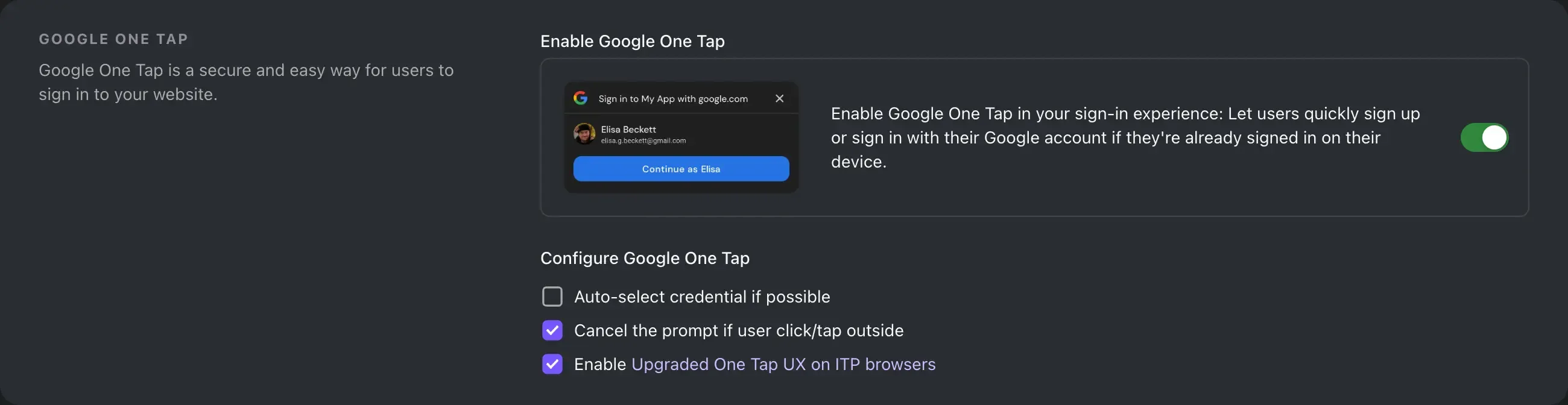

Soporte para Google One Tap

Cuando hayas agregado Google como un conector social, ahora puedes habilitar Google One Tap para proporcionar una experiencia de inicio de sesión más fluida para tus usuarios con cuentas de Google.

Dirígete a la configuración del conector de Google en la Consola Logto y activa la opción "Google One Tap".

Para obtener más información sobre Google One Tap, consulta Habilitar Google One Tap.

Permitir omitir la vinculación manual de cuentas durante el inicio de sesión

Puedes encontrar esta configuración en Consola -> Experiencia de inicio de sesión -> Registro e inicio de sesión -> Inicio de sesión social -> Vinculación automática de cuentas.

Cuando esté activado, si un usuario inicia sesión con una identidad social que es nueva para el sistema, y existe exactamente una cuenta con el mismo identificador (por ejemplo, correo electrónico), Logto vinculará automáticamente la cuenta con la identidad social en lugar de solicitar al usuario que vincule la cuenta.

Acuerdo con las políticas de términos para la experiencia de inicio de sesión

Hemos agregado una nueva configuración para permitirte establecer la política de acuerdo de términos para la experiencia de inicio de sesión:

- Automático: Los usuarios aceptan automáticamente los términos al continuar usando el servicio.

- Solo registro manual: Los usuarios deben aceptar los términos marcando una casilla durante el registro y no es necesario aceptar al iniciar sesión.

- Manual: Los usuarios deben aceptar los términos marcando una casilla durante el registro o al iniciar sesión.

Mejoras en la Consola

- Se agregaron guías para Ruby y para la extensión de Chrome.

- Mostrar el endpoint del emisor de OIDC en el formulario de detalles de la aplicación.

- Las guías de aplicación se han reorganizado para proporcionar una mejor experiencia al desarrollador.

- Ahora puedes ver y actualizar la propiedad

profiledel usuario en la página de configuración del usuario. - Mejorada la experiencia de integración de aplicaciones machine-to-machine.

- Se corrigió un error de regresión que provocaba la aparición de toasts de error en el registro de auditorías cuando los registros estaban asociados con aplicaciones eliminadas.

Otras mejoras

- Se agregó

hasPasswordal contexto de usuario JWT personalizado. - Conector: Los conectores de Google y Azure AD ahora admiten un

promptpersonalizado. - Soporte para requisitos de autenticación multifactor por organización:

- Una organización ahora puede requerir que sus miembros tengan configurada la autenticación multifactor (MFA). Si una organización tiene este requisito y un miembro no tiene configurada la MFA, el miembro no podrá obtener el token de acceso de la organización.

- Un panel de desarrollo está disponible después de que inicies sesión en la vista previa en vivo.

- La paginación ahora es opcional para

GET /api/organizations/{id}/users/{userId}/roles. Si no proporcionas los parámetros de consultapageylimit, la API devolverá todos los roles. - Se agregó la carga útil de detalles del usuario al evento de webhook

User.Deleted.