Explorando MFA: Análisis de la autenticación desde una perspectiva de producto

Desglosando la Autenticación Multifactor (MFA) a través de un análisis de sus componentes centrales, procesos de usuario y principios orientadores esenciales.

En el entorno digital, si cada aplicación se utilizara de la misma manera para iniciar sesión, ¿podríamos ahorrar tiempo y recursos simplificando cómo demostramos quiénes somos? Suena posible, ¿verdad? Como cuando usas "Continuar con Google" para todo, o solo un combo de correo electrónico y contraseña para todas tus cosas.

Pero la verdadera historia es más interesante. Cada aplicación tiene su forma única de asegurarse de que realmente eres tú quien inicia sesión. Nos esforzamos en este proceso de verificación para mantener las cosas seguras, equilibrar las experiencias del usuario y respetar las preferencias de privacidad de cada usuario.

Dado que no hay una fórmula mágica para todos, vamos a desglosar cómo funciona la verificación y crear diseños que se ajusten al servicio.

Lo básico: dos partes de la autenticación

La autenticación, la palabra elegante para verificar quién eres, se compone de dos cosas: un Identificador y un Factor de Verificación.

Piensa en el Identificador como decir "Hola, soy Sarah." Podrías pensar, "Oh, eso es Sarah, genial." Pero los de seguridad preguntan, "¿Es realmente Sarah? ¿Posee Sarah las credenciales necesarias para obtener acceso?" Ahí es donde entra el Factor de Verificación. Pongamos esto en términos tecnológicos.

Identificadores: tu ID digital

Los identificadores determinan a qué puede acceder un usuario. Dado que los recursos siempre son escasos, tu identidad es tu pase único. Paso uno: introduce tu identificador en la página de inicio de sesión. Pero no estamos yendo con Apodo o Nombre completo – eso sería una sobrecarga de búsqueda esperando a suceder. Los identificadores que se pueden usar son:

-

ID de usuario: Técnico, inmutable y único. Es como para la gestión administrativa, pero los usuarios no recordarán esto para cada producto.

-

Nombre de usuario: Una iteración amigable para el usuario del ID de Usuario. Es único y no puede repetirse en un sistema de cuentas. Las plataformas sociales personalizan los perfiles, pero para mantener estable el reconocimiento, tiene que ser el Nombre de Usuario. Cambios limitados, tal vez incluso pagados.

-

Número de identificación: Como las tarjetas de identificación, identificaciones estudiantiles o números de tarjetas bancarias, son identificadores sólidos y únicos. Aunque no se recuerdan fácilmente, pueden ser recuperados como un mecanismo de respaldo confiable si olvidas tu ID principal.

-

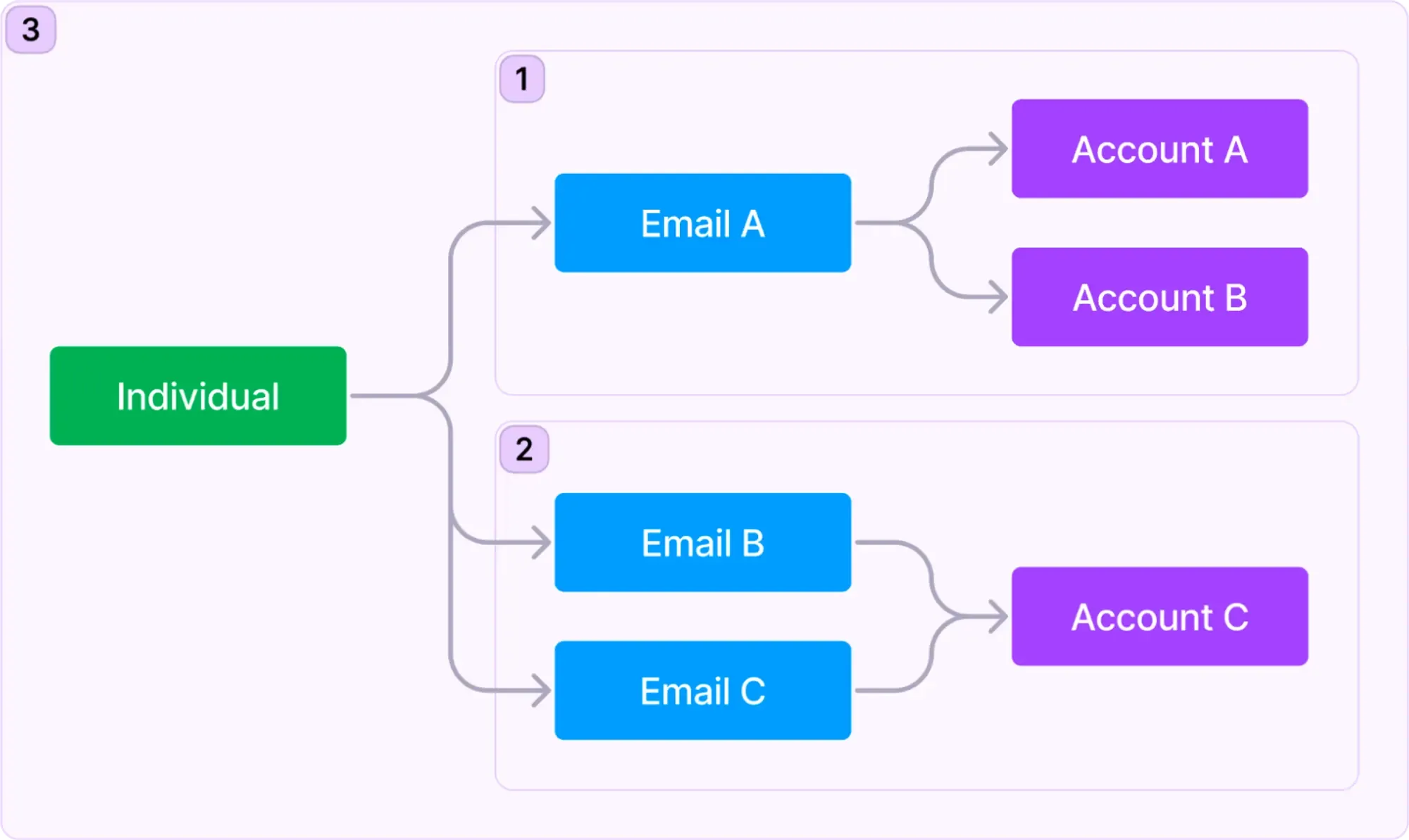

Correo electrónico o número de teléfono: A diferencia del nombre de usuario que a menudo puede resbalar de la memoria, la información de contacto es más memorable. Emplear un Correo Electrónico o Número de Teléfono como un identificador evita que los usuarios que han estado inactivos o recordados a largo plazo olviden su identidad, reduciendo el riesgo de posibles pérdidas de usuarios. Aunque esta conveniencia es amigable para el usuario, gestionar la interacción entre "individuos, correos electrónicos y cuentas" puede complicar la estructura de tu producto. Considera Instagram: (1) Permite múltiples cuentas usando un solo correo electrónico; (2) Se pueden añadir múltiples direcciones de correo electrónico a un perfil de Instagram para inicio de sesión o recuperación; (3) Instagram permite inicios de sesión simultáneos en varias cuentas, independientemente de la coincidencia del correo electrónico. Aunque las cuentas suelen tener recursos segregados, Instagram permite la fusión de información de cuentas, fomentando la validación cohesiva, anuncios dirigidos y recomendaciones personalizadas.

Factores de Verificación

Los factores de autenticación son los movimientos que prueban que realmente eres tú. Hay muchos factores divididos por atributos para elegir:

| Qué significa | Factores de verificación | |

|---|---|---|

| Conocimiento | Algo que sabes | Contraseña, código de verificación de correo electrónico, código de respaldo |

| Posesión | Algo que tienes | Código de verificación SMS, aplicación de autenticador OTP, OTP de hardware (llave de seguridad), tarjeta inteligente |

| Inherencia | Algo que eres | Biometría como huellas dactilares, identificación facial |

Teóricamente, puedes mezclar estos Factores de Verificación con cualquier Identificador para probar que eres tú. Común: Dirección de correo electrónico(ID) y código de verificación de correo electrónico(Factor). Pero puedes mezclarlo: Dirección de correo electrónico (ID) y código de verificación SMS(Factor).

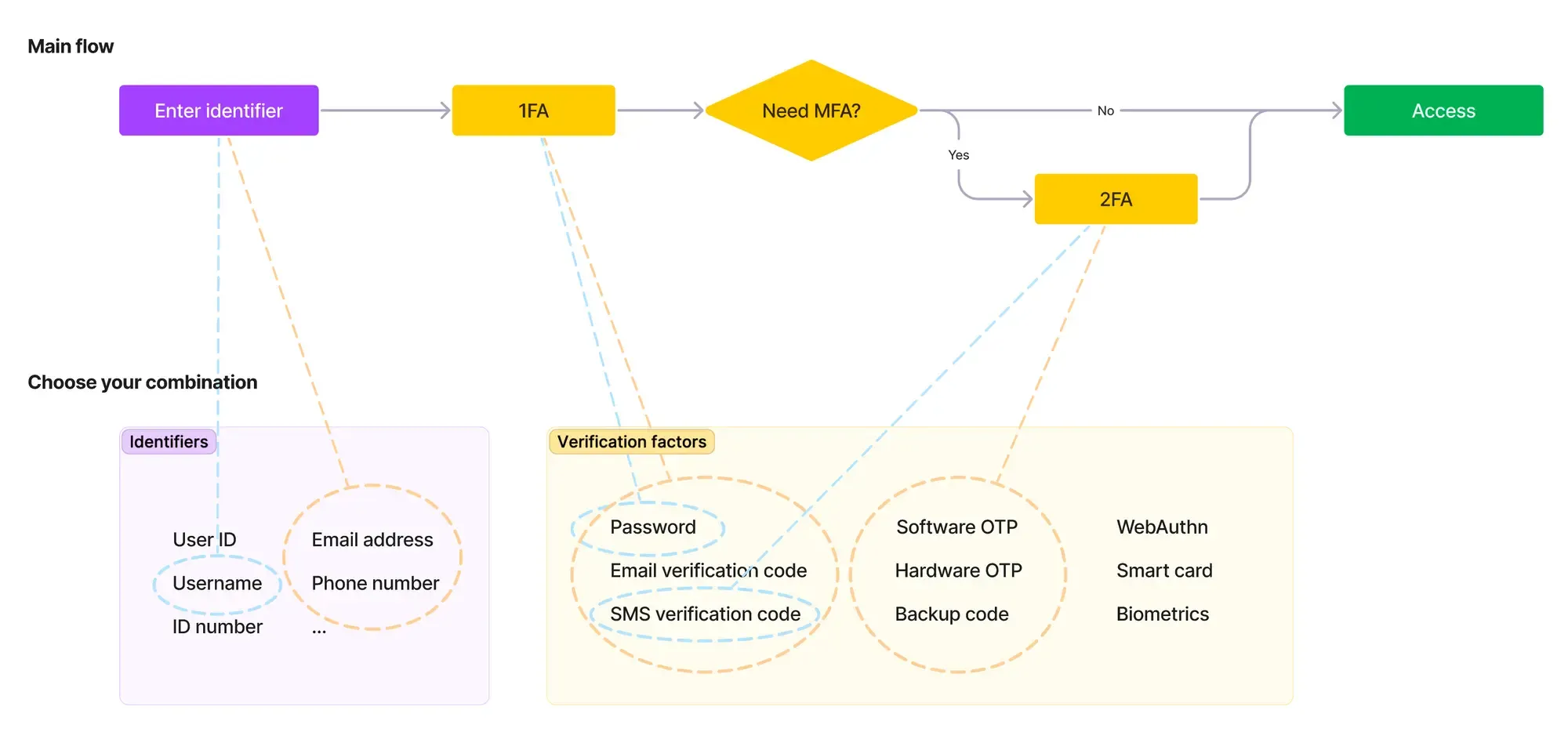

Porque el mal acecha, un solo factor no es suficiente. Ahí es donde entra la Autenticación Multifactor (MFA). Cuando inicias sesión, la autenticación de primer paso (1FA) es obligatoria, pero puede haber más pasos, un segundo (2FA) e incluso un tercero. Además, cuando solicitas acceso a recursos críticos dentro de la aplicación, se te requiere volver a verificar tu identidad. Estas capas adicionales ofrecen una mayor seguridad contra actores maliciosos. Todo este rango es MFA.

Diseña tu flujo de autenticación

Volvamos al inicio – ¿por qué cada aplicación tiene una combinación diferente de Identificadores y Factores de Autenticación? Se trata de la experiencia del usuario.

Ser demasiado estricto con la verificación puede hacer que los usuarios se molesten, pensando, "¿Por qué es esto tan difícil?". Ser demasiado relajado puede llevar a cuentas hackeadas y caos. Entonces, ¿de quién es el problema?

Tres principios de coreografía:

Asegúrate de que tus usuarios reales puedan entrar

La gente a veces olvida los IDs o pierde los pasos de verificación. Para aliviar las posibles cargas de soporte, necesitamos formas de ayudar:

- Ofrecer varios factores para verificar – generalmente al menos dos para MFA. Porque las biometrías son geniales, pero no funcionan cuando no se reconocen; a veces los usuarios pueden perder dispositivos.

- Tener opciones para recuperar la verificación – como "Olvidé mi contraseña" o encontrar tu ID nuevamente. Sin embargo, antes de la recuperación, también se requiere una verificación preliminar de identidad, que generalmente difiere del proceso de inicio de sesión.

- Proporcionar información de contacto para la recuperación a través del servicio al cliente o administradores como respaldo.

Verificación sin lagunas

Verificar no es perfecto, y la autenticación de dos pasos no siempre es más segura. Recuerda:

- En el flujo de MFA, el segundo paso de autenticación debe poseer diferentes atributos (Conocimiento/Posesión/Inherencia) del primero. Por ejemplo, usar "Contraseña (Conocimiento)" como 1FA y "Aplicación de autenticador OTP (Posesión)" como 2FA puede detener varios vectores de ataque.

- Los métodos de recuperación no pueden omitir MFA. Por ejemplo, si puedes "olvidar contraseña" a través de SMS, no puedes también usar SMS como el segundo factor de autenticación. Otra opción es añadir 2FA al proceso de "olvidar contraseña", aunque esto pueda parecer complicado.

- Considera el tiempo de inactividad del código o la limitación de la tasa. Después de múltiples intentos de verificación incorrectos, restringe la tasa de verificación posterior. Y prohibe intervalos prolongados entre pasos en la verificación de varios pasos.

Equilibrar la experiencia del usuario

No todas las acciones necesitan 1FA o 2FA. Se trata de la situación, no siempre siguiendo los mismos pasos.

- Da capacidad personalizada a diferentes roles: Asegurar la seguridad de los recursos es principalmente responsabilidad del producto, pero también es un deber del individuo. Las estrategias para obligar a MFA pueden adaptarse según la naturaleza del servicio: MFA universal de usuario en la aplicación, MFA impulsada por la organización y MFA impulsada por la decisión del usuario.

- Aprovecha MFA adaptativa: Para escenarios que implican riesgos potenciales o operaciones de alto riesgo, exigir verificación es pragmático. En contraste, los entornos seguros o las operaciones de bajo riesgo pueden justificar acceso simplificado a través de sesiones retenidas, pasos de verificación minimizados o incluso acceso de invitados. Notablemente, esto depende de considerar el contexto del usuario.

- Entornos inseguros: Como dispositivos nuevos, ubicaciones de viaje poco características o IPs no confiables.

- Acciones sensibles: Como involucrar acceso a datos cifrados, grandes transacciones financieras, o cambiar métodos de verificación.

Para más detalles, consulta las directrices de NIST sobre los Niveles de Aseguramiento de Autenticación (AAL).

Notas finales

Al cerrar nuestra exploración de la autenticación y la verificación multifactor (MFA), esperamos que hayas obtenido conocimientos sobre el papel vital que juegan en nuestras vidas digitales. MFA, combinando identificadores y factores de verificación, crea un escudo robusto que mantiene el acceso seguro mientras ofrece interacciones amigables para el usuario.

La emocionante noticia es que el MFA de Logto está en el horizonte. Para individuos y empresas, Logto asegura interacciones en línea seguras.