Integrar Azure SAML SSO usando Logto

Aprende cómo integrar Azure SAML SSO usando Logto en minutos.

Microsoft Entra ID, también conocido como Azure Active Directory (Azure AD), es una solución completa de gestión de identidades y acceso que te ofrece un conjunto robusto de capacidades para gestionar usuarios y grupos. Muchas organizaciones utilizan Azure AD para gestionar sus usuarios y grupos, y también es una elección popular para la integración de inicio de sesión único (SSO). Azure AD admite tanto los protocolos OpenID Connect (OIDC) como Security Assertion Markup Language (SAML) para la integración SSO. En este tutorial, te mostraremos cómo integrar tu aplicación de Logto con Azure SAML SSO primero.

Prerrequisitos

Antes de comenzar, asegúrate de tener una cuenta activa de Azure. Si no tienes una, puedes registrarte para obtener una cuenta gratuita de Azure aquí.

Una cuenta en la nube de Logto. Si no tienes una, eres muy bienvenido a registrarte para obtener una cuenta de Logto. Logto es gratuito para uso personal. Todas las características están disponibles para inquilinos desarrolladores, incluida la función SSO.

También se necesita una aplicación de Logto bien integrada. Si no tienes una, por favor sigue la guía de integración para crear una aplicación de Logto.

Integración

Crea un nuevo conector SAML SSO de Azure en Logto

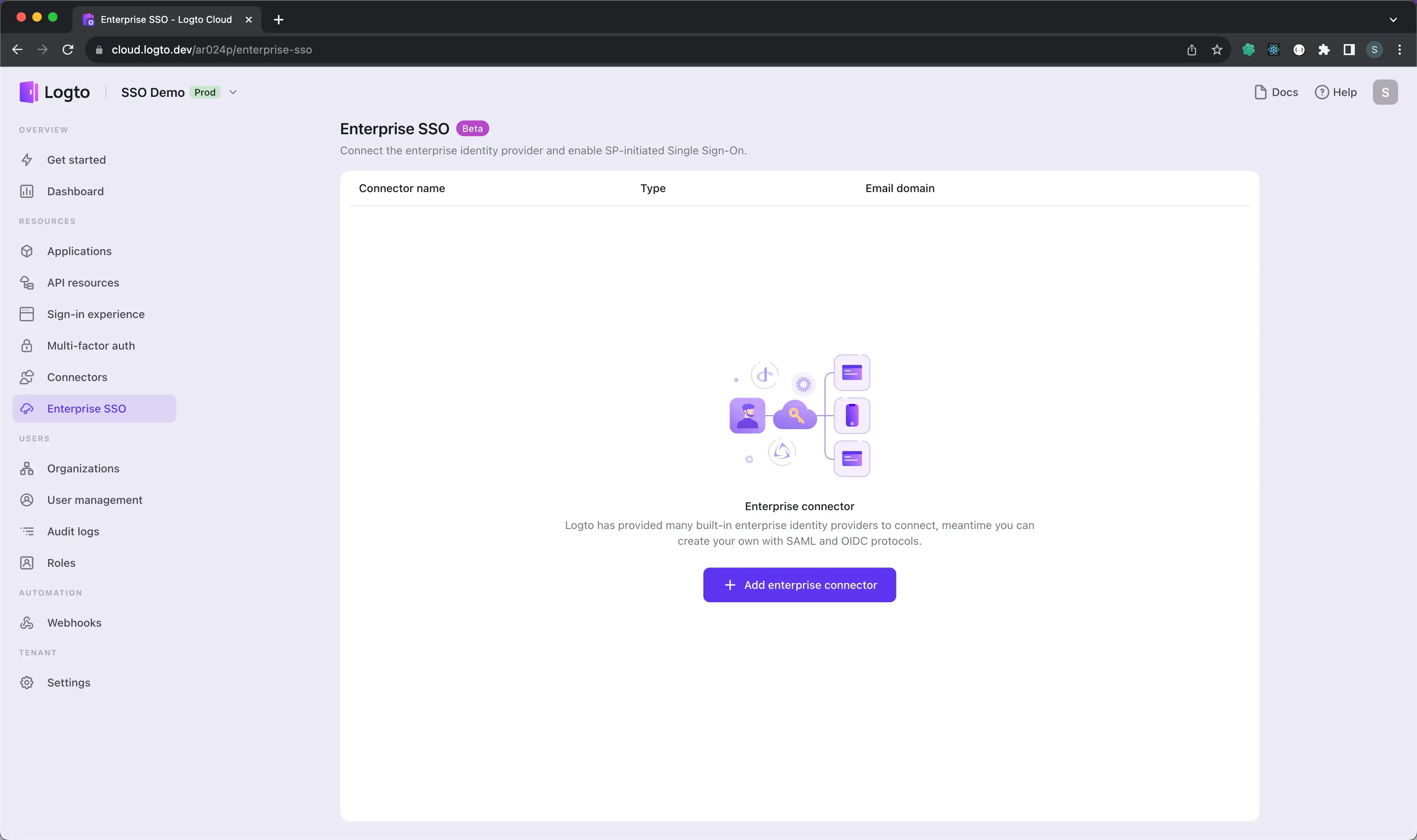

- Visita tu Consola en la Nube de Logto y navega a la página de SSO Empresarial.

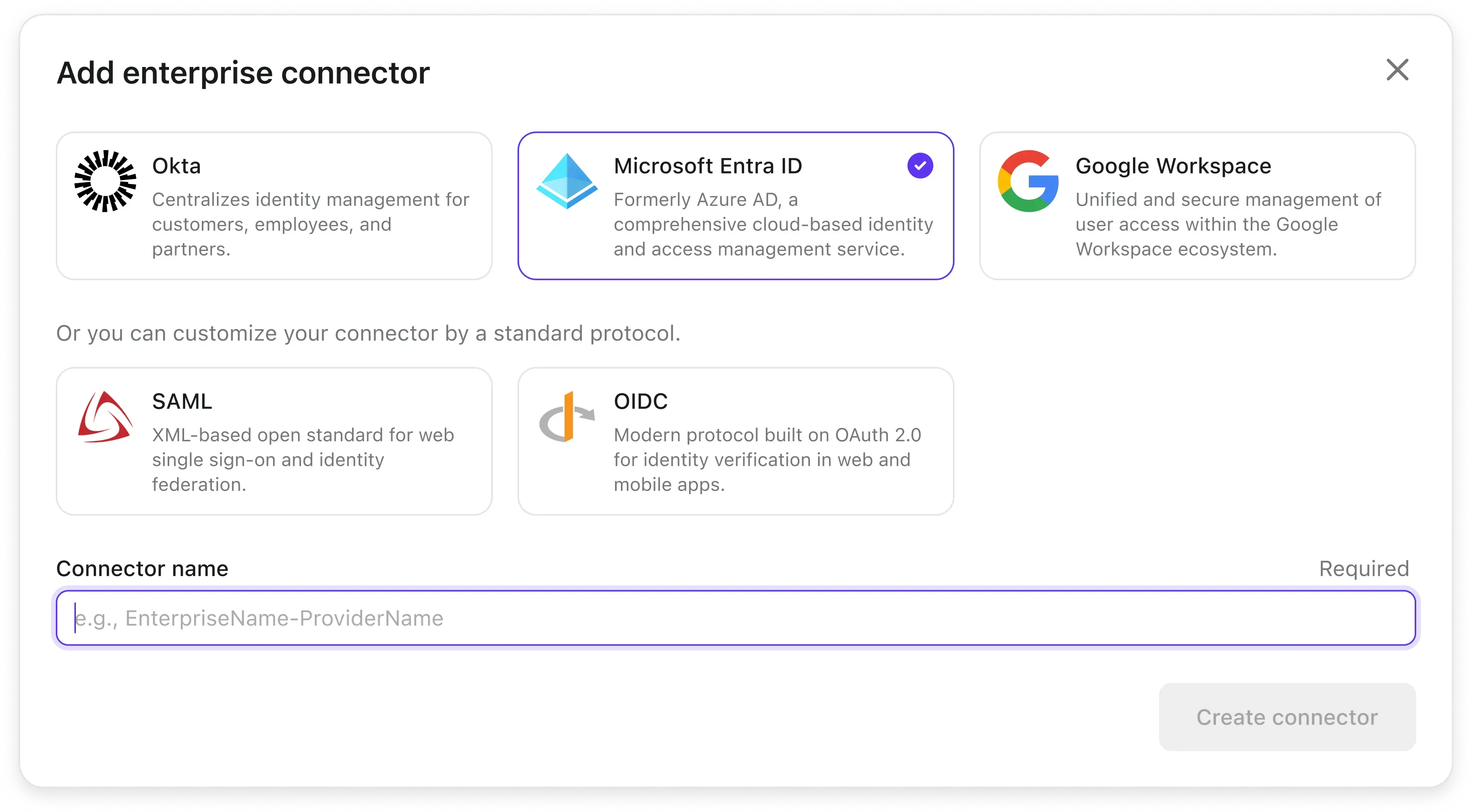

- Haz clic en el botón Agregar SSO Empresarial y selecciona Microsoft Entra Id (SAML) como el proveedor de SSO.

Abramos el portal de Azure en otra pestaña y sigamos los pasos para crear una aplicación empresarial en el lado de Azure.

Crea una aplicación empresarial en Azure

-

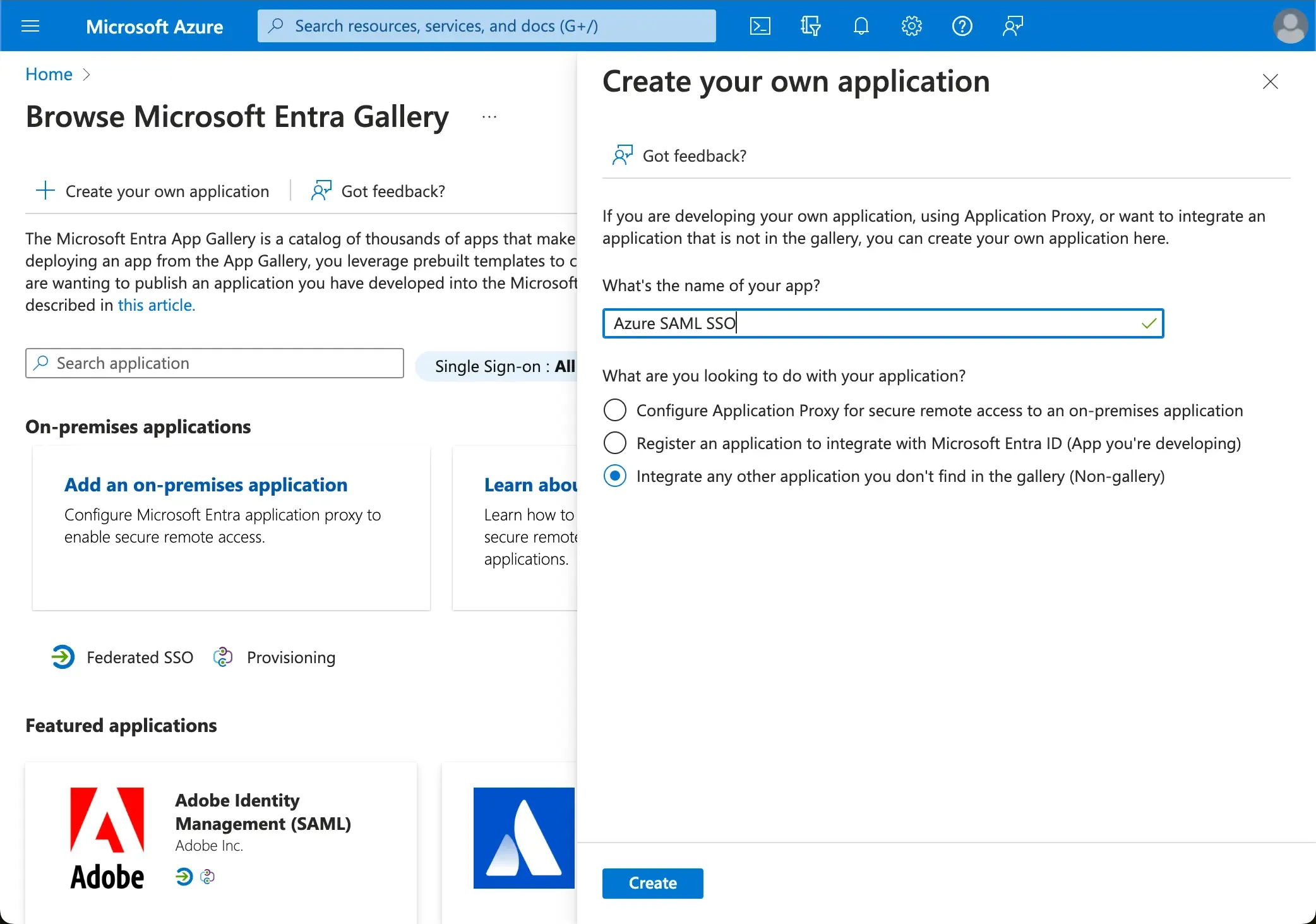

Ve al portal de Azure e inicia sesión como administrador.

-

Selecciona el servicio

Microsoft Entra ID. -

Navega a

Aplicaciones empresarialesusando el menú lateral. Haz clic enNueva aplicación, y seleccionaCrea tu propia aplicaciónen el menú superior. -

Ingresa el nombre de la aplicación y selecciona

Integrar cualquier otra aplicación que no encuentres en la galería (No en galería).

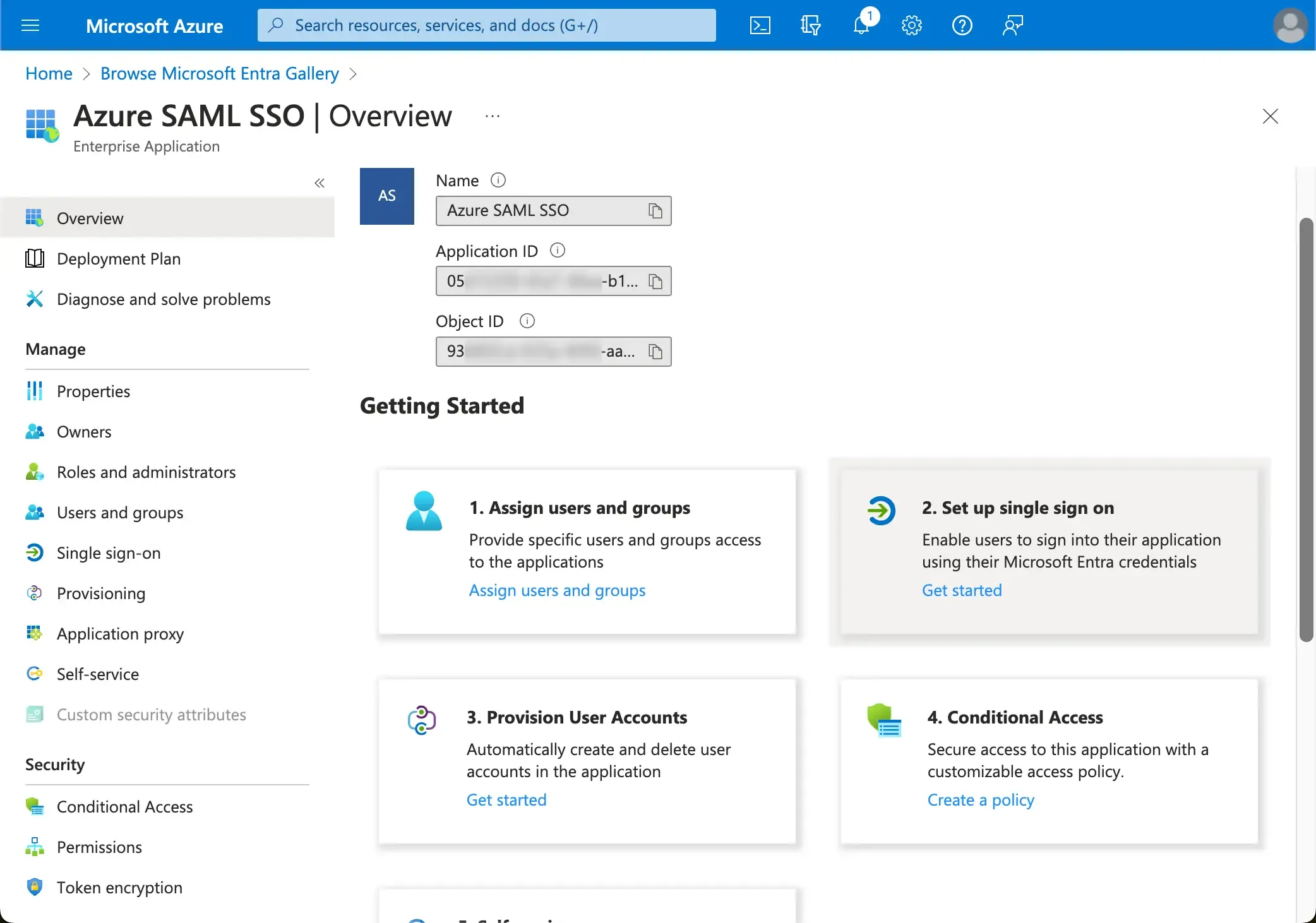

- Una vez creada la aplicación, selecciona

Configurar inicio de sesión único>SAMLpara configurar las opciones de SAML SSO.

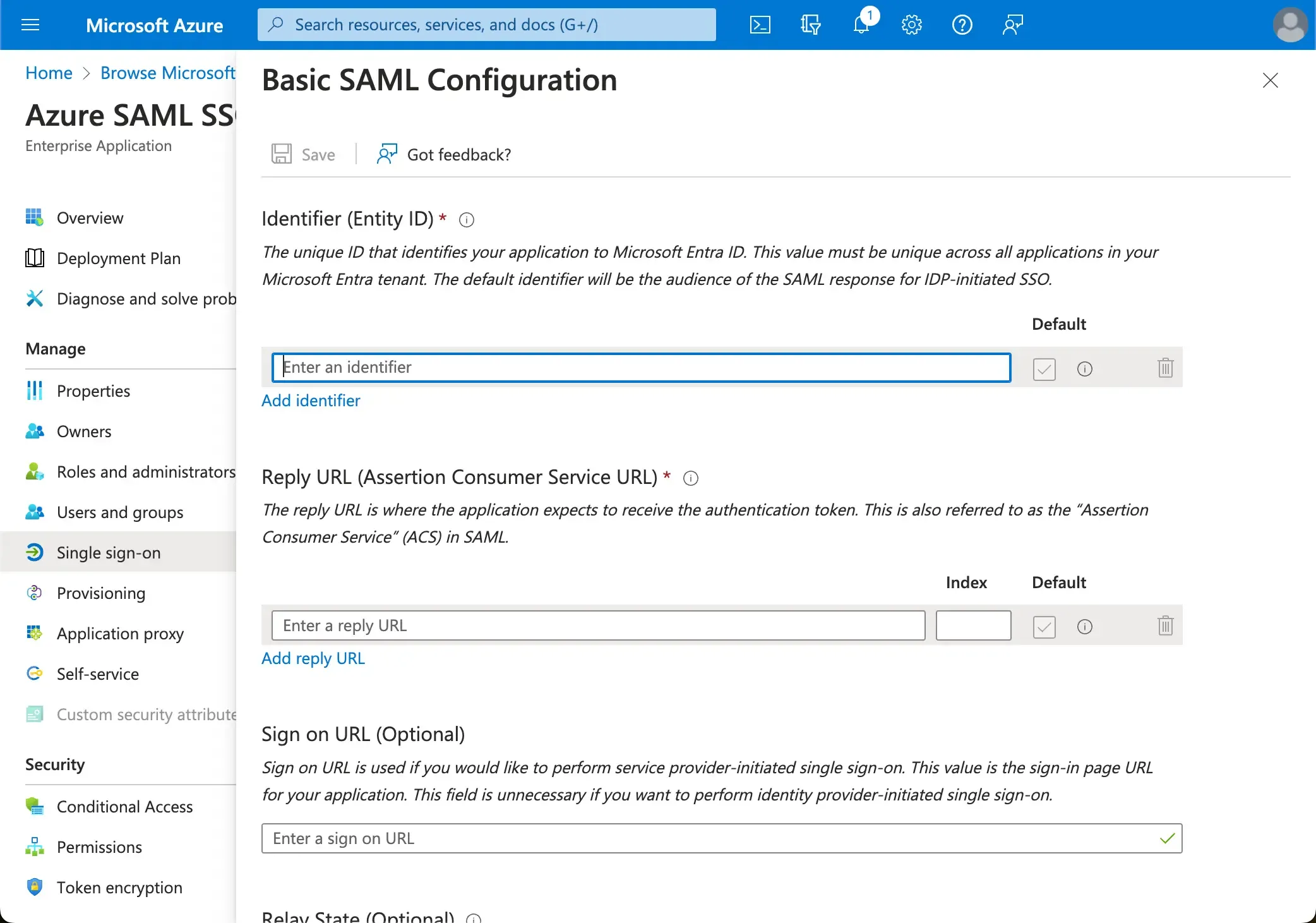

- Abre la primera sección de

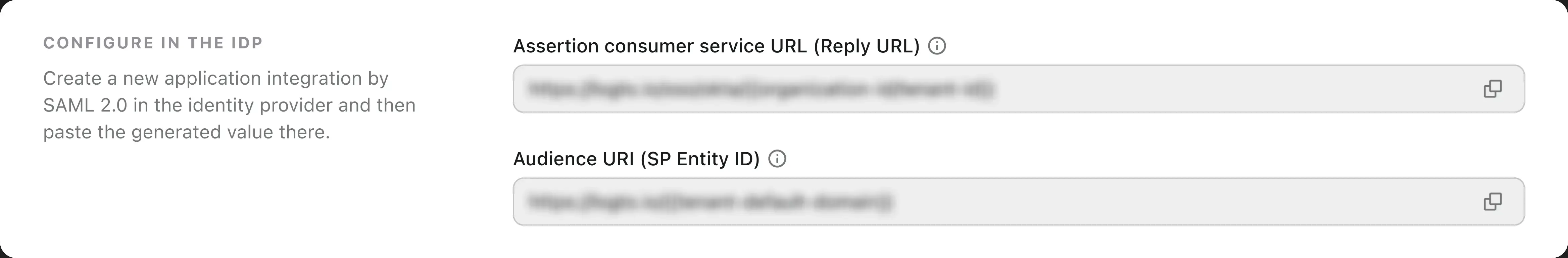

Configuración Básica de SAMLy copia y pega la siguiente información desde Logto.

-

URI del Público (ID de Entidad SP): Representa un identificador único global para tu servicio de Logto, funcionando como el EntityId para SP durante las solicitudes de autenticación al IdP. Este identificador es fundamental para el intercambio seguro de aserciones SAML y otros datos relacionados con la autenticación entre el IdP y Logto.

-

URL de ACS: El URL del Servicio de Consumidor de Aserciones (ACS) es la ubicación donde se envía la aserción SAML con una solicitud POST. Este URL es utilizado por el IdP para enviar la aserción SAML a Logto. Actúa como un URL de callback donde Logto espera recibir y consumir la respuesta SAML que contiene la información de identidad del usuario.

Haz clic en Guardar para guardar la configuración.

Proporciona los metadatos de SAML IdP a Logto

Una vez que la aplicación SAML SSO está creada en Azure, proporcionarás la configuración de metadatos SAML IdP a Logto. La configuración de metadatos contiene el certificado público del IdP SAML y el endpoint SSO SAML.

-

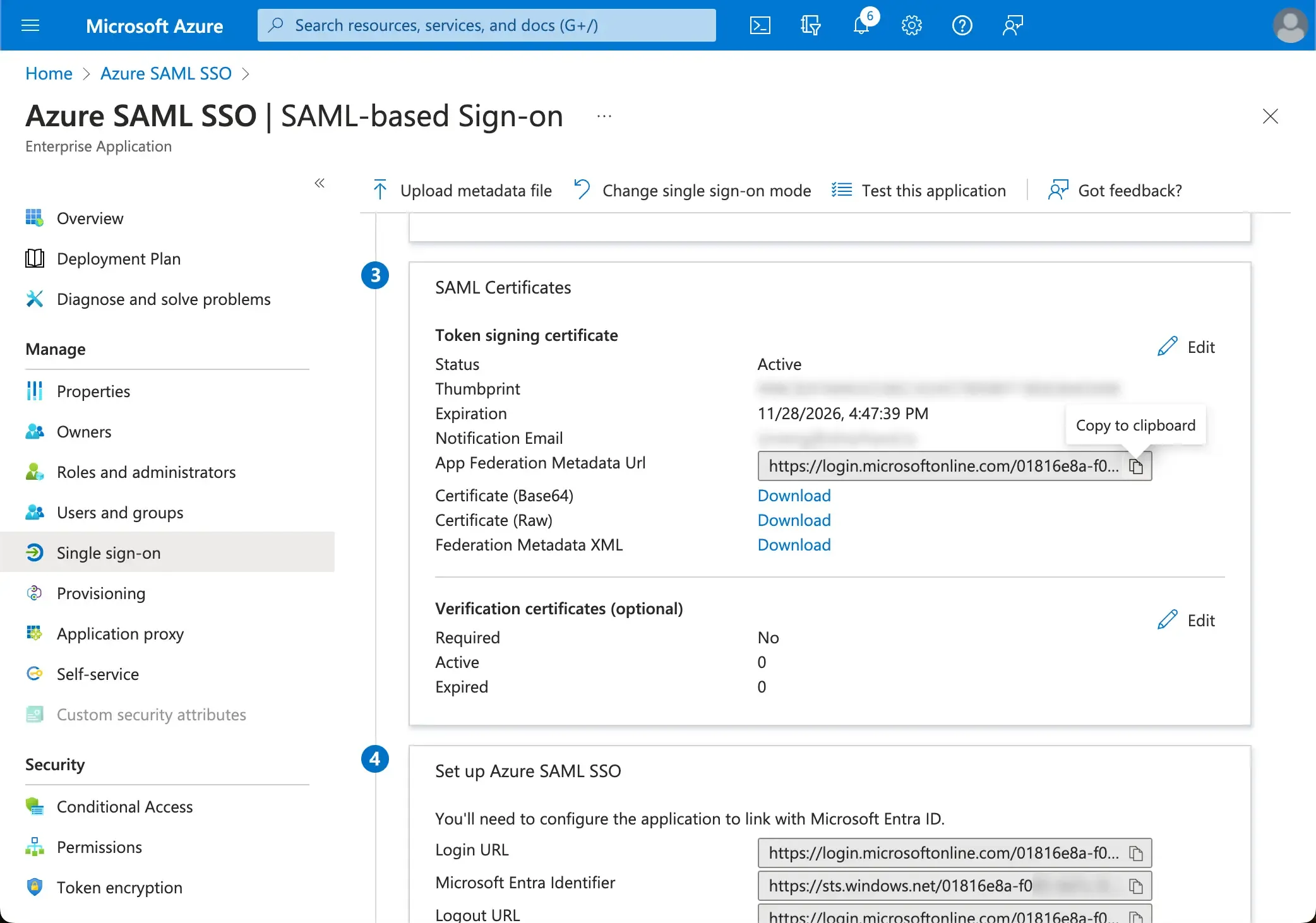

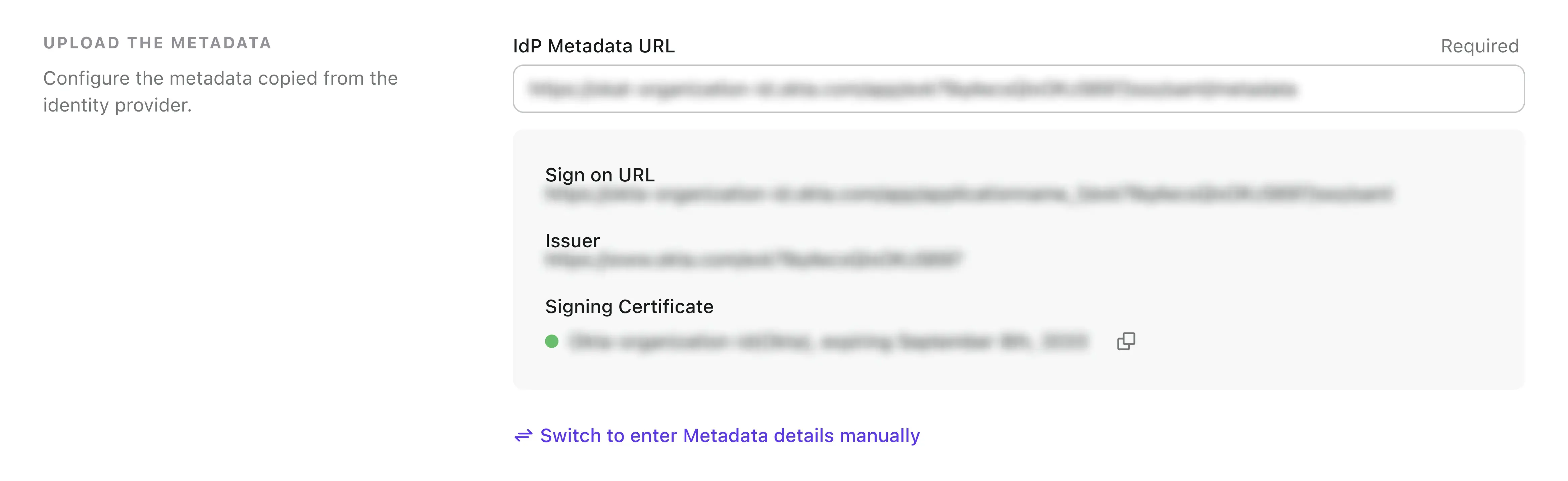

Logto ofrece tres formas diferentes de configurar los metadatos SAML. La forma más sencilla es a través del URL de metadatos. Puedes encontrar el URL de metadatos en el portal de Azure.

Copia el

URL de Metadatos de la Federación de la Aplicaciónde la secciónCertificados SAMLde tu aplicación SSO de Azure AD y pégalo en el campoURL de Metadatosen Logto.

-

Haz clic en el botón de guardar y Logto recuperará los metadatos desde el URL y configurará la integración de SAML SSO automáticamente.

Configura el mapeo de atributos de usuario

Logto proporciona una forma flexible de mapear los atributos de usuario devueltos desde IdP a los atributos de usuario en Logto. Los siguientes atributos de usuario desde IdP se sincronizarán con Logto por defecto:

- id: El identificador único del usuario. Logto leerá el reclamo

nameIDde la respuesta SAML como el id de identidad SSO del usuario. - email: La dirección de correo electrónico del usuario. Logto leerá el reclamo

emailde la respuesta SAML como el correo electrónico principal del usuario por defecto. - nombre: El nombre del usuario.

Puedes gestionar la lógica de mapeo de atributos de usuario tanto en el lado de Azure AD como en el lado de Logto.

-

Mapea los atributos de usuario de AzureAD a los atributos de usuario de Logto en el lado de Logto.

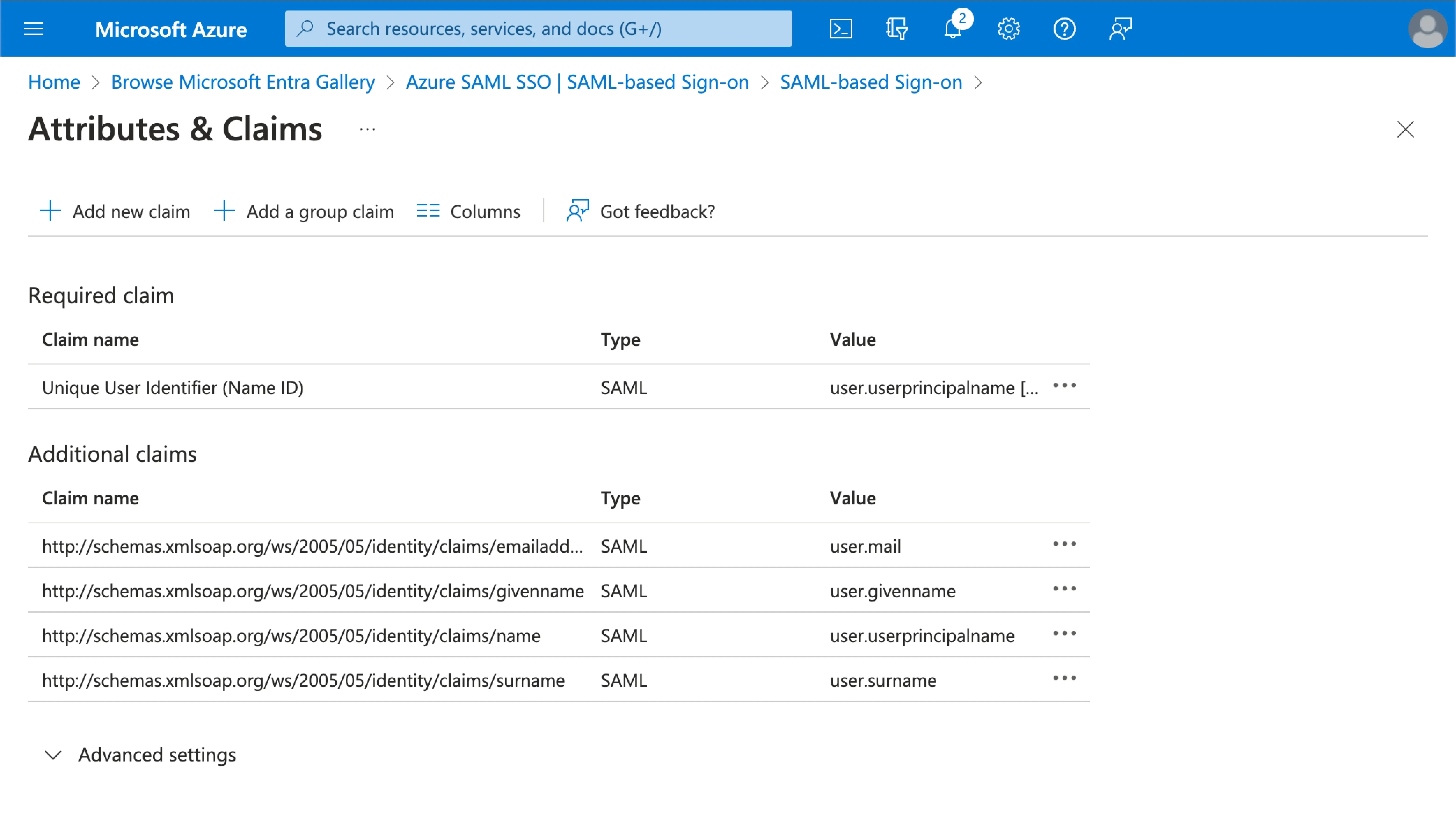

Visita la sección

Atributos y Reclamosde tu aplicación SSO de Azure AD.Copia los siguientes nombres de atributos (con prefijo de espacio de nombres) y pégalos en los campos correspondientes en Logto.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Recomendación: actualiza este valor del atributo auser.displaynamepara una mejor experiencia de usuario)

-

-

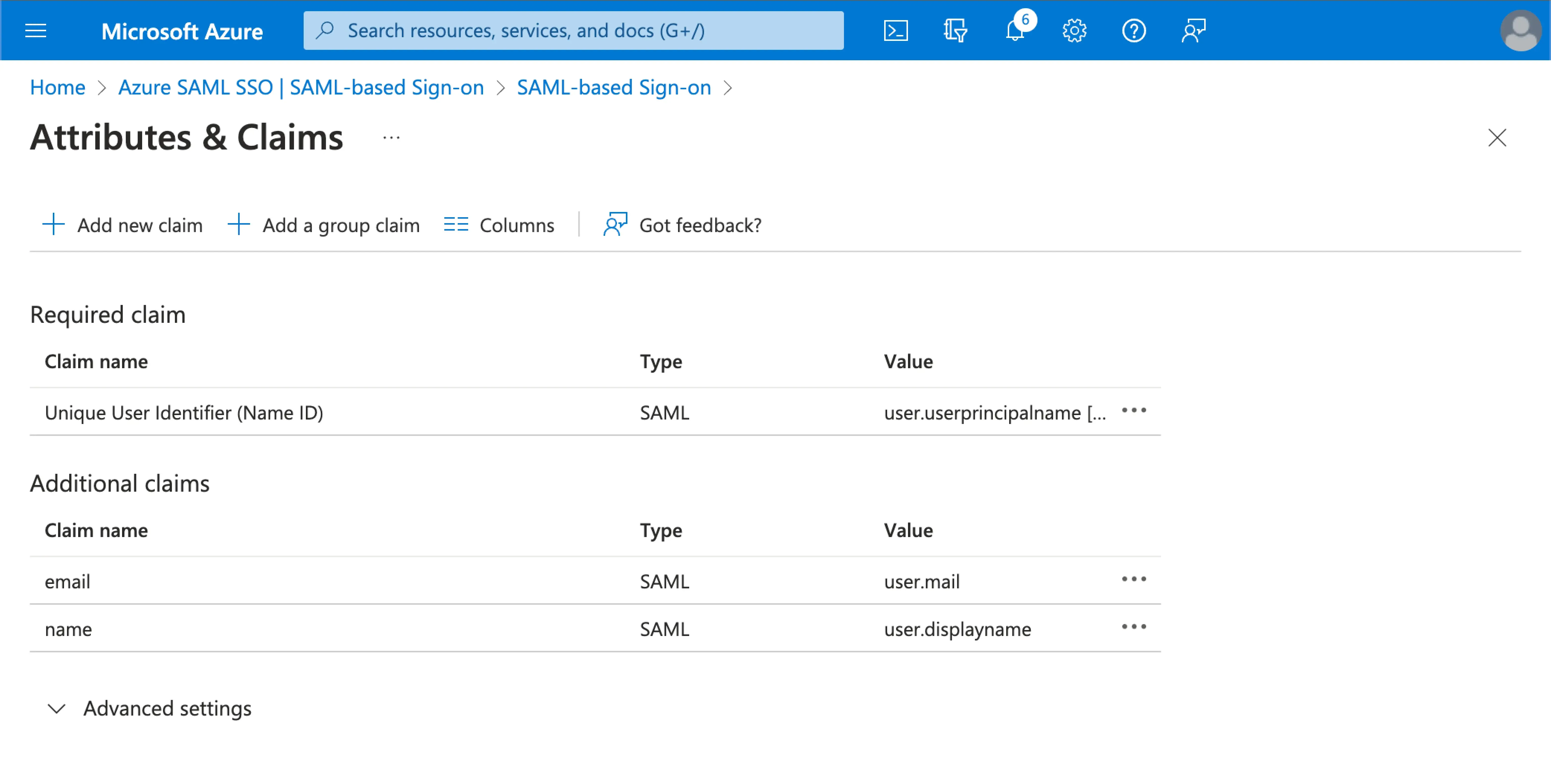

Mapea los atributos de usuario de AzureAD a los atributos de usuario de Logto en el lado de AzureAD.

Visita la sección

Atributos y Reclamosde tu aplicación SSO de Azure AD.Haz clic en

Editar, y actualiza los campos deReclamos Adicionalesbasándote en los ajustes de atributos de usuario de Logto:- actualiza el nombre del reclamo basado en los ajustes de atributos de usuario de Logto.

- elimina el prefijo del espacio de nombres.

- haz clic en

Guardarpara continuar.

Deberías terminar con los siguientes ajustes:

También puedes especificar atributos de usuario adicionales en el lado de Azure AD. Logto mantendrá un registro de los atributos de usuario originales devueltos desde IdP bajo el campo sso_identity del usuario.

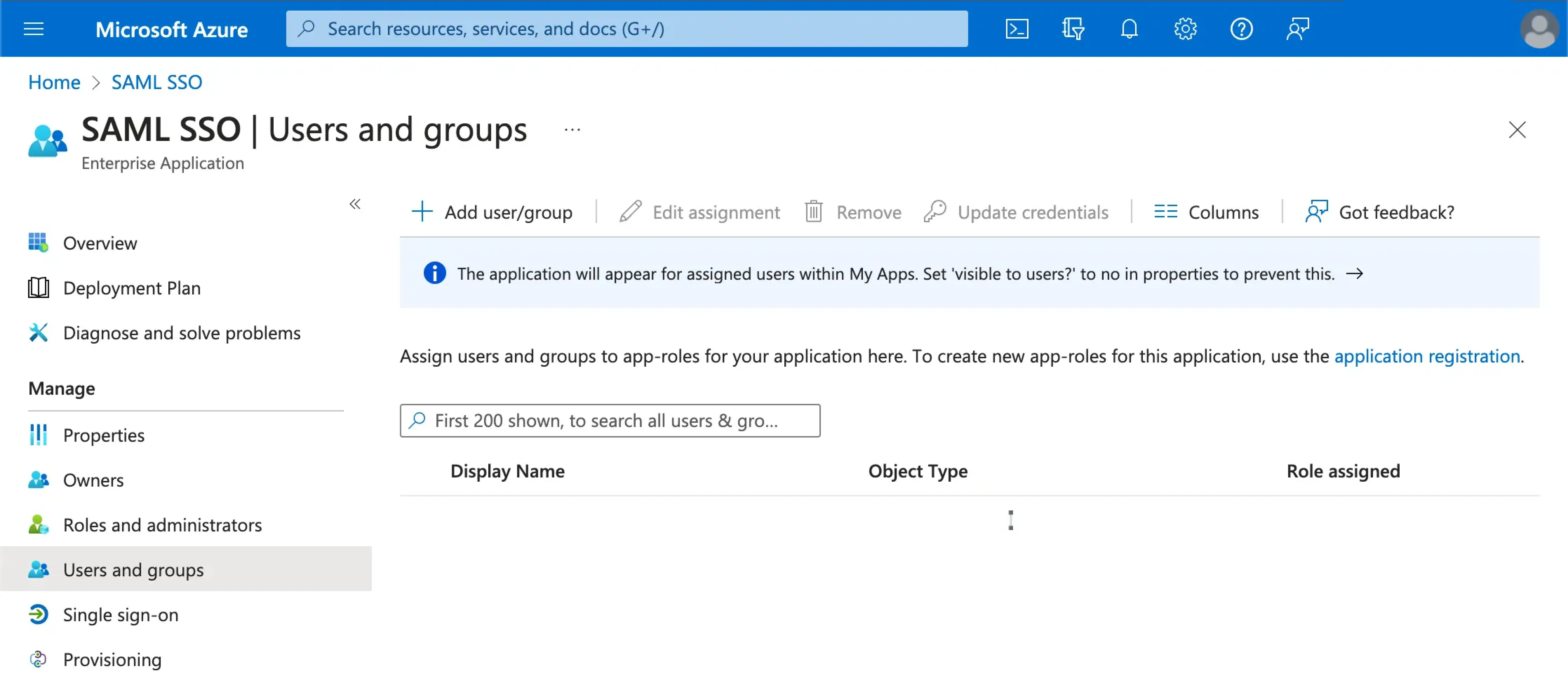

Asigna usuarios a la aplicación SAML SSO de Azure

Necesitarás asignar usuarios a la aplicación SAML SSO de Azure para habilitar la experiencia SSO para ellos.

Visita la sección Usuarios y grupos de tu aplicación SSO de Azure AD. Haz clic en Agregar usuario/grupo para asignar usuarios a la aplicación SSO de Azure AD. Solo los usuarios asignados a tu aplicación SSO de Azure AD podrán autenticarse a través del conector SSO de Azure AD.

Habilitar el conector SAML SSO de Azure en Logto

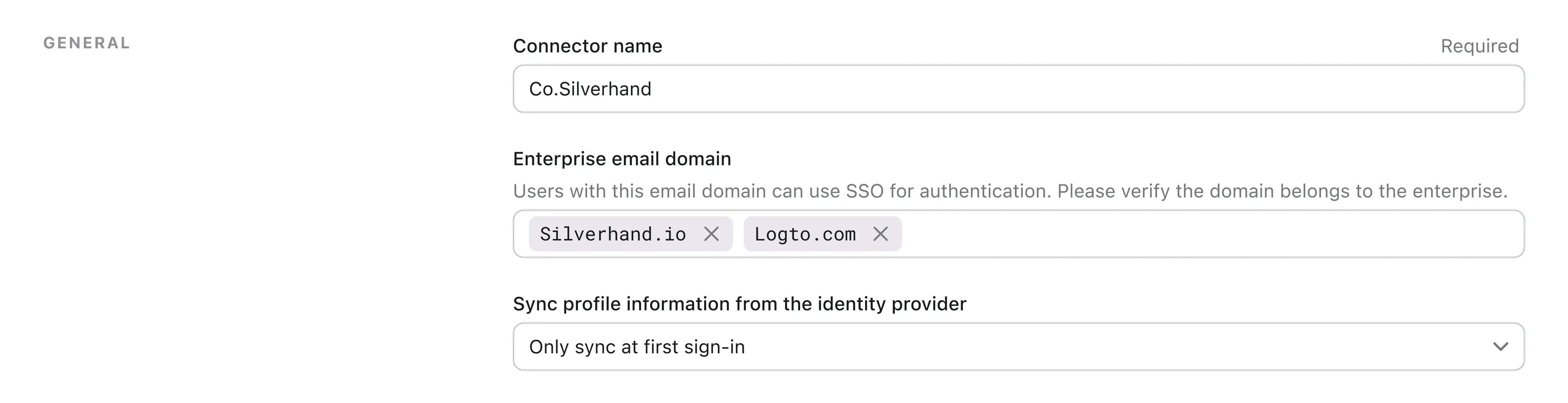

Establece el dominio de correo electrónico y habilita el conector SAML SSO de Azure en Logto

Proporciona los dominios de correo electrónico de tu organización en la pestaña de experiencia del conector SAML SSO de Logto. Esto habilitará el conector SSO como un método de autenticación para esos usuarios.

Los usuarios con direcciones de correo electrónico en los dominios especificados estarán exclusivamente limitados a usar el conector SAML SSO como su único método de autenticación.

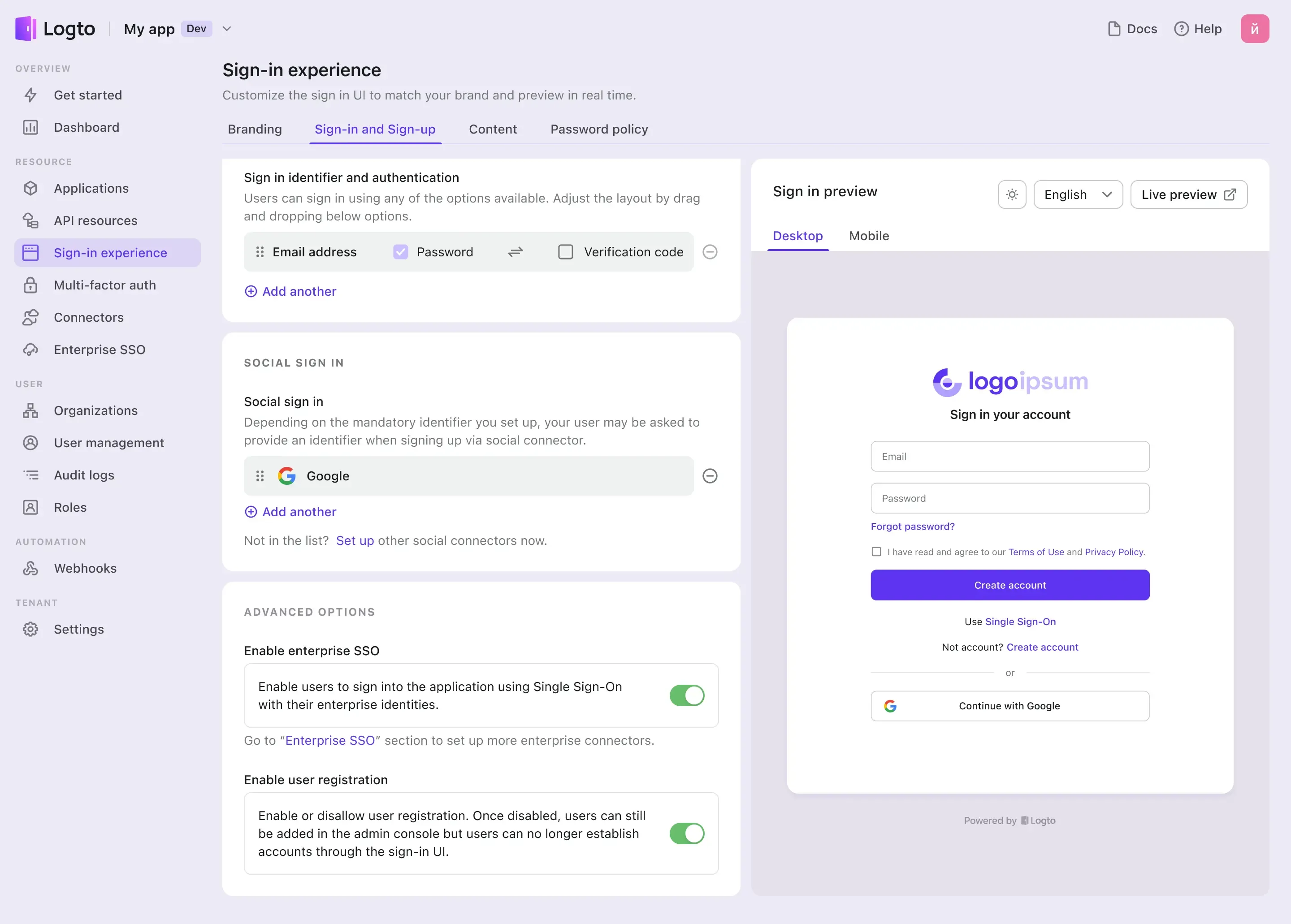

Habilita el conector SAML SSO de Azure en la experiencia de inicio de sesión de Logto

Ve a la pestaña Experiencia de Inicio de Sesión y habilita el SSO empresarial.

Ahora, puedes probar la integración SSO usando el botón de vista previa en vivo en la esquina superior derecha de la sección Vista previa de la Experiencia de Inicio de Sesión.