Integra Microsoft Entra ID (OIDC) en Logto Enterprise SSO

Aprende cómo integrar Microsoft Entra ID (OIDC) SSO usando Logto.

Como una solución integral de gestión de identidad y acceso, Microsoft Entra ID, también conocido como Azure Active Directory (Azure AD), admite tanto los protocolos OpenID Connect (OIDC) como Security Assertion Markup Language (SAML) para la integración de inicio de sesión único (SSO). En el tutorial anterior, te mostramos cómo integrar tu aplicación Logto con Microsoft Entra ID (SAML) SSO. En este tutorial, te mostraremos cómo integrar tu aplicación Logto con Microsoft Entra ID (OIDC) SSO.

Requisitos previos

Como siempre, antes de comenzar, asegúrate de tener una cuenta activa de Microsoft Entra o Azure. Si no tienes una, puedes registrarte para obtener una cuenta gratuita de Microsoft aquí.

Una cuenta en la nube de Logto. Si no tienes una, te invitamos a registrarte para obtener una cuenta de Logto. Logto es gratuito para uso personal. Todas las características están disponibles para inquilinos de desarrollo, incluida la función de SSO.

También se necesita una aplicación Logto bien configurada. Si no tienes una, sigue la guía de integración para crear una aplicación Logto.

Integración

Crear un nuevo conector de Microsoft Entra ID OIDC SSO en Logto

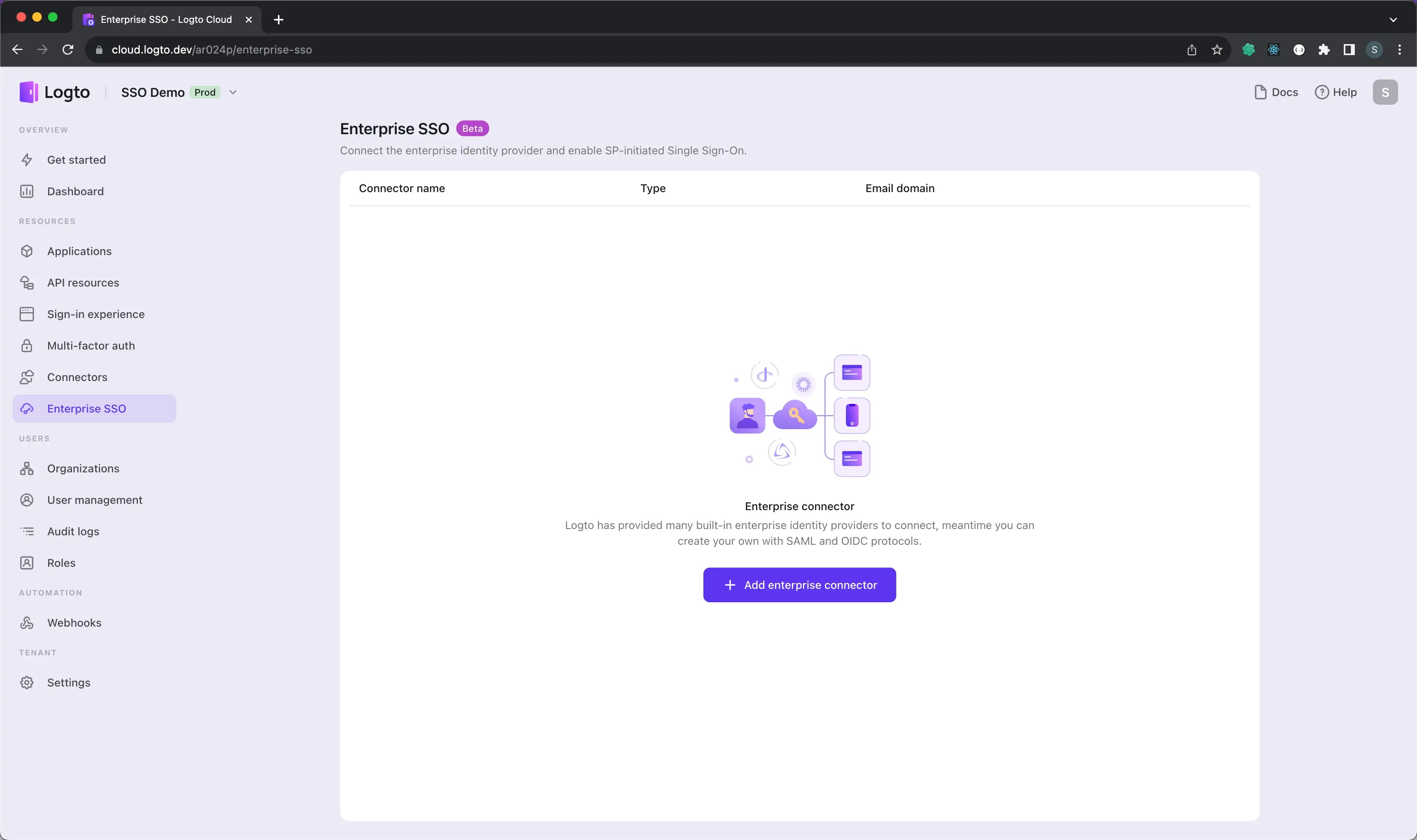

- Visita tu Consola Cloud de Logto y navega a la página de Enterprise SSO.

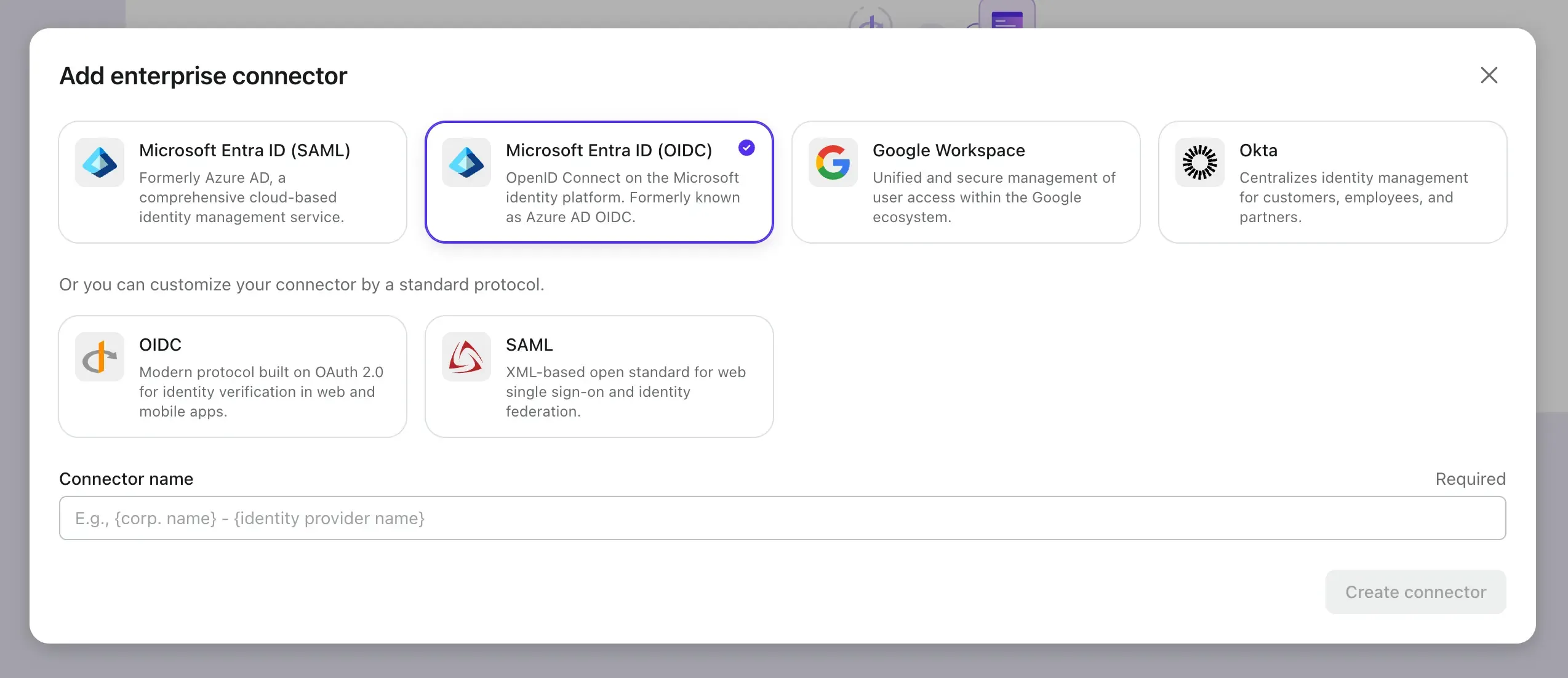

- Haz clic en el botón Agregar Enterprise SSO y selecciona Microsoft Entra ID (OIDC) como el proveedor de SSO.

Ahora, abramos el centro de administración de Microsoft Entra en otra pestaña y sigamos los pasos para crear una aplicación OIDC en el lado de Microsoft Entra.

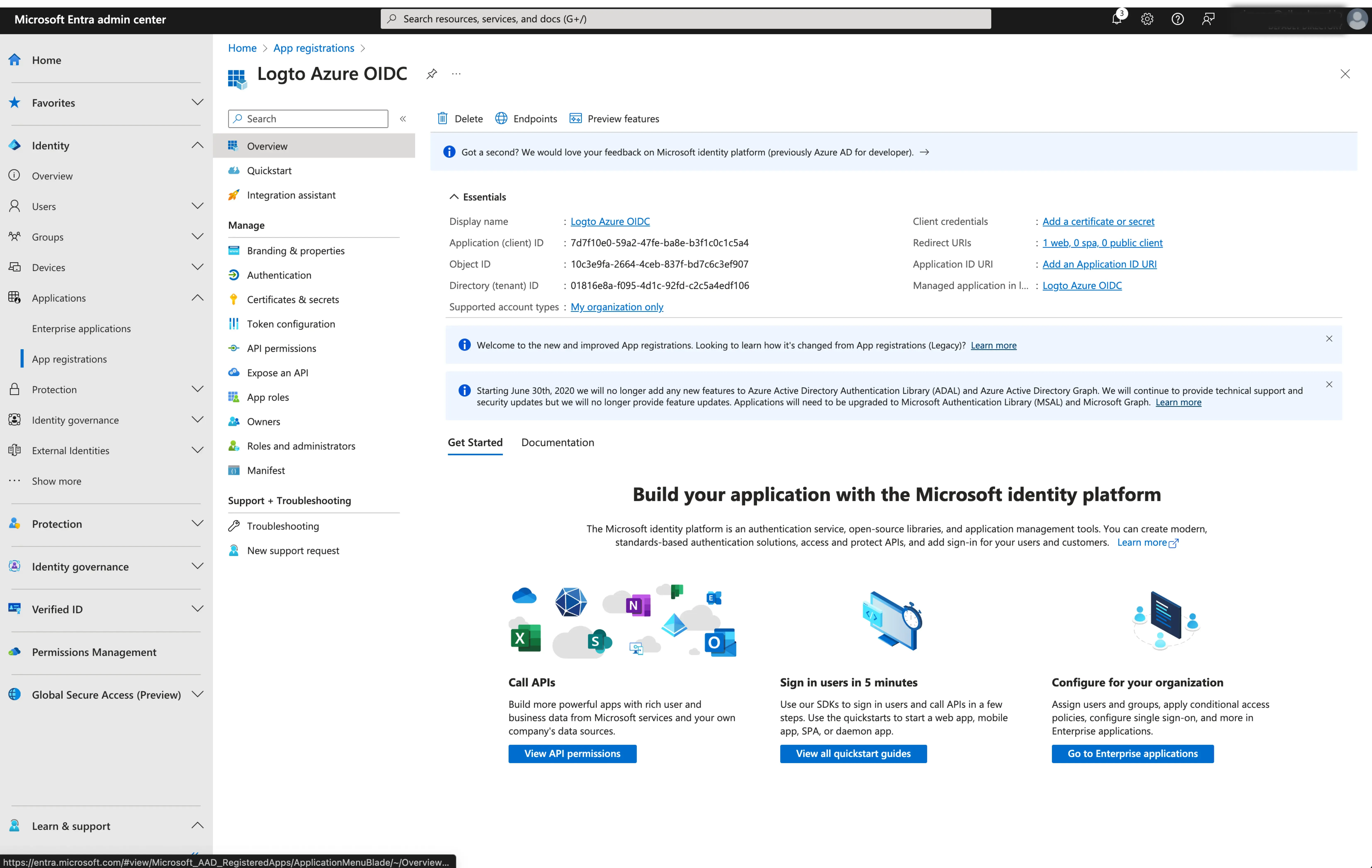

Registrar una nueva aplicación OIDC de Microsoft Entra ID

-

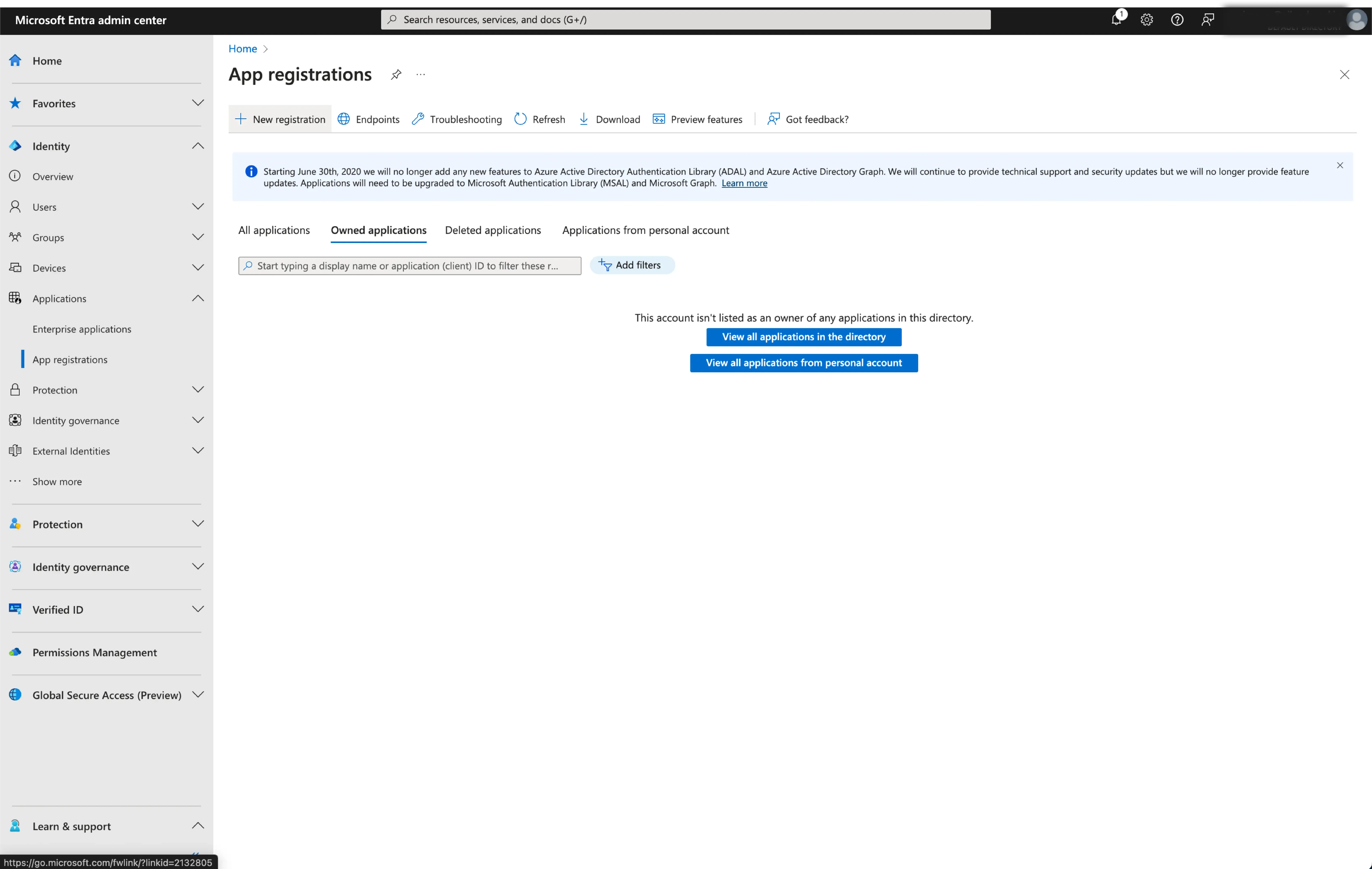

Ve al centro de administración de Microsoft Entra e inicia sesión como administrador.

-

Navega a Identidad > Aplicaciones > Registro de aplicaciones.

-

Selecciona

Nuevo registro. -

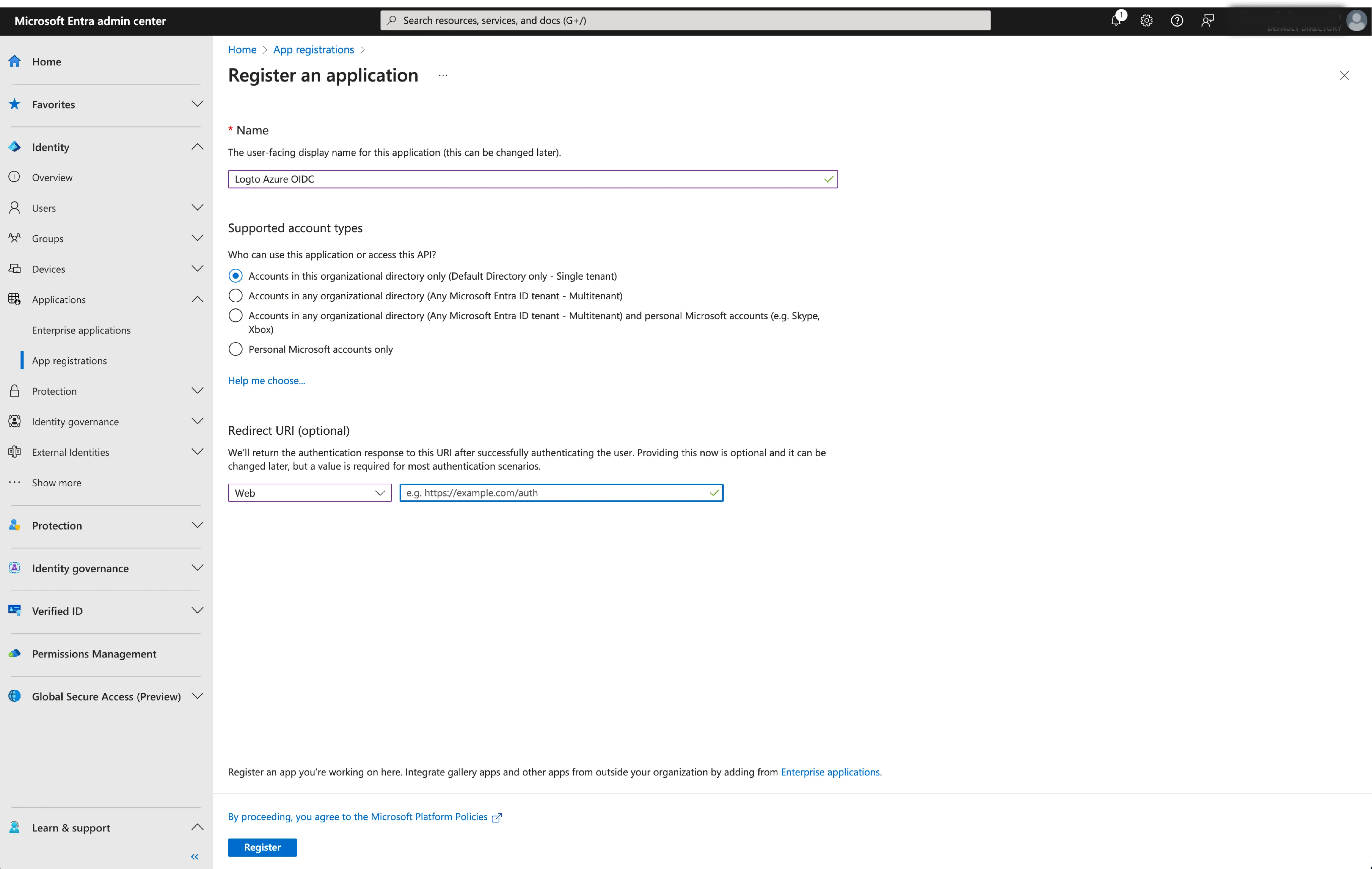

Ingresa el nombre de la aplicación y selecciona el tipo de acceso a la cuenta apropiado para tu aplicación.

-

Selecciona

Webcomo la plataforma de la aplicación. Ingresa la URI de redirección para la aplicación. La URI de redirección es la URL a la que se redirige al usuario después de que se haya autenticado con Microsoft Entra ID. -

Copia la

URI de redirección (URL de Callback)de la página de detalles del conector de Logto y pégala en el campoURI de redirección.

- Haz clic en

Registrarpara crear la aplicación.

Configurar la conexión SSO en Logto

Después de haber creado con éxito una aplicación OIDC de Microsoft Entra, deberás proporcionar las configuraciones de IdP de vuelta a Logto. Navega a la pestaña Conexión en la consola de Logto y completa las siguientes configuraciones:

- ID del cliente: Un identificador único asignado a tu aplicación OIDC por Microsoft Entra. Este identificador es utilizado por Logto para identificar y autenticar la aplicación durante el flujo OIDC. Puedes encontrarlo en la página de vista general de la aplicación como

ID de la aplicación (ID del cliente).

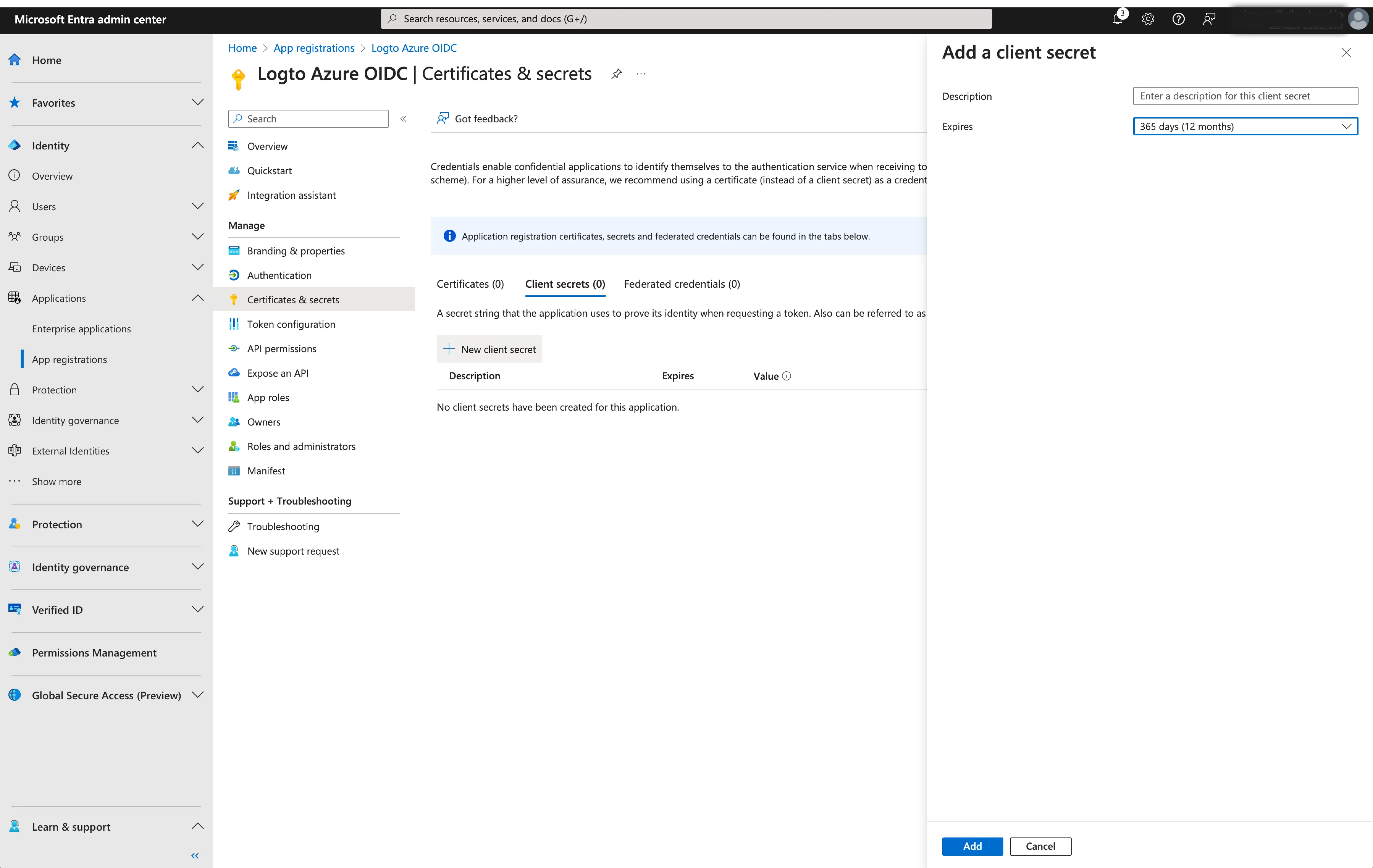

- Secreto del cliente: Crea un nuevo secreto de cliente y copia el valor en Logto. Este secreto se utiliza para autenticar la aplicación OIDC y asegurar la comunicación entre Logto y el IdP.

-

Issuer: La URL del emisor, un identificador único para el IdP, que especifica la ubicación donde se puede encontrar el proveedor de identidad OIDC. Es una parte crucial de la configuración OIDC ya que ayuda a Logto a descubrir los endpoints necesarios.

En lugar de proporcionar manualmente todos estos endpoints OIDC, Logto recupera automáticamente todas las configuraciones necesarias y los puntos finales de IdP. Esto se realiza utilizando la url del emisor que proporcionaste y realizando una llamada al endpoint de descubrimiento del IdP.

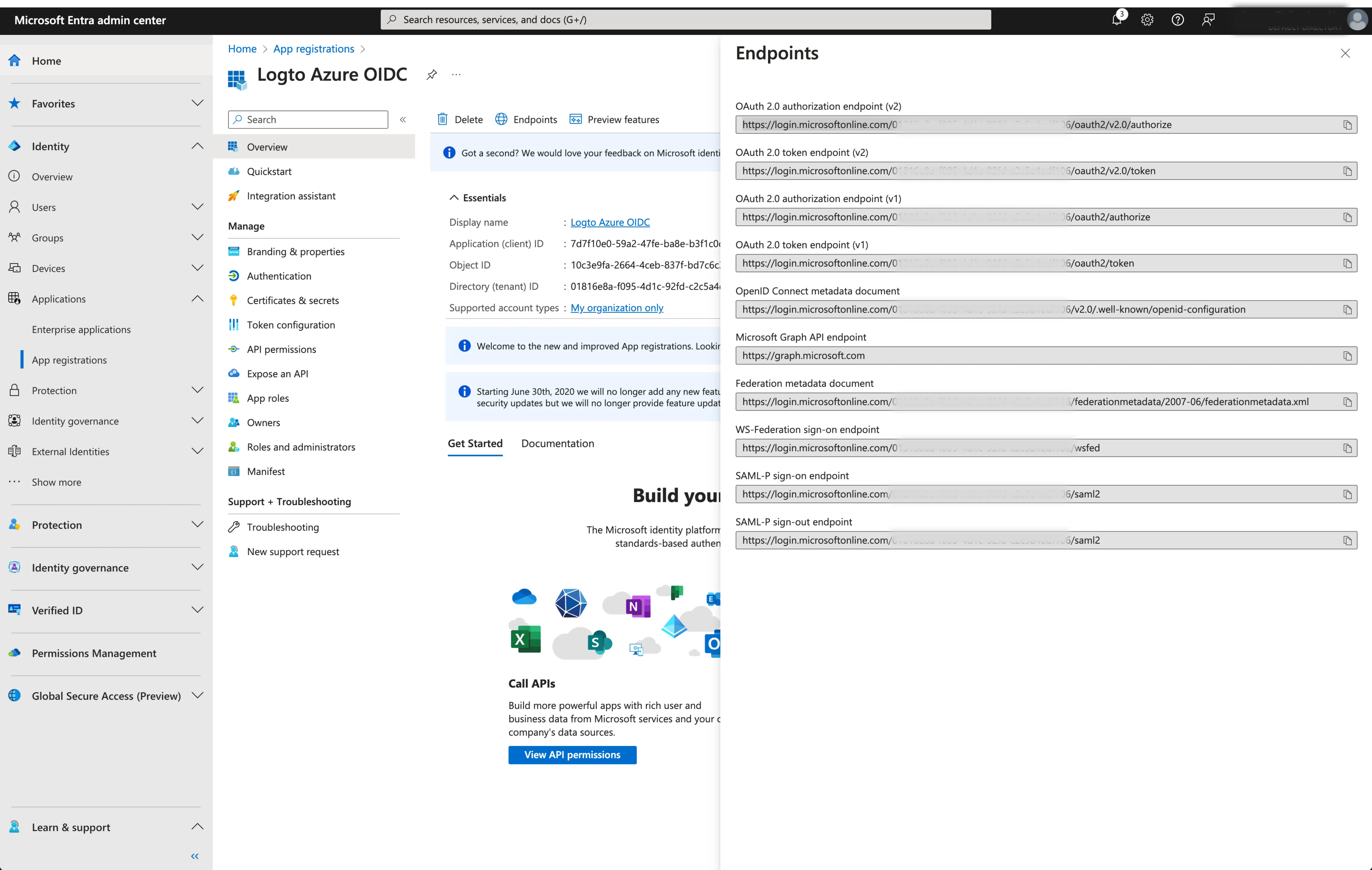

Para obtener la URL del emisor, puedes encontrarla en la sección

Endpointsde la página de vista general de la aplicación.Ubica el endpoint

Documento de metadatos de OpenID Connecty copia la URL SIN la ruta final.well-known/openid-configuration. Esto se debe a que Logto agregará automáticamente.well-known/openid-configurationa la URL del emisor al recuperar las configuraciones OIDC.

- Alcance: Una lista de cadenas separadas por espacios que define los permisos o niveles de acceso deseado solicitados por Logto durante el proceso de autenticación OIDC. El parámetro de alcance te permite especificar qué información y acceso está solicitando Logto del IdP.

El parámetro de alcance es opcional. Independientemente de la configuración de alcance personalizada, Logto siempre enviará los alcances openid, profile y email al IdP.

Haz clic en Guardar para finalizar el proceso de configuración.

Activar el conector Microsoft Entra ID (OIDC) en Logto

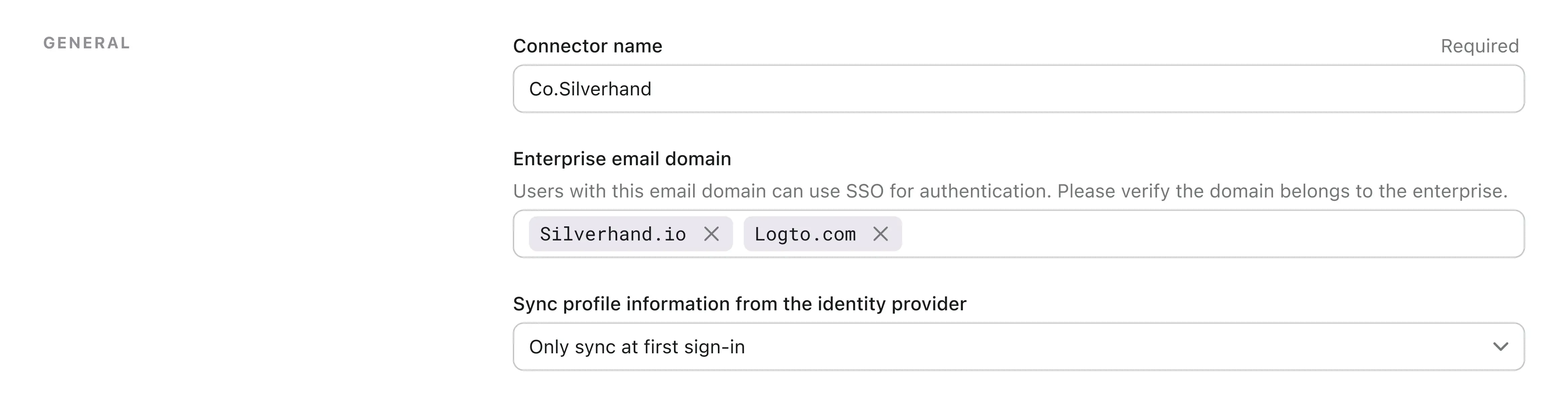

Configura el dominio de correo electrónico y activa el conector Microsoft Entra ID (OIDC) en Logto

Proporciona los dominios de correo electrónico de tu organización en la pestaña experiencia del conector SAML SSO de Logto. Esto habilitará el conector SSO como un método de autenticación para esos usuarios.

Los usuarios con direcciones de correo electrónico en los dominios especificados estarán exclusivamente limitados a usar el conector SAML SSO como su único método de autenticación

Activar el conector Microsoft Entra ID (OIDC) en la experiencia de inicio de sesión de Logto

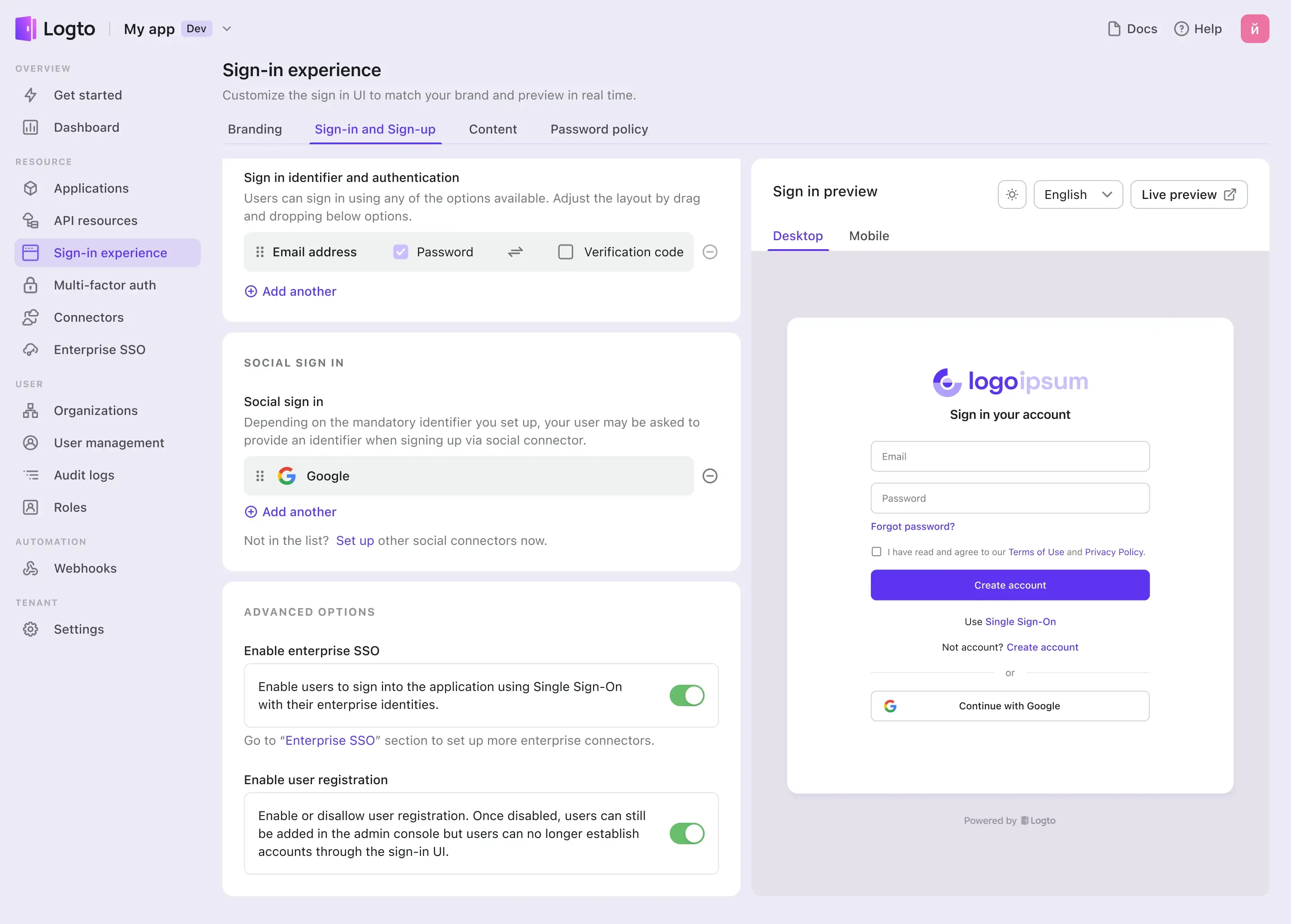

Ve a la pestaña Experiencia de inicio de sesión y habilita el SSO empresarial.

Ahora, puedes probar la integración SSO usando el botón de vista previa en vivo en la esquina superior derecha de la sección Vista previa de la experiencia de inicio de sesión.