Cómo integrar Azure AD (Entra ID) SAML SSO con tu proveedor de autenticación

Aprende cómo integrar Azure AD SSO con Logto usando un conector SAML estándar.

Logto proporciona un conector SAML listo para usar para integrarse con proveedores de identidad SSO. Cada proveedor tiene su propia información específica para configurar. Esta guía te guiará a través de los pasos para integrar Azure AD con Logto.

Crea un nuevo conector social SAML en Logto

-

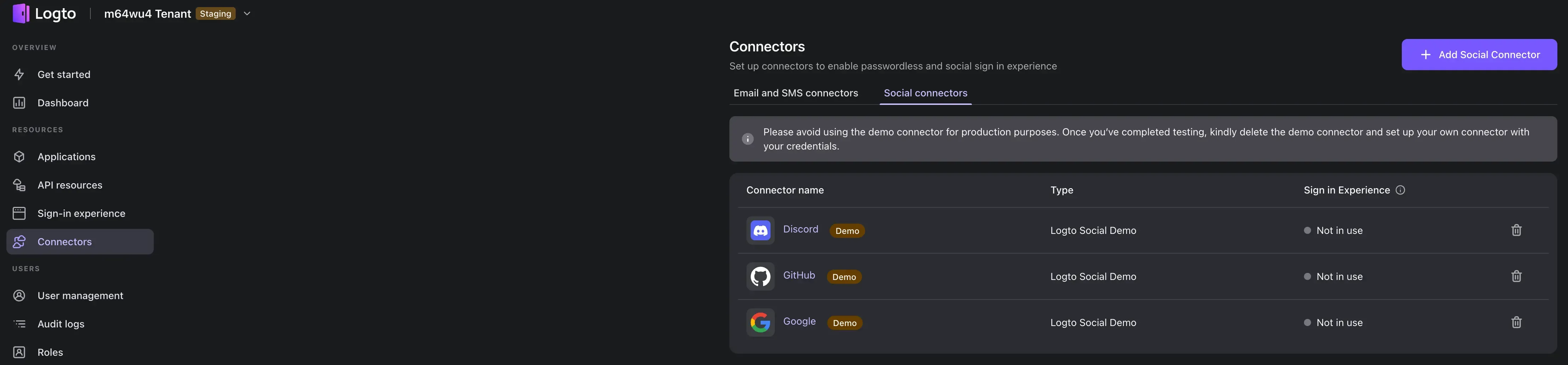

Visita tu Consola en la nube de Logto y navega a la sección de conectores.

-

Cambia a la pestaña Conectores sociales y haz clic en el botón Añadir conector social en la parte superior derecha.

-

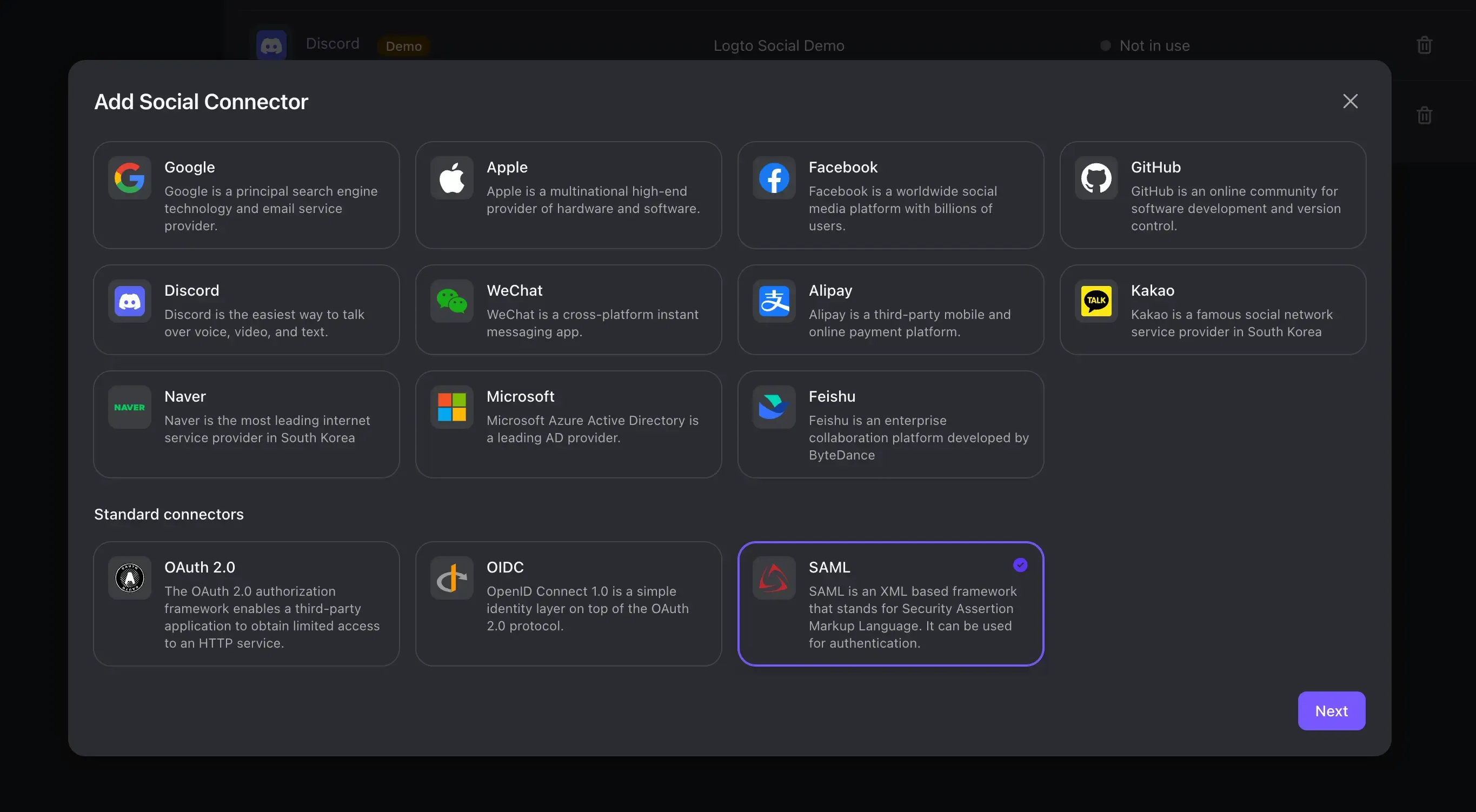

Selecciona el conector SAML.

Se te presentará el formulario de creación de conector SAML:

-

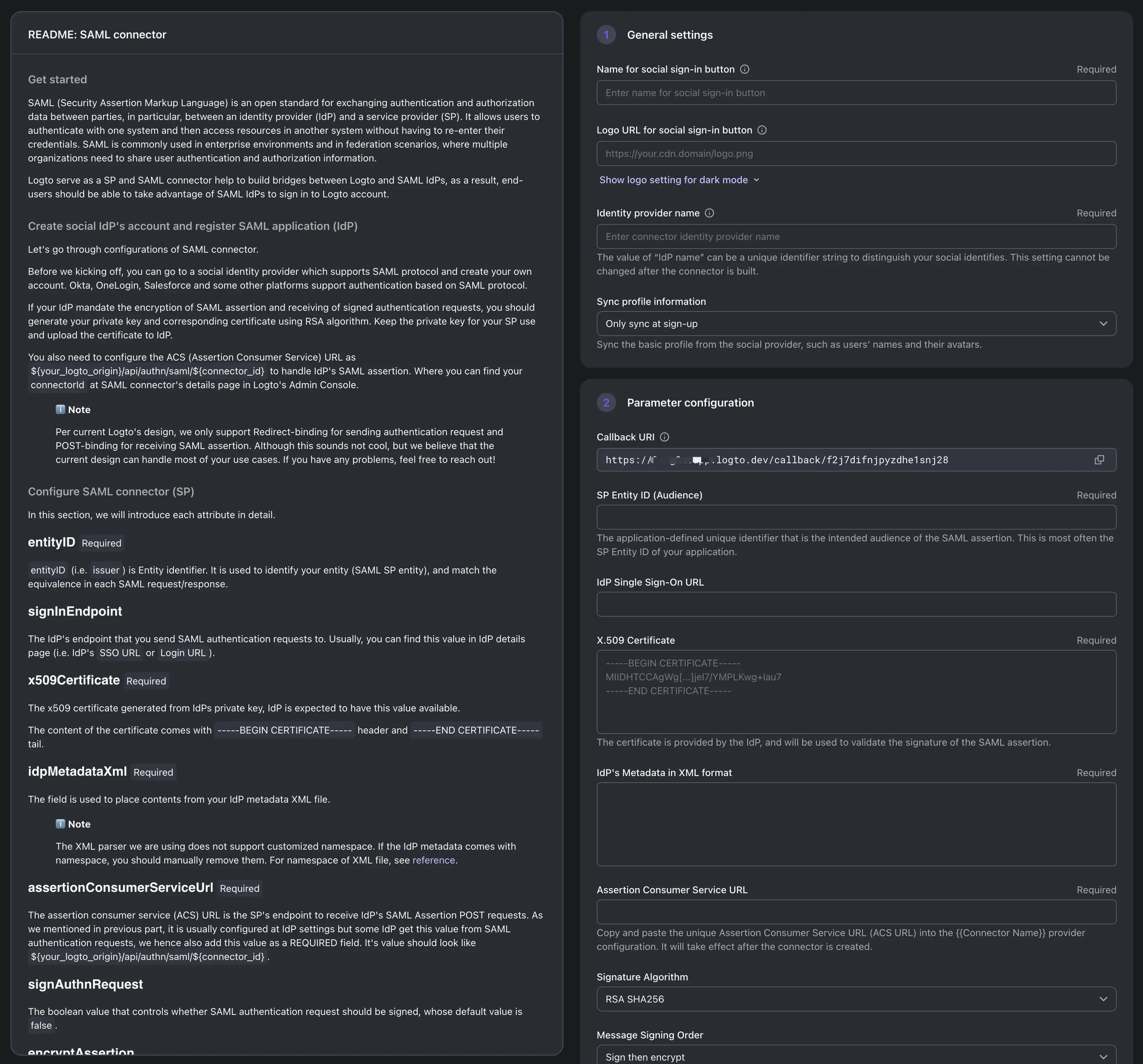

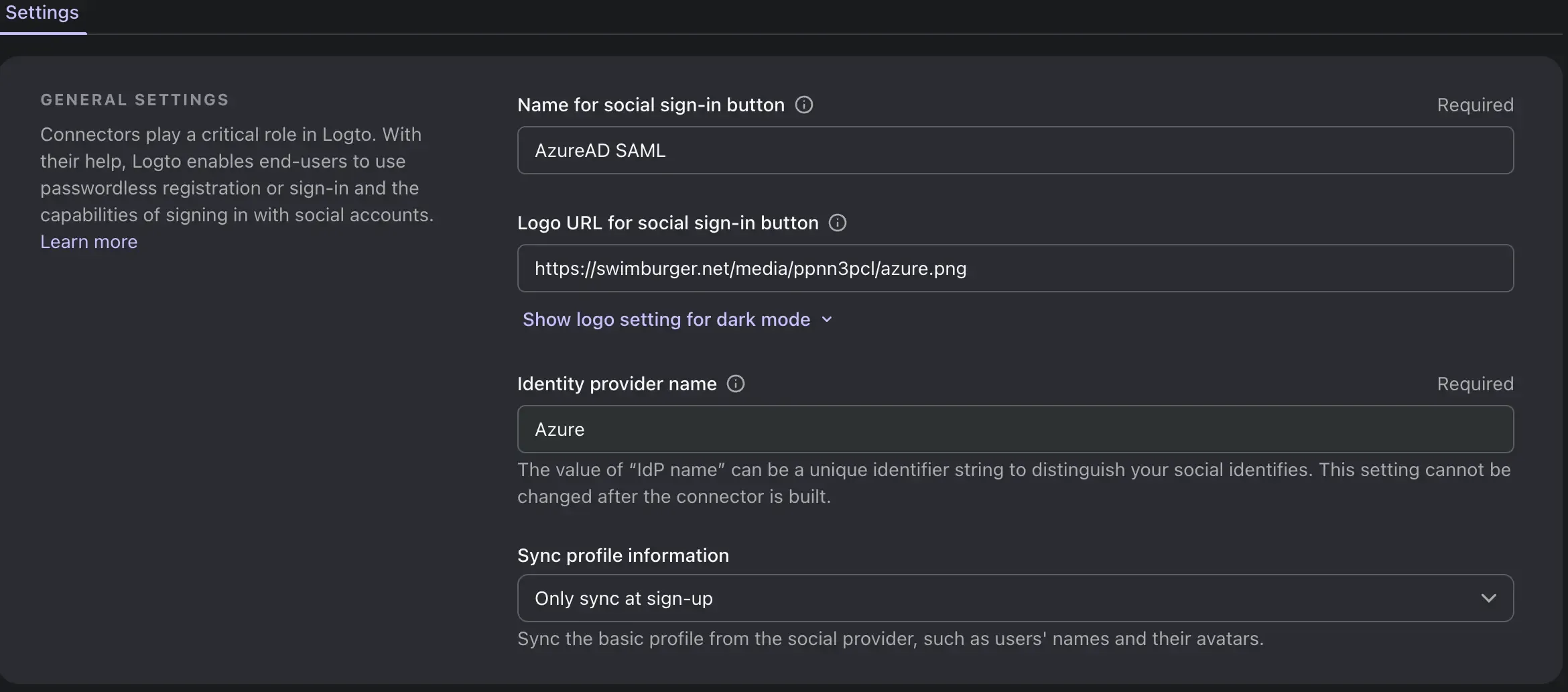

Rellena la información general del conector

Nombre del campo Descripción Nombre para el botón de inicio de sesión social El nombre del botón de inicio de sesión social que se mostrará en la página de inicio de sesión. URL del logo para el botón de inicio de sesión social La URL del logo del botón de inicio de sesión social que se mostrará en la página de inicio de sesión. Nombre del proveedor de identidad El nombre del proveedor de identidad. Eso puede ayudarte a identificar el proveedor objetivo del conector. Sincronizar información de perfil Si sincronizar la información del perfil del usuario desde el proveedor de identidad solo después del registro inicial o después de cada sesión de inicio de sesión. -

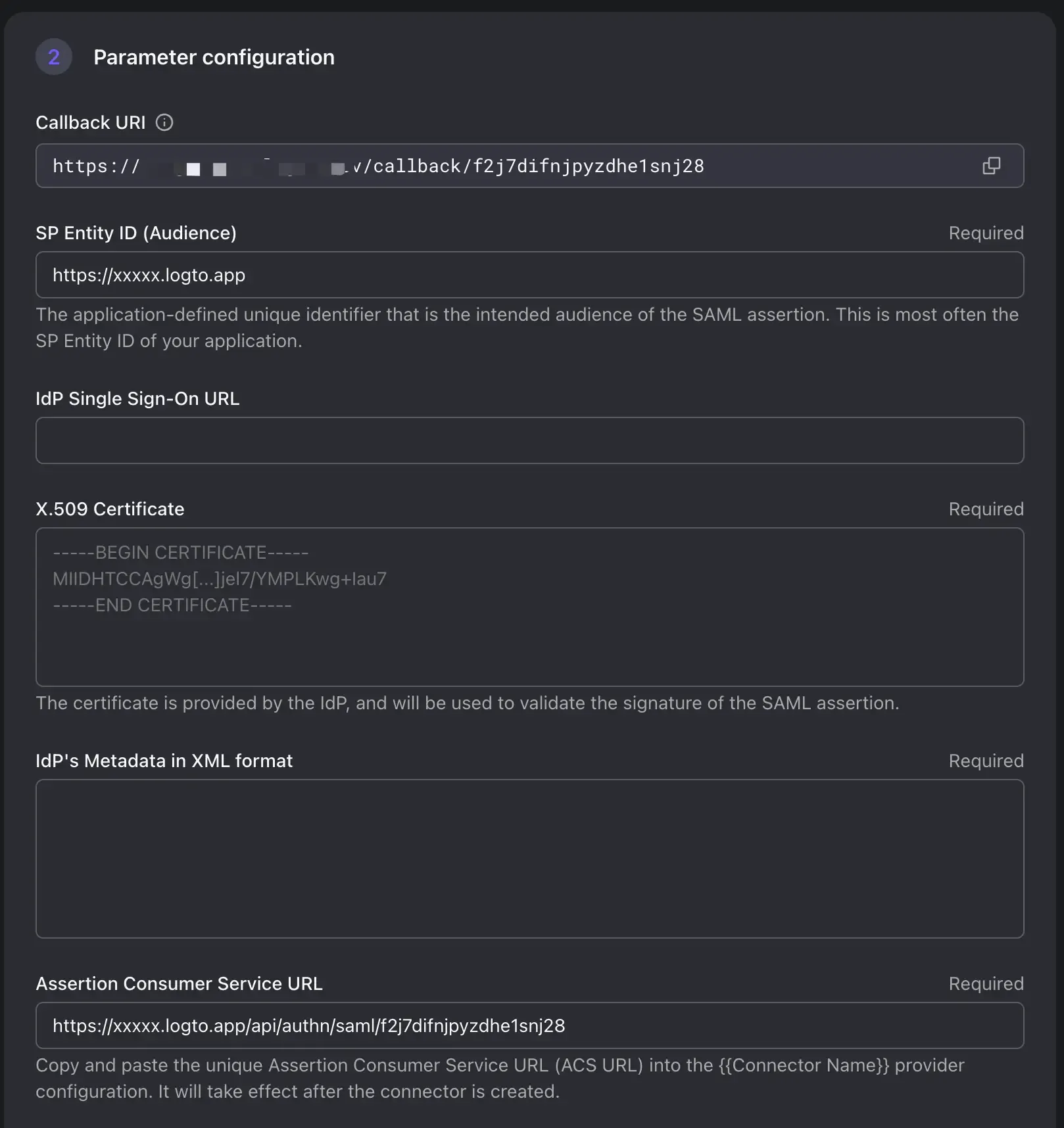

Establece el Id de entidad y la URL del servicio de consumidor de aserciones

"Entity ID" y "ACS URL" son componentes esenciales utilizados en el proceso de intercambio SAML para proveedores de identidad y servicio.

Id de entidad del SP: El Id de entidad es un identificador único que representa una entidad SAML dentro de un sistema basado en SAML. Se utiliza para distinguir diferentes participantes en el intercambio SAML. El Id de entidad del SP ayuda tanto al IdP a reconocer la audiencia de la solicitud y establecer confianza.

URL del ACS (URL del servicio de consumidor de aserciones): La URL del ACS es un punto final específico proporcionado por el Proveedor de Servicio (Logto) donde el Proveedor de Identidad (IdP) envía la aserción SAML después de una autenticación exitosa. Una vez que un usuario es autenticado por el IdP, el IdP genera una aserción SAML que contiene atributos del usuario y la firma digitalmente. El IdP luego envía esta aserción a la URL del ACS del SP. El SP valida la aserción, extrae atributos del usuario e inicia la sesión del usuario.

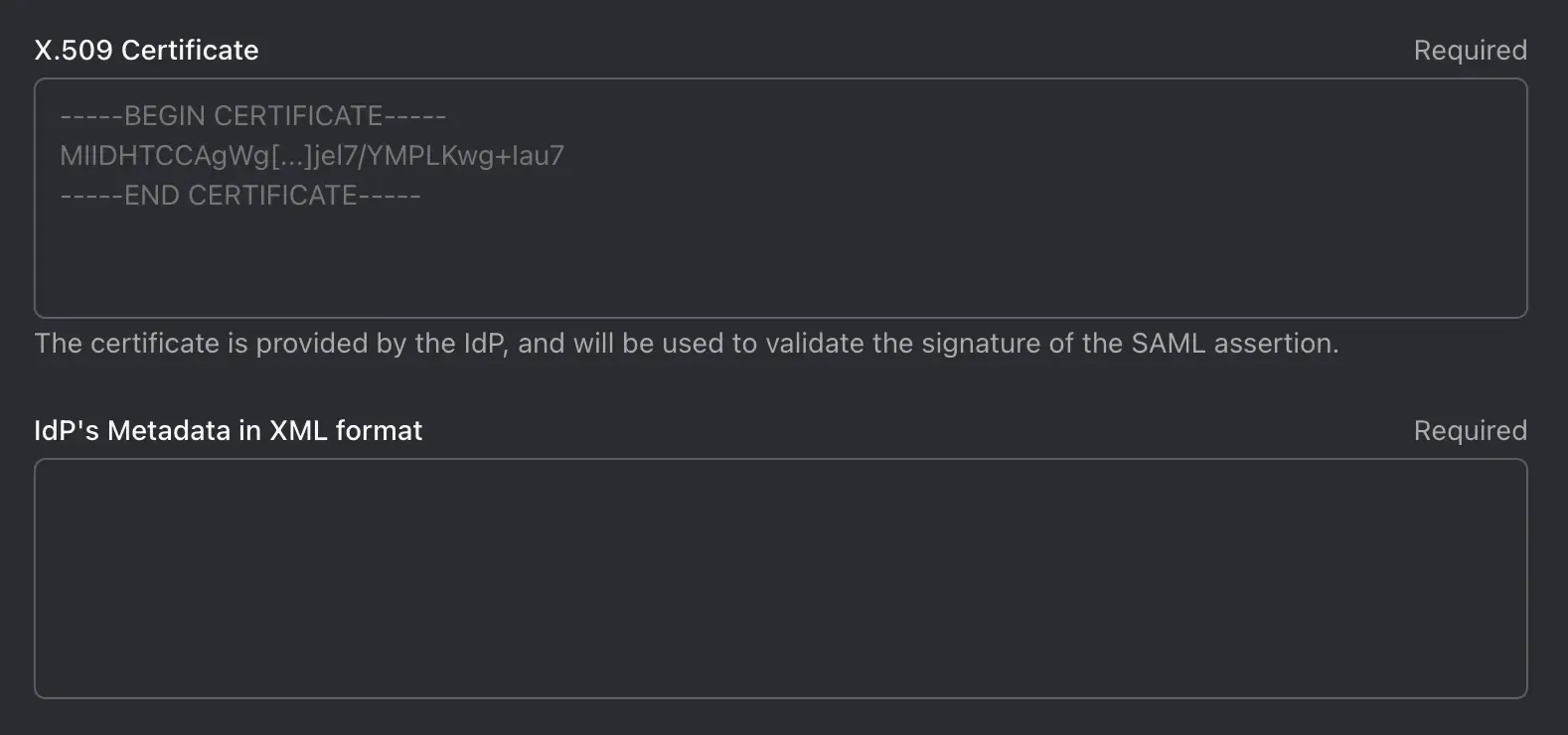

Nombre del campo Descripción Ejemplo Id de entidad del SP (Audiencia) Id de entidad del SP utilizado por AzureAD para identificar la identidad de Logto. Se recomienda usar el punto final de tu inquilino de Logto como el EntityID https:// <tenant-id>.logto.appURL de inicio de sesión único de IdP Punto final de inicio de sesión de IdP. Opcional en Azure. Este campo se utiliza para que el SP identifique una sesión de inicio de sesión iniciada por IdP. Actualmente Logto NO admite una sesión de inicio de sesión iniciada por IdP. Por favor, deja este campo en blanco Certificado X.509 El certificado IdP utilizado para firmar la aserción SAML. (Obtendremos este certificado de AzureAD más adelante) Metadatos de IdP en formato XML El contenido del archivo XML de metadatos de IdP. (Obtendremos este archivo de AzureAD más adelante) URL del servicio de consumidor de aserciones La URL del ACS del SP. Punto final del SP (Logto) para recibir solicitudes de aserciones SAML. Reemplaza el tenant-id y connector-id por los tuyos propios. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

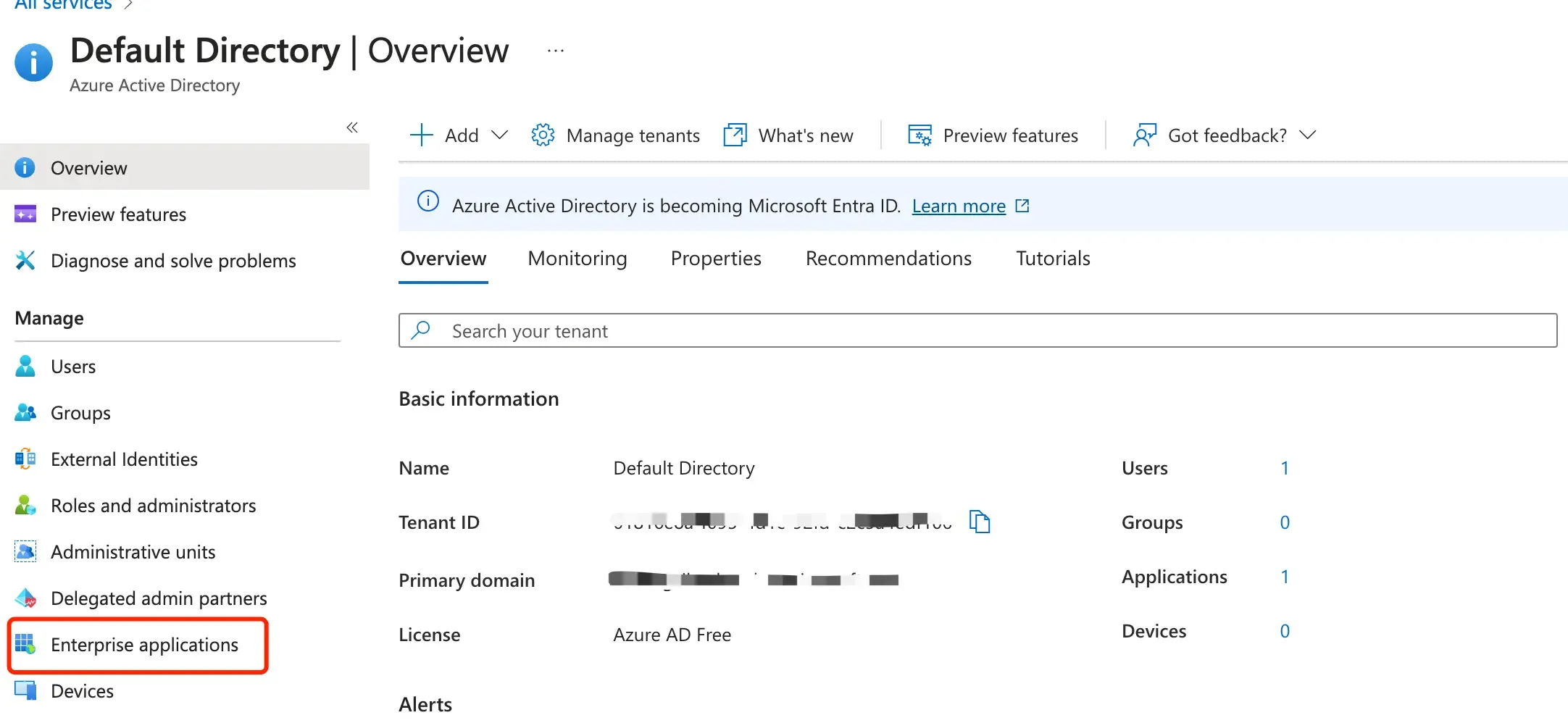

Crea una aplicación SAML SSO en el portal de Azure

-

Inicia sesión en el panel de control de Azure Active Directory. Selecciona “Aplicaciones empresariales”.

-

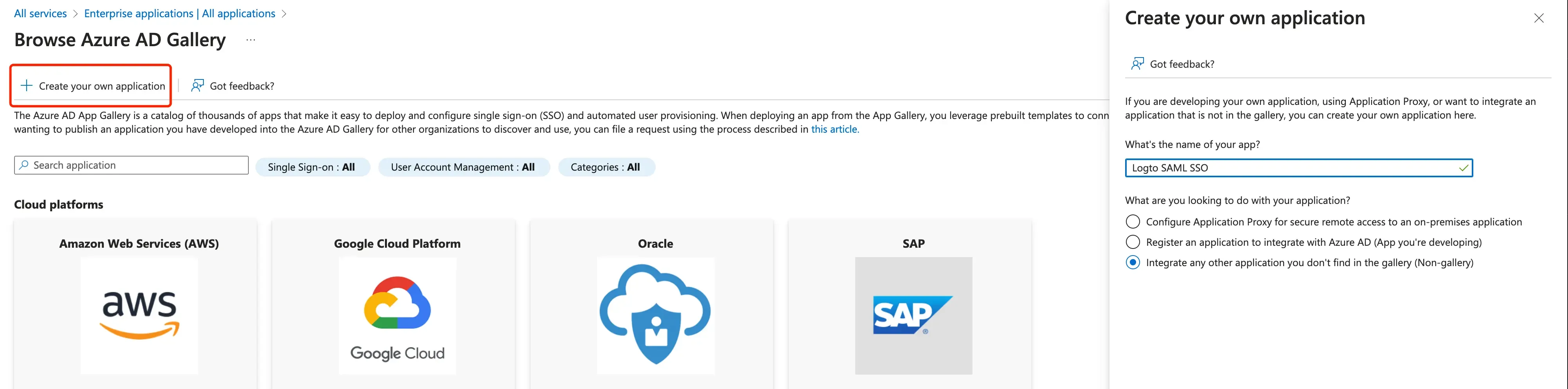

Selecciona “Nueva aplicación” → “Crear tu propia aplicación”.

-

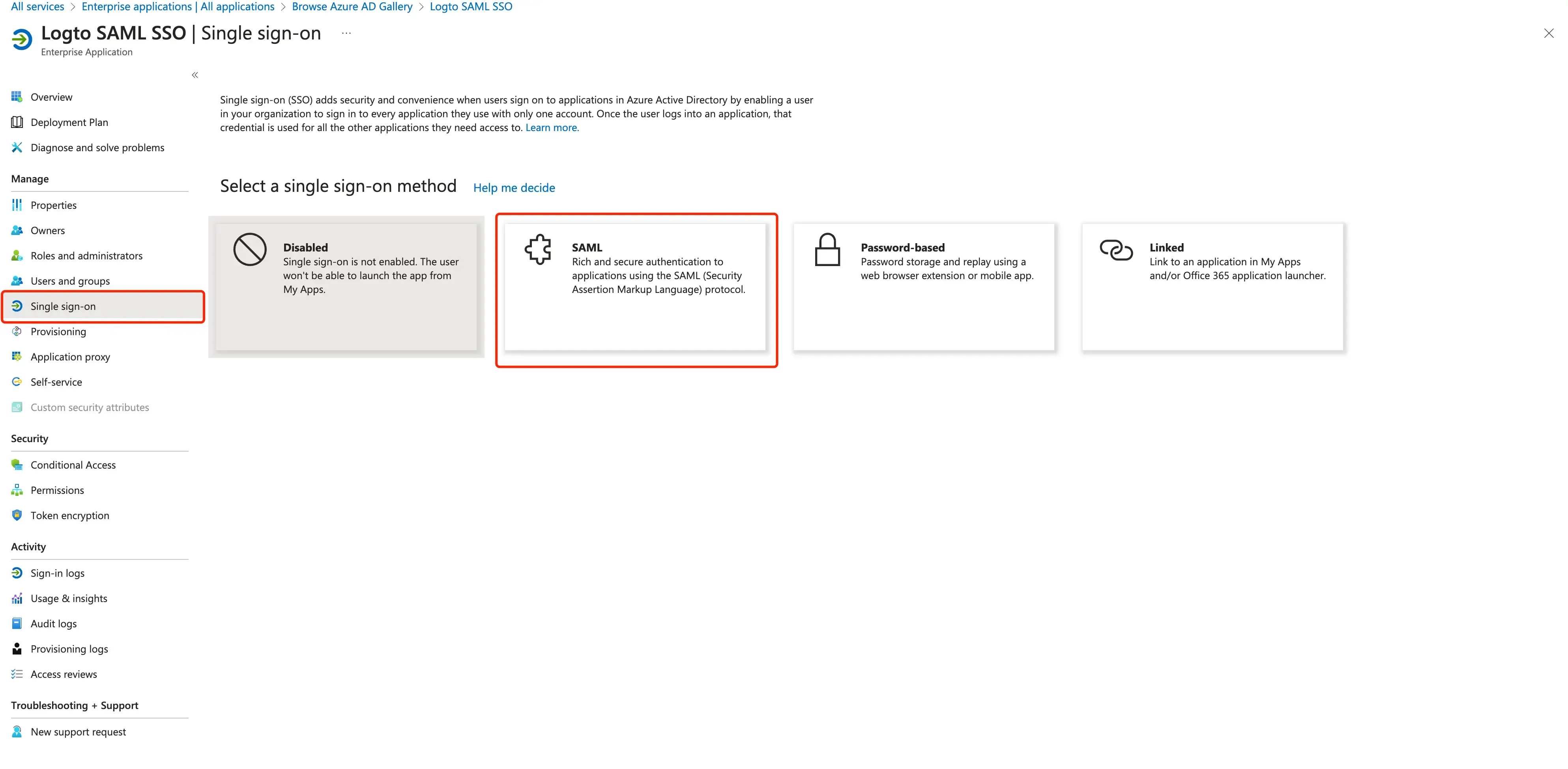

Inicia una aplicación SAML.

-

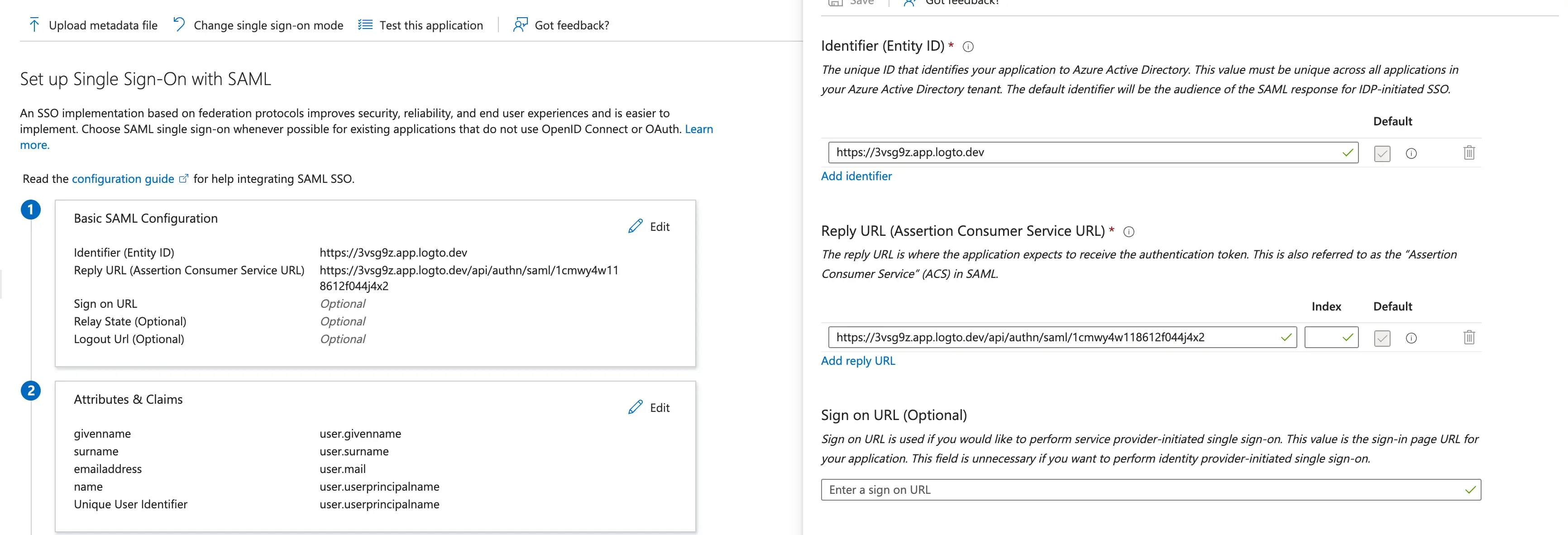

Rellena la configuración con

EntityIdyACS URLque estableciste en Logto.

-

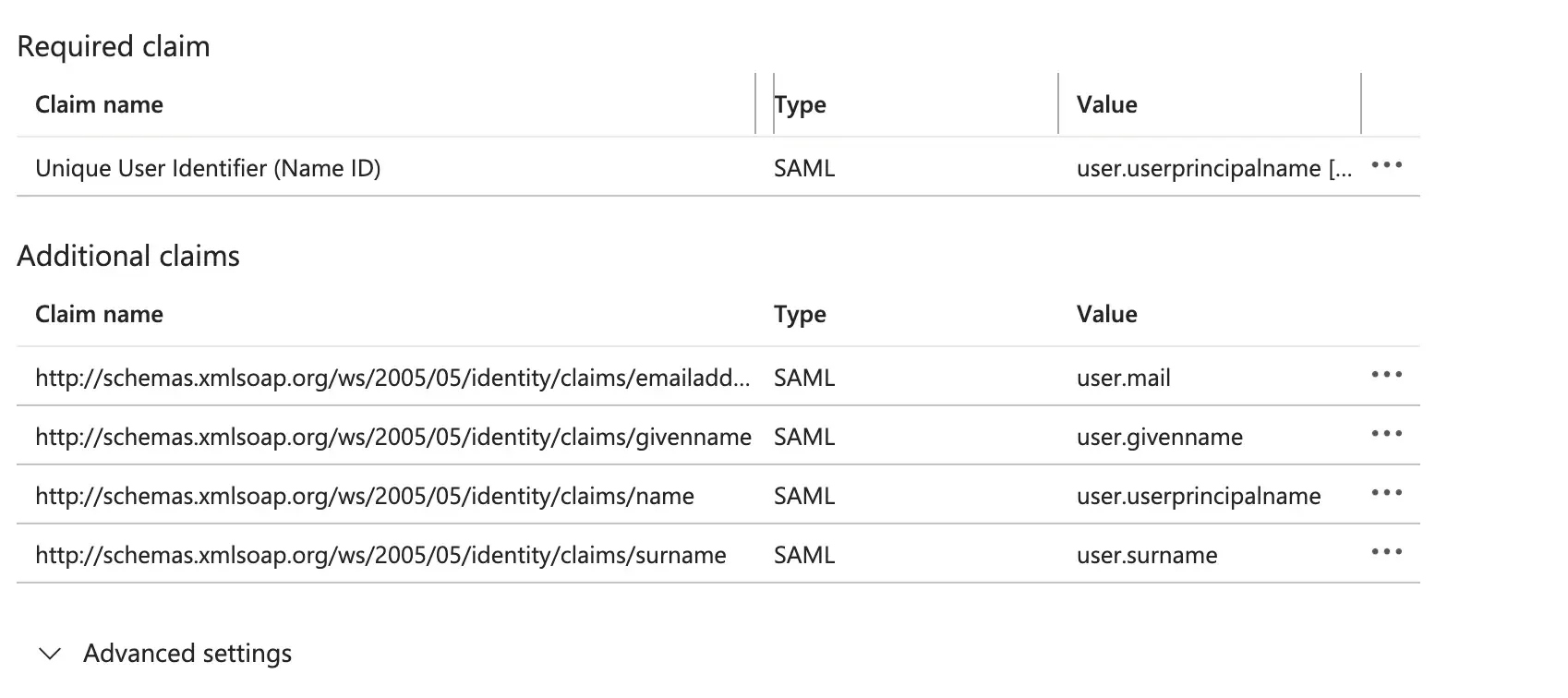

Configura los atributos y reclamaciones del usuario

Puedes configurar los atributos del usuario haciendo clic en el botón "Editar" en la sección "Atributos y reclamaciones del usuario".

Logto requiere los siguientes atributos básicos de usuario que se envíen en la aserción SAML:

Nombre de la reclamación Nombre del atributo http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

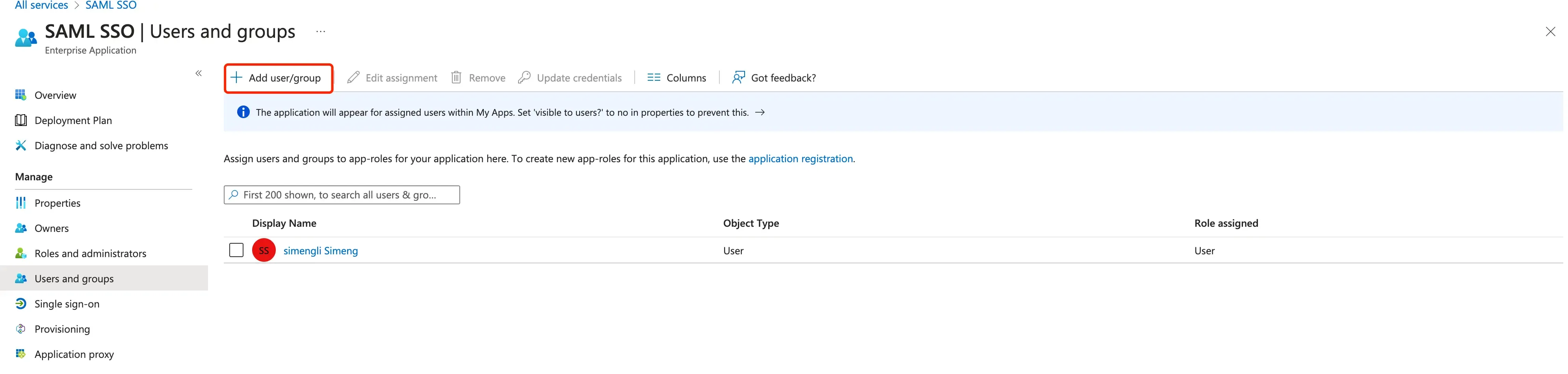

Asigna grupos y usuarios a la aplicación SAML Para que los usuarios o grupos de usuarios sean autenticados, necesitaremos asignarlos a la aplicación SAML de AzureAD. Selecciona “Usuarios y grupos” de la sección “Gestionar” del menú de navegación. Luego selecciona “Añadir usuario/grupo”.

-

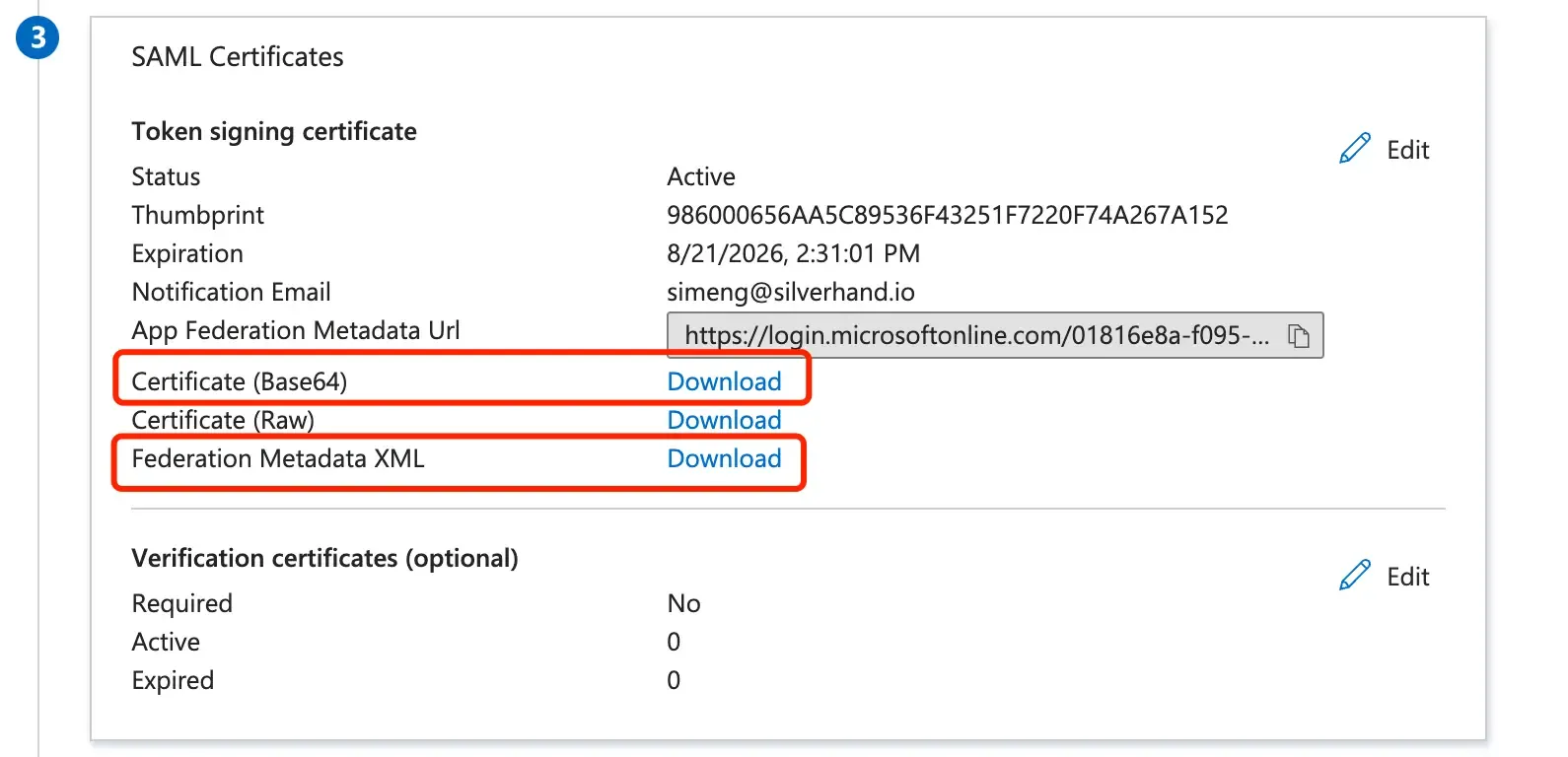

Obtén los detalles de IdP de AzureAD descargando certificados y el archivo de metadatos. Descarga el archivo

Federation Metadata XMLy el archivoCertificate (Base64)haciendo clic en el botón "descargar". Necesitarás estos archivos para completar la creación del conector SAML en Logto.

Termina la creación de la conexión SAML de vuelta en Logto

Regresa al formulario de creación del conector SAML en la Consola en la nube de Logto y continúa completando los detalles de IdP. Copia el contenido del archivo XML de metadatos de IdP al campo de metadatos de IdP. Pega el certificado de IdP en el campo de certificado de IdP.

Establece el mapeo del perfil de usuario

Basado en la configuración de reclamaciones del usuario de AzureAD, puedes proceder a establecer las configuraciones de mapeo de claves en Logto:

Los campos de usuario disponibles en Logto son:

Haz clic en “Guardar y finalizar”.

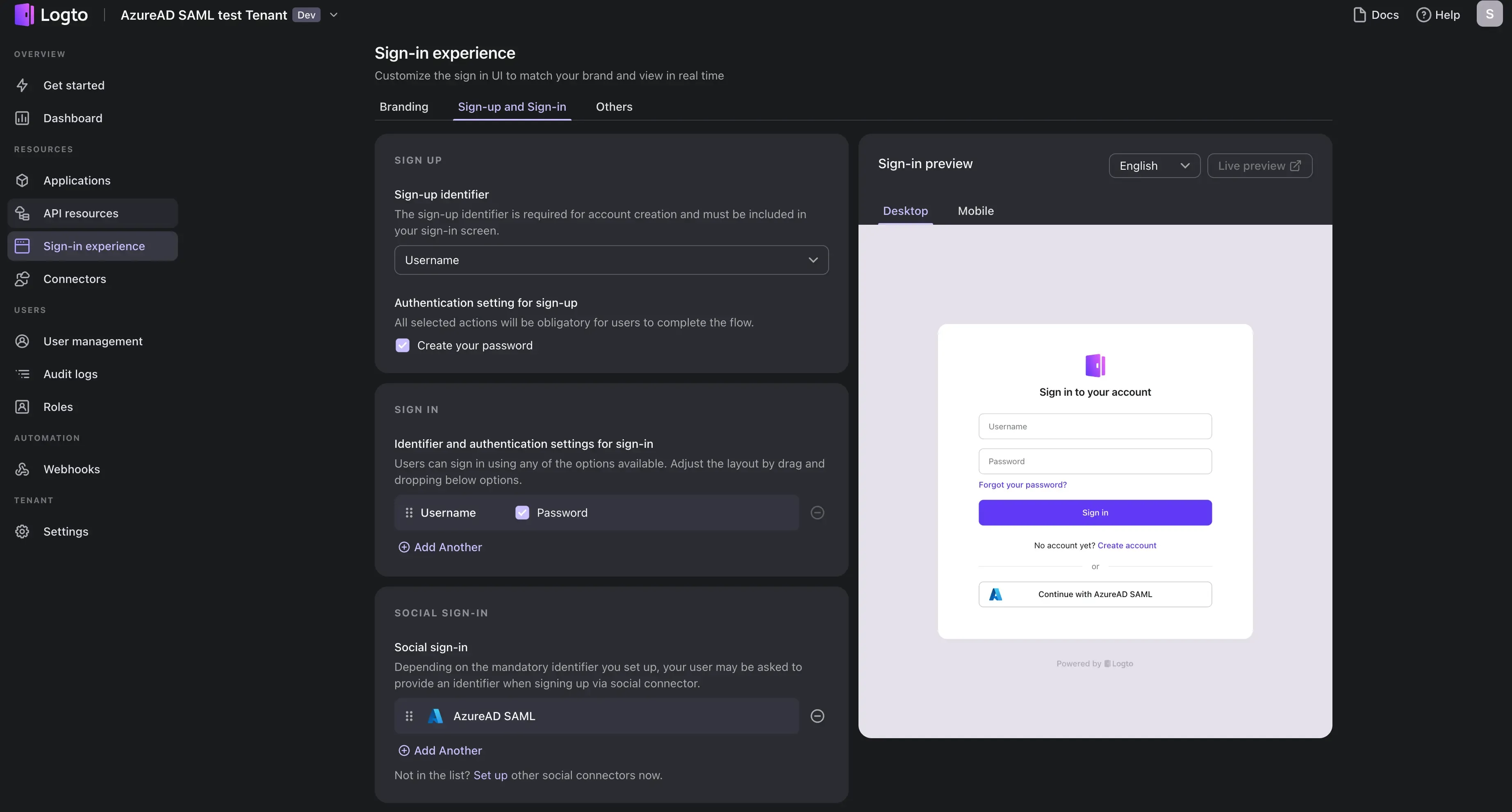

Habilita el conector SAML

Una vez que hayas terminado la creación del conector SAML, puedes habilitar el conector navegando a la sección "Experiencia de inicio de sesión" y añadiendo el conector como el método de "Inicio de sesión social":

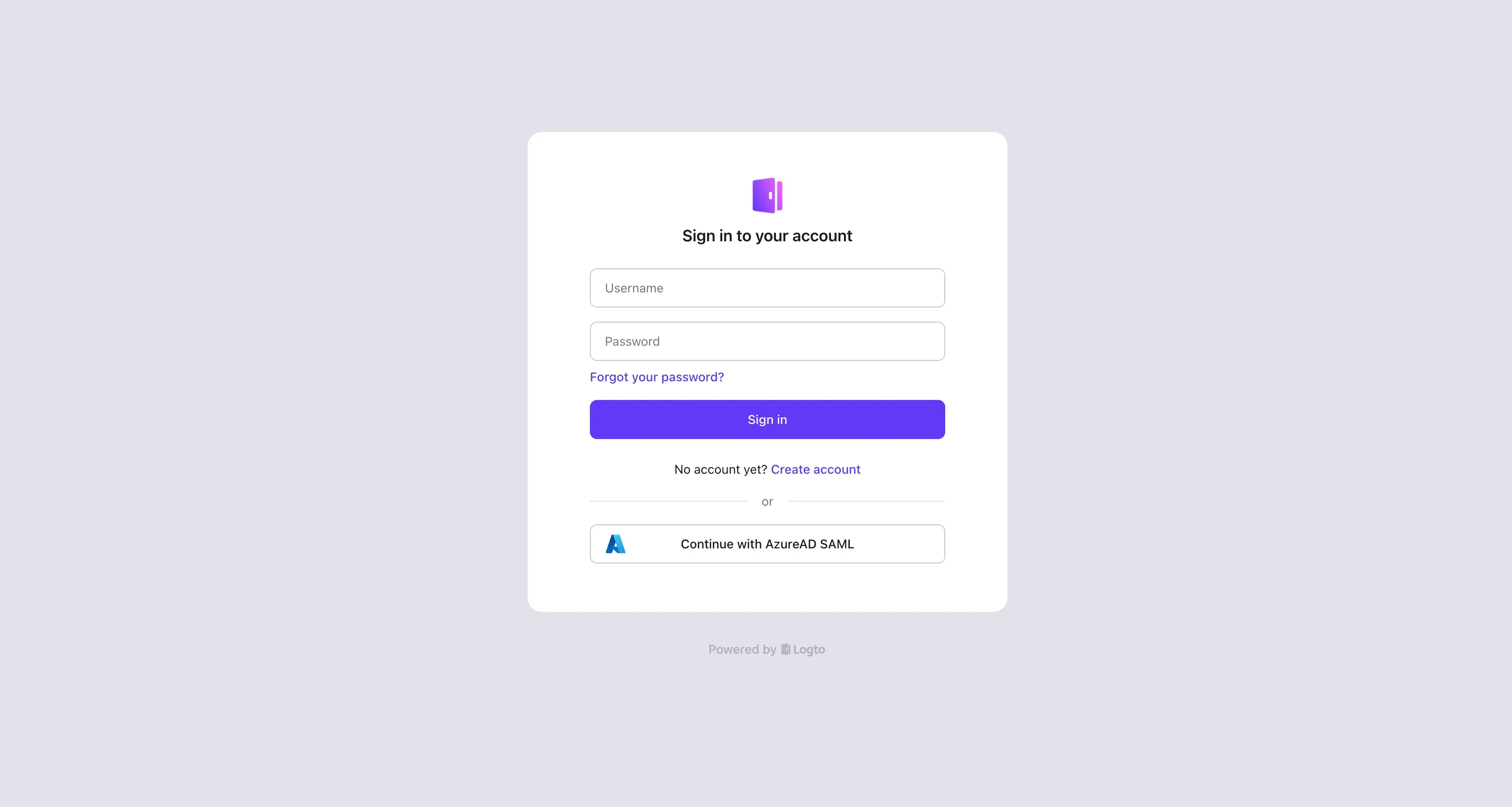

Verifica tu inicio de sesión SSO de AzureAD usando nuestra aplicación de demostración:

¡Felicidades! Has integrado exitosamente AzureAD SSO con Logto. Ahora puedes usar AzureAD para iniciar sesión en tu cuenta de Logto.