Bots de OTP: Qué son y cómo prevenir ataques

Aprende qué son los bots de OTP, cómo explotan contraseñas de un solo uso con casos reales, y estrategias para proteger tu negocio de estas amenazas cibernéticas. Esta guía ofrece consejos prácticos para profesionales en desarrollo de productos y gestión empresarial.

Con la creciente dependencia de los servicios en línea, la autenticación multifactor (MFA) se ha convertido en una línea crítica de defensa contra los ciberataques. Uno de los elementos de MFA más utilizados es la contraseña de un solo uso (OTP), un código temporal y único destinado a proteger cuentas contra accesos no autorizados. Sin embargo, las OTPs ya no son tan infalibles como parecían ser. Una nueva ola de actividad cibercriminal que involucra bots de OTP está desafiando su efectividad y representando una seria amenaza para empresas e individuos por igual.

Entender cómo funcionan los bots de OTP, sus métodos de ataque, y las estrategias para defenderse de ellos es esencial. Esta guía desglosará la mecánica detrás de los bots de OTP y proporcionará pasos prácticos que tu organización puede tomar para reforzar la seguridad.

¿Qué es una OTP?

Una contraseña de un solo uso (OTP) es un código único y sensible al tiempo utilizado para autenticación de un solo uso. Generadas a través de algoritmos basados en sincronización temporal o cálculos criptográficos, las OTPs proporcionan una capa adicional de seguridad para inicios de sesión o sistemas de autenticación multifactor (MFA).

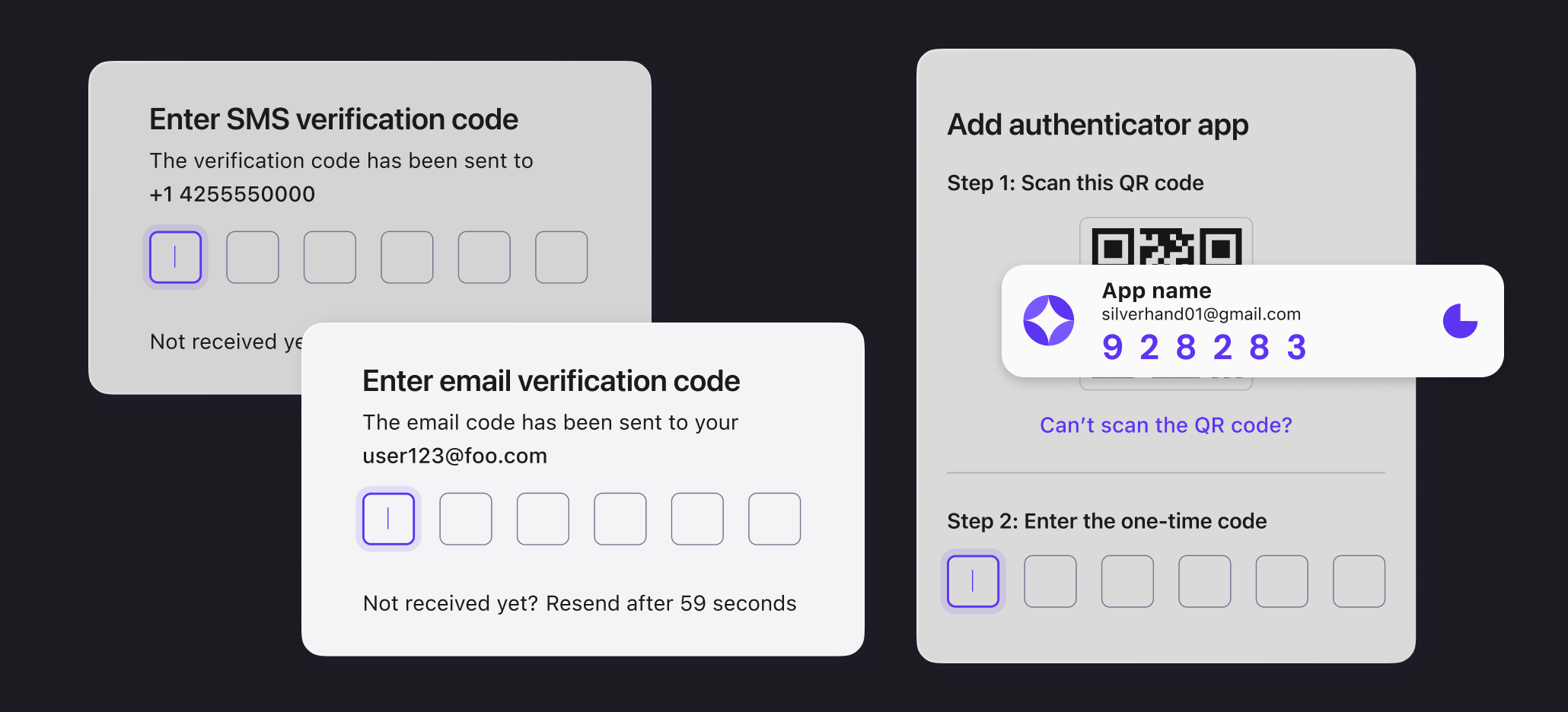

Las OTPs pueden ser entregadas de varias maneras:

- Códigos por SMS: Enviados por mensaje de texto o mensaje de voz.

- Códigos por correo electrónico: Enviados directamente a la bandeja de entrada del usuario.

- Aplicaciones autenticadoras: Generados localmente a través de servicios como Google Authenticator o Microsoft Authenticator.

Su naturaleza de corta duración mejora la seguridad, con códigos generados por aplicaciones que típicamente expiran en 30 a 60 segundos, mientras que los códigos por SMS o correo electrónico duran de 5 a 10 minutos. Esta funcionalidad dinámica hace que las OTPs sean mucho más seguras que las contraseñas estáticas.

Sin embargo, una vulnerabilidad clave radica en su entrega, ya que los atacantes pueden explotar debilidades del sistema o errores humanos para interceptarlas. A pesar de este riesgo, las OTPs continúan siendo una herramienta confiable y eficaz para reforzar la seguridad en línea.

¿Cuál es el papel de las OTPs en la MFA?

Entender la Autenticación Multifactor (MFA) es crucial en el panorama digital actual. La MFA fortalece la seguridad al requerir que los usuarios verifiquen su identidad mediante múltiples factores, agregando una capa extra de protección para prevenir accesos no autorizados.

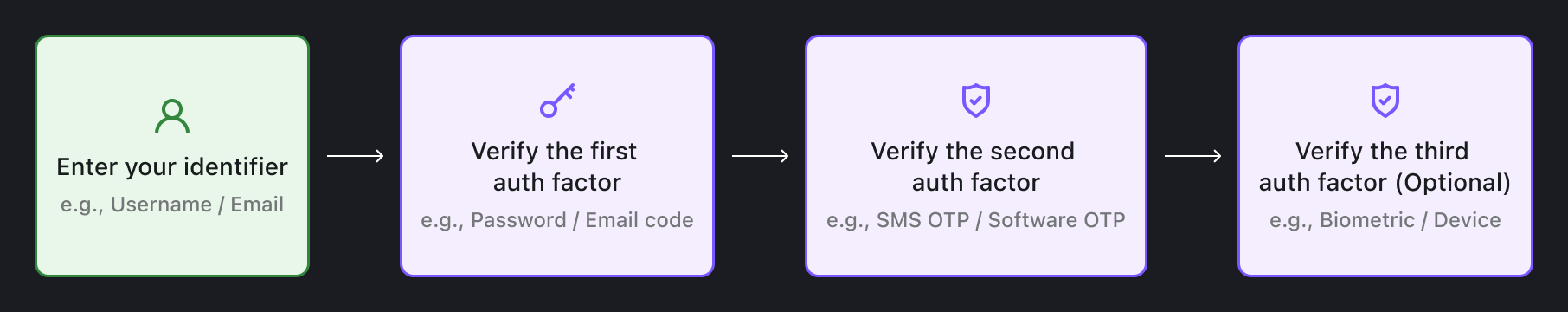

Un proceso típico de MFA involucra los siguientes pasos:

- Identificador de usuario: Así es como el sistema reconoce a los usuarios. Podría ser un nombre de usuario, dirección de correo electrónico, número de teléfono, ID de usuario, ID de empleado, número de tarjeta bancaria, o incluso una identidad social.

- Primer factor de autenticación: Comúnmente, esto es una contraseña, pero también puede ser una OTP por correo electrónico o SMS.

- Segundo factor de autenticación: Este paso utiliza un método diferente al primero, como OTPs por SMS, OTPs de aplicaciones autenticadoras, llaves de seguridad físicas, o biometría como huellas digitales y reconocimiento facial.

- Capa de autenticación opcional adicional: En algunos casos, se añade una capa adicional. Por ejemplo, iniciar sesión en una cuenta de Apple en un nuevo dispositivo puede requerir una verificación extra.

Este proceso de múltiples capas mejora significativamente la seguridad, ya que los atacantes necesitarían eludir cada capa para acceder a una cuenta.

La MFA suele basarse en tres categorías de factores de autenticación:

| Qué significa | Factores de verificación | |

|---|---|---|

| Conocimiento | Algo que sabes | Contraseñas, OTPs por correo electrónico, Códigos de respaldo |

| Posesión | Algo que tienes | OTPs por SMS, OTPs de aplicaciones autenticadoras, Llaves de seguridad, Tarjetas inteligentes |

| Inherencia | Algo que eres | Biometría como huellas digitales o reconocimiento facial |

Al combinar estos métodos, la MFA crea una defensa robusta contra accesos no autorizados. Asegura que incluso si una capa es comprometida, la seguridad general de la cuenta permanece intacta, proporcionando a los usuarios una protección mejorada en un mundo cada vez más conectado.

¿Qué son los bots de OTP?

Los bots de OTP son herramientas automatizadas diseñadas específicamente para robar contraseñas de un solo uso (OTPs). A diferencia de los ataques de fuerza bruta, estos bots se basan en el engaño y la manipulación, explotando errores humanos, tácticas de ingeniería social, o vulnerabilidades del sistema para eludir los protocolos de seguridad.

Tomando el proceso común de verificación de "Correo electrónico (como identificador) + Contraseña (como primer paso de verificación) + OTP de software/SMS (como segundo paso de verificación)" como ejemplo, el ataque típicamente se desarrolla en los siguientes pasos:

- El atacante accede a la página de inicio de sesión o API de la aplicación, como un usuario regular.

- El atacante ingresa las credenciales fijas de la víctima, como su dirección de correo electrónico y contraseña. Estas credenciales a menudo se obtienen de bases de datos de información de usuarios filtrada que están disponibles para su compra en línea. Muchos usuarios tienden a reutilizar contraseñas en diferentes plataformas, haciéndolos más vulnerables. Además, se usan frecuentemente técnicas de phishing para engañar a los usuarios para que revelen los detalles de sus cuentas.

- Usando un bot de OTP, el atacante intercepta o recupera la contraseña de un solo uso de la víctima. Dentro del marco de tiempo válido, eluden el proceso de verificación de dos pasos.

- Una vez que el atacante obtiene acceso a la cuenta, pueden proceder a transferir activos o información sensible. Para retrasar que la víctima descubra la brecha, los atacantes a menudo toman medidas como eliminar alertas de notificación u otras señales de advertencia.

Ahora, exploremos con más detalle cómo se implementan los bots de OTP y los mecanismos que les permiten explotar estas vulnerabilidades.

¿Cómo funcionan los bots de OTP?

A continuación se presentan algunas de las técnicas más comunes empleadas por los bots de OTP, delineadas junto con ejemplos del mundo real.

Bots de phishing

El phishing es uno de los métodos más comunes utilizados por los bots de OTP. Así es como funciona:

-

El cebo (mensaje fraudulento): La víctima recibe un correo electrónico o mensaje de texto falso pretendiendo ser de una fuente confiable, como su banco, plataforma de redes sociales, o un servicio en línea popular. El mensaje usualmente afirma que hay un problema urgente, como un intento de inicio de sesión sospechoso, problema de pago, o suspensión de cuenta, presionando a la víctima a tomar medidas inmediatas.

-

La página de inicio de sesión falsa: El mensaje incluye un enlace que dirige a la víctima a una página de inicio de sesión falsa diseñada para parecer exactamente como la página web oficial. Esta página es configurada por los atacantes para capturar las credenciales de inicio de sesión de la víctima.

-

Credenciales robadas y MFA activado: Cuando la víctima ingresa su nombre de usuario y contraseña en la página falsa, el bot de phishing rápidamente usa estas credenciales robadas para iniciar sesión en el servicio real. Este intento de inicio de sesión luego activa una solicitud de autenticación multifactor (MFA), como una contraseña de un solo uso (OTP) enviada al teléfono de la víctima.

-

Engañando a la víctima por la OTP: El bot de phishing engaña a la víctima para que proporcione la OTP mostrando un mensaje en la página falsa (e.g., “Por favor ingresa el código enviado a tu teléfono para verificación”). Creyendo que es un proceso legítimo, la víctima ingresa la OTP, sin saber que está dando al atacante todo lo que necesita para completar el inicio de sesión en el servicio real.

Por ejemplo, en el Reino Unido, herramientas como "SMS Bandits" han sido utilizadas para entregar ataques de phishing sofisticados a través de mensajes de texto. Estos mensajes imitan comunicaciones oficiales, engañando a las víctimas para que proporcionen sus credenciales de cuenta. Una vez que las credenciales están comprometidas, SMS Bandits permite a los criminales eludir la autenticación multifactor (MFA) iniciando el robo de OTPs. Alarmantemente, estos bots logran una tasa de éxito de aproximadamente el 80% una vez que se ingresa el número de teléfono del objetivo, destacando la peligrosa efectividad de tales esquemas de phishing.

Bots de malware

Los bots de OTP basados en malware son una seria amenaza, atacando directamente dispositivos para interceptar OTPs basados en SMS. Así es como funciona:

- Las víctimas descargan apps maliciosas sin saberlo: Los atacantes crean apps que parecen software legítimo, como herramientas bancarias o de productividad. Las víctimas a menudo instalan estas apps falsas a través de anuncios engañosos, tiendas de apps no oficiales, o enlaces de phishing enviados por correo electrónico o SMS.

- El malware obtiene acceso a permisos sensibles: Una vez instaladas, las apps solicitan permisos para acceder a SMS, notificaciones, u otros datos sensibles en el dispositivo de la víctima. Muchos usuarios, sin conocer el riesgo, otorgan estos permisos sin darse cuenta de la verdadera intención de la app.

- El malware monitorea y roba OTPs: El malware corre silenciosamente en segundo plano, monitoreando los mensajes SMS entrantes. Cuando se recibe un OTP, el malware lo reenvía automáticamente a los atacantes, dándoles la capacidad de eludir la autenticación de dos factores.

Un informe reveló una campaña usando apps maliciosas de Android para robar mensajes SMS, incluyendo OTPs, afectando a 113 países, siendo India y Rusia los más afectados. Se encontraron más de 107,000 muestras de malware. Los teléfonos infectados pueden ser usados sin saberlo para registrarse en cuentas y recolectar OTPs de 2FA, representando serios riesgos de seguridad.

Intercambio de SIM (SIM swapping)

A través del intercambio de SIM, un atacante toma control del número de teléfono de una víctima engañando a los proveedores de telecomunicaciones. Así es como funciona:

- Suplantación: El atacante recolecta información personal sobre la víctima (como nombre, fecha de nacimiento, o detalles de cuenta) a través de phishing, ingeniería social, o brechas de datos.

- Contacto con el proveedor: Usando esta información, el atacante llama al proveedor de telecomunicaciones de la víctima, pretendiendo ser la víctima, y solicita un reemplazo de tarjeta SIM.

- Aprobación de la transferencia: El proveedor es engañado para transferir el número de la víctima a una nueva tarjeta SIM controlada por el atacante.

- Intercepción: Una vez completada la transferencia, el atacante obtiene acceso a llamadas, mensajes, y OTPs basadas en SMS, permitiéndoles eludir medidas de seguridad para cuentas bancarias, correos electrónicos, y otros servicios sensibles.

Los ataques de intercambio de SIM están en aumento, causando daños financieros significativos. Solo en 2023, el FBI investigó 1,075 incidentes de intercambio de SIM, resultando en pérdidas de $48 millones.

Bots de llamadas de voz

Los bots de voz usan técnicas avanzadas de ingeniería social para engañar a las víctimas y que revelen sus OTPs (contraseñas de un solo uso). Estos bots están equipados con scripts de lenguaje predefinidos y opciones de voz personalizables, permitiéndoles hacerse pasar por centros de atención telefónica legítimos. Al pretender ser entidades confiables, manipulan a las víctimas para que divulguen códigos sensibles por teléfono. Así es como funciona:

- El bot hace la llamada: El bot contacta a la víctima, pretendiendo ser de su banco o proveedor de servicios. Informa a la víctima sobre "actividad sospechosa" detectada en su cuenta para crear urgencia y miedo.

- Solicitud de verificación de identidad: El bot pide a la víctima "verificar su identidad" para asegurar su cuenta. Esto se hace solicitando a la víctima que ingrese su OTP (enviada por el proveedor de servicios real) por teléfono.

- Brecha de cuenta inmediata: Una vez que la víctima proporciona la OTP, el atacante la usa en segundos para obtener acceso a la cuenta de la víctima, a menudo robando dinero o datos sensibles.

La plataforma Telegram es frecuentemente utilizada por los ciberdelincuentes ya sea para crear y gestionar bots o para funcionar como un canal de atención al cliente para sus operaciones. Un ejemplo es BloodOTPbot, un bot basado en SMS capaz de generar llamadas automáticas que se hacen pasar por el servicio de atención al cliente de un banco.

Ataques SS7

SS7 (Sistema de Señalización 7) es un protocolo de telecomunicaciones crucial para enrutar llamadas, SMS y roaming. Sin embargo, tiene vulnerabilidades que los hackers pueden explotar para interceptar SMS, incluyendo contraseñas de un solo uso (OTPs), eludiendo la autenticación de dos factores (2FA). Estos ataques, aunque complejos, han sido utilizados en cibercrímenes importantes para robar datos y dinero. Esto destaca la necesidad de reemplazar las OTPs basadas en SMS con opciones más seguras como autenticadores basados en apps o tokens de hardware.

¿Cómo detener los ataques de bots de OTP?

Los ataques de bots de OTP se están volviendo cada vez más eficaces y generalizados. El creciente valor de las cuentas en línea, incluyendo cuentas financieras, carteras de criptomonedas, y perfiles de redes sociales, las vuelve objetivos lucrativos para los ciberdelincuentes. Además, la automatización de ataques a través de herramientas como bots basados en Telegram ha hecho que estas amenazas sean más accesibles, incluso para hackers aficionados. Finalmente, muchos usuarios depositan una confianza ciega en los sistemas de MFA, a menudo subestimando lo fácilmente que pueden ser explotadas las OTPs.

Por lo tanto, proteger a tu organización de bots de OTP requiere fortalecer tu seguridad en varias áreas clave.

Fortalecer la seguridad de la autenticación primaria

Ganar acceso a una cuenta de usuario requiere superar múltiples capas de protección, lo que hace crítica la primera capa de autenticación. Como se mencionó anteriormente, las contraseñas por sí solas son altamente vulnerables a los ataques de bots de OTP.

- Aprovechar el inicio de sesión social o SSO empresarial: Usa proveedores de identidad (IdPs) de terceros seguros para la autenticación primaria, como Google, Microsoft, Apple para el inicio de sesión social, o Okta, Google Workspace, y Microsoft Entra ID para el SSO. Estos métodos sin contraseña ofrecen una alternativa más segura que las contraseñas que los atacantes pueden explotar fácilmente.

- Implementar CAPTCHA y herramientas de detección de bots: Protege tu sistema implementando soluciones de detección de bots para bloquear intentos de acceso automatizado.

- Fortalecer la gestión de contraseñas: Si las contraseñas siguen en uso, aplica políticas de contraseñas más estrictas, fomenta el uso de gestores de contraseñas (e.g., Google Password Manager o iCloud Passwords), y requiere actualizaciones periódicas de contraseñas para mayor seguridad.

Aplicar una Autenticación Multifactor más inteligente

Cuando la primera línea de defensa es vulnerada, la segunda capa de verificación se vuelve crítica.

- Cambiar a autenticación basada en hardware: Reemplazar OTPs por SMS con llaves de seguridad (como YubiKey) o passkeys siguiendo el estándar FIDO2. Estas requieren posesión física, las cuales son resistentes al phishing, intercambio de SIM, y ataques de intermediarios, ofreciendo una capa de seguridad mucho más fuerte.

- Implementar MFA adaptativa: La MFA adaptativa analiza continuamente factores contextuales como la ubicación del usuario, dispositivo, comportamiento en la red, y patrones de inicio de sesión. Por ejemplo, si se realiza un intento de inicio de sesión desde un dispositivo no reconocido o una ubicación geográfica inusual, el sistema puede solicitar automáticamente pasos adicionales como responder una pregunta de seguridad, o verificar la identidad a través de autenticación biométrica.

Educación del usuario

Los humanos siguen siendo el eslabón más débil, por lo que es fundamental dar prioridad a la educación.

- Utiliza marcas y URLs claras para minimizar los riesgos de phishing.

- Capacita a los usuarios y empleados para reconocer intentos de phishing y apps maliciosas. Recuerda regularmente a los usuarios que eviten compartir OTPs por llamadas de voz o páginas de phishing, sin importar lo convincentes que parezcan.

- Cuando se detecte actividad inusual en la cuenta, notifica rápidamente a los administradores o termina la operación de manera programática. Registros de auditoría y webhooks pueden ayudar a que este proceso funcione.

Repensar la autenticación con herramientas dedicadas

Implementar un sistema de gestión de identidades interno es costoso y requiere muchos recursos. En su lugar, las empresas pueden proteger las cuentas de usuario de manera más eficiente asociándose con servicios de autenticación profesionales.

Soluciones como Logto ofrecen una potente combinación de flexibilidad y seguridad robusta. Con características adaptativas y opciones fáciles de integrar, Logto ayuda a las organizaciones a mantenerse al día con amenazas de seguridad en evolución como los bots de OTP. También es una opción rentable para escalar la seguridad conforme tu negocio crece.

Descubre toda la gama de capacidades de Logto, incluyendo Logto Cloud y Logto OSS, visitando el sitio web de Logto: