¿Qué es la suplantación en ciberseguridad y gestión de identidades? ¿Cómo pueden los agentes de IA usarla?

Aprende cómo se utiliza la suplantación en ciberseguridad y gestión de identidades, y cómo los agentes de IA pueden usar esta característica.

La suplantación es una función incorporada de Logto, y en este artículo, explicaremos qué es y cuándo puede ser utilizada. A medida que los agentes de IA se vuelven más comunes en 2025, estamos viendo más casos de uso que involucran la suplantación en ciberseguridad y gestión de identidades.

¿Qué es la suplantación en autenticación y autorización?

La suplantación en el ámbito de la autenticación y autorización es cuando un sistema o usuario asume temporalmente la identidad de otro usuario para realizar acciones en su nombre. Esto se lleva a cabo típicamente con la debida autorización y es diferente del robo de identidad o la suplantación maliciosa.

Un ejemplo común es cuando tienes un problema con tu cuenta y envías un correo electrónico al equipo de servicio al cliente para recibir ayuda. Ellos revisan tu cuenta en tu nombre para solucionar el problema.

¿Cómo funciona la suplantación?

Hay algunos pasos típicos que se involucran en el flujo de suplantación.

- Solicitar permiso: El suplantador (por ejemplo, administrador o agente de IA) solicita permiso para actuar en nombre del usuario.

- Intercambio de tokens: El sistema valida la solicitud e intercambia tokens, otorgando acceso al suplantador con los permisos necesarios.

- Acción en nombre del usuario: El suplantador realiza acciones (por ejemplo, actualizando configuraciones, resolviendo problemas) como si fuera el usuario.

El suplantador puede entonces realizar acciones o acceder a recursos como si fuera el usuario suplantado.

¿Cuáles son los casos de uso válidos de la suplantación?

Soporte al cliente

Como mencionamos anteriormente, en escenarios de soporte al cliente, la suplantación permite a los agentes de soporte o administradores acceder a cuentas de usuario para diagnosticar y resolver problemas sin requerir las credenciales del usuario.

Aquí algunos ejemplos

- Solución de problemas: Un administrador suplanta a un usuario para recrear el problema reportado y entender qué está sucediendo.

- Recuperación de cuentas: Un administrador actualiza el perfil de un usuario o restablece configuraciones en su nombre.

- Gestión de suscripciones: Un agente de soporte de facturación corrige errores de suscripción accediendo directamente a la cuenta del usuario.

Agentes de IA

Los agentes de IA pueden aprovechar la suplantación para actuar en nombre de los usuarios, realizando tareas automáticamente o ayudando con flujos de trabajo. A medida que la IA se involucra más en los procesos empresariales, la suplantación juega un papel clave al permitir acciones autónomas mientras se asegura la seguridad de identidad y el control de acceso.

Aquí algunos ejemplos

- Asistentes virtuales: Un agente de IA programa reuniones y envía invitaciones de calendario en nombre del usuario.

- Respuestas automáticas: Un chatbot de IA responde a consultas de clientes y utiliza el perfil de un agente de soporte para resolver problemas directamente.

- Automatización de tareas: Un asistente de IA actualiza tableros de gestión de proyectos o envía informes en nombre de los usuarios. Por ejemplo, actualiza estados de tickets (por ejemplo, de “En Progreso” a “Completado”). Publica comentarios o retroalimentación desde el perfil de un gerente.

Auditoría y pruebas

La suplantación también se utiliza comúnmente para auditorías, pruebas y fines de aseguramiento de calidad. Al suplantar diferentes roles, los administradores o testers pueden verificar experiencias de usuario, flujos de trabajo y permisos para asegurar el rendimiento y calidad del sistema.

Aquí algunos ejemplos

- Pruebas de roles: Un administrador suplanta diferentes roles de usuario (como gerente, empleado o invitado) para verificar controles de acceso y asegurar que cada rol tenga los permisos correctos a los recursos adecuados.

- Pruebas de flujos de trabajo: Un ingeniero de QA simula transacciones desde varios perfiles de usuario para probar el comportamiento del sistema.

- Auditorías de seguridad: Un auditor suplanta a usuarios para verificar que las acciones sensibles desencadenen alertas apropiadas o requieran autenticación multifactor (MFA).

Acceso delegado

El acceso delegado permite que un usuario realice acciones en nombre de otro, a menudo visto en configuraciones empresariales y de colaboración en equipo. Este caso de uso difiere de la suplantación típica porque tanto la identidad del actor como la del delegador se preservan.

Aquí algunos ejemplos

- Aprobaciones de gerentes: Un gerente presenta hojas de tiempo o informes de gastos en nombre de sus miembros del equipo.

- Colaboración en equipo: Un asistente programa reuniones o envía correos desde la cuenta de un ejecutivo.

- Flujos de trabajo empresariales: Representantes de RRHH actualizan registros del empleado sin necesitar sus contraseñas.

Para implementar la suplantación, ¿cuáles son las consideraciones de seguridad para esto?

La suplantación permite que un usuario actúe temporalmente en nombre de otros dentro del sistema, lo que les da un poder y control significativo. Por eso es necesario abordar varias consideraciones de seguridad para prevenir el mal uso.

Registro detallado de auditoría

Registra cada acción de suplantación, incluyendo quién lo hizo, qué se hizo, cuándo ocurrió y dónde ocurrió. Asegúrate de que los registros muestren tanto al suplantador como al usuario suplantado. Guarda los registros de forma segura, establece períodos de retención razonables y habilita alertas para cualquier actividad inusual.

Control de acceso basado en roles (RBAC)

Solo permite que roles autorizados (por ejemplo, agentes de soporte) suplantan. Mientras limita el alcance de la suplantación (por ejemplo, agentes de soporte solo pueden suplantar a clientes no administradores). Sigue el principio de mínima privilegio y revisa regularmente los permisos para mantener la seguridad.

Consentimiento y notificación

A veces, el flujo debe incluir consentimiento y notificaciones. Por ejemplo:

- Antes de la suplantación: Solicitar la aprobación del usuario para acciones sensibles.

- Después de la suplantación: Notificar a los usuarios con detalles de lo que se hizo.

- Para industrias sensibles (por ejemplo, salud, finanzas), el consentimiento es imprescindible.

Casos de uso de agentes de IA para la suplantación en autenticación y autorización

A medida que los agentes de IA se vuelven más frecuentes en 2025, la suplantación se usa cada vez más para permitir que los agentes actúen en nombre de los usuarios mientras se mantiene la seguridad y rendición de cuentas.

Aquí algunos casos de uso prácticos:

Agentes de soporte al cliente de IA

Escenario: Un usuario contacta al soporte a través del chat por problemas de cuenta. El agente de IA accede a su cuenta y realiza acciones sin necesitar la contraseña del usuario.

¿Cómo funciona y cómo está diseñado?

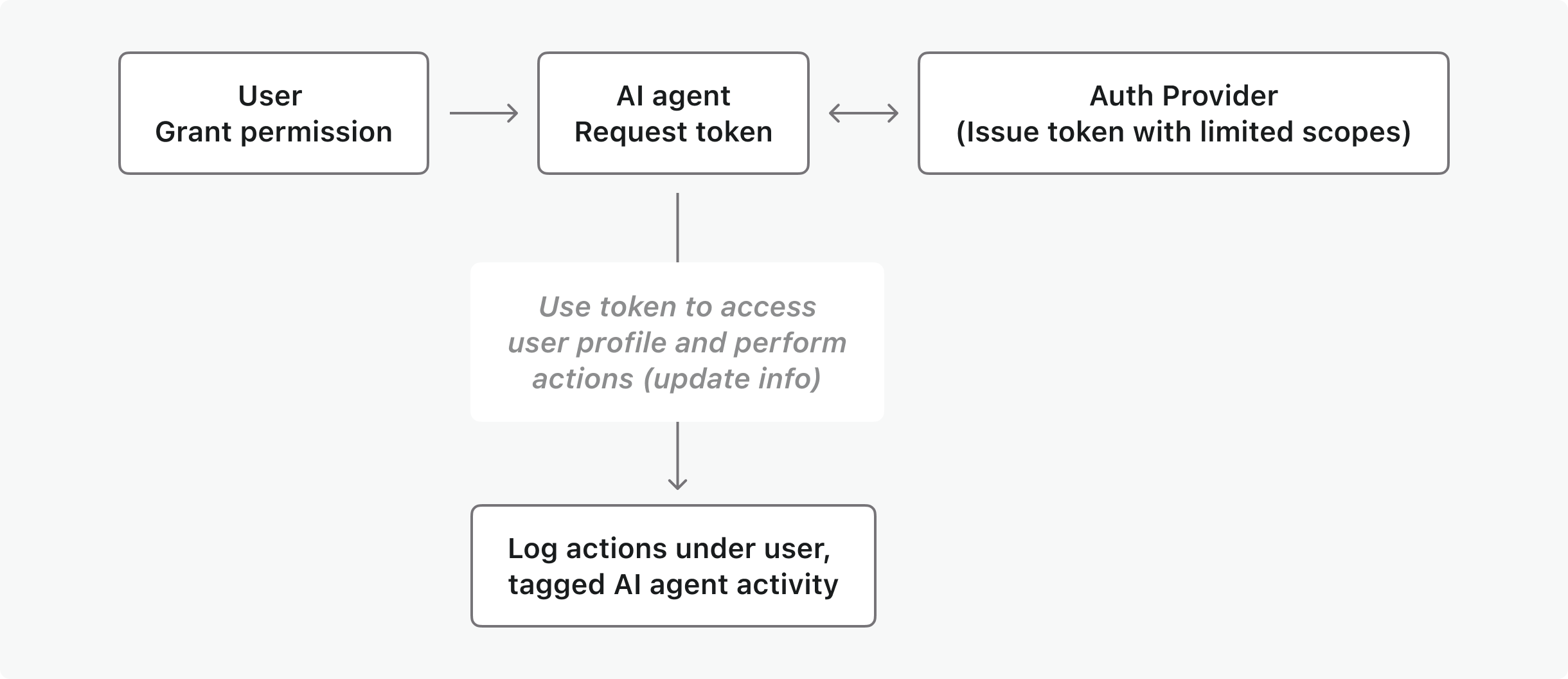

- Flujo OIDC/OAuth: El agente de IA solicita permiso para suplantar al usuario para actualizar su información. Utiliza un token intercambiado para acceder al perfil del usuario y hacer los cambios.

- Registro: Las acciones se registran bajo el usuario pero se etiquetan como realizadas por el agente de IA.

- Alcances limitados: Los permisos del agente están limitados a acciones específicas (por ejemplo, restablecer contraseñas pero no ver datos de pago sensibles).

Agentes de seguridad de IA para monitoreo de cuentas

Escenario: Un agente de IA monitorea sesiones de usuario y bloquea automáticamente cuentas comprometidas.

¿Cómo funciona y cómo está diseñado?

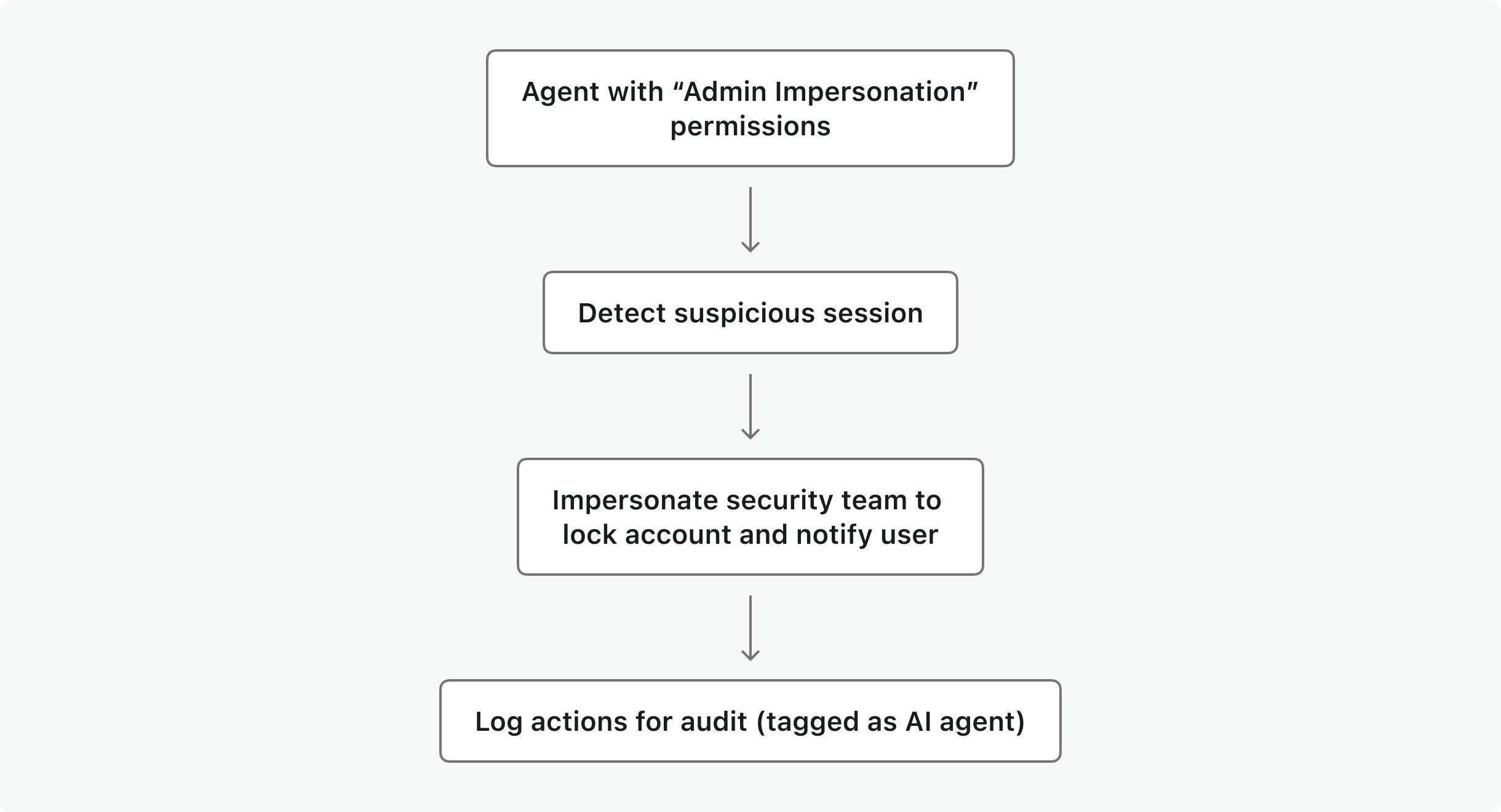

- El agente tiene permisos de "suplantación de administrador" para inspeccionar y terminar sesiones sospechosas.

- Si se detecta un riesgo, suplanta al equipo de seguridad para bloquear la cuenta y notificar al usuario.

- Todas las acciones se registran con la identidad del agente para fines de auditoría.

Automatización de flujos de trabajo por IA para equipos

Escenario: En una herramienta de gestión de proyectos, un agente de IA asigna automáticamente tareas y actualiza el estado en nombre de los miembros del equipo.

¿Cómo funciona y cómo está diseñado?

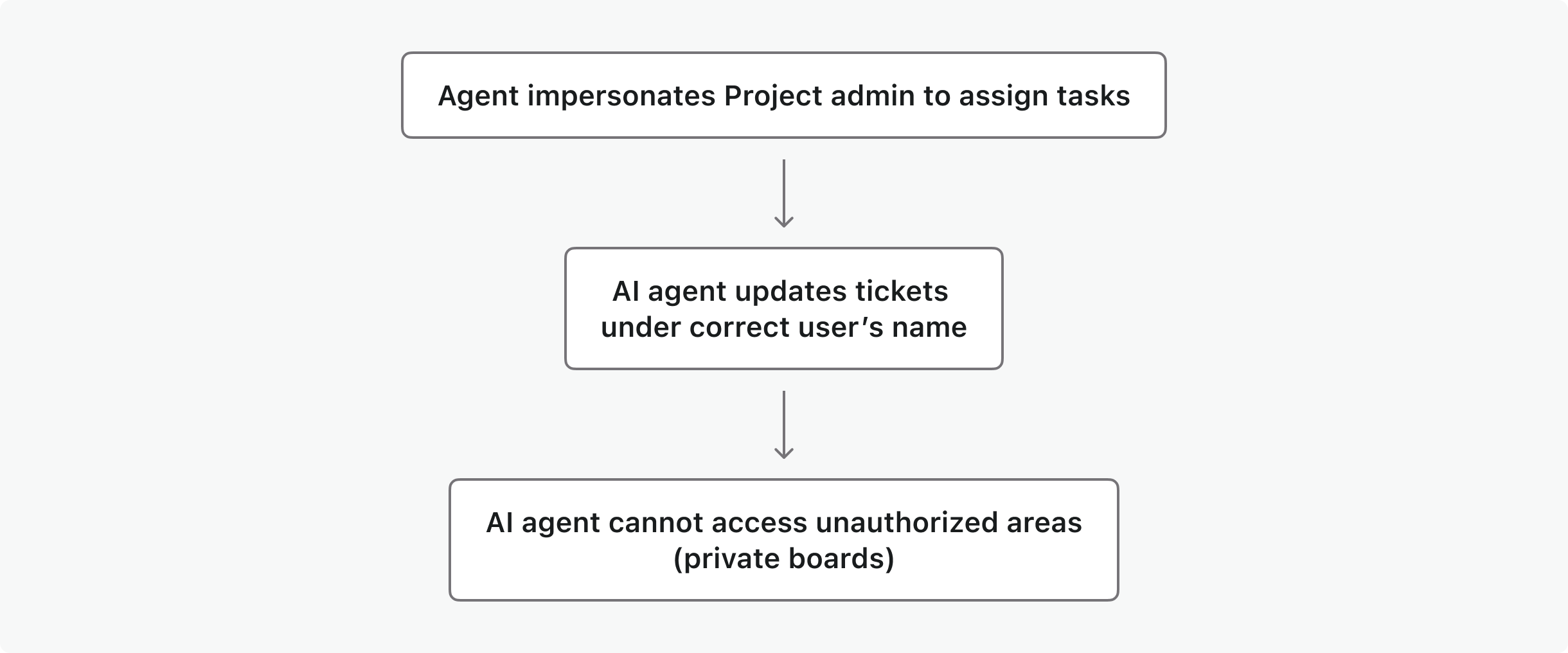

- El flujo de trabajo automatizado de IA puede suplantar al administrador del proyecto para actualizar tickets bajo el nombre del usuario correcto.

- El agente no puede acceder a áreas no autorizadas (por ejemplo, tableros privados) debido a un RBAC estricto.

Mejores prácticas de seguridad para construir suplantación

Basado en los escenarios anteriores, hay algunos principios diseñados con el objetivo de lograr esos objetivos.

- Alcance del token: Usa alcances limitados. Asegúrate de definir y limitar qué acciones o recursos puede autorizar un token de acceso.

- Declaraciones personalizadas: Esto puede ser útil para agregar contexto adicional o metadatos al proceso de suplantación, como la razón de la suplantación o el ticket de soporte asociado.

- Control de acceso basado en roles (RBAC): Solo permite que ciertos roles (por ejemplo, agentes de soporte) suplanten a usuarios y restrinjan el alcance según las necesidades del rol.

- Registro detallado: Registra todas las acciones de suplantación, incluyendo quién las realizó y qué se hizo, para asegurar responsabilidad y trazabilidad.

- Gestión de consentimiento: Notifica a los usuarios cuando la suplantación ocurre y dales la opción de aprobar o revocar el acceso.

¿Cómo implementa Logto la suplantación?

Logto soporta la suplantación a través de su gestión API.

Consulta esta guía - suplantación de usuario para más detalles. Logto también ofrece funciones adicionales que integran la suplantación, apoyando escenarios de producto del mundo real.

| Características | Descripción | Enlace del documento |

|---|---|---|

| Control de acceso basado en roles | Asignación de permisos a usuarios basado en sus roles | https://docs.logto.io/authorization/role-based-access-control |

| Declaraciones personalizadas de tokens | Añadir declaraciones personalizadas dentro de los tokens de acceso. | https://docs.logto.io/developers/custom-token-claims |

| Registros de auditoría | Monitorea fácilmente la actividad y los eventos del usuario. | https://docs.logto.io/developers/audit-logs |