Miten Manus käsittelee kirjautumistilaa ja käyttäjätietoja Cloud Browserissa

Tässä artikkelissa käsitellään, miten Manus hallinnoi kirjautumissessioita pilvessä toimivassa selaimessaan, agenttipohjaisen todennuksen tietoturvariskejä sekä vaihtoehtoja kuten OAuth ja tunnistetietojen holvit.

Kuvittele tämä: pyydät tekoälyagenttiasi varaamaan lennon, tarkistamaan sähköpostisi tai päivittämään CRM:äsi. Tätä varten agentin täytyy päästä tileillesi verkossa. Mutta miten se voi kirjautua turvallisesti ilman, että sinua jatkuvasti vaaditaan antamaan salasanoja?

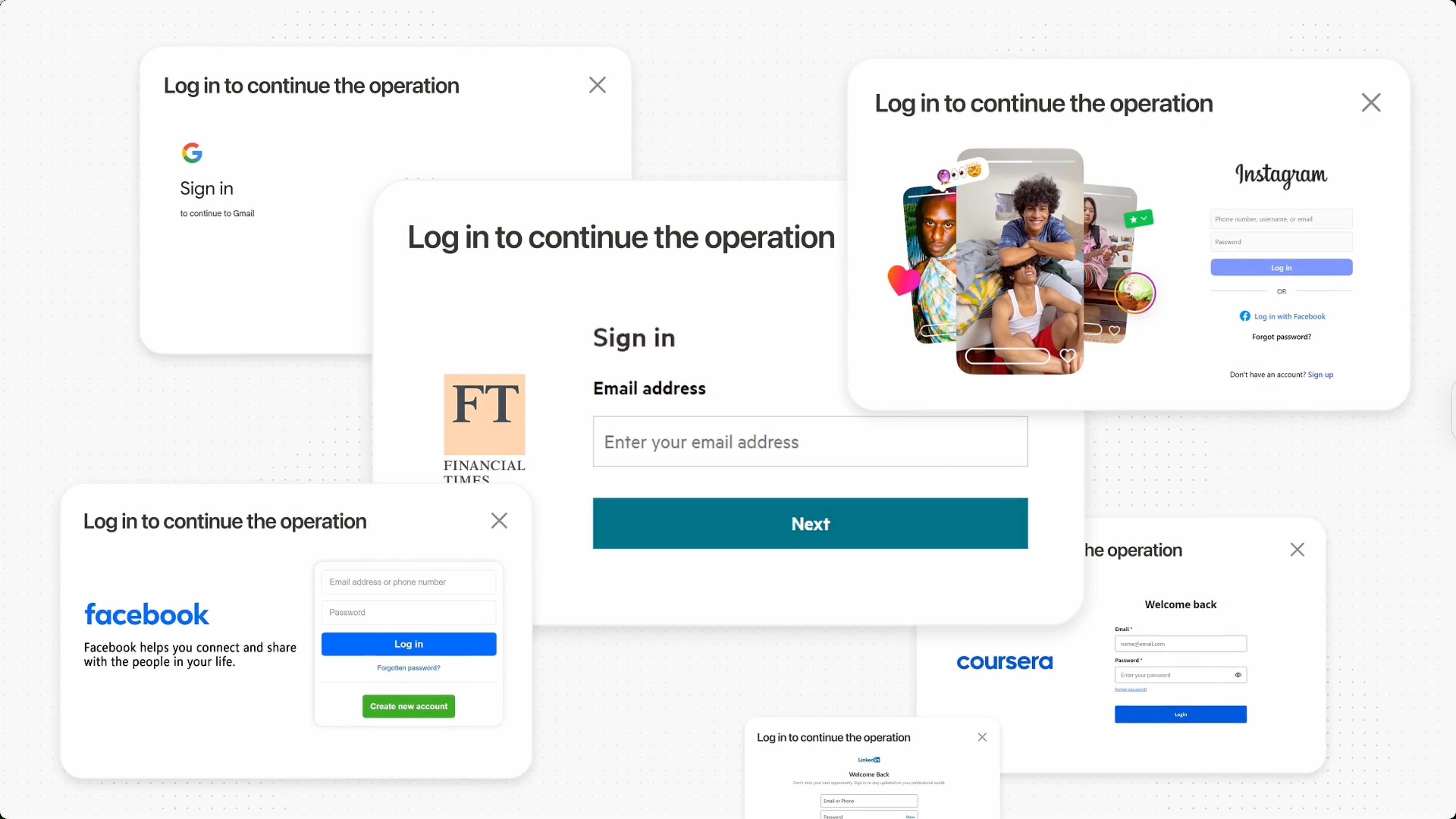

Agentit voivat hoitaa monia tehtäviä käyttäjien puolesta. Tähän ne yleensä tarvitsevat pääsyn kolmansien osapuolien palveluihin kuten verkkosivuihin, tietokantoihin tai ulkoisiin API-rajapintoihin. Vaikka agentit voivat joskus muodostaa ohjelmallisen yhteyden näihin palveluihin, monet tehtävät vaativat yhä perinteistä kirjautumista ja käyttäjän vuorovaikutusta.

Edellisessä artikkelissa käsittelimme tietoturvariskejä, etenkin kun selaimet hallitsevat käyttäjätunnuksia, mikä voi lisätä haavoittuvuuksia. https://blog.logto.io/agent-auth#chatgpt-operator-agent-auth-experience

Tämä toimintatapa nostaa aiheellisia tietoturvakysymyksiä, mutta kuten aiemmin mainittiin, sen tuomaa helppoutta käyttäjille on vaikea sivuuttaa. Käytettävyyden ja turvallisuuden välinen jännite tekee aiheesta teknisesti kiinnostavan lisätutkimukselle.

Tässä artikkelissa tarkastelen, miten jotkut agentit jo ratkovat haastetta, jota kutsuisin “selainpohjaiseksi kirjautumiseksi ja autentikoinniksi.”

Katsomme tarkemmin, miten Manus lähestyy tätä aihetta, mitkä riskit yhä säilyvät ja millaisena tulevaisuus voi näyttää agenttivetoisessa autentikointimaailmassa.

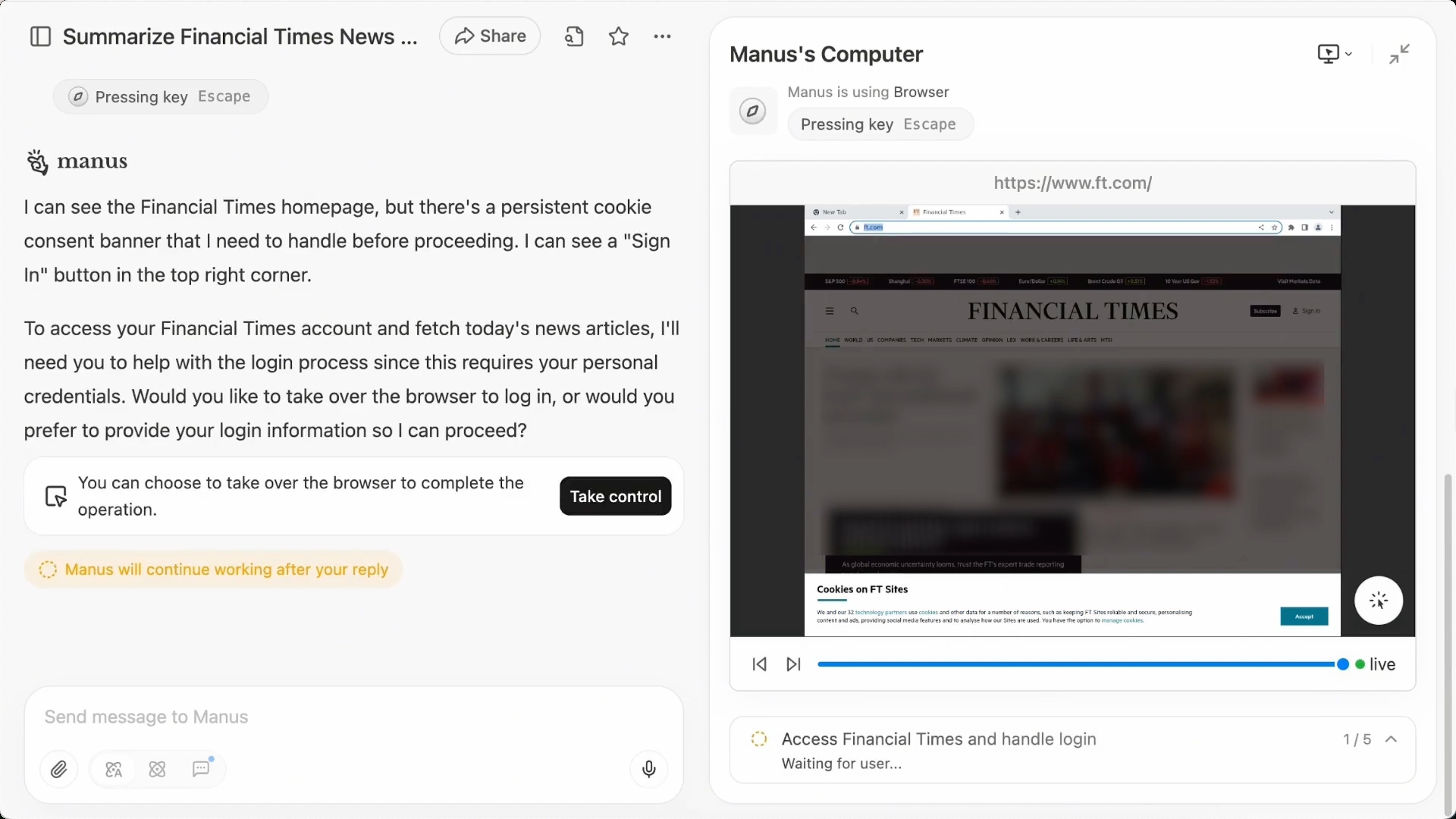

Manuksen lähestymistapa: “Kirjaudu kerran, pysy kirjautuneena”

Manus suunnitteli ominaisuuden nimeltä Cloud Browser , joka toimii kuin etänä ajettava, eristetty tietokone pilvessä. Voit ajatella sitä agenttisi omana yksityisenä verkkoselaimena, jossa on yksi tärkeä ominaisuus: se voi muistaa sisäänkirjautumistilasi laitteesta ja tehtävästä riippumatta.

Näin se toimii:

- Kirjaudut sivustolle manuaalisesti Cloud Browserin sisällä. Tämä tarvitsee tehdä vain kerran sivustoa kohden.

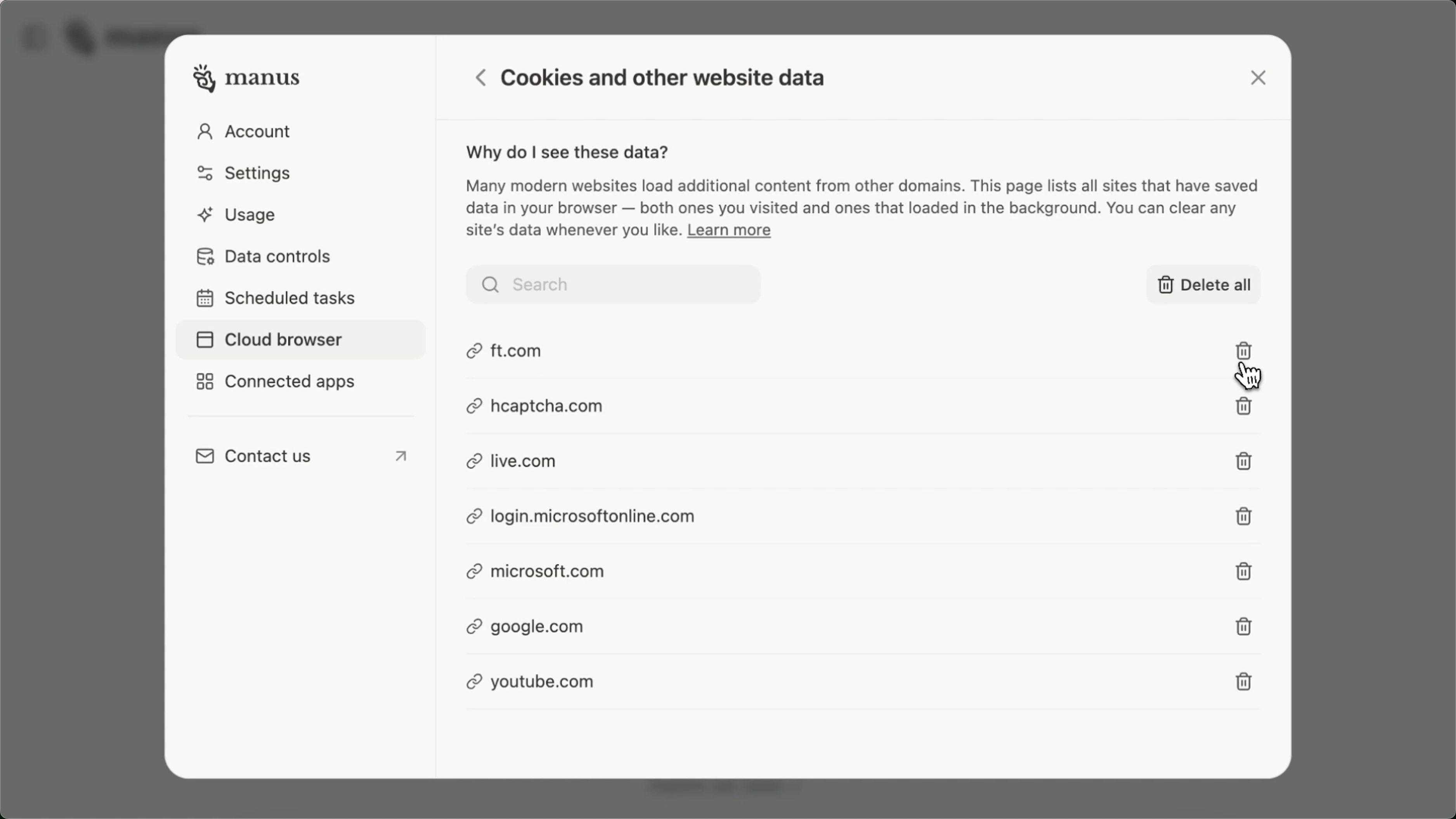

- Manus tallentaa istuntosi tiedot: evästeet, paikallinen tallennustila, kaikki mikä pitää sinut kirjautuneena.

- Data on salattu kahdesti: ensin paikallisesti, sitten uudelleen pilvessä. Mitään ei säilytetä selväkielisenä.

- Kun agentin täytyy palata samalle sivulle, Manus syöttää istunnon automaattisesti uuteen hiekkalaatikkoon. Sivusto uskoo sinun olevan edelleen kirjautuneena.

- Voit synkronoida laitteiden välillä ja poistaa istuntotiedot milloin tahansa asetuksista.

Se on kuin antaisit agentillesi turvallisen kulkukortin, joka toimii missä tahansa – mutta vain sen omassa lukitussa huoneessa.

Paikalliset selaimet (esim. Chrome) ja agentin ohjaamat pilviselaimet

Saatat kysyä: “Eikö tämä ole kuin Chromen käyttö? Miksi agentin ohjaama pilviselain on riskialttiimpi?” Katsotaan syitä tarkemmin.

- Miksi on yleisesti turvallista antaa tunnukset Chromelle

- Miksi tunnusten antaminen agentin pilviselaimelle voi olla riskialttiimpaa

- Kuka on “ensimmäinen osapuoli” ja kuka “kolmas osapuoli” kummassakin tapauksessa

Keskeiset erot: Paikallinen selain vs. agentin pilviselain

| Näkökulma | Paikallinen selain (esim. Chrome) | Tyypillinen agenttien pilviselain |

|---|---|---|

| Sijainti | Ajaa omalla laitteellasi | Pyörii etänä pilvessä |

| Hallinta | Täysin sinun hallinnassasi | Ohjautuu koodin tai tekoälyagentin toimesta |

| Käyttöliittymä | Käytät suoraan (näkyvät lomakkeet, automaattiset täytöt) | On käyttöliittymä, mutta suurin osa toiminnoista tapahtuu agentin toimesta ohjelmallisesti |

| Tallennus | Tunnukset tallennetaan käyttöjärjestelmän salaukseen (esim. macOS Keychain) | Tunnukset tai evästeet voidaan tallentaa muistiin tai lokiin, mikä kasvattaa riskiä |

| Turvaraja | Suojattu käyttöjärjestelmän ja selaimen hiekkalaatikon toimesta | Vaatii oman eristyksen; haavoittuvainen, jos agentti toimii väärin tai vuotaa tietoja |

| Luottamusmalli | Luotat Chromeen, koska se toimii yhdessä kanssasi ja on ihmiselle suunniteltu | Luotat agentin kehittäjiin, jotka voivat – tai eivät – noudattaa tiukkoja turvakäytäntöjä |

Miksi Chromelle on turvallisempaa antaa käyttäjätunnukset

-

Olet itse operaattori Chrome on ensimmäisen osapuolen käyttöliittymä – hallitset sitä, näet mitä se tekee ja se kuuluu omaan käyttöösi. Syötät salasanat tietoisesti ja selain antaa selkeitä, todettavia pyyntöjä.

-

Tiivis tietoturvaintegrointi Selaimet kuten Chrome tallentavat salasanat käyttöjärjestelmän turvalliseen säilytykseen, usein avattavissa vain biometrisellä tunnistuksella tai laitekirjautumisella. Täyttö toimii vain odotetuissa yhteyksissä (esim. oikeat domainit).

-

Minimaalinen delegointi Et “luovuta” salasanaa Chromelle pysyvästi – selain vain muistaa mitä syötit, suostumuksellasi. Toimijana olet sinä, ei kolmas osapuoli.

Miksi agenttien pilviselaimet ovat riskialttiita

-

Ne toimivat puolestasi, mutta eivät silmiesi alla Pilviselaimia ohjataan yleensä ohjelmallisesti. Kun annat niille tunnukset, ne kirjautuvat puolestasi – usein ilman selkeää käyttöliittymää tai palautetta. Tämä tuo näkyvyys- ja vastuullisuuspulan.

-

Tallennusriskit Jos annat tunnukset agentille selväkielisinä, ne voidaan kirjata lokiin, välimuistiin tai jättää muistiin. Ilman tiukkaa pääsyoikeushallintaa tämä on riski.

-

Epäselvä turvaraja Voit luottaa agenttipalveluntarjoajaan, mutta toisin kuin Chromessa, et saa käyttöjärjestelmätason tai fyysistä suojaa. Jos palvelin murretaan tai agentti on huonosti toteutettu, tunnuksesi voivat vuotaa.

Ensimmäinen osapuoli vs. kolmas osapuoli

Katsotaan, mitä Ensimmäinen osapuoli vs. Kolmas osapuoli oikeasti tarkoittavat ja miksi Chrome on ensimmäistä osapuolta, vaikka agenttiselain ei ole.

| Rooli | Chrome | Agenttiselain pilvessä |

|---|---|---|

| Sinä (käyttäjä) | Ensimmäisen osapuolen operaattori | Tunnusten omistaja |

| Selain/sovellus | Ensimmäisen osapuolen käyttöliittymä (käytät suoraan) | Kolmannen osapuolen edustaja puolestasi |

| Tunnusten hallinnoija | OS + Chrome (tiivis, paikallinen luottamusketju) | Ulkoinen agenttipalvelu (löyhä turvaraja) |

| Tallennus | Paikallisesti käyttöjärjestelmän suojaamana | Etäpalvelimella tai taustajärjestelmässä |

Chromen tunnuksille kirjautuminen tuntuu turvalliselta, koska sinä syötät ne, sinun kontrolloimaan sovellukseen, sinun käyttöjärjestelmäsi lisäsuojauksella. Google ei silti tallenna salasanaasi palvelimilleen.

Kuitenkin kuten Manus kuvailee:

Tallennamme kirjautumistietosi sarjana salattuja tiedostoja ja lataamme ne turvallisesti tallennuspalvelimillemme. Näihin tietoihin kuuluu:

- Evästeet

- Paikallinen tallennustila

Tämä tarkoittaa, että kirjautumistietosi tallennetaan Manuksen taustapalvelimiin. Käyttäjänä sinun täytyy luottaa agentin kehittäjiin – mikä ei täysin vastaa tietoturvan parhaiden käytäntöjen periaatteita.

Tunnusten antaminen agentin hallitsemalle pilviselaimelle on eräänlaista delegoimista. Vaikka ottaisit selaimen haltuusi itse, palvelulle jonka sivulle kirjaudut, agentti nähdään silti kolmantena osapuolena. Riippuvuus muiden infrastruktuurista, tietoturvasta ja eettisistä normeista tuo mukanaan luottamus- ja turvallisuusriskejä.

Näissä tilanteissa tietoturva pitäisi toteuttaa ohjelmallisilla protokollilla – ei vain luottamalla brändiin tai yrityksen lupauksiin.

Mitä Manus tekee oikein (ja mitä voi tapahtua)

Toimivat asiat:

- Aidosti saumattomat istunnot: sinun ei tarvitse kirjautua uudestaan, vaikka käyttäisit eri laitetta.

- Käyttäjäkeskeinen tietoturva: Kaikki salataan päästä päähän ja säilytyksen sisältö on täydessä käyttäjän hallinnassa.

- Läpinäkyvyys ja kunnioitus: Manus ei käytä kirjautumistietojasi koulutukseen tai analytiikkaan.

Mihin tarvitaan varovaisuutta:

- Toistohyökkäykset: Jos joku varastaa istuntotiedoston, hän voi esiintyä sinuna.

- Sormenjälkien ristiriidat: Jotkin sivustot sitovat kirjautumisen laitteeseen, mikä voi estää istunnon uudelleentoiston hiekkalaatikoissa.

- Ei CAPTCHA:sta läpi: Joissain kolmansien osapuolien sivustoissa vahvoilla suojilla (CAPTCHA jne.) Cloud Browserin käyttäjätoiminnot voidaan tunnistaa boteiksi ja ne epäonnistuvat.

- Tietosuoja: Istunnot laiterajojen yli voivat aiheuttaa yksityisyys- tai sääntelyriskejä.

- Luottamus järjestelmään: Salausavaimet, jotka suojaavat tietosi, on oltava erittäin hyvin suojattuina.

Muita tapoja agentit hoitavat kirjautumisen

Manus tarjoaa fiksun tavan, mutta se ei ole ainoa. Katsotaan muita yleisiä menetelmiä, joilla agentit kirjautuvat käytt�äjien puolesta:

Tunnusten kirjoittaminen

Yksinkertaisin tapa: agentti syöttää käyttäjätunnuksen ja salasanan kuin ihminen. Helppo toteuttaa, mutta erittäin turvaton – jos tunnukset vuotavat, kuka tahansa pääsee tilille. Näiden riskien vuoksi useimmat kehittäjät välttävät tätä tapaa.

Kun tätä käytetään, siihen liitetään usein työkaluja kuten holvit tai salaisuuden hallintajärjestelmät evästeiden ja tunnusten turvallisempaan säilöntään ja suojakerrokseen.

OAuth-tokenit

Kultainen standardi delegoidulle käytölle. Käyttäjä valtuuttaa agentin OAuth-virralla, jolloin agentti saa tokenin rajatuilla ja peruttavissa olevilla oikeuksilla. Turvallinen, tarkkarajainen ja helposti peruttava – mutta toimii vain, jos verkkosivusto tukee OAuthia.

Muut ohjelmalliset keinot (esim. API-avaimet)

Jotkin palvelut tarjoavat API-avaimia tai muita ohjelmallisia tunnuksia. Ne voivat olla turvallisempia kuin salasanojen kirjoittaminen, mutta ovat usein laaja-alaisia ja vaativat tarkkaa hallintaa.

Jokainen tapa on kompromissi käytettävyyden ja turvallisuuden välillä. Manuksen istunnon uudelleentoisto sijoittuu keskivaiheille – monikäyttöisempi kuin OAuth monissa tapauksissa, mutta ei yhtä sisäsyntyisesti turvallinen.

Ihanteellisessa selainpohjaisessa skenaariossa Manus voisi ennalta integroitua tiettyihin sivuihin (esim. tuettu luettelo), jolloin käyttäjä antaisi suostumuksensa etukäteen ja agentti voisi toimia OAuth-tokenilla ilman tunnusten ja istuntojen tallennusta tai toistoja.

Mihin suuntaan ollaan menossa: Agentit luotettavina ammattilaisina

Agenttien kehittyessä ne tarvitsevat fiksumpia tapoja todentaa käyttäjä, ilman ihmisen teeskentelyä.

Olemme siirtymässä kohti:

- API-ensimmäistä pääsyä: Nappien painamisen sijaan agentit käyttävät turvallisia API-rajapintoja ja token-avainhallintaa.

- Lyhytkestoisia, tarkkarajaisia oikeuksia: Ei enää “jumalatiloja.” Käyttöoikeutta vain tarpeeseen ja rajatuksi ajaksi.

- Laitteistopohjaista tietoturvaa: Istuntotiedot säilytetään suojatuissa laitteistoympäristöissä, ei pelkästään ohjelmistoissa.

- Käyttäjän hallinnoimia tunnusholveja: Voit hallita turvallisesti tokenit, avaimet ja istunnot – joita jaetaan vain luotettujen agenttien kanssa.

Lyhyesti: agentit siirtyvät “avuliaista boteista” “valtuutettuihin operaattoreihin”, joilla on asiaankuuluvat tunnukset.

Mikä on Vault ja miksi se merkitsee?

Jos kaikki tämä kuulostaa hallinnoinnilta... uskon, että selainpohjaisen automaation yleistyessä se on yhdistettävä ammattimaiseen työkalukumppaniin – sellaiseen, joka hallitsee tunnukset, tietoturvan ja istunnonhallinnan turvallisesti ja läpinäkyvästi.

Tämän takia työkalut kuten Vault tai Encryption Key Management (EKM) ovat tärkeitä.

Vault on salaisuuksien hallintaratkaisu, jonka avulla tiimit voivat:

- Tallentaa tokenit, API-avaimet ja tunnukset turvallisesti

- Myöntää lyhytkestoisia, dynaamisia tunnuksia tarpeen mukaan

- Hallita pääsyoikeuksia ja täysiä auditointilokeja

- Kiertää salaisuudet automaattisesti ja peruuttaa oikeudet välittömästi

- Integroida CI/CD-putkiin ja pilvisovelluksiin

Agenttien maailmassa Vaultista tulee tunnusturvallisuuden “aivot”. Agenttisi voi pyytää pääsyn Vaultista ilman että tallentaa salasanoja itselleen. Jos jotain vuotaa, token vanhenee pian ja oikeat avaimet pysyvät turvassa.

Lopuksi

Manus vie käyttökelpoista agenttikirjautumista eteenpäin: turvallinen istunnon uudelleentoisto laitteesta toiseen, täysin käyttäjän hallinnassa. Suuri harppaus, mutta muistuttaa myös, että kirjautumisvirrat ovat herkkiä. Toistohyökkäykset, hiekkalaatikkopiirteet ja avainhallinta vaativat huomiota.

Tulevaisuus on selvä: agentit tekevät meille enemmän, mutta siihen tarvitaan tunnuksia ja turvallisia toimintatapoja. Vaultin kaltaiset työkalut nousevat kriittisiksi – eivät vain salaisuuksien hallintaan, vaan luottamuksen mahdollistamiseen.

Kun tekoälylläsi on digielämäsi avaimet, haluat tietää: kuka ne myönsi, kauanko ne kestävät, ja mihin ne oikeasti käyvät.

Logto tuo Vaultin turvalliseen kolmansien osapuolien API-tokenien säilytykseen, mahdollistaen turvallisen agenttipääsyn ulkoisiin palveluihin – kuten sosiaalitilit (Google) tai etä-MCP-palvelimet. Tulevaisuudessa aiomme tukea laajempaa valikoimaa arkaluontoisia tietoja mukaan lukien käyttäjätunnukset, avaimet ja muut salaisuudet.

Samaan aikaan Logto on täydellinen autentikointi-, valtuutus- ja identiteetinhallinta-alusta. Jos rakennat tekoälyagenttia alusta asti, Logto on luotu nimenomaan AI-kehittäjille ja tarjoaa turvallisuuden, joustavuuden ja infrastruktuurin tunnusten hallintaan agenttiympäristössä.