Autenticazione degli agenti AI: casi d'uso e necessità di identità

Il 2025 è l'anno dell'IA. Man mano che i LLM e le esperienze degli agenti si evolvono, emergono nuove sfide nell'autenticazione e nell'autorizzazione. Questo articolo esplora le interazioni con gli agenti AI, evidenziando scenari chiave di sicurezza e autenticazione.

Il 2025 si sta delineando come l'anno dell'IA. Con la rapida crescita dei LLM e delle esperienze degli agenti, ci viene spesso chiesto: come abbracciare questa nuova era? E quali sono i nuovi casi d'uso per l'autenticazione e l'autorizzazione degli agenti AI? In questo articolo, esploreremo l'esperienza tipica degli agenti e individueremo i scenari di sicurezza e autenticazione lungo il percorso.

Esperienza di autenticazione dell'operatore ChatGPT

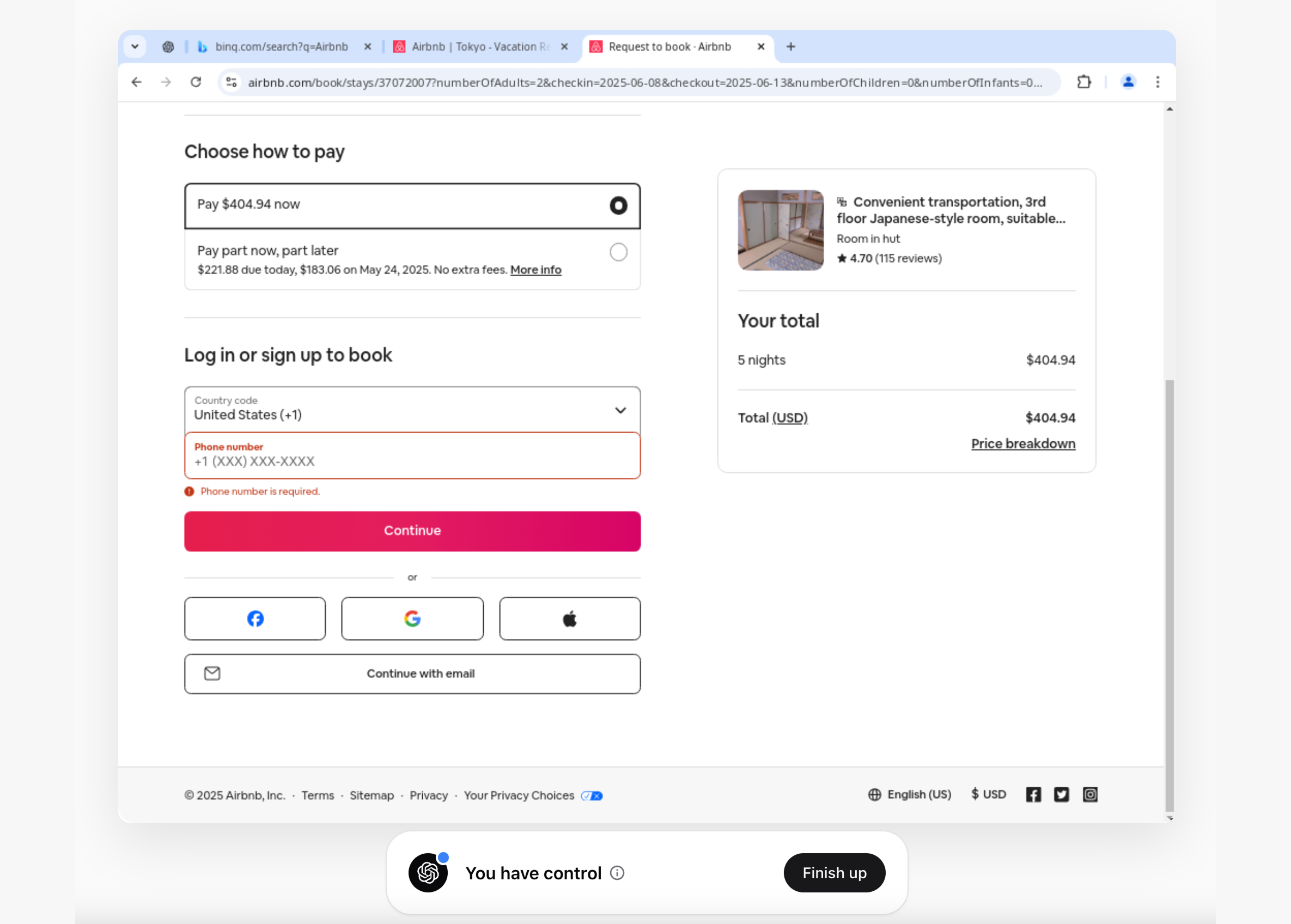

Ho recentemente acquistato l'Operatore ChatGPT ed esplorato alcuni flussi di lavoro comuni. Un esempio è stato prenotare un soggiorno a Tokyo, in Giappone. L'Operatore ha reso incredibilmente facile trovare una stanza adatta in base al mio prompt.

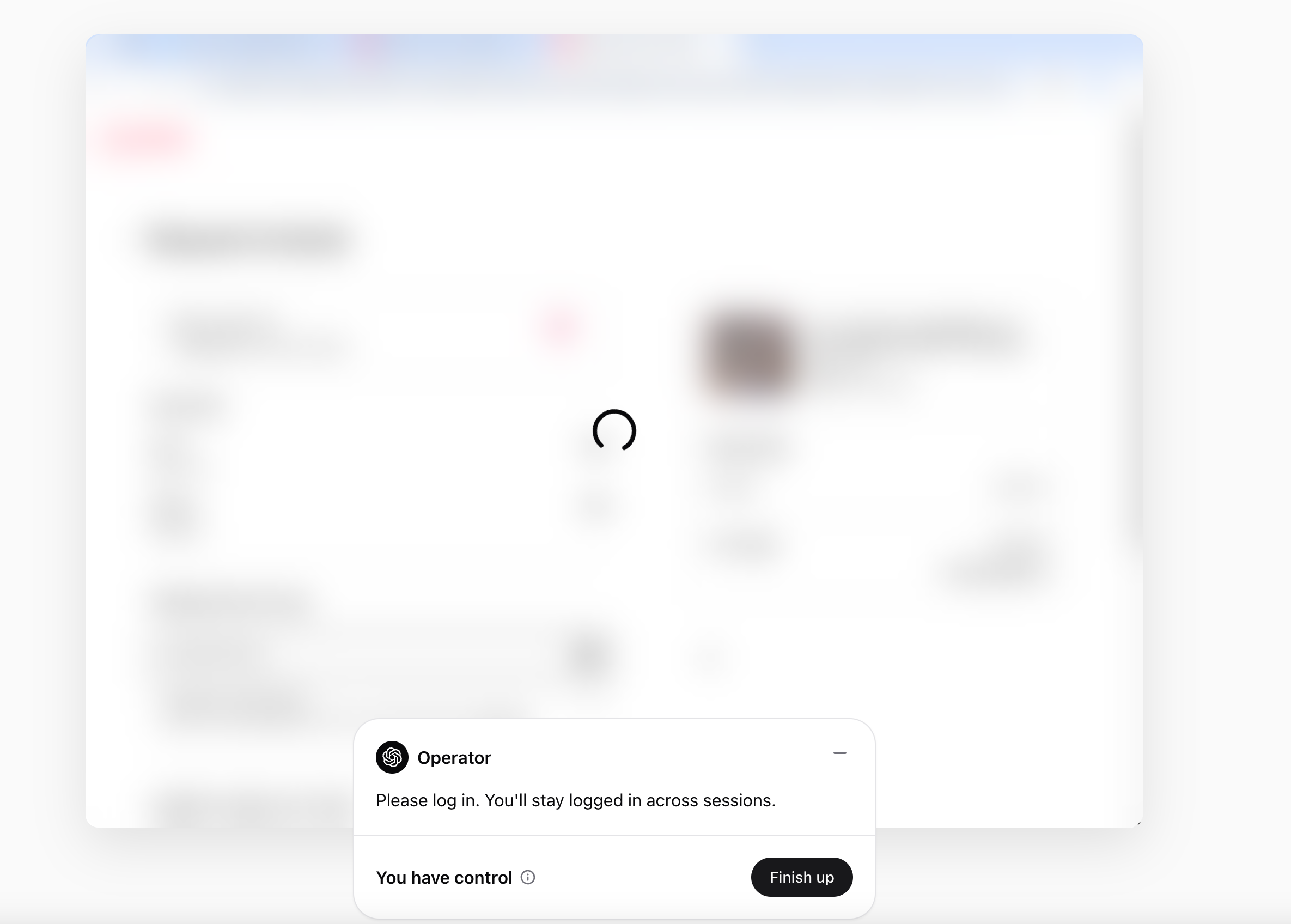

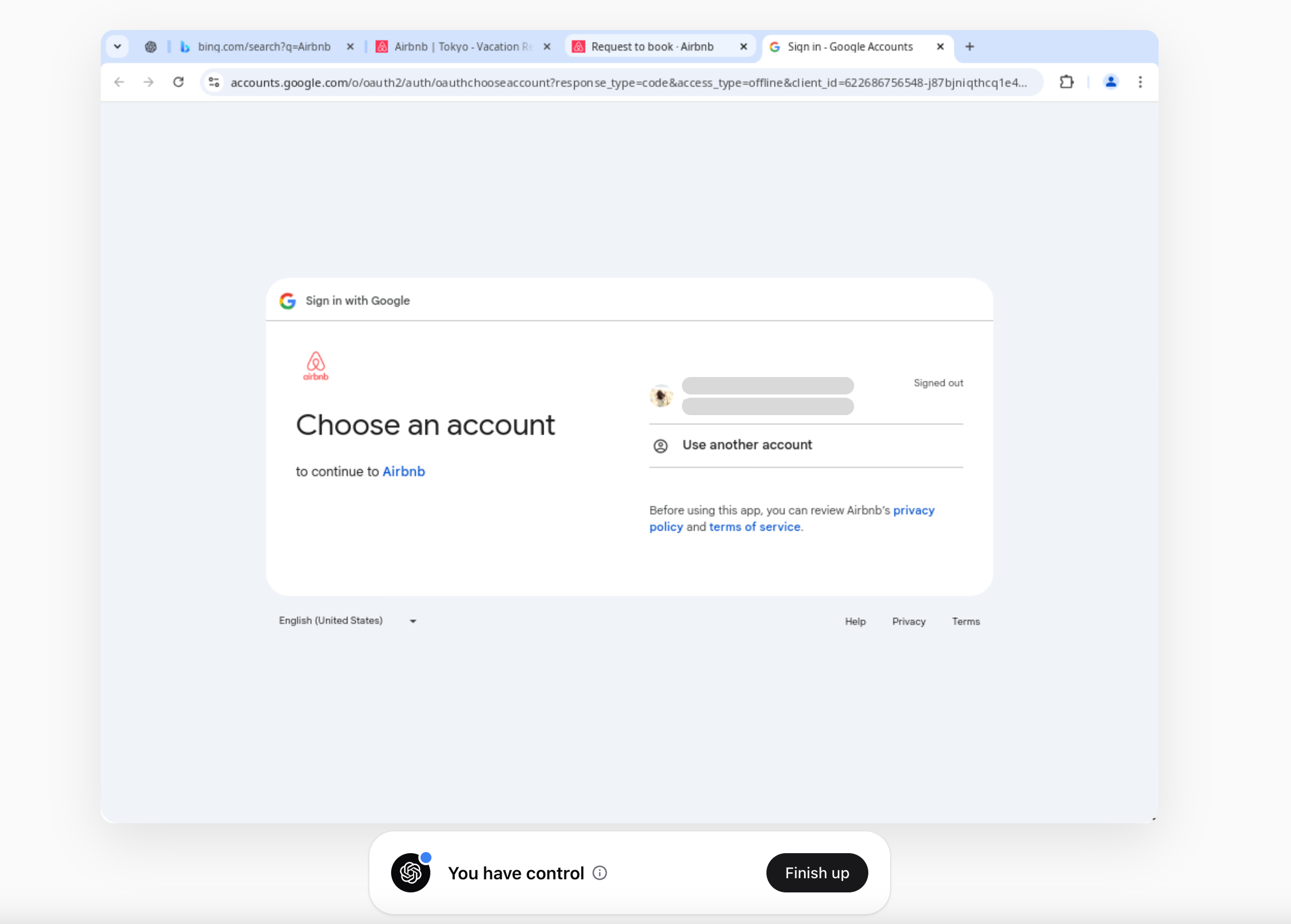

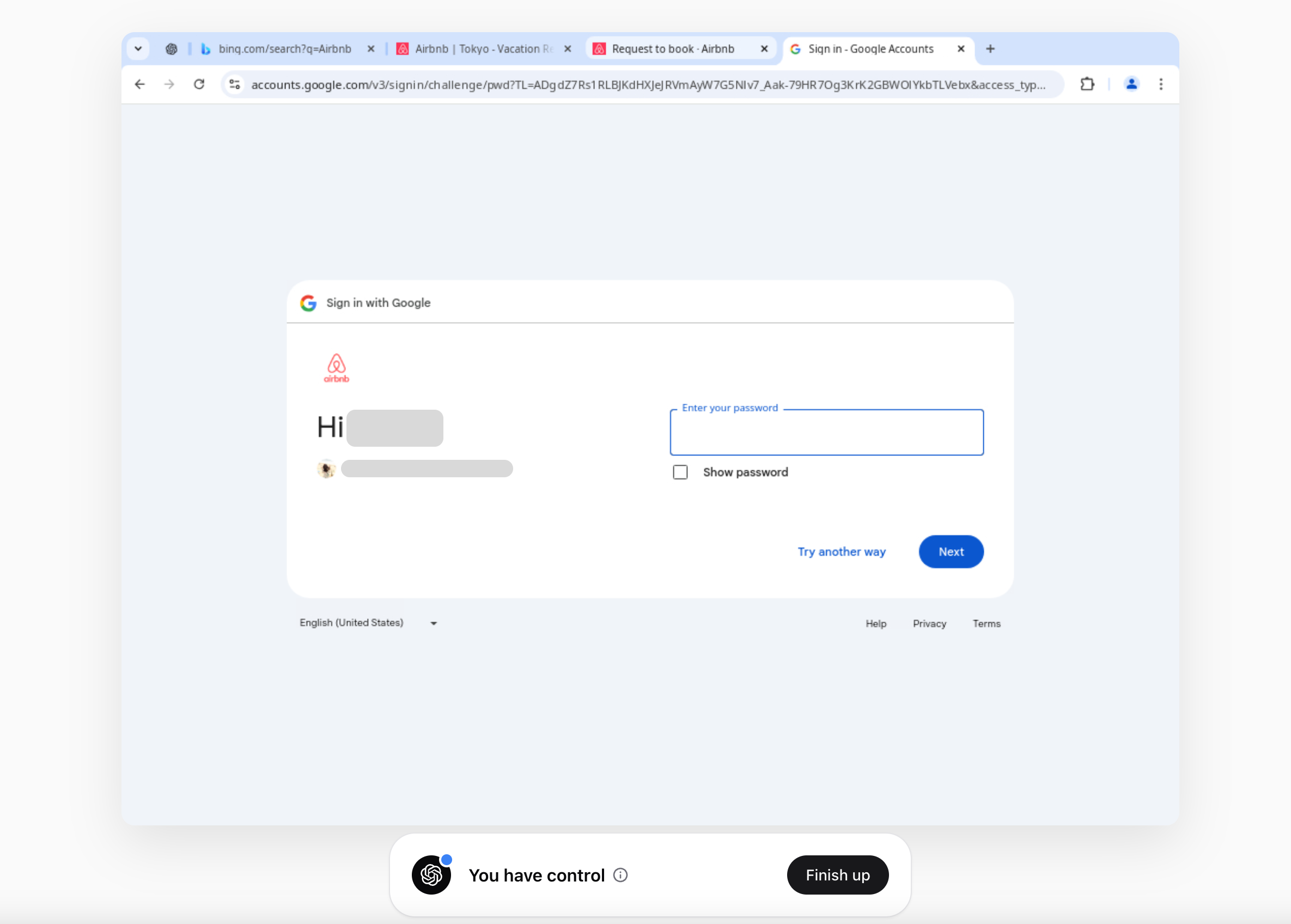

Durante il checkout, mi ha chiesto di accedere quindi restituire il controllo a me.

Questa esperienza mi ha reso inquieto. Anche se avevo il controllo e l'agente non poteva accedere per me, dovevo comunque inserire la mia email e password nel browser dell'Operatore. Questo significa che se accedi alla tua email (o a qualsiasi servizio) attraverso l'Operatore, le tue credenziali vengono memorizzate nei cookie.

OpenAI afferma che l'Operatore non memorizza mai le credenziali degli utenti e segue standard di conformità come il SOC II. Tuttavia, quando agenti esterni interagiscono con servizi esterni per conto tuo, i rischi per la sicurezza aumentano significativamente.

In generale, dare direttamente a un agente l'accesso al tuo account e alle tue credenziali è una cattiva idea.

C'è ancora molto spazio per miglioramenti. Nella prossima sezione, analizzerò diversi approcci per l'autenticazione e la gestione delle credenziali, valutandone i pro e i contro.

Come discusso da X Threads.

Come vengono gestite le credenziali e quali sono i rischi per la sicurezza?

Dare direttamente all'agente AI le tue credenziali

In questo approccio, l'AI inserisce credenziali in testo semplice (come email e password) per tuo conto. Ad esempio, un agente AI potrebbe richiedere i tuoi dettagli di accesso e inserirli per te.

Tuttavia, questo metodo comporta rischi per la sicurezza, poiché può esporre informazioni sensibili. Se è necessario implementarlo, è più sicuro integrare un gestore di password o un sistema di gestione dei segreti. Inoltre, limitare il tempo di memorizzazione delle credenziali può aiutare a ridurre il rischio di fughe.

Al posto delle credenziali in testo semplice, i Personal Access Tokens (PAT) offrono un modo più sicuro per concedere l'accesso senza richiedere una password o un'accesso interattivo. I PAT sono utili per CI/CD, script e applicazioni automatizzate che necessitano di accedere alle risorse in modo programmato. Per migliorare la sicurezza, è meglio limitare gli ambiti dei PAT, impostare tempi di scadenza e consentire la revoca per prevenire perdite e dirottamenti di account.

Delegazione utente tramite OAuth

OAuth (Open Authorization) è uno standard ampiamente utilizzato per l'autorizzazione delegata sul web. Permette agli utenti di concedere a un'applicazione di terze parti un accesso limitato ai loro dati su un altro servizio senza condividere le credenziali di accesso.

In sostanza, OAuth risolve il problema della delegazione sicura dell'accesso: ad esempio, puoi autorizzare un'app di viaggio a leggere il tuo Google Calendar senza dare all'app la tua password di Google. Questo viene ottenuto facendo autenticare l'utente con il fornitore di dati (es. Google) e poi emettendo token all'app di terze parti invece di esporre le credenziali dell'utente.

Un modo migliore per gestire questo scenario è autorizzare l'Operatore ChatGPT (o qualsiasi altro agente) a leggere e scrivere su Airbnb senza condividere la tua password o credenziali. Invece di fare accedere direttamente l'Operatore, puoi concedere l'accesso tramite un processo di autorizzazione sicuro.

A mio avviso, se l'Operatore di OpenAI vuole aumentare la fiducia e la sicurezza dell'identità, ci sono diversi modi per raggiungere questo obiettivo.

-

Spostare il processo di accesso al di fuori dell'Operatore: gestire l'accesso utente al di fuori dell'Operatore ChatGPT. Questo significa che potresti cliccare su un pulsante "Accedi con [Servizio]" e verrai reindirizzato alla pagina di accesso sicura del servizio per autenticarti, completamente al di fuori della chat o dell'operatore ChatGPT. Ad esempio, se ci fosse un plugin Airbnb, verresti inviato al sito web di Airbnb per inserire le tue credenziali e autorizzare ChatGPT, e poi il plugin riceverebbe un token. ChatGPT riceve solo un token o una chiave di accesso temporanea, che concede un accesso limitato (es. "leggi il mio itinerario"), invece di vedere mai la tua password effettiva.

-

Fare completare all'utente il flusso di consenso prima che l'agente AI esegua qualsiasi compito. Questo approccio è simile a come molti prodotti gestiscono integrazioni, marketplace e servizi connessi.

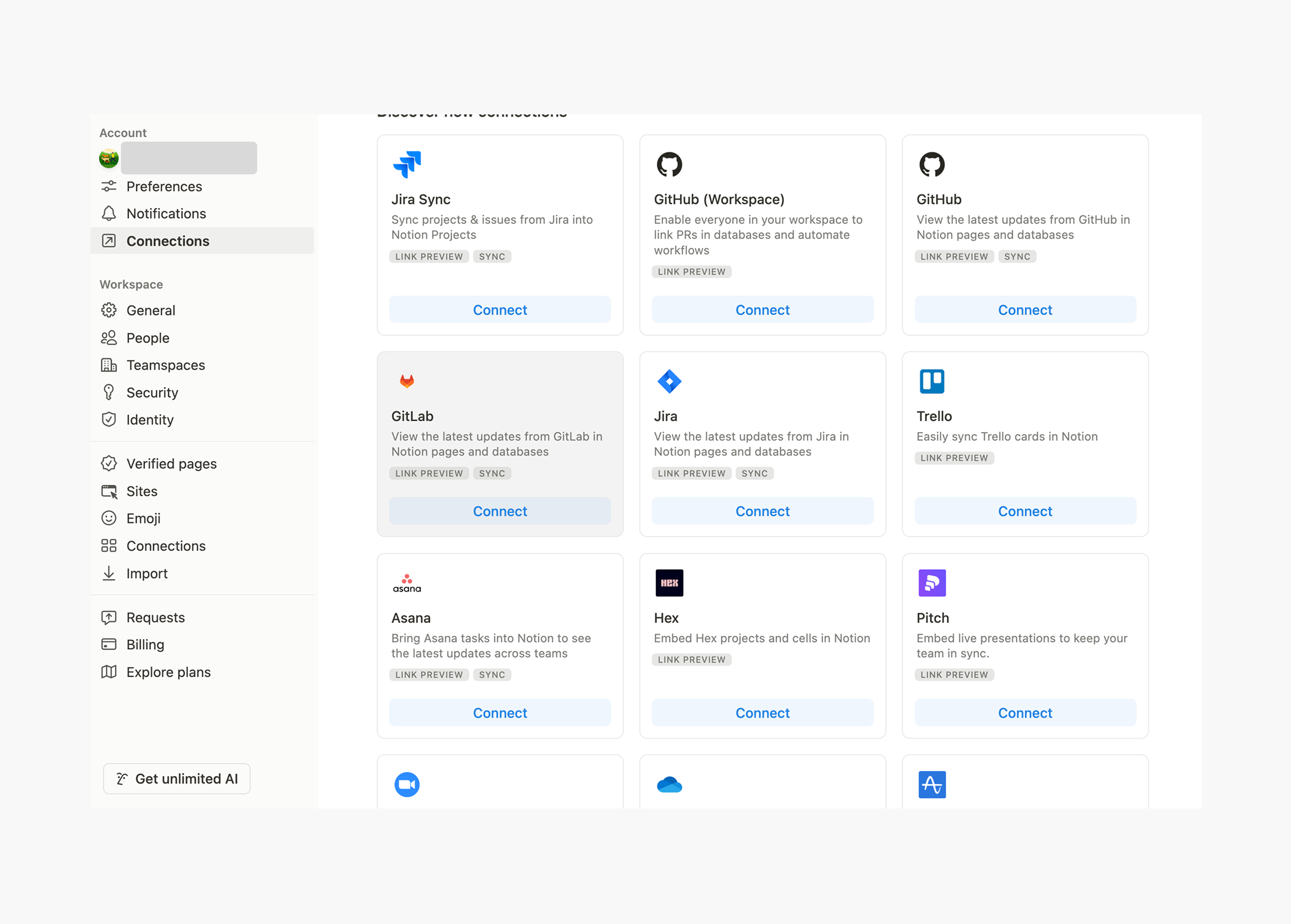

Pagine di connessione Notion

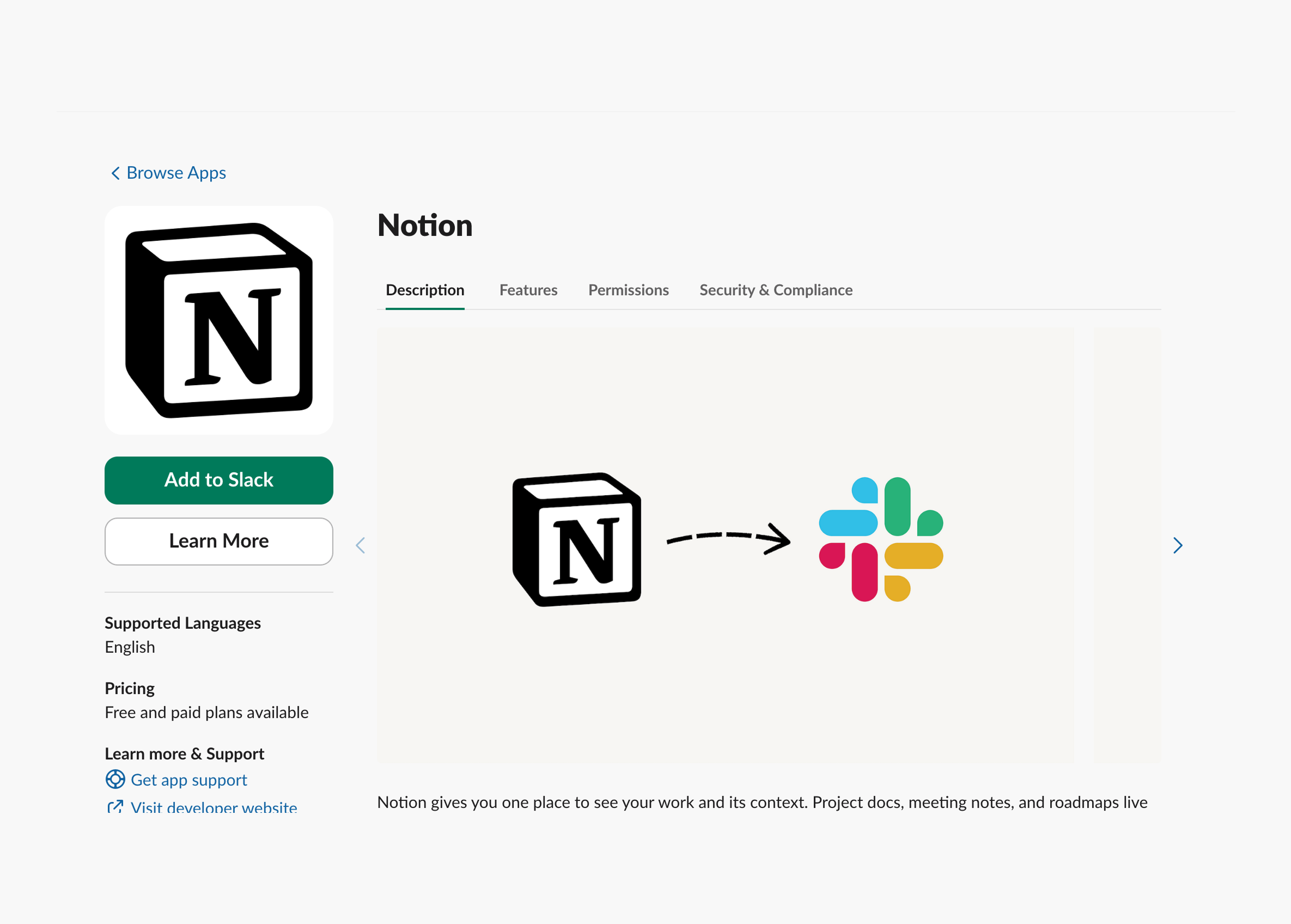

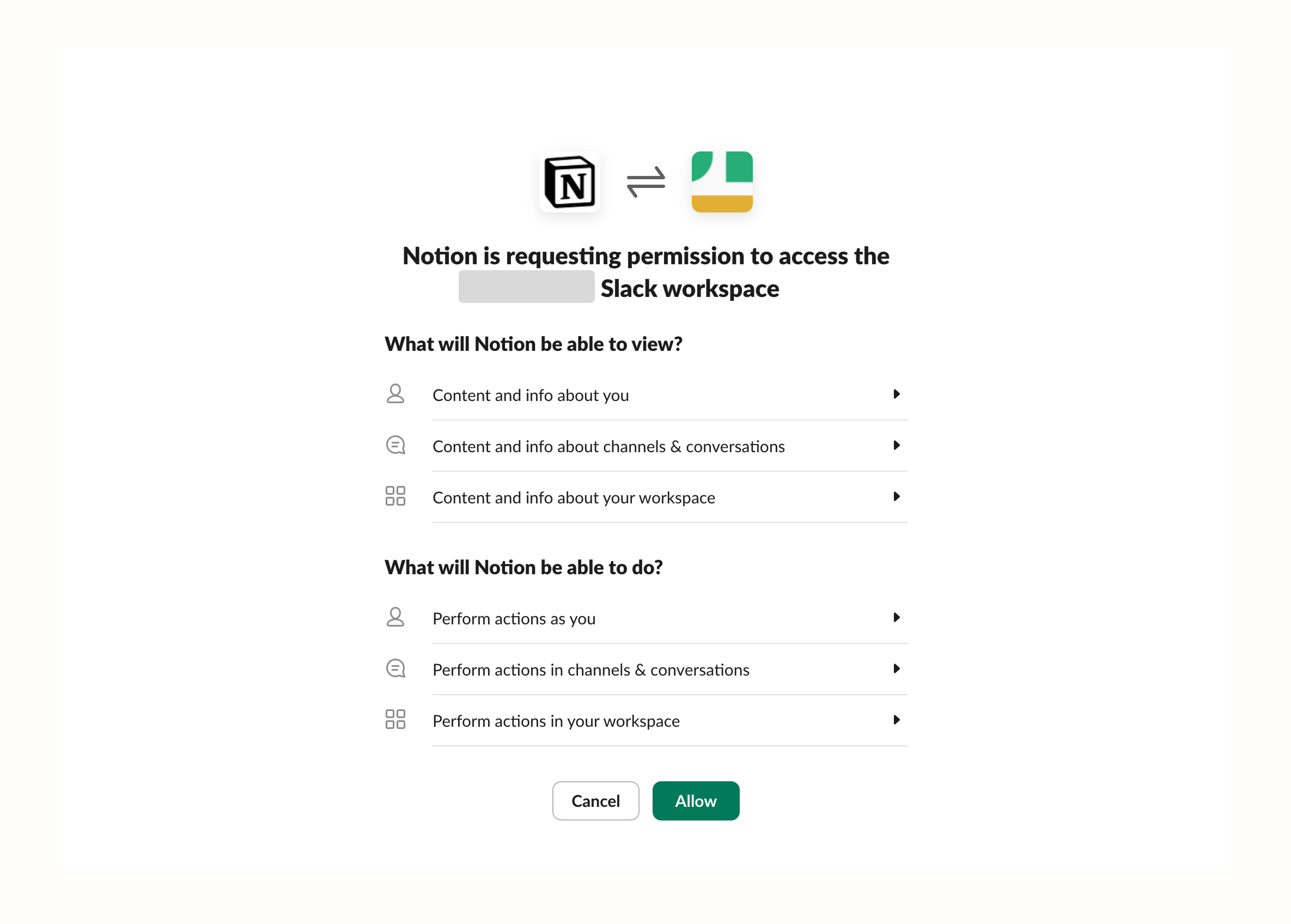

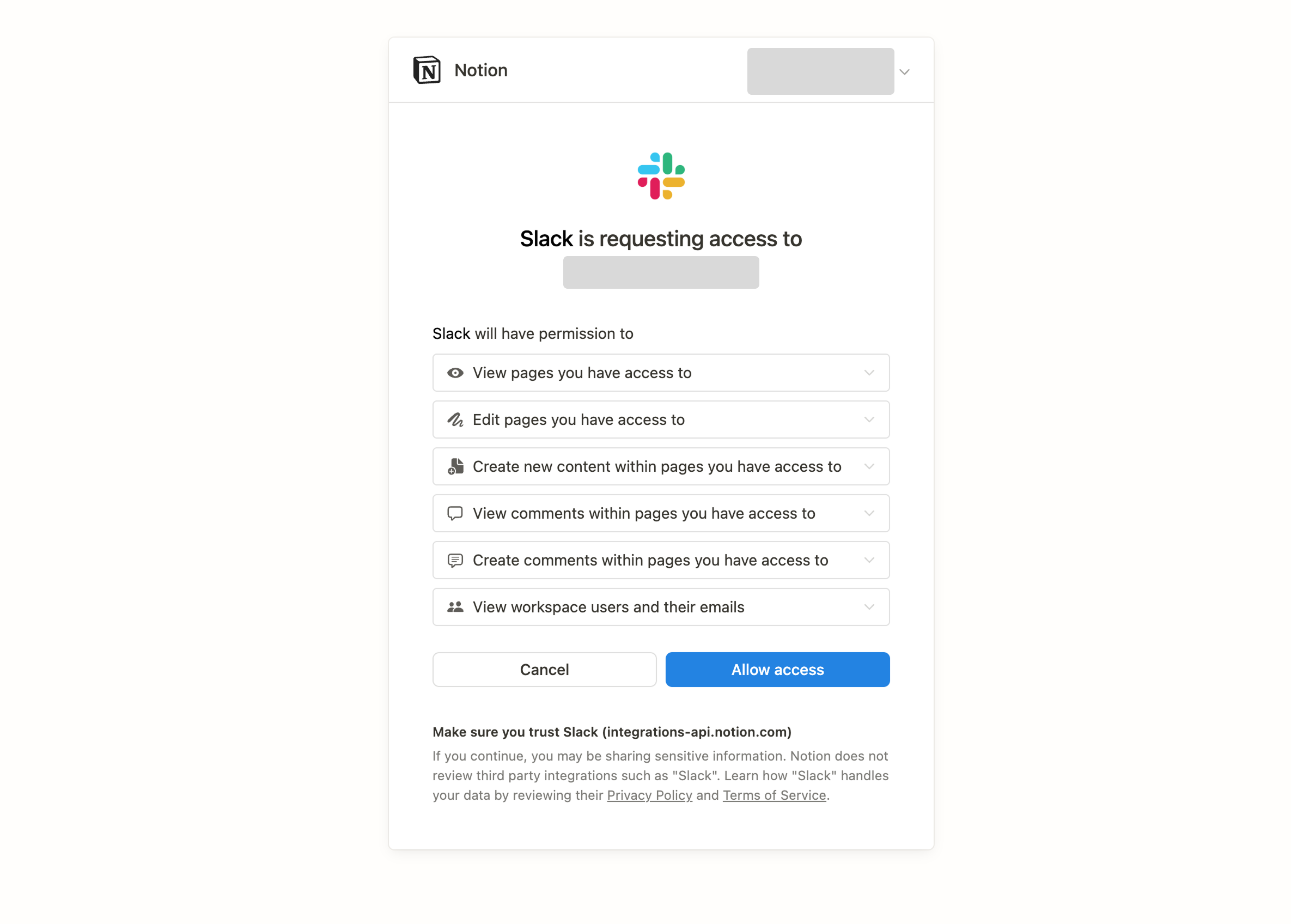

Pagine di connessione NotionEcco un altro esempio, proprio come un'integrazione del marketplace di Slack con Notion. Slack richiede l'accesso a uno specifico workspace di Notion, può leggere gli articoli e presentarli nei tuoi canali Slack.

Allo stesso tempo, Slack fornisce anche una pagina di consenso per autorizzare Notion ad accedere allo workspace durante questo processo.

L'Operatore ChatGPT dovrebbe adottare un approccio simile integrando OAuth, consentendo all'agente di accedere in modo sicuro a diversi servizi di terze parti. In questo modo, può ottenere i token di accesso con le autorizzazioni necessarie per eseguire le attività in sicurezza.

Autenticazione avanzata per azioni sensibili

Un agente AI può gestire in modo indipendente e autonomo i compiti di routine, ma per azioni ad alto rischio, è necessaria una verifica aggiuntiva per garantire la sicurezza — come inviare fondi o modificare le impostazioni di sicurezza — l'utente deve verificare la propria identità tramite autenticazione a più fattori (MFA). Questo può essere fatto tramite notifiche push, password monouso (OTP), o conferma biometrica.

Tuttavia, un'autenticazione avanzata frequente può portare a frustrazione per gli utenti, specialmente se attivata troppo spesso. Quindi, l'esperienza specifica dell'agente deve considerare l'esperienza utente lungo il percorso all'interno di questo nuovo paradigma.

Per migliorare la sicurezza senza compromettere l'esperienza utente, autenticazione adattiva e MFA dovrebbero essere utilizzate per determinare quando è necessaria una verifica aggiuntiva. I trigger basati sul rischio, come i cambiamenti di IP o comportamenti insoliti, aiutano a minimizzare richieste di autenticazione non necessarie.

Identità federata e SSO per ecosistemi multi-agente

In un ecosistema aziendale multi-agente, spesso gli agenti AI devono interagire su diverse piattaforme. Per semplificare l'autenticazione, gli utenti autenticano una volta tramite un provider di identità (IdP) come Okta, Azure AD o Google Workspace. Gli agenti si autenticano quindi utilizzando SAML, OpenID Connect (OIDC), con accesso gestito tramite controllo degli accessi basato sui ruoli (RBAC) o controllo degli accessi basato sugli attributi (ABAC).

Questo approccio elimina la necessità per gli utenti di autenticarsi più volte, migliorando la sicurezza e la conformità attraverso una gestione centralizzata dell'identità. Permette anche di avere politiche di accesso dinamiche, garantendo che gli agenti operino all'interno delle autorizzazioni definite.

Gestione degli ambiti e delle autorizzazioni

Poiché Operatori e Agenti possono agire per conto degli utenti, è importante dare alle persone sufficienti controlli e definire con cura le autorizzazioni degli agenti AI. Due principi chiave da seguire sono:

- Privilegi minimi – Concedere solo le autorizzazioni necessarie per il compito.

- Accesso limitato nel tempo – Limitare la durata dell'accesso per ridurre i rischi per la sicurezza.

Il controllo degli accessi basato sui ruoli (RBAC) aiuta a gestire lo scopo di un agente assegnando ruoli specifici per compiti determinati. Per un controllo più granulare, il controllo degli accessi basato sugli attributi (ABAC) consente una gestione dinamica e contestualmente consapevole delle autorizzazioni, assicurando che gli agenti AI accedano solo a ciò di cui hanno bisogno quando ne hanno bisogno.

Connettere i server MCP con Auth

MCP è diventato sempre più popolare per migliorare gli agenti AI fornendo più informazioni contestuali, migliorando la loro performance complessiva e l'esperienza utente.

Perché il server MCP è correlato all'autenticazione e perché è importante?

Abbiamo precedentemente scritto un articolo per aiutarti a capire che cos'è un server MCP.

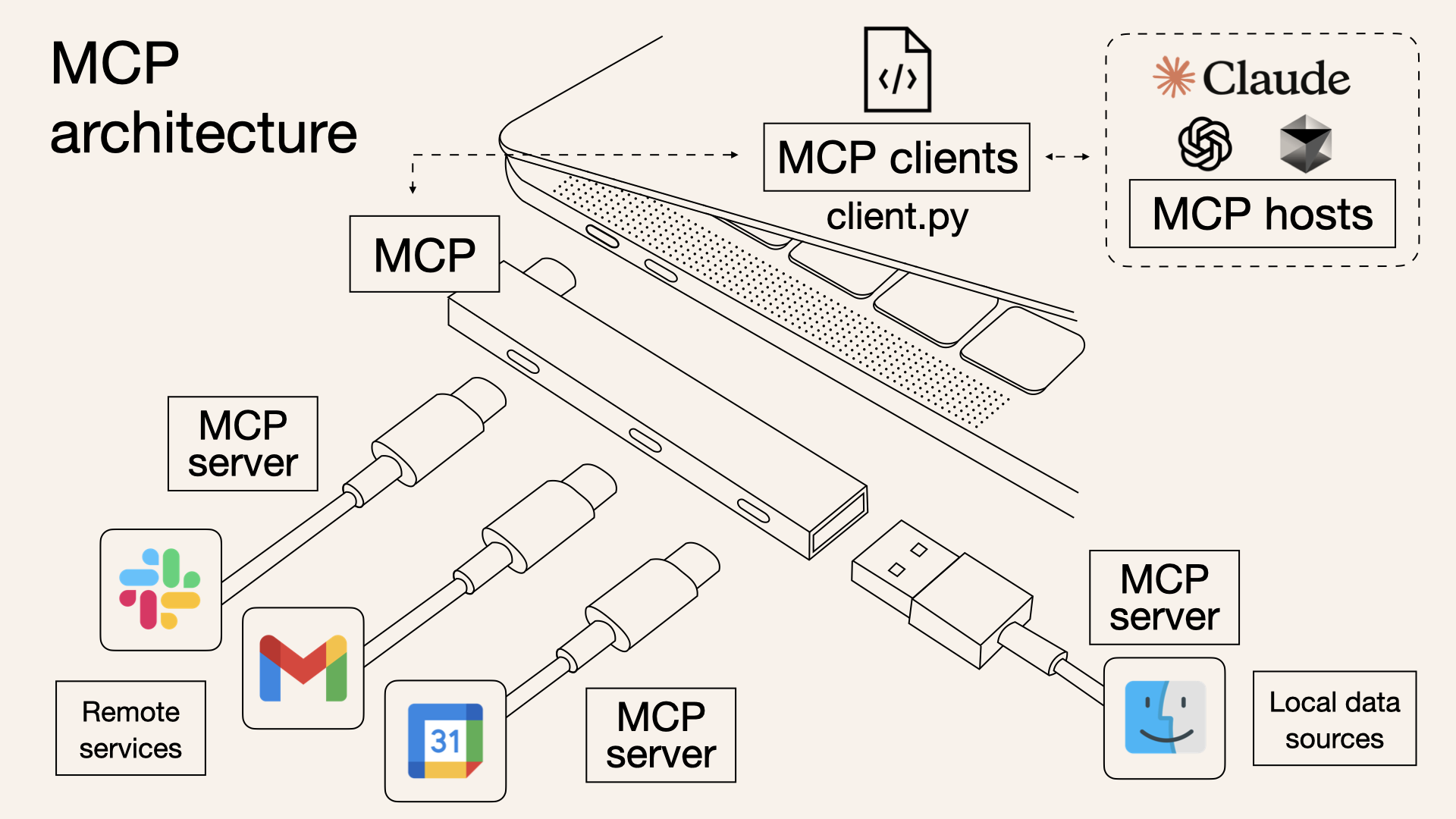

Un server MCP è una parte chiave del Model Context Protocol, fungendo da ponte tra i modelli AI e le fonti di dati esterne. Consente interrogazioni in tempo reale e recupero dati da servizi come Slack, Gmail e Google Calendar. Costruendo un server MCP, puoi connettere questi servizi remoti ai LLM, migliorando le tue applicazioni basate su AI con un contesto migliore e una esecuzione più intelligente delle attività.

A differenza dei sistemi di Generazione Arricchita da Recupero (RAG), che richiedono la generazione di incorporamenti e la memorizzazione di documenti in database vettoriali, un server MCP accede ai dati direttamente senza indicizzazione preventiva. Ciò significa che le informazioni non sono solo più precise e aggiornate, ma si integrano con un minore sovraccarico computazionale e senza compromettere la sicurezza.

Riferimento: https://norahsakal.com/blog/mcp-vs-api-model-context-protocol-explained

Riferimento: https://norahsakal.com/blog/mcp-vs-api-model-context-protocol-explained

Per gli agenti AI che utilizzano un server MCP, si verificano molteplici interazioni tra il server MCP, il LLM, agente e utente.

Nel mondo dominato dall'IA di oggi, dove gli agenti gestiscono molteplici compiti su diversi servizi, integrarli con più server MCP sta diventando altamente richiesto.

L'autenticazione degli agenti è emergente — il tuo prodotto dovrebbe adattarsi

Un grande esempio è Composio.dev, una piattaforma di integrazione focalizzata sugli sviluppatori che semplifica il modo in cui gli agenti AI e i LLM si connettono con app e servizi esterni. Soprannominato "Auth per agenti AI che agiscono per conto degli utenti", essenzialmente fornisce una collezione di server MCP (connettori) che possono essere facilmente integrati in prodotti alimentati da AI.

Come qualcuno nel campo dell'autenticazione, ma in realtà è solo una piccola parte del contesto più ampio del CIAM (Gestione dell'Identità e Accesso del Cliente). Quello che hanno costruito è in realtà una collezione di server MCP (connettori) — utile, ma solo una frazione di ciò che soluzioni CIAM complete comprendono.

Basandoci sugli esempi precedenti, se consideriamo Google Drive (servizi remoti) come un server MCP invece di Airbnb, diventa più di una semplice integrazione di terze parti — serve come una fonte di dati esterna. Ciò consente all'agente di accedere a informazioni contestuali, interagire con il LLM e potenzialmente ottenere permessi per creare, leggere, aggiornare e cancellare (CRUD) file.

Tuttavia, i requisiti principali di autenticazione e autorizzazione rimangono gli stessi.

Usa Logto per gestire l'autenticazione per i tuoi prodotti agenti

Logto è una soluzione CIAM versatile che supporta prodotti SaaS e agenti AI, rendendo l'autenticazione e l'autorizzazione senza intoppi. Ecco perché:

- Autenticazione gestita per i prodotti agenti AI – Logto supporta OAuth 2.0, SAML, chiavi API, Personal Access Tokens e JWT, consentendo una facile integrazione con più server MCP. Puoi persino costruire il tuo server MCP e connetterlo a Logto, grazie alla sua base open-standard.

- Capacità del provider di identità (IdP) – Una volta che il tuo prodotto ha utenti stabiliti, Logto può agire come un IdP, trasformando il tuo servizio in un server MCP e integrandolo nell'ecosistema AI.

- Autorizzazione avanzata

- Controllo degli accessi basato sui ruoli (RBAC) per gestire i ruoli degli utenti

- ABAC basato su JWT personalizzato per un controllo dell'accesso dinamico e granulare

- Sicurezza migliorata – Funzionalità come l'autenticazione a più fattori (MFA) e l'autenticazione avanzata aiutano a proteggere azioni critiche e migliorare la sicurezza degli agenti.

Hai domande? Contatta il nostro team per scoprire come Logto può migliorare l'esperienza degli agenti AI e soddisfare le tue esigenze di sicurezza.