Come Manus gestisce lo stato di accesso e le credenziali utente nel Cloud Browser

Questo articolo spiega come Manus gestisce le sessioni di accesso nel suo cloud browser, i rischi di sicurezza dell'autenticazione basata su agenti, e alternative come OAuth e vault per credenziali.

Immagina questo: chiedi al tuo agente AI di prenotare un volo, controllare le tue email o aggiornare il tuo CRM. Per farlo, deve accedere ai tuoi account online. Ma come può effettuare un login sicuro senza chiederti continuamente le password?

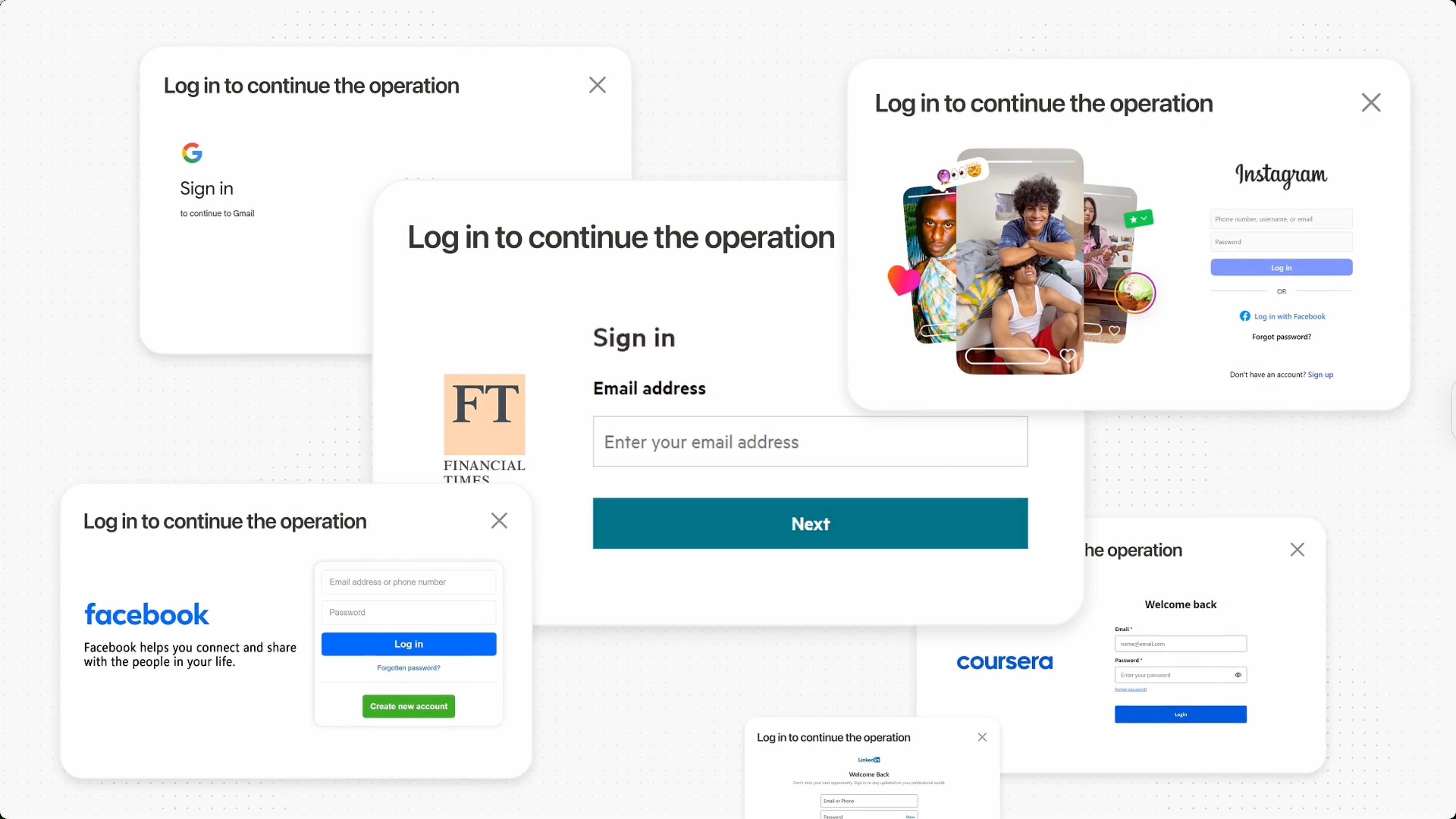

Gli agenti possono gestire molti compiti per conto degli utenti. Per fare ciò, spesso necessitano di accesso a servizi di terze parti come siti web, database o API esterne. Sebbene gli agenti a volte possano collegarsi a questi servizi in modo programmatico, molti compiti richiedono ancora i metodi di login tradizionali e l'interazione dell'utente.

Nell'articolo precedente, abbiamo discusso i rischi per la sicurezza coinvolti, in particolare quando i browser gestiscono le credenziali utente, il che può introdurre vulnerabilità. https://blog.logto.io/agent-auth#chatgpt-operator-agent-auth-experience

Anche se questo flusso comporta validi problemi di sicurezza, come già discusso, è difficile ignorare la comodità che offre agli utenti finali. Questa tensione tra usabilità e sicurezza lo rende un argomento interessante per ulteriori indagini tecniche.

In questo articolo, esplorerò come alcuni agenti stanno già affrontando la sfida che chiamerei “login e autenticazione basati su browser.”

Vedremo più da vicino come Manus si pone davanti a questo problema, quali rischi rimangono e cosa ci riserva il futuro per l'autenticazione in ambienti alimentati da agenti.

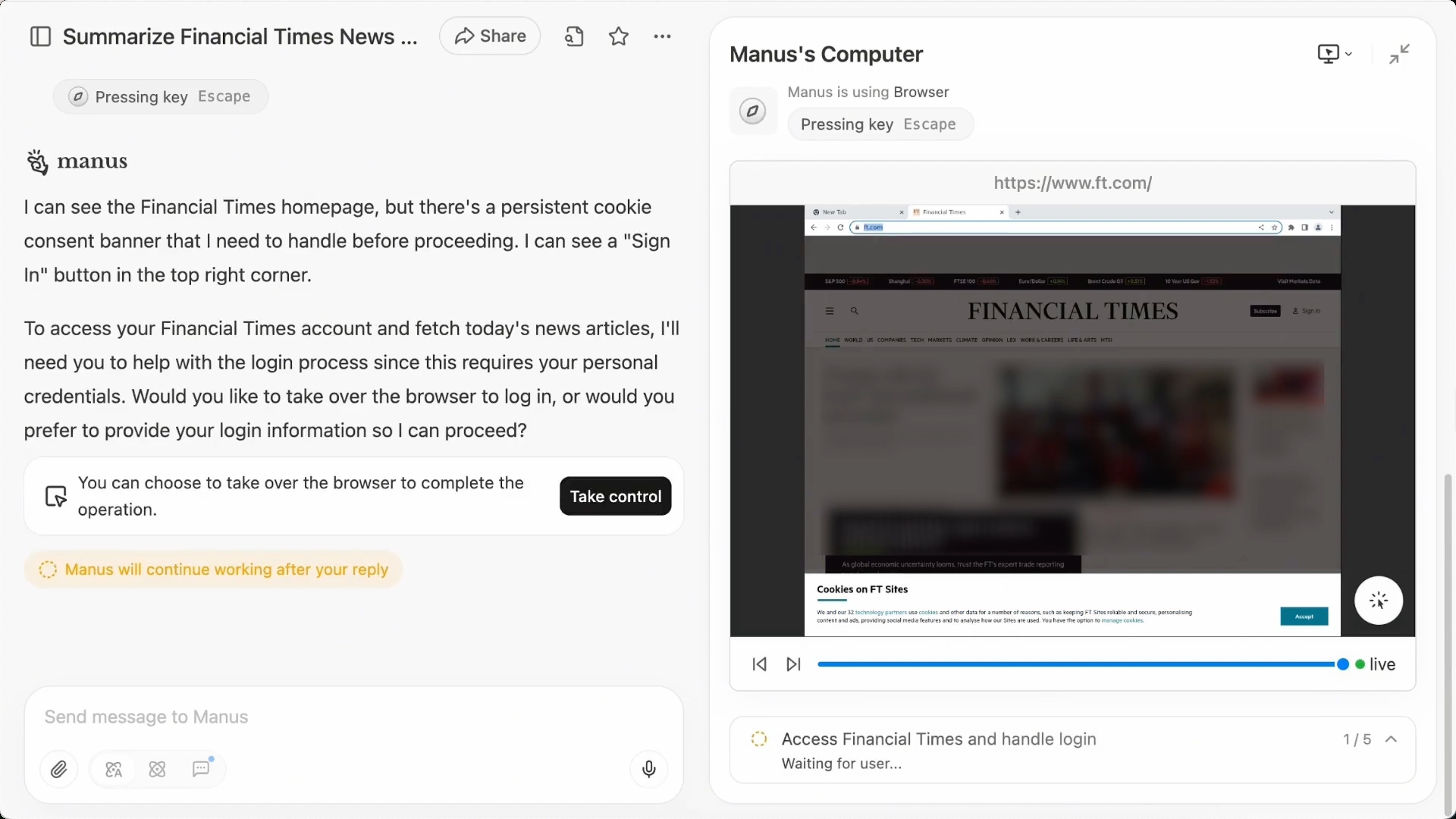

L’approccio di Manus: “Accedi una volta, rimani connesso”

Manus ha sviluppato una funzionalità chiamata Cloud Browser, che agisce come un computer remoto e isolato che gira interamente nel cloud. Pensalo come il browser web privato del tuo agente, con una funzione chiave: può ricordare il tuo stato di accesso, anche tra dispositivi e compiti diversi.

Ecco come funziona:

- Accedi manualmente a un sito web all’interno del Cloud Browser. Questo deve avvenire solo una volta per sito.

- Manus cattura i tuoi dati di sessione: cookie, local storage, tutto ciò che mantiene attiva la sessione.

- Questi dati vengono criptati due volte: prima localmente, poi di nuovo nel cloud. Nulla viene memorizzato in chiaro.

- Quando l’agente deve rivisitare quel sito, Manus inietta automaticamente la sessione in un nuovo ambiente isolato. Il sito pensa che tu sia ancora connesso.

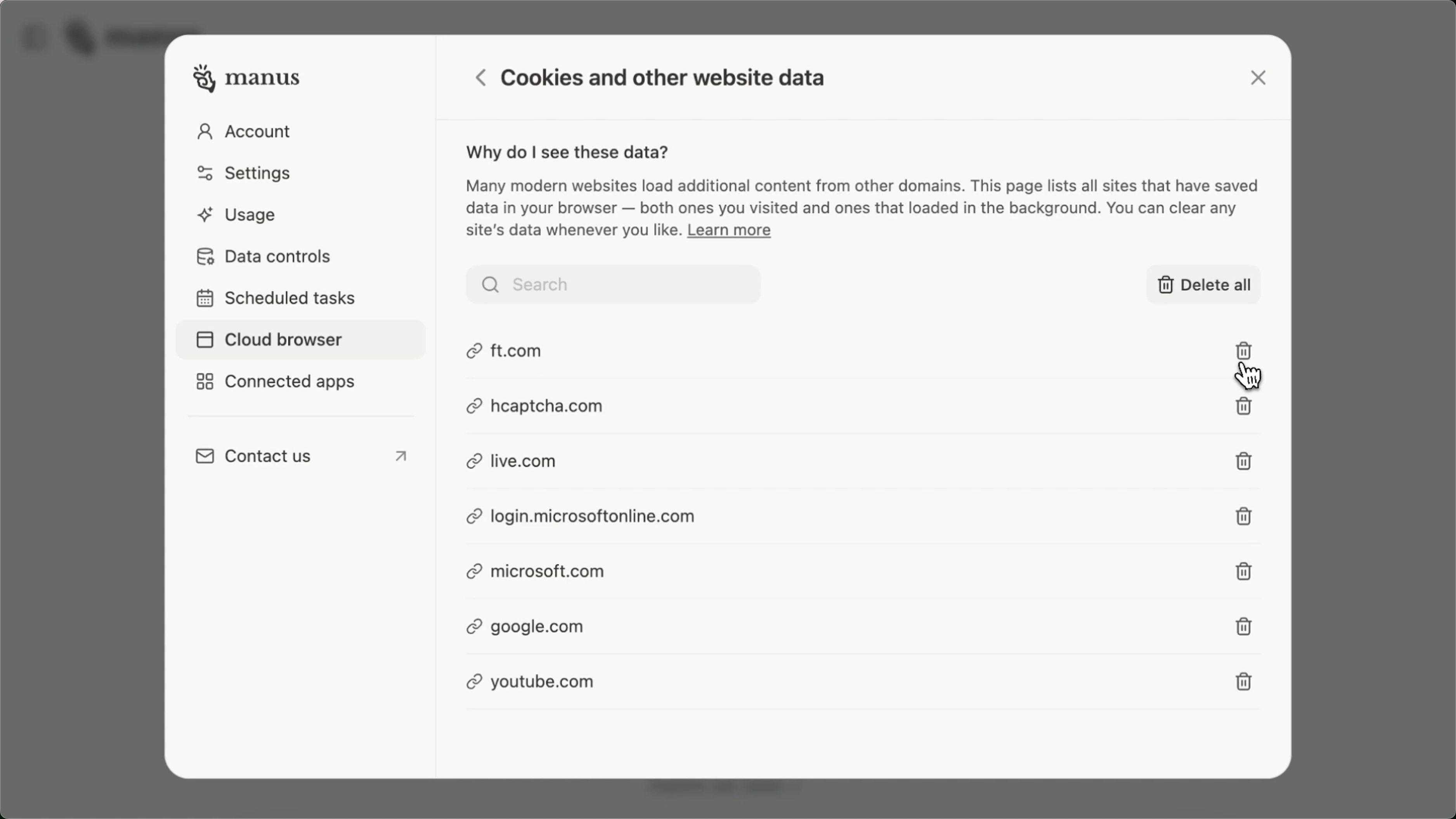

- Puoi sincronizzare tra dispositivi e cancellare manualmente i dati di sessione dalle impostazioni in qualsiasi momento.

È come dare al tuo agente una chiave magnetica sicura che funziona ovunque vada, ma solo all’interno della sua stanza chiusa a chiave.

Browser locali (es. Chrome) e cloud browser alimentati da agenti

Potresti chiederti: “Non è come usare Chrome? Perché un cloud browser gestito da agenti sembra più rischioso?” Vediamo insieme perché.

- Perché è generalmente sicuro fornire le tue credenziali a Chrome

- Perché affidarle a un browser cloud gestito da agenti può essere rischioso

- Chi è considerato “first-party” e “third-party” in ciascun contesto

Differenze fondamentali: Browser locale vs. Agent cloud browser

| Aspetto | Browser locale (es. Chrome) | Tipico agent cloud browser |

|---|---|---|

| Posizione | Gira sul tuo dispositivo personale | Gira in remoto nel cloud |

| Controllo | Totalmente sotto il tuo controllo | Controllato da codice o agente AI |

| Feedback UI | Interagisci direttamente (campi visibili, prompt di riempimento automatico) | Ha una UI e permette controllo utente, ma la maggior parte delle interazioni avviene comunque in modo silente e programmato dall’agente. |

| Memorizzazione | Credenziali memorizzate in modo sicuro tramite la cifratura del sistema operativo (es. Keychain su macOS) | Credenziali o cookie potrebbero essere memorizzati in memoria o log, aumentando il rischio di esposizione. |

| Confine di sicurezza | Protetto da sistema operativo + sandbox del browser | Necessita isolamento personalizzato; è vulnerabile se l’agente si comporta male o perde dati |

| Modello di fiducia | Ti fidi di Chrome perché gira insieme a te ed è progettato per utilizzo diretto umano | Ti fidi degli sviluppatori dell’agente, che possono o meno adottare misure rigorose |

Perché è più sicuro dare a Chrome il tuo username e password

-

Sei l’operatore Chrome è un’interfaccia first-party, la controlli tu, vedi cosa sta facendo, e appartiene al tuo ambiente informatico. Digiti le password con consapevolezza e il browser ti offre prompt visibili e verificabili.

-

Sicurezza integrata Browser come Chrome memorizzano le password usando l’archiviazione sicura del sistema operativo, spesso richiedendo biometria o login del dispositivo per sbloccarle. Il riempimento automatico funziona solo nei contesti attesi (es. domini corrispondenti).

-

Minima delega Non “consegni” permanentemente la tua password a Chrome: ricorda ciò che hai digitato, sempre con il tuo permesso esplicito. L’attore sei tu, non una terza parte.

Perché i cloud browser degli agenti possono essere a rischio

-

Operano per te ma fuori dalla tua vista I cloud browser sono spesso gestiti in modo programmato. Quando gli fornisci credenziali, effettuano il login al posto tuo, spesso senza UI o feedback diretto. Questo genera un gap di visibilità e responsabilità.

-

Rischi di memorizzazione Se invii le tue credenziali a un agente in chiaro, potrebbero essere loggate, memorizzate nella cache o anche conservate in memoria. Senza un controllo di accesso rigido, diventa un rischio.

-

Confine di fiducia poco chiaro Puoi fidarti del fornitore dell’agente, ma a differenza di Chrome non hai protezioni di livello sistema operativo o fisiche. Se il server viene compromesso o l’agente è mal implementato, le tue credenziali possono trapelare.

First-party vs. Third-party

Vediamo cosa significano davvero First-Party e Third-Party e perché Chrome è visto come first-party mentre un cloud browser agentico non lo è.

| Ruolo | Chrome | Agent Cloud Browser |

|---|---|---|

| Tu (Utente) | Operatore first-party | Proprietario delle credenziali |

| Browser/App | Interfaccia first-party (ci interagisci direttamente) | Delegato di terza parte che agisce per conto tuo |

| Gestore credenziali | Sistema operativo + Chrome (catena di fiducia locale) | Servizio agente esterno (confini di fiducia deboli) |

| Memorizzazione | Locale e protetta dal sistema operativo | Remota su server cloud o backend |

Consegnare a Chrome la tua password sembra sicuro perché sei tu a inserirla, in un’app che controlli tu, con il tuo sistema operativo a offrire ulteriori protezioni. Google inoltre non memorizza la tua password sui propri server.

Tuttavia, come spiega Manus:

Salviamo le tue informazioni di login come una serie di file criptati e le carichiamo in modo sicuro sui nostri server di archiviazione. Queste informazioni includono:

- Cookie

- Local Storage

Questo significa che le tue informazioni di accesso sono memorizzate sui server backend di Manus. Come utente, devi fidarti degli sviluppatori dell’agente, cosa che non si allinea pienamente con le best practice standard di sicurezza.

Affidare le tue credenziali a un cloud browser controllato da un agente è una forma di delega. Anche se assumi il controllo manualmente e usi tu stesso il browser, per il servizio su cui effettui l’accesso è comunque terza parte. Dipendi quindi dall’infrastruttura, dalle pratiche di sicurezza e dagli standard etici altrui, introducendo rischi di fiducia e sicurezza.

In questi casi, la sicurezza dovrebbe essere garantita tramite protocolli programmati, non solo dalla fiducia nel marchio o dalle promesse.

Cosa fa bene Manus (e cosa potrebbe andare storto)

Cosa funziona:

- Sessioni davvero senza interruzioni: non devi fare login ogni volta, anche su un dispositivo diverso.

- Sicurezza pensata per l’utente: tutto è cifrato end-to-end e hai il pieno controllo su cosa viene conservato.

- Trasparente e rispettoso: Manus non usa i tuoi dati di accesso per training o analisi.

Cosa richiede attenzione:

- Replay attack: se qualcuno dovesse rubare il tuo file di sessione, potrebbe impersonarti.

- Mismatch di fingerprint: alcuni siti usano fingerprinting avanzato per legare i login ai dispositivi, il che può bloccare repliche in sandbox.

- Non si può bypassare il CAPTCHA: Su alcuni siti di terze parti con forti meccanismi di sicurezza incluso CAPTCHA, le azioni utente nel Cloud Browser possono essere rilevate come bot e fallire la verifica CAPTCHA.

- Compliance dati: Se le sessioni passano tra paesi o dispositivi, potrebbero sorgere problemi di privacy o conformità normativa.

- Fiducia nel sistema: Le chiavi di cifratura devono essere robuste e gestite con la massima sicurezza.

Altri modi in cui gli agenti gestiscono il login

Manus propone un approccio intelligente ma non è l’unico. Vediamo altri metodi comuni usati dagli agenti per accedere per conto degli utenti:

Digitazione delle credenziali

Il metodo più diretto è far digitare all’agente username e password come farebbe una persona. È facile da implementare ma molto insicuro: se le credenziali trapelano, chiunque può accedere al tuo account. Per questi rischi, la maggior parte degli sviluppatori evita questa strada.

Quando si utilizza questo metodo, spesso viene abbinato a strumenti come vault o secret manager per gestire cookie o credenziali in modo più sicuro ed aggiungere un ulteriore livello di protezione.

Token OAuth

Lo standard d’oro per accesso delegato. Autorizzi l’agente tramite un flusso OAuth e riceve un token con permessi limitati e revocabili. È sicuro, granulare e facile da revocare, ma funziona solo se il sito supporta OAuth.

Altri metodi programmati (es. API Keys)

Alcuni servizi offrono chiavi API o altre credenziali di accesso programmatico. Possono essere più sicure della digitazione password, ma spesso hanno permessi molto ampi e richiedono una gestione attenta.

Ogni metodo rappresenta un compromesso tra usabilità e sicurezza. Il sistema di replay delle sessioni di Manus si colloca a metà strada: più flessibile dell’OAuth in molti casi, ma non altrettanto sicuro.

Idealmente, in questo scenario basato su browser, Manus potrebbe integrare preventivamente determinati siti (es. elenco numerato di siti supportati). Gli utenti darebbero consenso in anticipo, consentendo all’agente di operare con token OAuth, invece di memorizzare credenziali o ripetere sessioni.

Dove si va: agenti come professionisti di fiducia

Man mano che gli agenti diventano più capaci, avranno bisogno di modi sempre più sofisticati per autenticarsi senza dover imitare comportamenti umani.

Si va verso:

- Accesso via API in primis: Invece di fare click sui bottoni, gli agenti chiameranno API sicure con token.

- Permessi di breve durata e a portata ristretta: Basta token “onnipotenti”. Accesso solo a ciò che serve, per il tempo strettamente necessario.

- Sicurezza hardware: Dati di sessione memorizzati in enclave sicure, non solo in software vault.

- Vault per credenziali posseduti dall’utente: Gestirai un portafoglio sicuro di token, chiavi e sessioni—condivisibile solo con gli agenti di cui ti fidi.

In breve: gli agenti passeranno da “bot utili” a “operatori autorizzati”, con le credenziali adatte al ruolo.

Cos’è un vault e perché è importante?

Se tutto questo sembra complicato… crediamo che mentre l’automazione via browser cresce, deve essere accompagnata da strumenti professionali appositi che gestiscano credenziali, sicurezza e sessioni in modo sicuro e trasparente.

Ecco perché strumenti come Vault o sistemi di Gestione delle Chiavi di Cifratura (EKM) sono fondamentali.

Vault è una soluzione di gestione dei segreti che consente ai team di:

- Conservare in sicurezza token, API key e credenziali

- Rilasciare credenziali dinamiche a breve durata quando serve

- Gestire l’accesso con audit log completo

- Ruotare le chiavi automaticamente e revocare l’accesso in tempo reale

- Integrare tutto con pipeline CI/CD e app cloud

In un mondo guidato dagli agenti, Vault diventa il “cervello” dietro la sicurezza delle credenziali. I tuoi agenti possono richiedere accesso a Vault senza mai conservare password localmente. Anche se qualcosa trapela, il token scade dopo poco e le tue chiavi vere restano protette.

Considerazioni finali

Manus sta facendo da pioniere con un approccio all’accesso tramite agenti usabile e ragionato: replay sicuro della sessione tra dispositivi diversi, totalmente sotto il controllo dell’utente. È un ottimo passo avanti, ma ricorda anche che i meccanismi di login sono delicati. Replay attack, problemi dei sandbox e gestione delle chiavi richiedono tutta la nostra attenzione.

Il futuro è chiaro: gli agenti faranno sempre di più per nostro conto, ma serviranno le credenziali giuste per farlo in sicurezza. Strumenti come Vault avranno un ruolo chiave, non solo nella gestione dei segreti, ma anche nella costruzione della fiducia.

Quando la tua IA ha le chiavi della tua vita digitale, vuoi sapere: chi gliele ha consegnate, quanto durano, e quale porta aprono davvero.

Logto sta introducendo Vault per conservare in sicurezza i token API di terze parti, abilitando l’accesso sicuro agli agenti verso servizi esterni, come account social Google o server MCP remoti. In futuro, prevediamo di supportare un ventaglio più ampio di dati sensibili, incluse credenziali utente, chiavi e altri segreti.

Allo stesso tempo, Logto è una piattaforma completa per autenticazione, autorizzazione e gestione dell’identità. Se stai costruendo un agente AI da zero, Logto è concepito su misura per gli sviluppatori AI, offrendo la sicurezza, la flessibilità e l’infrastruttura necessarie per gestire l’identità in ambienti alimentati da agenti.