パーソナルアクセストークン (PAT) とは?より安全な API トークン

パーソナルアクセストークン (PAT) の仕組み、利用シーン、サービスでの API 認証のサポート方法、また API キー、API トークン、ベアラートークン、OAuth トークン、パスワードとの違いを解説します。

パーソナルアクセストークン (PAT) は、API 呼び出しにおいてパスワードの代わりとなるユーザーが生成するトークンです。特定のユーザーごとに設計され、安全かつ制御されたリソースアクセスを実現します。

手軽な認証。細やかなアクセス制御。効率化されたワークフロー。 これらは世界中の開発者やプロダクトチームが、CI/CD パイプラインの管理、API の統合、ツールへのアクセスなど、さまざまなタスクでパーソナルアクセストークンを活用し生産性を高めている理由の一部です。

PAT の仕組みやメリット、利用シーンが知りたいですか?このガイドでわかりやすく説明します。

パーソナルアクセストークンとは?

パーソナルアクセストークンは、自分のリソースやサービスへ API を通じてアクセスするための、一時的かつ安全な認証手段です。主に開発者が API へのアクセスやワークフローの自動化をシンプルかつ効率的に行うために使います。

パーソナルアクセストークンは API アクセス用の「鍵」のような役割を果たし、パスワードの代替となります。パスワードと異なり、PAT には特定の権限や有効期限を設定でき、たとえばユーザープロファイルや請求システムへのアクセスは許可しても、管理者権限までは与えないなど、目的ごとに使い分けが可能です。

パーソナルアクセストークンの主な特徴:

- 開発者フレンドリー: パーソナルアクセストークンは OAuth フロー全体より簡単に管理でき、スクリプト、オートメーション、CI/CD パイプラインに最適です。

- 複数発行可能: ユーザーは目的ごとに複数のパーソナルアクセストークンを発行して管理できます。

- ユーザー固有のアクセス: グローバル API キーと異なり、パーソナルアクセストークンは個々のユーザーアカウントに紐付きます。チームで利用する場合はメンバーごとに発行が必要です。

- きめ細かな権限設定: PAT を使えばアクセス範囲 (スコープ) を細かく決められ、必要な操作やリソースだけに許可が与えられます。

- 有効期限付きアクセス: PAT には有効期限を設定でき、情報漏洩時のリスク期間を最小限に抑えます。

- 手軽な失効: パスワードと違って PAT はすぐに失効や再生成が可能で、アカウントの主認証情報を危険にさらしません。

パーソナルアクセストークン/ベアラートークン/API トークンの違い

- パーソナルアクセストークンは API トークンの一種: パーソナルアクセストークンはユーザーレベルでアカウントに紐づけられる API トークンの一種です。利用者本人としてシステムリソースへアクセスする権限を与えます。PAT は従来の API キーより細かい権限設定や有効期限の追加が可能で、より強固なセキュリティを備えます。

- パーソナルアクセストークンはベアラートークンとして利用可能: ベアラートークンは認証付き API リクエスト時に用いる認可方式で、通常は OAuth や JWT などで動的に発行されます。パーソナルアクセストークンは手動で生成された静的なベアラートークンにあたり、たとえば GitHub の PAT を API 呼び出し時に

authorization: bearer <your-pat>でヘッダー指定することで、そこでも PAT はベアラートークンとして働きます。 - API トークンは包括的な用語: API トークンは API リクエスト認証用トークン全般の総称であり、ベアラートークンや OAuth トークン、パーソナルアクセストークンもこの中に含まれます。PAT やベアラートークンは API トークンの具体的な一分類です。

認証・認可 (AuthN / AuthZ) の選択肢

パーソナルアクセストークン採用前に、その仕組みが認証方式全体の中でどの位置づけかを理解しましょう。さまざまな認証手段の違いを知ることで、最適な選択ができます。以下の表は、パーソナルアクセストークン (PAT)、パスワード、API キー、OAuth トークンの主な違いを比較したものです。

- パーソナルアクセストークン: 自動化タスクや API アクセスに最適な軽量認証方式。用途に応じてきめ細やかな権限制御ができ、安全かつ柔軟なアクセスが可能です。

- パスワード: ユーザーインターフェースからのアカウントアクセス用伝統的な認証方式。アカウント所有者と同等の権限を持ち、細かい制御ができません。

- OAuth トークン: サードパーティサービスへ限定的なアクセスを与える最も安全な方法。ユーザーがアクセス範囲 (スコープ) を指定でき、認証情報を開示せずともセキュアで柔軟な運用が可能です。

- API キー: API アクセス自動化で利用され、サービスアカウントに紐付くのが一般的。PAT や OAuth ほど詳細な権限制御がありません。

| 機能 | パスワード | パーソナルアクセストークン | OAuth トークン | API キー |

|---|---|---|---|---|

| 定義 | ユーザーが識別子とパスワードで認証する方式。 | 限定的な権限設�定ができる特定リソース/ API へのアクセストークン。 | ユーザーがサードパーティアプリに認証情報を渡さずアクセス権を与える仕組み。(例: Google ログイン) | クライアントが API リクエストを認証するための一意な文字列。 |

| 権限の制限 | 一度ログインすればアカウント全体へフルアクセス可能。 | 権限を細かく制御可能。 | サードパーティアプリに許可範囲を指定してアクセス可能。 | 通常は特定 API リソースへのアクセス。きめ細やかな制御は不可。 |

| 失効 | パスワード変更が必要で複数サービスに影響しやすい。 | ユーザーや管理者が簡単に失効できる。 | ユーザー認証情報に影響なく失効可能。 | API サービスレベルで失効や再生成が可能。 |

| 有効期限 | ユーザー変更しない限り有効期限なし。 | 長寿命が多いが、有効期限を設定可能。 | アクセストークンは一定期間で失効、リフレッシュトークンで延長可。 | 長寿命だが API 提供者によるローテーション・期限設定あり。 |

| 使いやすさ | 記憶しやすいが漏洩時リスク大。 | 自動化用途でも生成・利用が簡単。 | 初期ユーザー操作が必要だが安全なアクセス委譲が可能。 | リクエスト埋め込みは簡単だが一般ユーザー用途には不向き。 |

| 最適用途 | 顧客のサインイン・認証など一般利用。 | オートメーション、限定リソースへのアクセス、CI/CD 開発。 | パスワードを保存せず第三者アプリに限定アクセスさせたい場面。 | バックエンドサービス�、サーバー間通信、パブリック API に最適。 |

| セキュリティリスク | 盗まれるとアカウント全体にフルアクセス可能。 | 流出しても指定リソース限定でアクセス範囲は小さく、失効も容易。 | 万一漏洩しても許可範囲内の操作のみ可能。 | 盗難時は主にサーバー間アクセス用途で利用される。 |

パーソナルアクセストークンはどのように動作しますか?

PAT は基本的に OAuth アクセストークン同様に機能しますが、トークン自体の中身を読み取って識別できるような情報は保持しない文字列です。GitHub などのサービスでは PAT 発行時にアカウント紐づけや権限指定が可能です。このトークンは API 利用時のパスワード代替となります。(例: プライベートリポジトリへの API アクセス)

一般的に PAT はリクエストヘッダーに下記のように含めて使用します:

この方法で PAT を送信すると、サービス側はユーザー認証やトークン権限を評価し、データ提供やアクション実行を許可または拒否します。

パーソナルアクセストークンの使い方

- パーソナルアクセストークンを生成: 利用するプラットフォームで PAT を作成します。その際にスコープ (権限範囲) を選択しておきます。

- API リクエストで認証: PAT が発行されたら、API リクエストの認証ヘッダーでベアラートークンとして指定します。

- PAT の失効: 使わなくなった PAT は、プラットフォームの認証設定から簡単に失効できます。失効後はそのトークンによる API リクエストは自動的に拒否されます。

どんな時にパーソナルアクセストークンを使うべき?

パーソナルアクセストークンは、API への安全で開発者フレンドリーかつスコープ制御されたアクセスが求められる場面で非常に有効です。代表的なユースケースは以下の通りです:

- 自動化タスク: API からデータを取得するスクリプトやツールで、認証情報 (パスワード等) を埋め込まずに安全に利用可能。

- 細かい権限管理: スクリプトやツールごとに必要なリポジトリやリソースのみアクセス可とし、アカウント全体の権限を持たせない安全運用。

- 一時的なアクセス: 一定期間のみアクセス許可するなど、リスク軽減に役立ちます。

- 開発者の簡易なアクセス: フル OAuth フロー不要で、個別の開発者ごとに簡単にアクセス権限付与できます。

- サードパーティ連携: 外部ツールと限定的に連携する場合も許可範囲を指定し、例としてプロジェクト管理ツールと Slack 連携で一部タスク操作だけを許可できます。

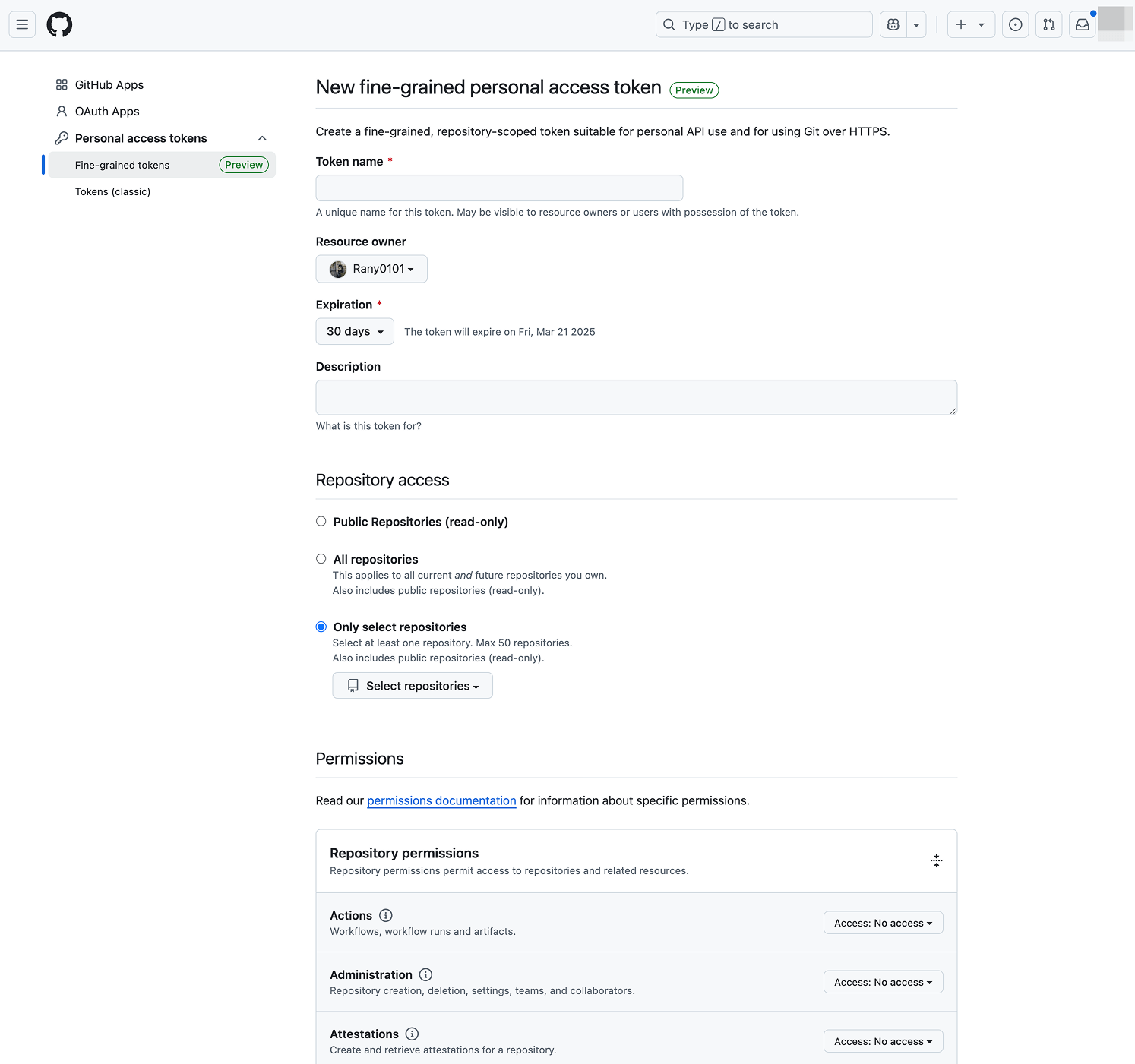

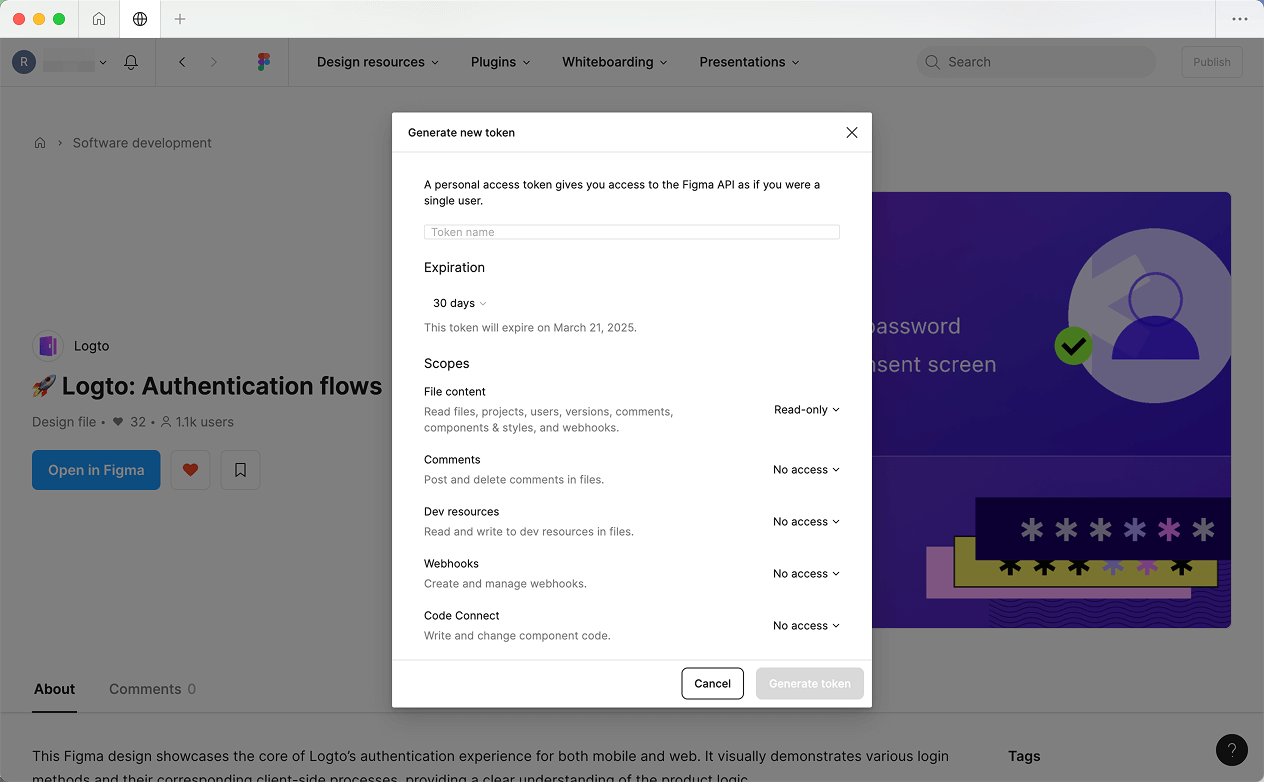

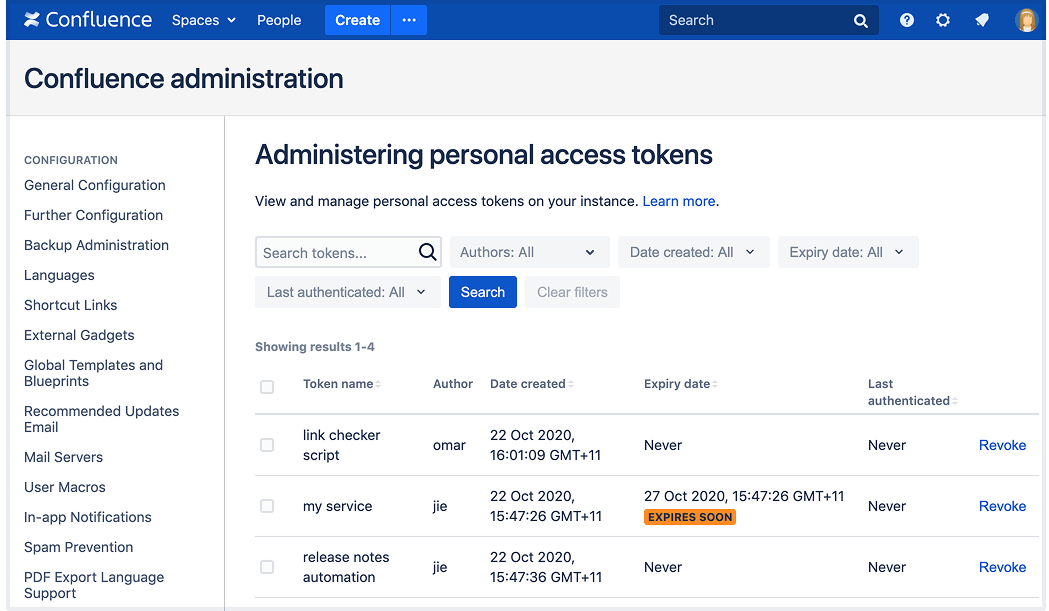

GitHub は2013年から PAT を導入し、簡便かつ柔軟なことから開発者間で広まりました。多くの開発者ツールや SaaS プラットフォームが PAT をサポートしており、以下がその代表例です:

-

GitHub/GitLab/Azure DevOps (開発ツール): CI/CD の自動化、他ツールとの接続、リポジトリ管理に最適です。

-

Figma (デザインツール): API 統合によりデザイン共同作業も効率化。

-

Atlassian Jira / Asana (プロジェクト管理): タスク作成・更新・削除、スプリント管理やプロジェクト整理を API 経由で簡単に実現。

パーソナルアクセストークンを他人と共有してもいい?

結論—いいえ、共有すべきではありません。

PAT は個人アカウントに紐付いており、他者と共有するべきではありません。もし他の人がアクセスする必要がある場合は、それぞれ新しくトークンを権限付きで発行したり、ユーザーロール管理するのが望ましいです。 PAT の誤用は、意図しないアクセスやデータ流出、プライバシー侵害につながる可能性があります。大切に取り扱い、漏洩の疑いがあれば即座に失効・再生成しましょう。

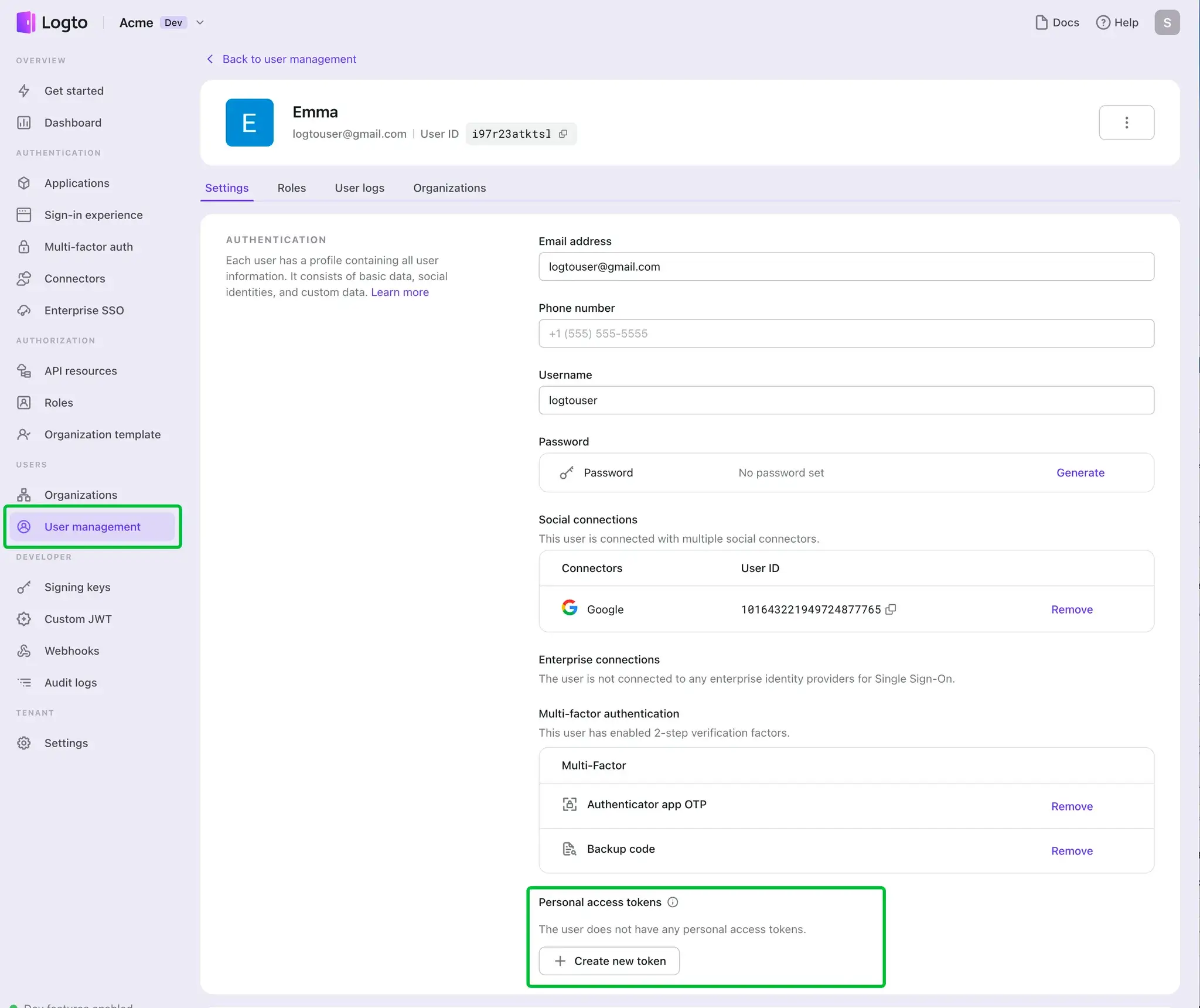

Logto を使ってアプリケーションでパーソナルアクセストークン発行機能を実現

B2B サービスの提供や最先端 AI 製品開発など、開発者に�優しい認証・認可がますます求められています。パーソナルアクセストークンは新しいビジネス機会の扉を開きます。

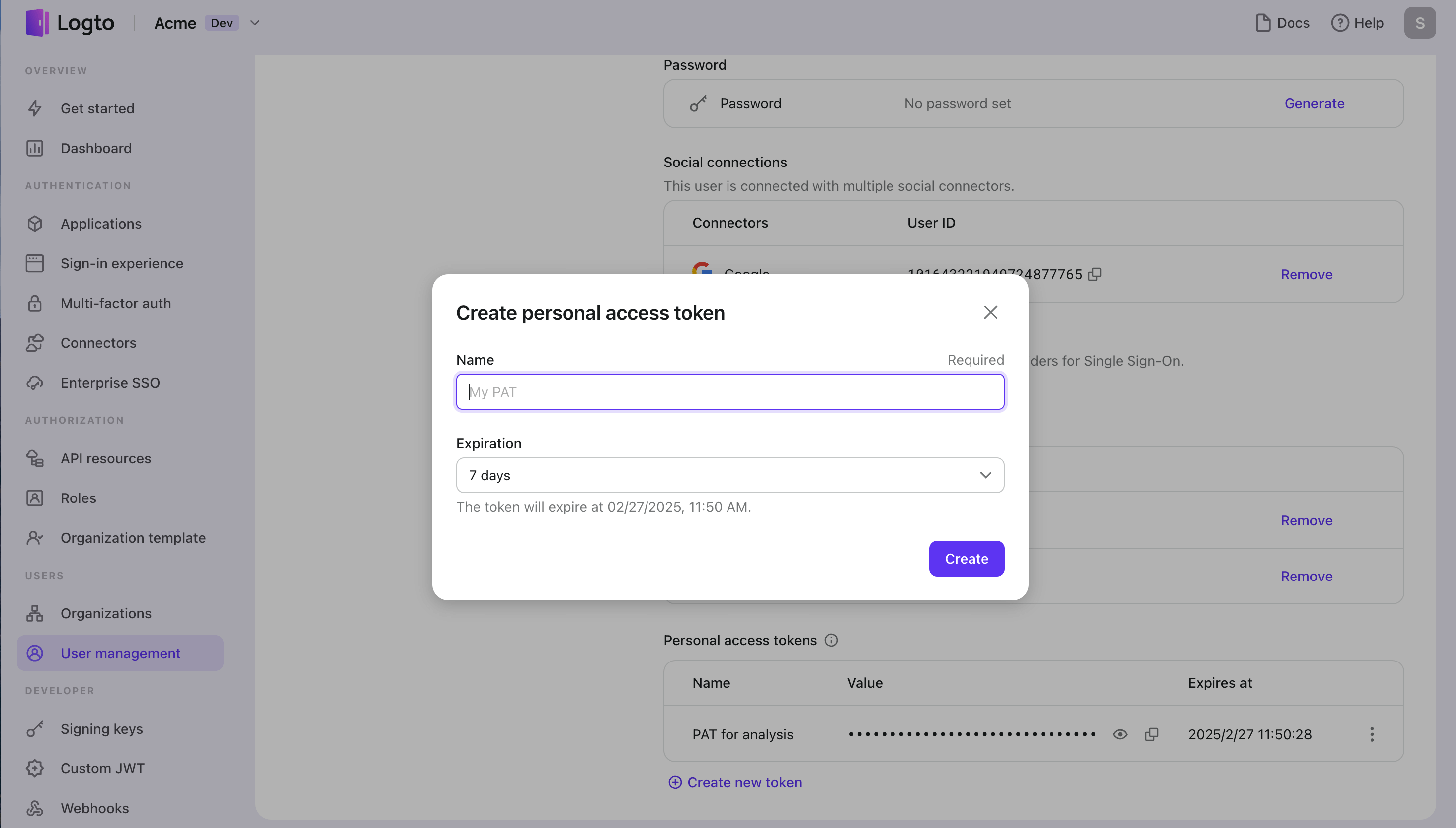

包括的な CIAM (顧客 ID とアクセス管理) ソリューションである Logto なら、パーソナルアクセストークンの発行・管理・失効がシンプルに行えます。はじめ方は以下の通り:

- Logto コンソール > ユーザー管理にアクセスします。

- 個別ユーザーのプロフィールページから PAT の管理が可能です。

Logto では以下が可能です:

- 新しいパーソナルアクセストークンの発行

- 1ユーザーに対し複数のトークン管理

- トークンの有効期限をカスタマイズ

- トークン名を付け整理しやすく

- 使わなくなったトークンの失効

さらに、Logto Management APIsを通じて、ユーザー自身のプロフィール設定画面でパーソナルアクセストークンの自己管理機能も提供できます。