Logto Enterprise SSO に Microsoft Entra ID (OIDC) を統合する

Logto を使用して Microsoft Entra ID (OIDC) SSO を統合する方法を学びます。

包括的なアイデンティティおよびアクセス管理ソリューションとして、Microsoft Entra ID(Azure Active Directory (Azure AD) としても知られる)は、シングル サインオン (SSO) 統合のために OpenID Connect (OIDC) および Security Assertion Markup Language (SAML) の両方のプロトコルをサポートしています。前回のチュートリアルでは、Logto アプリケーションを Microsoft Entra ID (SAML) SSO と統合する方法を紹介しました。本チュートリアルでは、Logto アプリケーションを Microsoft Entra ID (OIDC) SSO と統合する方法を紹介します。

前提条件

いつものように、始める前に、Microsoft Entra または Azure アカウントがアクティブであることを確認してください。まだお持ちでない場合は、こちら から無料の Microsoft アカウントにサインアップできます。

Logto クラウド アカウント。まだお持ちでない場合は、Logto アカウントにサインアップできます。 Logto は個人利用に関して無料です。SSO 機能を含むすべての機能が開発者向けテナントで利用できます。

Logto によく統合されたアプリケーションも必要です。まだお持ちでない場合は、統合ガイド に従って Logto アプリケーションを作成してください。

統合

Logto に新しい Microsoft Entra ID OIDC SSO コネクタを作成する

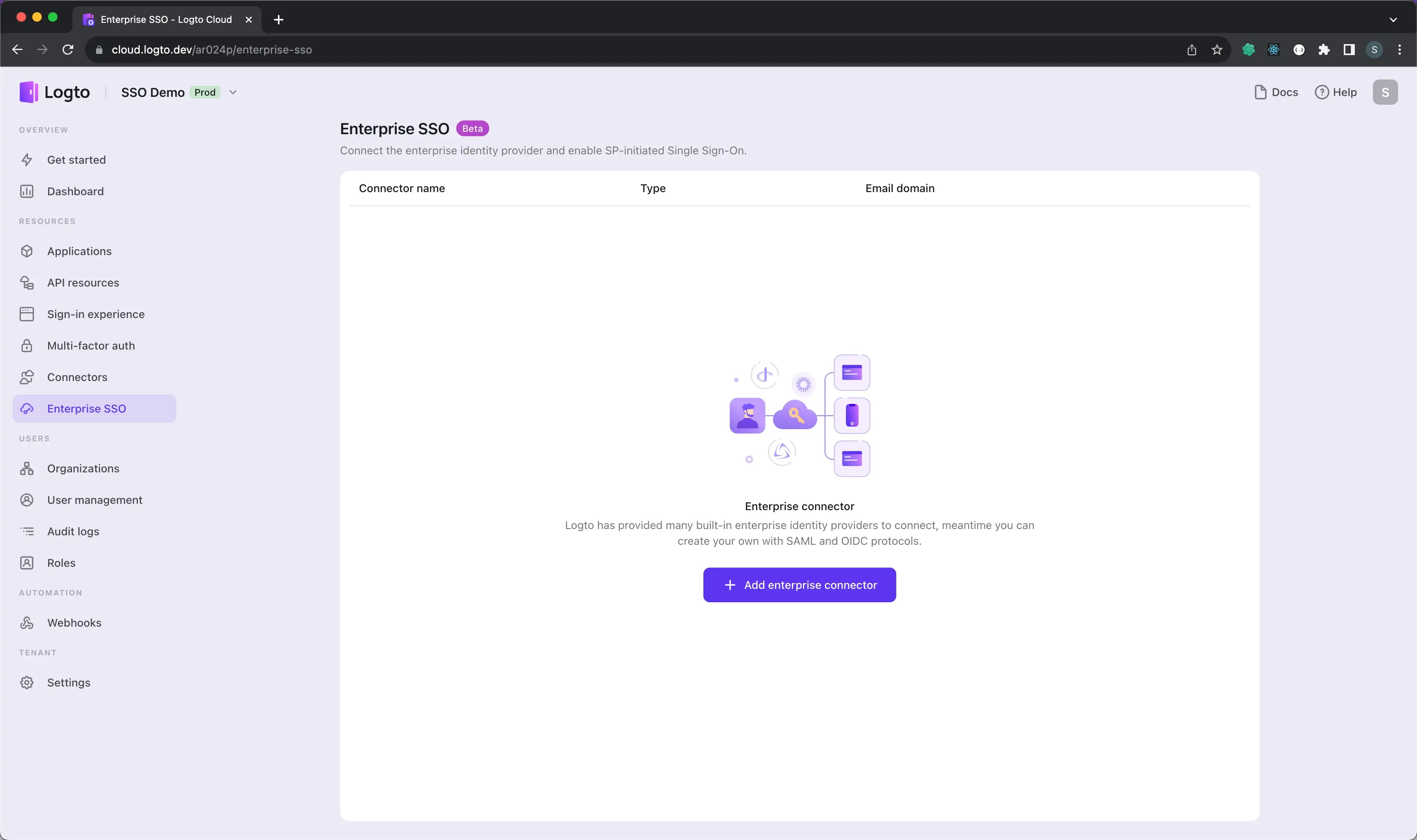

- Logto Cloud Console にアクセスし、Enterprise SSO ページに移動します。

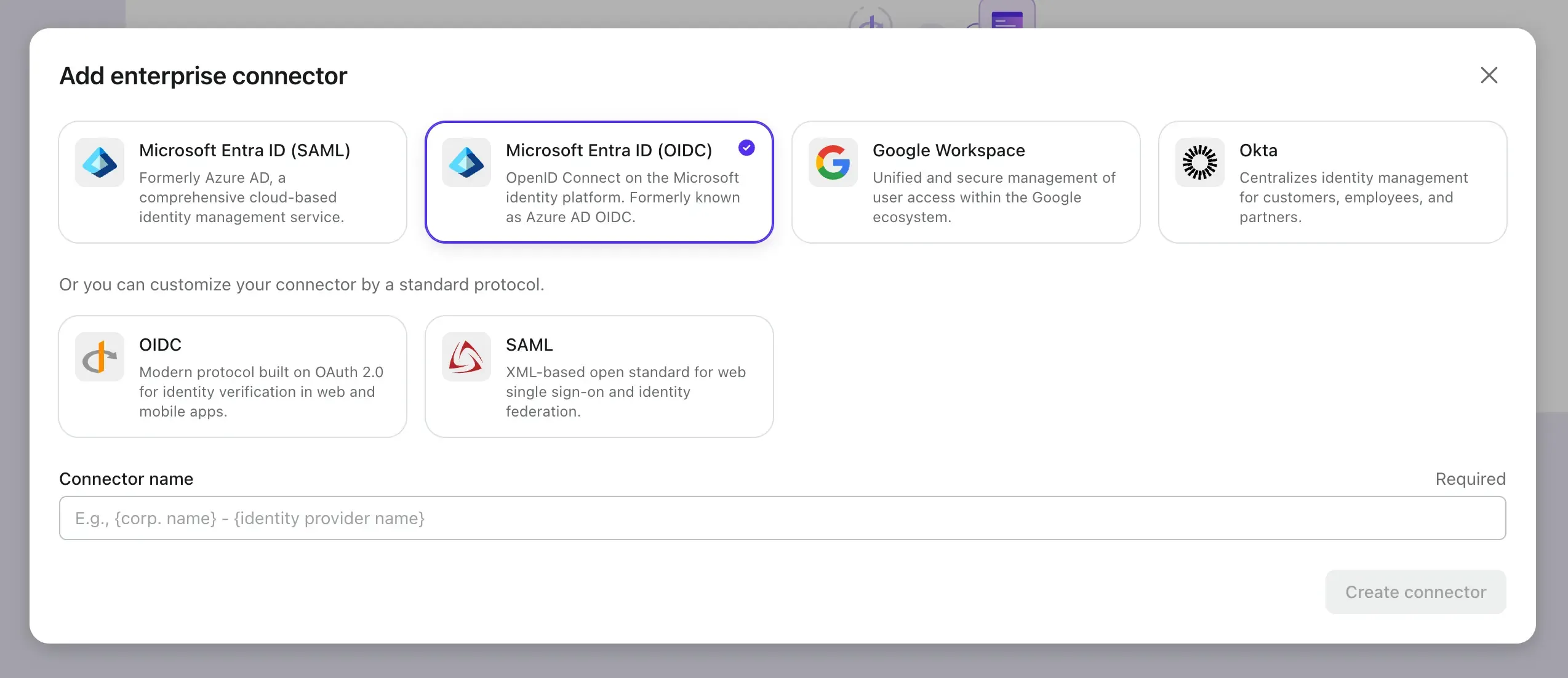

- Add Enterprise SSO ボタンをクリックし、SSO プロバイダーとして Microsoft Entra ID (OIDC) を選択します。

次に、別のタブで Microsoft Entra 管理センターを開き、Microsoft Entra 側で OIDC アプリケーションを作成する手順に従います。

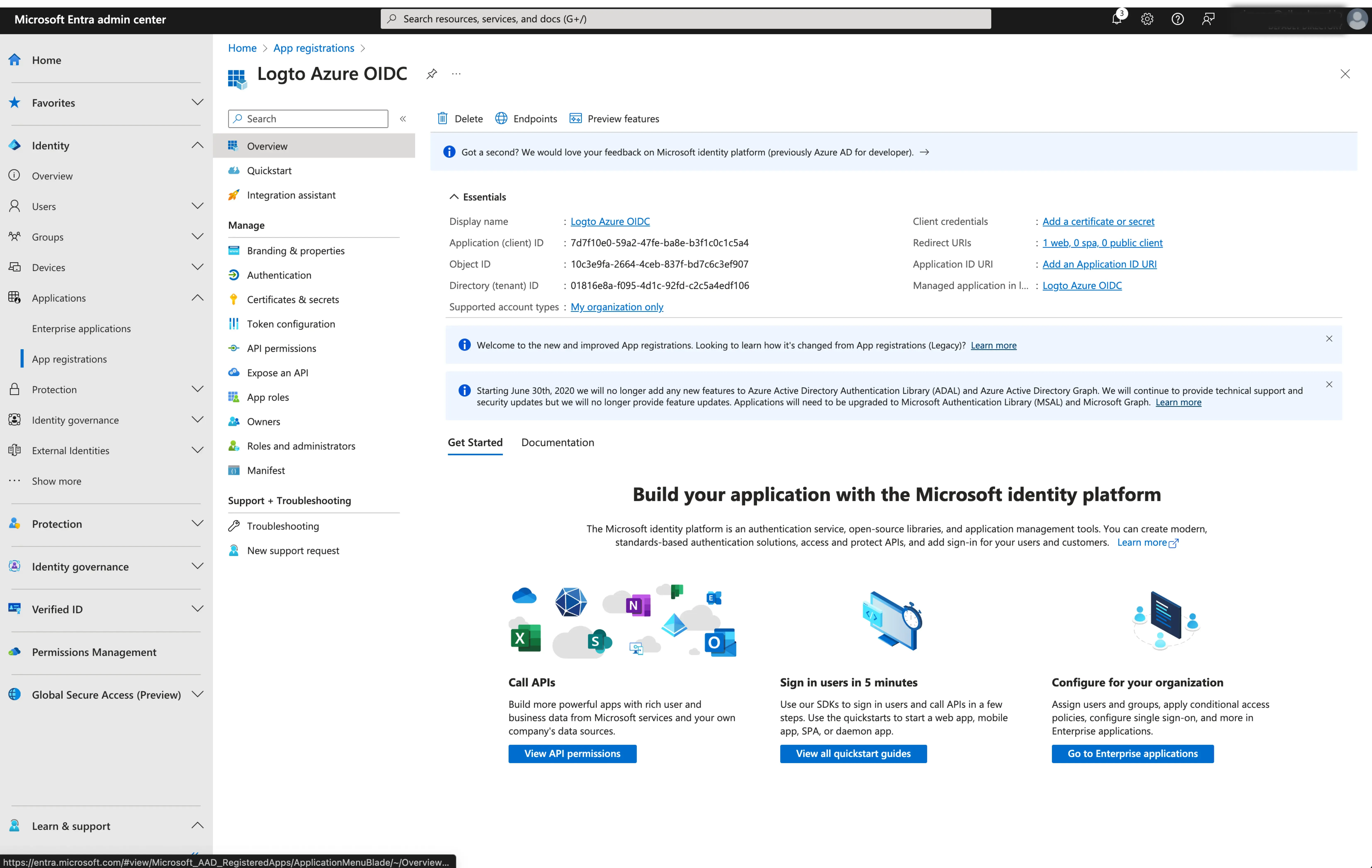

新しい Microsoft Entra ID OIDC アプリケーションを登録する

-

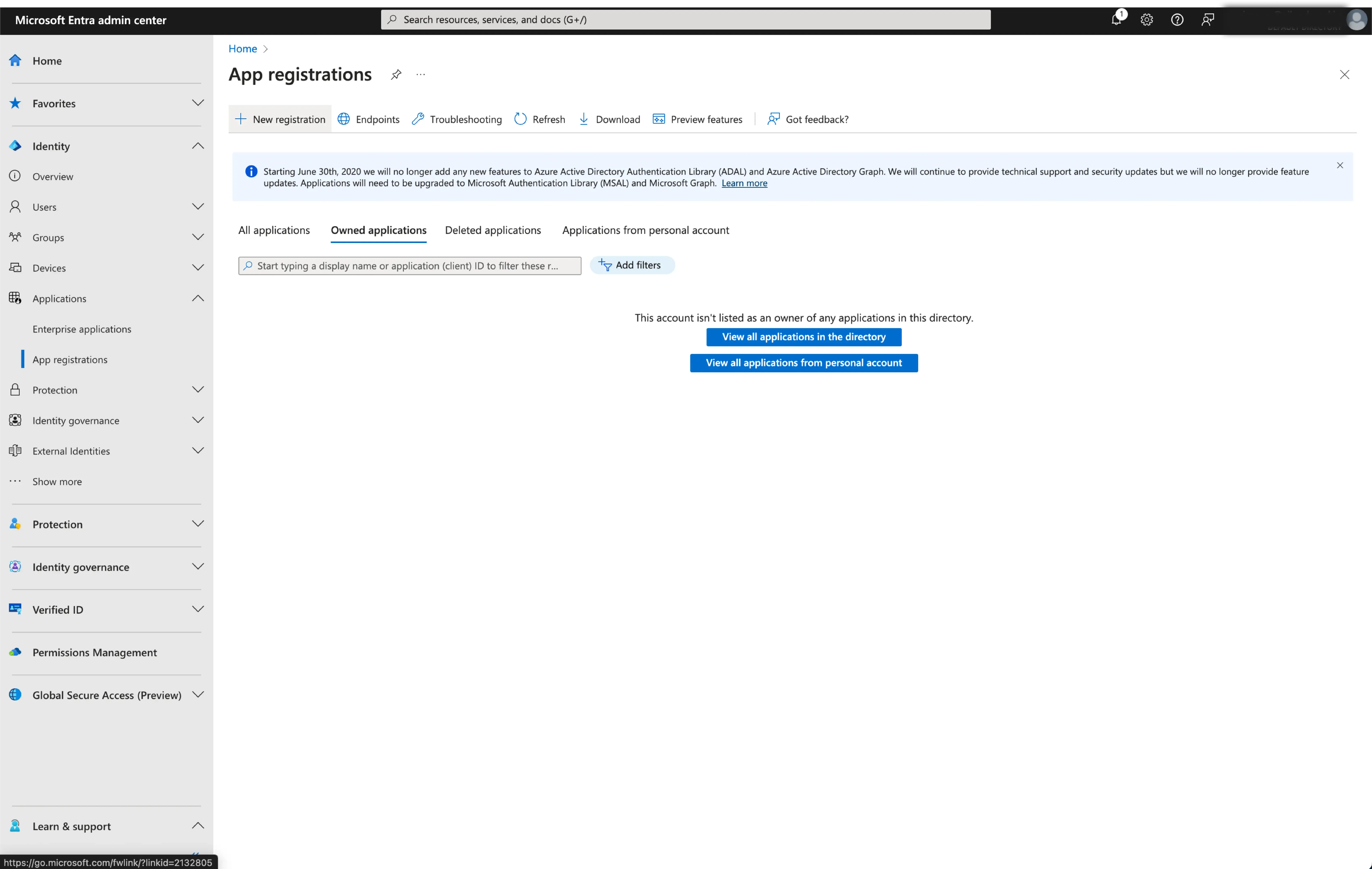

Microsoft Entra 管理センター にアクセスし、管理者としてサインインします。

-

Identity > Applications > App registrations を参照します。

-

New registrationを選択します。 -

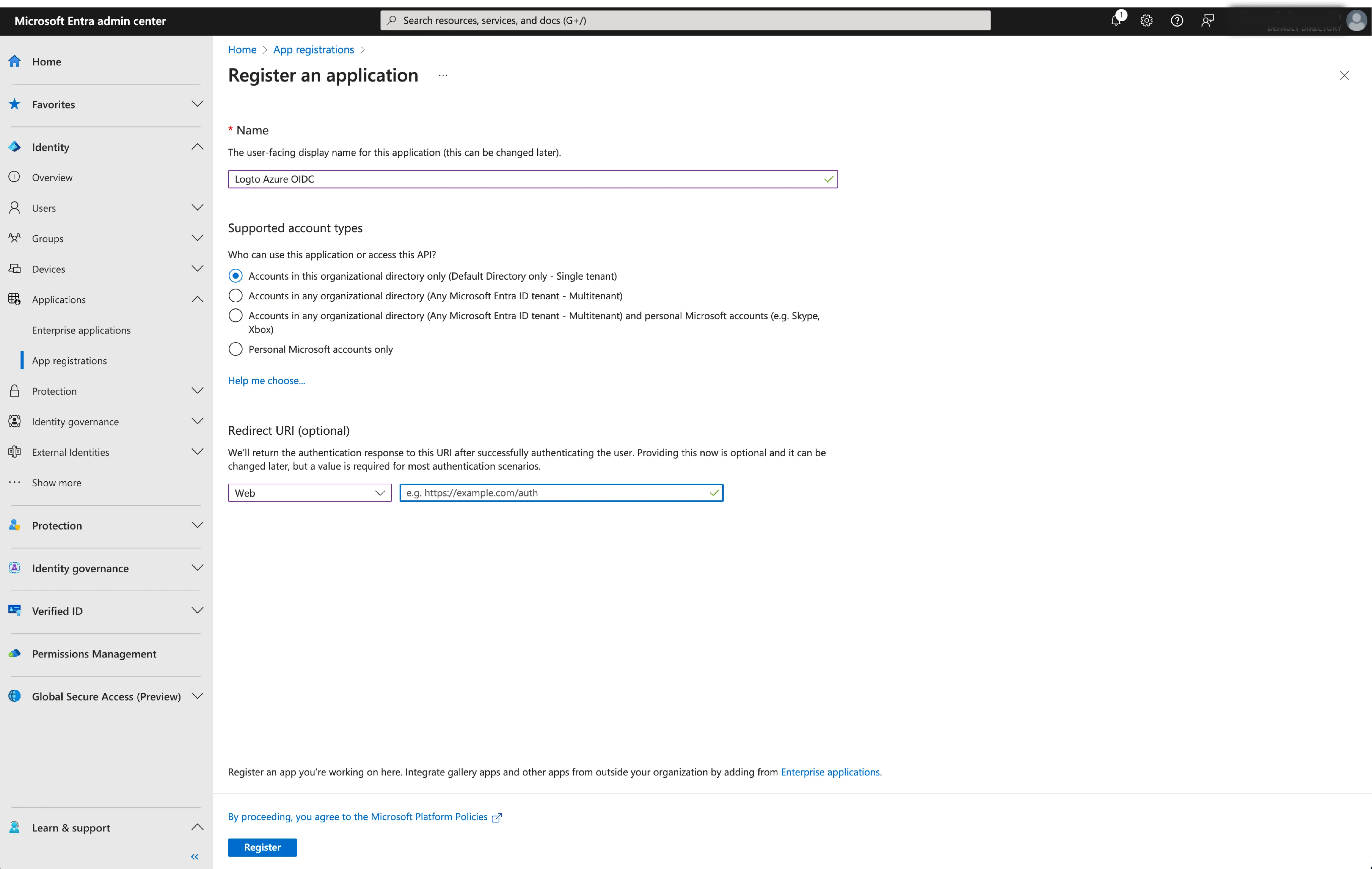

アプリケーション名を入力し、アプリケーションに適切なアカウント アクセス タイプを選択します。

-

アプリケーション プラットフォームとして

Webを選択します。アプリケーションのリダイレクト URL を入力します。リダイレクト URI は、ユーザーが Microsoft Entra ID で認証した後にリダイレクトされる URL です。 -

Logto コネクタの詳細ページから

Redirect URI (Callback URL)をコピーし、Redirect URIフィールドに貼り付けます。

Registerをクリックしてアプリケーションを作成します。

Logto で SSO 接続を構成する

Microsoft Entra OIDC アプリケーションを正常に作成した後、IdP 構成を Logto に提供する必要があります。Logto コンソールの Connection タブに移動し、以下の構成を入力します:

- Client ID: Microsoft Entra によって OIDC アプリケーションに割り当てられた一意の識別子です。この識別子は、OIDC フロー中にアプリケーションを識別し認証するために Logto によって使用されます。アプリケーションの概要ページで

Application (client) IDとして見つけることができます。

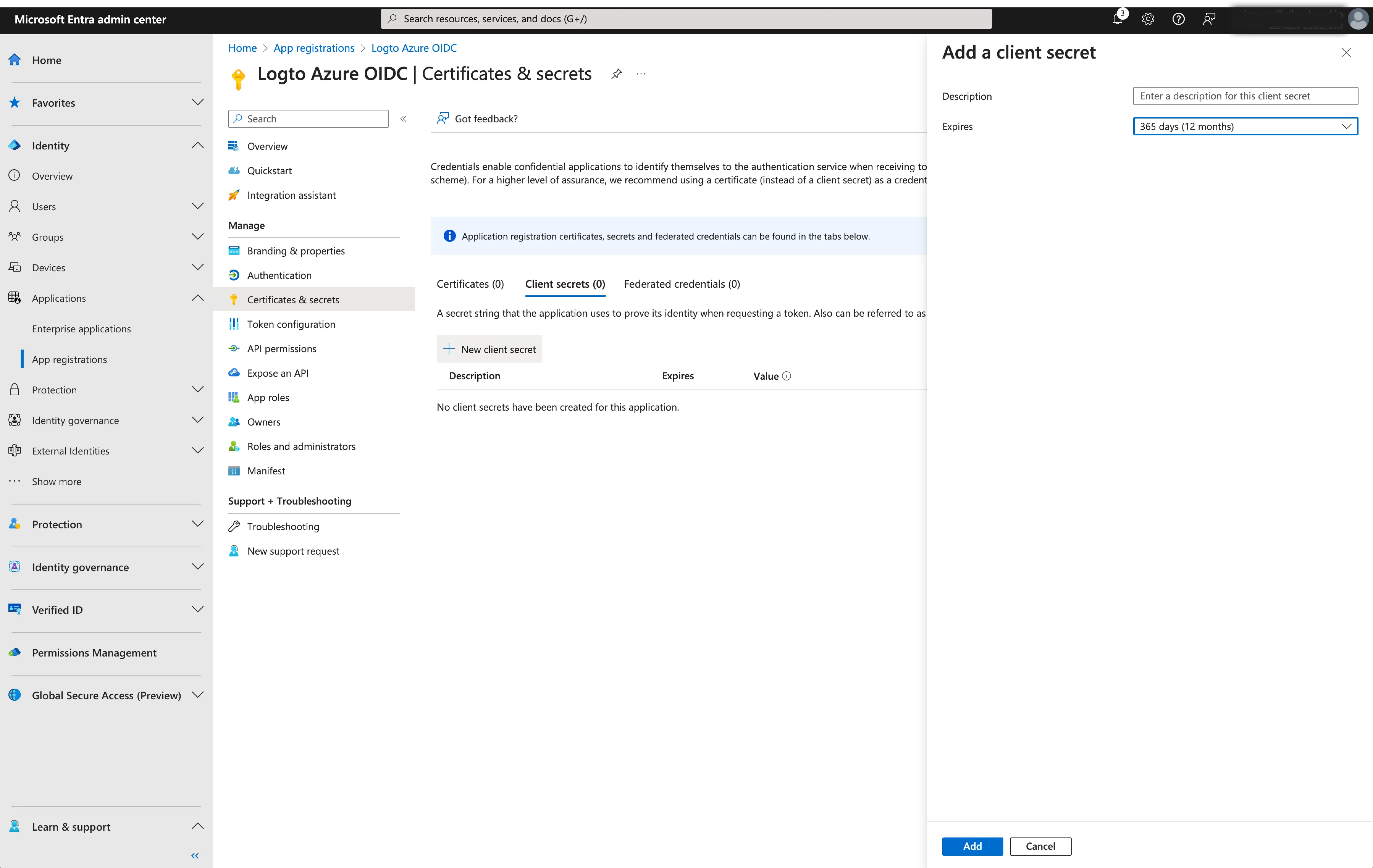

- Client Secret: 新しいクライアント シークレットを作成し、その値を Logto にコピーします。このシークレットは、OIDC アプリケーションを認証し、Logto と IdP 間の通信を保護するために使用されます。

-

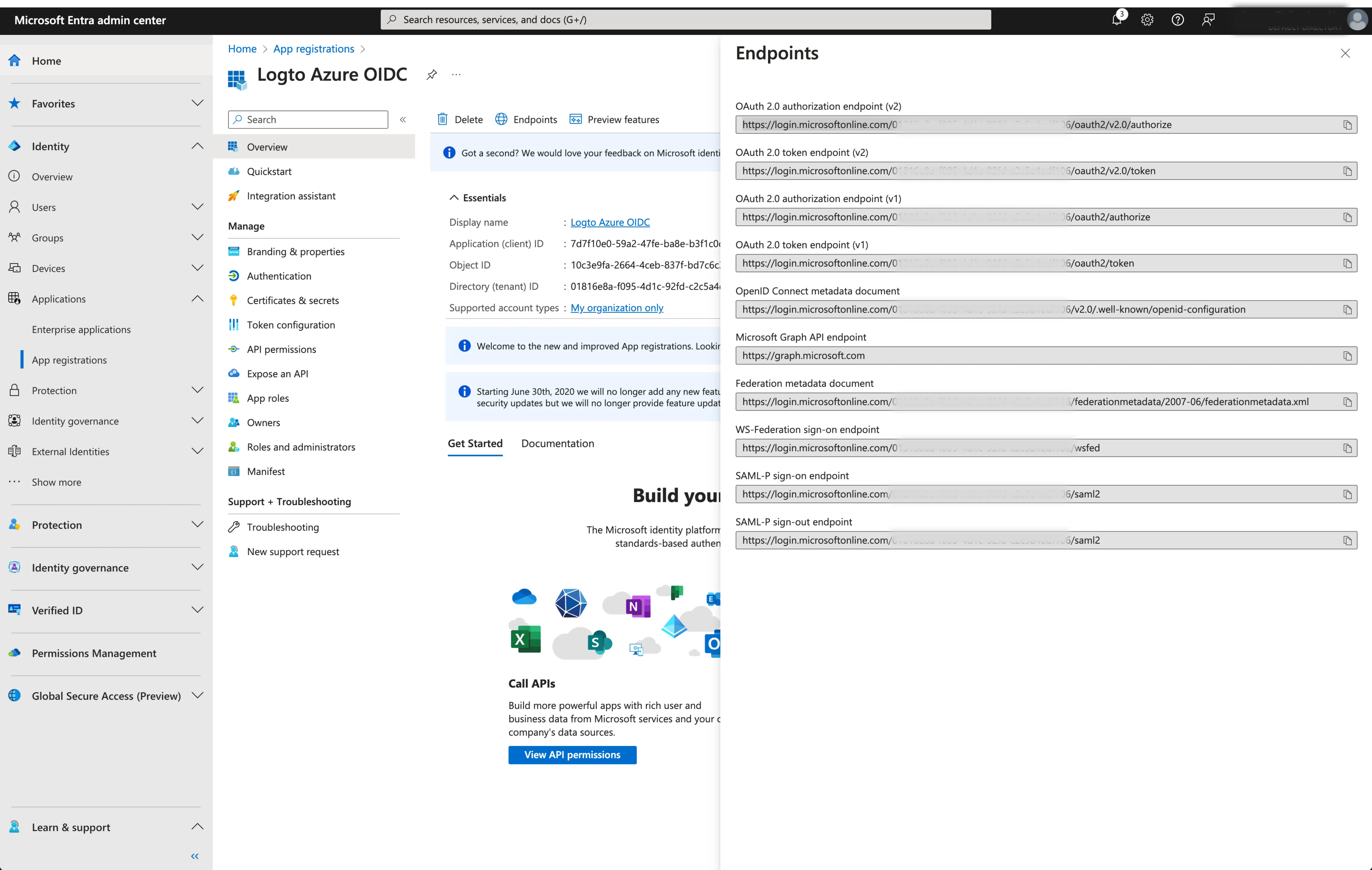

Issuer: OIDC アイデンティティ プロバイダーが見つかる場所を示す IdP の一意の識別子である発行者 URL。これは OIDC 構成の重要な部分であり、Logto が必要なエンドポイントを発見するのに役立ちます。

これらの OIDC エンドポイントを手動で提供する代わりに、Logto は必要な構成と IdP エンドポイントを自動的に取得します。これは、提供した発行者 URL を使用し、IdP のディスカバー エンドポイントに呼び出しを行うことによって実行されます。

発行者 URL を取得するには、アプリケーション概要ページの

Endpointsセクションで確認できます。OpenID Connect metadata documentエンドポイントを見つけ、URL の末尾のパス.well-known/openid-configurationを 含まない 形でコピーします。これは、Logto が OIDC 構成を取得する際に、発行者 URL に.well-known/openid-configurationを自動的に付加するためです。

- Scope: OIDC 認証プロセス中に Logto が要求する、希望する権限またはアクセス レベルを定義するスペース区切りの文字列リスト。スコープ パラメーターを使用して、Logto が IdP から何を要求しているかを指定できます。

スコープ パラメーターはオプションです。カスタム スコープ設定に関係なく、Logto は常に openid、profile、および email スコープを IdP に送信します。

Save をクリックして設定を完了します

Logto で Microsoft Entra ID (OIDC) コネクタを有効にする

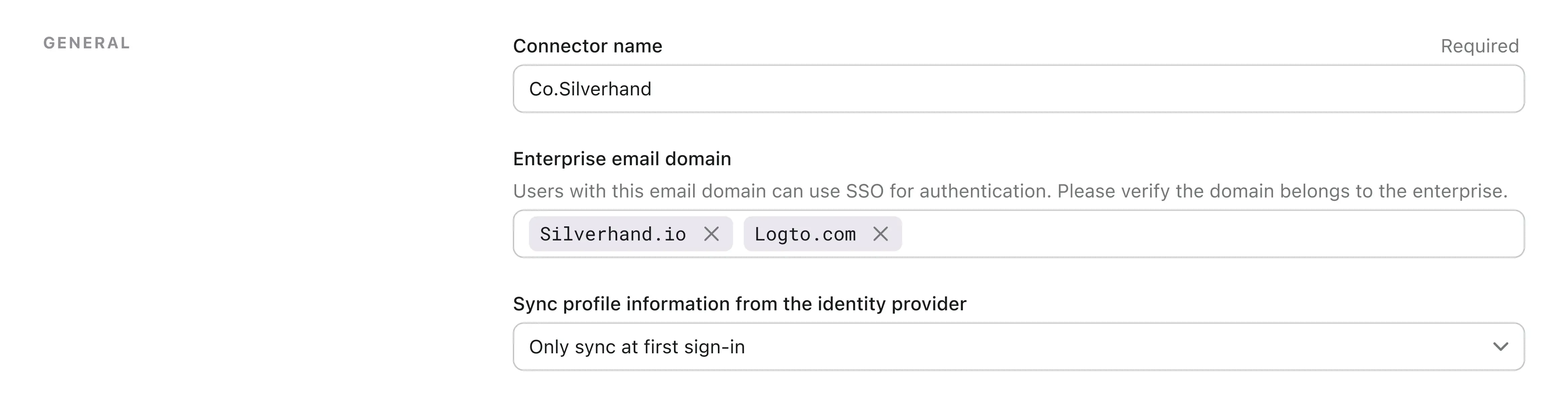

Logto でメール ドメインを設定し Microsoft Entra ID (OIDC) コネクタを有効にする

組織のメール domains を Logto の SAML SSO コネクタの experience タブで設定します。これにより、SSO コネクタがこれらのユーザーの認証方法として有効になります。

指定されたドメインのメール アドレスを持つユーザーは、唯一の認証方法として SAML SSO コネクタの使用が限定されます

Logto のサインイン エクスペリエンスで Microsoft Entra ID (OIDC) コネクタを有効にする

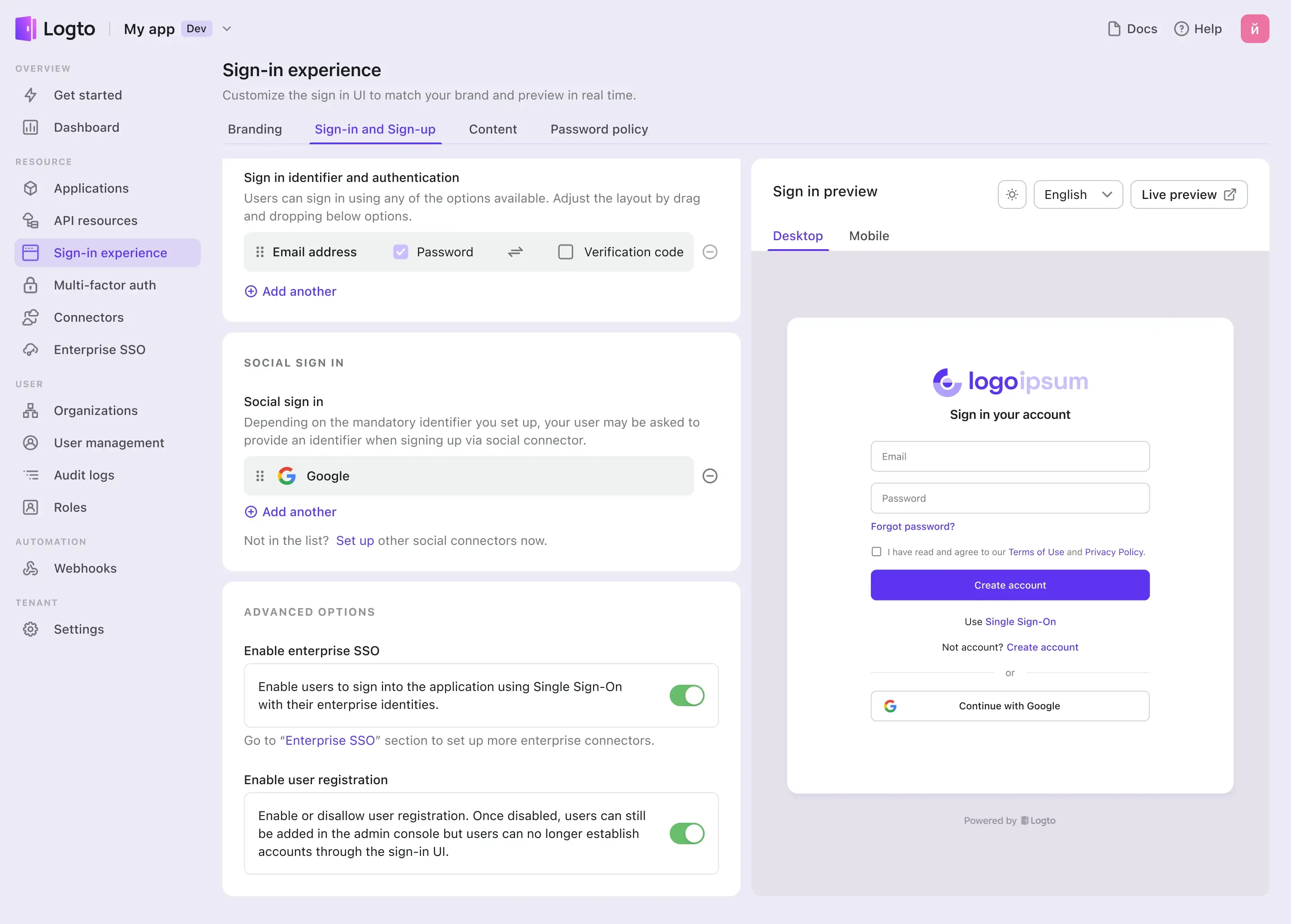

Sign-in Experience タブに移動し、エンタープライズ SSO を有効にします。

Sign-in Experience preview セクションの右上にあるライブ プレビュー ボタンを使用して、SSO 統合をテストできます。