Logto を使用して Azure SAML SSO を統合

Logto を使用して Azure SAML SSO を数分で統合する方法を学びましょう。

Microsoft Entra ID は、Azure Active Directory (Azure AD) とも呼ばれる、ユーザーとグループを管理するための包括的なアイデンティティおよびアクセス管理ソリューションであり、強力な機能セットを提供します。多くの組織が Azure AD を使用してユーザーとグループを管理しており、シングル サインオン (SSO) 統合のための人気のある選択肢でもあります。Azure AD は、SSO 統合のために OpenID Connect (OIDC) と Security Assertion Markup Language (SAML) プロトコルの両方をサポートしています。このチュートリアルでは、まず Azure SAML SSO と Logto アプリケーションを統合する方法を示します。

前提条件

始める前に、アクティブな Azure アカウントを持っていることを確認してください。持っていない場合は、ここから無料の Azure アカウントにサインアップできます。

Logto クラウド アカウント。持っていない場合は、ぜひ Logto アカウントにサインアップしてください。Logto は個人用途は無料です。開発テナント向けのすべての機能が利用可能であり、SSO 機能も含まれています。

Logto アプリケーションも良好に統合されている必要があります。持っていない場合は、統合ガイド に従って Logto アプリケーションを作成してください。

統合

Logto で新しい Azure SAML SSO コネクタを作成する

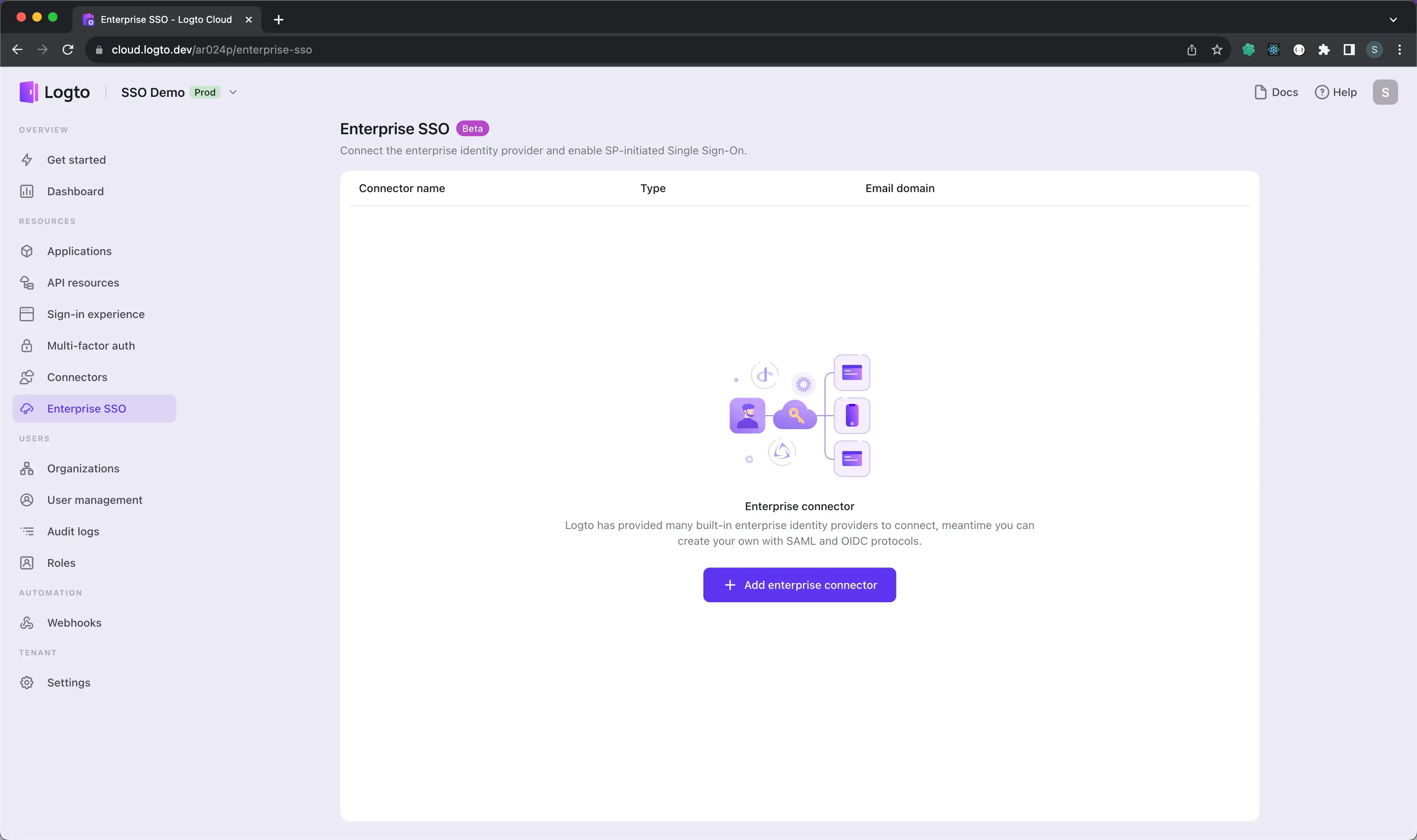

- Logto Cloud Console にアクセスし、Enterprise SSO ページに移動します。

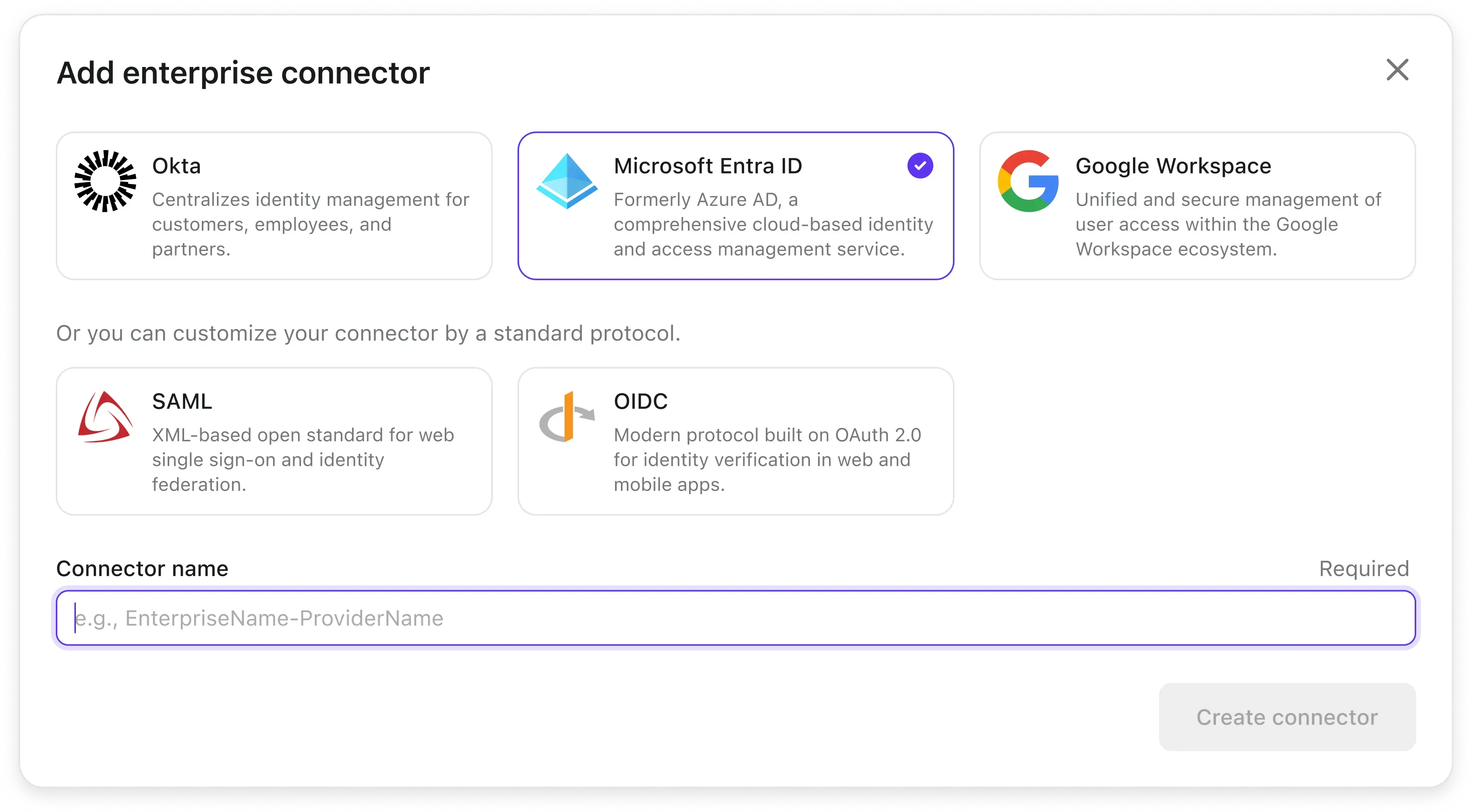

- Add Enterprise SSO ボタンをクリックして、SSO プロバイダとして Microsoft Enrtra Id (SAML) を選択します。

別のタブで Azure ポータルを開き、Azure 側でエンタープライズ アプリケーションを作成する手順に従います。

Azure エンタープライズ アプリケーションを作成する

-

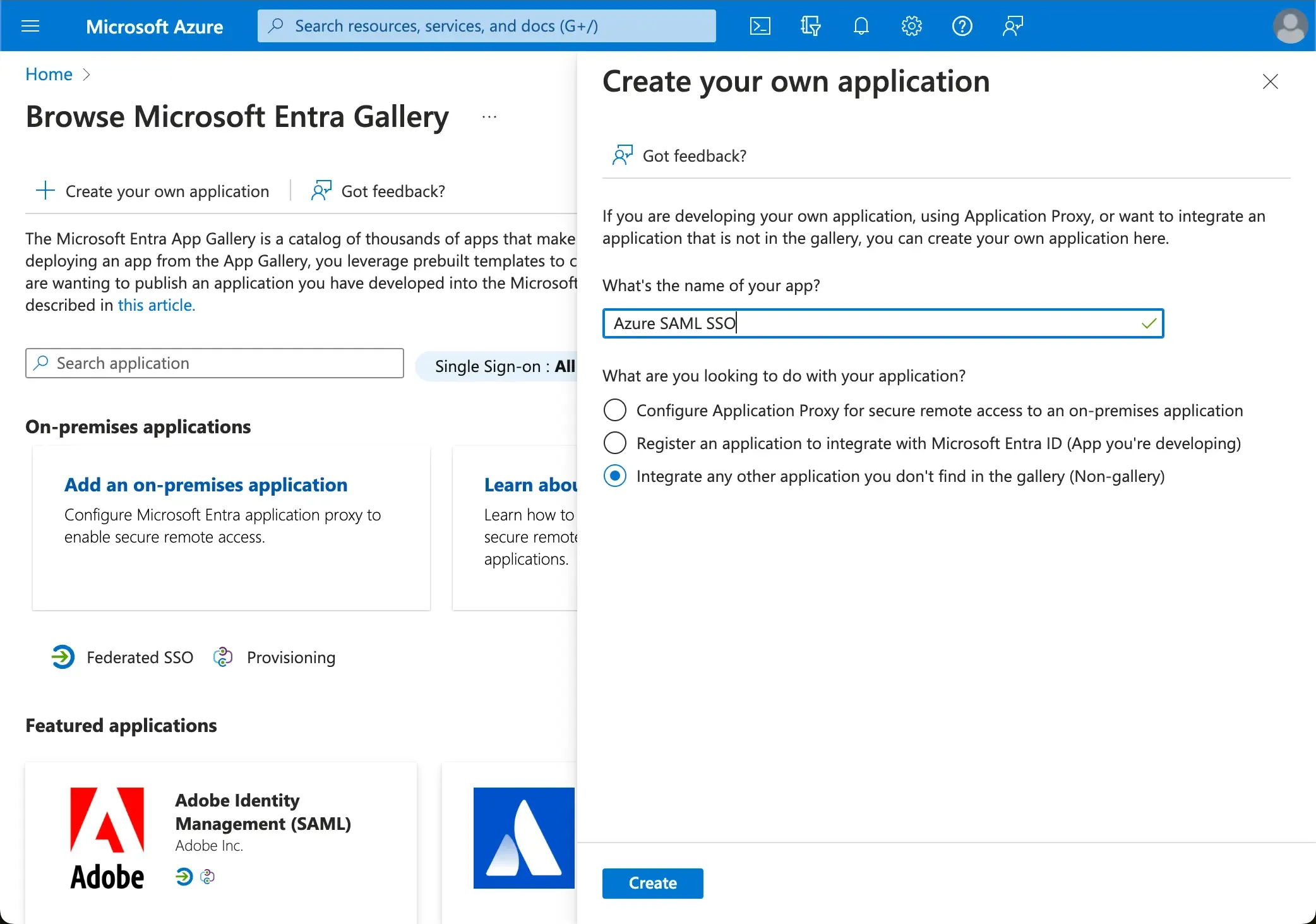

Azure ポータル に移動し、管理者としてサインインします。

-

Microsoft Entra IDサービスを選択します。 -

サイドメニューを使って

Enterprise applicationsに移動します。New applicationをクリックして、トップメニューのCreate your own applicationを選択します。 -

アプリケーション名を入力し、

Integrate any other application you don't find in the gallery (Non-gallery)を選択します。

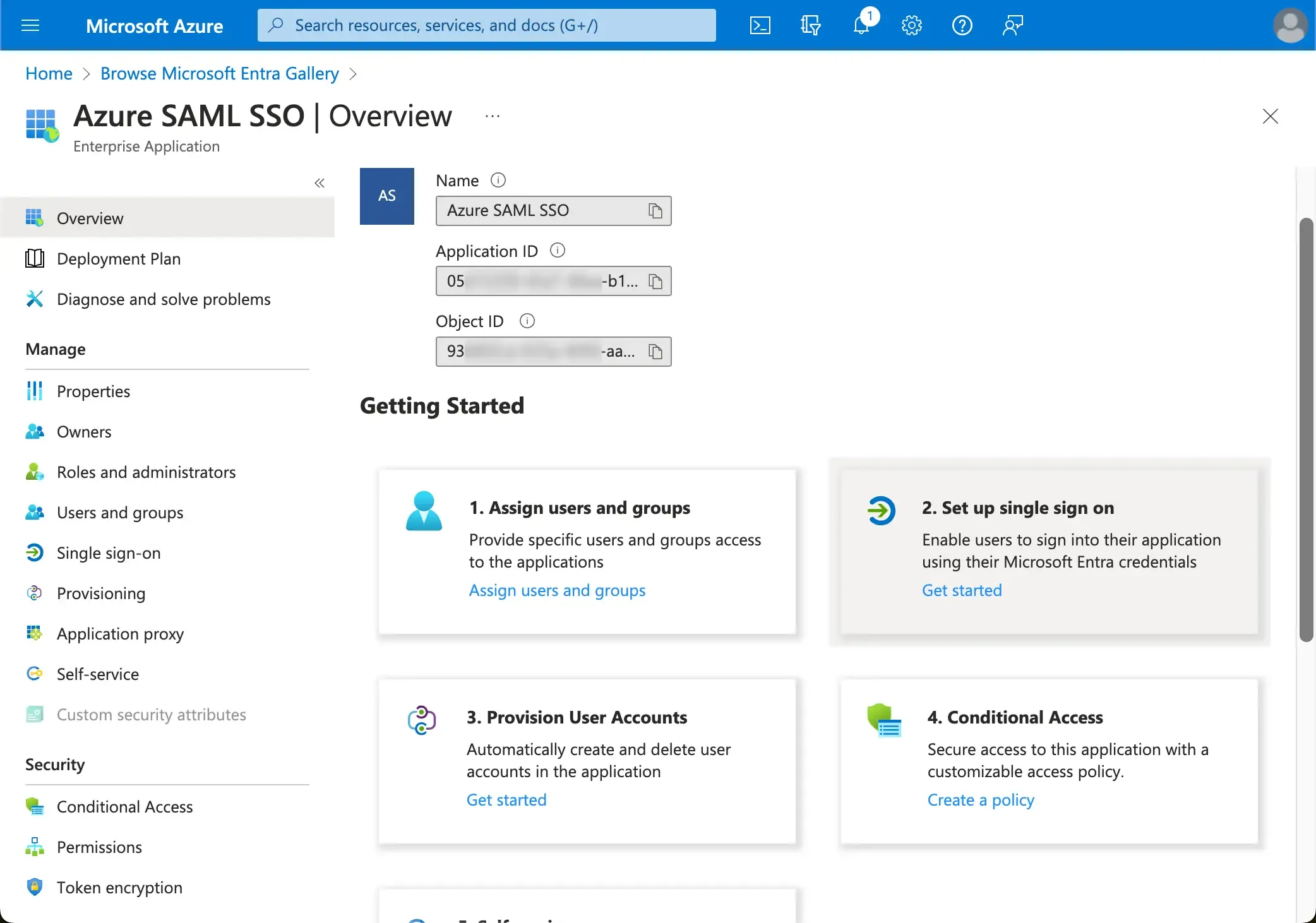

- アプリケーションが作成されたら、

Setup single sign-on>SAMLを選択して SAML SSO 設定を構成します。

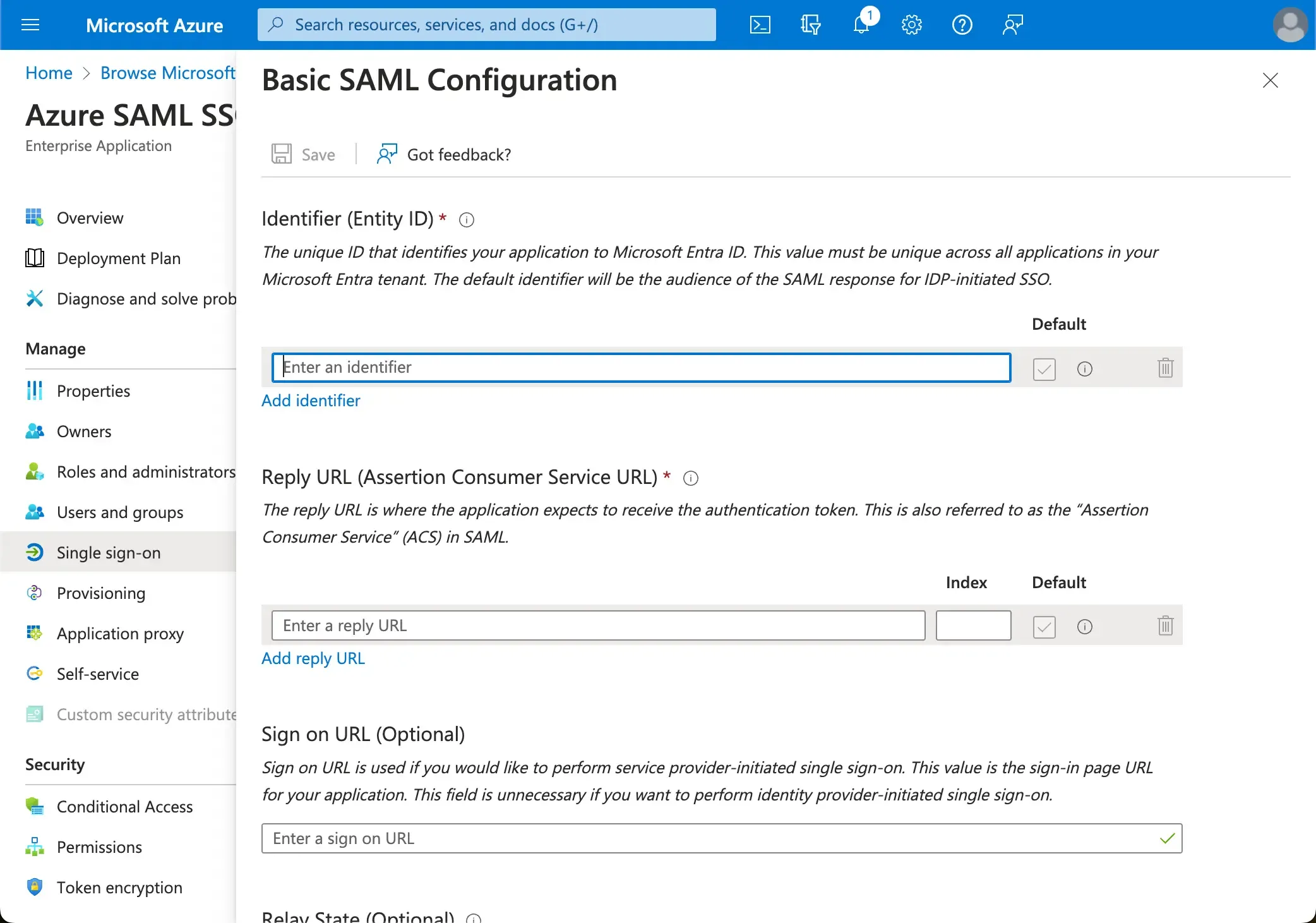

- 最初の

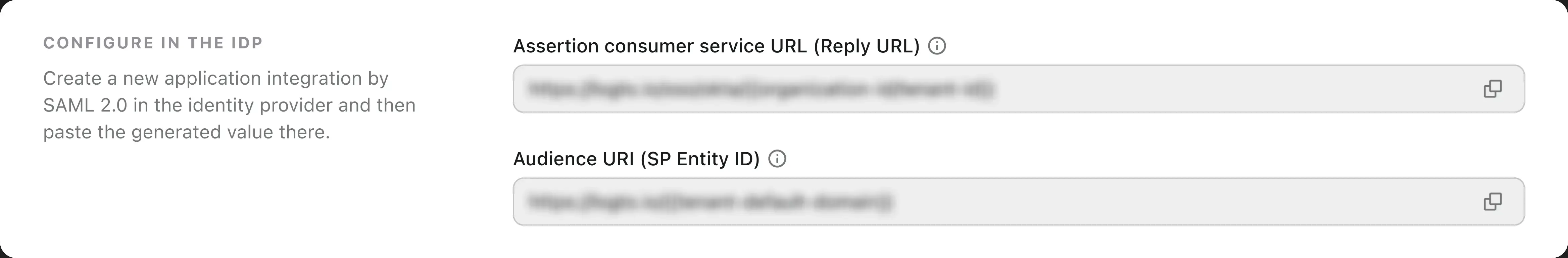

Basic SAML Configurationセクションを開き、以下の情報を Logto からコピーペーストします。

-

Audience URI(SP Entity ID): あなたの Logto サービスのグローバルに一意の識別子として機能し、IdP への認証リクエスト中に SP の EntityId として機能します。この識別子は、IdP と Logto 間での SAML アサーションやその他の認証関連データのセキュアな交換のために重要です。

-

ACS URL: Assertion Consumer Service (ACS) URL は、SAML アサーションが POST リクエストで送信される場所です。この URL は、IdP が SAML アサーションを Logto に送信するために使用されます。これにより、ユーザーのアイデンティティ情報を含む SAML 応答を Logto が受け取り、処理する際のコールバック URL として機能します。

構成を保存するには、Save をクリックします。

SAML IdP メタデータを Logto に提供する

Azure に SAML SSO アプリケーションが作成されたら、SAML IdP メタデータ構成を Logto に提供します。このメタデータ構成には、SAML IdP の公開証明書と SAML SSO エンドポイントが含まれています。

-

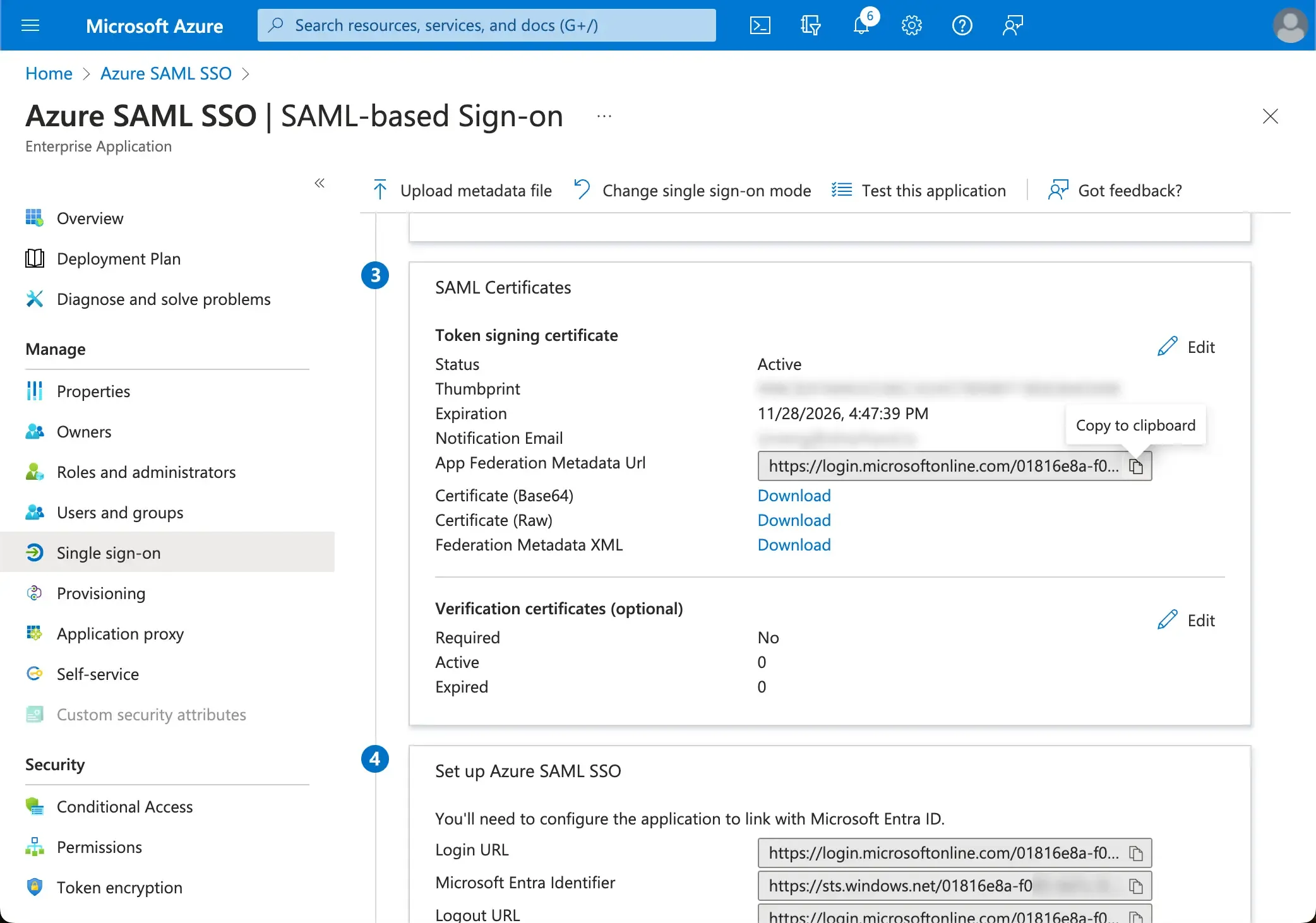

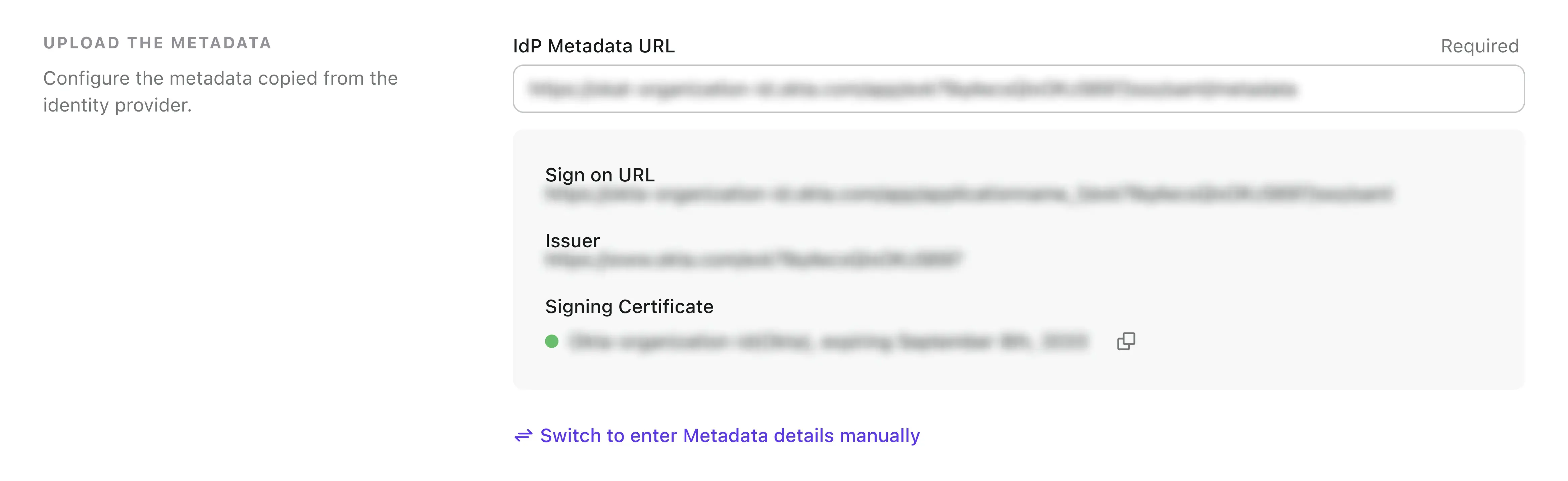

Logto は SAML メタデータを構成するための3つの方法を提供します。最も簡単な方法はメタデータ URL を介するものです。Azure ポータルでメタデータ URL を見つけることができます。

Azure AD SSO アプリケーションの

SAML Certificates sectionからApp Federation Metadata Urlをコピーして、Logto のMetadata URLフィールドに貼り付けます。

-

保存ボタンをクリックすると、Logto が URL からメタデータを取得し、SAML SSO 統合を自動的に構成します。

ユーザー属性マッピングを設定する

Logto は IdP から返されたユーザー属性を Logto のユーザー属性にマッピングする柔軟な方法を提供します。IdP からの次のユーザー属性はデフォルトで Logto に同期されます:

- id: ユーザーの一意の識別子。Logto は SAML 応答から

nameIDクレームを読み取り、ユーザーの SSO アイデンティティ ID とします。 - email: ユーザーのメールアドレス。Logto は SAML 応答から

emailクレームを読み取り、デフォルトでユーザーのプライマリメールとします。 - name: ユーザーの名前。

ユーザー属性のマッピングロジックは、Azure AD 側または Logto 側のいずれかで管理できます。

-

AzureAD のユーザー属性を Logto ユーザー属性に Logto 側でマッピングします。

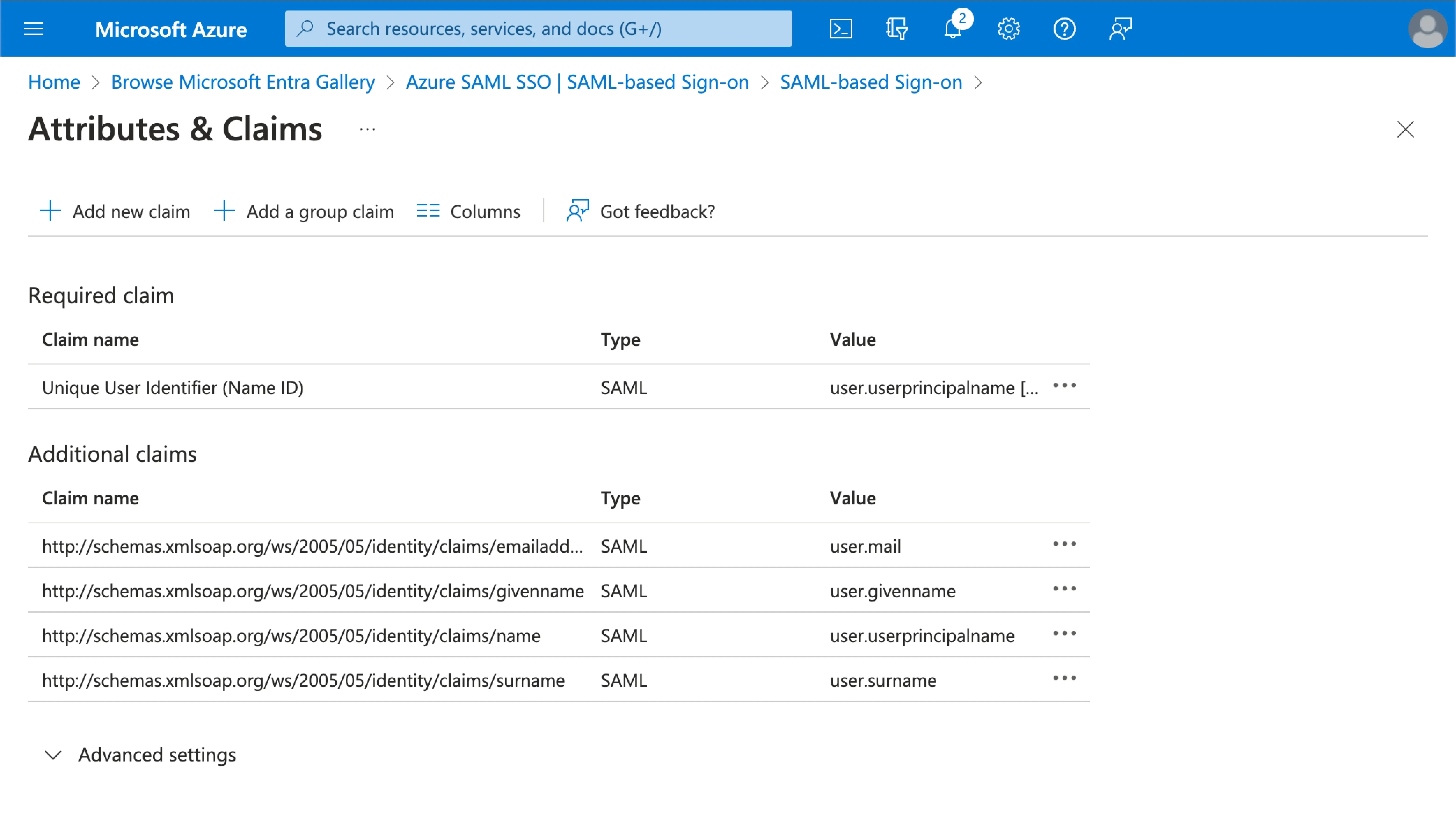

Azure AD SSO アプリケーションの

Attributes & Claimsセクションにアクセスします。次の属性名(名前空間プレフィックスを含む)をコピーし、Logto の対応するフィールドに貼り付けます。

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(推奨: より良いユーザーエクスペリエンスのために、この属性値をuser.displaynameに更新)

-

-

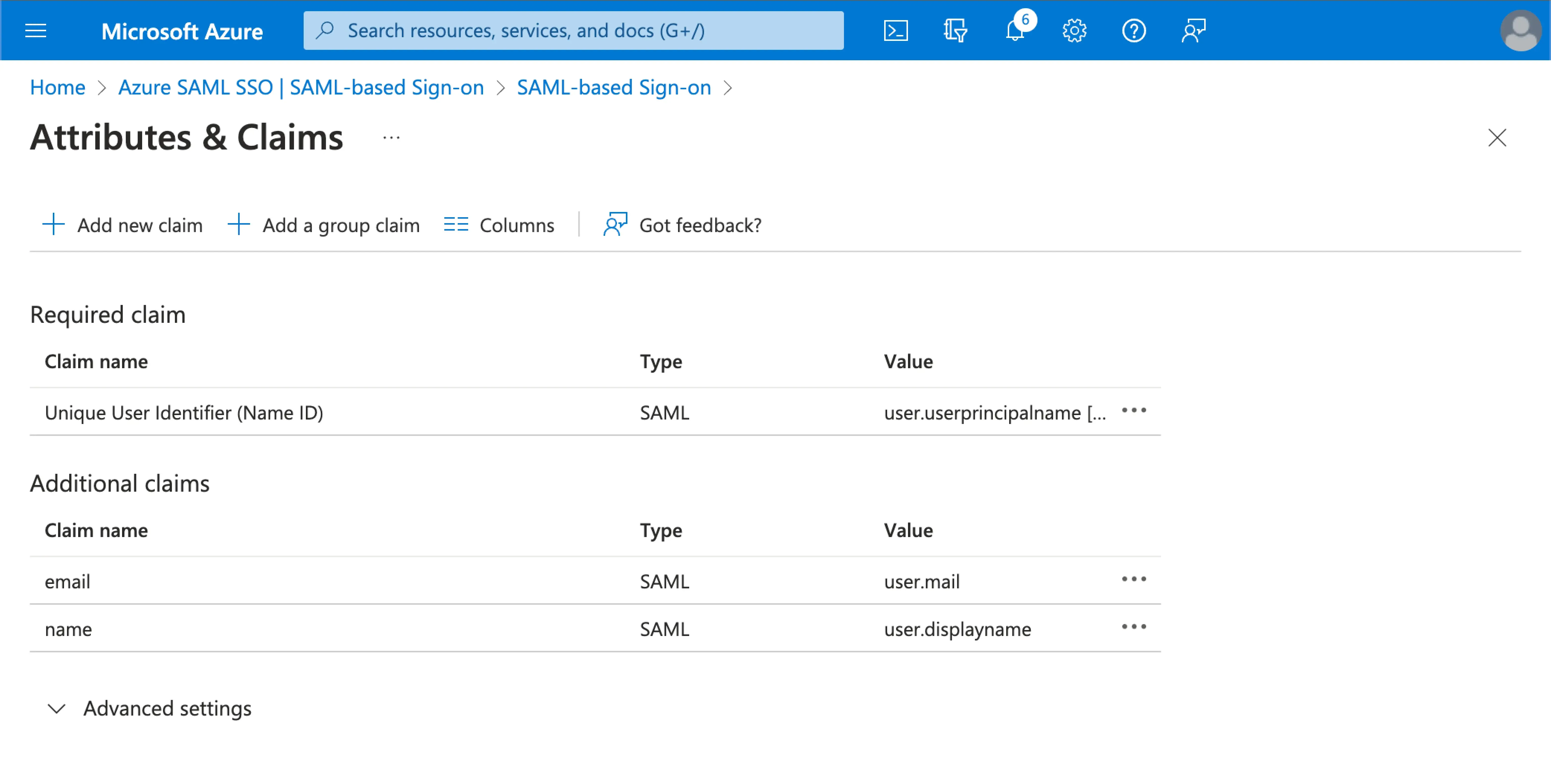

AzureAD のユーザー属性を Logto ユーザー属性に AzureAD 側でマッピングします。

Azure AD SSO アプリケーションの

Attributes & Claimsセクションにアクセス��します。Editをクリックし、Logto ユーザー属性設定に基づいてAdditional claimsフィールドを更新します:- Logto ユーザー属性設定に基づいてクレーム名の値を更新します。

- 名前空間プレフィックスを削除します。

Saveをクリックして続行します。

最終的に次の設定で終了するはずです:

Azure AD 側で追加のユーザー属性を指定することもできます。Logto は、ユーザーの sso_identity フィールドに IdP から返された元のユーザー属性の記録を保持します。

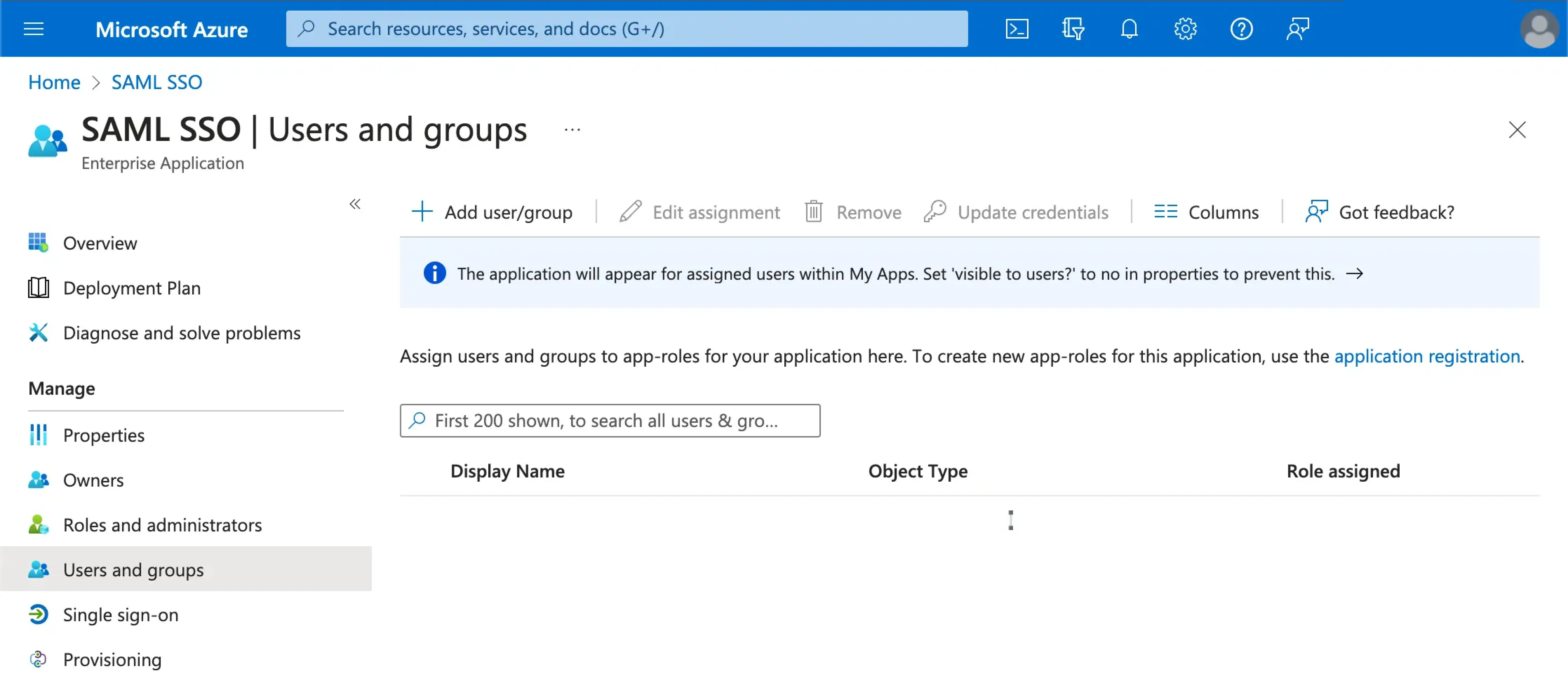

Azure SAML SSO アプリケーションにユーザーを割り当てる

Azure SAML SSO アプリケーションにユーザーを割り当てて、SSO エクスペリエンスを提供する必要があります。

Azure AD SSO アプリケーションの Users and groups セクションにアクセスします。Add user/group をクリックして、Azure AD SSO アプリケーションにユーザーを割り当てます。あなたの Azure AD SSO アプリケーションに割り当てられたユーザーのみが、Azure AD SSO コネクタを通じて認証できるようになります。

Logto での Azure SAML SSO コネクタを有効にする

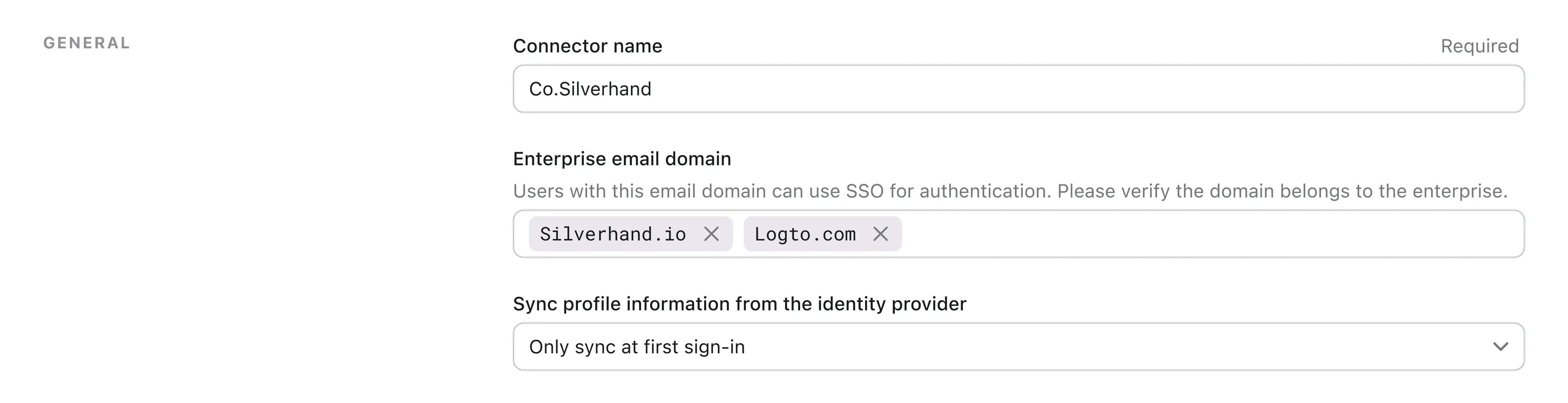

Logto でメールドメインを設定し、Azure SAML SSO コネクタを有効にする

組織のメール domains を Logto の SAML SSO コネクタ experience タブで提供します。これにより、そのユーザーにとっての認証方法として SSO コネクタが有効になります。

指定されたドメインのメールアドレスを持つユーザーは、唯一の認証方法として SAML SSO コネクタの使用に限定されます。

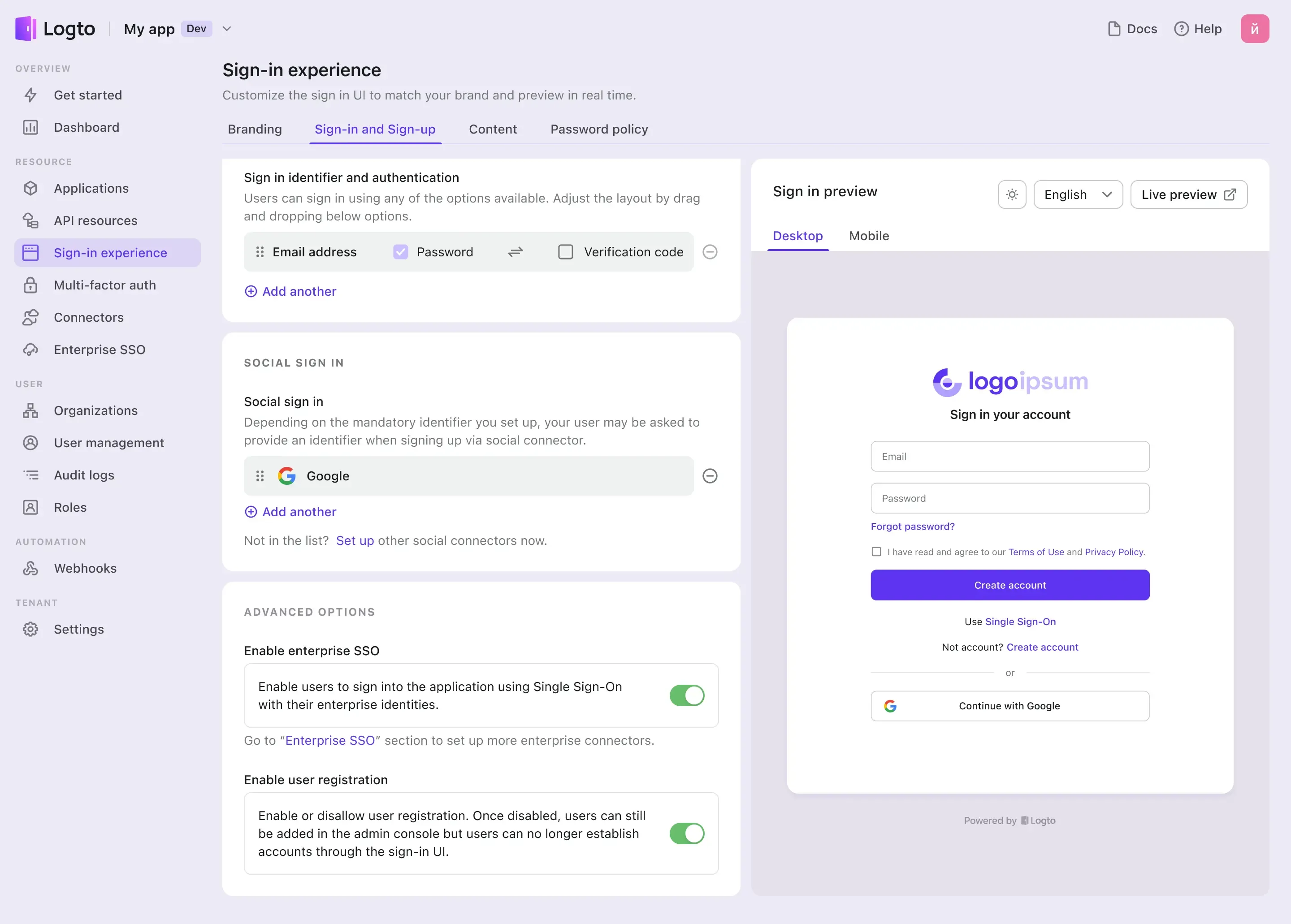

Logto のサインイン エクスペリエンスで Azure SAML SSO コネクタを有効にする

Sign-in Experience タブに移動してエンタープライズ SSO を有効にします。

これで、Sign-in Experience preview セクションの右上隅にあるライブプレビューボタンを使用して SSO 統合をテストできます。