Logto 製品のアップデート: Logto を IdP として利用、Protected App の追加、多くの新しいガイド

Logto を OpenID Connect アイデンティティプロバイダーとして使用してアプリエコシステムを構築します。Protected App で認証を 2 つの入力で追加します。そして、Blazor、SvelteKit、Nuxt.js、Expo (React Native)、Angular の新しいガイドがあります。

Logto をアイデンティティプロバイダーとして

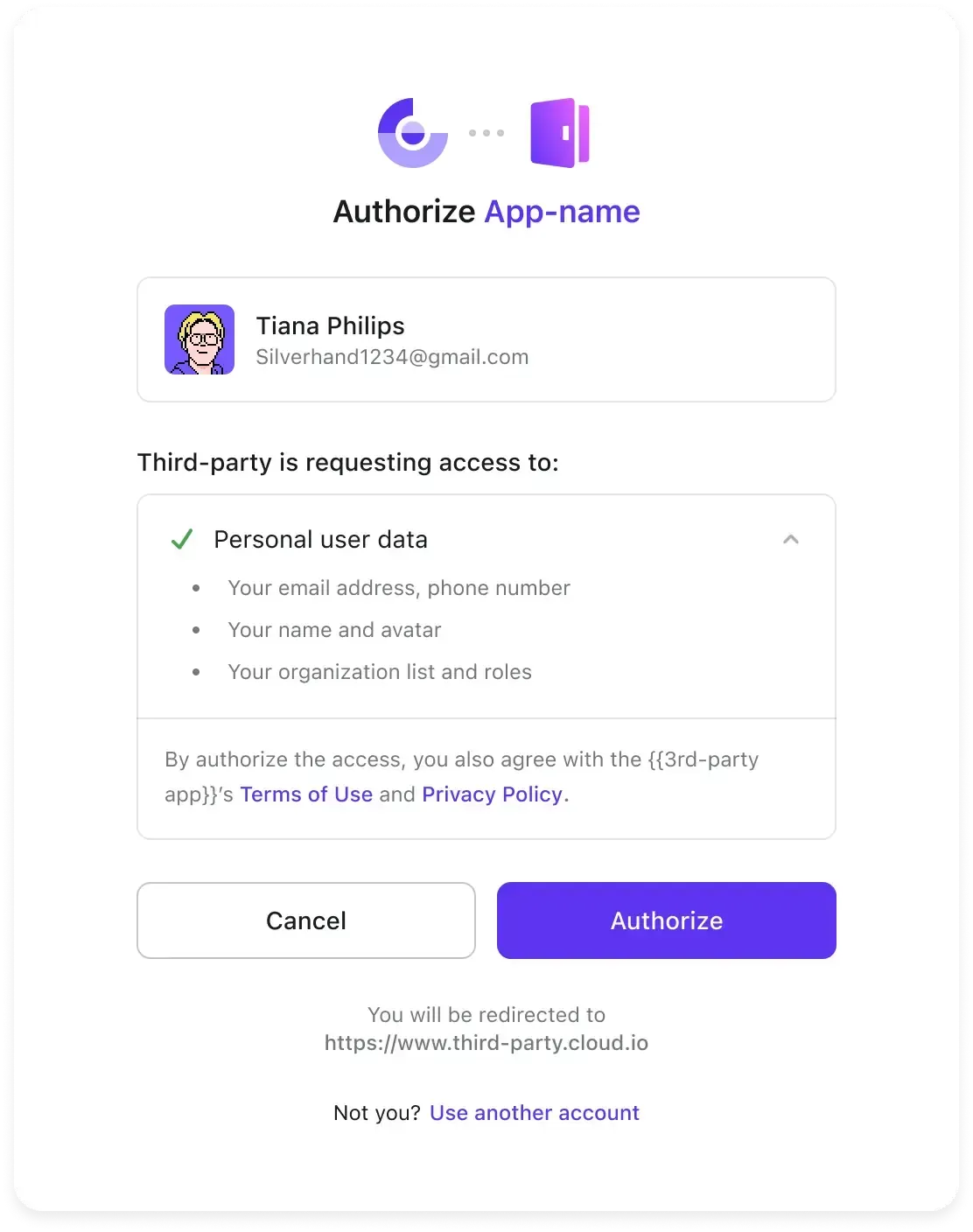

これからは、アプリケーション作成プロセス中に OIDC サードパーティアプリを作成することで、Logto をサードパーティ OpenID Connect アイデンティティプロバイダーとして使用できます。

これにより、アプリが要求するパーミッションやサードパーティアプリごとのブランディングを設定できます。ユーザーがこのアプリを通じてサインインする際には、ユーザーの同意を求められます。

この機能は、Logto とサードパーティサービスを社内アイデンティティ管理に統合したり、サードパーティアプリを作成する開発者にオープンプラットフォームを提供したりするなど、複数のシナリオに役立ちます。詳細は、🌐 Logto をアイデンティティプロバイダー (IdP) としてをご覧ください。

Protected App

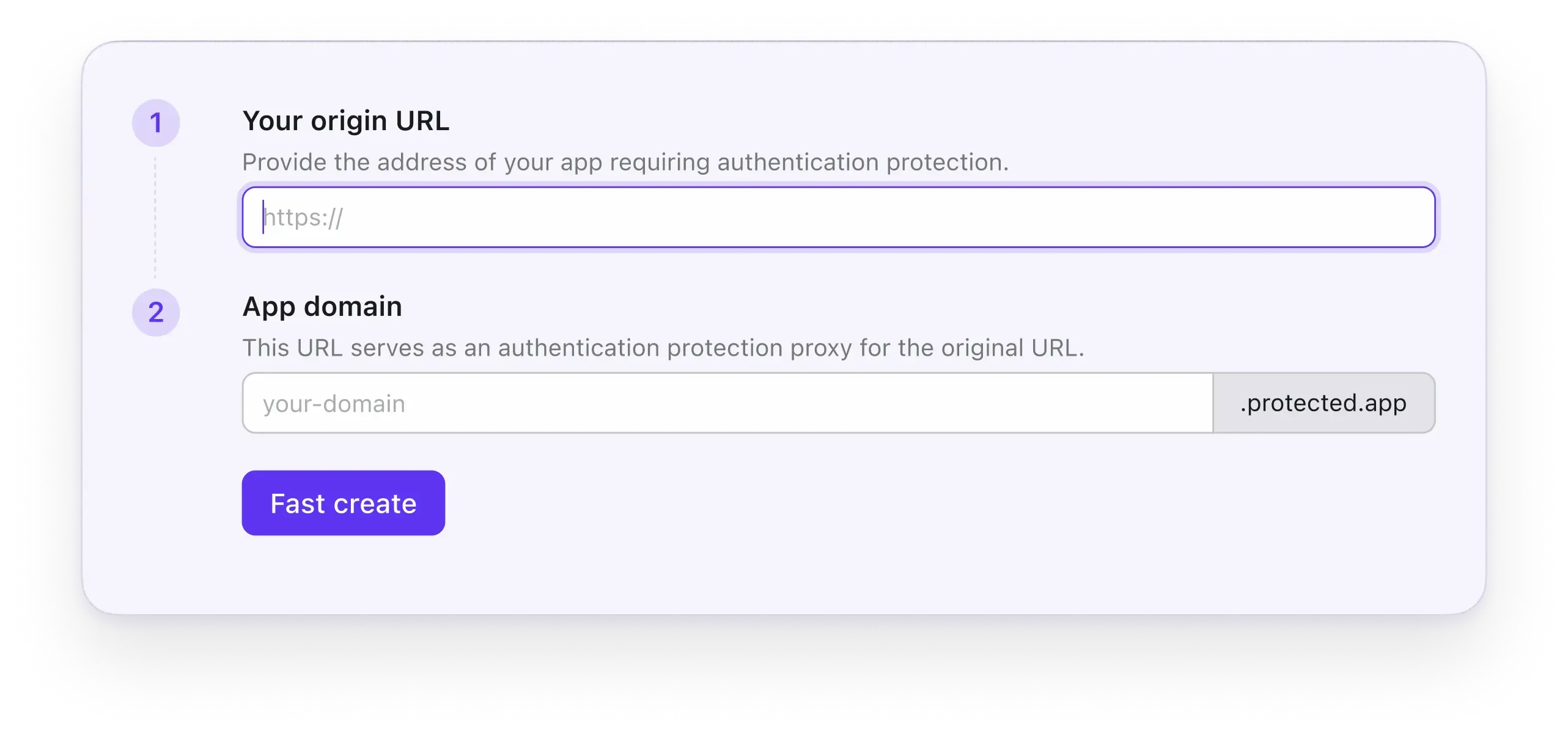

Protected App は、アプリケーションから認証レイヤーを分離することで、SDK 統合の複雑さを排除するように設計されています。2 つの入力フィールドで、ユーザーに安全で超高速な認証体験を提供できます。

このプロセスは、次のフローチャートで視覚化されています。

Protected App の最高の部分の一つは、他の Logto アプリケーションと同じ OpenID Connect プロトコルを使用していることです。その裏では、「伝統的なウェブ」アプリケーションとして扱われるので、必要に応じて通常の Logto アプリケーションへシームレスに移行できます。詳細は、🔐 Protected Appをご覧ください。

Protected App は間もなくオープンソース化されます。

アプリケーションガイド

私たちは、様々なフレームワークとライブラリのための多くの新しいガイドを追加しました:

ぜひご確認いただき、フィードバックやご提案があればお知らせください!

その他の改善

- TypeScript を 5.3.3 にアップグレード。

- Node v20 LTS を使用。

現在進行中の作業

以下の機能に取り組んでいます:

- カスタマイズ可能なアクセス トークンクレーム (JWT)

- 組織用の API リソース

- Logto を SAML アイデンティティプロバイダーとして使用する