Google Workspace SSO をあなたのアプリケーションに統合

Google Workspace SSO をあなたのアプリケーションに数分で統合する方法を学びます。

Google Workspace (旧 G Suite )は、Google によって開発されたクラウド コンピューティング、プロダクティビティ、およびコラボレーション ツールのコレクションです。 Gmail 、Docs 、Drive 、Calendar 、Meet などのエンタープライズ グレードのサービス セットを提供します。

Google Workspace は企業の世界で広く使用されているため、企業ユーザーが新しいアカウントを作成せずに Logto を通じて Google Workspace アカウントであなたのアプリケーションにサインインできるようにすることが重要です。このチュートリアルでは、あなたのアプリケーションを Google Workspace SSO と数分で統合する方法を示します。

前提条件

始める前に、Google Cloud アカウントと Google Workspace 組織を持っている必要があります。もし持っていない場合は、こちらから無料の Google Cloud アカウントにサインアップすることができます。

もちろん、Logto アカウントも持っている必要があります。もし持っていない場合は、Logto アカウントにサインアップすることをお勧めします。 Logto は個人利用に無料で提供されています。 SSO 機能を含むすべての機能が無料の開発テナントに利用可能です。

また、しっかりと統合された Logto アプリケーションも必要です。持っていない場合は、統合ガイドに従って Logto アプリケーションを作成してください。

Logto で新しい Google Workspace SSO コネクタを作成

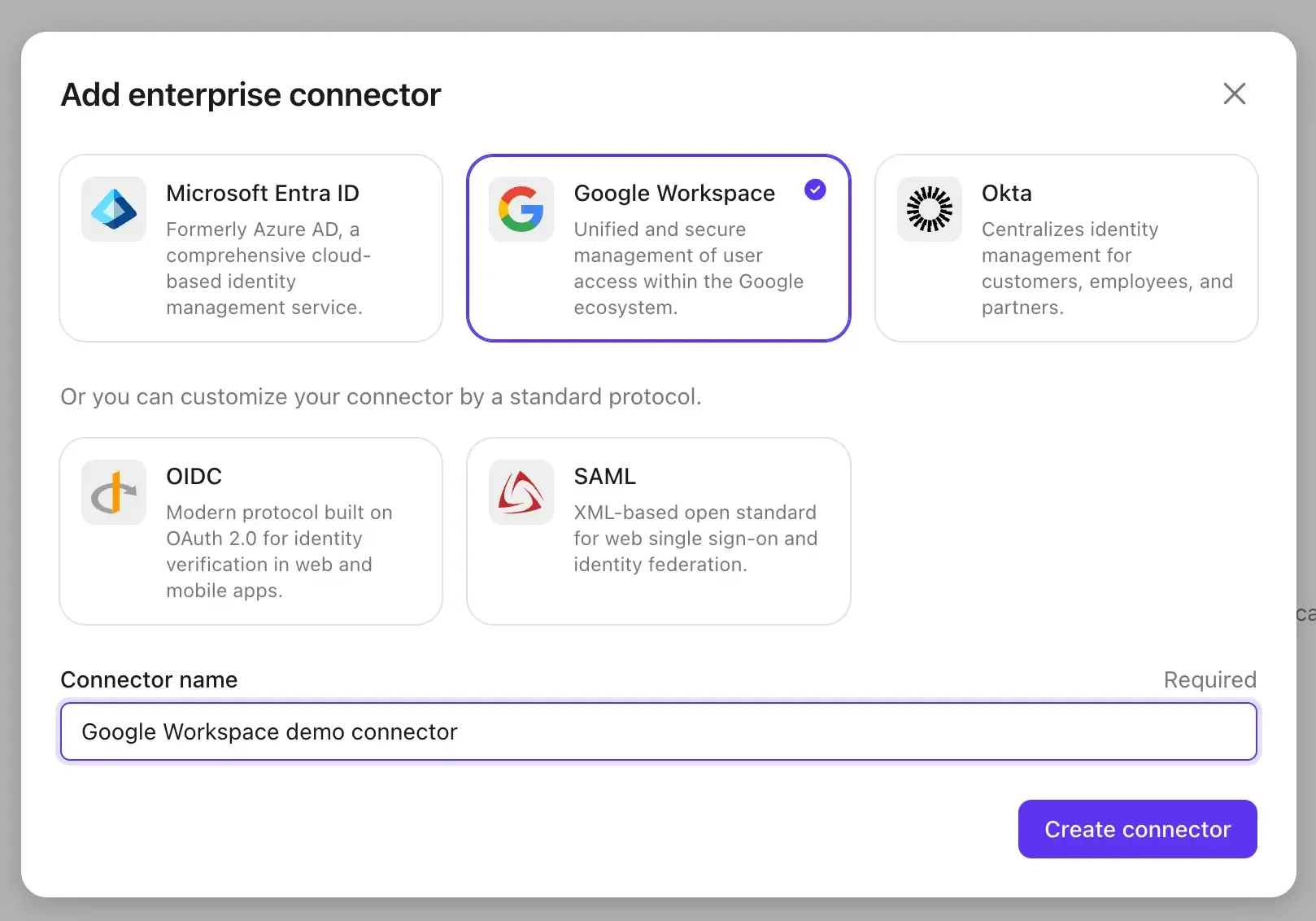

- Logto Cloud Console にアクセスして Enterprise SSO ページに移動します。

- Add Enterprise SSO ボタンをクリックし、SSO プロバイダとして Google Workspace を選択します。

次のステップに進む前に、あなたの Google Workspace アカウントからいくつかの情報を収集する必要があります。

Google Workspace 認証プロジェクトを作成し、OAuth 同意画面を設定

-

Google Workspace を認証プロバイダとして使用する前に、Google API Console でプロジェクトを設定して OAuth 2.0 資格情報を取得する必要があります。すでにプロジェクトを持っている場合、このステップをスキップできます。そうでない場合は、あなたの Google 組織の下に新しいプロジェクトを作成します。

-

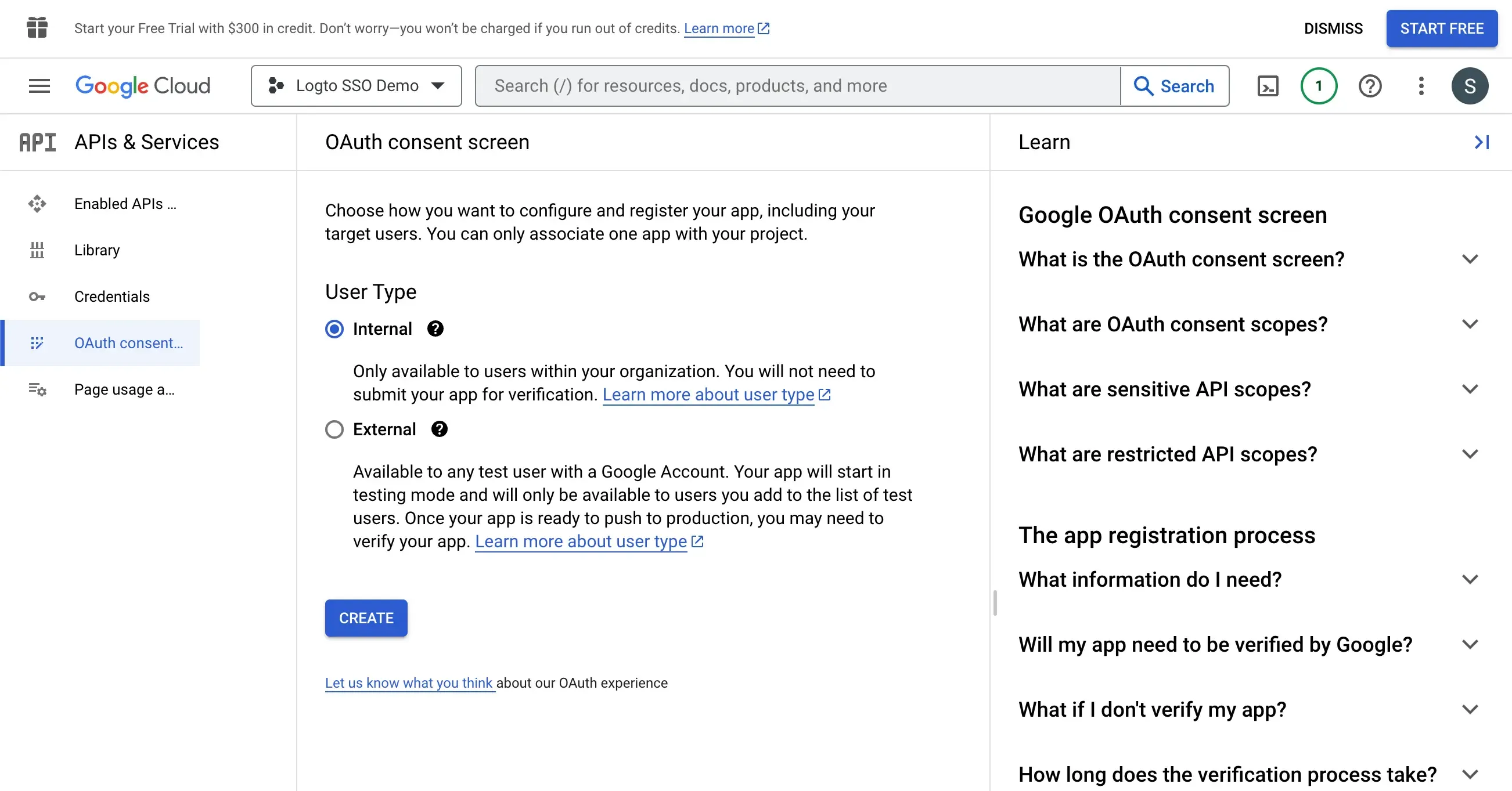

初めて Google Workspace 認証を実装する場合、 OAuth クライアント資格情報を作成する前に、OAuth 同意画面を設定する必要があります。これを行うには、左のナビゲーションバーで OAuth consent screen をクリックして OAuth 同意画面を設定します。

-

ユーザータイプとして Internal を選択します。これにより、あなたの Google Workspace 組織内のユーザーのみがアプリケーションにアクセスできるようになります。

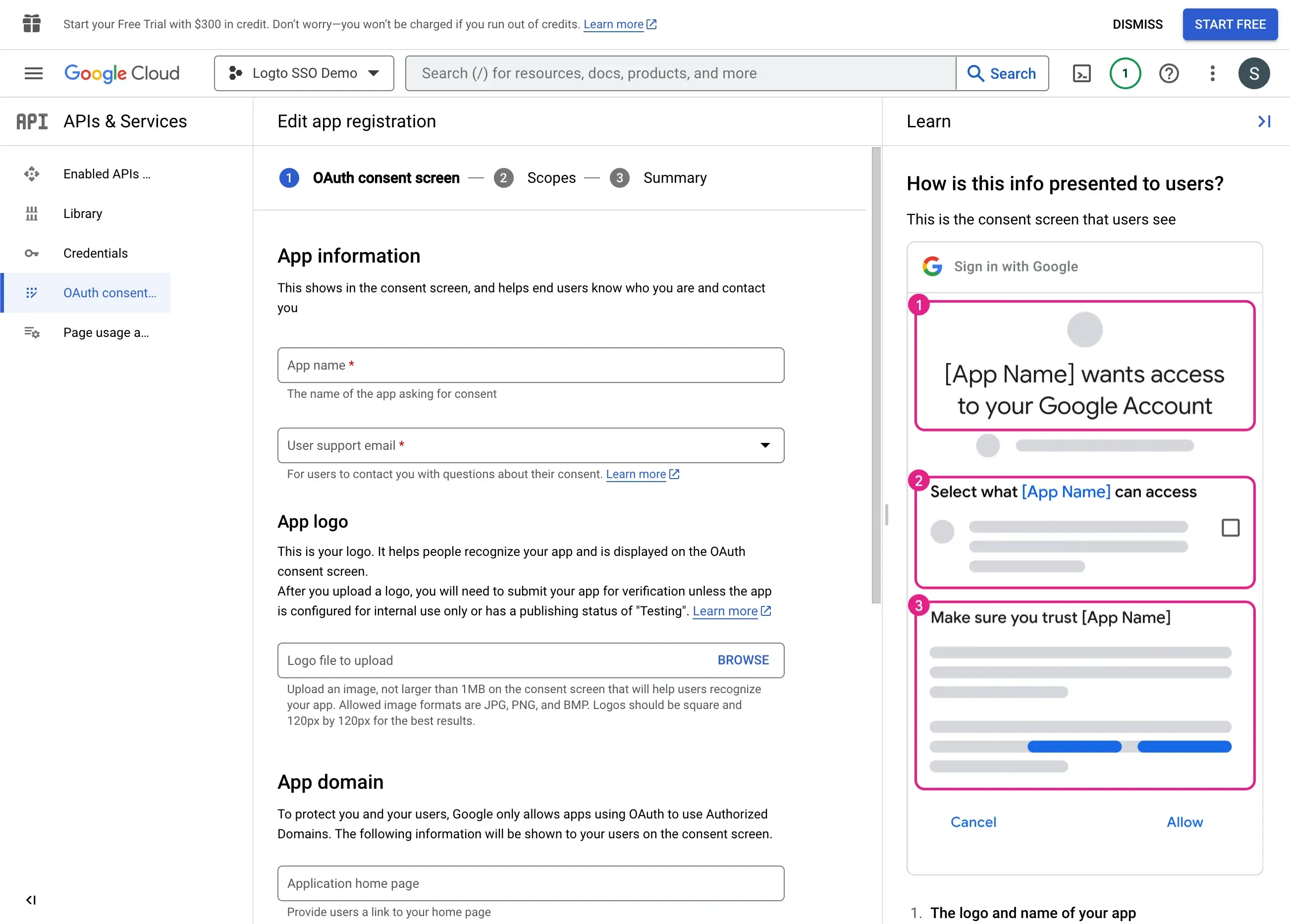

- ページの指示に従ってアプリケーションの一般情報を入力します。次の情報を提供する必要があります:

| フィールド名 | 説明 |

|---|---|

| Application name | ユーザーがアプリケーションへのアクセス許可を与えるときに同意画面に表示されるあなたのアプリケーションの名前です。 |

| User support email | ユーザーがサポートのために連絡できるメールアドレスです。 |

| Authorized domains | あなたのアプリケーションにアクセスすることが許可されているドメイン名です。ここにあなたの Logto テナントドメイン名を追加する必要があります。例:https://${tenant_id}.logto.app |

Save and Continue ボタンをクリックして次のステップに進みます。

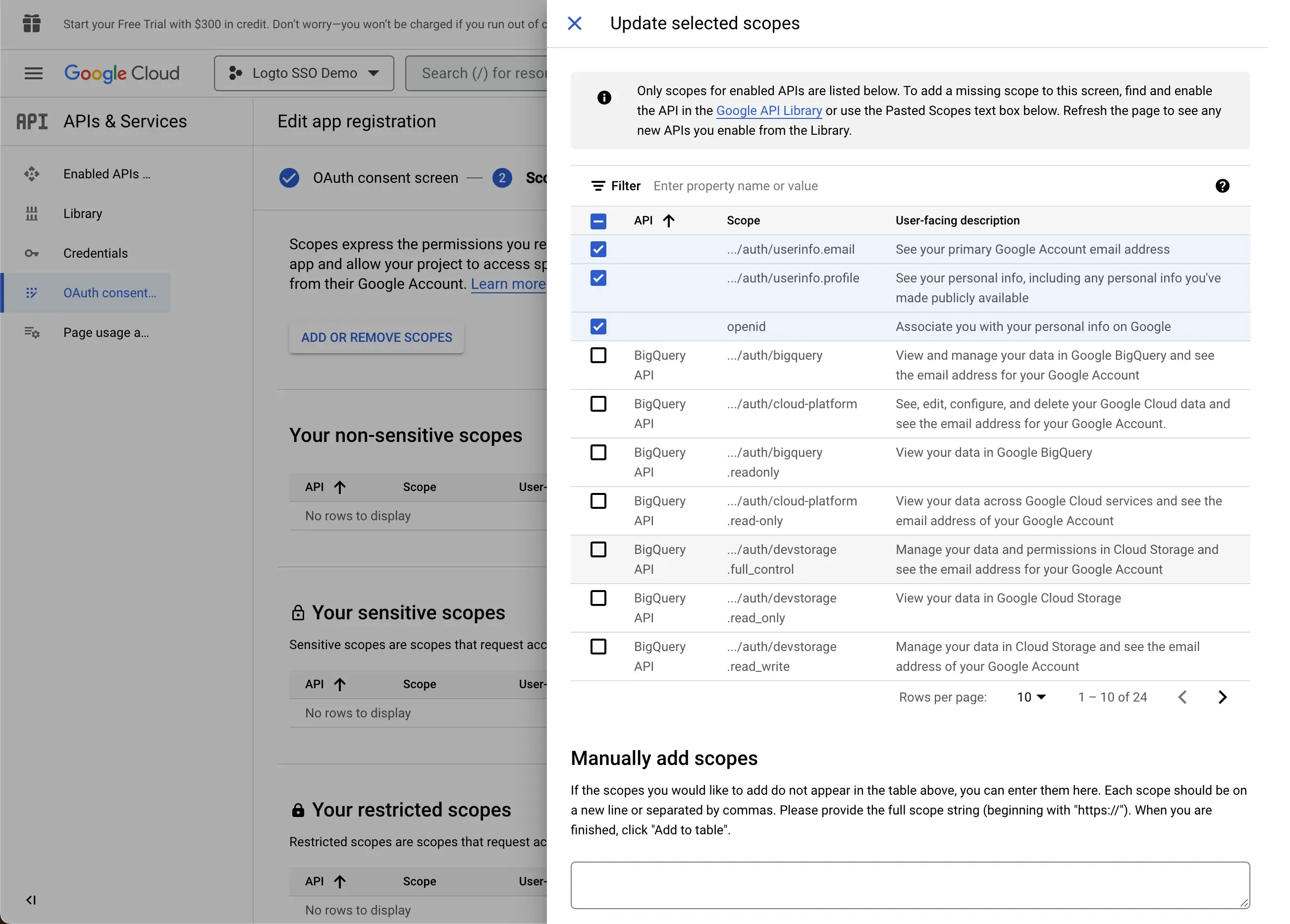

- あなたのアプリケーションの Scopes を設定します。 Google Workspace を認証プロバイダとして使用し、ユーザーのアイデンティティ情報を取得するために、 Logto SSO コネクタは次のスコープにアクセスする必要があ�ります:

openid- ユーザーのアイデンティティ情報を取得するために必要なスコープです。profile- ユーザーの基本的なプロフィール情報を取得するために必要なスコープです。email- ユーザーのメールアドレスを取得するために必要なスコープです。

Save and Continue ボタンをクリックして要約ページに進みます。

あなたの Logto SSO コネクタのための OAuth クライアント資格情報を作成

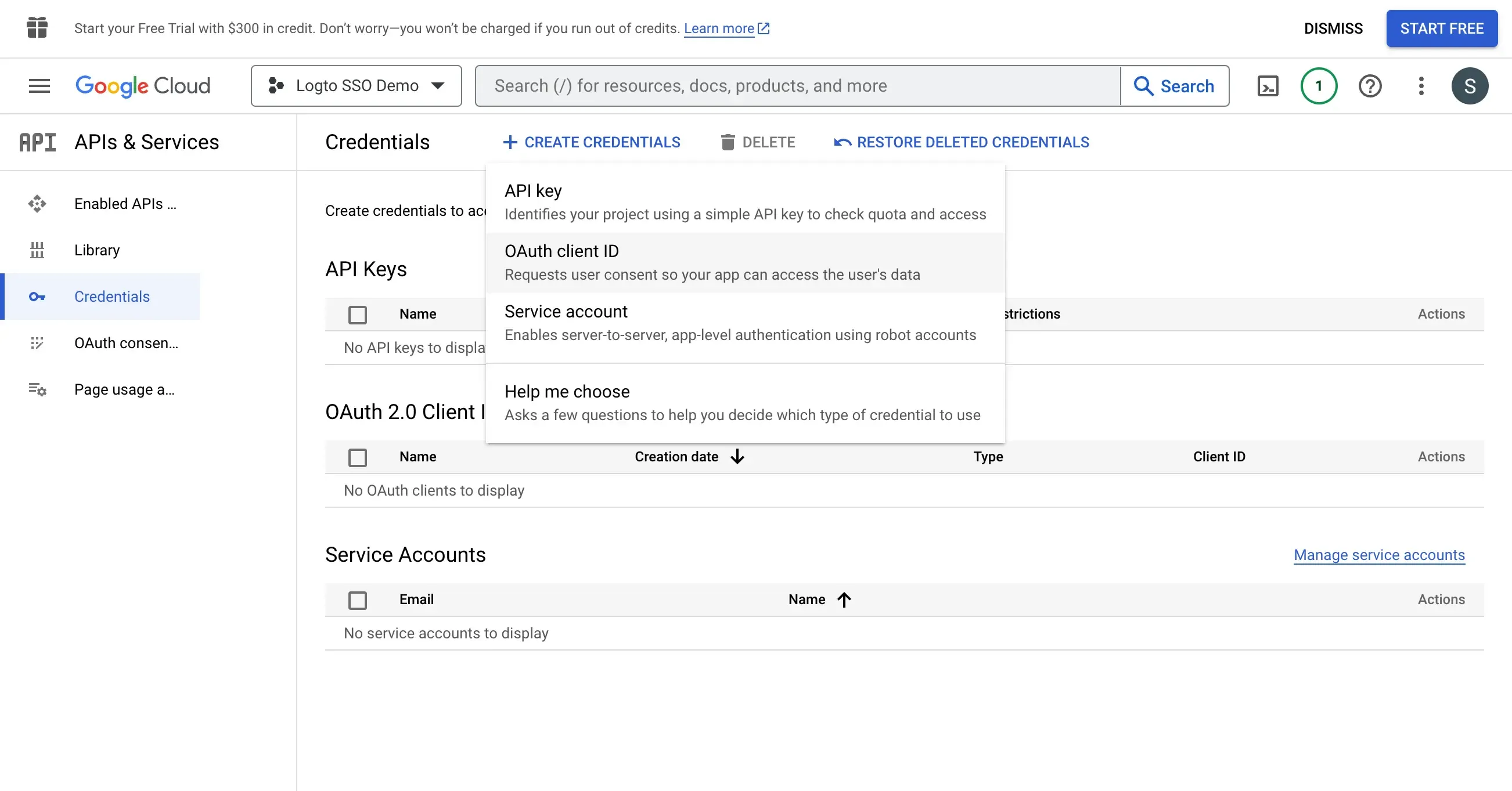

- Credentials ページに移動し、Create Credentials ボタンをクリックします。資格情報タイプとして OAuth クライアント ID を選択します。

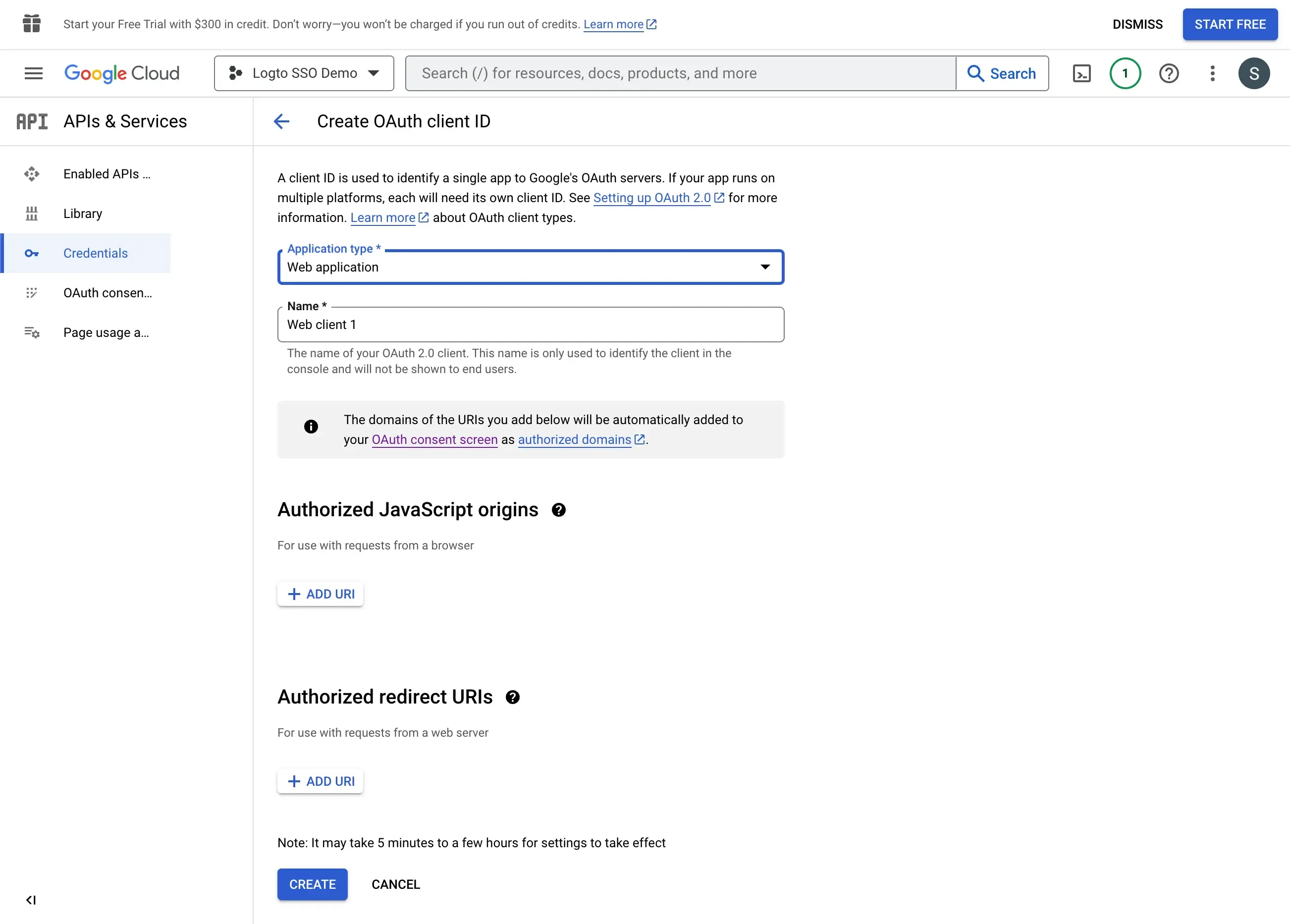

- 次のように OAuth クライアント資格情報を設定します:

-

Application type: アプリケーションタイプとして Web application を選択します。

-

Name: OAuth クライアント資格情報の名前。

-

Authorized redirect URIs: SSO フローが完了した後にユーザーを Logto アプリケーションにリダイレクトするために使用されるリダイレクト URI 。 Logto の Google Workspace SSO コネクタページでリダイレクト URI 値を見つけることができます。

-

Authorized JavaScript origins: Logto アプリケーションの発信元です。これは、 OAuth クライアント資格情報が他のアプリケーションによって使用されるのを防ぐために使用されます。リダイレクト URI と同じ原点を使用してください。

-

Create ボタンをクリックして OAuth クライアント資格情報の作成を完了します。

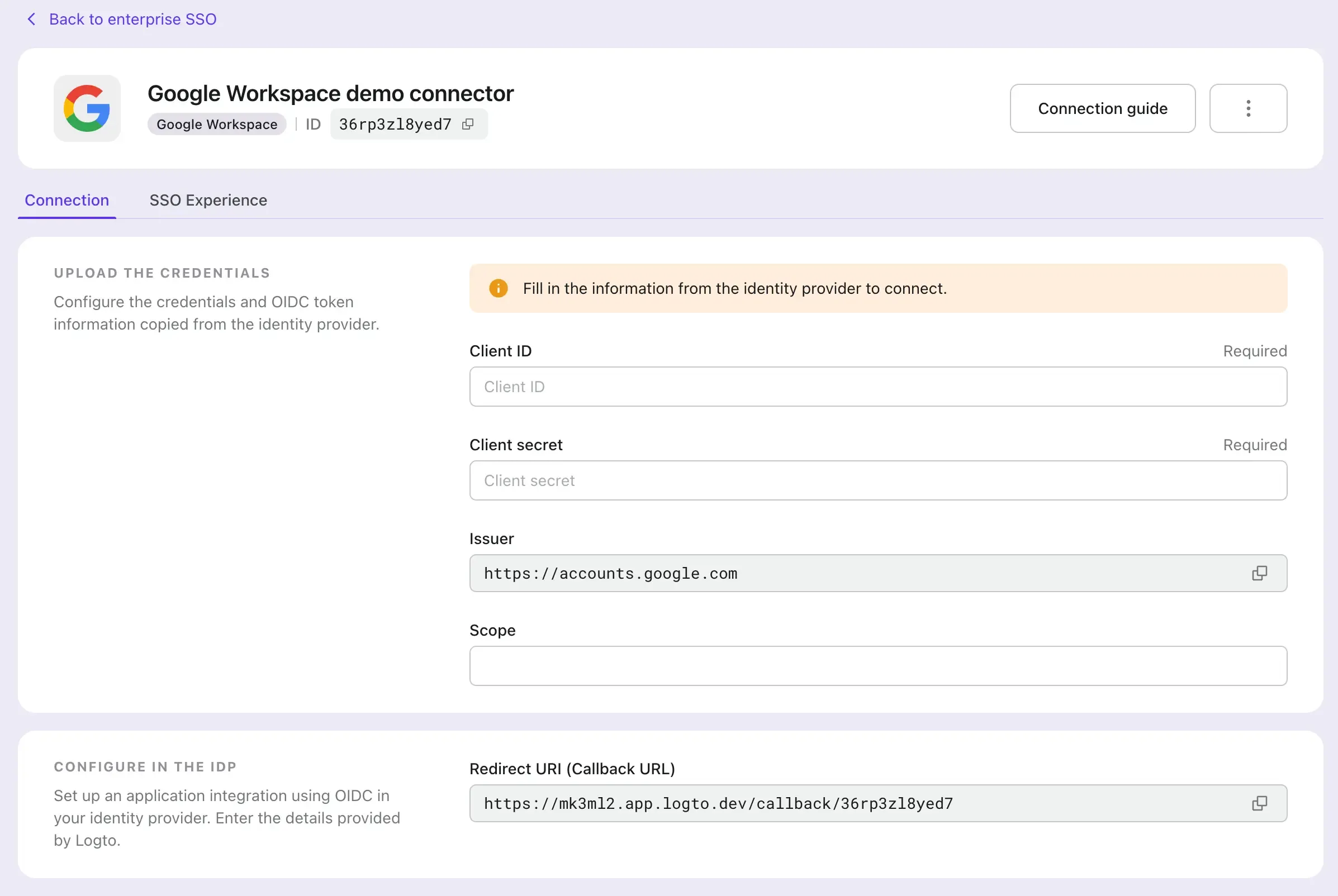

Logto での Google Workspace SSO コネクタを設定

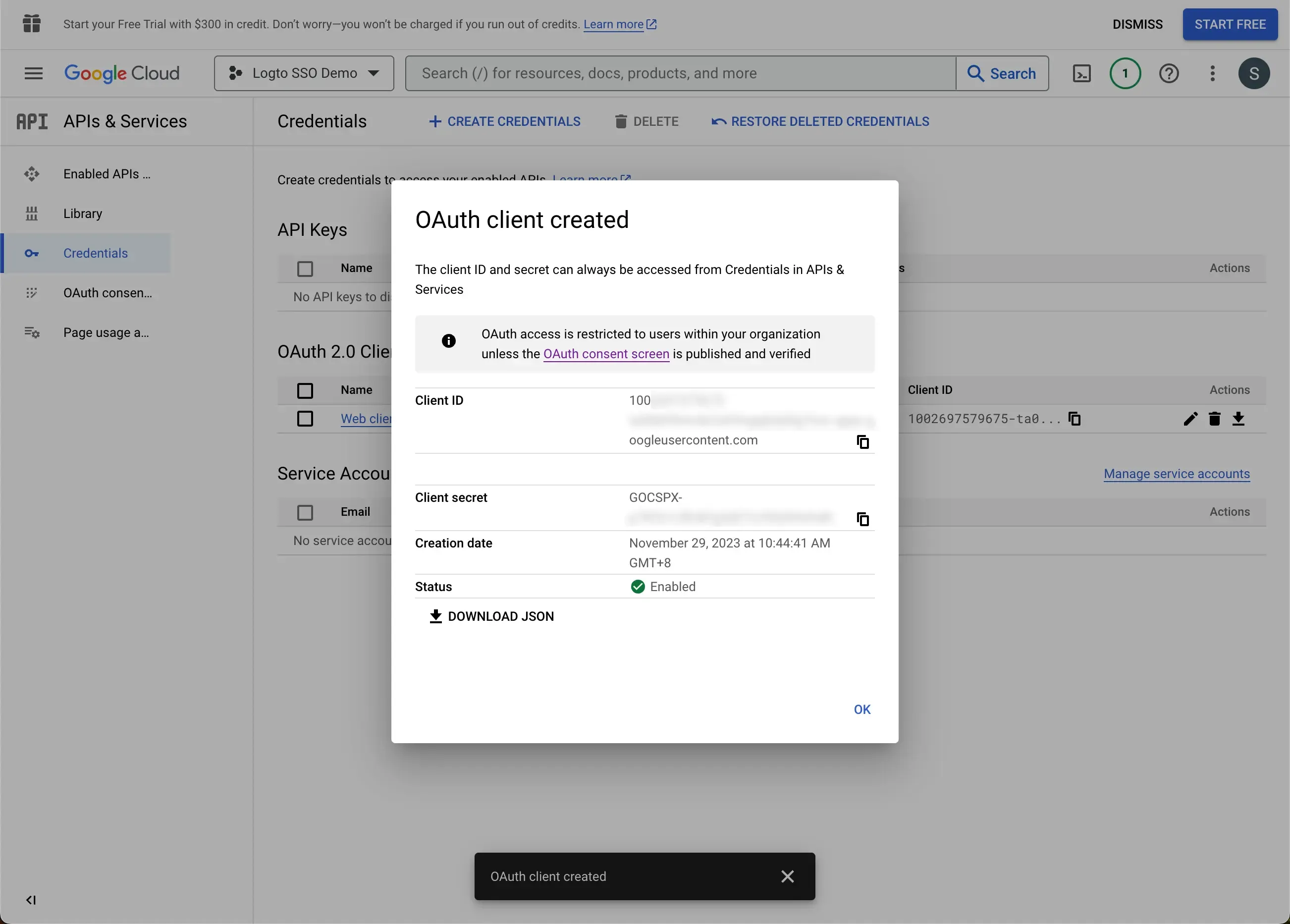

- Google Workspace OAuth クライアント資格情報ページから Client ID と Client Secret をコピーし、それらを Logto Google Workspace SSO コネクタフォームに貼り付けます。 Save ボタンをクリックして SSO コネクタの作成を完了します。

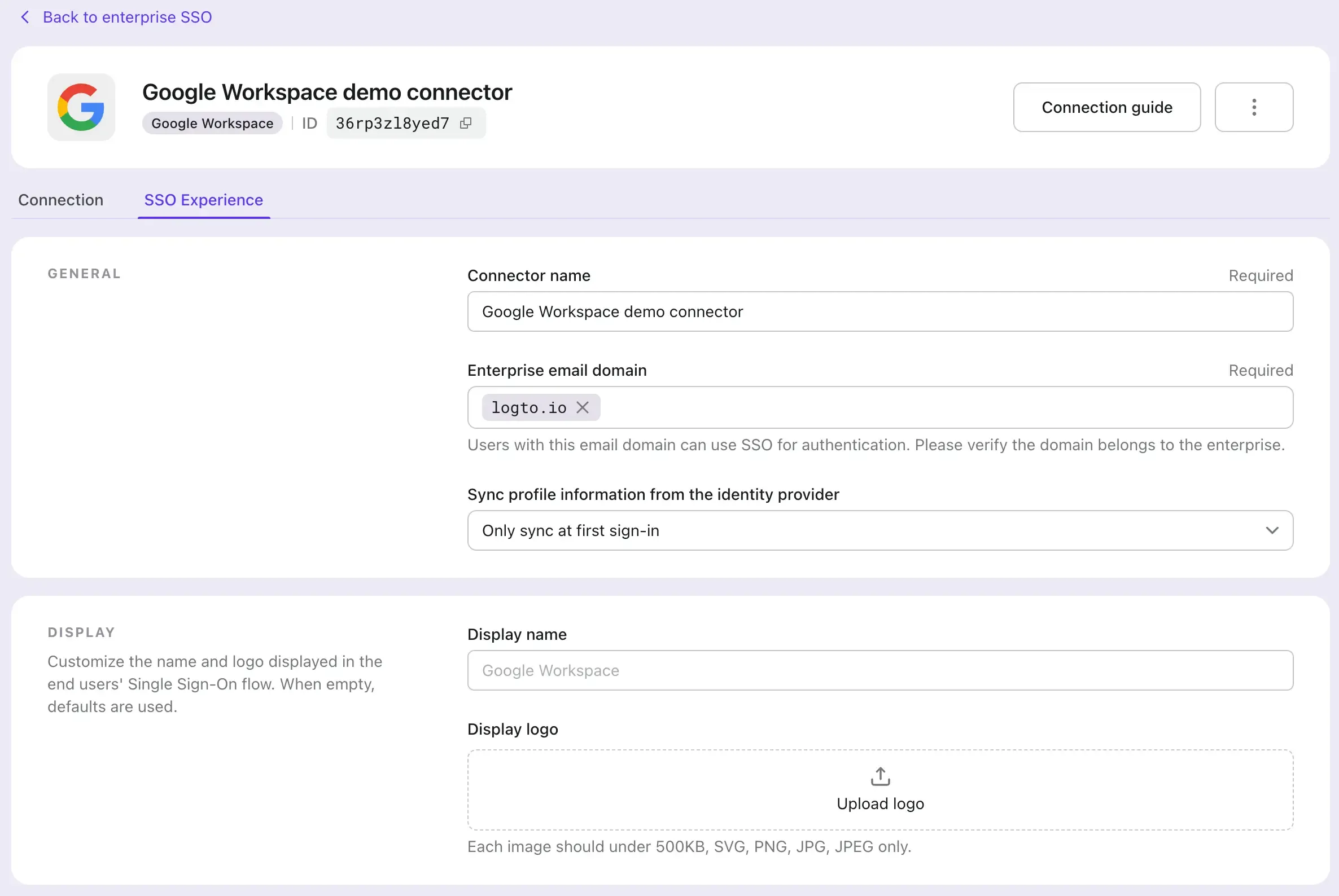

- Logto の Google Workspace SSO コネクタページの SSO Experience タブに移動し、Enterprise email domain フィールドに入力します。これにより、 SSO コネクタがそのユーザー向けの認証方法として有効になります。例えば、エンタープライズメールドメインに

logto.ioと入力すると、@logto.ioで終わるメールアドレスを持つすべてのユーザーが Logto アプリケーションにサインインする際に Google Workspace SSO コネクタを使用するように制限されます。

Logto のサインイン体験で SSO を有効化

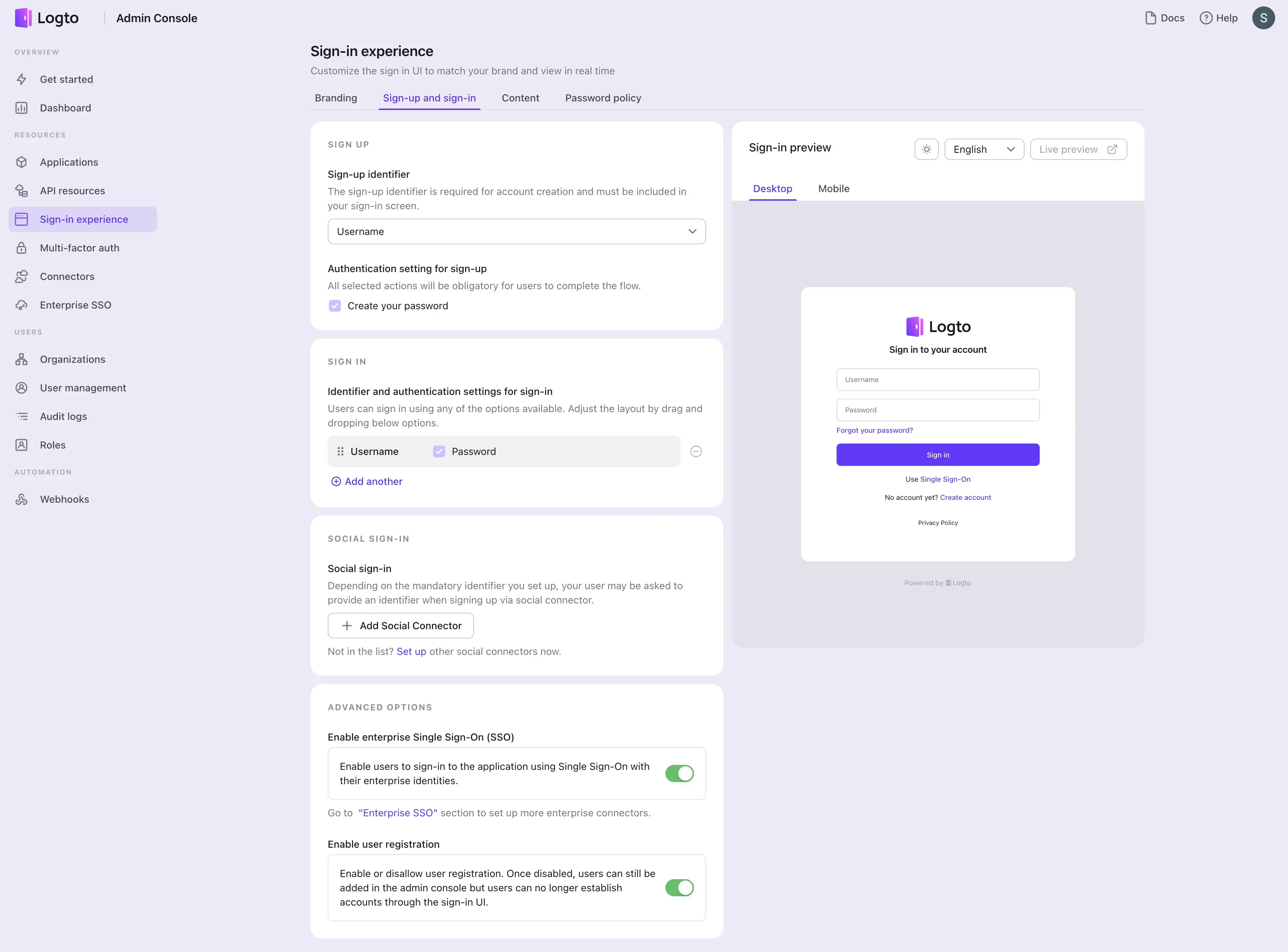

- Sign-in Experience ページに移動します。

- Sign-up and sign-in タブをクリックします。

- ADVANCED OPTIONS セクションまでスクロールダウンし、Enterprise SSO トグルを有効にします。

SSO 統合のテスト

サインイン体験ライブプレビューを使用して SSO 統合をテストします。 Sign-in Experience プレビュー セクションの右上隅でライブプレビューボタンを見つけることができます。

成功した SSO 統合は、ユーザーを Google サインインページにリダイレクトします。 ユーザーが正常にサインインした後、ユーザーは Logto のデモアプリにリダイレクトされます。