Azure AD (Entra ID) SAML SSO をあなたの認証プロバイダーと統合する方法

標準 SAML コネクタを使用して Azure AD SSO を Logto と統合する方法を学びます。

Logto は SSO アイデンティティプロバイダーと統合するためのボックスから出してすぐ使える SAML コネクタを提供します。各プロバイダーには設定するための特定の情報があります。このガイドでは、Azure AD と Logto を統合する手順を紹介します。

Logto に新しい SAML ソーシャルコネクタを作成する

-

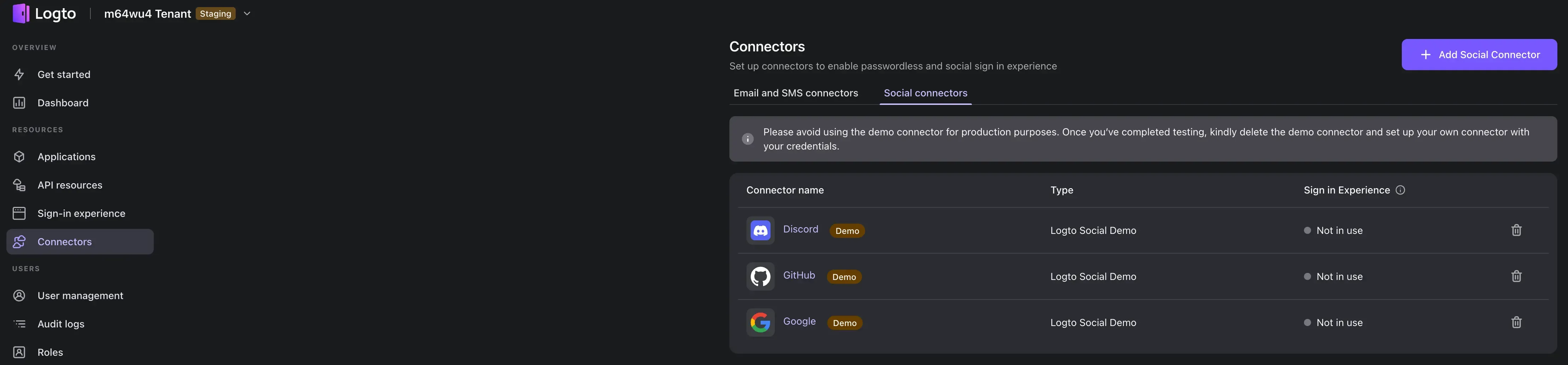

Logto Cloud コンソール にアクセスし、コネクタセクションに移動します。

-

ソーシャルコネクタ タブに切り替え、右上の ソーシャルコネクタを追加 ボタンをクリックします。

-

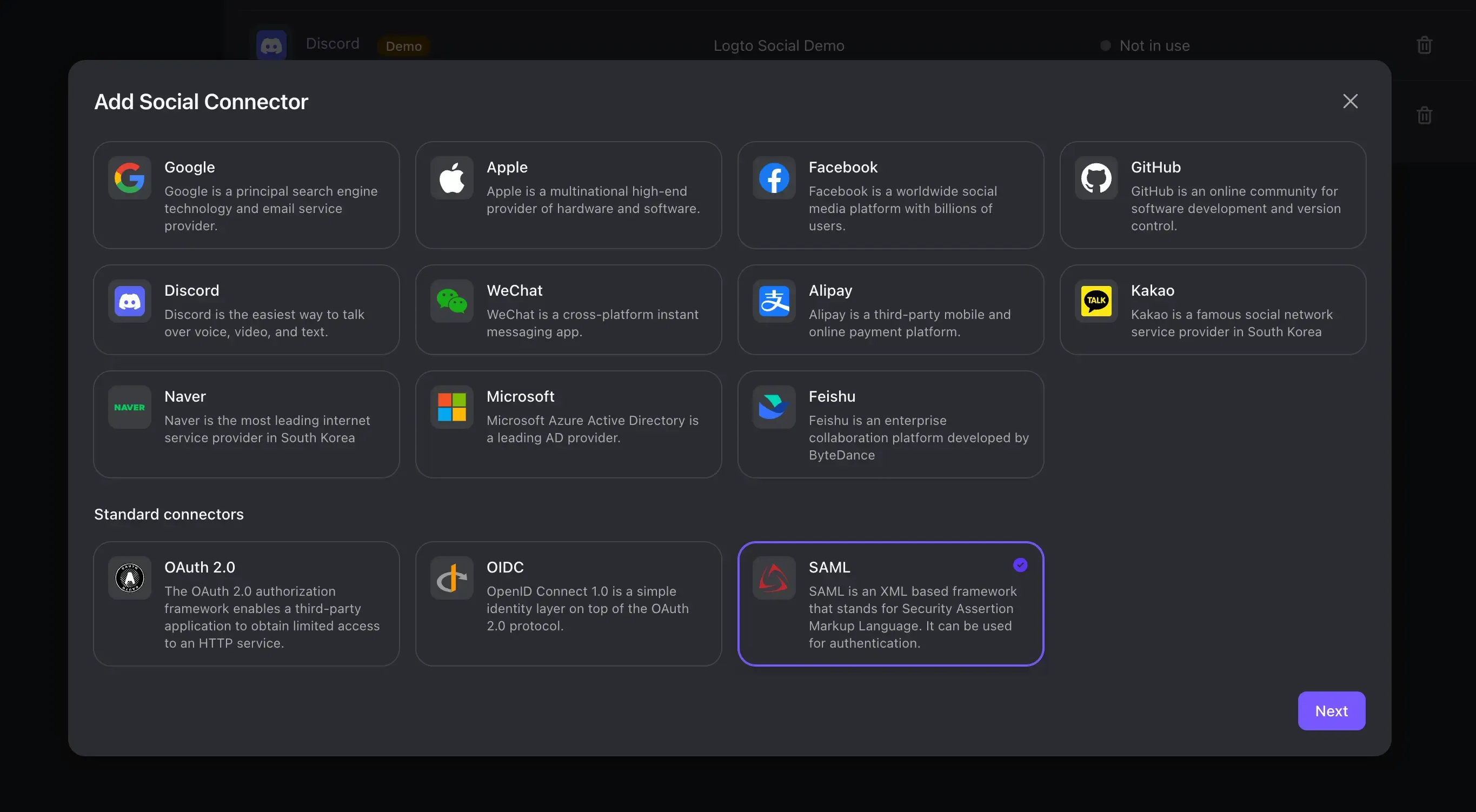

SAML コネクタを選択します。

SAML コネクタ作成フォームが表示されます:

-

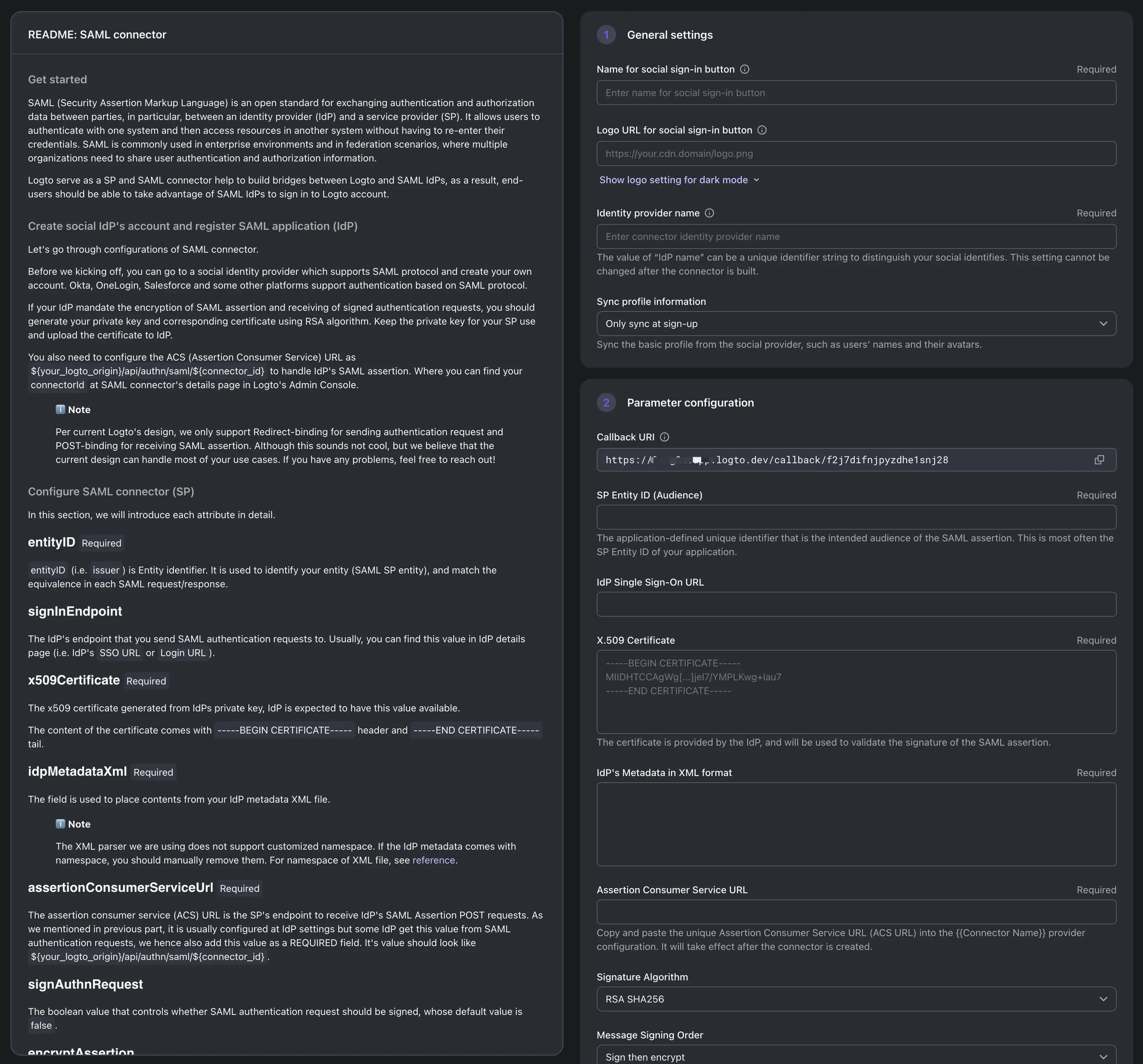

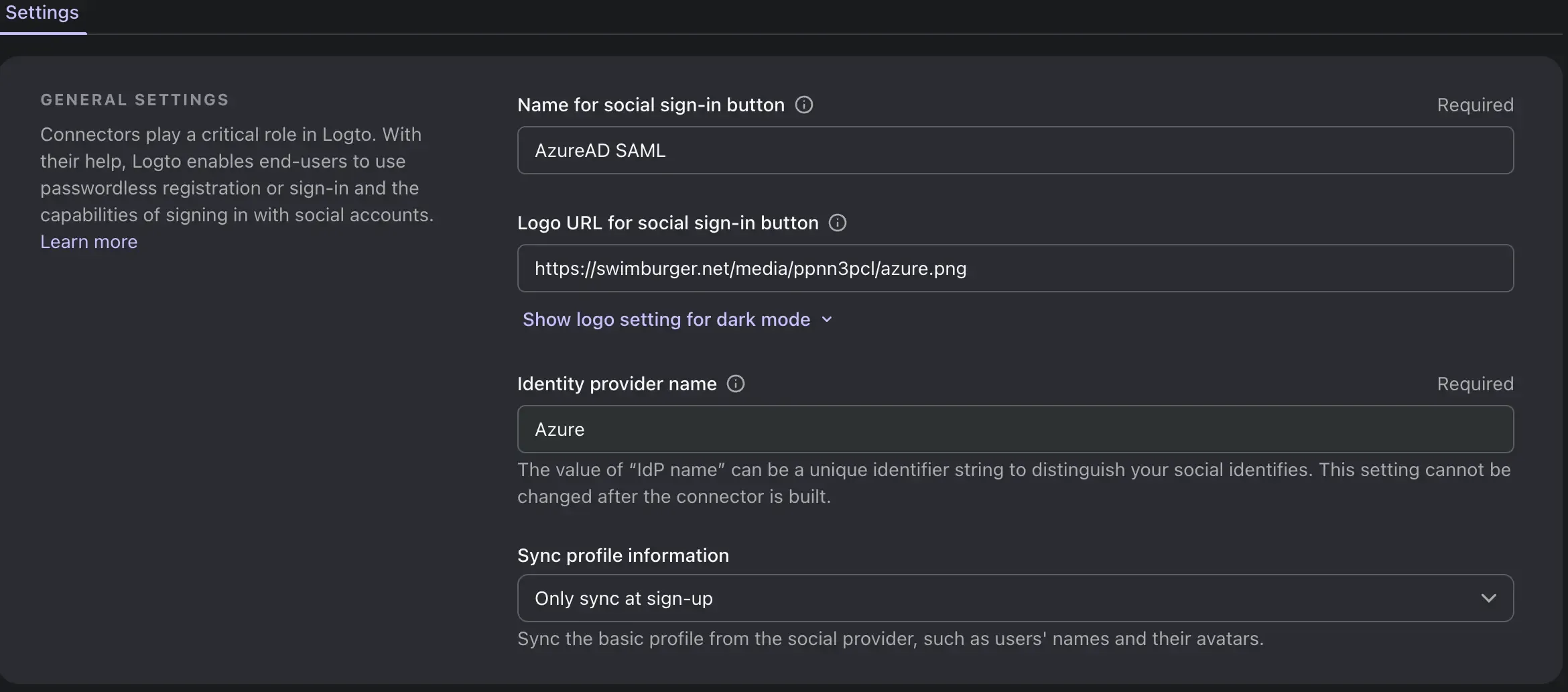

コネクタの一般情報を入力します。

フィールド名 説明 ソーシャルサインインボタン用の名前 ログインページに表示されるソーシャルサインインボタンの名前です。 ソーシャルサインインボタン用のロゴ URL ログインページに表示されるソーシャルサインインボタンのロゴ URL です。 アイデンティティプロバイダー名 コネクタのターゲットプロバイダーを識別するのに役立つアイデンティティプロバイダーの名前です。 プロフィール情報の同期 初回のサインアップ後または各サインインセッション後にのみアイデンティティプロバイダーからのユーザープロフィール情報を同期するかどうか。 -

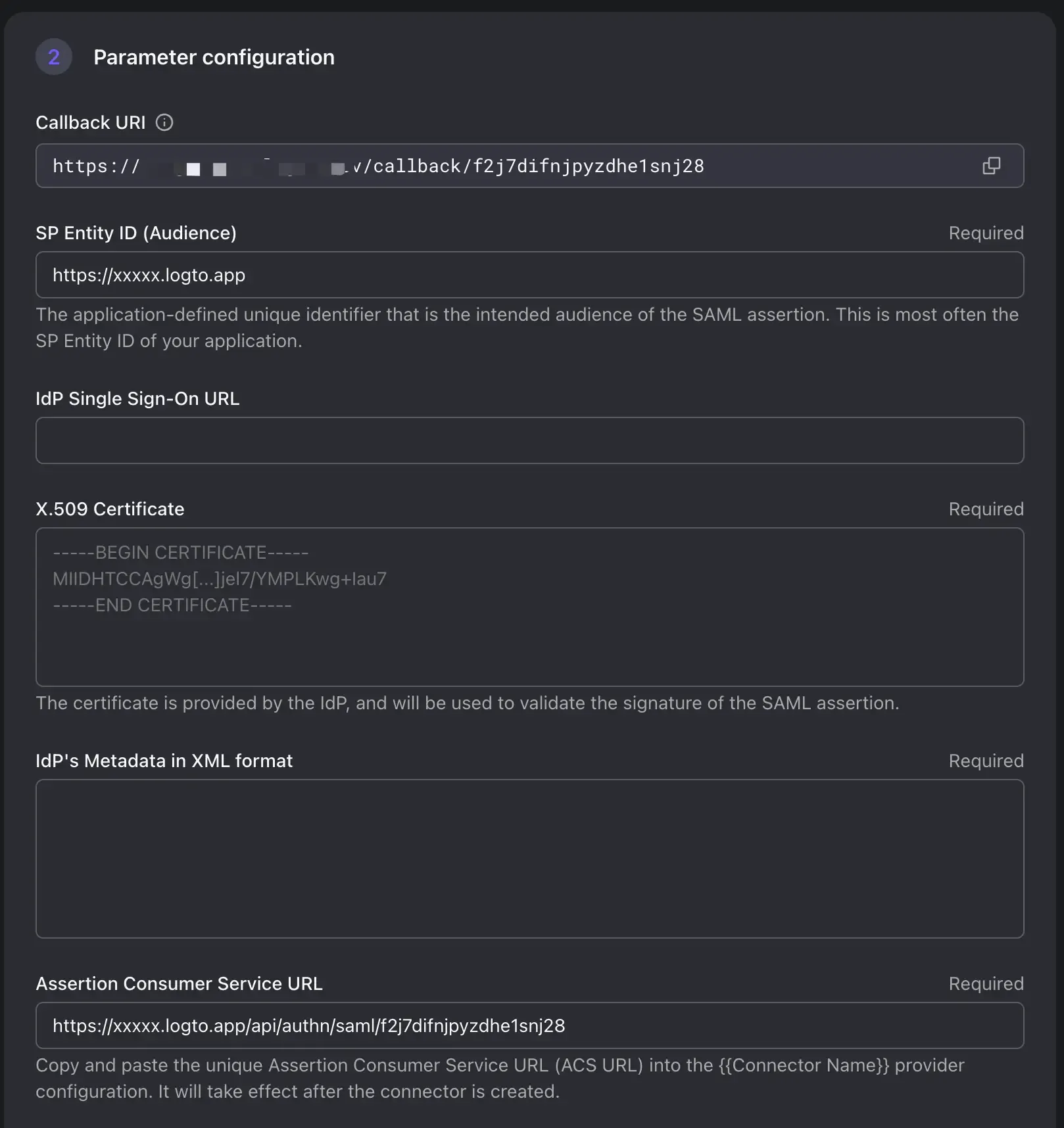

エンティティ ID と Assertion Consumer Service URL を設定します。

"エンティティ ID" と "ACS URL" は、アイデンティティプロバイダーとサービスプロバイダーによる SAML エクスチェンジプロセスにおいて重要な要素です。

SP エンティティ ID: エンティティ ID は SAML ベースのシステム内の SAML エンティティを表す一意の識別子です。SAML エクスチェンジの異なる参加者を区別するために使用されます。SP エンティティ ID は、IdP がリクエストオーディエンスを認識して信頼を築くのを助けます。

ACS URL (Assertion Consumer Service URL): ACS URL はサービスプロバイダー (Logto) が提供する特定のエンドポイントで、アイデンティティプロバイダー (IdP) が認証成功後に SAML アサーションを送信します。IdP がユーザーを認証すると、IdP はユーザー属性を含む SAML アサーションを生成し、デジタル署名します。IdP はこのアサーションを SP の ACS URL に送信します。SP はアサーションを検証し、ユーザー属性を抽出し、ユーザーをログインさせます。

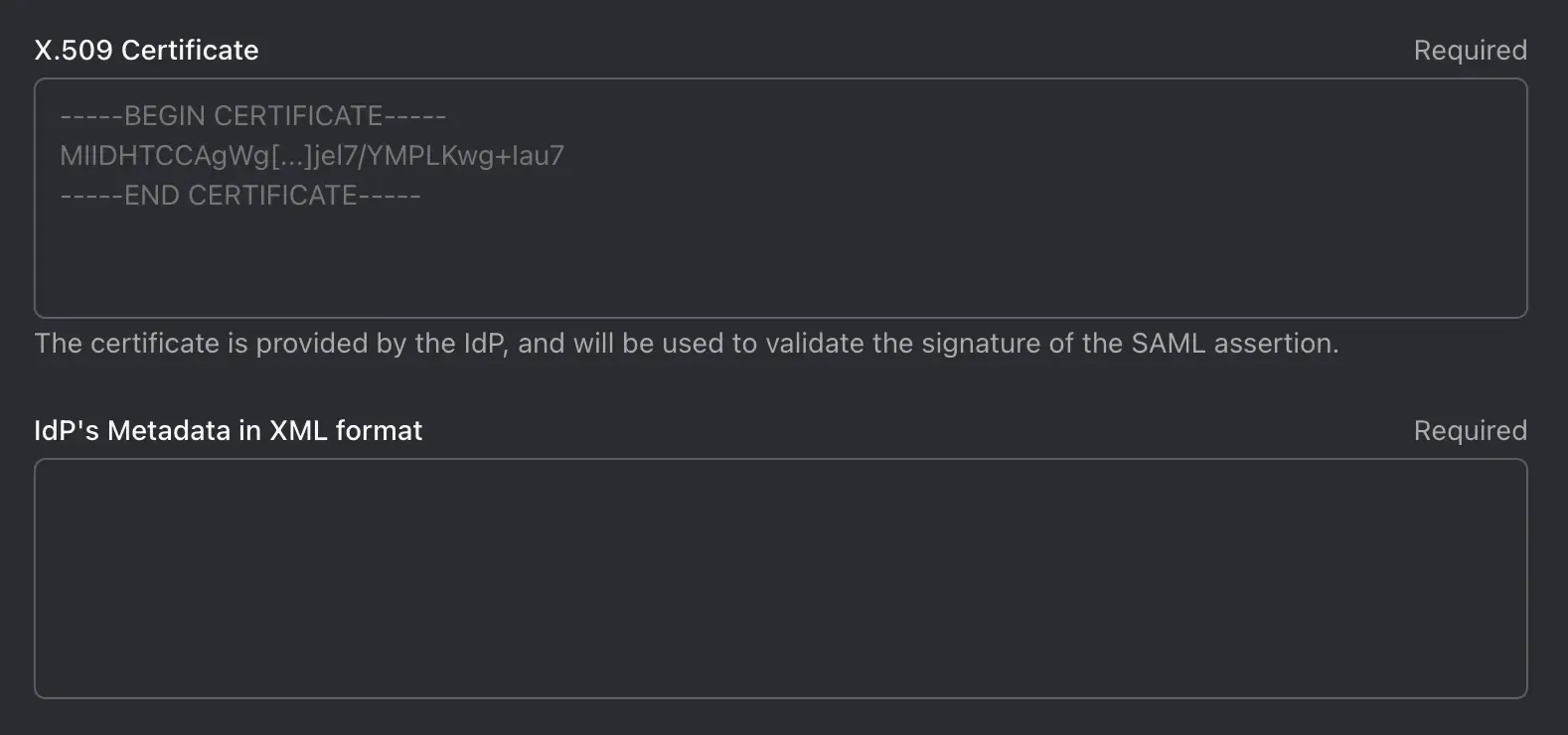

フィールド名 説明 例 SP エンティティ ID (オーディエンス) AzureAD が Logto のアイデンティティを識別するために使用する SP エンティティ。エンティティ ID として Logto テナントエンドポイントを使用することをお勧めします。 https:// <tenant-id>.logto.appIdP シングルサインオン URL IdP サインインエンドポイント。Azure ではオプション。このフィールドは、SP が IdP 開始のサインインセッションを識別するために使用されます。現在、Logto は IdP 開始のサインインセッションをサポートしていません。このフィールドは空欄のままにしてください。 X.509 証明書 SAML アサーションの署名に使用される IdP 証明書。(この証明書は後で AzureAD から取得します) IdP メタデータ (XML 形式) IdP メタデータ XML ファイルの内容。(このファイルは後で AzureAD から取得します) Assertion Consumer Service URL SAML アサーションリクエストを受信するための SP (Logto) の ACS URL。テナント ID とコネクタ ID を自分のものに置き換えてください。 https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

Azure ポータルで SAML SSO アプリケーションを作成

-

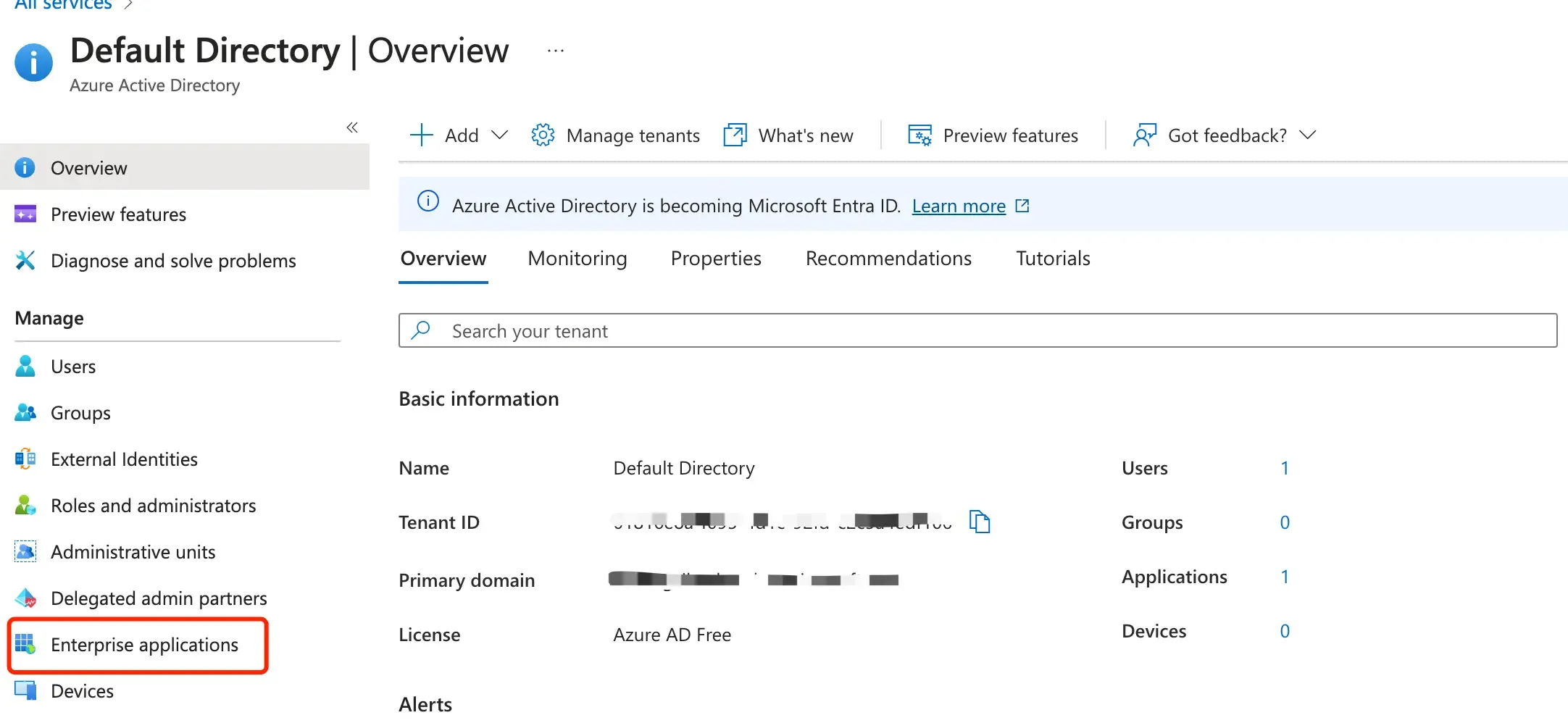

Azure Active Directory ダッシュボード にログインします。「エンタープライズアプリケーション」を選択します。

-

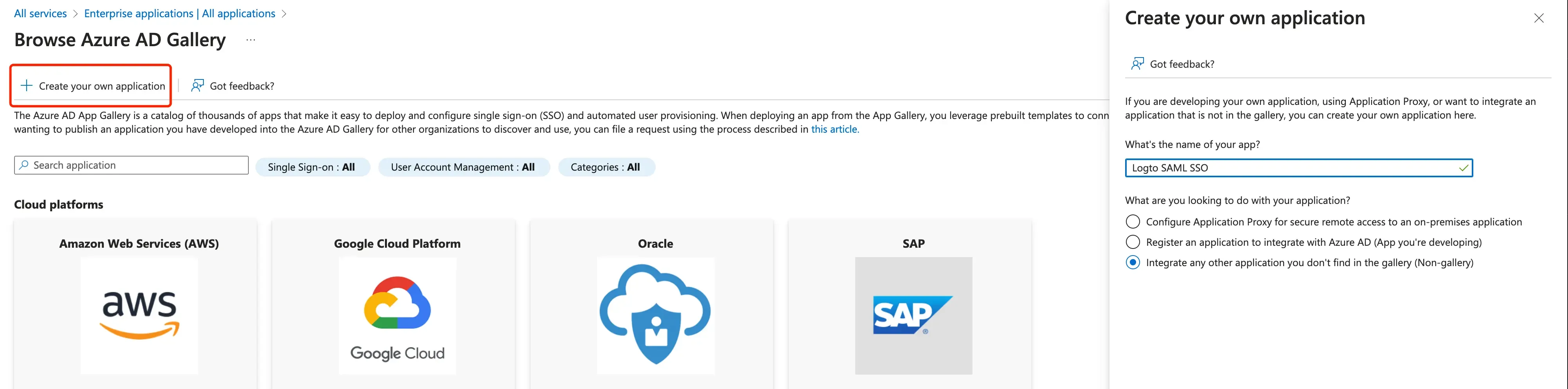

「新しいアプリケーション」→「自分のアプリケーションを作成」を選択します。

-

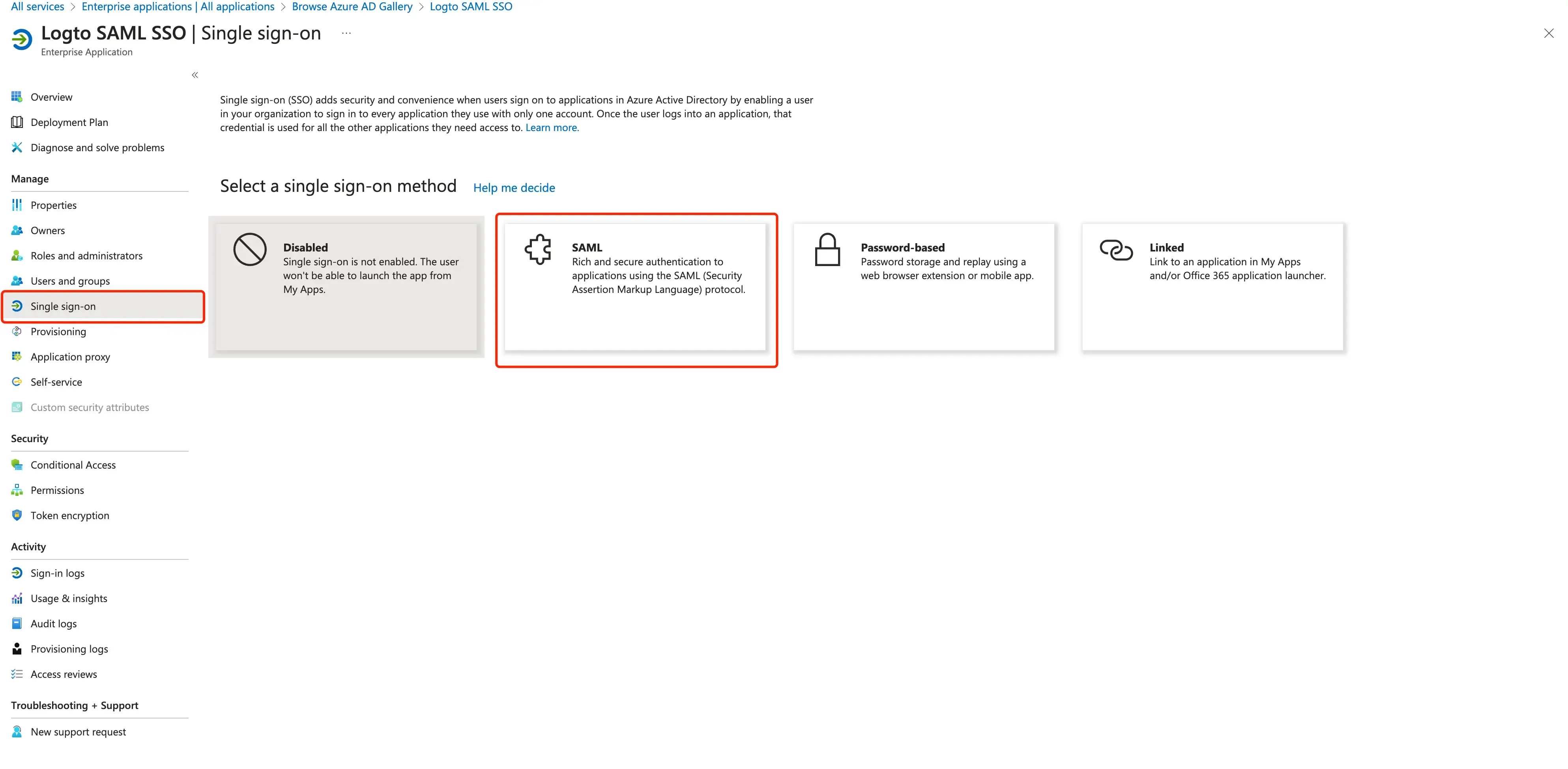

SAML アプリケーションを初期化します。

-

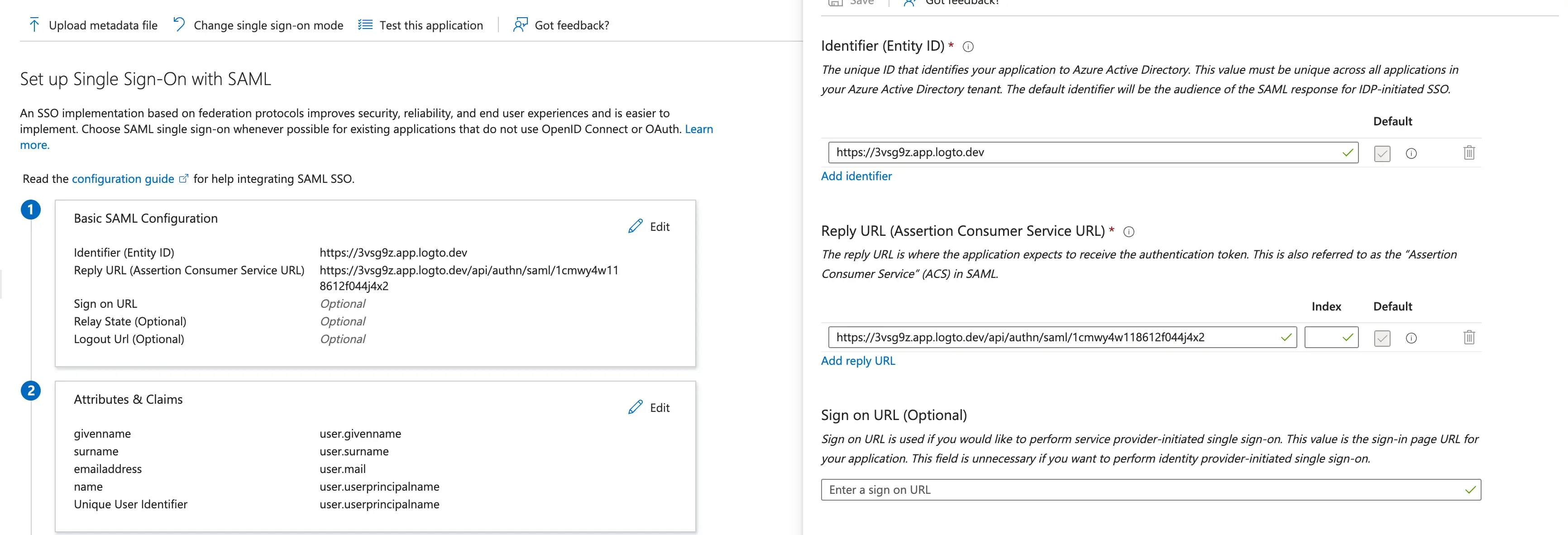

Logto で設定した

EntityIdとACS URLで設定を入力します。

-

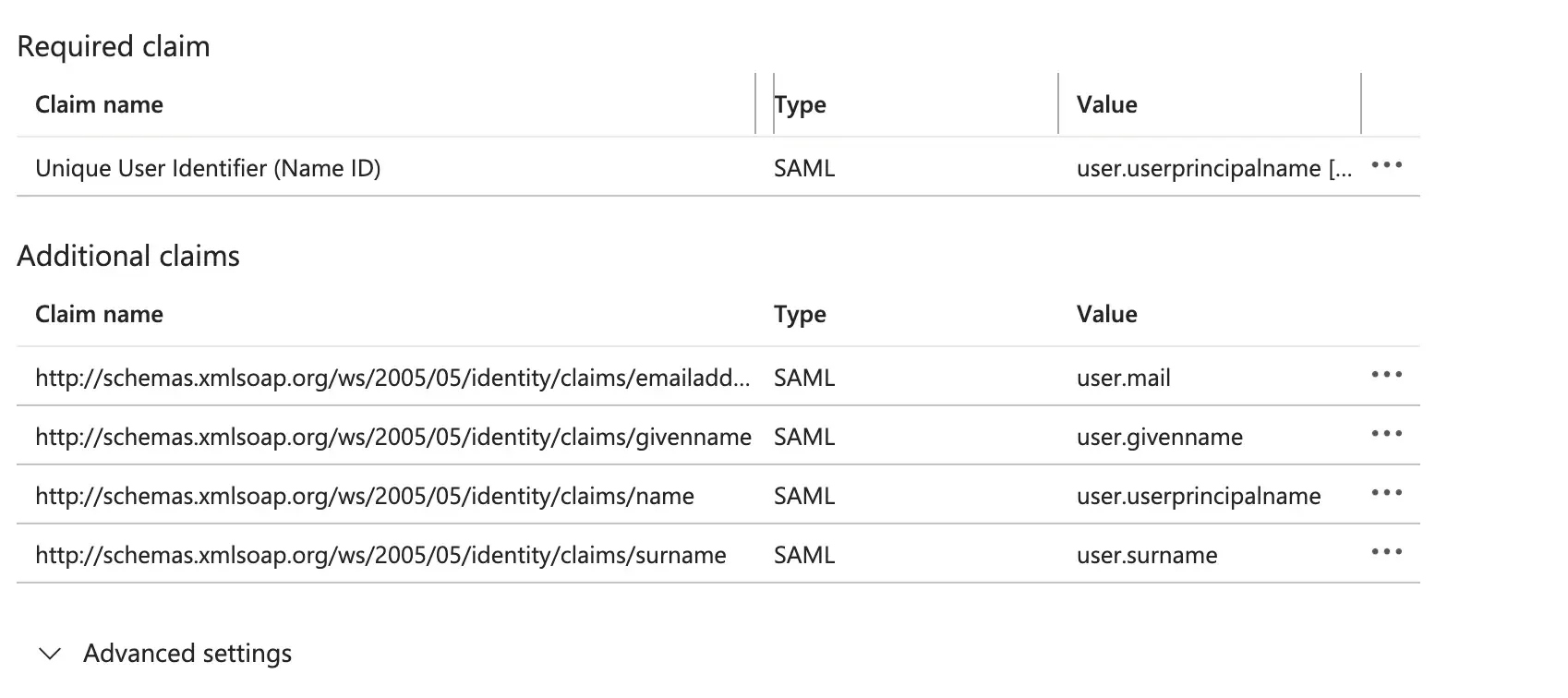

ユーザー属性とクレームを設定します。

「ユーザー属性とクレーム」セクションの「編集」ボタンをクリックしてユーザー属性を設定できます。

Logto には、SAML アサーションで送信される次の基本的なユーザー属性が必要です:

クレーム名 属性名 http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

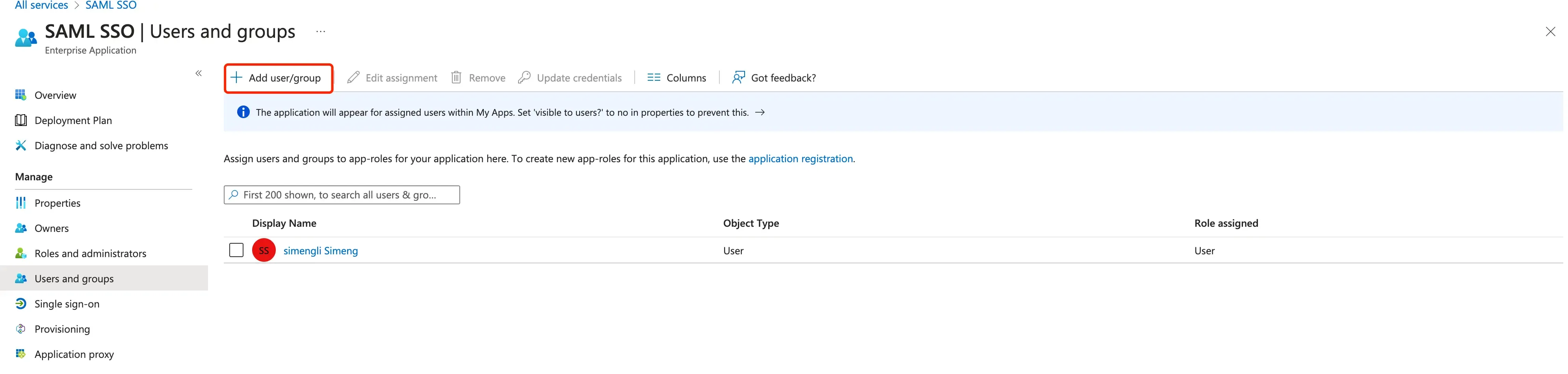

SAML アプリケーションにグループとユーザーを割り当てる ユーザーまたはユーザーのグループが認証されるために、AzureAD SAML アプリケーションにそれらを割り当てる必要があります。ナビゲーションメニューの「管理」セクションから「ユーザーとグループ」を選択します。「ユーザー/グループを追加」を選択します。

-

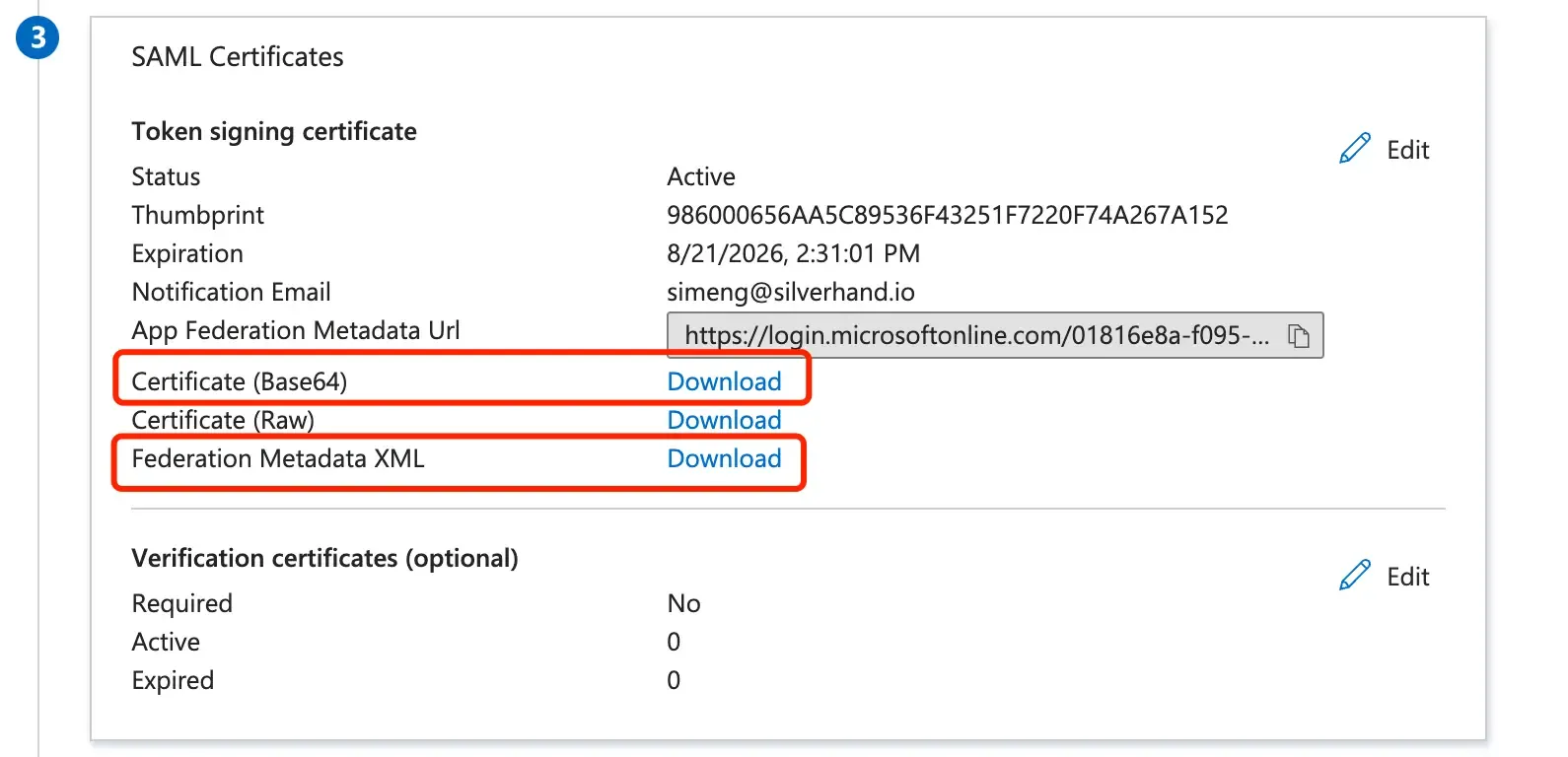

証明書とメタデータファイルをダウンロードして AzureAD IdP の詳細を取得します。 「ダウンロード」ボタンをクリックして

Federation Metadata XMLファイルと証明書 (Base64)ファイルをダウンロードします。これらのファイルは Logto での SAML コネクタ作成を完了するために必要です。

Logto に戻って SAML 接続の作成を完了する

Logto Cloud コンソールの SAML コネクタ作成フォームに戻り、IdP の詳細を入力し続けます。IdP メタデータ XML ファイルの内容を IdP メタデータフィールドにコピーします。IdP 証明書を IdP 証明書フィールドに貼り付けます。

ユーザープロフィールマッピングを設定する

AzureAD ユーザー�クレーム設定に基づいて、Logto でのキーのマッピング設定を進めることができます:

Logto で利用可能なユーザーフィールドは次のとおりです:

「保存して完了」をクリックします。

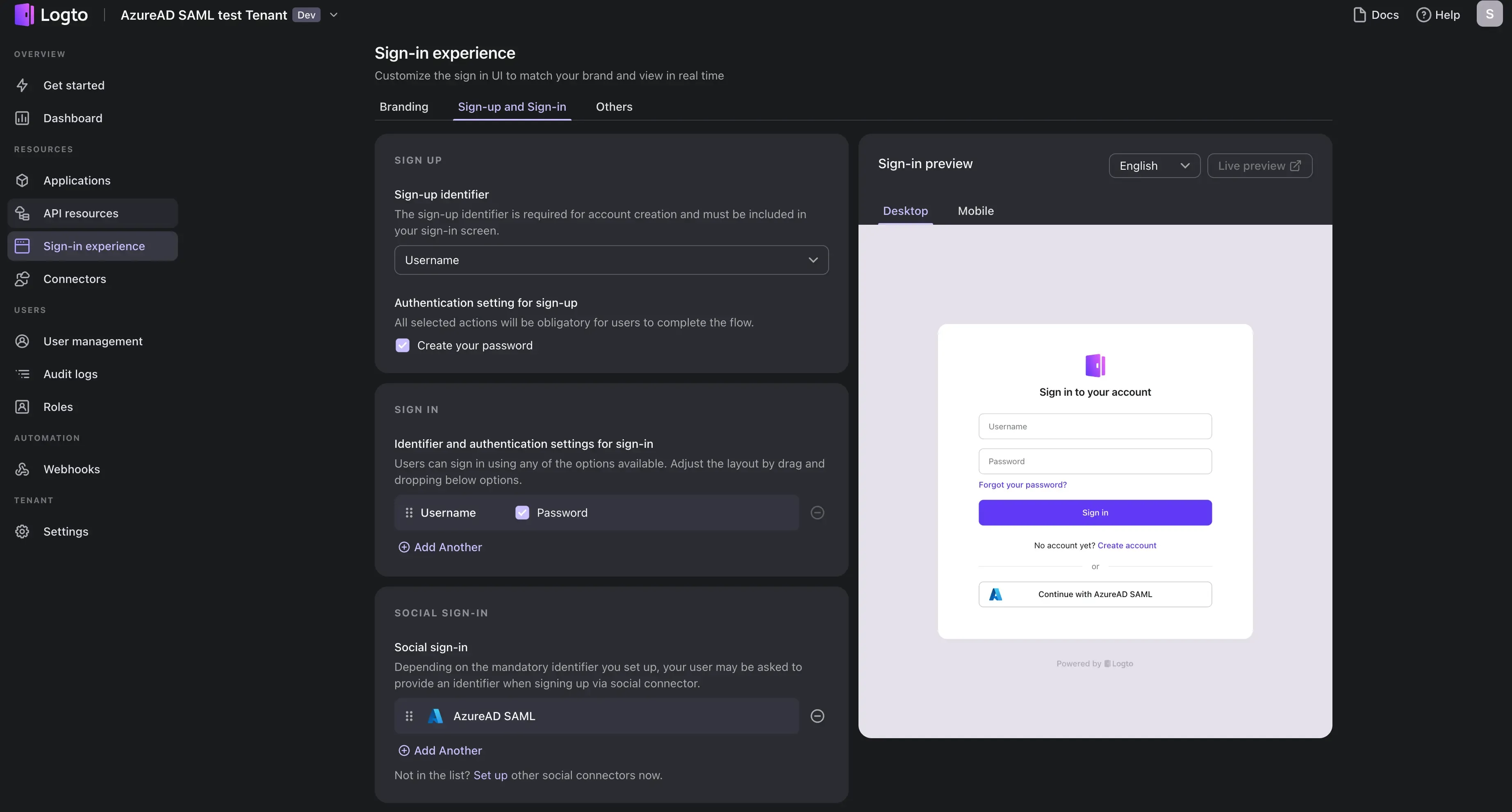

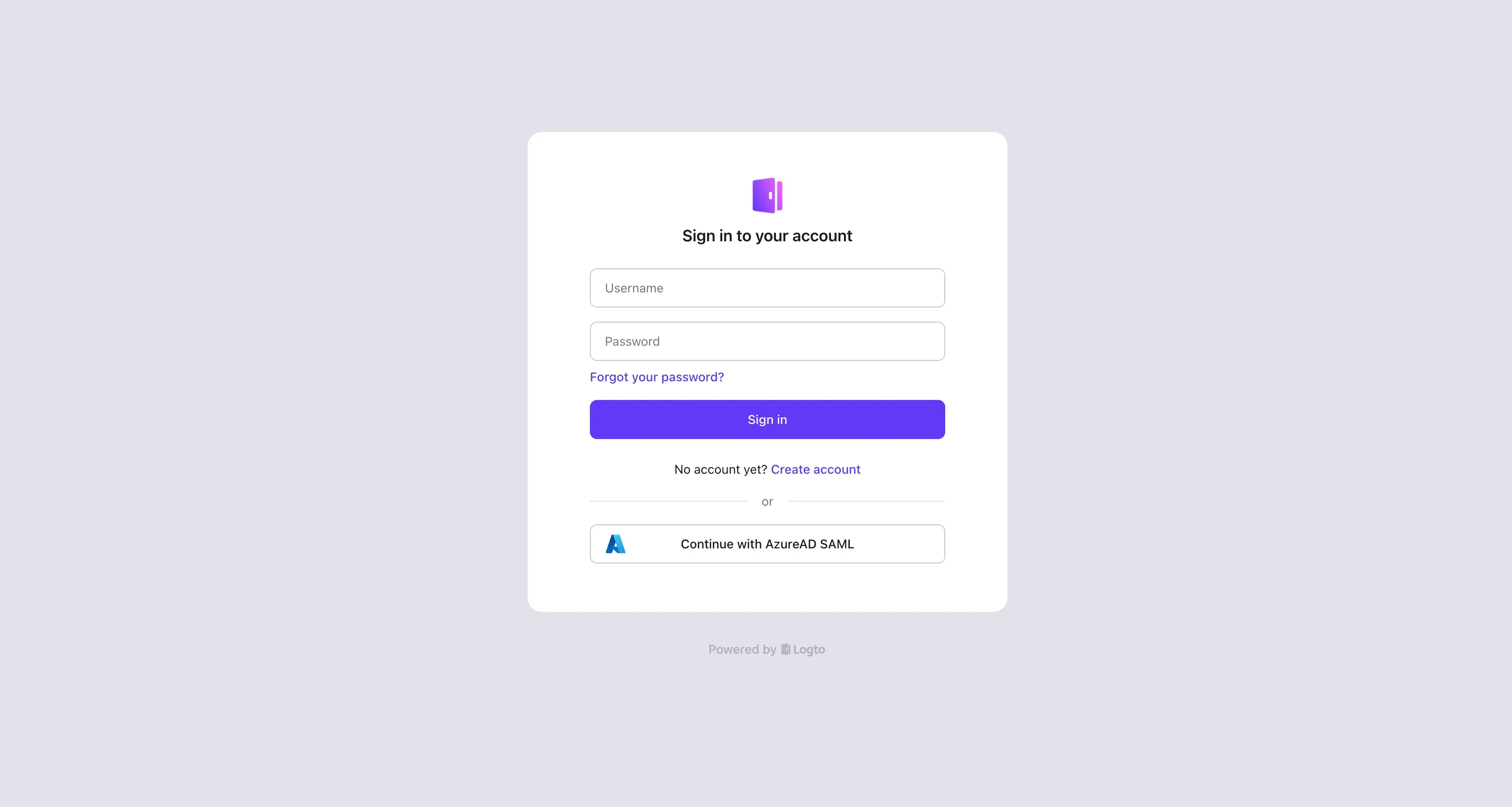

SAML コネクタを有効にする

SAML コネクタの作成が完了したら、「サインインエクスペリエンス」セクションに移動し、コネクタを「ソーシャルサインイン」方法として追加することでコネクタを有効にできます:

私たちのプレビューデモアプリを使用して AzureAD SSO サインインを確認してください:

おめでとうございます! AzureAD SSO と Logto の統合に成功しました。今後は AzureAD を使用して Logto アカウントにサインインできるようになりました。