Okta SSOをアプリケーションに統合する

数分でOkta SSOをアプリケーションに統合する方法を学びます。

先月、Logtoでシングルサインオン(SSO)機能を正式にリリースしました。この機能により、Logtoを介してOpenID Connect(OIDC)およびSAMLプロトコルをサポートする任意のSSOプロバイダーとアプリケーションを統合できます。一般的なOIDCおよびSAML SSOコネクタに加えて、Okta、Azure AD、Google Workspaceを含むいくつかの組み込みエンタープライズSSOコネクタも提供しています。このチュートリアルでは、LogtoアプリケーションとOkta SSOを数分で統合する方法を紹介します。

前提条件

開始する前に、Oktaアカウントが必要です。もし持っていない場合は、こちらから無料のOkta開発者アカウントを登録することができます。

もちろん、Logtoアカウントも必要です。もし持っていない場合は、Logtoアカウントにサインアップすることをお勧めします。Logtoは個人利用の場合無料です。SSO機能を含むすべての機能が無料の開発者テナントで利用できます。

よく統合されたLogtoアプリケーションも必要です。持っていない場合は、統合ガイドに従ってLogtoアプリケーションを作成してください。

Logtoで新しいOkta SSOコネクタを作成

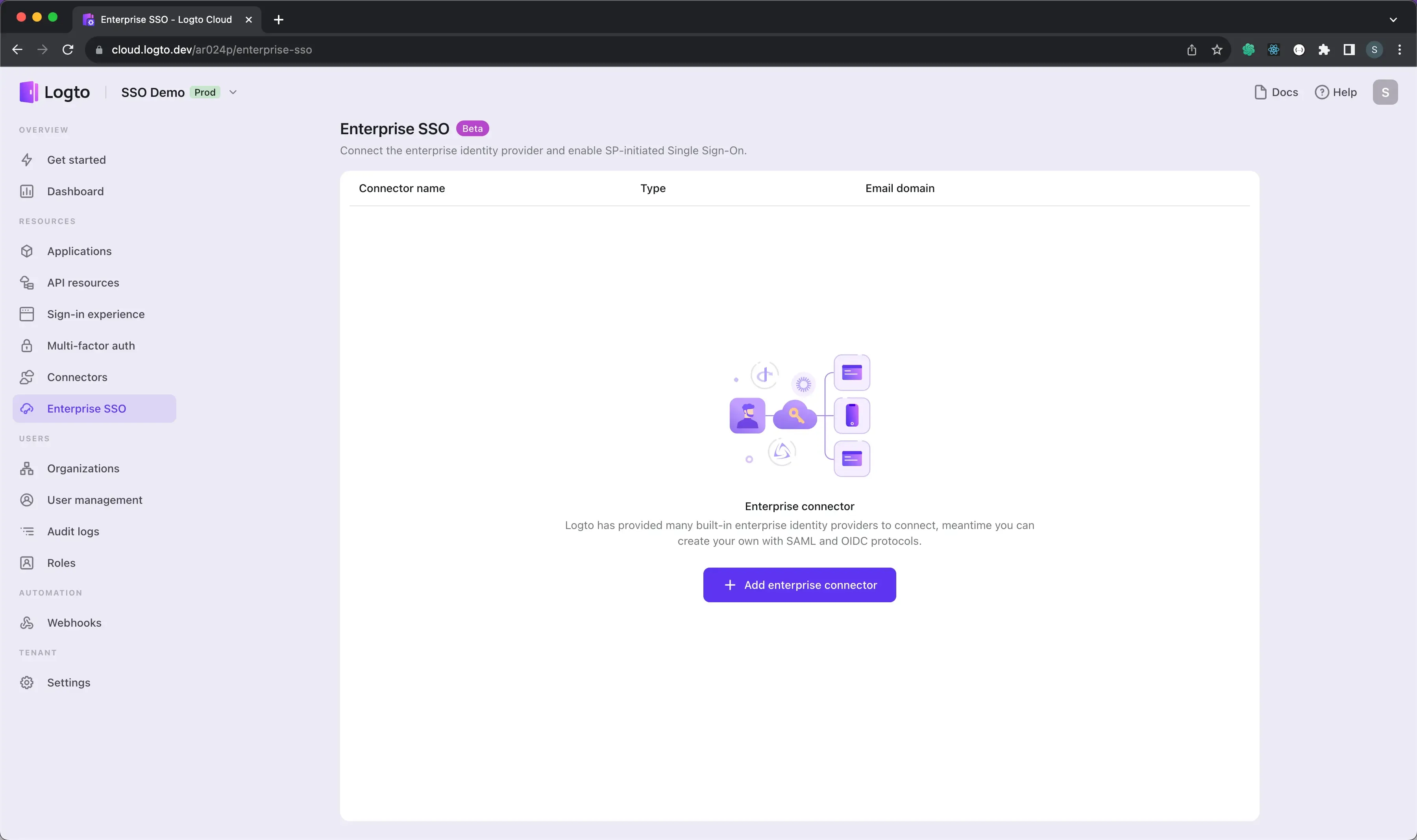

- Logto Cloud Consoleにアクセスし、Enterprise SSOページに移動します。

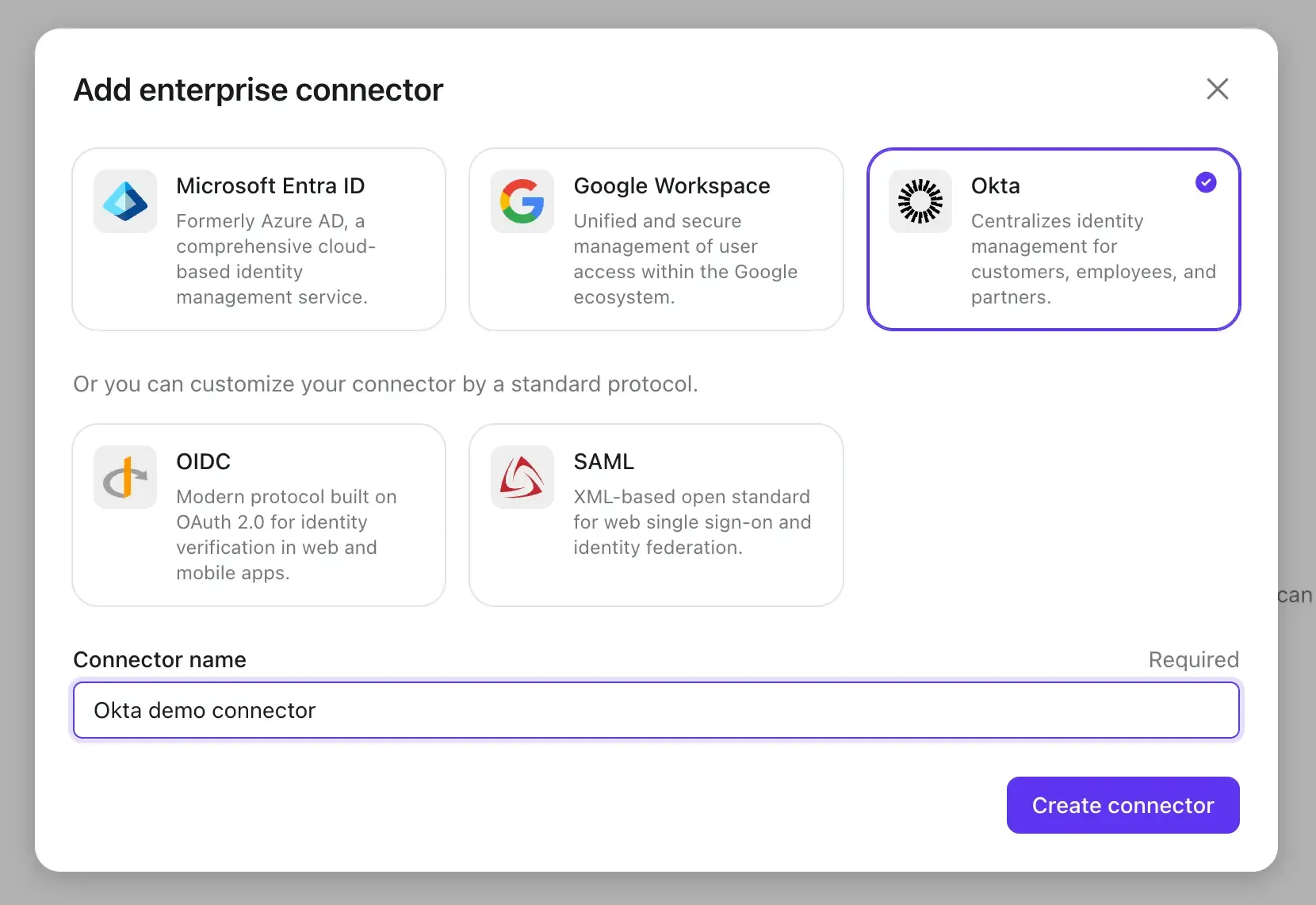

- Add Enterprise SSOボタンをクリックし、SSOプロバイダーとしてOktaを選択します。

次のステップに進む前に、Okta側からいくつかの情報を収集する必要があります。

Oktaアプリケーションを作成

- Okta管理者ポータルにアクセスし、管理者アカウントにサインインします。

- Applicationsタブに移動し、すべてのアプリケーションがここにリストされます。

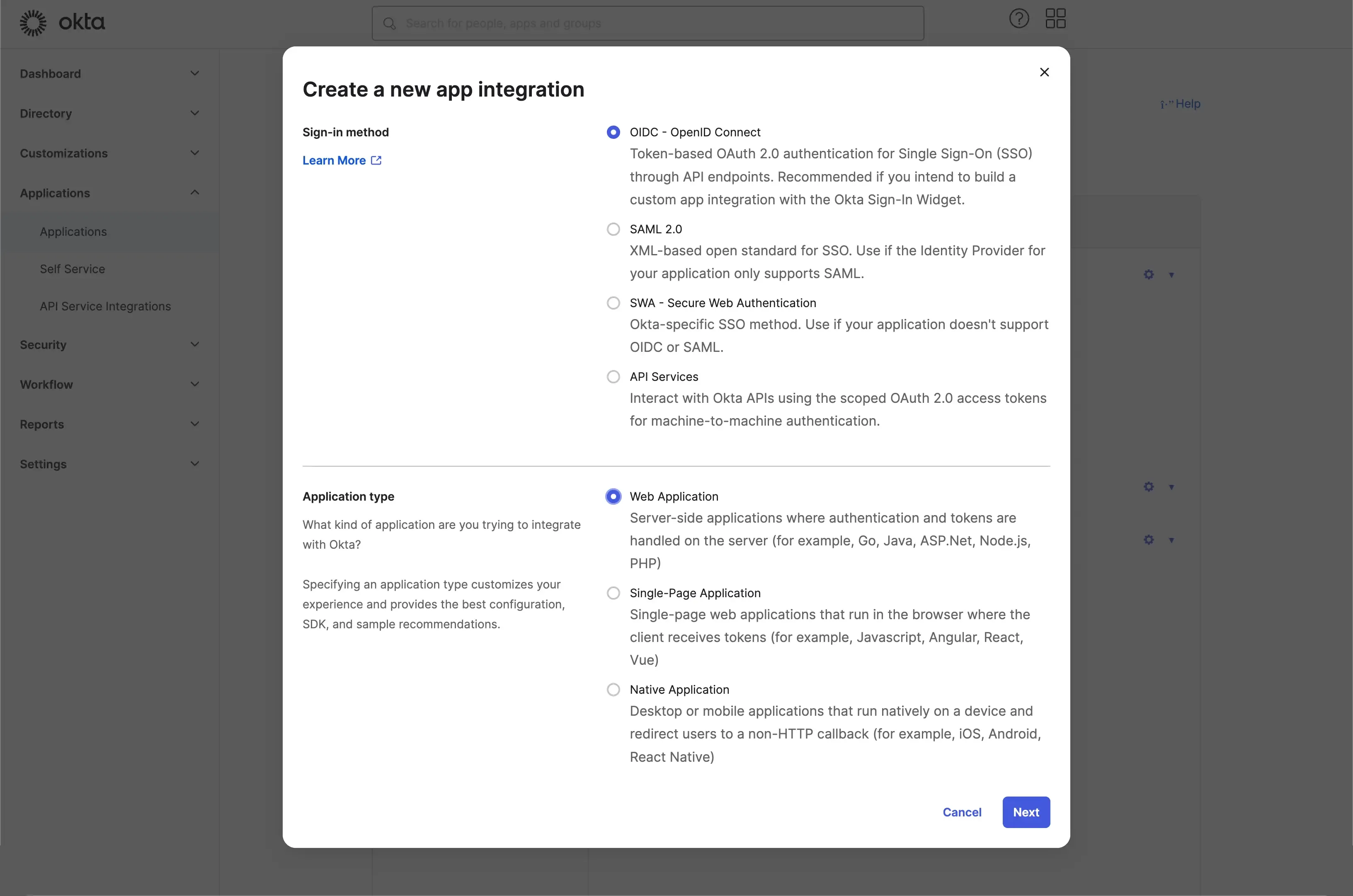

- 左上のAdd Applicationボタンをクリックして、新しいアプリケーション作成セッションを開始します。

- サインイン方法としてOIDC - OpenID Connectを選択し、アプリケーションタイプとしてWeb Applicationを選択します。

- Nextボタンをクリックして次のステップに進みます。

Oktaアプリケーションを設定

-

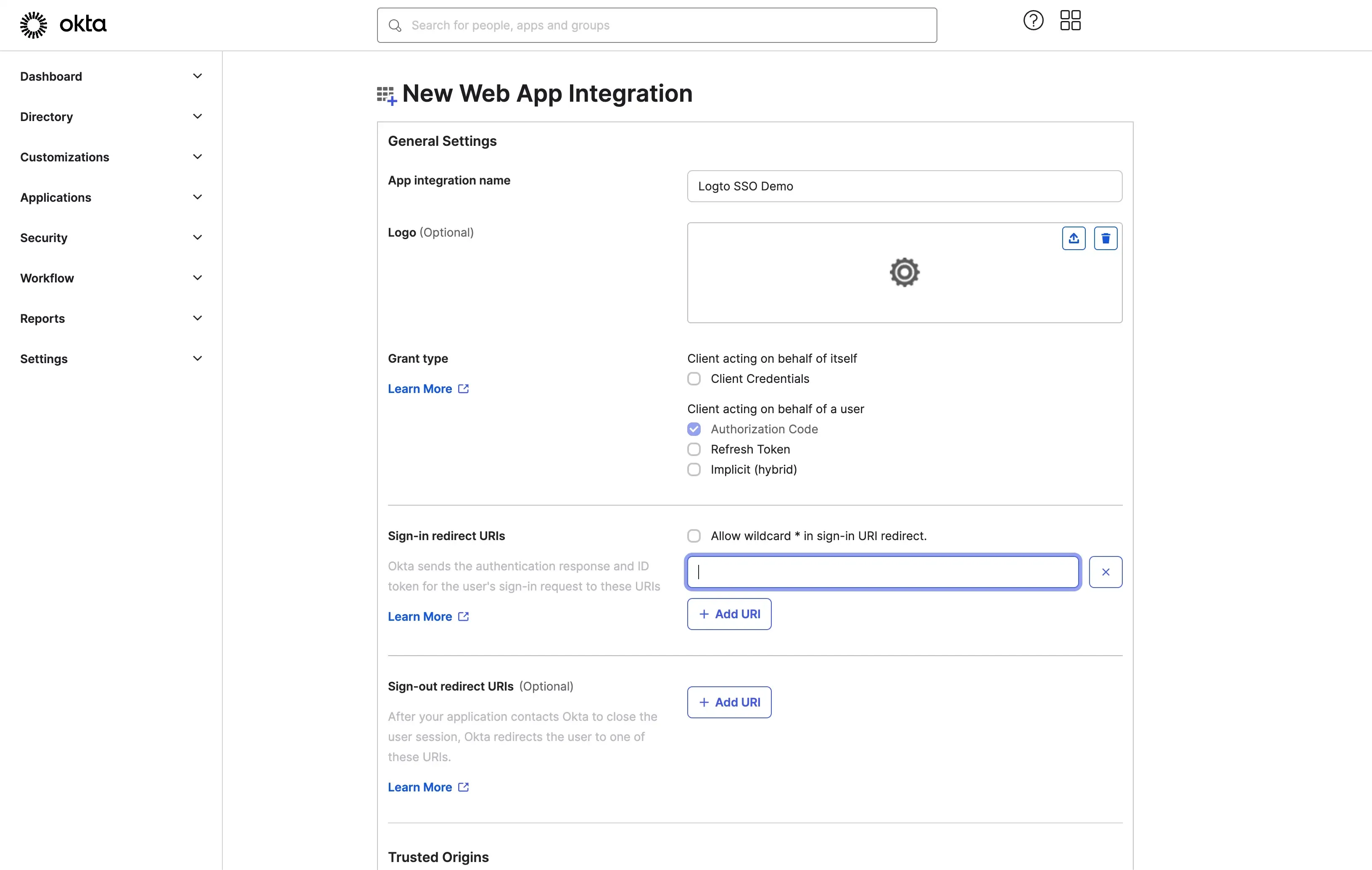

アプリケーションの一般情報を入力します。

フィールド名 説明 名前 アプリケーションの名前です。 ロゴ アプリケーションのロゴです。 グラントタイプ アプリケーションのグラントタイプです。Logtoクライアントはユーザーの代わりにSSOフローをトリガーし、デフォルトのAuthorization Codeグラントタイプを使用します。

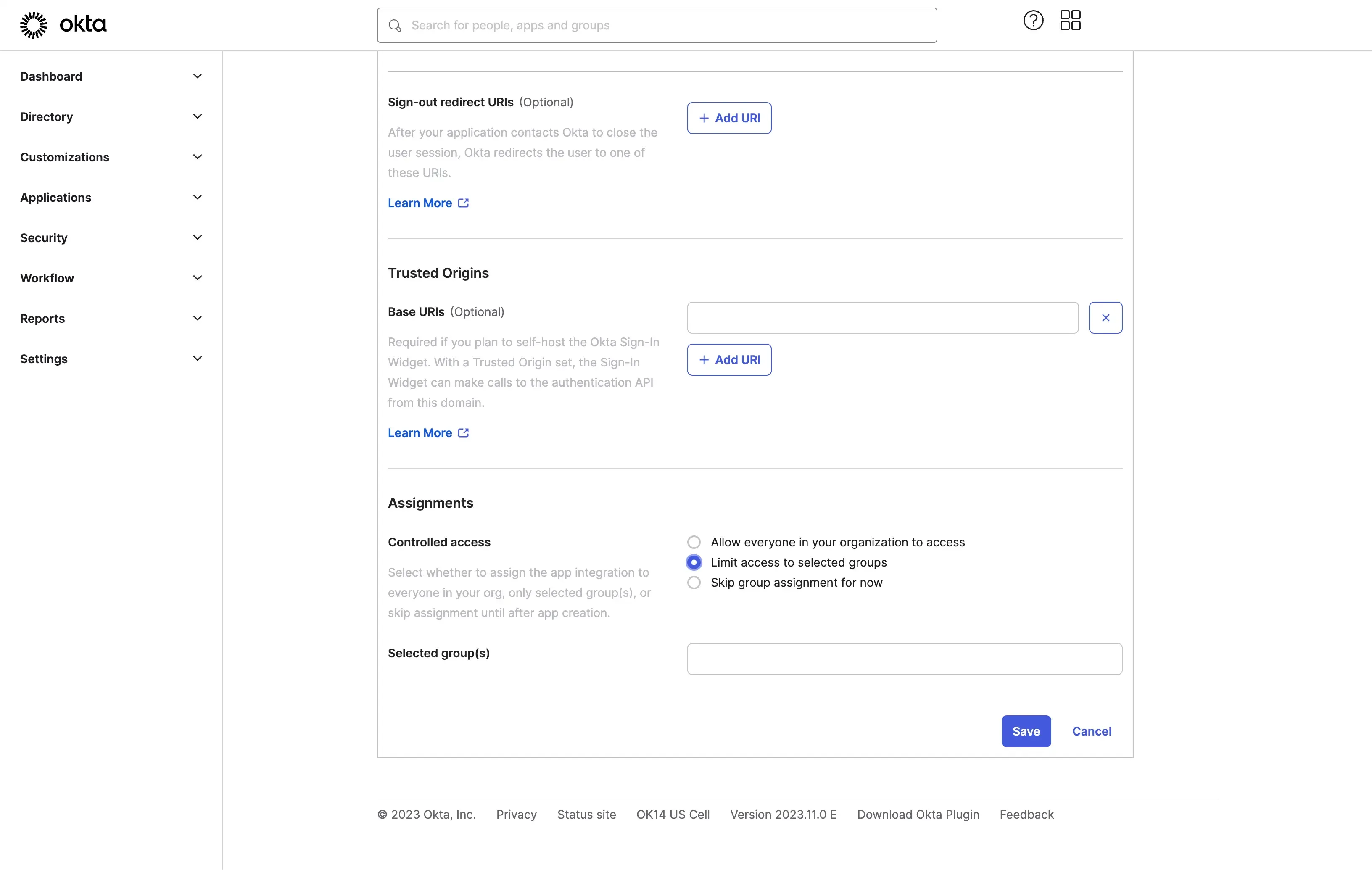

- アプリケーションのSign-in redirect URIsを入力します。これらのURIは、SSOフローが完了した後にユーザーをLogtoアプリケーションにリダイレクトするために使用されます。LogtoのOkta SSOコネクタページの下部にリダイレクトURIの値が記載されています。

- アプリケーションにユーザーを割り当てます。Oktaはアプリケーションアクセスを制御するためのいくつかの方法を提供します。Okta組織内のすべてのユーザーをアプリケーションに割り当てることも、特定のグループにアプリケーションを割り当てることもできます。

- アプリケーション作成を完了するには、Saveボ�タンをクリックします。

LogtoでOkta SSOコネクタを設定

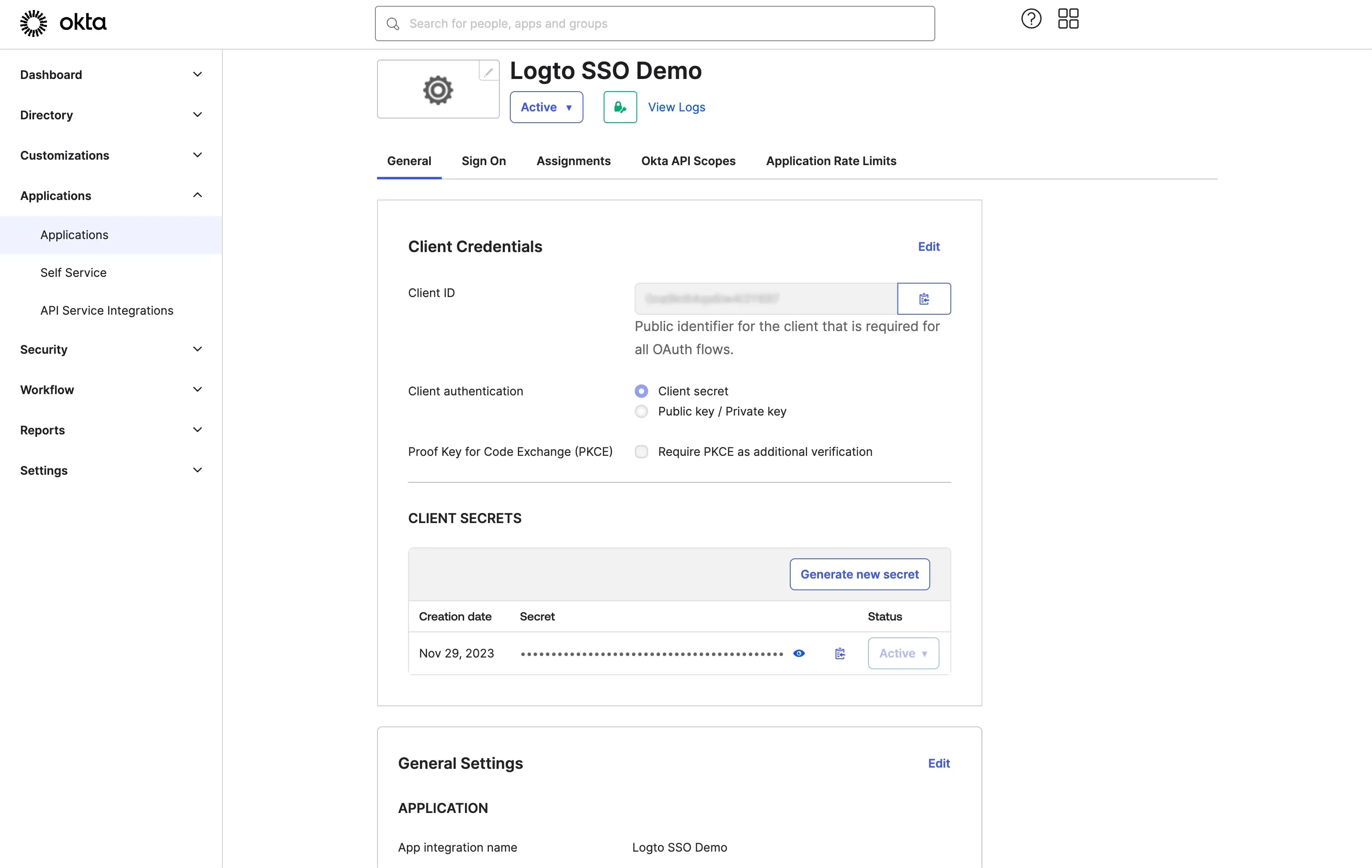

- OktaアプリケーションページからClient IDとClient Secretをコピーし、LogtoのOkta SSOコネクタページに貼り付けます。

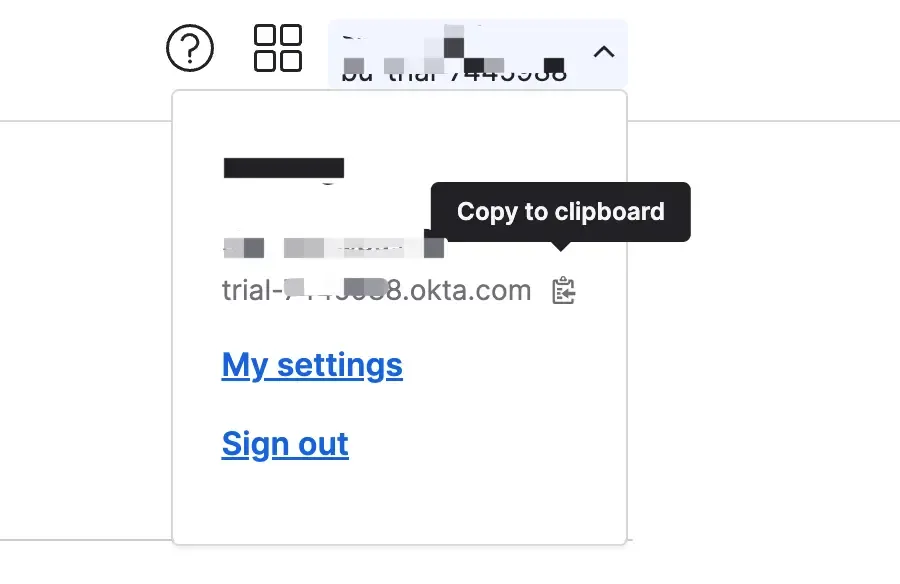

- Okta組織URLをコピーし、LogtoのOkta SSOコネクタページにIssuer URLとして貼り付けます。組織URLは、Okta管理ポータルの右上隅で確認できます。

- オプション:

Scopeフィールドを使用してOAuthリクエストに追加のスコープを追加することができます。これにより、Okta OAuthサーバーからより多くの情報をリクエストすることが可能です。利用可能なスコープに関する詳細は、Okta documentationを参照してください。

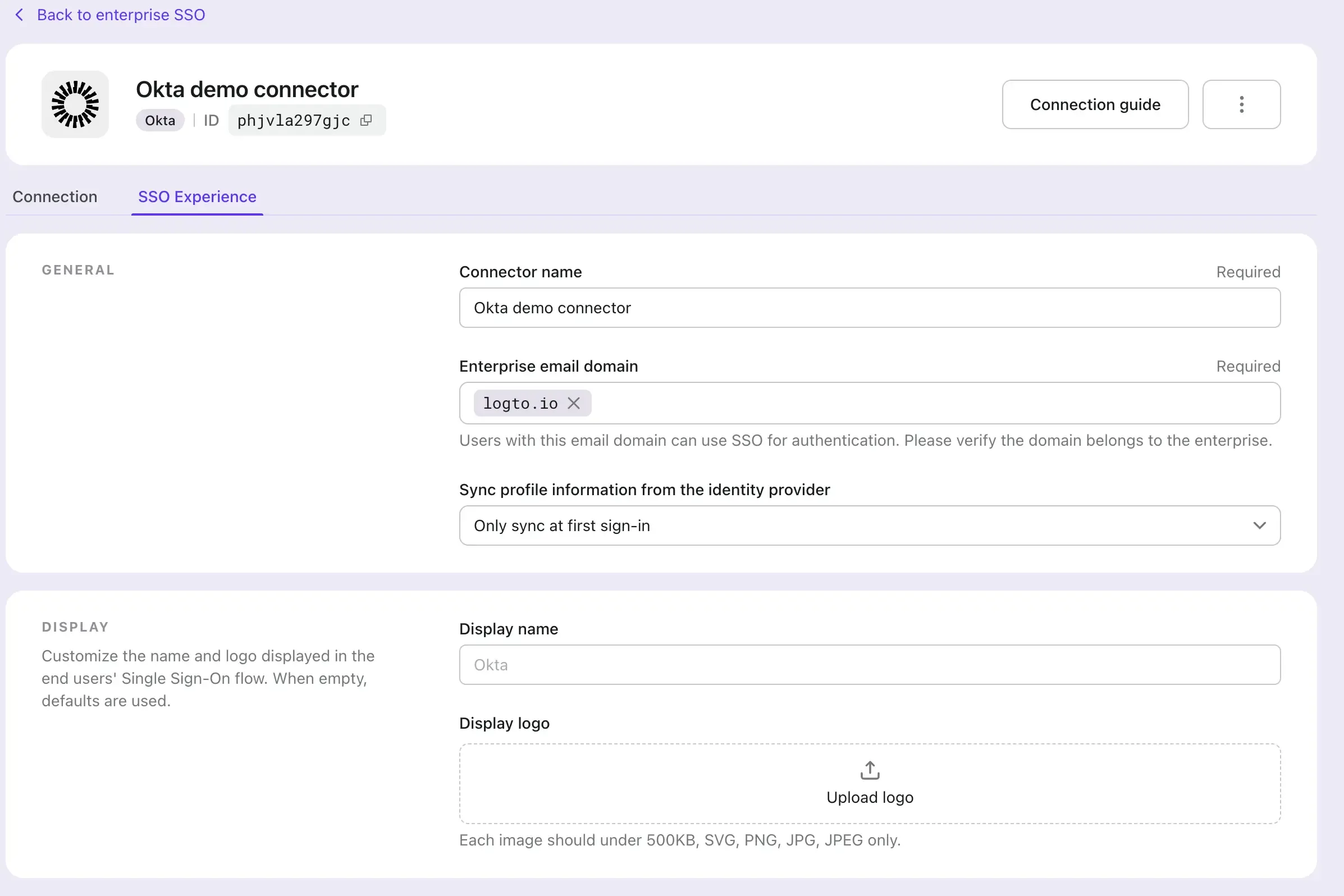

- SSO Experienceタブに移動し、Enterprise email domainフィールドに記入します。これにより、そのユーザー用の認証方法としてSSOコネクタが有効になります。例えば、

logto.ioをエンタープライズメールドメインとして記入すると、メールアドレスが@logto.ioで終わるすべてのユーザーは、Okta SSOコネクタを使用してLogtoアプリケーションにサインインすることが求められます。

LogtoのサインインエクスペリエンスでSSOを有効にする

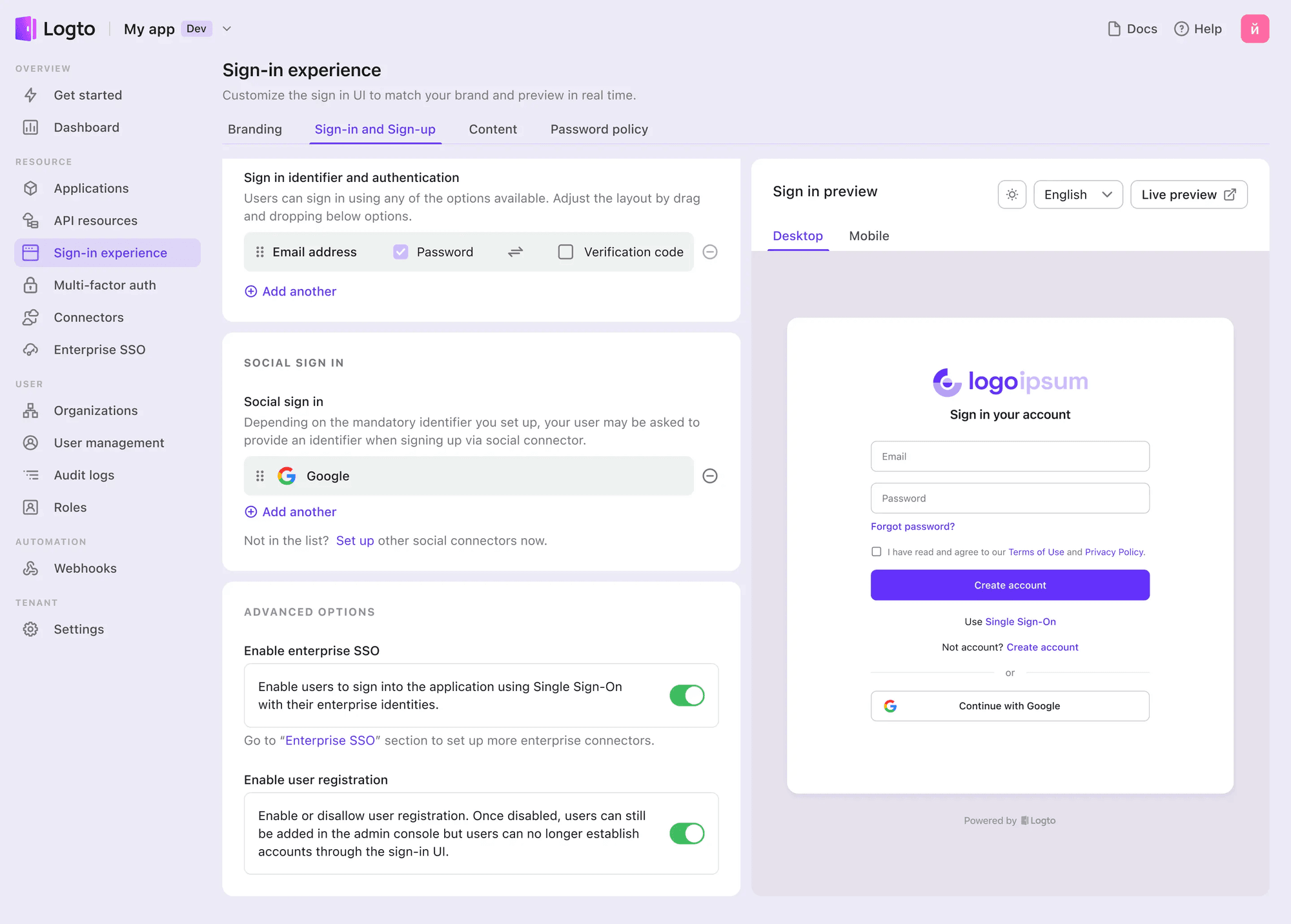

- Sign-in Experienceページに移動します。

- Sign-up and sign-inタブをクリックします。

- ADVANCED OPTIONSセクションまでスクロールダウンして、Enterprise SSOトグルを有効にします。

SSO統合をテストする

サインイン体験ライブプレビューを使用してSSO統合をテストします。Sign-in Experience previewセクションの右上隅にライブプレビューボタンがあります。

成功したSSO統合は、ユーザーをOktaのサインインページにリダイレクトします。ユーザーが正常にサインインすると、Logtoのデモアプリにリダイレクトされます。