OTP ボット: それは何か、そして攻撃を防ぐ方法

OTP ボットが何であるか、実際のケースでどのように一時パスワードを悪用するか、そしてこれらのサイバー脅威からビジネスを守るための戦略を学びます。このガイドは、製品開発や企業管理の専門家のための実行可能なヒントを提供します。

オンラインサービスへの依存が増える中、マルチファクタ認証(MFA)はサイバー攻撃に対する重要な防御手段となっています。最も広く使用されている MFA 要素の中で、一時パスワード(OTP)は、アカウントを不正アクセスから保護するために設計された一時的でユニークなコードです。しかし、OTP はもはやかつてほど信頼できるものではありません。OTP ボットを含む新たなサイバー犯罪の波が、その効果を薄れさせ、企業や個人に深刻な脅威を与えています。

OTP ボットの機能や攻撃手法を理解し、それに対してどのように防御するかを知ることは重要です。このガイドは、OTP ボットのメカニズムを解説し、あなたの組織がセキュリティを強化するために取るべき具体的なステップを提供します。

OTP とは何ですか?

一時パスワード(OTP) は、シングルユース認証のために使用されるユニークで時間に敏感なコードです。OTP は、時間同期や暗号計算に基づくアルゴリズムによって生成され、サインインや多要素認証(MFA)システムに追加のセキュリティ層を提供します。

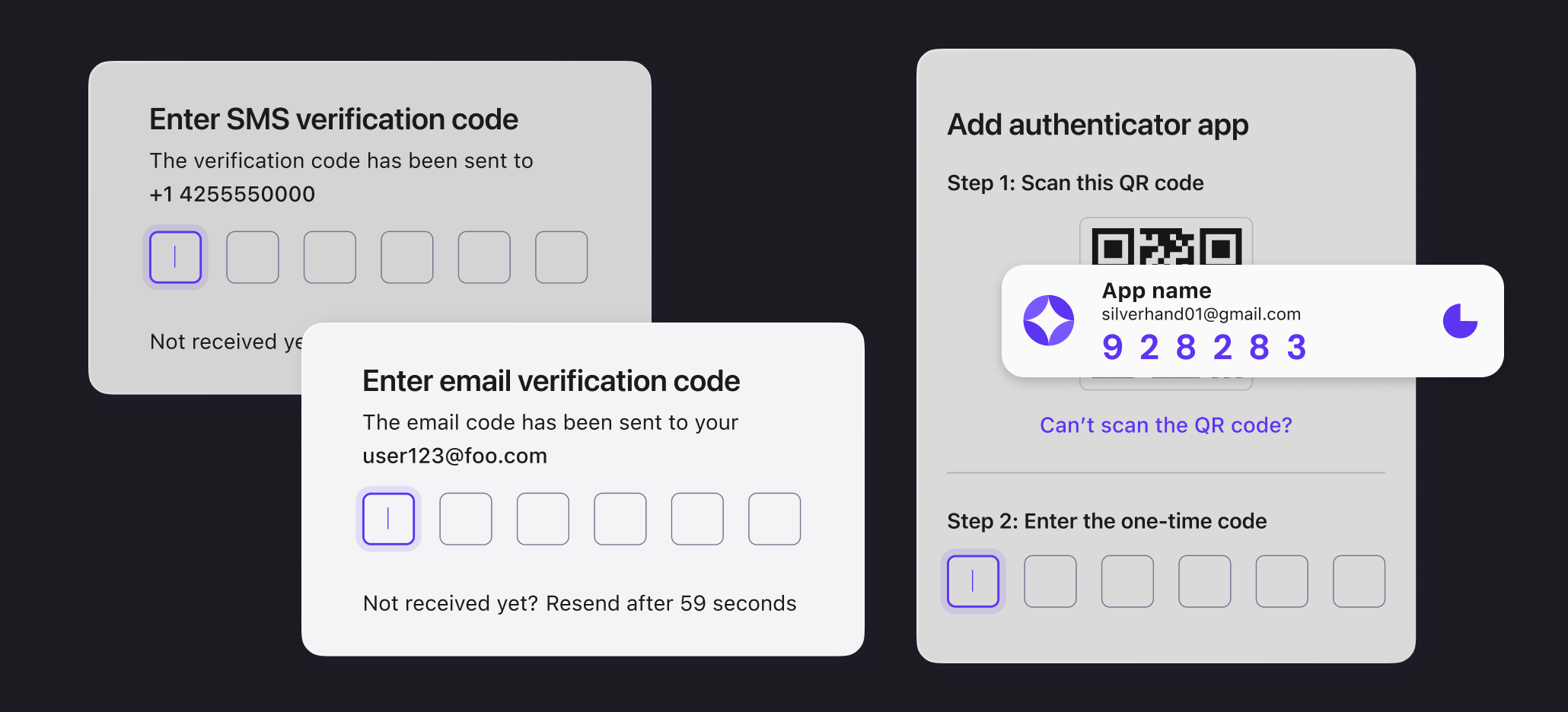

OTP は、いくつかの方法で配信されます:

- SMS コード: テキストまたは音声メッセージで送信されます。

- メール コード: ユーザーの受信トレイに直接送信されます。

- 認証アプリ: Google Authenticator や Microsoft Authenticator などのサービスを通じてローカルで生成されます。

これらの一時的な特性はセキュリティを強化し、アプリで生成されたコードは通常 30 ~ 60 秒で有効期限が切れ、SMS やメール コードは 5 ~ 10 分間持続します。この動的な機能により、OTP は固定パスワードよりもはるかに安全です。

しかし、配送には脆弱性があり、攻撃者はシステムの弱点や人的エラーを悪用してそれを傍受することがあります。このリスクにもかかわらず、OTP はオンラインセキュリティを強化するための信頼できる有効なツールとして残っています。

OTP の MFA における役割は何ですか?

マルチファクタ認証(MFA) を理解することは、今日のデジタル環境で重要です。MFA は、ユーザーが複数の要素を通じてIDを確認する必要があるため、セキュリティを強化し、不正アクセスを防ぐための追加の保護層を提供します。

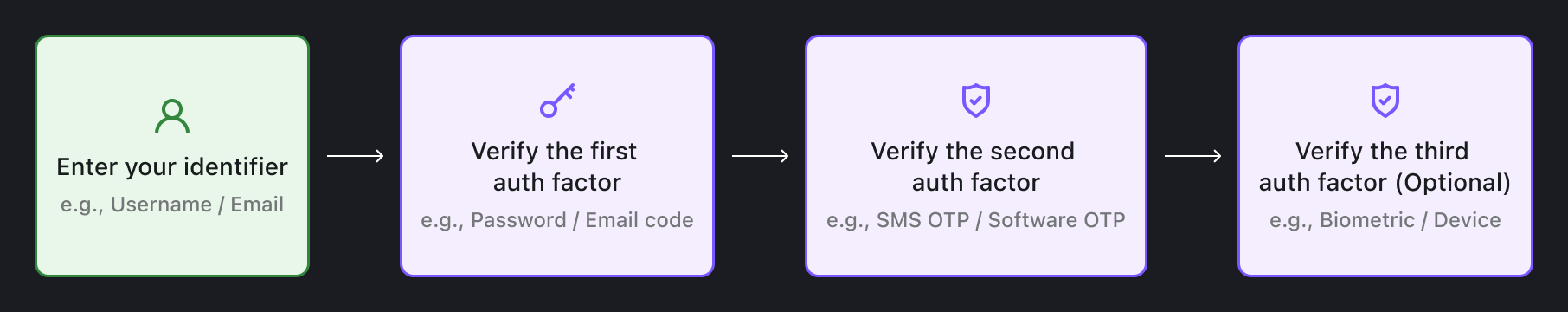

典型的な MFA プロセスには以下のステップが含まれます:

- ユーザー識別子: これはシステムがユーザーを認識する方法です。ユーザー名、メールアドレス、電話番号、ユーザーID、従業員ID、銀行カード番号、またはソーシャルIDも含まれます。

- 第一認証要素: 通常、これがパスワードですが、メール OTP や SMS OTP でもかまいません。

- 第二認証要素: これは第一の方法と異なる方法を使用します。例:SMS OTP、認証アプリ OTP、物理的なセキュリティキー、指紋や顔認識などの生体認証。

- オプションの第三認証層: 場合によっては、追加の層が追加されます。例:Apple アカウントに新しいデバイスでログインする場合、追加の確認が求められることがあります。

この多層プロセスは、アカウントへのアクセスを得るには各層を突破する必要があるため、セキュリティを大幅に強化します。

MFA は通常、認証要素の 3 つのカテゴリに依存します:

| 意味 | 検証要素 | |

|---|---|---|

| 知識 | 知っているもの | パスワード、メール OTP、バックアップコード |

| 所持 | 持っているもの | SMS OTP、認証アプリ OTP��、セキュリティキー、スマートカード |

| 属性 | あなたであるもの | 指紋やフェイスIDなどの生体認証 |

これらの方法を組み合わせることにより、MFA は不正アクセスに対する強力な防御を提供します。どの層かが突破された場合でも、全体的なセキュリティは維持され、ユーザーはますます接続された世界で強化された保護を得ることが保証されます。

OTP ボットとは何ですか?

OTP ボットとは、一時パスワード(OTP)を盗むために特別に設計された自動化ツールのことです。ブルートフォース攻撃とは異なり、これらのボットは欺術や操作に依存し、人的エラー、社会工学的手法、またはシステムの脆弱性を悪用してセキュリティプロトコルを突破します。

「メール(識別子として)+ パスワード(最初の認証ステップとして)+ ソフトウェア/SMS OTP(第二の認証ステップとして)」という一般的な認証プロセスを例に取り、攻撃は次のステップで展開される傾向があります:

- 攻撃者は、通常のユーザーのようにアプリケーションのログインページまたは API にアクセスします。

- 攻撃者は被害者の固定資格情報を入力します。これには、メールアドレスやパスワードが含まれます。これらの資格情報は、多くの場合、オンラインで簡単に購入できるリークされたユーザー情報のデータベースから取得されます。多くのユーザーは、異なるプラットフォームでパスワードを使��い回す傾向があり、それにより脆弱になります。さらに、フィッシング技術が頻繁に使用され、ユーザーにアカウントの詳細を明かすように騙しています。

- OTP ボットを使用して、攻撃者は被害者の一時パスワードを傍受または取得します。有効な時間枠内で、2 ステップ認証プロセスを回避します。

- 攻撃者がアカウントにアクセスすると、資産や機密情報を転送する場合があります。被害者が侵害を発見するのを遅らせるために、攻撃者は通知アラートや他の警告サインを削除するなどの手段を講じることが頻繁にあります。

さて、OTP ボットがどのように実装され、それらがこれらの脆弱性を悪用できるメカニズムについて、さらに詳しく見ていきましょう。

OTP ボットはどのように機能しますか?

以下は、実際の例と共に、OTP ボットによく使われる一般的な技術をいくつか紹介します。

フィッシングボット

フィッシングは、OTP ボットによって使用される一般的な方法の1つです。仕組みは次のとおりです:

-

餌(詐欺メッセージ): 被害者は、銀行やソーシャルメディアプラットフォーム、または人気のあるオンラインサービスなど、信頼できるソースを装った偽のメ�ールやテキストメッセージを受け取ります。メッセージは通常、不審なログインの試み、支払いの問題、またはアカウントの停止などの緊急の問題を主張し、被害者に即座に行動を起こすように促します。

-

偽のログインページ: メッセージには、公式ウェブサイトと全く同じように見える偽のログインページに被害者を誘導するリンクが含まれています。このページは、被害者のログイン資格情報をキャプチャするために攻撃者によって設定されます。

-

資格情報が盗まれ、MFA がトリガーされる: 被害者が偽のページにユーザー名とパスワードを入力すると、フィッシングボットはこれらの盗まれた資格情報をすぐに使用して実際のサービスにログインします。このログイン試行は、被害者の電話に送信される一時パスワード(OTP)などの多要素認証(MFA)要求を引き起こします。

-

被害者を騙して OTP を提供させる: フィッシングボットは、偽のページにプロンプトを表示することで被害者に OTP を提供させます(例:「確認のために携帯電話に送信されたコードを入力してください」)。それが正当なプロセスであると信じて、被害者は OTP を入力し、攻撃者に実際のサービスでのログインを完了するために必要なすべてを提供してしまいます。

例えば、イギリスでは、「SMS Bandits」のようなツールが、テキストメッセージを通じて巧妙なフィッシング攻撃を実行するために使用されてきました。これらのメッセージは公式の通信を模倣し、被害者を騙してアカウントの資格情報を明かさせます。資格情報が危険にさらされれば、SMS Bandits は OTP の窃盗を開始することにより、複雑な多要素認証(MFA)を回避することができます。このようなフィッシングスキームの危険な効果を強調する 1つの指標として、ターゲットの電話番号が入力されれば、これらのボットはおよそ 80% の成功率を達成します。

マルウェアボット

マルウェアに基づく OTP ボットは深刻な脅威であり、SMS に基づく OTP を傍受するために直接デバイスをターゲットにします。仕組みは次のとおりです:

-

被害者が無意識に悪意のあるアプリをダウンロードする: 攻撃者は銀行や生産性ツールのように合法なソフトウェアに見えるアプリを作成します。被害者は、誤解を招く広告、非公式のアプリストア、またはメールや SMS で送信されたフィッシングリンクを通じてこれらの偽アプリをインストールする場合があります。

-

マルウェアが敏感な権限にアクセスする: 一旦インストールされると、アプリは SMS、通知、または被害者のデバイス上の他の敏感なデータにアクセスする権限を要求します。多くのユーザーはリスクを認識せずにこれらの権限を許可し、アプ�リの真の意図を理解せずに許可してしまいます。

-

マルウェアが OTP を監視して盗む: マルウェアはバックグラウンドで静かに動作し、受信 SMS メッセージを監視します。OTP が受信されると、マルウェアは自動的に攻撃者に転送し、2要素認証を回避する能力を与えます。

ある報告書によれば、不正な Android アプリを使用して SMS メッセージを盗むキャンペーン があり、OTP を含め 113 カ国に影響を与え、インドとロシアが最も大きな打撃を受けました。107,000 以上のマルウェアサンプルが見つかりました。感染した電話は無意識にアカウント登録に使用されたり、OTP を収集するために悪用される可能性があり、深刻なセキュリティリスクを抱えています。

SIM スワップ

SIM スワップを通じて、攻撃者は電気通信プロバイダーをだまして被害者の電話番号を奪います。仕組みは次のとおりです:

-

偽装: 攻撃者は、被害者の個人情報(名前、誕生日、アカウント詳細)をフィッシング、社会工学、またはデータ漏洩を通じて収集します。

-

プロバイダーへの連絡: この情報を使用して、攻撃者は被害者の電気通信プロバイダーに電話し、被害者を装って SIM カードの交換を要求します。

-

転送の承認: プロバイダーは、被害者の番号を攻撃者が操作する新しい SIM カードに転送するようにだまされます。

-

傍受: 転送が完了すると、攻撃者は電話やメッセージ、SMS に基づく一時パスワード(OTP)へのアクセスを得て、銀行口座、メール、その他の敏感なサービスに対するセキュリティ対策を回避することができます。

SIM スワップ攻撃は増加しており、重大な財政的損害を引き起こしています。2023 年だけでも、FBI は 1,075 の SIM スワップ事件 を調査し、4,800 万ドルの損失をもたらしました。

音声通話ボット

音声ボットは、被害者に OTP(ワンタイムパスワード)を明らかにさせるために高度な社会工学テクニックを使用します。これらのボットには、プリセットの言語スクリプトとカスタマイズ可能な音声オプションが装備されており、正規のコールセンターを装うことができます。信頼できるエンティティを装って、電話で被害者を操作し、敏感なコードを開示させます。仕組みは次のとおりです:

-

ボットが電話をかける: ボットは、銀行やサービスプロバイダーからであると装って被害者に連絡します。アカウント上で「不審な活動」が検出されたと通知し、緊急性と恐怖を引き起こします。

-

本人確認要求: ボットは、被害者に「本人確認」のために、実際のサービスプロバイダーが送信した OTP を電話で入力するよう要求します。

-

即座にアカウント侵害: 被害者が OTP を提供すると、攻撃者は数秒以内にそれを使用して被害者のアカウントにアクセスし、しばしば金銭や機密データを盗まれます。

Telegram プラットフォームは、攻撃者がボットを作成し管理するか、運用のカスタマーサポートチャネルとして使用されることがよくあります。1つの例として BloodOTPbot があります。これは、銀行のカスタマーサポートを装った自動化された音声コールを生成できる SMS に基づいたボットです。

SS7 攻撃

SS7(シグナリングシステム7) とは、呼、SMS、およびローミングのルーティングに重要な通信プロトコルです。しかし、セキュリティホールがあり、ハッカーはこれを利用して SMS を傍受したり一時パスワード(OTP)を取得することができます。これらの攻撃は複雑ですが、大規模なサイバー犯罪でデータや金銭を盗むために使用されています。これにより、アプリベースの認証器やハードウェアトークンなどの SMS ベースの OTP をより安全な選択肢に置き換える必要性が浮き彫りになっています。

OTP ボット攻撃を止めるにはどうすればよいですか?

OTP ボット攻撃はますます効果的かつ広範囲に広がっています。金融口座、暗号通貨ウォレット、ソーシャルメディアプロファイルを含むオンラインアカウントの価値が高まることで、サイバー犯罪者にとって収益性の高いターゲットとなっています。加えて、Telegram ベースのボットのようなツールを使用して攻撃を自動化することにより、これらの脅威は初心者のハッカーにとってもアクセスしやすくなっています。最後に、多くのユーザーは MFA システムを盲目的に信頼し、OTP がどれほど簡単に悪用されるかを過小評価することがあります。

したがって、あなたの組織を OTP ボットから保護するためには、いくつかの重要な領域でセキュリティを強化することが必要です。

主な認証セキュリティを強化

ユーザーアカウントへのアクセスを得るためには複数の保護層を乗り越える必要があるため、最初の認証層が重要です。前述のように、パスワードだけでは OTP ボット攻撃に対して非常に脆弱です。

- 社交ログインや企業 SSO の活用: Google、Microsoft、Apple のようなセキュアなサードパーティのアイデンティティプロバイダー(IdP)をプライマリ認証に利用する。Okta、Google Workspace、および Microsoft Entra ID のようなサービスは、パスワードを使わない方法として、攻撃者が悪用しやすいパスワードの代わりにより安全な選択を提供します。

- CAPTCHA とボット検出ツールの実装: 自動化されたアクセス試行をブロックするためにボット検出ソリューションを導入してシステムを保護します。

- パスワード管理の強化: パスワードが依然として使用されている場合は、より厳格な パスワード方針 を施行し、Google Password Manager や iCloud Passwords を使うようユーザーに勧めるほか、セキュリティを強化するために定期的なパスワード更新を義務付けます。

スマートな多要素認証の適用

最初の防御ラインが突破された場合、第二の認証ステップが不可欠になります。

- ハードウェアベースの認証に切り替える: SMS OTP をセキュリティキー(YubiKey のような)や FIDO2 標準に基づく パスキー に置き換えます。これらは、物理的な所有を必要とするため、フィッシング、SIM スワップ、および中間者攻撃に対して耐性があり、はるかに強力なセキュリティ層を提供します。

- 適応型 MFA の実装: 適応型 MFA は、ユーザーの位置、デバイス、ネットワーク行動、およびログインパターンなどのコンテキスト要因を継続的に分析します。例えば、認証試行が認識されていないデバイスまたは異常な地理的ロケーションから行われた場合、システムは自動的に追加の手順(例:セキュリティ質問に答える、または生体認証を通じて ID を確認する)を要求することができます。

ユーザー教育

人間は依然として最も脆弱なリンクであるため、教育の優先順位を上げます。

- フィッシングリスクを最小化するために明確なブランディングと URL を使用します。

- フィッシング試行や悪意のあるアプリを認識するようにユーザーと従業員を訓練します。どんなに説得力があっても、ユーザーに声の電話やフィッシングページを通じて OTP を共有しないように定期的に注意�を促します。

- 異常なアカウントアクティビティが検出された場合、管理者に迅速に通知したり、プログラムによって操作を終了させたりします。監査ログ や ウェブフック がこのプロセスの有効性を高める手助けをします。

専用ツールを用いた認証の再考

自社開発のアイデンティティ管理システムを実装することは、費用がかかり、リソース集約的です。その代わりに、プロフェッショナルな認証サービスと提携することで、より効率的にユーザーアカウントを保護できます。

Logto のようなソリューションは、柔軟性と強固なセキュリティの強力な組み合わせを提供します。適応的な機能と使いやすいオプションにより、Logto は OTP ボットのような進化するセキュリティ脅威に対抗する企業を支援します。また、ビジネスの成長に伴いセキュリティを拡大するコスト効果の高い選択肢です。