認証アプリとは何か

認証アプリとは何か、そしてそれがあなたのアカウントをどのように保護するのかを学びましょう。動作の詳細な説明と認証アプリの使用方法に関するステップバイステップのガイドが含まれています。

認証アプリは暗号化アルゴリズム(例えば TOTP や HOTP)を使用して時間ベースの確認コードを生成し、アカウントに追加の保護層を提供するセキュリティツールです。

パスワード漏洩は頻繁に発生し、パスワードのみに依存することはもはや安全ではありません。そのため主要なウェブサイトやアプリは現在、2要素認証(2FA)や多要素認証(MFA)を提供しています。認証アプリは、パスワードに加えて動的な確認コードを生成してあなたのアカウントを保護する人気のある 2FA ツールです。

認証アプリはどのように機能するのか?

認証アプリは、アカウントがホストされているサーバーと一意の秘密キーを共有することで機能します。初めて 2FA を設定すると、サービスはこの秘密キーを生成し、QR コードとして表示します。このコードを認証アプリでスキャンすることで、アプリとサービスの両方が同じ秘密を持つことになります—それを知っているのは彼らだけです。

この共有された秘密と現在の時間を使用して、双方は標準化されたアルゴリズム(通常は TOTP — 一回限りの時間ベースのパスワード)を通じて同じ 6桁の確認コードを独立して生成できます。ログインを試みると、サービスは認証アプリから入力したコードと自身で生成したコードを比較し、一致すればアクセスを許可します。

セットアッププロセスは次の通りです:

- サービスが一意の秘密キーを生成

- この秘密を含む QR コードをあなたの認証アプリでスキャン

- アプリが秘密を安全にデバイスに保存

- それ以降、必要に応じて双方向で一致する確認コードを生成可能

なぜ認証アプリは安全なのか?

認証アプリは驚くべきセキュリティを提供します。Google の研究によると、彼らは自動攻撃の 99.9%をブロックします—それは SMS 認証よりも 50%効果的です。なぜそれらが非常に安全なのかを探りましょう。

数学的なセキュリティ

侵入することの挑戦を想像してください:

- SMS コード:6 桁の数字を推測するようなもの(100 万通りの可能性)

- 認証キー:80 ビットの数字を推測するようなもの(宇宙の原子より多くの組み合わせ)

時間ベースの保護

コードの有効性比較:

- SMS コードは通常 5〜10 分間有効であり、重大なセキュリティリスクを生む

- 認証アプリコードは 30 秒��ごとに更新され、ほぼ不正利用が不可能

認証アプリのオフライン生成の利点

- ネットワーク伝送不要

- SMS 盗聴のリスクなし

- SIM カードクローン攻撃に対する耐性

なぜハッカーは認証アプリを破ることができないのか?

それは常に変わる組み合わせを持つ金庫のようなもの:

- 30 秒ごとに変わる

- 「秘密キー」と「正確な時間」両方が必要

- たとえ 1 つのコードが盗まれても、次のコードは安全

知っていること(パスワード) + 持っているもの(認証アプリ) + 時間ベースの数学 = ほぼ破れない保護

認証アプリの使い方:ステップバイステップガイド

実際の例を通じて認証アプリの使い方を学びましょう。

Logto の認証サービスを使用してプロセスを説明します。

ステップ 1: 信頼できるソースから認証アプリをダウンロードして設定

- 信頼できる認証アプリをダウンロード:

- Google Authenticator

- Microsoft Authenticator

- アプリを携帯電話にインストール

- アプリの指示に従って初期設定を完了(必要ならアカウントを作成)。

ステップ 2: Logto デモアプリに対して認証アプリのサポートを有効化

-

Logto Cloud にサインインまたはサインアップし、オンボーディングガイドに従って最初のテナントを作成します。

-

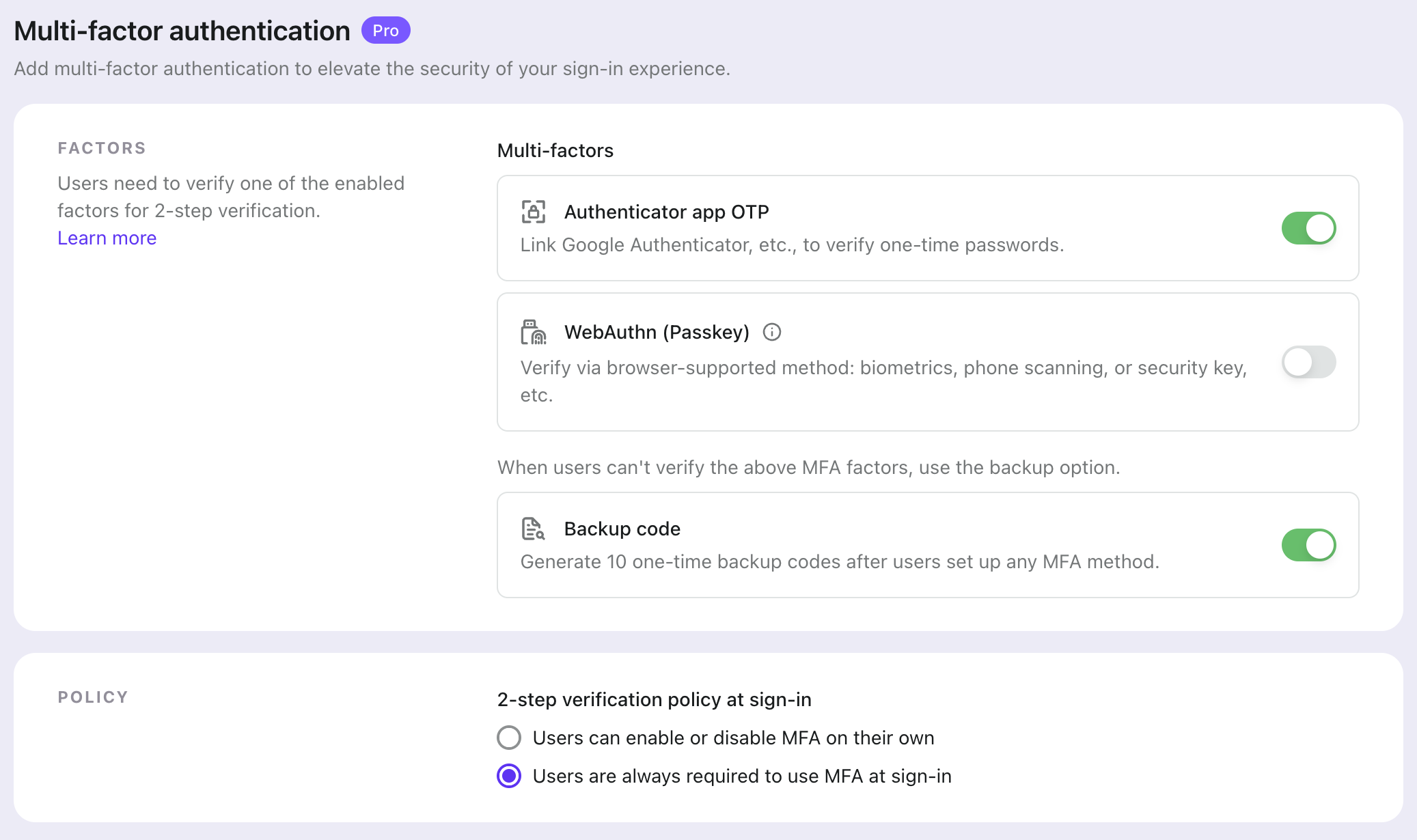

Console > Multi-factor Authentication に進み、Authenticator app OTP と Backup code 認証要素を有効化し、「サインイン時に必ず MFA を使用する」ポリシーを選択し、変更を保存 をクリックします。

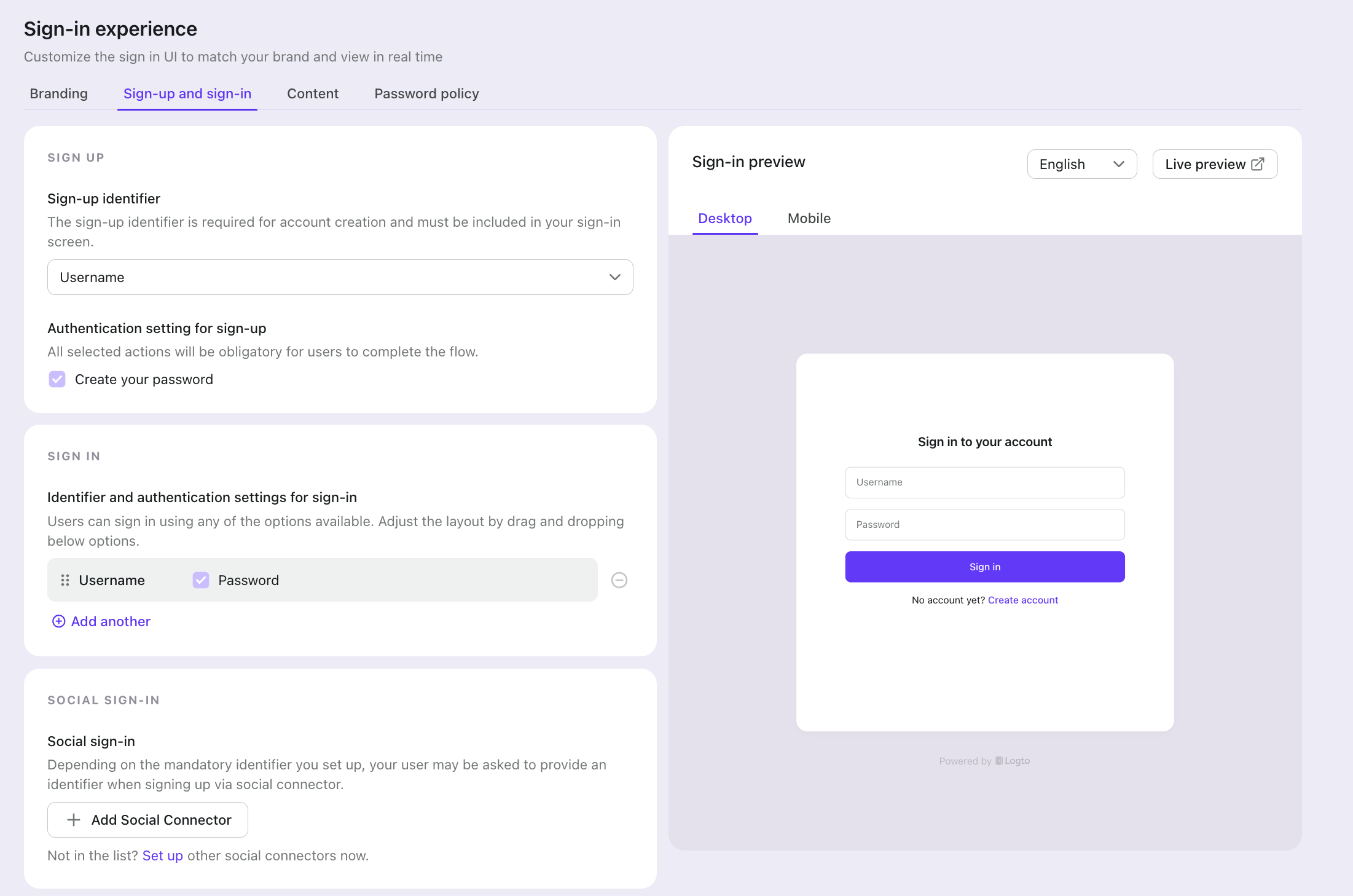

- Console > Sign-in Experience > Sign-up and sign-in ページに行き、サインアップ識別子として Username を選択し、サインイン識別子から Email address を削除し、変更を保存 をクリックします。

ステップ 3: デモアプリでのアカウントに認証アプリをリンクするために QR コードをスキャン

-

Logto Console の Sign-in Experience ページにまだいる状態で、Sign-in Preview セクションの右上にある「ライブプレビュー」ボタンをクリックします。すると、デモアプリの sign-in ページにリダイレクトされます。

-

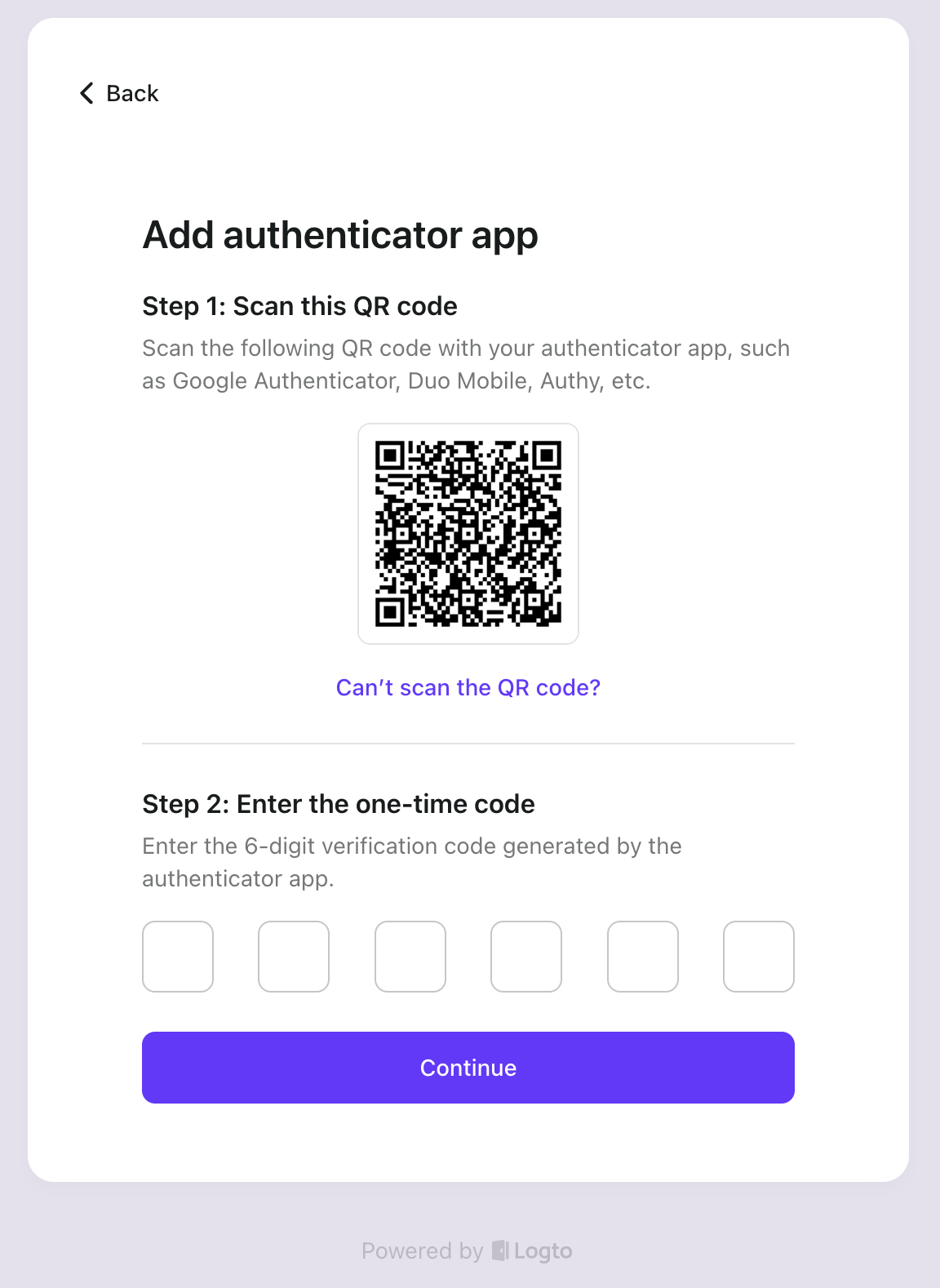

sign-in ページで「create an account」ボタンをクリックし、ユーザー名とパスワードを入力してアカウントを作成すると、QR コードが表示される画面が現れます。

-

認証アプリを開き、QR コードをスキャンします。すると、6桁のコードが表示される画面が現れます。

-

6桁のコードを入力して確認し、その後バックアップコードのページにリダイレ��クトされます。バックアップコードを安全な場所に保存しておきましょう。

-

Continue ボタンをクリックし、無事にデモアプリにサインインします。

ステップ 4: 認証アプリでデモアプリにサインインを試みる

-

デモアプリに正常にサインインしたら、「ライブプレビューをサインアウト」ボタンをクリックしてデモアプリからサインアウトし、デモアプリの sign-in ページに戻ります。

-

ユーザー名とパスワードでデモアプリにサインインしようとすると、6桁のコードを入力する必要があることがわかります。

-

認証アプリを開き、logto.app に関連する表示される 6桁のコードを入力し、デモアプリに無事にサインインします!

認証アプリを安全に使用するには?

認証アプリは安全ですが、最善の保護を得るためには正しく使用する必要があります:

信頼できるソースからダウンロード

- 公式アプリストア(Google Play Store, Apple App Store)からのみ認証アプリを入手

- Google, Microsoft など信頼できる企業の人気アプリを使用。

- 偽アプリに注意—アカウントを盗まれる可能性があります

バックアップコードを安全に保持

- バックアップコードをオフラインまたはパスワードマネージャーに安全に保存

- バックアップコードを認証アプリと同じデバイスに保存しない

- バックアップコードは複数の安全な場所に保存することをお勧め

- 定期的にバックアップコードにアクセスできることを確認

セットアップ時の注意

認証アプリにアカウントを追加するとき:

- QR コードは誰もいないところでスキャン

- QR コードや秘密キーのスクリーンショットを決して撮らない

- 秘密キーをメッセージやメールで共有しない

- 秘密キーをコピーしたら、クリップボードを消去

その他の安全性のヒント

- 認証アプリで指紋や顔の解除を利用できるなら使用

- 定期的に認証アプリをバックアップ

- 携帯電話や認証アプリを更新し続ける

- 重要なアカウントには別の認証アプリを使用することを検討

認証アプリを紛失したらどうする?

認証アプリを紛失しても心配はいりません。2FA を設定する際、サービスはバックアップコード(一回限りの緊急コード)を提供します—これらをオフラインまたはパスワードマネージャーに安全に保存しておくべきです。

一般的な認証アプリはバックアップ機能を提供しています:

- Google Authenticator: Google アカウントへのクラウドバックアップ

- Microsoft Authenticator: クラウドバックアップとリカバリー

すべてが失敗した場合は、カスタマーサポートに連絡して助けを求めることができます。