Logto의 인가 시스템 및 신원 관리 시나리오에서의 사용

Logto의 다재다능한 인가 시스템을 탐구하세요.

Logto는 인증 제공자일 뿐만 아니라 인가 제공자로도 기능합니다. 이 기사에서는 Logto의 인가 방법을 개괄하고 이러한 유연한 계층이 다양한 시나리오에 어떻게 적용될 수 있는지 설명하겠습니다.

역할 기반 접근 제어를 사용하여 API 리소스를 보호하세요

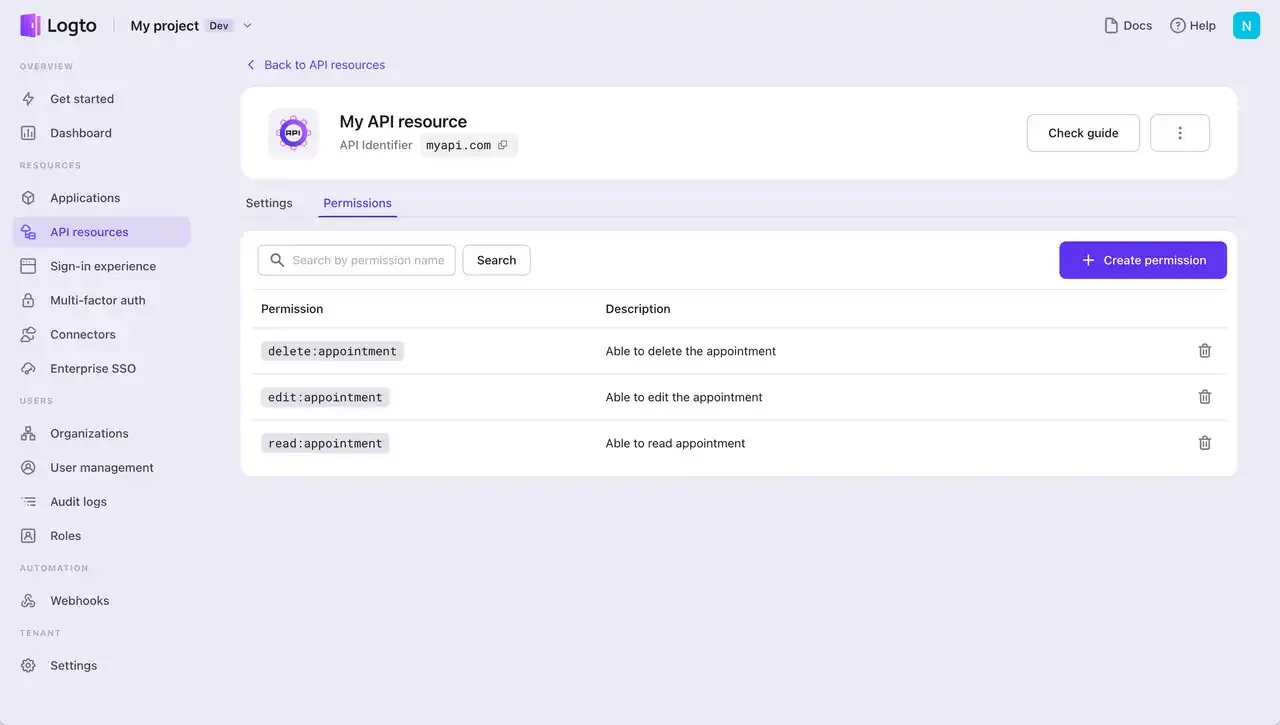

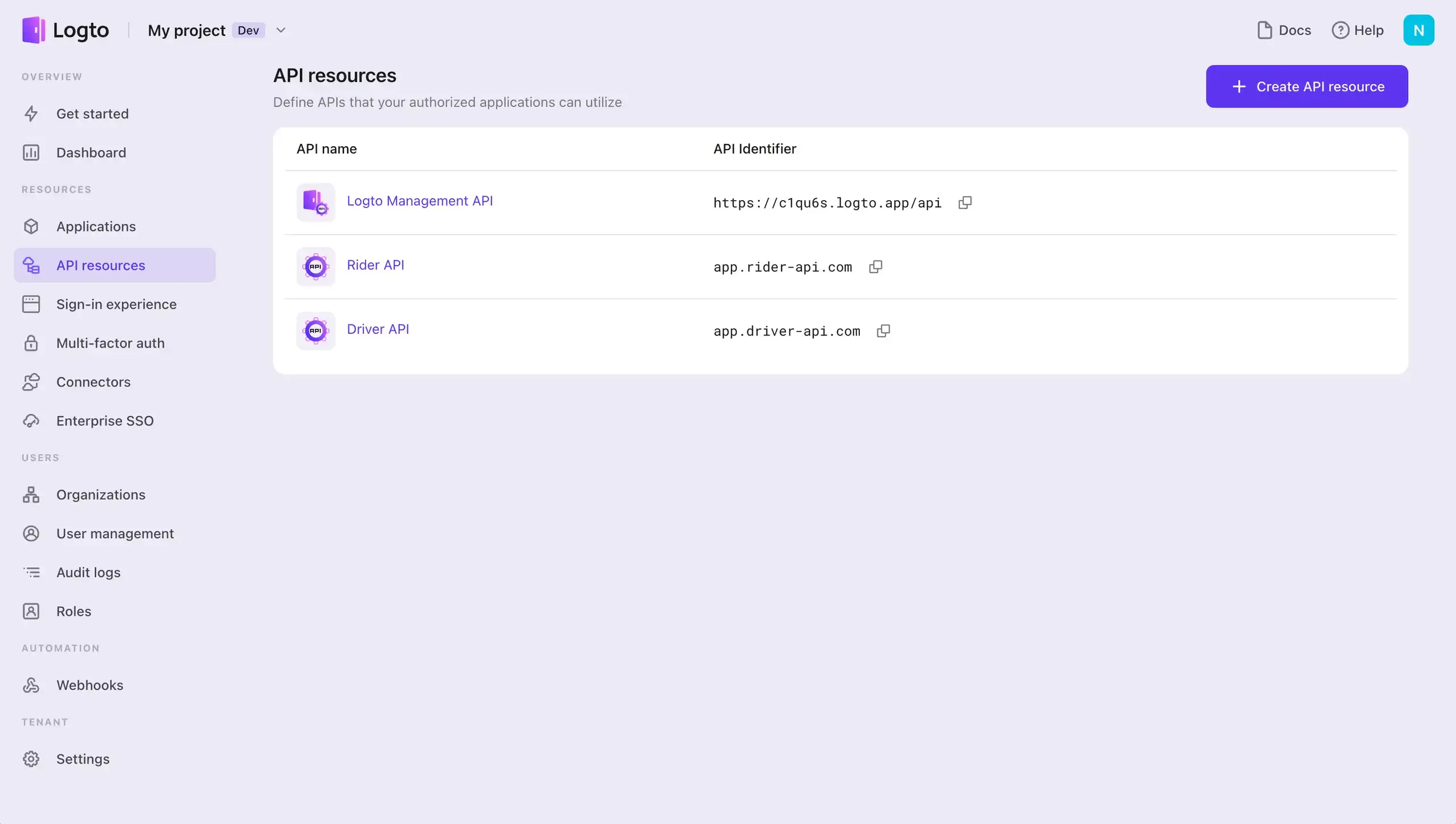

Logto에 API 리소스를 등록하세요

다양한 사용자에게 리소스 및 액션 권한에 대한 다른 접근을 허용하는 인가 시스템을 구축하려면 Logto에 API 리소스를 등록하고 권한을 추가하는 것으로 시작할 수 있습니다. 이러한 권�한들을 역할로 모아 단일 API 또는 여러 API에서 활용하세요.

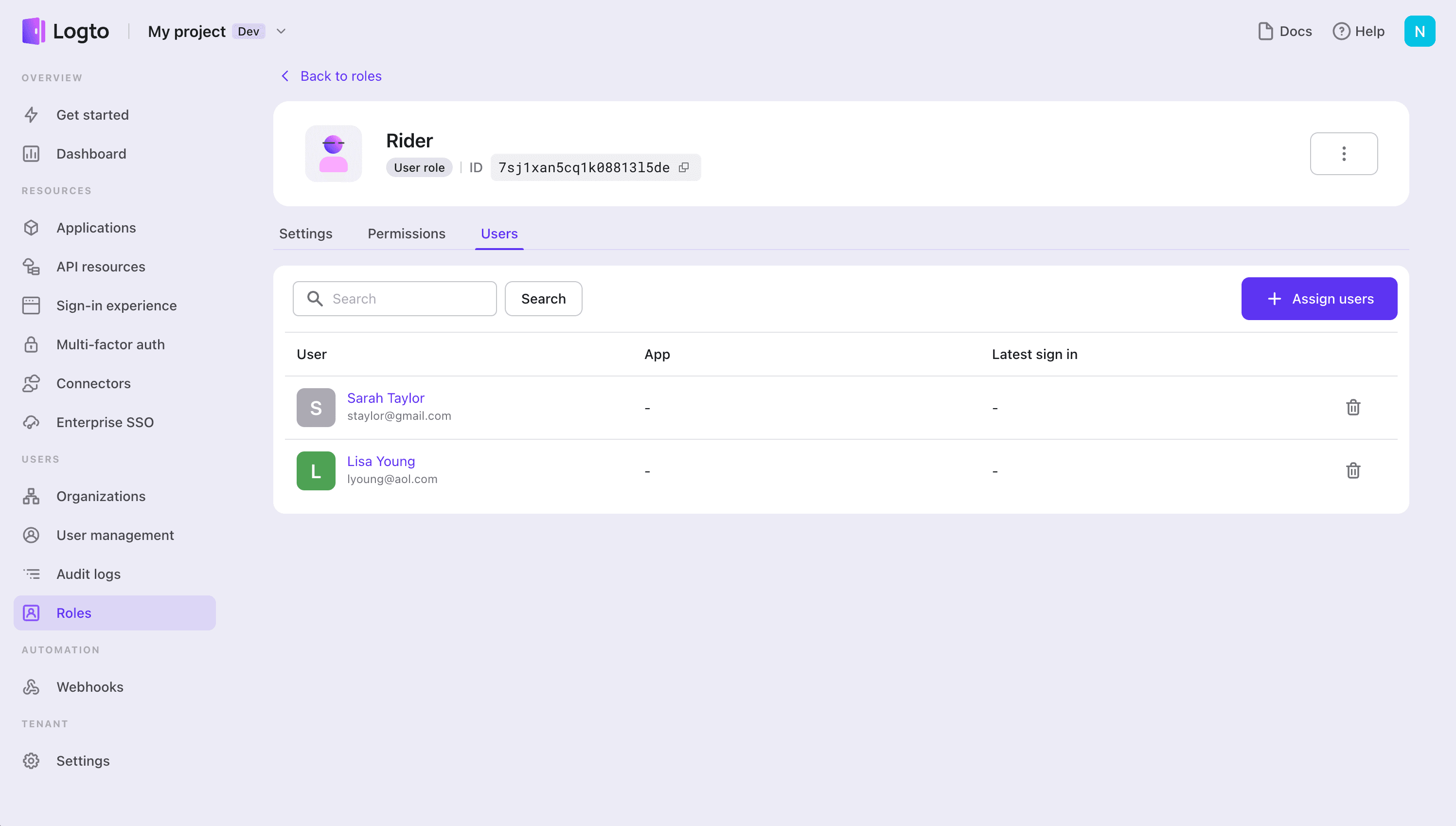

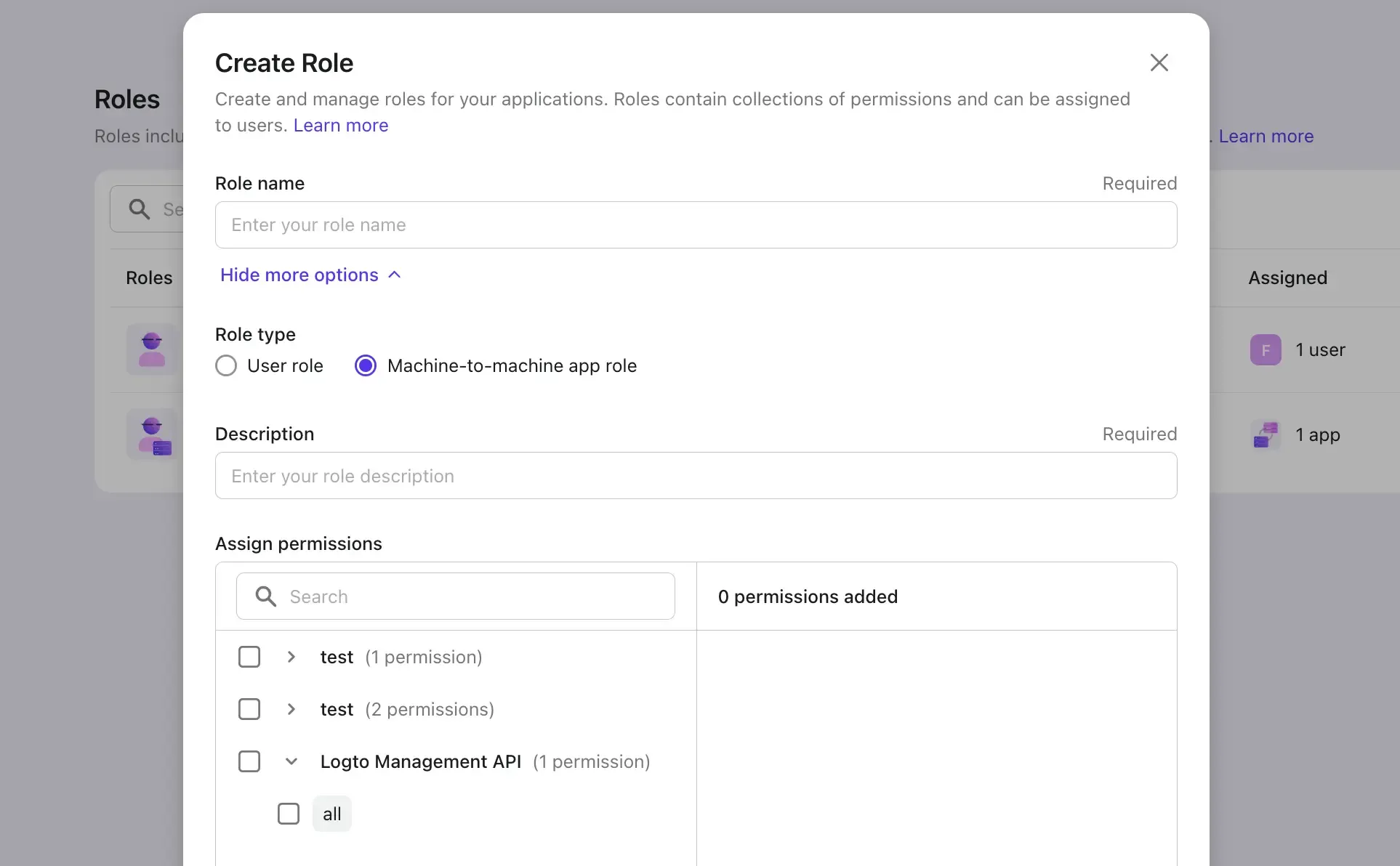

Logto의 훌륭한 기능은 사용자와 기계 대 기계 앱 모두에 적용할 수 있는 다양한 유형의 역할을 만들 수 있다는 점입니다. 사용자는 사용자에 특화된 역할을 상속할 수 있으며, 기계 대 기계 앱은 이를 위해 설계된 역할을 상속할 수 있습니다.

대상 엔티티: 사용자

앱이 다양한 사용자가 다른 작업을 수행해야 하는 일반적인 애플리케이션인 경우, 사용자 역할을 활용하여 효과적인 접근 제어 시스템을 구축할 수 있는 유연한 방법입니다.

대상 엔티티: 기계 대 기계 앱

기계 대 기계 (M2M)는 앱이 리소스와 직접 통신해야 할 경우 인증을 위한 일반적인 방식입니다. 예를 들어 Logto에서 사용자 맞춤 데이터를 업데이트하는 API 서비스, 일일 주문을 가져오는 통계 서비스 등이 이에 해당합니다.

기계 대 기계 앱은 Logto에서 두 가지 주요 사용 사례로 활용될 수 있습니다:

- 인가 시스템을 설정하여 헤드리스 API 앱을 보호합니다.

- Logto 관리 API를 사용하여 사용자 프로필을 가능하게 하는 서비스 개발 등.

이런 맥락에서 사용자 역할과의 차별점은 역할이 기계 대 기계 역할로 정의되며, 사용자 역할이 아닌 기계 대 기계 앱에만 할당된다는 점입니다.

이 API RBAC 컨텍스트에서, API 리소스, 역할 및 권한은 "민주화"되어 통합된 신원 시스템 내에서 시스템 수준에서 볼 수 있습니다. 이 접근 방식은 복잡한 계층 관리가 덜 필요한 간단한 B2C 제품에서 자주 사용됩니다.

조직 템플릿 (RBAC)을 사용하여 조직 수준 리소스를 보호하세요

B2B 시나리오에서는 회사마다 사용자 역할이 다를 수 있습니다. 예를 들어, John은 조직 A에서는 관리자 역할을 맡지만 조직 B에서는 단순 회원 역할만 할 수 있습니다.

Logto에서 조직 템플릿을 설정하여 다중 테넌트 앱의 접근 제어 시스�템을 빌드할 수 있습니다.

각 조직에 대한 수많은 역할을 만드는 대신, Logto는 조직 템플릿을 만들어 모든 조직에 일관성을 유지하면서도 사용자가 서로 다른 역할을 조직별로 가질 수 있도록 합니다.

조직 권한은 API 리소스를 등록할 필요가 없습니다. Logto는 조직 토큰을 발행하여 역할과 기타 주장을 포함하며, 이를 API의 조직 토큰 추가 검증에 사용할 수 있습니다.

조직 템플릿 (RBAC)을 사용하여 시스템 및 조직 수준 리소스를 모두 보호하세요

Logto에 등록된 API 리소스를 보유하고 이를 조직 수준으로 확장하고자 하는 경우 충분히 가능합니다.

시스템 수준 기능과 조직별 운용에 모두 사용되는 동일한 엔드포인트를 사용하는 경우 이러한 필요가 발생할 수 있습니다. 단일 엔드포인트를 사용하는 것은 괜찮으며, 조직 컨텍스트를 사용하여 테넌트 격리를 효과적으로 보장할 수 있습니다.

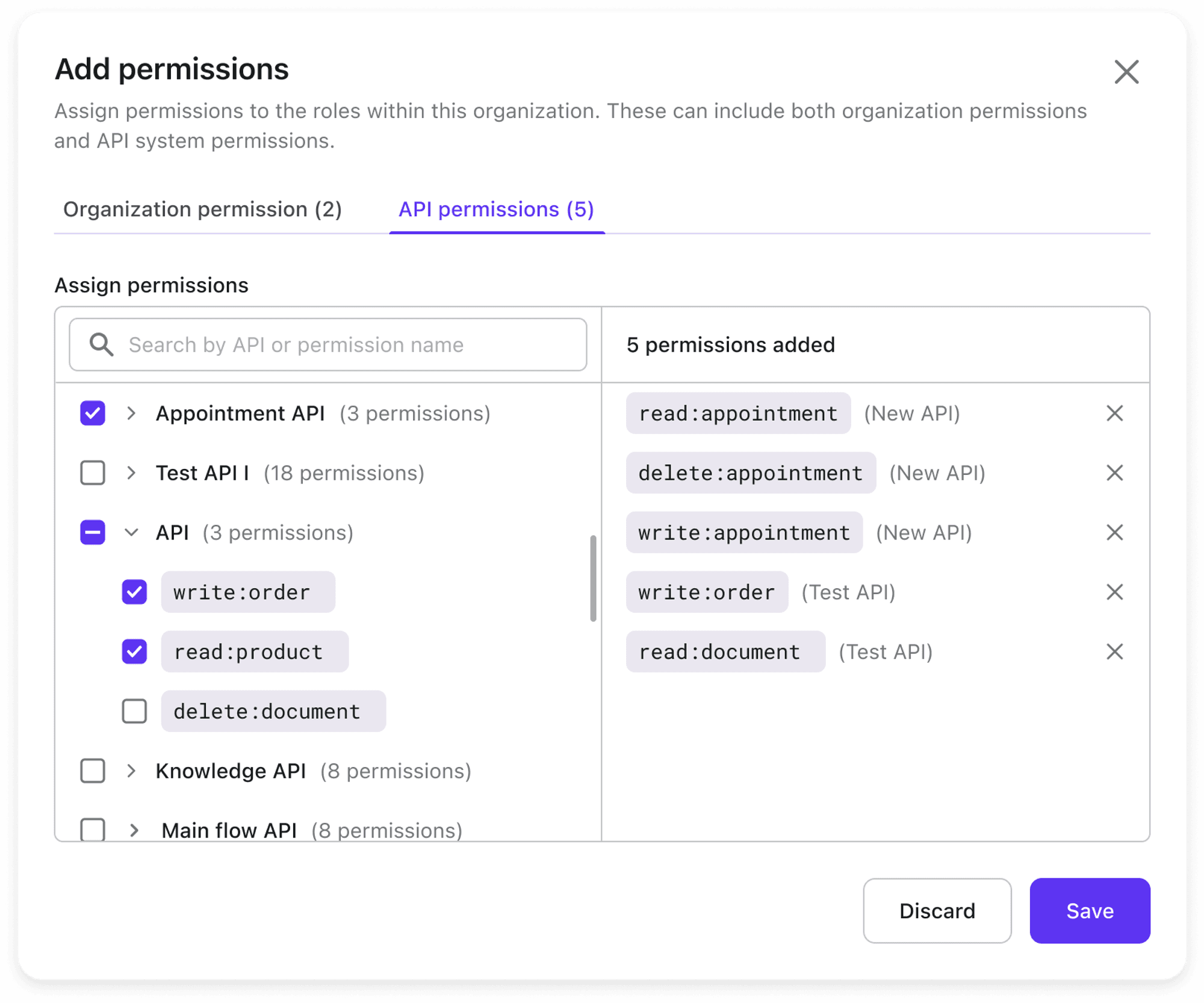

Logto에서 API 권한을 조직의 역할에 직접 할당할 수 있으며 이를 특정 요구 사항에 맞추어 조정할 수 있습니다.

조직의 역할과 API 권한을 통합하는 방법을 빠르게 살펴보겠습니다.

이 기능은 개발 중이며, 2024년 전반기에 제공될 예정입니다.

Logto 인가 시스템과 우리의 곧 나올 인가 기능에 대해 기대되시나요? 지금 등록하여 최신 제품 업데이트를 바로 받아보세요.