MFA-integratie met één klik: Software OTP, Passkey en back-upcode

Leer hoe je MFA kunt integreren in je inlogervaring met één klik.

In de digitale wereld is het beveiligen van gebruikersaccounts van het grootste belang. Wist je dat multi-factor authenticatie (MFA) een verbluffende 99,9% van de accountinbreuken blokkeert, vooral die vervelende wachtwoordinbreuken? Het is een uiterst kosteneffectieve methode om de beveiliging van je authenticatiesysteem te verbeteren.

We zijn verheugd aan te kondigen dat de langverwachte MFA-functie van Logto nu beschikbaar is en is gelanceerd op Product Hunt. We zouden graag jouw steun en feedback ontvangen!

Bekijk onze snelle instructievideo hier:

Configuratiestappen

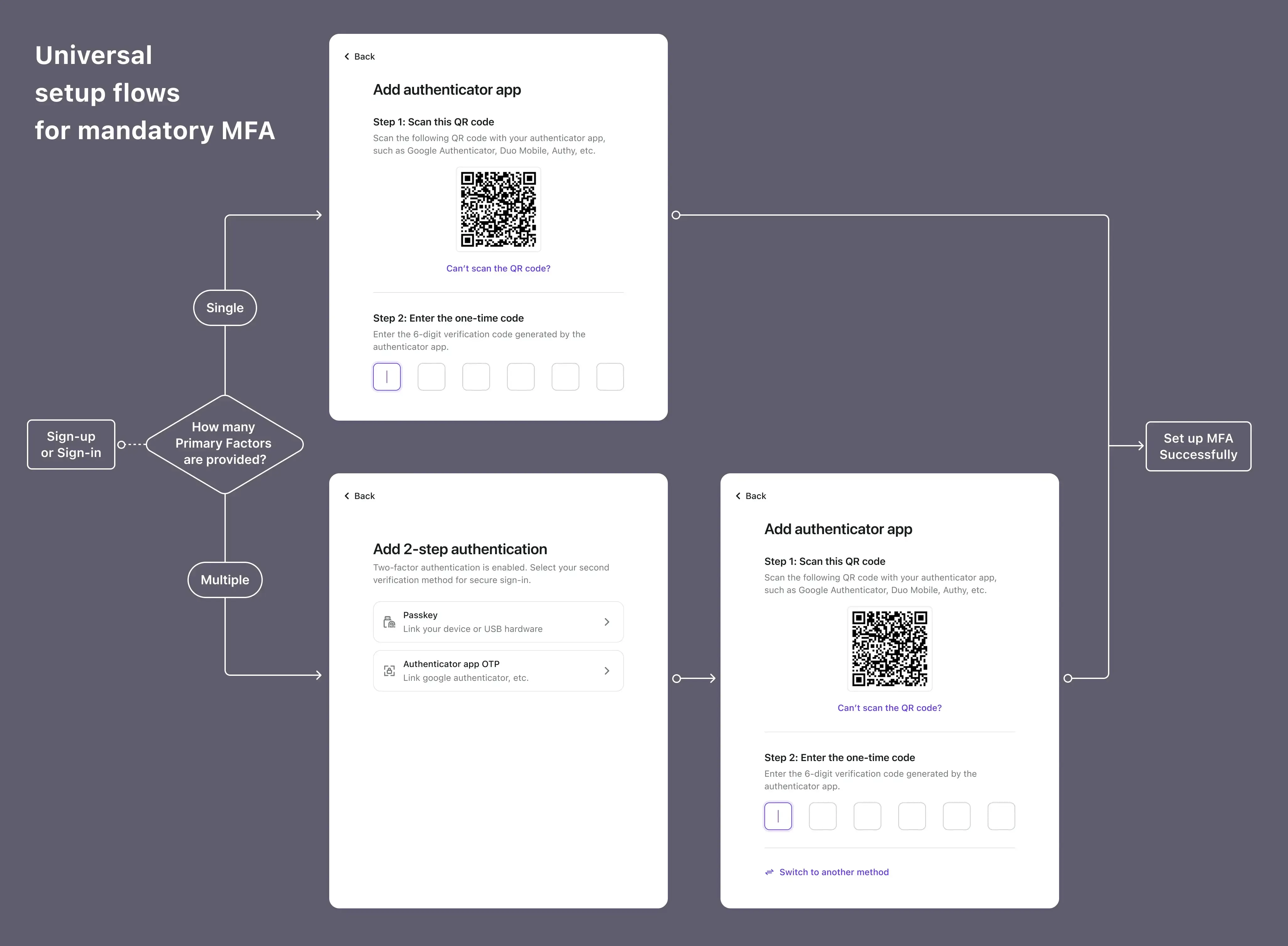

Het configureren van MFA met Logto is eenvoudig en efficiënt. Slechts drie eenvoudige stappen om een extra beveiligingslaag toe te voegen aan de authenticatie van je product. Zo doe je dat:

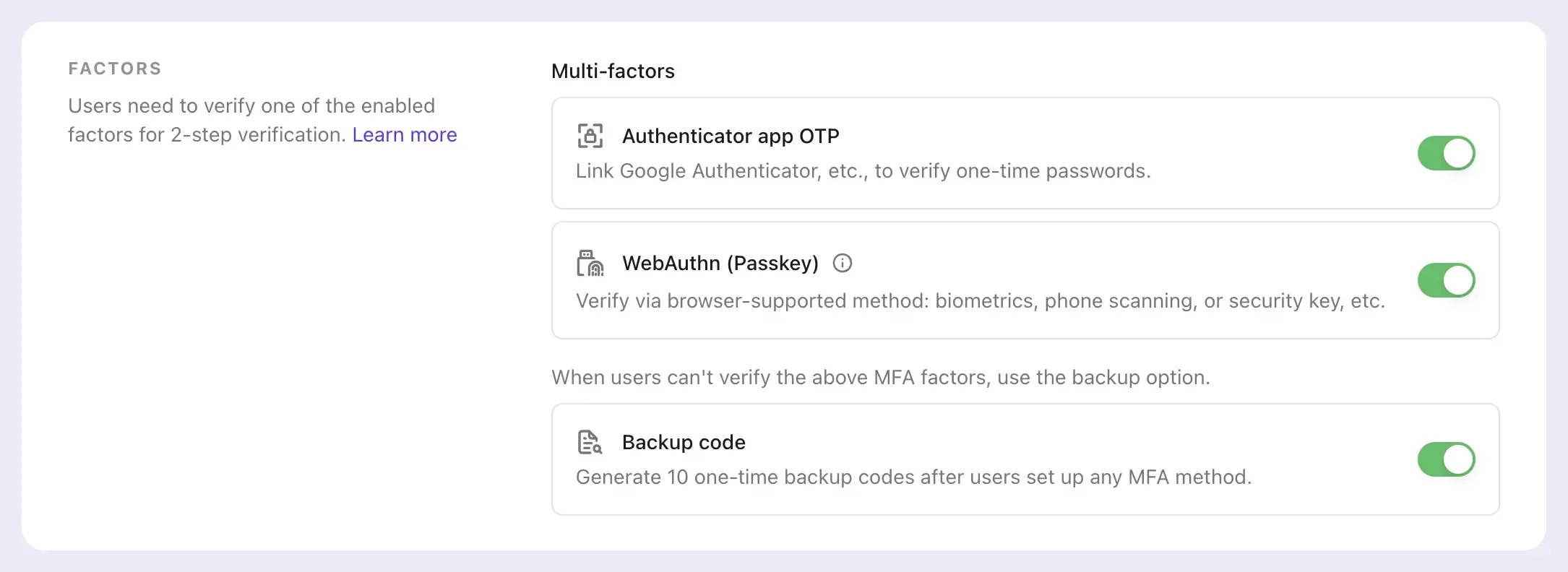

Stap 1: Kies je authenticatiefactorKies tussen de Authenticator-app of WebAuthn, of waarom niet beide, als je primaire methode.

- Authenticator-app OTP, ook wel de softwarebeveiligingssleutel genoemd, is een publiekslieveling.

- WebAuthn ondersteunt Passkeys voor biometrie en hardwarebeveiligingssleutels – het wint aan populariteit vanwege zijn hoge beveiliging en compatibiliteit met verschillende apparaten.

Vergeet ook niet een back-upmethode in te stellen.

- Die 10 automatisch gegenereerde, eenmalige back-upcodes kunnen levensredders zijn wanneer je primaire methode een dagje vrij neemt.

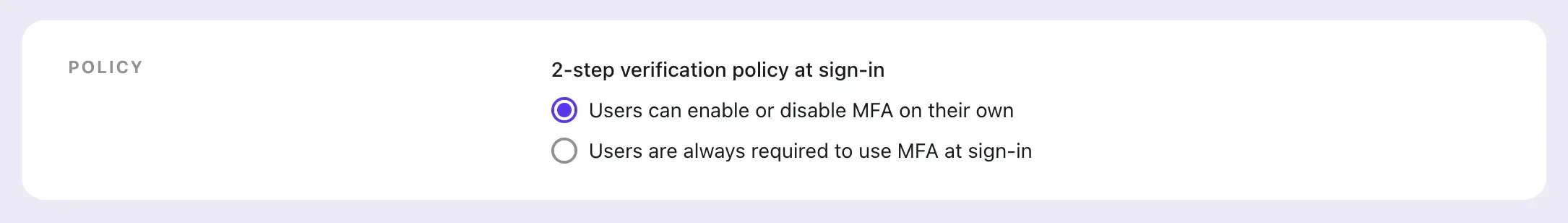

Logto biedt twee smaken: Gebruikersgestuurde MFA, ideaal voor consumentenproducten of SaaS; en Verplichte MFA, geschikt voor ondernemingen of financiële toepassingen.

Na een eenvoudige, codevrije setup kun je duiken in de Live preview in de Inlogervaring van Logto Console of een demo in je app. Ervaar de soepele en volledige auth flows, van het instellen tot het verifiëren van MFA. Voor gedetailleerde inzichten en om de kerninterfaces van de authenticatiestroom te verkennen, verwijzen wij naar onze uitgebreide documentatie.

Veelgestelde vragen

Heb je vragen? Wij hebben antwoorden:

Is de MFA-authenticatiestroom van Logto veilig genoeg?

Absoluut. De MFA-inlogervaring van Logto is solide voor zowel nieuwe als bestaande gebruikers, in overeenstemming met het MFA-beleid van je product. Zelfs als een beheerder de MFA van een gebruiker verwijdert in de console, worden ze gevraagd het opnieuw in te stellen bij de volgende inlogpoging.

Hoe zit het met WebAuthn?

Zeker, WebAuthn biedt geavanceerde beveiliging en een apparaat-native ervaring, maar het is nog wat nieuw in sommige browsers en producten. Voor degenen die nieuw zijn met WebAuthn, is ons WebAuthn en Passkey 101 artikel een schat aan informatie. Logto ondersteunt nu WebAuthn voor MFA om aan de meeste ontwikkelingsbehoeften te voldoen, hoewel het wachtwoorden nog niet vervangt voor de eerste stap van authenticatie. Opmerking: WebAuthn in Logto is momenteel beschikbaar voor alle soorten toepassingen behalve Native.

Hoe beheren gebruikers MFA in hun accountinstellingen?

Via de Management API van Logto integreer je de configuratiemogelijkheden van de Applicatie-app OTP en Back-upcodes, inclusief instellingen, aanpassing en verwijdering. Aangezien WebAuthn domeingebonden is, heeft het nog geen management API, maar er is een oplossing in de planning. Je kunt ook de authenticatiemethoden van individuele gebruikers beheren in het Gebruikersbeheer van de Logto-console.

Probeer het eens

Doe met ons mee op deze reis met Logto MFA – we hopen dat het je setup en authenticatie-ervaring soepel en veilig maakt. Tijdens onze bètafase zijn jouw feedback en suggesties van onschatbare waarde voor ons, en we kijken ernaar uit om dieper in gesprek te gaan met ontwikkelaars en productbouwers.