Integracja MFA jednym kliknięciem: Oprogramowanie OTP, klucz dostępu i kod zapasowy

Dowiedz się, jak zintegrować MFA z doświadczeniem logowania jednym kliknięciem.

W cyfrowym świecie zabezpieczenie kont użytkowników jest kluczowe. Czy wiesz, że stosowanie wieloskładnikowej uwierzytelniania (MFA) blokuje aż 99,9% włamań na konta, zwłaszcza tych związanych z wyciekiem haseł? Jest to niezwykle opłacalna metoda zwiększenia bezpieczeństwa systemu uwierzytelniania.

Z radością informujemy, że długo oczekiwana funkcja MFA w Logto jest już dostępna i została uruchomiona na Product Hunt. Liczymy na wsparcie i opinie!

Obejrzyj nasz krótki przewodnik tutaj:

Kroki konfiguracji

Konfiguracja MFA w Logto jest prosta i efektywna. Wystarczą trzy proste kroki, aby dodać dodatkową warstwę ochrony do uwierzytelniania produktu. Oto jak:

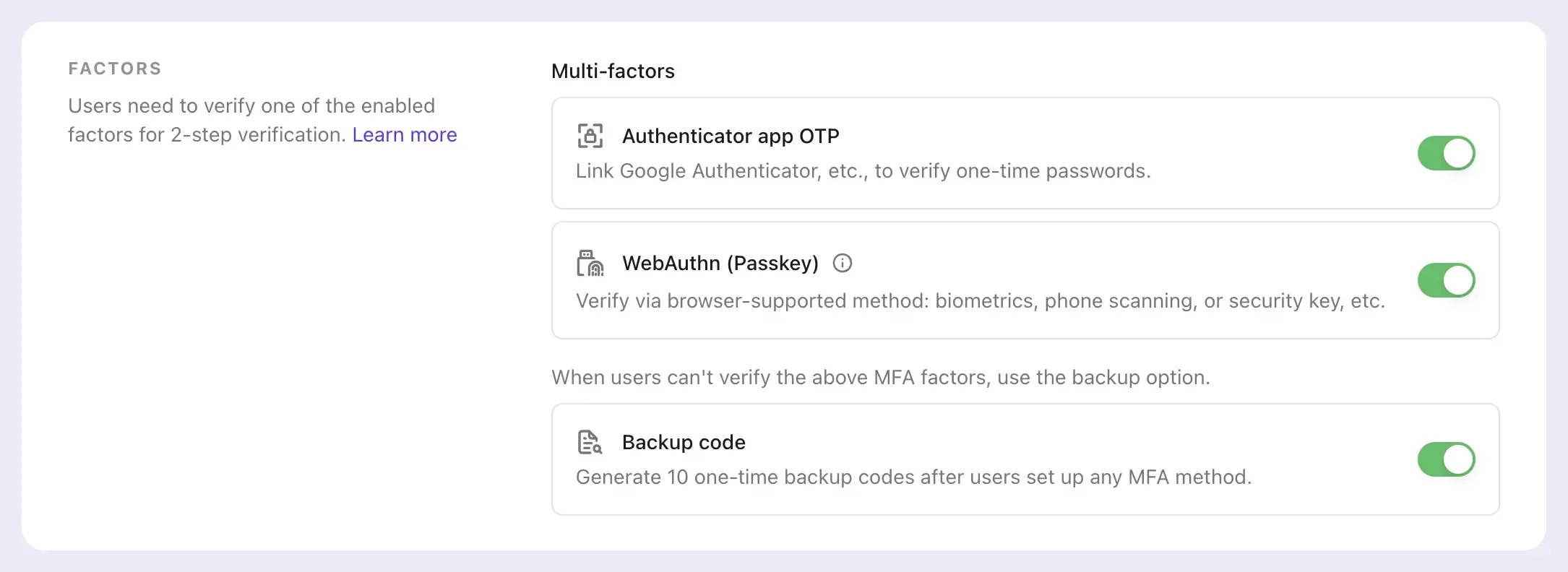

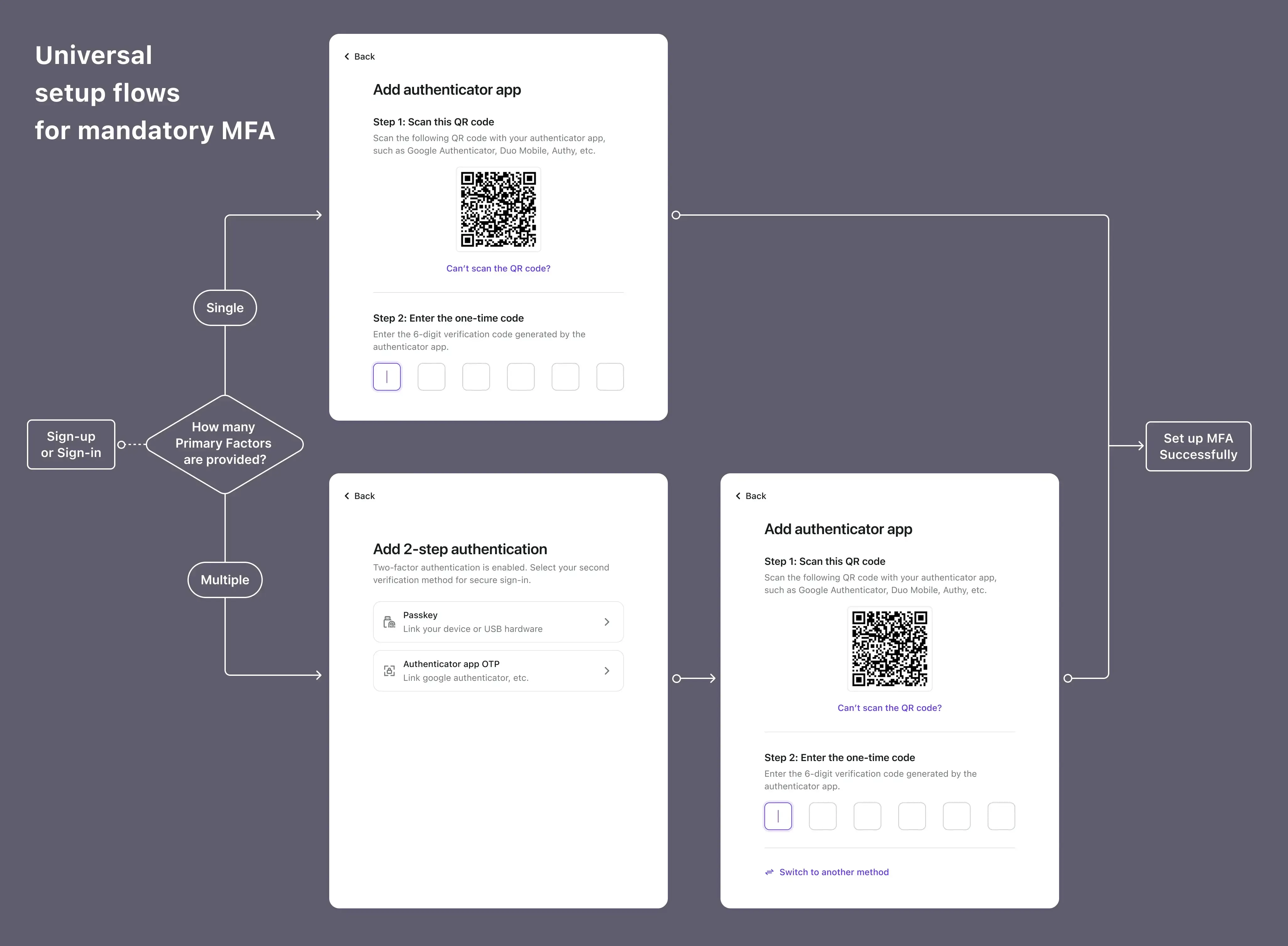

Krok 1: Wybierz swój czynnik uwierzytelnianiaWybierz między aplikacją Authenticator a WebAuthn, lub dlaczego nie oba, jako swoją metodę podstawową.

- Aplikacja Authenticator OTP, znana również jako klucz bezpieczeństwa oprogramowania, to ulubieniec tłumu.

- WebAuthn obsługuje klucze dostępu dla biometrii i sprzętowych kluczy bezpieczeństwa – zyskuje popularność dzięki wysokiemu poziomowi bezpieczeństwa i kompatybilności z różnymi urządzeniami.

Nie zapomnij też o skonfigurowaniu metody zapasowej.

- Te 10 automatycznie generowanych, jednorazowych kodów zapasowych mogą być zbawieniem, gdy twoja podstawowa metoda zrobi sobie wolne.

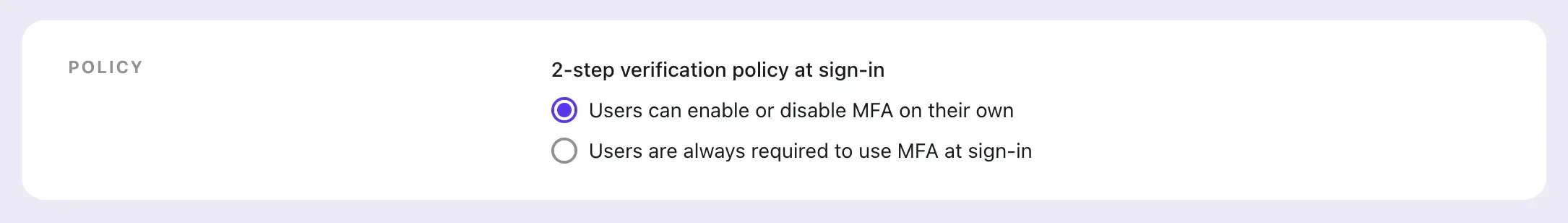

Logto oferuje dwa warianty: MFA kontrolowane przez użytkownika, idealne dla produktów konsumenckich lub SaaS; oraz obowiązkowe MFA, odpowiednie dla przedsiębiorstw lub aplikacji finansowych.

Po szybkiej konfiguracji bez kodowania, zanurz się w podglądzie na żywo w Sign-in Experience Logto Console lub wypróbuj ją w swojej aplikacji. Doświadcz płynnych i pełnych przepływów uwierzytelniania, od konfiguracji po weryfikację MFA. Aby uzyskać szczegółowe informacje i poznać interfejsy głównych przepływów uwierzytelniania, zapoznaj się z naszą szczegółową dokumentacją.

Często zadawane pytania

Masz pytania? My mamy odpowiedzi:

Czy przepływ uwierzytelniania MFA w Logto jest wystarczająco bezpieczny?

Zdecydowanie. Doświadczenie logowania MFA w Logto jest solidne zarówno dla nowych, jak i istniejących użytkowników, zgodnie z polityką MFA twojego produktu. Nawet jeśli administrator usunie MFA użytkownika w konsoli, przy następnym logowaniu zostanie poproszony o ponowne skonfigurowanie.

Co z WebAuthn?

Oczywiście, WebAuthn oferuje najwyższy poziom bezpieczeństwa i wrażenia z urządzeń natywnych, ale jest nieco nowy w niektórych przeglądarkach i produktach. Dla tych, którzy są nowi w WebAuthn, nasz artykuł WebAuthn i Klucz dostępu 101 to skarbnica informacji. Logto teraz obsługuje WebAuthn dla MFA, aby sprostać większości potrzeb rozwoju, choć jeszcze nie zastępuje haseł w pierwszym kroku uwierzytelniania. Uwaga: WebAuthn w Logto jest obecnie dostępny dla wszystkich rodzajów aplikacji z wyjątkiem natywnych.

Jak użytkownicy zarządzają MFA w ustawieniach konta?

Poprzez Management API Logto, zintegruj możliwości konfiguracji aplikacji Application app OTP i kodów zapasowych, w tym konfigurowanie, modyfikację i usuwanie. Ponieważ WebAuthn jest przypisany do domeny, nie ma jeszcze API zarządzania, ale rozwiązanie jest planowane. Możesz również zarządzać metodami uwierzytelniania poszczególnych użytkowników w zarządzaniu użytkownikami w konsoli Logto.

Wypróbuj

Dołącz do nas w tej podróży z Logto MFA – mamy nadzieję, że twoja konfiguracja i doświadczenie uwierzytelniania będą płynne i bezpieczne. Podczas naszej fazy beta twoje opinie i sugestie są dla nas nieocenione, i nie możemy się doczekać głębszej współpracy z deweloperami i twórcami produktów.