SSO kontra SAML, wyjaśnione dla wszystkich

SSO, SAML są często używane niejasno i mogą być interpretowane na różne sposoby. W tym artykule wyjaśnimy te pojęcia, wyjaśnimy jak się do siebie odnoszą oraz podamy realne przykłady, aby ułatwić zrozumienie.

SSO, SAML są często używane niejasno i mogą być interpretowane na różne sposoby. W tym artykule wyjaśnimy te pojęcia, wyjaśnimy jak się do siebie odnoszą oraz podamy realne przykłady, aby ułatwić zrozumienie.

Co to jest SSO?

SSO (Single Sign-On) to proces uwierzytelniania, który pozwala użytkownikowi zalogować się raz i uzyskać dostęp do wielu aplikacji lub usług bez potrzeby ponownego logowania się do każdej z nich. Jednak ta ogólna definicja może odnosić się do różnych scenariuszy, gdy SSO jest używane.

Istnieją różne scenariusze, w których SSO wchodzi w grę.

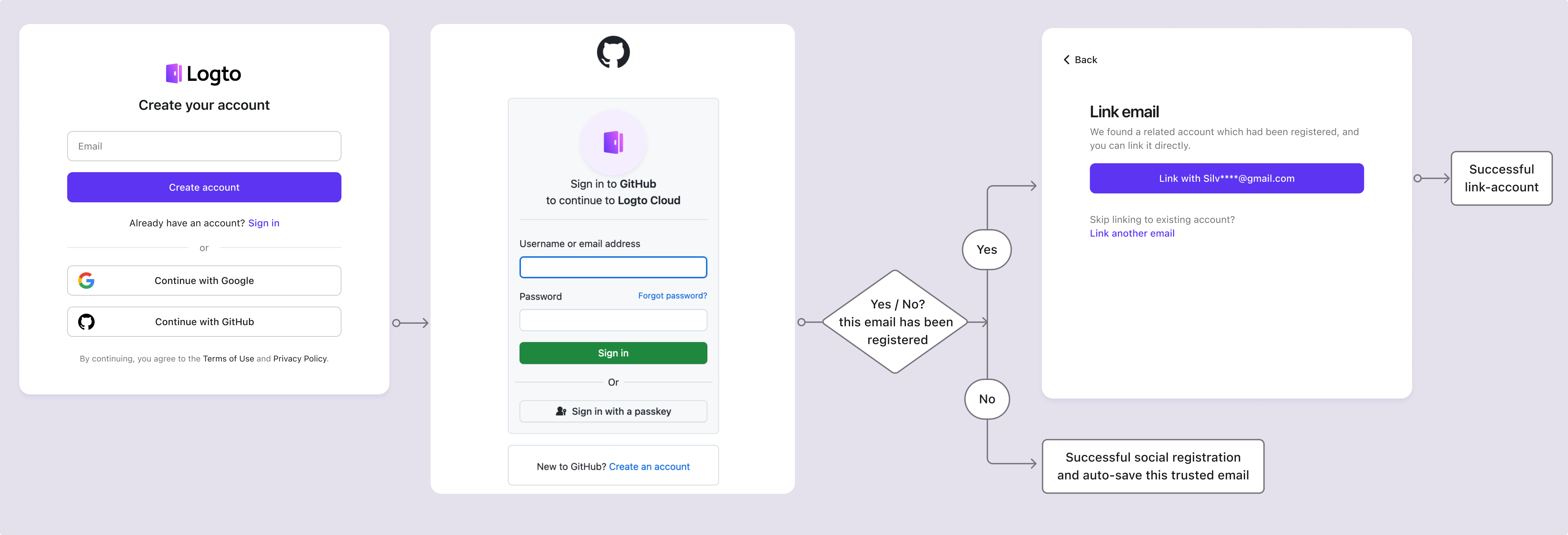

Społecznościowe SSO

Czasami ludzie odnoszą się do logowania społecznościowego jako społecznościowego SSO. Na przykład, użytkownicy mogą użyć logowania Google, aby utworzyć konto w nowej aplikacji, bezpośrednio korzystając z tożsamości i informacji przechowywanych w Google. W tym scenariuszu użytkownik zarządza swoją własną tożsamością.

Społecznościowe SSO ułatwia użytkownikom kontrolowanie swoich informacji, redukując uciążliwe kroki w procesie tworzenia konta i logowania. Społecznościowe SSO zazwyczaj opiera się na otwartych protokołach standardowych, takich jak OAuth 2.0 i OIDC.

Korporacyjne SSO

Najpierw zrozummy pojęcia Identyfikator Dostawcy i Dostawca Usług w prostych słowach.

- Identyfikator Dostawcy (IdP) jest jak "strażnik" twojej tożsamości. Jest to system, który przechowuje twoje informacje logowania i weryfikuje, kim jesteś. Pomyśl o nim jako zaufanym autorytecie, który mówi: "Tak, ta osoba jest tym, za kogo się podaje." Przykłady obejmują Google Workspace, Microsoft Entra i Okta Workforce Identity.

- Dostawca Usług (SP) to "aplikacja" lub "usługa", do której chcesz uzyskać dostęp po zatwierdzeniu tożsamości. To miejsce, gdzie próbujesz się zalogować, jak aplikacja lub strona internetowa. Na przykład Zoom, Slack lub wewnętrzne narzędzia Twojej firmy są dostawcami usług.

W prostych słowach, Identyfikator Dostawcy potwierdza, kim jesteś, a Dostawca Usług zapewnia ci dostęp do swoich usług po potwierdzeniu twojej tożsamości.

Korporacyjne SSO jest używane w bardziej ukierunkowanych na biznes scenariuszach i podzielone przez dwa wyjaśnione terminy, istnieją dwa typowe przypadki: IdP-initiated SSO i SP-initiated SSO. Choć terminy mogą brzmieć technicznie, scenariusze są w rzeczywistości całkiem proste.

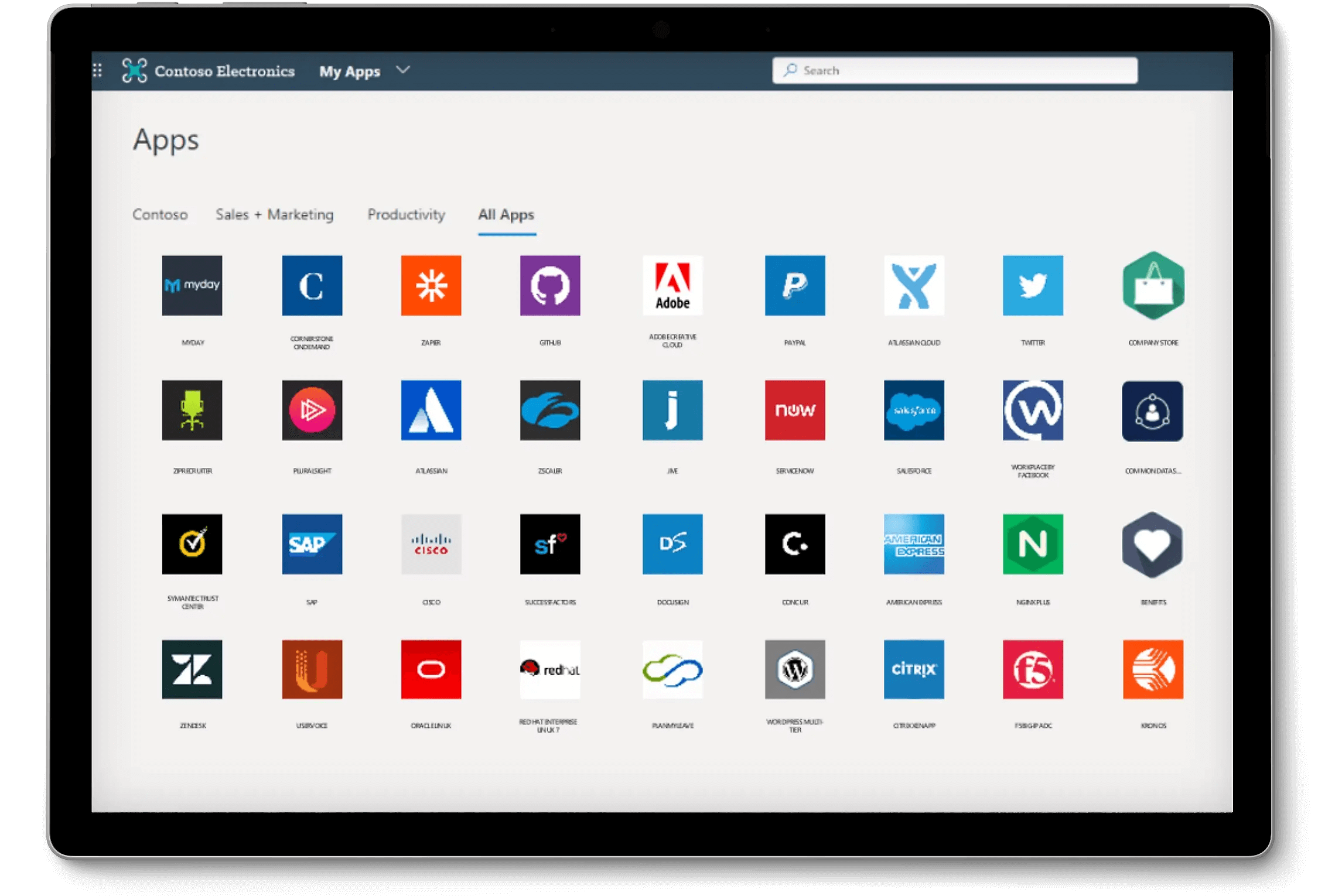

IdP-initiated SSO

Pomyśl o tym, kiedy jako pracownik dołączasz do aplikacji i zasobów swojej firmy. Zazwyczaj dział HR tworzy konto dla ciebie. Następnie używasz tego konta, aby zalogować się do platformy, takiej jak Okta lub Google Workspace. Po zalogowaniu zostaniesz skierowany do portalu korporacyjnego, gdzie możesz uzyskać dostęp do wszystkich aplikacji firmy, takich jak systemy płacowe, narzędzia współpracy, Workday i inne.

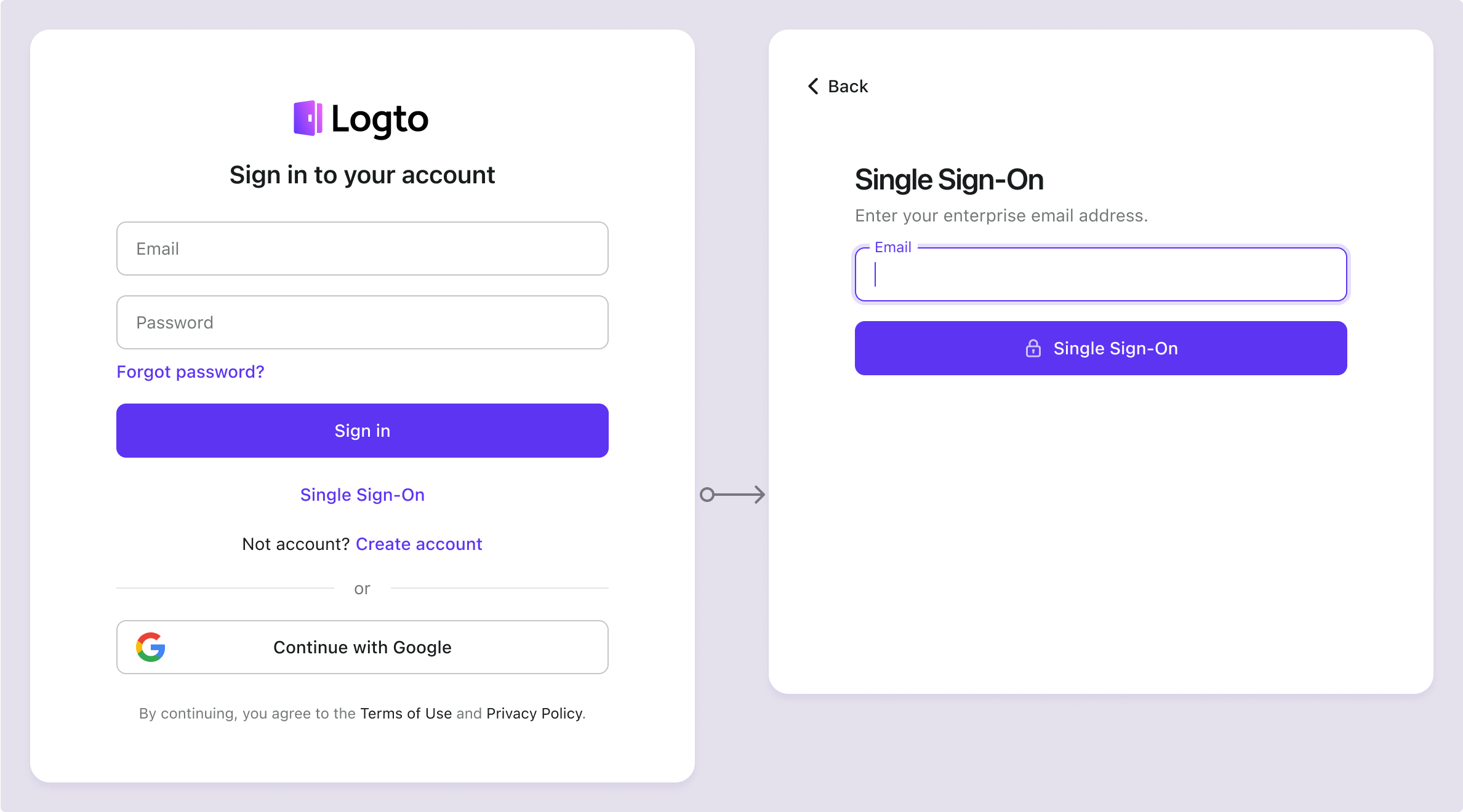

SP-initiated SSO

Zmienić nieco perspektywę i spojrzeć na to z innej strony. Czasami trzeba zacząć od strony logowania konkretnego produktu. Na przykład, jeśli chcesz używać Zoom do spotkania online ze współpracownikami, zobaczysz opcję "Zaloguj się przez SSO." Ten scenariusz znany jest jako SP-initiated SSO.

Jakie problemy rozwiązuje korporacyjne SSO

Pierwszą zaletą korporacyjnego SSO jest to, że umożliwia firmom łatwe, elastyczne i bezpieczne zarządzanie tożsamościami pracowników.

Załóżmy, że prowadzisz firmę, a wszyscy twoi pracownicy potrzebują dostępu do produktów i usług, które zakupiłeś. Ponieważ zasoby wytworzone przez firmę należą do firmy, potrzebny jest system tożsamości korporacyjnej. Gdyby pracownicy mieli używać osobistych tożsamości, aby uzyskać dostęp do zasobów firmy, stworzyłoby to wyzwania bezpieczeństwa i zarządzania.

Z drugiej strony, w scenariuszu takim jak SP-initiated SSO, pracownicy uzyskują dostęp do wielu aplikacji i usług należących do firmy. Kiedy pracownicy dołączają lub opuszczają firmę, HR musi tworzyć i usuwać liczne konta we wszystkich produktach i usługach firmy, co jest uciążliwe i czasochłonne.

Korporacyjne SSO upraszcza ten proces dzięki uniwersalnemu systemowi tożsamości, a narzędzia takie jak SCIM (System for Cross-domain Identity Management) i Just-in-Time provisioning czynią go jeszcze bardziej wydajnym.

Dla IdP-initiated SSO jest korzystne dla twórców produktów, którzy chcą być "gotowi na przedsiębiorstwo". Na przykład, jeśli jesteś startupem, który początkowo skupia się na indywidualnych konsumentach, a później duże przedsiębiorstwo chce korzystać z twojego produktu, mogą wymagać, aby pracownicy logowali się za pomocą Microsoft Entra, na przykład. W takim przypadku musisz zintegrować korporacyjne SSO do swojego produktu, aby sfinalizować transakcję.

Co to jest SAML?

SAML (Security Assertion Markup Language) to otwarty standardowy protokół używany do uwierzytelniania i autoryzacji. Wraz z OAuth i OIDC, SAML jest szeroko stosowany w systemach zarządzania tożsamością, szczególnie w zarządzaniu tożsamością pracowników. Komercyjni dostawcy tożsamości, tacy jak Okta i Microsoft Entra, powszechnie wspierają SAML jako jeden z ich standardowych protokołów.

Niektóre starsze systemy i dostawcy logowania społecznościowego również oferują wsparcie dla SAML, więc posiadanie SAML wbudowanego w twój system może pomóc w zapewnieniu zgodności z szerszym zakresem dostawców tożsamości i przyszłym rozwojem ekosystemu.

Kiedy potrzebny jest SAML?

SAML jest często używany w scenariuszach Enterprise SSO. Na przykład rozważ tę sytuację:

Twój zespół sprzedaży kontaktuje się z deweloperami produktu i mówi: "Mamy dużego klienta, który wymaga logowania SAML. Musimy wspierać tę technologię."

Dla inżynierów, którzy nie znają SAML lub IAM (Identity and Access Management), ich pierwszym krokiem byłoby prawdopodobnie wyszukanie „SAML” lub „logowanie SAML”.

Ostatecznie celem jest zintegrowanie korporacyjnego SSO do twojego produktu, czyniąc go "gotowym na przedsiębiorstwo", aby spełnić potrzeby większych klientów, którzy polegają na technologiach takich jak SAML do bezpiecznego uwierzytelniania.

Jak działa SAML

Oto uproszczony podział dwóch typów:

Przepływ SP-Initiated

- Użytkownik próbuje uzyskać dostęp do zasobu SP.

- SP przekierowuje użytkownika do IdP z żądaniem uwierzytelnienia SAML.

- Użytkownik loguje się w IdP i jest uwierzytelniony.

- IdP generuje asercję SAML z tożsamością użytkownika i ewentualnie danymi autoryzacyjnymi.

- IdP wysyła asercję SAML z powrotem do SP, zazwyczaj za pośrednictwem przeglądarki użytkownika.

- SP przetwarza asercję, sprawdza jej ważność i przyznaje lub odmawia dostępu użytkownikowi.

Przepływ IdP-Initiated

- Użytkownik jest już zalogowany do IdP i wybiera usługę/zasób z portalu IdP.

- IdP generuje asercję SAML na podstawie bieżącej sesji użytkownika, zawierającą tożsamość i atrybuty.

- IdP wysyła asercję bezpośrednio do SP, bez wcześniejszego żądania ze strony SP.

- SP przetwarza asercję, waliduje jej integralność i wyodrębnia tożsamość i atrybuty użytkownika.

- SP przyznaje lub odmawia dostępu na podstawie asercji.

Aby zobaczyć, jak SAML działa z perspektywy technicznej, sprawdź Jak działa SAML

Różnica między SAML a SSO

Definicje SAML i SSO są często ze sobą mylone, ale oto proste wyjaśnienie:

- SSO to proces uwierzytelniania używany przez aplikacje i oprogramowanie, pozwalający użytkownikom zalogować się raz i uzyskać dostęp do wielu usług.

- SAML to techniczny protokół głównie używany w zarządzaniu tożsamością przedsiębiorstwa do bezpiecznej wymiany danych uwierzytelniających.

Wyobraź sobie to tak: Wchodzisz rano do biura, i zamiast logować się osobno do każdej aplikacji – twojej poczty, kalendarza, narzędzi do zarządzania projektami – po prostu logujesz się raz i masz dostęp do wszystkiego. To bezproblemowe doświadczenie to SSO (Single Sign-On). To jak posiadanie uniwersalnego klucza, który otwiera wszystkie drzwi do narzędzi w miejscu pracy.

Ale jak działa SSO?

Tutaj pojawia się SAML (Security Assertion Markup Language). Pomyśl o SAML jako o zaufanym posłańcu między twoim systemem logowania (zwanym Dostawcą Tożsamości, lub IdP) a aplikacjami, których chcesz używać (zwanymi Dostawcami Usług, lub SP). Kiedy logujesz się przez SSO, SAML bezpiecznie wysyła "dowód" twojej tożsamości od IdP do aplikacji, potwierdzając, że jesteś tym, za kogo się podajesz.

W skrócie:

- SSO to doświadczenie użytkownika: jedno logowanie, aby uzyskać dostęp do wielu aplikacji.

- SAML to protokół, który sprawia, że to bezproblemowe doświadczenie jest możliwe, przez bezpieczne przetwarzanie weryfikacji tożsamości.

Podczas gdy SSO poprawia wygodę, SAML zapewnia, że wszystko pozostaje bezpieczne i połączone, pozwalając ci na dostęp do wszystkiego bez drugiej myśli.

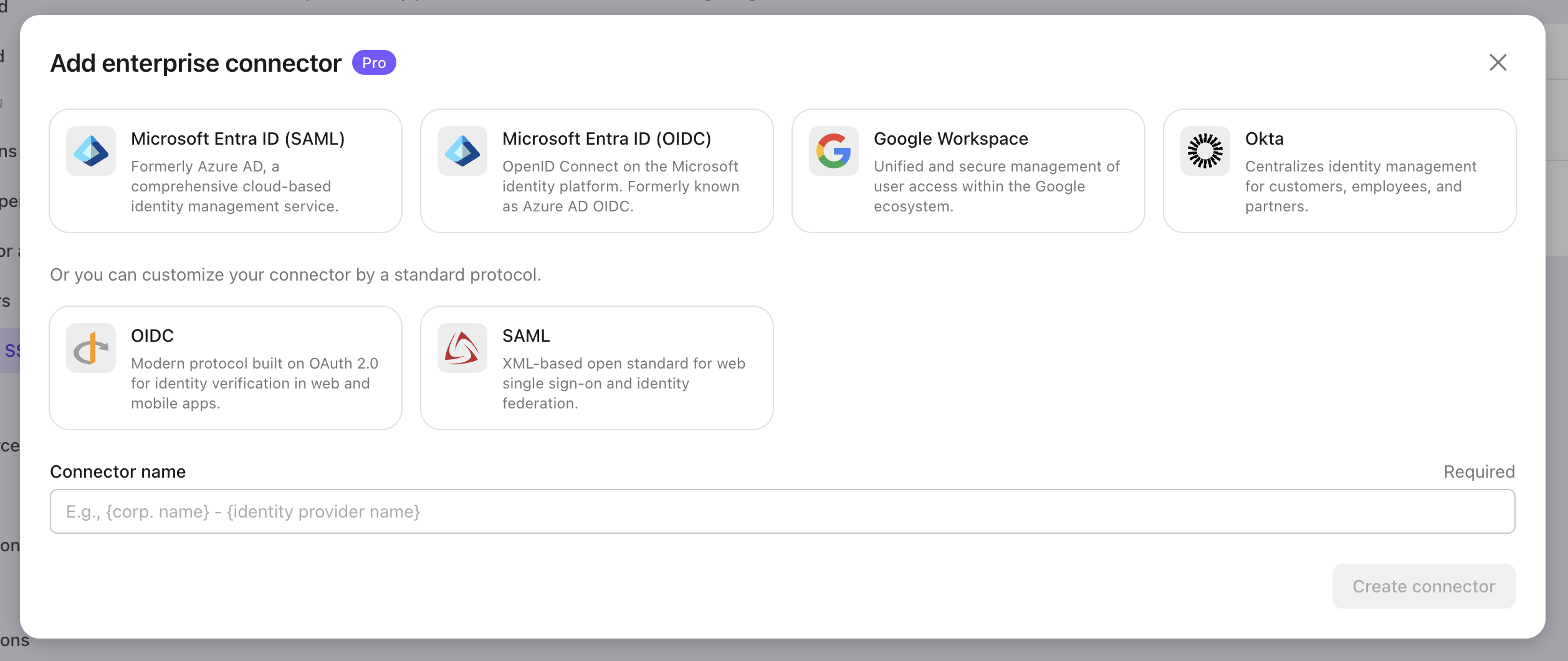

Czy Korporacyjne SSO używa innych protokołów?

Tak, oprócz SAML, OIDC jest innym protokołem często używanym w scenariuszach Korporacyjnego SSO. Na przykład, w enterprise connector Logto, obsługuje zarówno Microsoft Entra (OIDC) jak i Microsoft Entra (SAML).

Czy powinienem używać SAML SSO?

Jeśli sprzedajesz klientom korporacyjnym, ważne jest, aby rozważyć wsparcie dla SAML tak wcześnie, jak to możliwe. Ale nie skupiaj się tylko na wsparciu dla protokołu SAML - zastanów się nad całym przepływem uwierzytelniania korporacyjnego SSO. Oto kilka kluczowych scenariuszy do rozważenia:

- Pozwól swoim klientom samodzielnie dołączyć i skonfigurować korporacyjne SSO.

- Upewnij się, że pracownicy mogą automatycznie dołączać do odpowiednich organizacji w aplikacjach multi-tenant (to można zrobić za pomocą Just-in-Time provisioning i SCIM).

- Wprowadź przepływ logowania end-to-end, który jest zgodny z twoim procesem logowania skierowanym do konsumentów.

Wdrażanie SAML i Korporacyjnego SSO z Logto

Logto zapewnia end-to-end przepływy Korporacyjnego SSO i obsługuje wiele znanych konektorów SAML. Może być zintegrowany w wielu powszechnych scenariuszach, które potrzebujesz. Odkrywaj wszystkie funkcje Logto, od Logto Cloud po Logto OSS, na stronie Logto.