Integrar Azure SAML SSO usando Logto

Aprenda a integrar Azure SAML SSO usando Logto em minutos.

Microsoft Entra ID, também conhecido como Azure Active Directory (Azure AD), é uma solução abrangente de gerenciamento de identidade e acesso que oferece um conjunto robusto de capacidades para gerenciar usuários e grupos. Muitas organizações usam o Azure AD para gerenciar seus usuários e grupos, sendo também uma escolha popular para integração de single sign-on (SSO). O Azure AD suporta os protocolos OpenID Connect (OIDC) e Security Assertion Markup Language (SAML) para integração SSO. Neste tutorial, vamos mostrar como integrar seu aplicativo Logto com o Azure SAML SSO primeiro.

Pré-requisitos

Antes de começarmos, certifique-se de ter uma conta Azure ativa. Se você não tiver uma, pode se inscrever para uma conta Azure gratuita aqui.

Uma conta Logto na nuvem. Se você não tiver uma, seja muito bem-vindo a se inscrever para uma conta Logto. O Logto é gratuito para uso pessoal. Todos os recursos estão disponíveis para locatários de desenvolvimento, incluindo o recurso SSO.

Um aplicativo Logto bem integrado também é necessário. Se você não tiver um, siga o guia de integração para criar um aplicativo Logto.

Integração

Criar um novo conector Azure SAML SSO no Logto

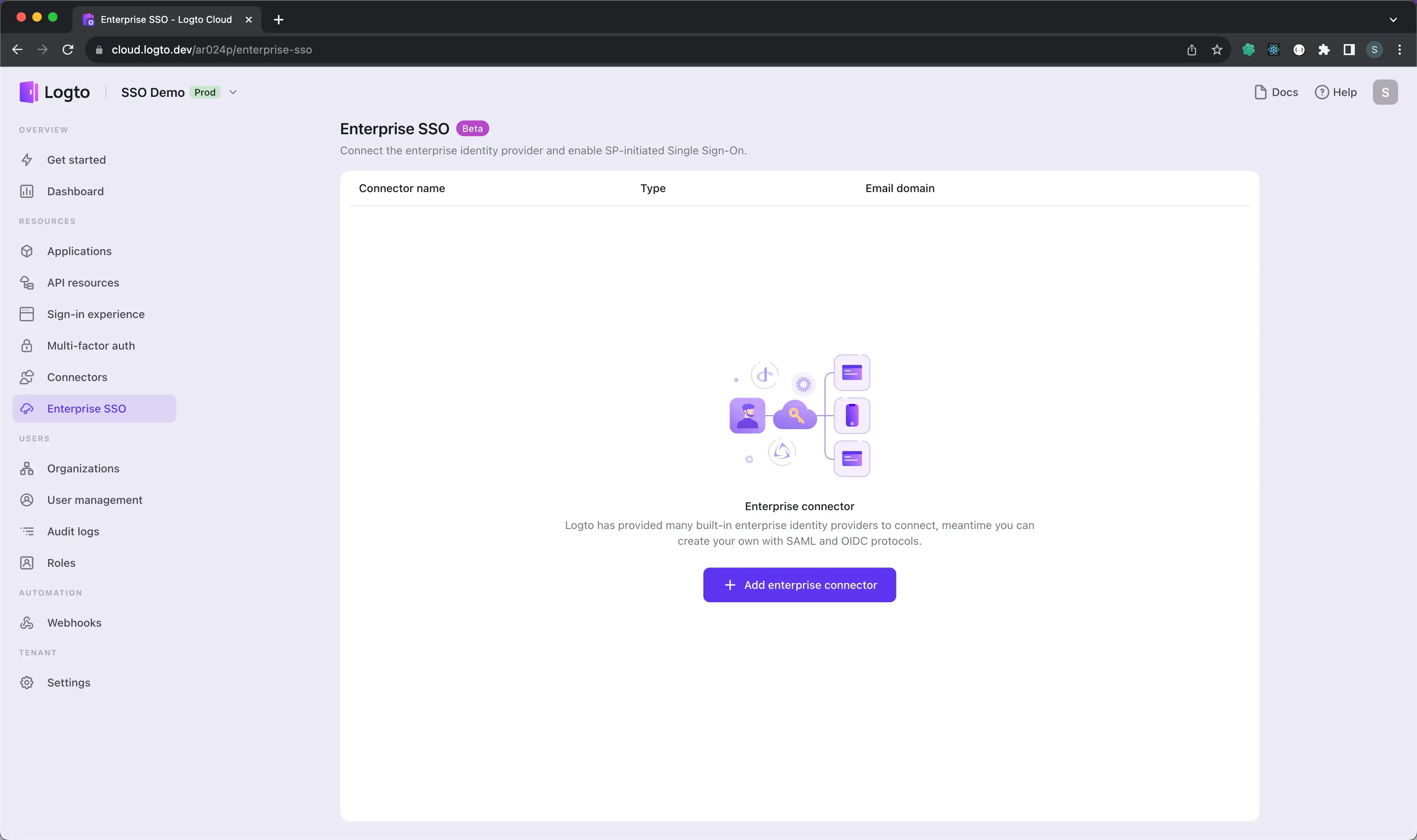

- Visite seu Logto Cloud Console e navegue para a página Enterprise SSO.

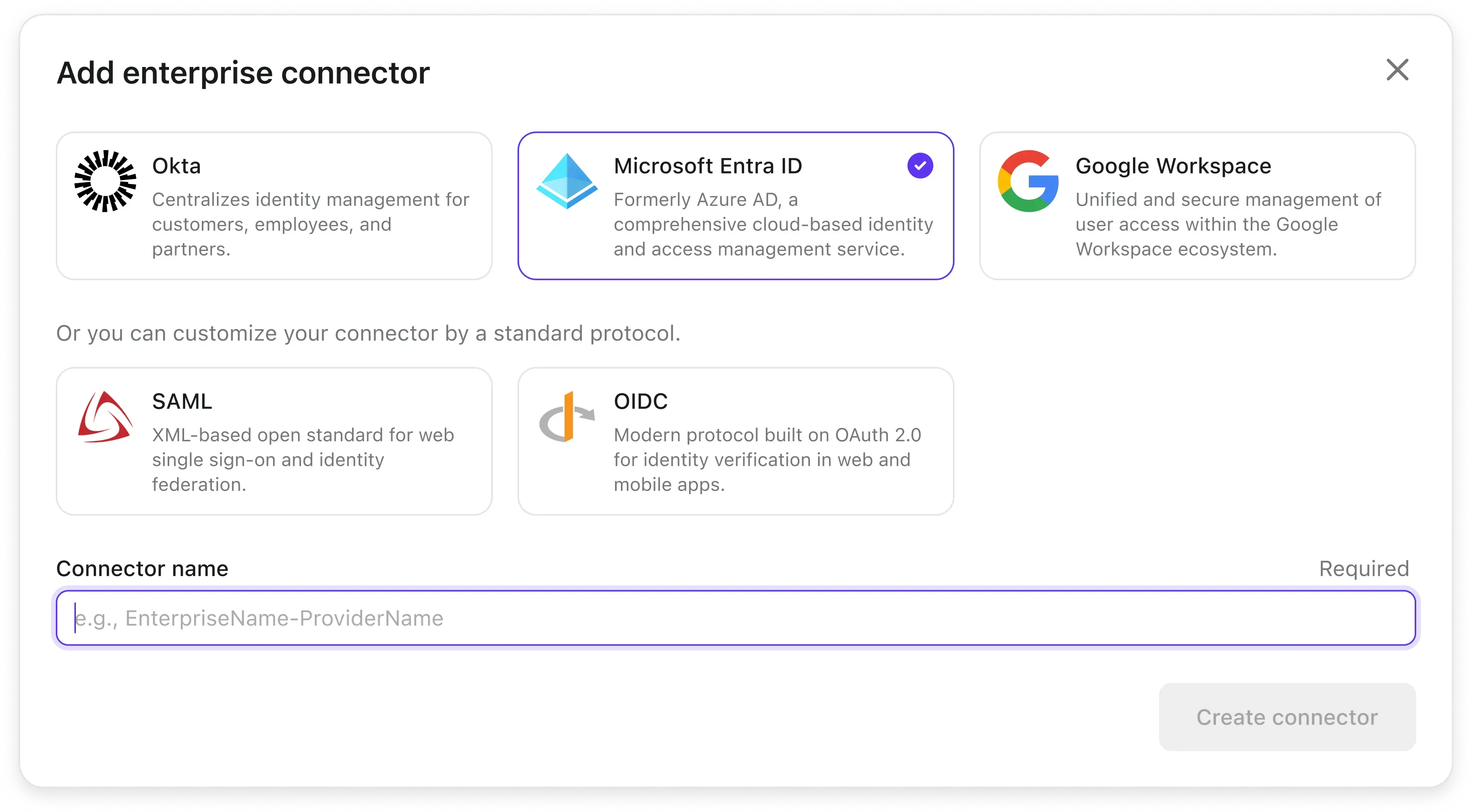

- Clique no botão Adicionar Enterprise SSO e selecione Microsoft Enrtra Id (SAML) como o provedor de SSO.

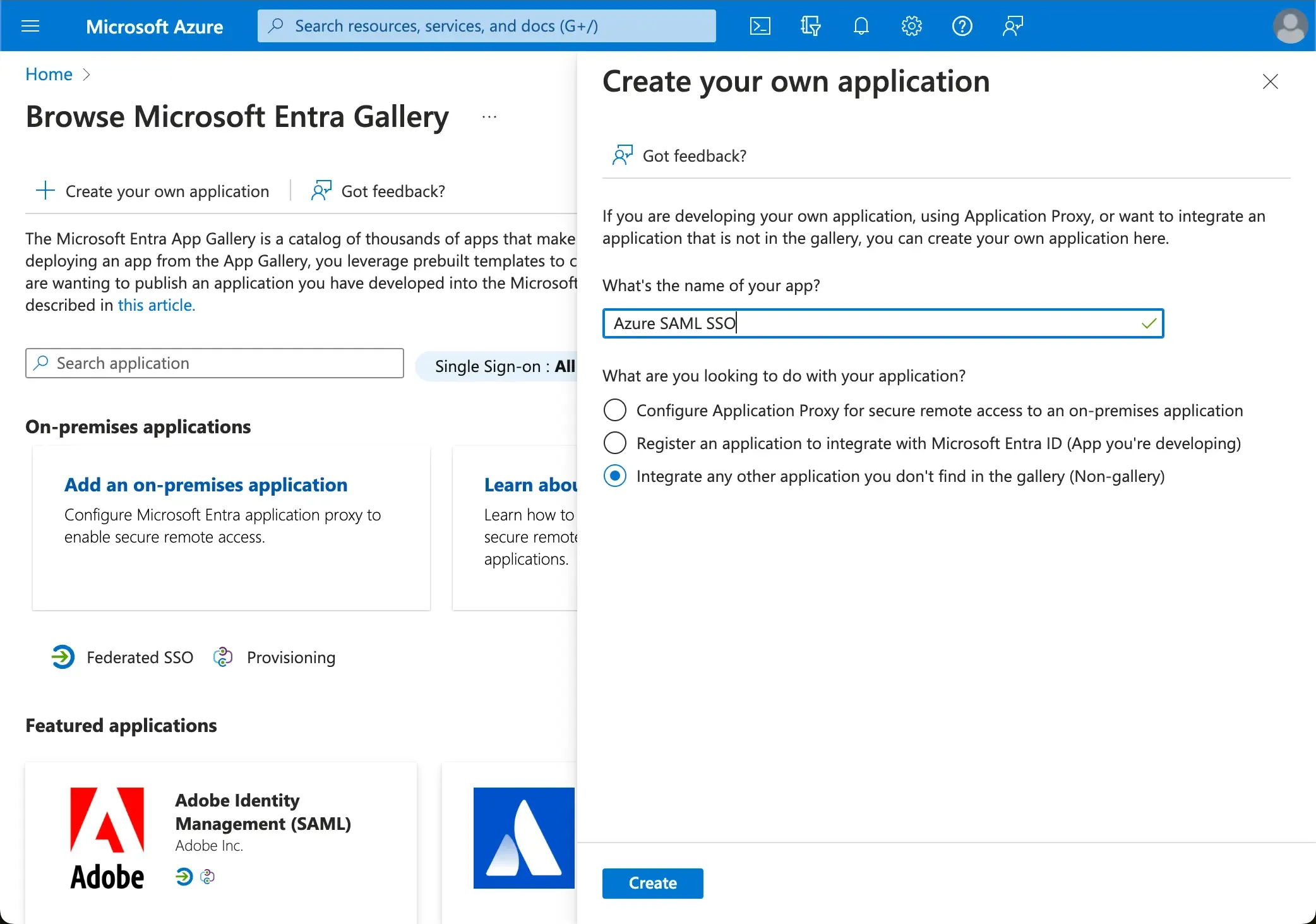

Vamos abrir o portal Azure em outra aba e seguir os passos para criar um aplicativo empresarial no lado do Azure.

Criar um aplicativo empresarial Azure

-

Acesse o portal Azure e faça login como administrador.

-

Selecione o serviço

Microsoft Entra ID. -

Navegue até

Aplicativos empresariaisusando o menu lateral. Clique emNovo aplicativoe selecioneCriar seu próprio aplicativono menu superior. -

Insira o nome do aplicativo e selecione

Integrar qualquer outro aplicativo que você não encontrar na galeria (Não-galeria).

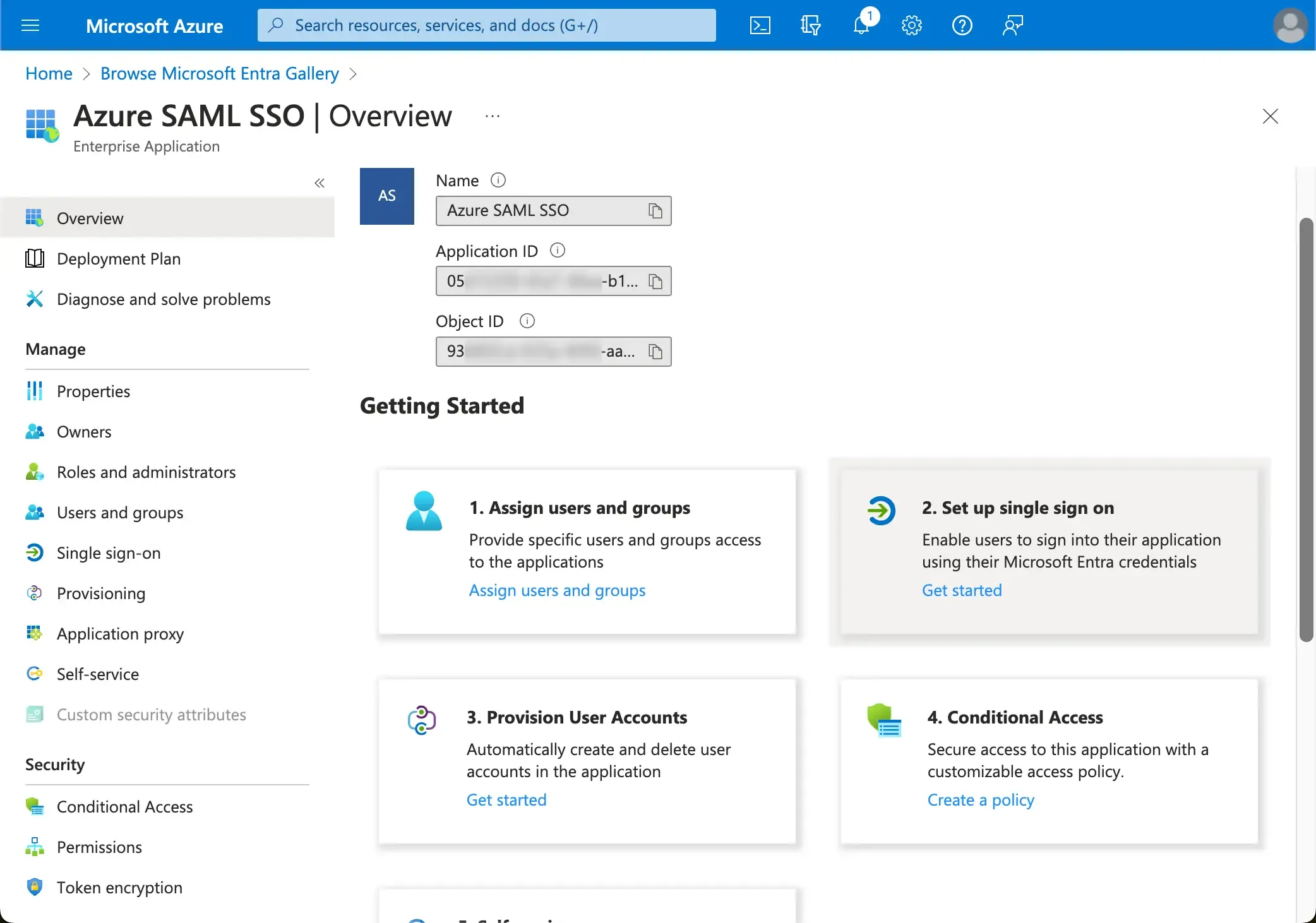

- Uma vez que o aplicativo é criado, selecione

Configurar single sign-on>SAMLpara configurar as definições SAML SSO.

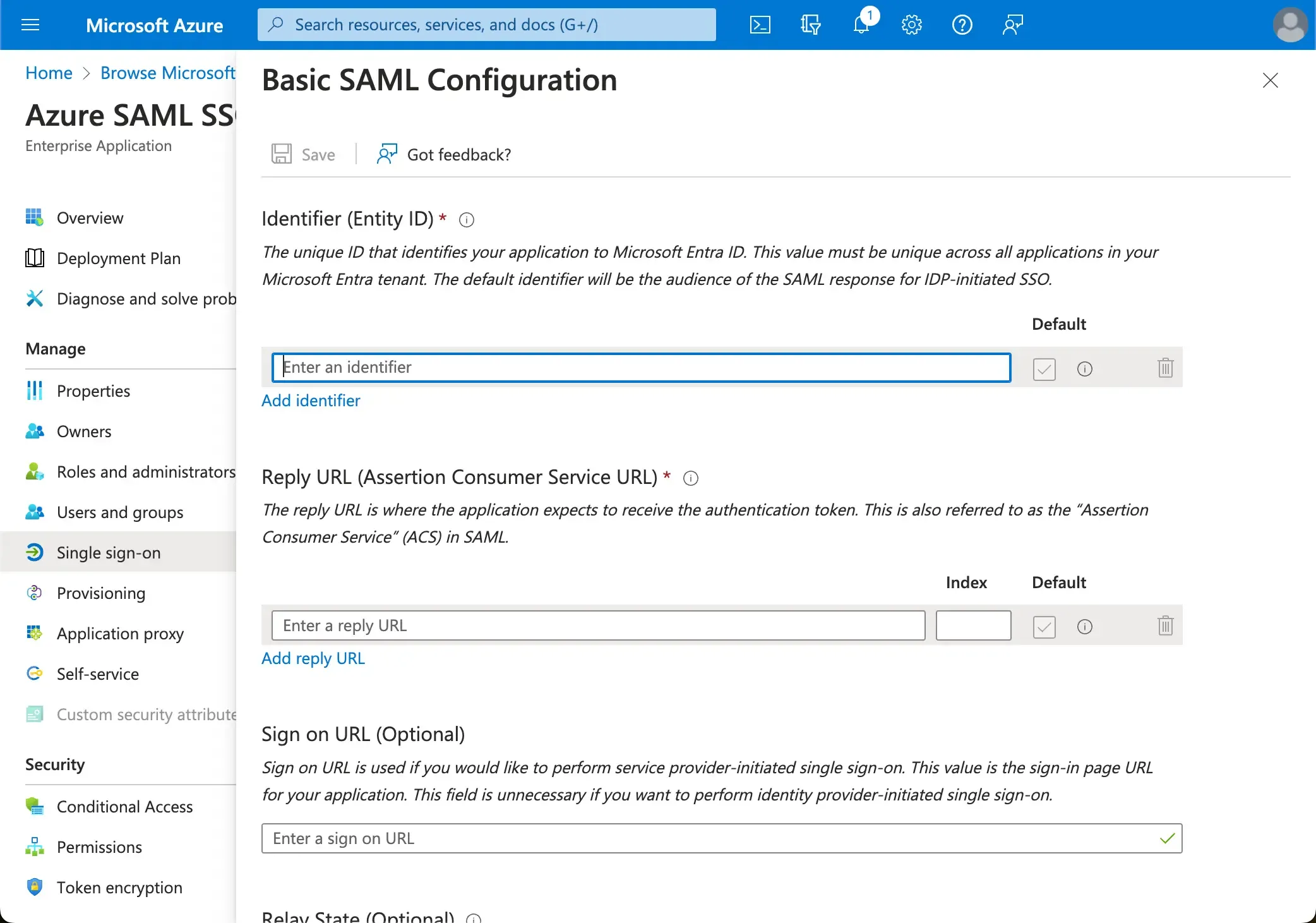

- Abra a primeira seção

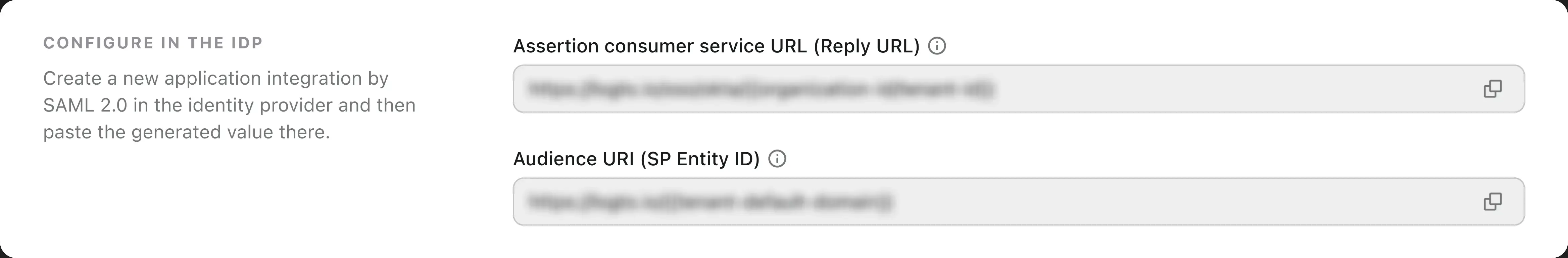

Configuração SAML Básicae copie e cole as seguintes informações do Logto.

-

URI de Público (SP Entity ID): Representa um identificador globalmente único para seu serviço Logto, funcionando como o EntityId para SP durante as solicitações de autenticação para o IdP. Este identificador é fundamental para a troca segura de declarações SAML e outros dados relacionados à autenticação entre o IdP e o Logto.

-

URL ACS: O URL do Serviço de Consumidor de Declaração (ACS) é o local onde a declaração SAML é enviada com uma solicitação POST. Este URL é usado pelo IdP para enviar a declaração SAML ao Logto. Ele atua como um URL de retorno de chamada onde o Logto espera receber e consumir a resposta SAML contendo as informações de identidade do usuário.

Clique em Salvar para salvar a configuração.

Fornecer os metadados SAML IdP ao Logto

Uma vez que o aplicativo SAML SSO é criado no Azure, você irá fornecer a configuração de metadados SAML IdP ao Logto. A configuração de metadados contém o certificado público do SAML IdP e o endpoint SAML SSO.

-

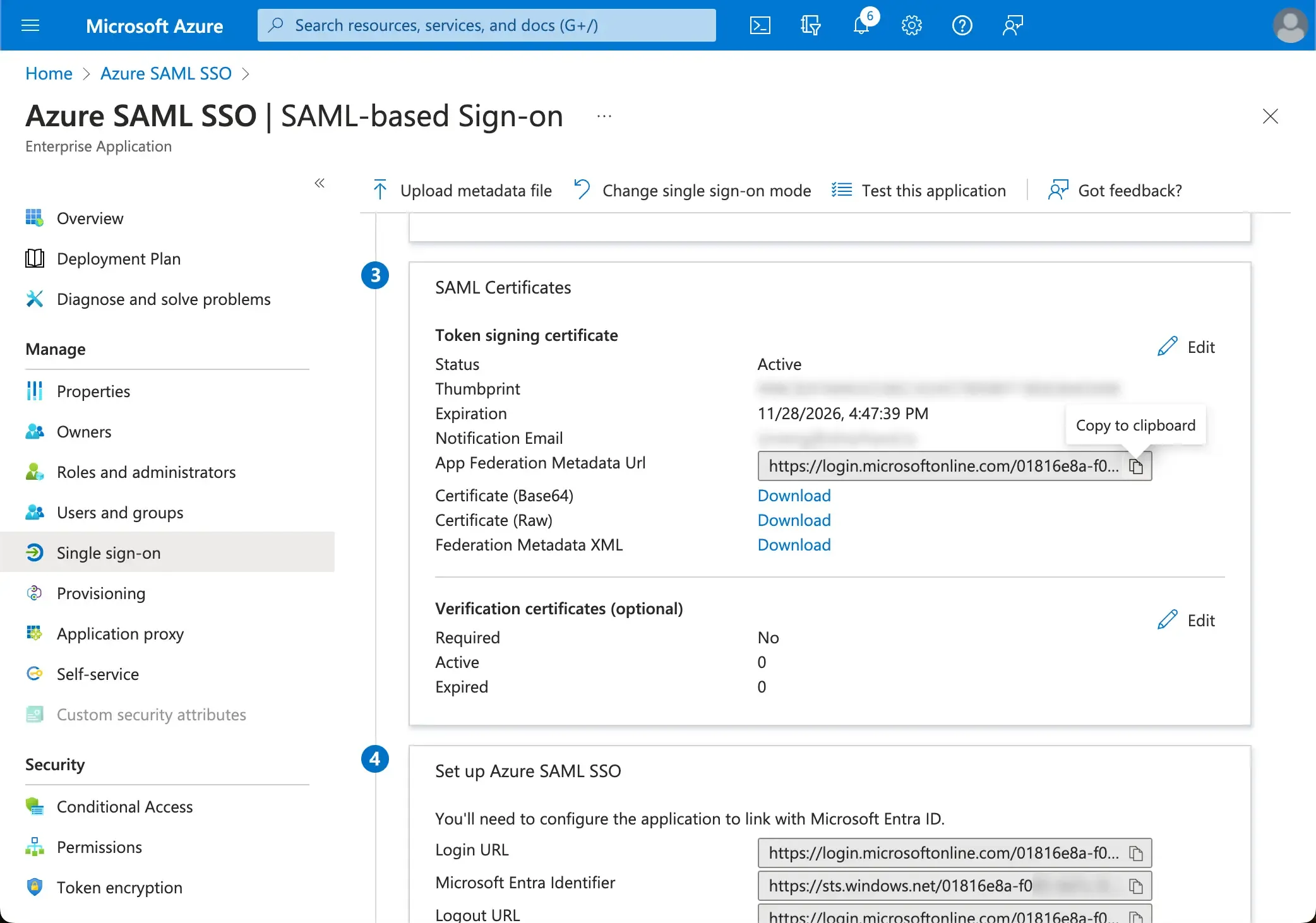

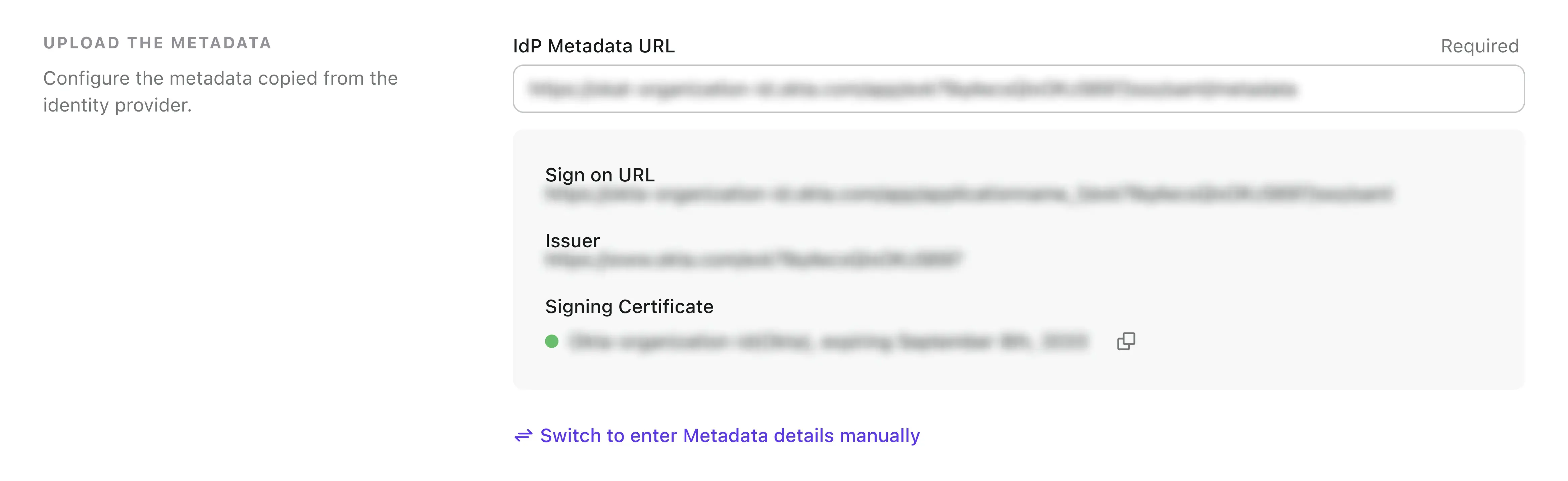

O Logto oferece três maneiras diferentes de configurar os metadados SAML. A maneira mais fácil é por meio do URL de metadados. Você pode encontrar o URL de metadados no portal Azure.

Copie o

URL de Metadados de Federação do AppdoSAML Certificates sectionde seu aplicativo Azure AD SSO e cole-o no campoURL de Metadadosno Logto.

-

Clique no botão de salvar e o Logto buscará os metadados a partir do URL e configurará a integração SAML SSO automaticamente.

Configurar o mapeamento de atributos de usuário

O Logto oferece uma maneira flexível de mapear os atributos de usuário retornados do IdP para os atributos de usuário no Logto. Os seguintes atributos de usuário do IdP serão sincronizados para o Logto por padrão:

- id: O identificador único do usuário. O Logto lerá a afirmação

nameIDda resposta SAML como o id de identidade SSO do usuário. - email: O endereço de e-mail do usuário. O Logto lerá a afirmação

emailda resposta SAML como o e-mail principal do usuário por padrão. - nome: O nome do usuário.

Você pode gerenciar a lógica de mapeamento de atributos de usuário tanto no lado Azure AD quanto no lado Logto.

-

Mapear os atributos de usuário AzureAD para os atributos de usuário Logto no lado do Logto.

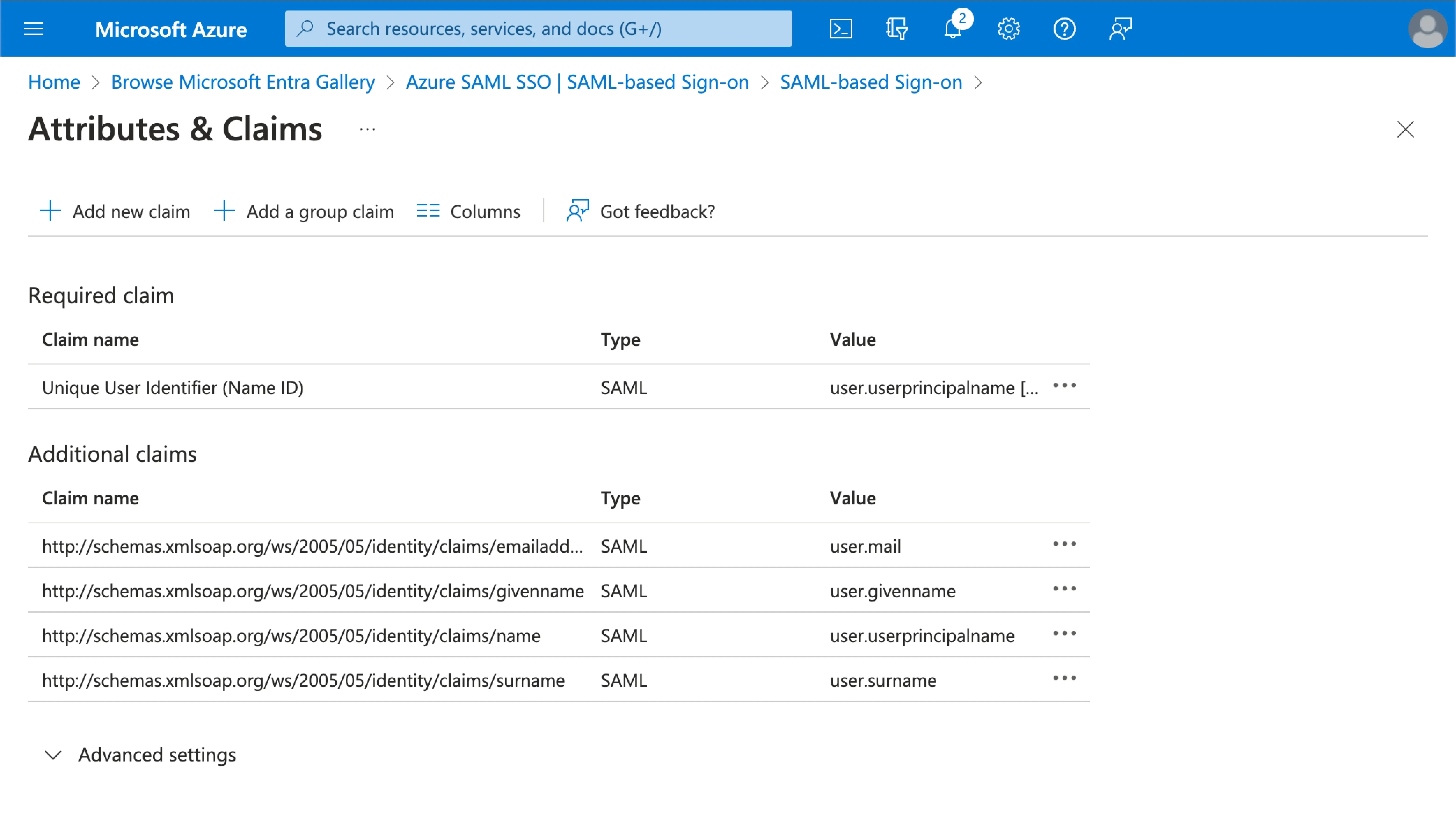

Visite a seção

Atributos e Reivindicaçõesde seu aplicativo Azure AD SSO.Copie os seguintes nomes de atributos (com prefixo de namespace) e cole-os nos campos correspondentes no Logto.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Recomendação: atualize este mapeamento de valor de atributo parauser.displaynamepara uma melhor experiência do usuário)

-

-

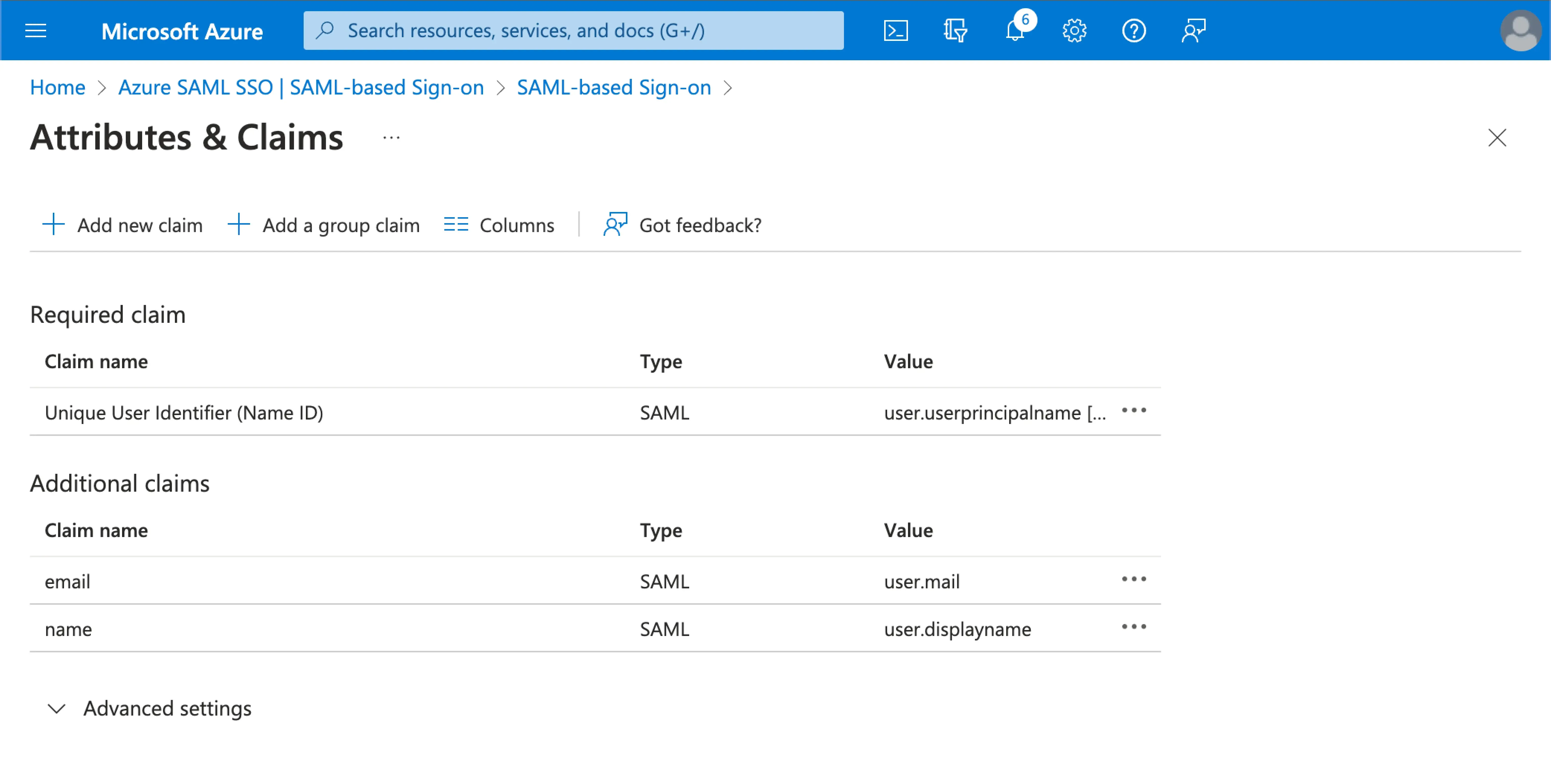

Mapear os atributos de usuário AzureAD para os atributos de usuário Logto no lado do AzureAD.

Visite a seção

Atributos e Reivindicaçõesde seu aplicativo Azure AD SSO.Clique em

Editar, e atualize os camposReivindicações adicionaiscom base nas configurações de atributos de usuário Logto:- atualize o valor do nome da reivindicação com base nas configurações de atributos de usuário Logto.

- remova o prefixo de namespace.

- clique em

Salvarpara continuar.

Deve terminar com as seguintes configurações:

Você também pode especificar atributos de usuário adicionais no lado do Azure AD. O Logto manterá um registro dos atributos de usuário originais retornados do IdP no campo sso_identity do usuário.

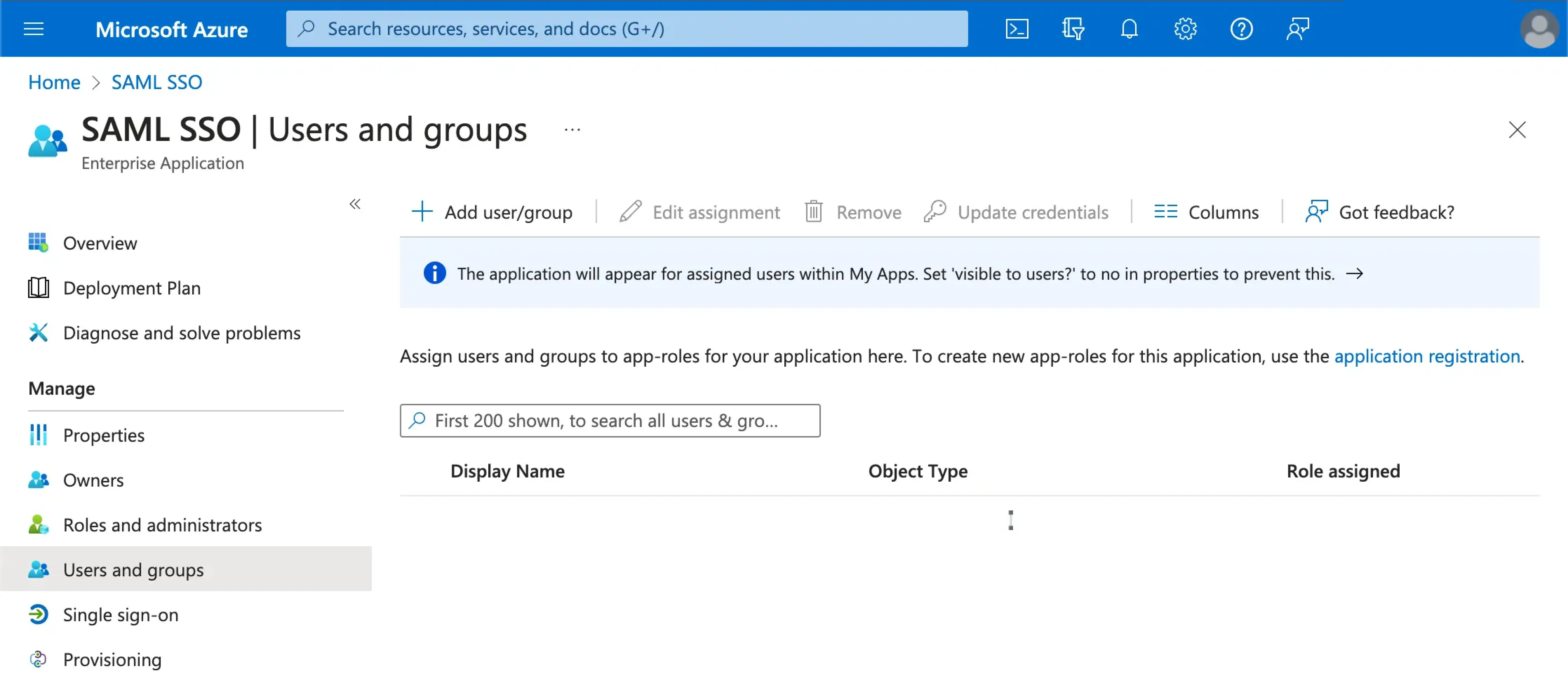

Atribuir usuários ao aplicativo Azure SAML SSO

Você precisará atribuir usuários ao aplicativo Azure SAML SSO para habilitar a experiência SSO para eles.

Visite a seção Usuários e grupos de seu aplicativo Azure AD SSO. Clique em Adicionar usuário/grupo para atribuir usuários ao aplicativo Azure AD SSO. Apenas usuários atribuídos ao seu aplicativo Azure AD SSO poderão se autenticar através do conector Azure AD SSO.

Habilitar o conector Azure SAML SSO no Logto

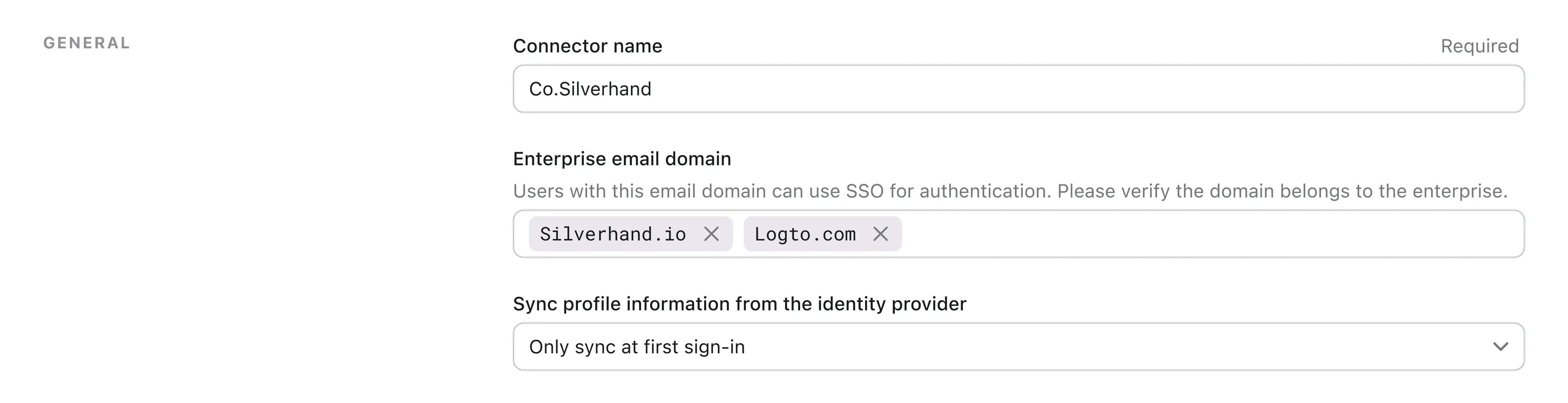

Defina o domínio de e-mail e habilite o conector Azure SAML SSO no Logto

Forneça os domínios de e-mail de sua organização na aba experience do conector SAML SSO do Logto. Isso habilitará o conector SSO como um método de autenticação para esses usuários.

Usuários com endereços de e-mail nos domínios especificados serão exclusivamente limitados a usar o conector SAML SSO como seu único método de autenticação.

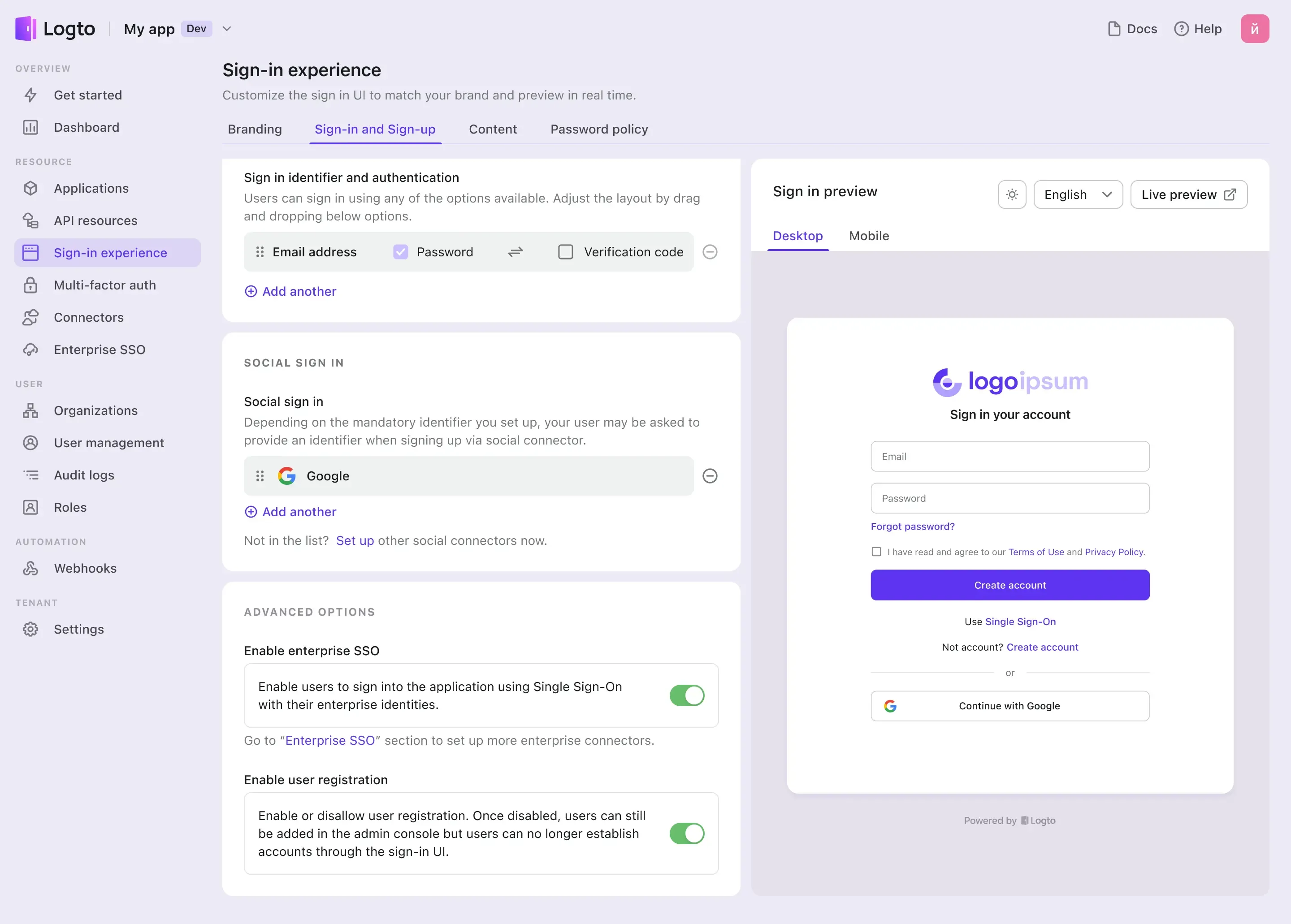

Habilitar o conector Azure SAML SSO na experiência de login do Logto

Vá para a aba Experiência de Login e habilite o SSO empresarial.

Agora, você pode testar a integração SSO usando o botão de visualização ao vivo no canto superior direito da seção Visualização da Experiência de Login.