Atualização do produto Logto: Colaboração na nuvem, login direto, migração lenta de senhas e mais

Use o Logto como um provedor de identidade OpenID Connect para construir seu ecossistema de aplicativos; adicione autenticação com duas entradas com o Protected App; e novos guias para Blazor, SvelteKit, Nuxt.js, Expo (React Native) e Angular.

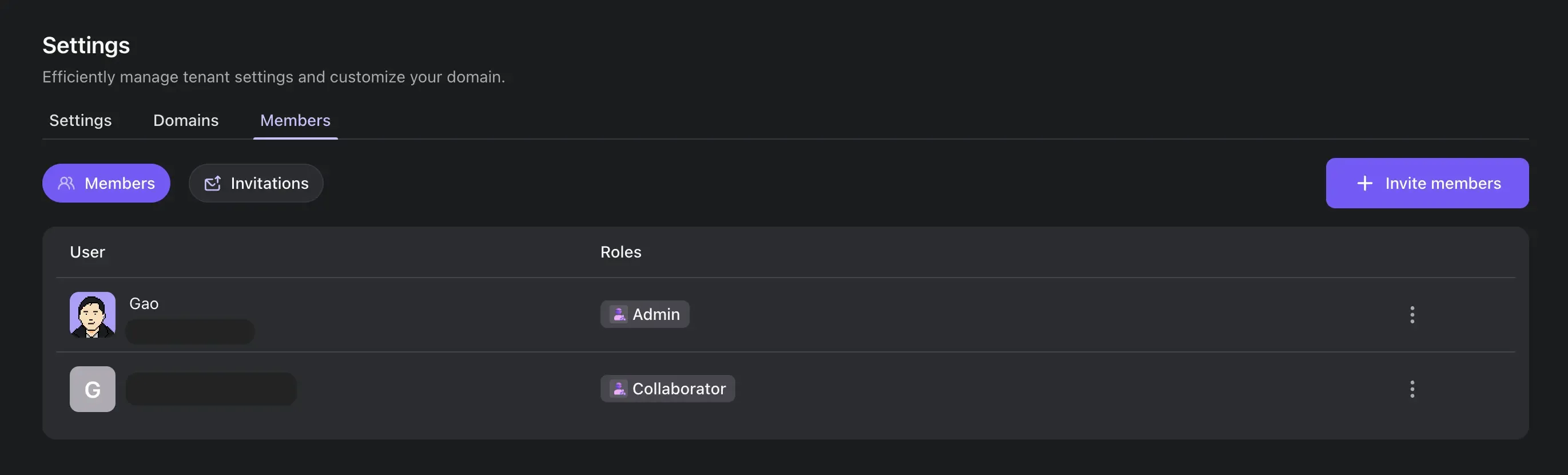

Colaboração na nuvem Logto

A funcionalidade tão esperada finalmente chegou! Agora você pode convidar seus membros da equipe para seus inquilinos Logto. Colabore com seus membros da equipe para gerenciar suas aplicações, usuários e outros recursos.

Convide seus membros da equipe seguindo estas etapas:

- Vá para as configurações do seu inquilino (a aba "Configurações").

- Clique na aba "Membros".

- Clique no botão "Convidar membros".

Preencha o endereço de e-mail do membro da equipe que você deseja convidar e escolha o papel que você quer atribuir a ele:

- Administrador: Acesso total e gerenciamento de todos os recursos do inquilino.

- Colaborador: Pode gerenciar recursos relacionados à identidade, mas com limitações:

- Sem acesso às informações de cobrança

- Não pode convidar ou gerenciar outros membros

- Não pode alterar o nome do inquilino

- Não pode apagar o inquilino

Para mais informações, veja Convidar seus membros da equipe.

Login direto

Agora você pode invocar diretamente um método de login ao pular a primeira tela. Isso é útil quando você tem um link direto para um método de login, por exemplo, quando você tem um botão "Entrar com o Google" no seu site.

Para usar esta funcionalidade, você precisa passar o parâmetro direct_sign_in na requisição de autenticação. Ele suporta os seguintes métodos:

- Um conector social

- Um conector SSO corporativo

Para saber mais, confira a documentação de Login direto.

Parâmetro da primeira tela

A experiência de login pode ser iniciada com uma tela específica configurando o parâmetro first_screen na requisição de autenticação OIDC. Este parâmetro visa substituir o parâmetro interaction_mode, que agora está obsoleto.

Veja a documentação de Primeira tela para mais informações.

Suporte total às declarações padrão do OpenID Connect

Adicionamos suporte para as declarações padrão do OpenID Connect restantes. Agora, essas declarações estão acessíveis tanto nos tokens de ID quanto na resposta do endpoint /me.

Além disso, aderimos ao mapeamento de escopos padrão - declarações. Isso significa que você pode recuperar a maioria das declarações de perfil usando o escopo profile, e a declaração address pode ser obtida usando o escopo address.

Para todas as declarações recentemente introduzidas, nós as armazenamos no campo user.profile.

Dados sociais

Além das declarações que o Logto reconhece, todos os conectores sociais agora também armazenam os dados brutos retornados pelo provedor social no campo rawData.

Para acessar esses dados em um objeto de usuário, você pode usar o campo user.identities.[idp-name].details.rawData.

Migração lenta de senha

Ao migrar usuários de um sistema legado para o Logto, você agora pode usar os campos passwordAlgorithm e passwordDigest na API POST /users para armazenar o hash original da senha do usuário.

Atualmente, os algoritmos suportados são:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Quando o usuário fizer login, o Logto usará o algoritmo e o digest fornecidos para verificar a senha; se a verificação for bem-sucedida, o Logto migrará automaticamente a senha para o novo hash Argon2.

Veja a referência da API para mais informações.

Melhorias

- Suporte aos campos

avatarecustomDatana APIPOST /users. - Suporte à rotação de chaves de assinatura no Logto OSS Console.

- Transporte de parâmetros de busca para a requisição de autenticação na pré-visualização ao vivo (aplicativo demo).

- Ao entrar no aplicativo demo do Logto com parâmetros de busca, se o usuário não estiver autenticado, os parâmetros de busca agora serão transportados para a requisição de autenticação. Isso permite testes manuais do fluxo de autenticação OIDC com parâmetros específicos.

GET /organization-rolesagora pode ser chamado com o parâmetro de consultaqpara filtrar os resultados pelo id da função, nome ou descrição.

Correções

- Console: Corrigidos problemas no guia de integração do conector social da Microsoft.

- Console: Ao criar um novo recurso de API, o indicador deve ser um URI absoluto válido.

- Experiência: Corrigido erro 500 no endpoint

/interaction/consentdo aplicativo de terceiros. - Experiência: Pular mensagens não objetivas no ambiente nativo. Isso corrige um problema no

WKWebViewdas novas versões do iOS.

Desenvolvimento

@logto/connector-kit: [MUDANÇA QUEBRA] atualização dos tiposSocialUserInfoeGetUserInfo@logto/connector-kit: [MUDANÇA QUEBRA] proteger resultados deparseJsoneparseJsonObject

Em andamento

Estamos trabalhando nas seguintes funcionalidades:

- Declarações personalizáveis de tokens de acesso (em breve)

- Recurso de API para organizações

- Usar o Logto como um provedor de identidade SAML