Explorando MFA: Observando a autenticação a partir de uma perspectiva de produto

Deconstruindo a Autenticação Multifator (MFA) através de uma análise de seus componentes principais, processos do usuário e princípios orientadores essenciais.

No cenário digital, se todos os aplicativos fossem usados da mesma forma para fazer login, poderíamos economizar tempo e recursos simplificando a forma como provamos quem somos? Parece possível, certo? Como quando você usa "Continuar com o Google" para tudo, ou apenas uma combinação de e-mail e senha para todas as suas coisas.

Mas a história real é mais interessante. Cada aplicativo tem sua maneira única de garantir que é realmente você fazendo o login. Nos esforçamos nesse processo de verificação para manter tudo seguro, equilibrar as experiências do usuário e respeitar as preferências de privacidade de cada usuário.

Como não existe uma fórmula mágica para todos, vamos descrever como a verificação funciona e criar designs que correspondam ao serviço.

O básico: duas partes da autenticação

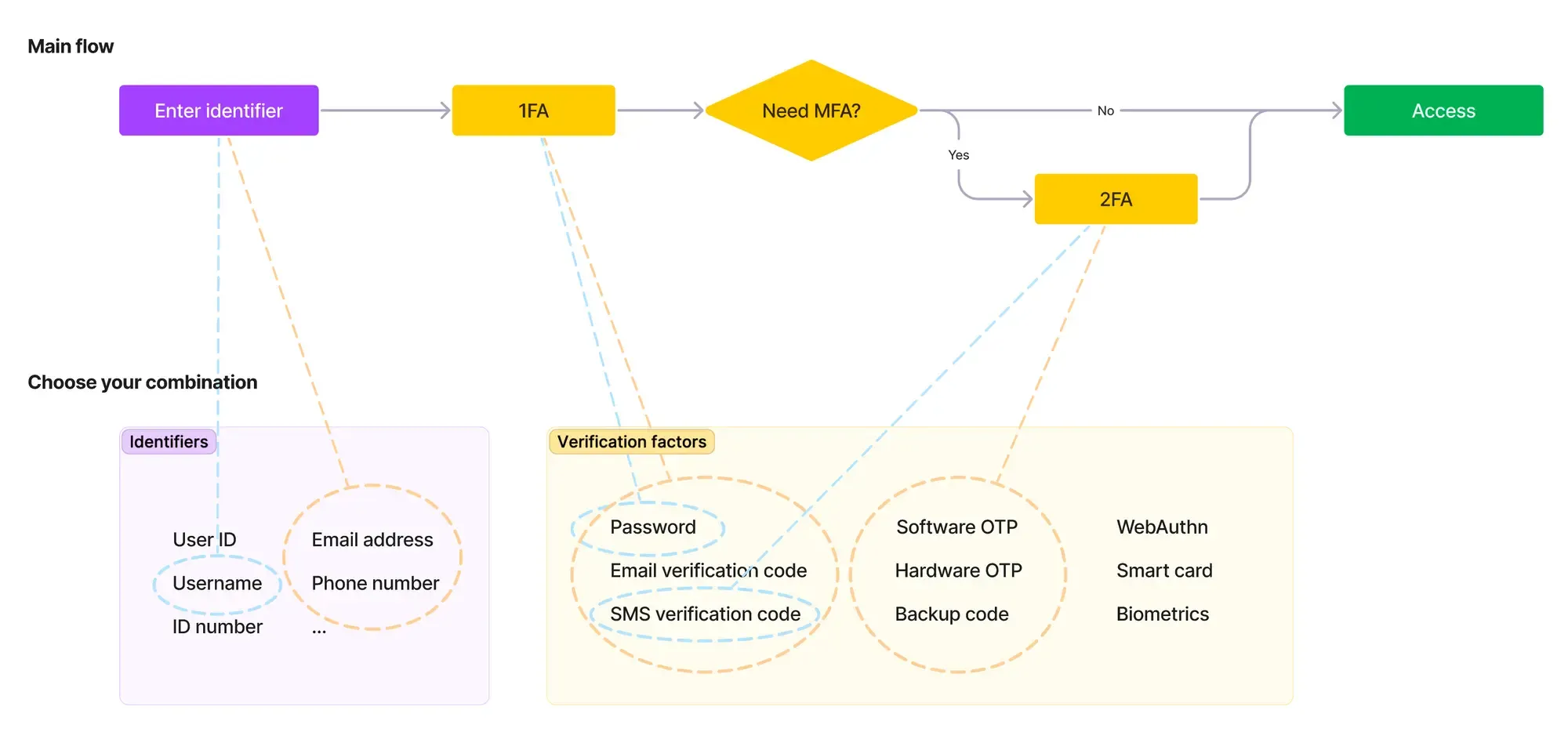

Autenticação, a palavra chique para verificar quem você é, é composta por duas coisas: um Identificador e um Fator de Verificação.

Pense no Identificador como dizer "Oi, eu sou a Sarah." Você pode pensar, "Oh, essa é a Sarah, legal." Mas as pessoas de segurança perguntam, "É realmente a Sarah? Sarah possui as credenciais necessárias para obter acesso?" É aí que entra o Fator de Verificação. Vamos colocar isso em termos técnicos.

Identificadores: seu ID digital

Os identificadores determinam o que um usuário pode acessar. Como os recursos geralmente são escassos, sua identidade é seu passe único. Passo um: insira seu identificador na página de login. Mas não estamos indo com Apelido ou Nome completo – isso é um sobrecarregar de pesquisa esperando para acontecer. Identificadores que podem ser usados são:

-

User ID: Tecnica e unicamente imutável. É como para gerenciamento administrativo, mas os usuários não lembrarão disso para cada produto.

-

Nome de usuário: Uma versão amigável do ID do Usuário. É único e não pode se repetir em um sistema de conta. As plataformas sociais personalizam perfis, mas para manter a reconhecimento estável, tem que ser o Nome de usuário. Mudanças limitadas, talvez até pagas.

-

Número de ID: Como carteiras de identidade, IDs de estudante ou números de cartão bancário, são identificadores sólidos e únicos. Embora não sejam facilmente lembrados, podem ser recuperados como mecanismo de backup confiável se você esquecer seu ID principal.

-

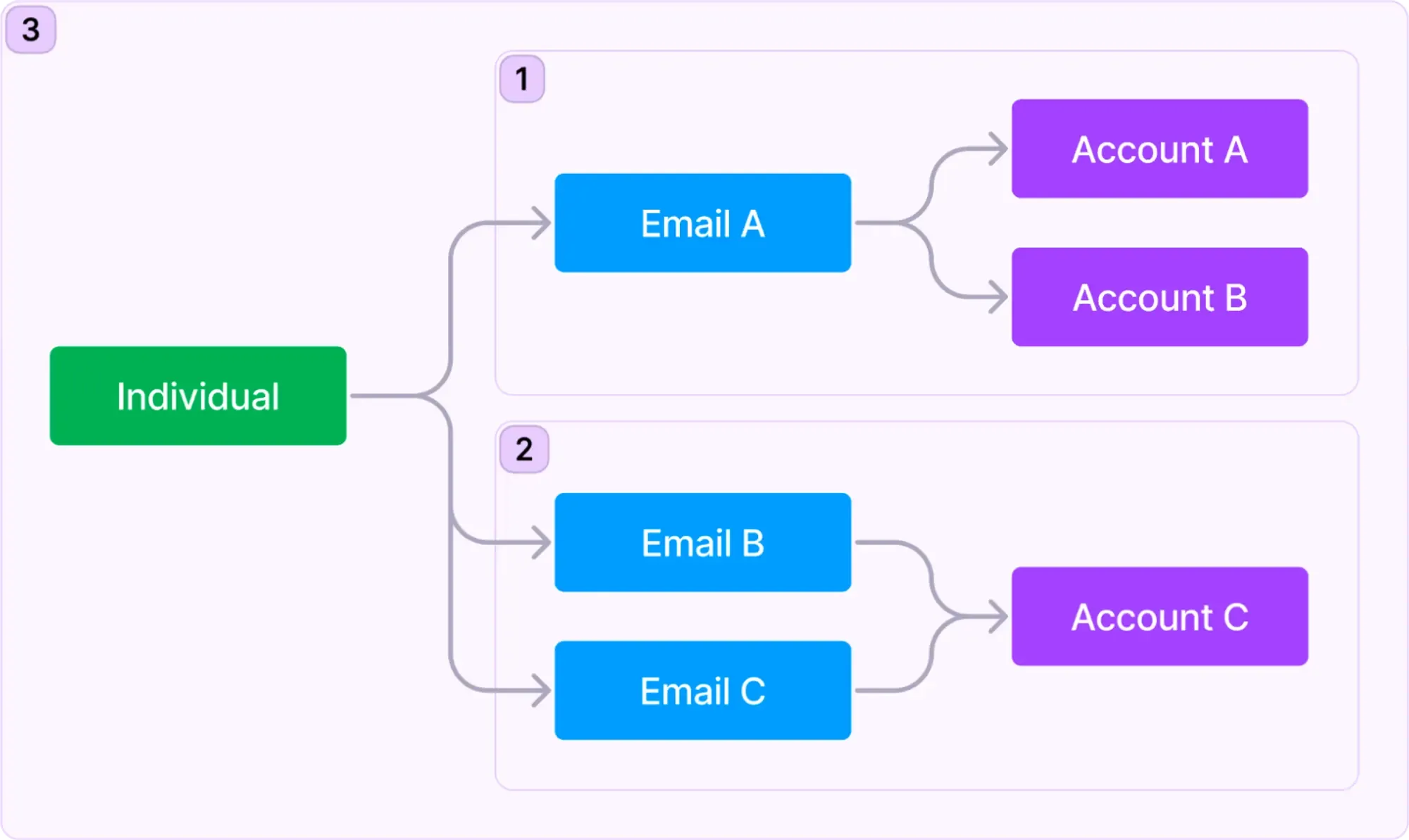

Email ou Número de telefone: Ao contrário do nome de usuário, que muitas vezes pode escapar da memória, informações de contato são mais memoráveis. Empregar um Email ou Número de telefone como identificador evita que usuários que estiveram inativos ou recordados a longo prazo esqueçam sua identidade, reduzindo o risco de potencial churn. Embora essa conveniência seja amigável ao usuário, gerenciar a interação entre "indivíduos, emails e contas" pode complicar a estrutura do seu produto. Considere o Instagram: (1) Ele permite várias contas usando um único Email; (2) Vários emails podem ser adicionados ao perfil do Instagram para login ou recuperação; (3) O Instagram permite logins simultâneos em várias contas, independentemente dos emails corresponderem. Embora as contas geralmente tenham recursos segregados, o Instagram permite a fusão de informações de contas, promovendo validação coesa, anúncios direcionados e recomendações personalizadas.

Fatores de verificação

Os fatores de autenticação são os movimentos que provam que você é realmente você. Existem muitos fatores divididos por atributos para escolher:

| O que significa | Fatores de verificação | |

|---|---|---|

| Conhecimento | Algo que você sabe | Senha, código de verificação por Email, Código de backup |

| Posse | Algo que você tem | Código de verificação por SMS, OTP de app Autenticador, OTP de hardware (chave de segurança), Cartão inteligente |

| Inerência | Algo que você é | Biometria como impressões digitais, identificação facial |

Teoricamente, você pode misturar esses Fatores de verificação com qualquer Identificador para provar que é você. Comum: Endereço de email (ID) e Código de verificação por email (Fator). Mas você pode misturar: Endereço de email (ID) e Código de verificação por SMS (Fator).

Porque o mal está à espreita, um único fator não é suficiente. É aí que a Autenticação Multifator (MFA) entra em jogo. Quando você faz login, a primeira etapa de autenticação (1FA) é necessária, mas pode haver mais etapas, uma segunda (2FA) e até uma terceira. Além disso, quando você solicita acesso a recursos críticos no aplicativo, é necessário reverificar sua identidade. Essas camadas adicionais oferecem segurança aprimorada contra atores maliciosos. Toda essa gama é MFA.

Projete seu fluxo de autenticação

Voltando ao início – por que cada aplicativo tem diferentes combinações de Identificadores e Fatores de autenticação? É sobre a experiência do usuário.

Ser muito rígido com a verificação pode deixar os usuários irritados, pensando: "Por que isso é tão difícil?" Ser muito relaxado pode levar a contas hackeadas e caos. Então, de quem é a culpa?

Três princípios de coreografia:

Garanta que seus usuários reais possam acessar

As pessoas às vezes esquecem IDs ou perdem passos de verificação. Para aliviar possíveis fardos de suporte, precisamos de maneiras de ajudar:

- Oferecer vários fatores para verificar – geralmente pelo menos dois para MFA. Porque biometria é legal, mas não funciona quando não reconhecida; às vezes os usuários podem perder dispositivos.

- Ter opções para recuperar a verificação – como "Esqueceu a senha" ou encontrar seu ID novamente. No entanto, antes da recuperação, a verificação preliminar de identidade também é necessária, o que geralmente é diferente do processo de login.

- Fornecer informações de contato para recuperação através do atendimento ao cliente ou administradores como um backup.

Verificação sem brechas

Verificar não é perfeito, e a autenticação em duas etapas nem sempre é mais segura. Lembre-se:

- No fluxo do MFA, a segunda etapa de autenticação deve possuir atributos diferentes (Conhecimento/Posse/Inerência) da primeira. Por exemplo, usar "Senha (Conhecimento)" como 1FA e "OTP de app Autenticador (Posse)" como 2FA pode impedir vários vetores de ataque.

- Os métodos de recuperação não podem pular o MFA. Por exemplo, se você pode "esqueceu a senha" pelo SMS, não pode usar o SMS também como o segundo fator de autenticação. Outra opção é adicionar 2FA ao processo de "esqueceu a senha", embora isso possa parecer complexo.

- Considere tempo de paralisação de código ou limitação de taxa. Após várias tentativas de verificação incorretas, restrinja a taxa das verificações subsequentes. E não permita intervalos prolongados entre passos na verificação em vários passos.

Equilibrar a experiência do usuário

Nem toda ação precisa de 1FA ou 2FA. É sobre a situação, não sempre seguir os mesmos passos.

- Dar capacidade personalizada a diferentes funções: Garantir a segurança dos recursos é primordialmente responsabilidade do produto, mas também é dever de um indivíduo. Estratégias para exigir MFA podem ser adaptadas com base na natureza do serviço: MFA universal para usuários no aplicativo, MFA orientado por organização e MFA orientado por decisão do usuário.

- Aproveite o MFA adaptativo: Para cenários envolvendo riscos potenciais ou operações de alto risco, exigir verificação é pragmático. Em contraste, ambientes seguros ou operações de baixo risco podem merecer acesso simplificado através de sessões mantidas, passos de verificação minimizados ou até mesmo acesso como convidado. Notavelmente, isso depende de considerar o contexto do usuário.

- Ambientes inseguros: Como novos dispositivos, locais de viagem não característicos ou IPs não confiáveis.

- Ações sensíveis: Como acesso a dados criptografados, grandes transações financeiras ou mudança de métodos de verificação.

Para detalhes, confira as diretrizes dos Níveis de Garantia de Autenticação (AAL) da NIST.

Notas finais

Ao encerrar nossa exploração sobre autenticação e verificação multifator (MFA), esperamos que você tenha adquirido insights sobre o papel vital que elas desempenham em nossas vidas digitais. A MFA, misturando identificadores e fatores de verificação, cria um escudo robusto que mantém o acesso seguro enquanto oferece interações amigáveis ao usuário.

A notícia empolgante é que a MFA do Logto está no horizonte. Para indivíduos e empresas, o Logto garante interações online seguras.