Como integrar Azure AD (Entra ID) SAML SSO com o seu provedor de autenticação

Aprenda a integrar o Azure AD SSO com o Logto usando o conector SAML padrão.

O Logto fornece um conector SAML pronto para uso para integrar com provedores de identidade SSO. Cada provedor tem suas próprias informações específicas para configurar. Este guia irá guiá-lo pelas etapas para integrar o Azure AD com o Logto.

Crie um novo conector social SAML no Logto

-

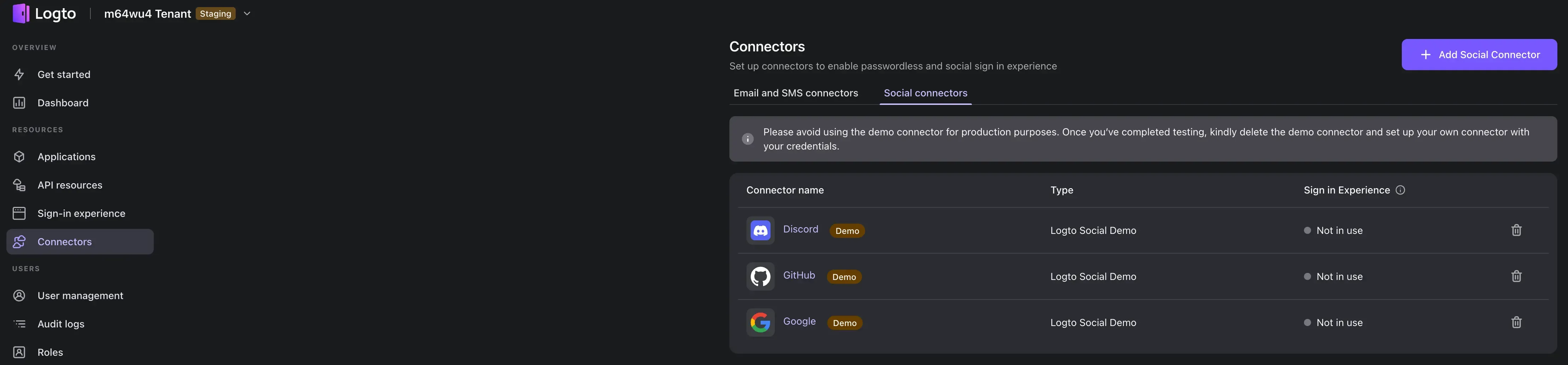

Visite seu Console do Logto Cloud e navegue até a seção de conectores.

-

Mude para a guia Conectores sociais e clique no botão Adicionar Conector Social no canto superior direito.

-

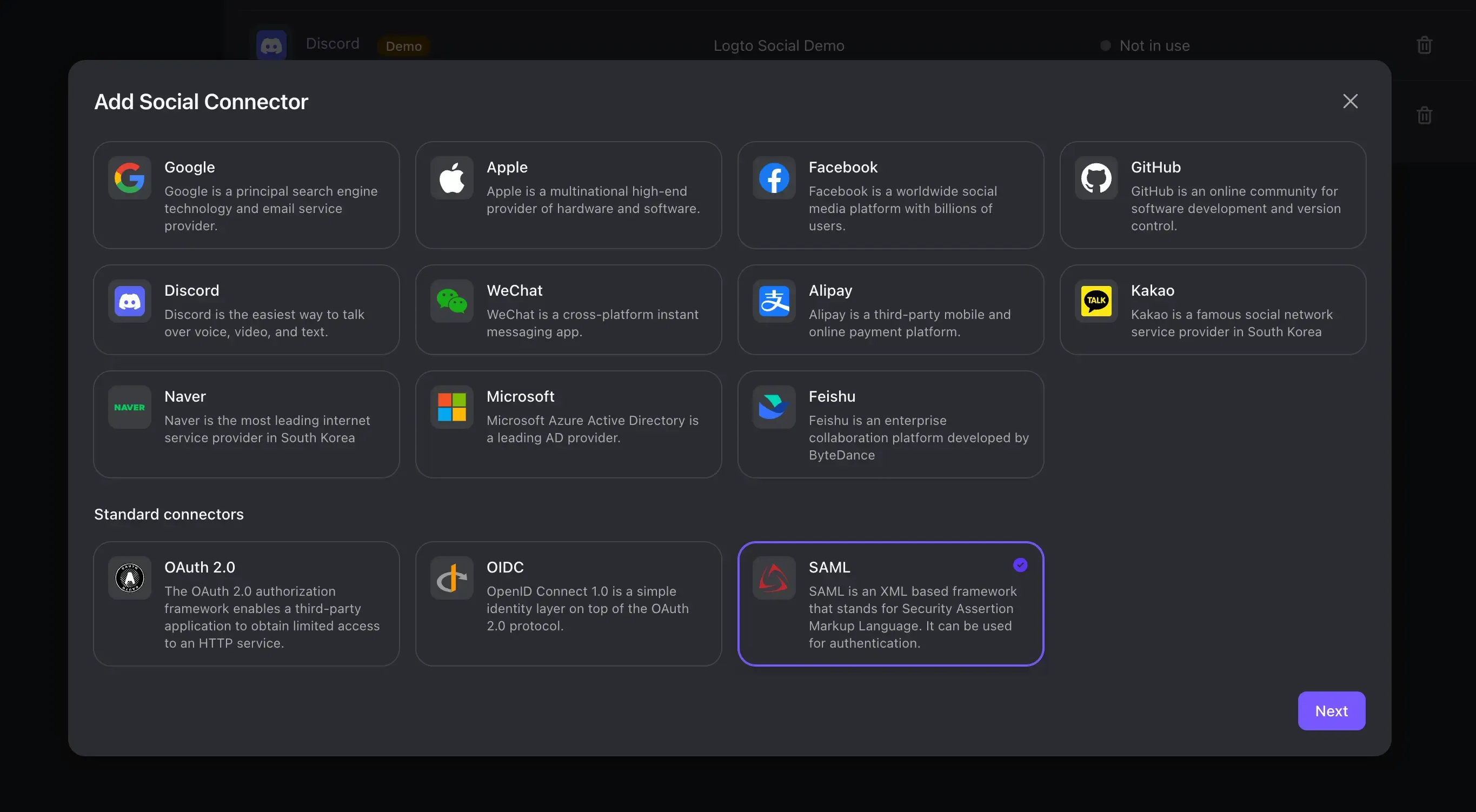

Selecione o conector SAML.

Você será apresentado ao formulário de criação do conector SAML:

-

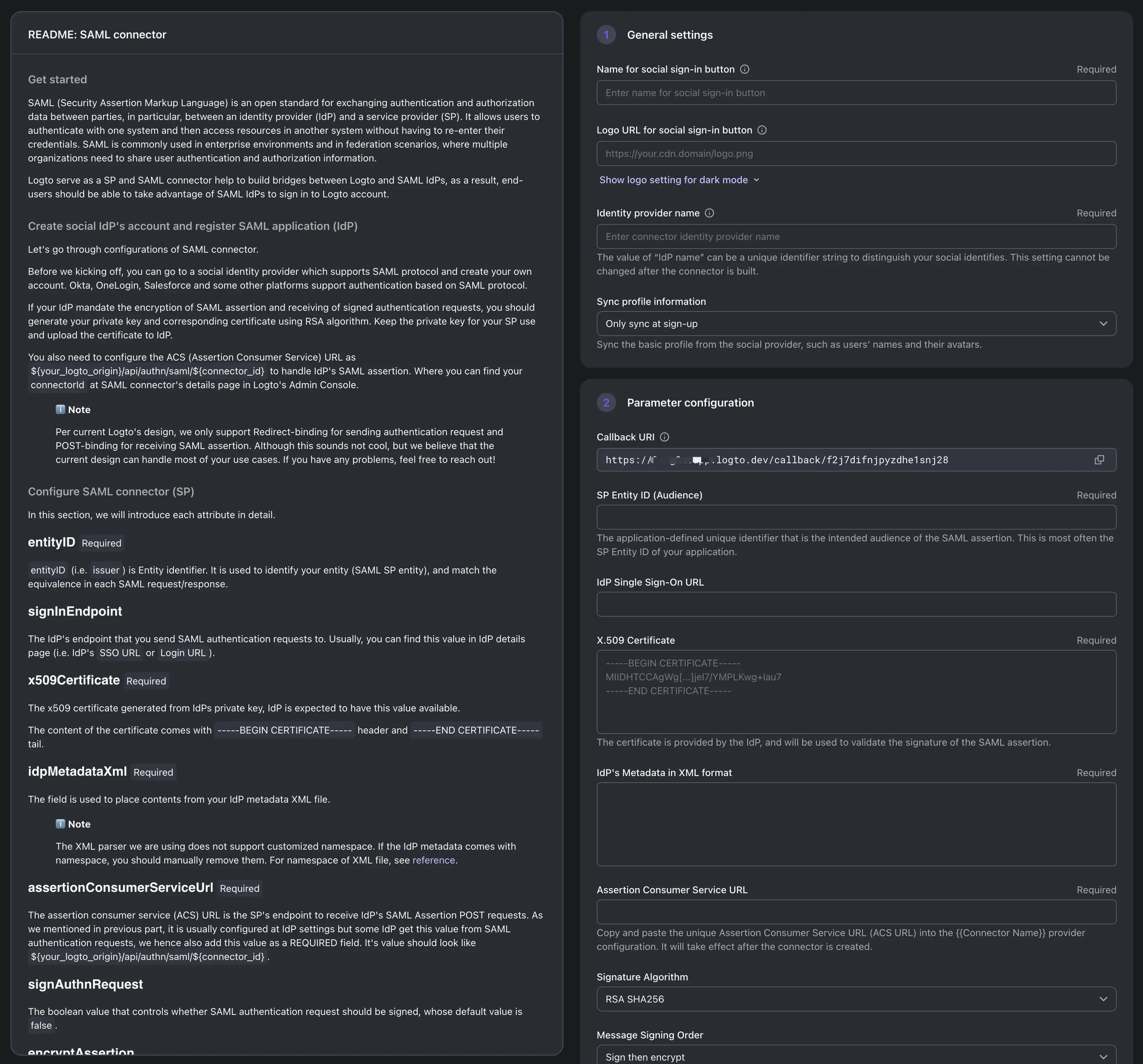

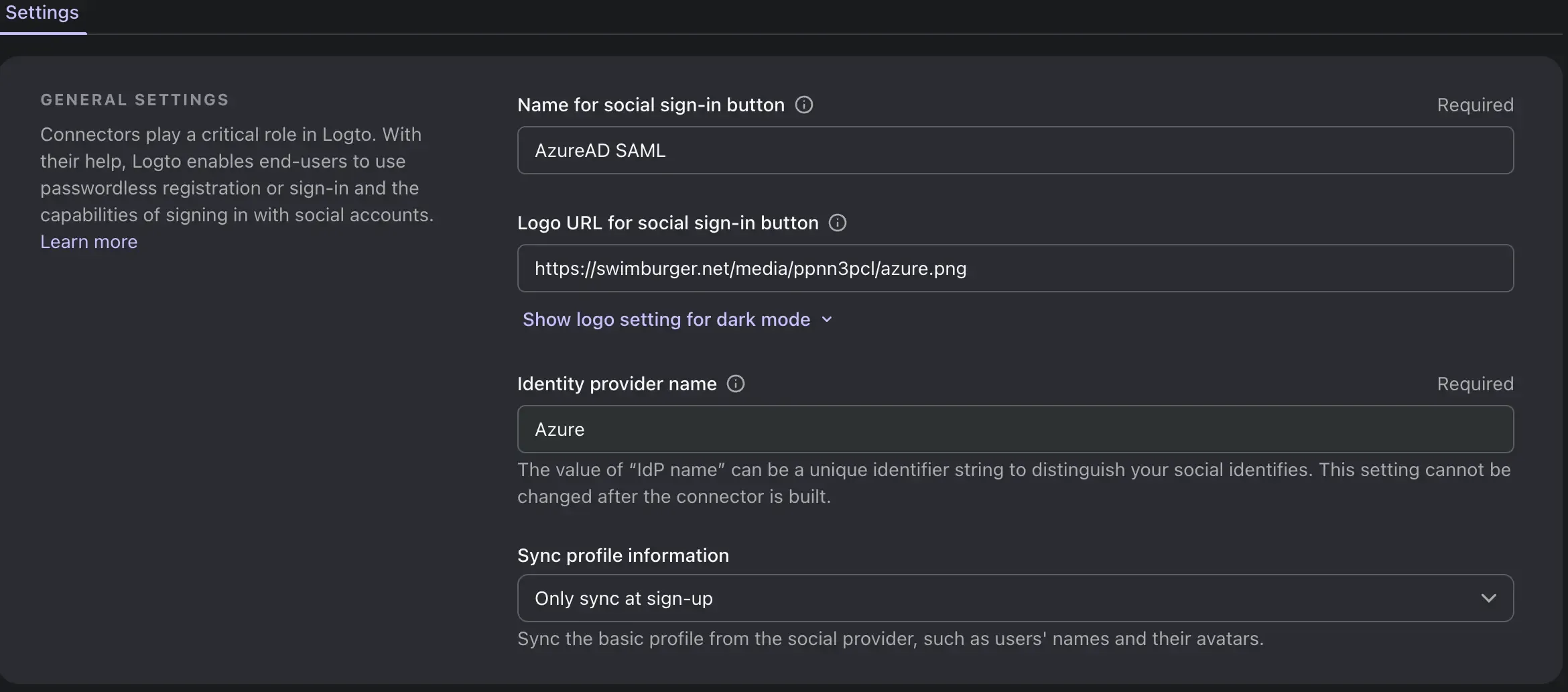

Preencha a informação geral do conector

Nome do Campo Descrição Nome para o botão de login social O nome do botão de login social que será exibido na página de login. URL do Logo para o botão de login social A URL do logo do botão de login social que será exibido na página de login. Nome do provedor de identidade O nome do provedor de identidade. Isso pode ajudar você a identificar o provedor alvo do conector. Sincronizar informações do perfil Se deve sincronizar as informações do perfil do usuário do provedor de identidade apenas após o primeiro registro ou após cada sessão de login. -

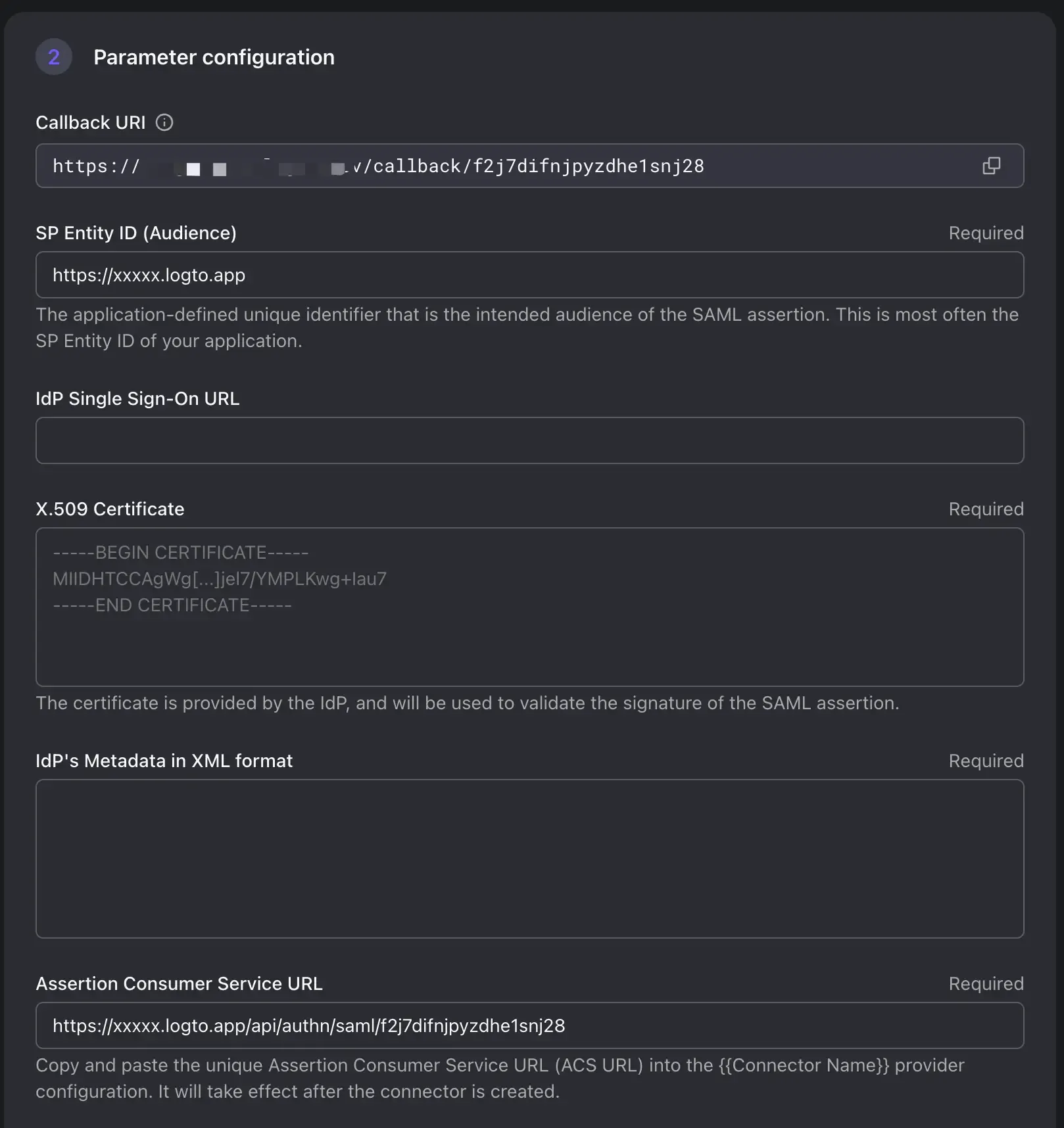

Configure o Id da Entidade e a URL do Serviço Consumidor de Asserção

"ID da Entidade" e "URL do ACS" são componentes essenciais usados no processo de troca SAML para provedores de identidade e serviço.

SP ID da Entidade: O ID da Entidade é um identificador único que representa uma entidade SAML dentro de um sistema baseado em SAML. Ele é usado para distinguir diferentes participantes na troca SAML. O SP ID da Entidade ajuda tanto o IdP a reconhecer o público da solicitação e estabelecer confiança.

URL do ACS (URL do Serviço Consumidor de Asserção): A URL do ACS é um endpoint específico fornecido pelo Provedor de Serviço (Logto) onde o Provedor de Identidade (IdP) envia a asserção SAML após a autenticação bem-sucedida. Uma vez que um usuário é autenticado pelo IdP, o IdP gera uma asserção SAML contendo atributos do usuário e a assina digitalmente. O IdP então envia essa asserção para a URL do ACS do SP. O SP valida a asserção, extrai atributos do usuário e efetua o login do usuário.

Nome do Campo Descrição Exemplo ID da Entidade SP (Público) ID da Entidade SP usado pelo AzureAD para identificar a identidade do Logto. Usar seu endpoint do inquilino do Logto como o EntityID é recomendado https:// <tenant-id>.logto.appURL único de autenticação IdP Endpoint de Login do IdP. Opcional no Azure. Este campo é usado para o SP identificar a sessão de login iniciada pelo IdP. Atualmente o Logto NÃO suporta sessão de login iniciada pelo IdP. Por favor, deixe este campo em branco Certificado X.509 O certificado IdP usado para assinar a asserção SAML. (Vamos obter este certificado do AzureAD mais tarde) Metadados IdP em formato XML O conteúdo do arquivo XML de metadados IdP. (Vamos obter este arquivo do AzureAD mais tarde) URL do Serviço Consumidor de Asserção A URL do ACS do SP. Endpoint do SP(Logto) para receber solicitações de asserção SAML. Substitua o tenant-id e connector-id com os seus próprios. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

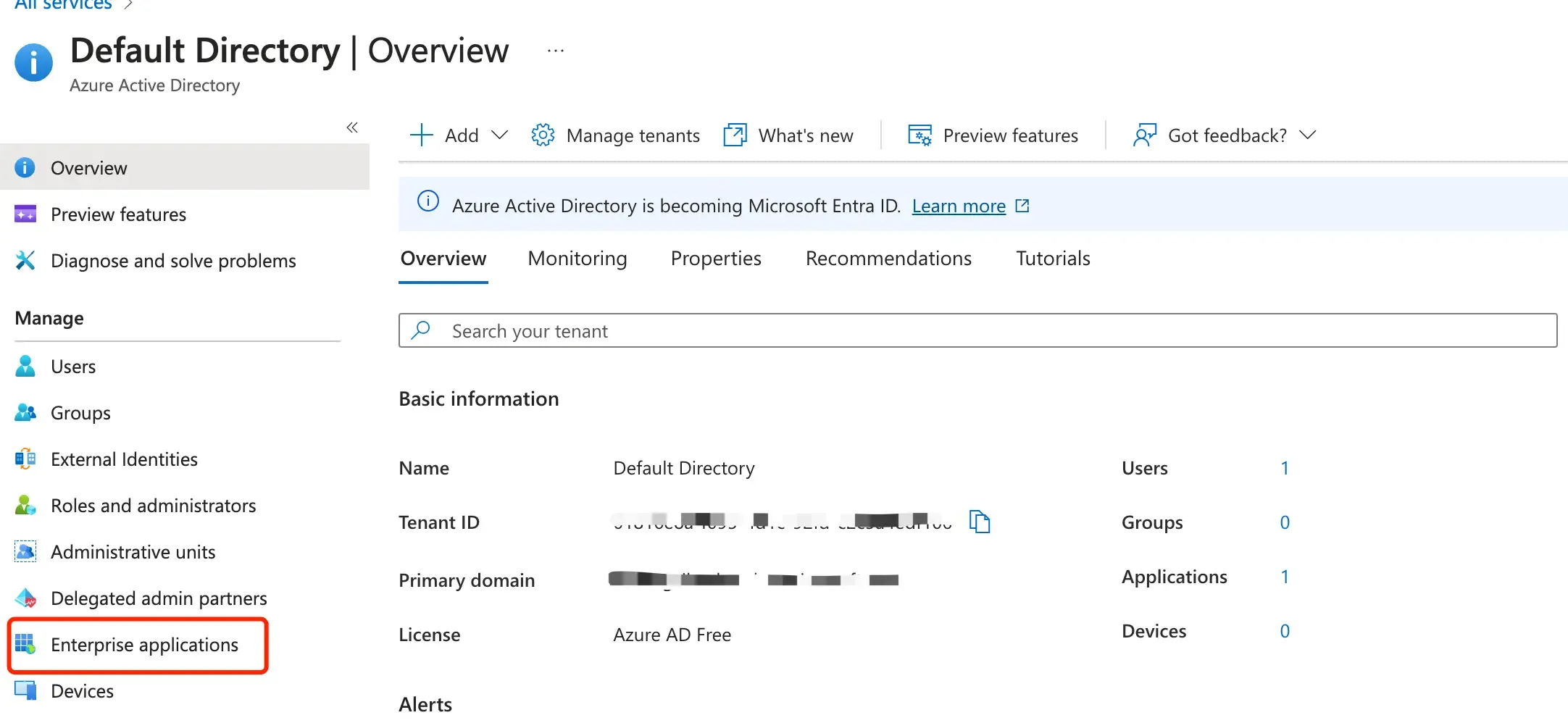

Crie uma aplicação SAML SSO no portal do Azure

-

Faça login no painel do Azure Active Directory. Selecione “Aplicativos Empresariais”.

-

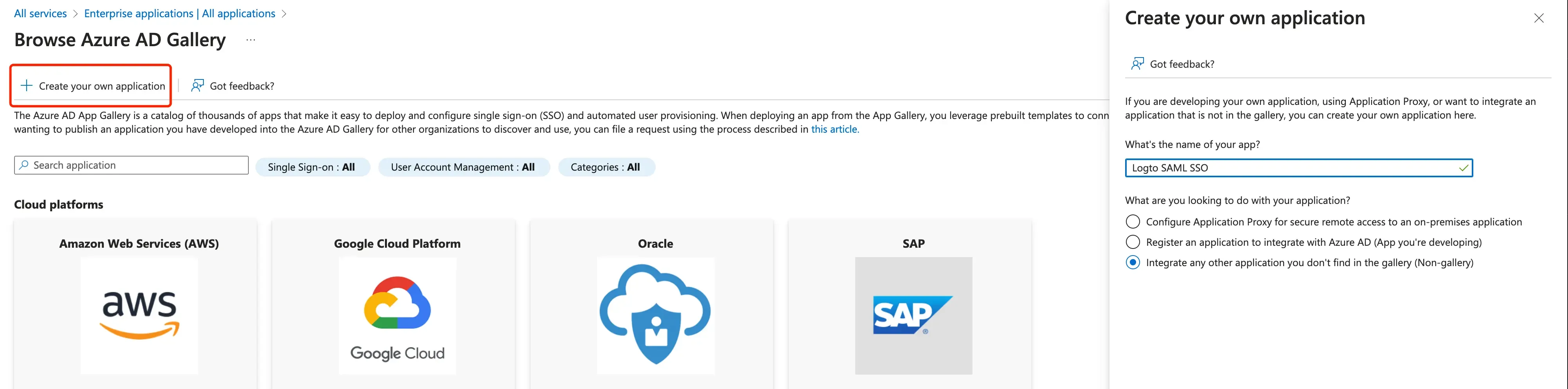

Selecione “Novo Aplicativo” → “Crie seu próprio aplicativo”.

-

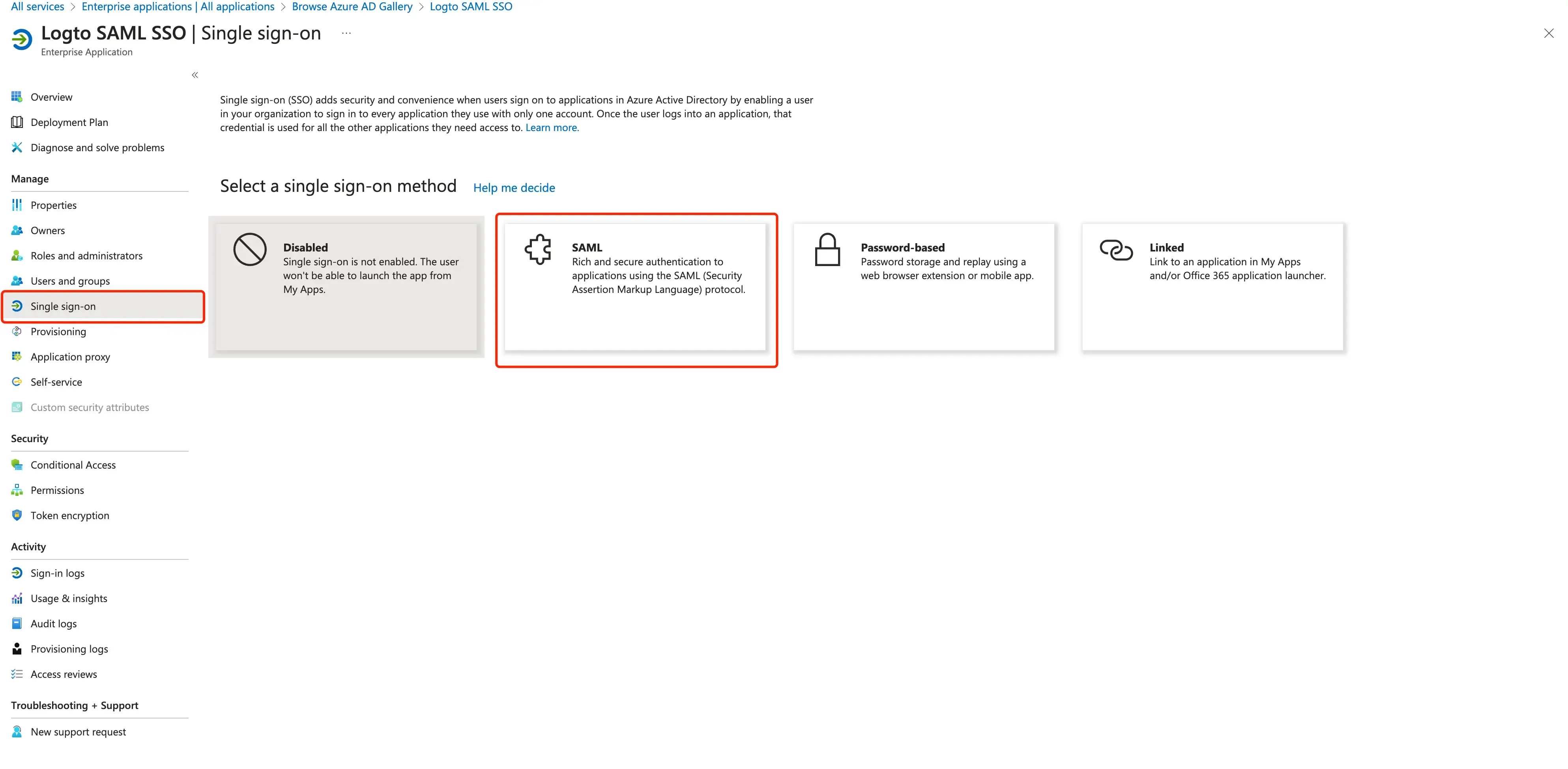

Inicialize um aplicativo SAML.

-

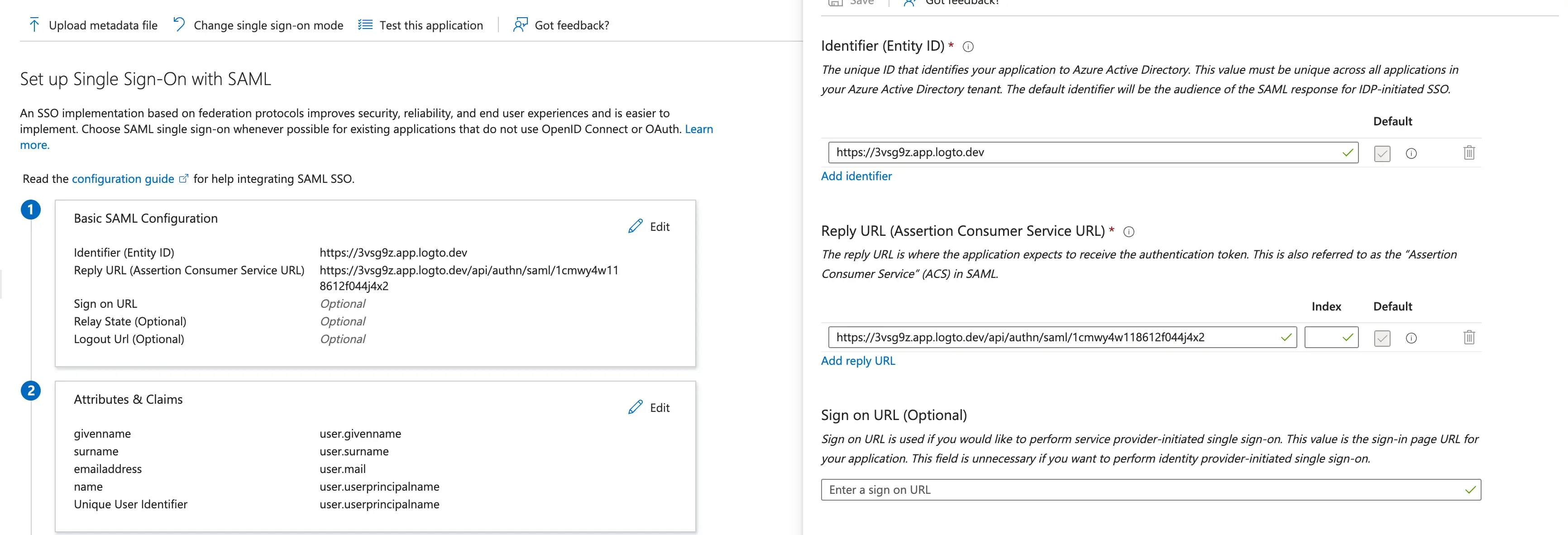

Preencha a configuração com o

EntityIde aURL do ACSque você configurou no Logto.

-

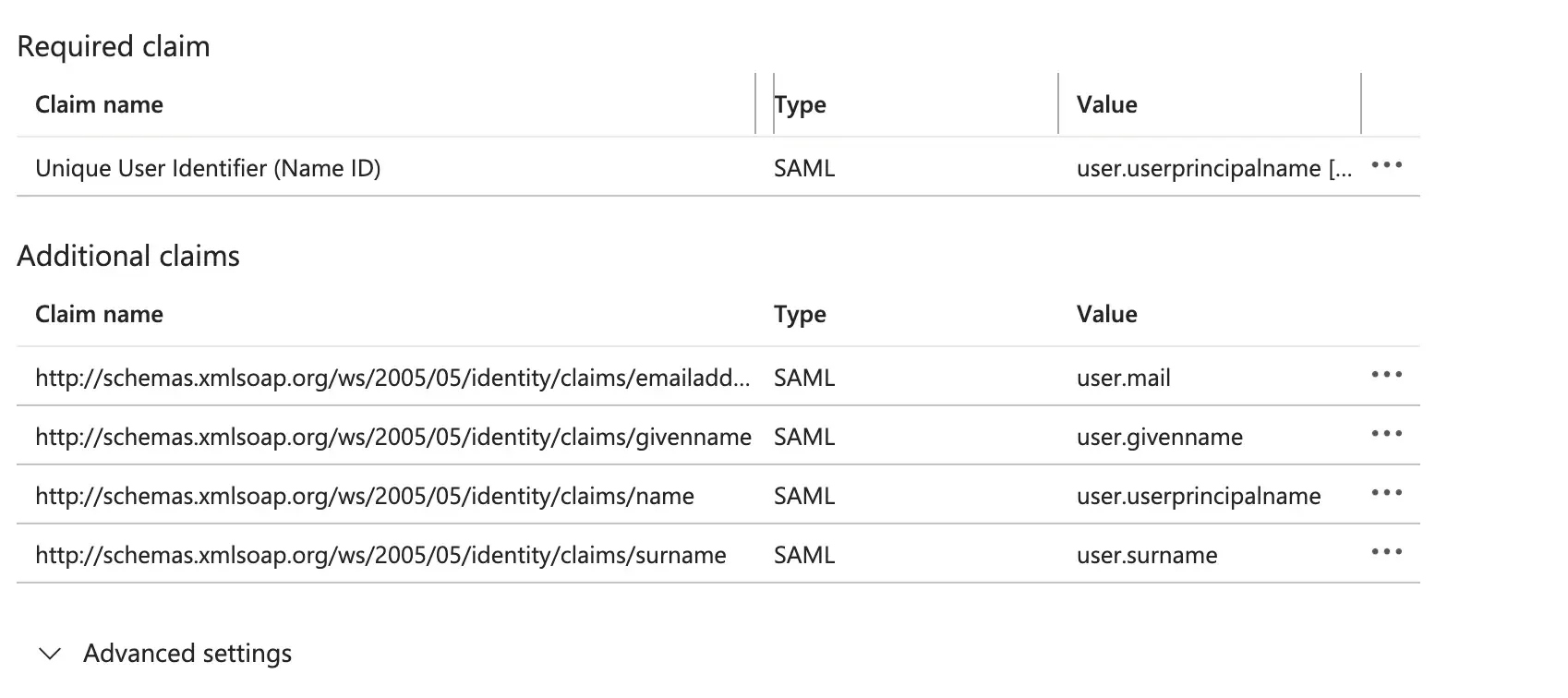

Configure atributos e reivindicações de usuário

Você pode configurar os atributos de usuário clicando no botão "Editar" na seção "Atributos & Reivindicações de Usuário".

O Logto requer os seguintes atributos básicos do usuário a serem enviados na asserção SAML:

Nome da Reivindicação Nome do Atributo http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

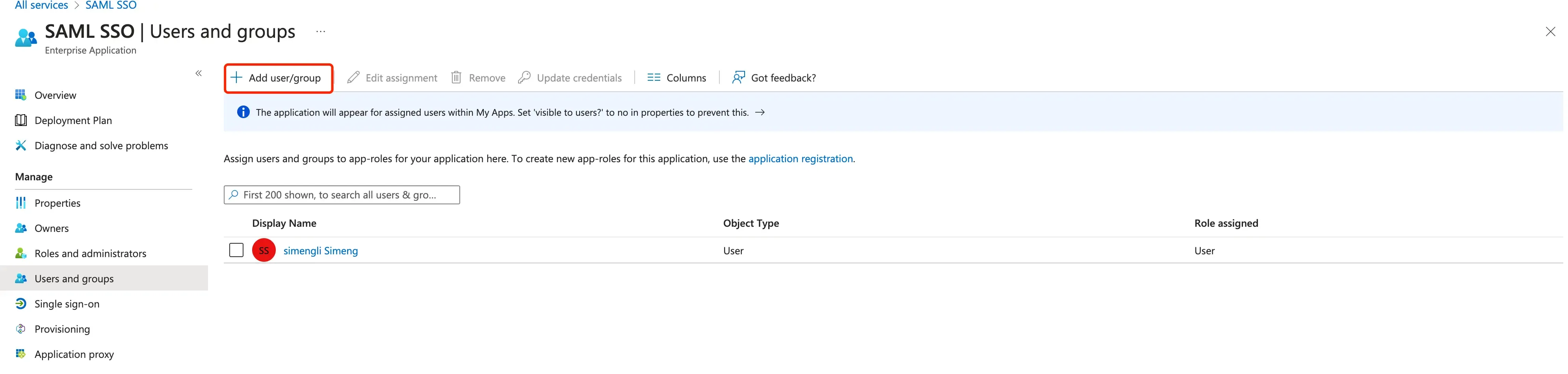

Atribua grupos e usuários ao aplicativo SAML Para que usuários ou grupos de usuários sejam autenticados, será necessário atribuí-los ao aplicativo SAML do AzureAD. Selecione “Usuários e grupos” na seção “Gerenciar” do menu de navegação. Em seguida, selecione “Adicionar usuário/grupo”.

-

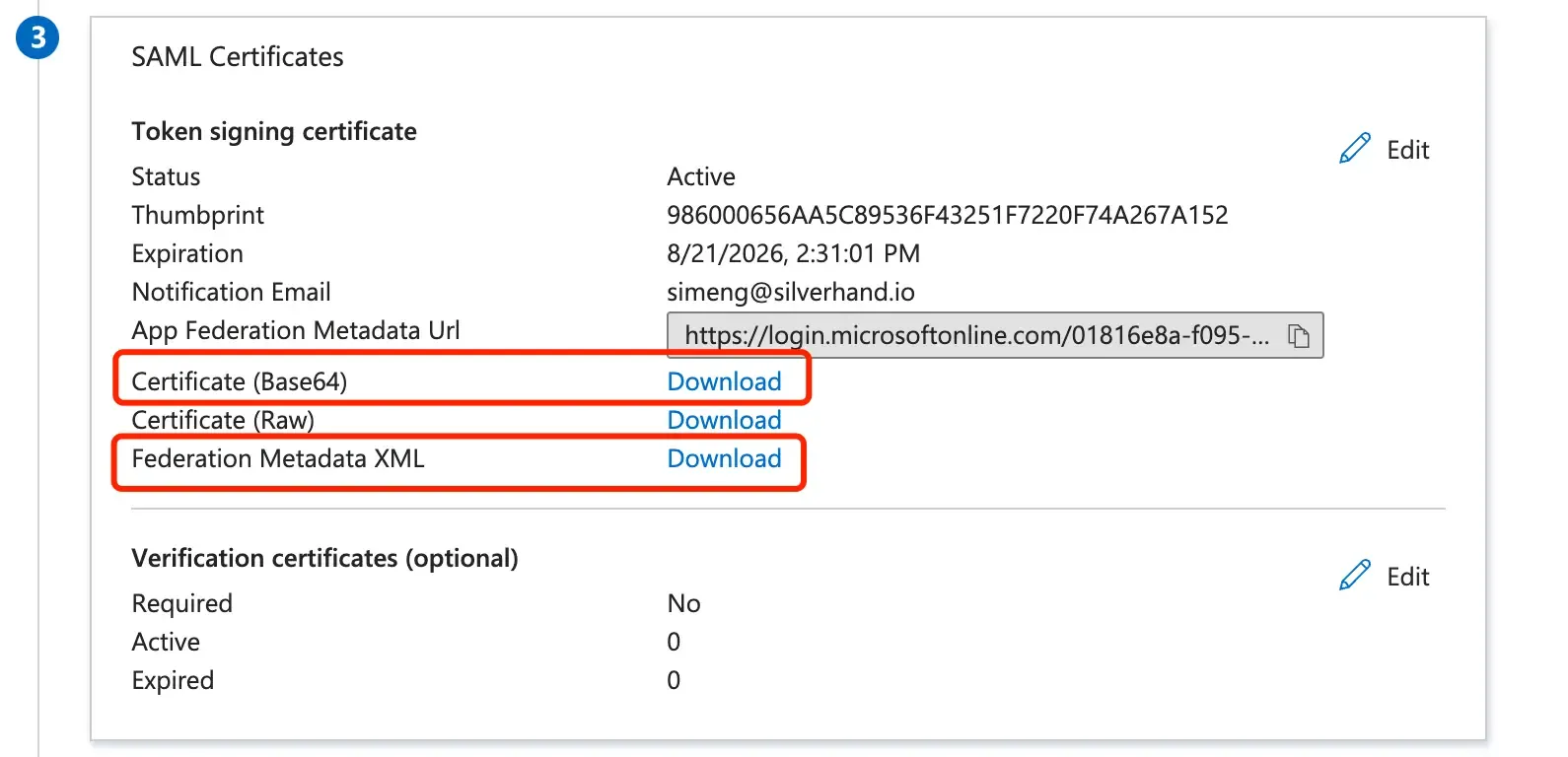

Obtenha os detalhes do IdP do AzureAD baixando os certificados e o arquivo de metadados. Baixe o arquivo

XML de Metadados da Federaçãoe o arquivoCertificado (Base64)clicando no botão "baixar". Você precisará desses arquivos para completar a criação do conector SAML no Logto.

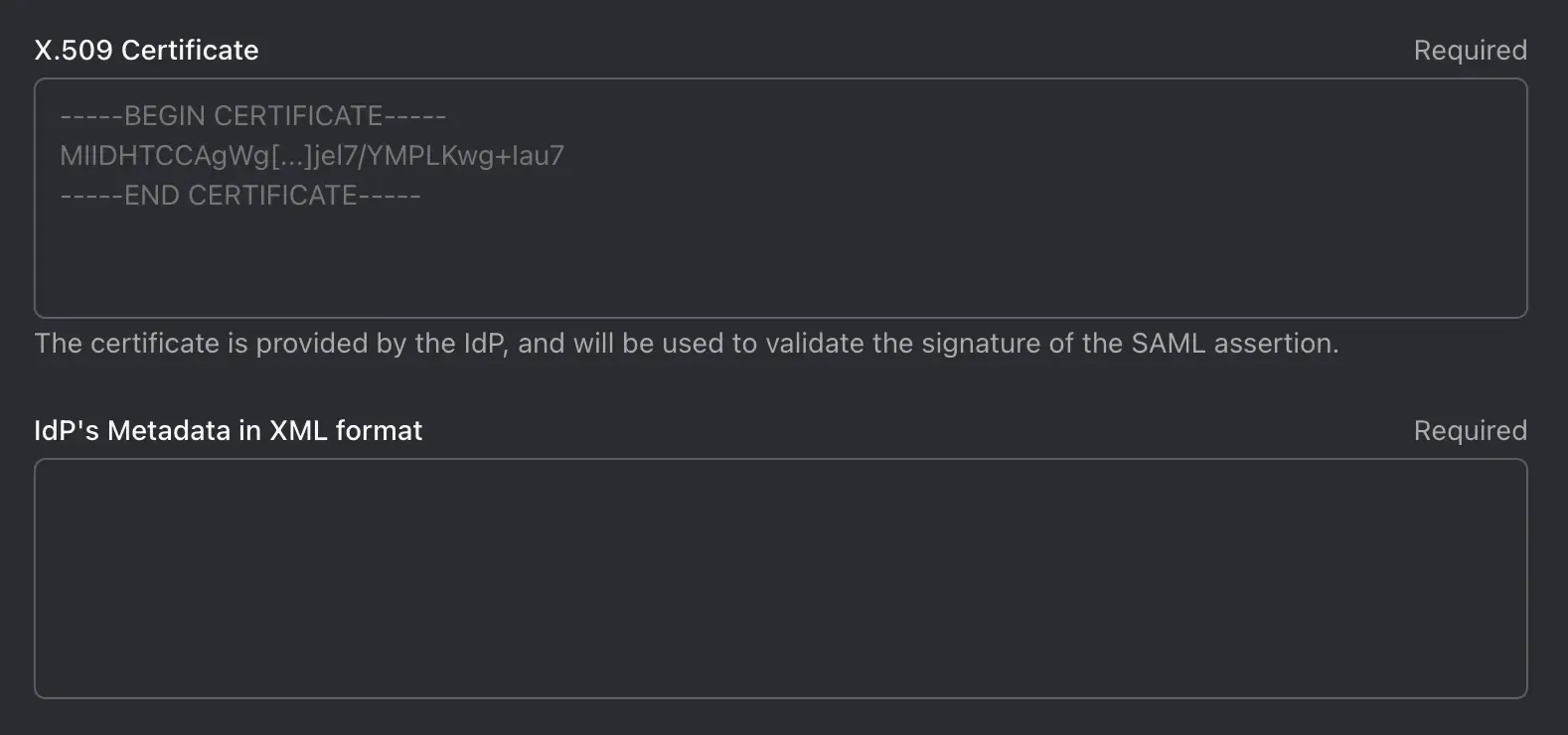

Finalize a criação da conexão SAML de volta no Logto

Volte para o formulário de criação do conector SAML do Logto Cloud Console e continue preenchendo os detalhes do IdP. Copie o conteúdo do arquivo XML de metadados do IdP para o campo de metadados do IdP. Cole o certificado do IdP no campo de certificado do IdP.

Defina o mapeamento do perfil do usuário

Com base nas configurações de reivindicação de usuário do AzureAD, você pode proceder a definir as configurações de mapeamento de chave no Logto:

Os campos de usuário disponíveis no Logto são:

Clique em “Salvar e Concluído”.

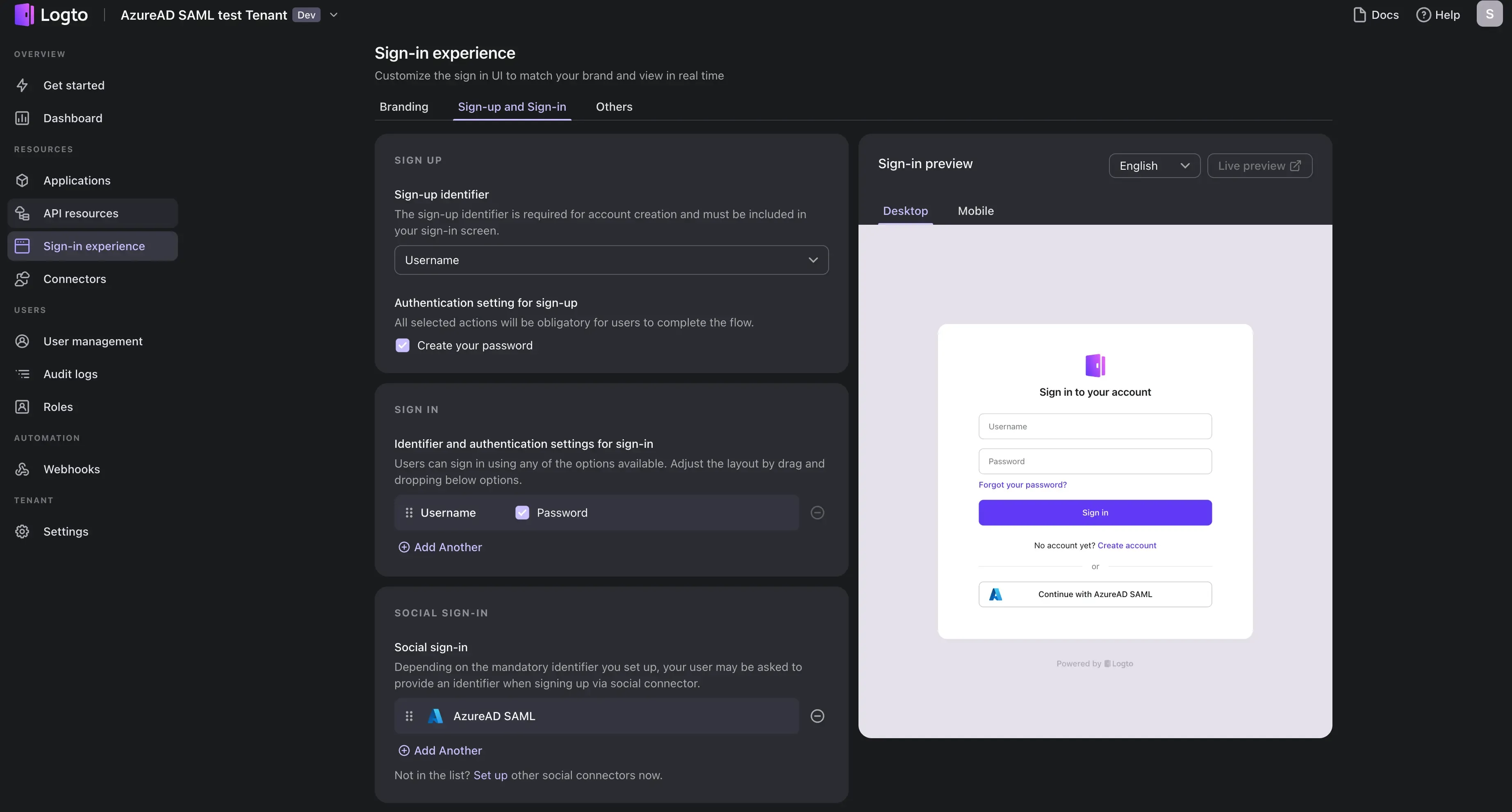

Habilite o conector SAML

Depois de concluir a criação do conector SAML, você pode habilitar o conector navegando até a seção "Experiência de login" e adicionando o conector como o método de "Login social":

Verifique seu login SSO do AzureAD usando nosso aplicativo de demonstração de pré-visualização:

Parabéns! Você integrou com sucesso o SSO do AzureAD com o Logto. Agora você pode usar o AzureAD para fazer login na sua conta Logto.