Bots de OTP: O que são e como prevenir ataques

Saiba o que são os bots de OTP, como eles exploram senhas de uso único com casos reais e estratégias para proteger seu negócio dessas ameaças cibernéticas. Este guia oferece dicas práticas para profissionais em desenvolvimento de produtos e gestão empresarial.

Com a crescente dependência de serviços online, a autenticação multifator (AMF) tornou-se uma linha crítica de defesa contra ciberataques. Entre os elementos de AMF mais amplamente utilizados está a senha de uso único (OTP), um código temporário e único destinado a proteger contas contra acesso não autorizado. No entanto, os OTPs não são mais tão infalíveis quanto pareciam ser. Uma nova onda de atividades cibercriminosas envolvendo bots de OTP está desafiando sua eficácia e representando uma séria ameaça para empresas e indivíduos.

Compreender como os bots de OTP funcionam, seus métodos de ataque e estratégias para se defender contra eles é essencial. Este guia irá explicar a mecânica por trás dos bots de OTP e fornecer etapas práticas que sua organização pode tomar para reforçar a segurança.

O que é uma OTP?

Uma senha de uso único (OTP) é um código único e sensível ao tempo usado para autenticação de uso único. Gerados através de algoritmos baseados em sincronização de tempo ou cálculos criptográficos, os OTPs fornecem uma camada adicional de segurança para logins ou sistemas de autenticação multifator (AMF).

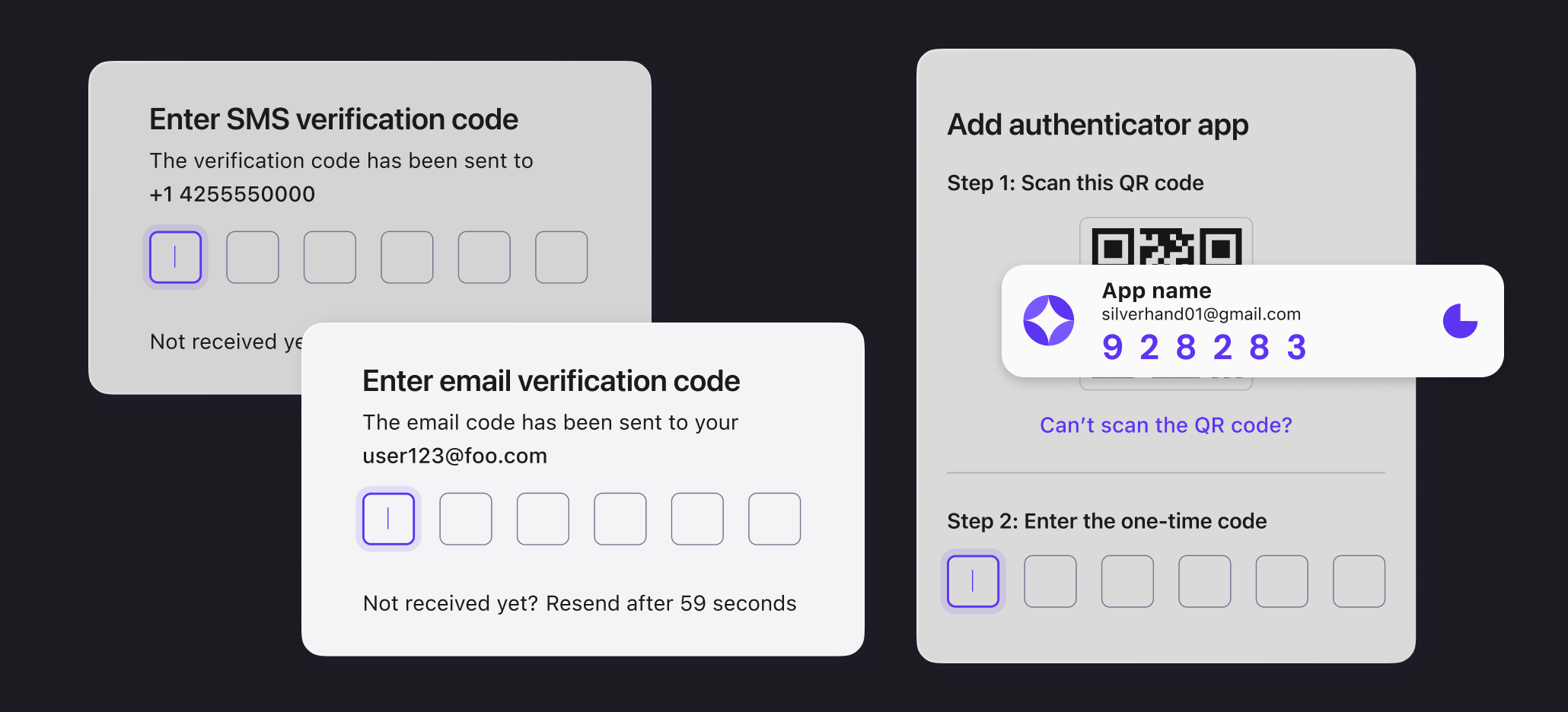

Os OTPs podem ser entregues de várias maneiras:

- Códigos SMS: Enviados via mensagem de texto ou de voz.

- Códigos de email: Enviados diretamente para a caixa de entrada do usuário.

- Apps autenticadores: Gerados localmente por meio de serviços como Google Authenticator ou Microsoft Authenticator.

Sua natureza de curta duração melhora a segurança, com códigos gerados por apps normalmente expirando em 30 a 60 segundos, enquanto códigos de SMS ou email duram 5 a 10 minutos. Essa funcionalidade dinâmica torna os OTPs muito mais seguros do que senhas estáticas.

No entanto, uma vulnerabilidade chave está em sua entrega, pois os atacantes podem explorar fraquezas do sistema ou erros humanos para interceptá-los. Apesar desse risco, os OTPs continuam sendo uma ferramenta confiável e eficaz para reforçar a segurança online.

Qual é o papel dos OTPs na AMF?

Compreender a Autenticação Multifator (AMF) é crucial no cenário digital atual. A AMF fortalece a segurança exigindo que os usuários verifiquem sua identidade através de múltiplos fatores, adicionando uma camada extra de proteção para prevenir acesso não autorizado.

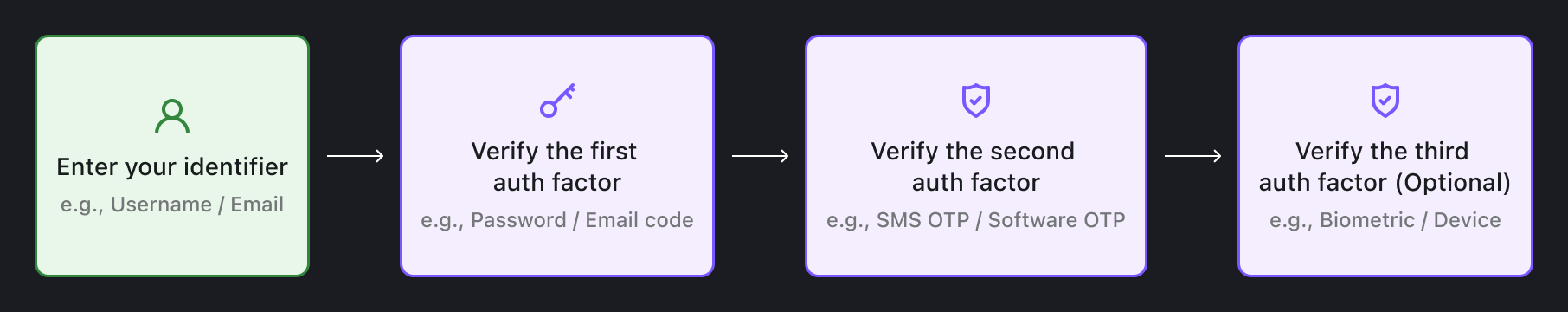

Um processo típico de AMF envolve as seguintes etapas:

- Identificador do usuário: É assim que o sistema reconhece os usuários. Pode ser um nome de usuário, endereço de email, número de telefone, ID de usuário, ID de funcionário, número de cartão bancário ou até mesmo uma identidade social.

- Primeiro fator de autenticação: Mais comumente, é uma senha, mas também pode ser um OTP de email ou OTP SMS.

- Segundo fator de autenticação: Esta etapa usa um método diferente do primeiro, como OTPs SMS, OTPs de app autenticador, chaves de segurança física ou biometria como impressões digitais e reconhecimento facial.

- Camada opcional de terceira autenticação: Em alguns casos, uma camada adicional é adicionada. Por exemplo, fazer login em uma conta da Apple em um novo dispositivo pode exigir verificação extra.

Esse processo em múltiplas camadas melhora significativamente a segurança, pois os atacantes precisariam ultrapassar cada camada para acessar uma conta.

A AMF geralmente depende de três categorias de fatores de autenticação:

| O que significa | Fatores de verificação | |

|---|---|---|

| Conhecimento | Algo que você sabe | Senhas, OTPs de email, Códigos de backup |

| Posse | Algo que você tem | OTPs SMS, OTPs de app autenticador, Chaves de segurança, Cartões inteligentes |

| Inerência | Algo que você é | Biometria como impressões digitais ou face ID |

Ao combinar esses métodos, a AMF cria uma defesa robusta contra acesso não autorizado. Garante que mesmo se uma camada for comprometida, a segurança geral da conta permaneça intacta, proporcionando aos usuários uma proteção aprimorada em um mundo cada vez mais conectado.

O que são bots de OTP?

Bots de OTP são ferramentas automatizadas especificamente projetadas para roubar senhas de uso único (OTPs). Diferentemente dos ataques de força bruta, esses bots dependem de engano e manipulação, explorando erros humanos, táticas de engenharia social ou vulnerabilidades do sistema para contornar protocolos de segurança.

Tomando o processo comum de verificação de "Email (como um identificador) + Senha (como a primeira etapa de verificação) + Software/SMS OTP (como a segunda etapa de verificação)" como exemplo, o ataque normalmente se desenrola nas seguintes etapas:

- O atacante acessa a página de login ou API da aplicação, como um usuário regular.

- O atacante insere as credenciais fixas da vítima, como o endereço de email e senha. Essas credenciais são frequentemente obtidas de bancos de dados de informações vazadas de usuários, prontamente disponíveis para compra online. Muitos usuários tendem a reutilizar senhas em diferentes plataformas, tornando-se mais vulneráveis. Além disso, técnicas de phishing são frequentemente usadas para enganar os usuários a revelarem seus dados de conta.

- Usando um bot de OTP, o atacante intercepta ou recupera a senha de uso único da vítima. Dentro do prazo de validade, eles contornam o processo de verificação em duas etapas.

- Uma vez que o atacante obtém acesso à conta, ele pode proceder para transferir ativos ou informações sensíveis. Para atrasar a descoberta da violação pela vítima, os atacantes costumam tomar medidas como excluir alertas de notificação ou outros sinais de aviso.

Agora, vamos explorar em maior detalhe como os bots de OTP são implementados e os mecanismos que os permitem explorar essas vulnerabilidades.

Como os bots de OTP funcionam?

Abaixo estão algumas das técnicas mais comuns empregadas por bots de OTP, destacadas junto com exemplos do mundo real.

Bots de phishing

Phishing é um dos métodos mais comuns usados por bots de OTP. Veja como funciona:

-

A isca (mensagem fraudulenta): A vítima recebe um email ou mensagem de texto falso fingindo ser de uma fonte confiável, como seu banco, plataforma de mídia social ou um serviço online popular. A mensagem geralmente afirma que há um problema urgente, como uma tentativa de login suspeita, problema de pagamento ou suspensão da conta, pressionando a vítima a tomar uma ação imediata.

-

A página de login falsa: A mensagem inclui um link que direciona a vítima para uma página de login falsa projetada para parecer exatamente com o site oficial. Esta página é configurada por atacantes para capturar as credenciais de login da vítima.

-

Credenciais roubadas e AMF acionada: Quando a vítima insere seu nome de usuário e senha na página falsa, o bot de phishing rapidamente usa essas credenciais roubadas para fazer login no serviço real. Essa tentativa de login aciona então uma solicitação de autenticação multifator (AMF), como uma senha de uso único (OTP) enviada ao telefone da vítima.

-

Enganando a vítima para obter o OTP: O bot de phishing engana a vítima a fornecer o OTP exibindo um prompt na página falsa (por exemplo, “Por favor, insira o código enviado ao seu telefone para verificação”). Pensando que é um processo legítimo, a vítima insere o OTP, sem saber que está dando ao atacante tudo o que precisa para completar o login no serviço real.

Por exemplo, no Reino Unido, ferramentas como "SMS Bandits" têm sido usadas para realizar ataques de phishing sofisticados via mensagens de texto. Essas mensagens imitam comunicações oficiais, enganando as vítimas a divulgarem suas credenciais de conta. Uma vez que as credenciais são comprometidas, o SMS Bandits permite que criminosos contornem a autenticação multifator (AMF) iniciando o roubo de OTP. Alarmantemente, esses bots alcançam uma taxa de sucesso de aproximadamente 80% uma vez que o número de telefone da vítima é inserido, destacando a perigosa eficácia de tais esquemas de phishing.

Bots de malware

Bots de OTP baseados em malware são uma ameaça séria, direcionando diretamente dispositivos para interceptar OTPs baseados em SMS. Veja como funciona:

- Vítimas baixam aplicativos maliciosos sem saber: Atacantes criam aplicativos que parecem ser softwares legítimos, como ferramentas bancárias ou de produtividade. As vítimas frequentemente instalam esses aplicativos falsos através de anúncios enganosos, lojas de aplicativos não oficiais ou links de phishing enviados por email ou SMS.

- Malware obtém acesso a permissões sensíveis: Uma vez instalado, o aplicativo solicita permissões para acessar SMS, notificações ou outros dados sensíveis no dispositivo da vítima. Muitos usuários, inconscientes do risco, concedem essas permissões sem perceber a verdadeira intenção do aplicativo.

- Malware monitora e rouba OTPs: O malware é executado silenciosamente em segundo plano, monitorando mensagens SMS recebidas. Quando um OTP é recebido, o malware o encaminha automaticamente para os atacantes, dando-lhes a capacidade de contornar a autenticação de dois fatores.

Um relatório revelou uma campanha usando aplicativos Android maliciosos para roubar mensagens SMS, incluindo OTPs, afetando 113 países, com Índia e Rússia sendo os mais atingidos. Mais de 107.000 amostras de malware foram encontradas. Telefones infectados podem ser usados, sem o conhecimento do usuário, para registrar contas e captar OTPs de 2FA, representando riscos sérios de segurança.

Troca de SIM

Através da troca de SIM, um atacante toma o controle do número de telefone de uma vítima enganando provedores de telecomunicações. Como funciona:

- Impersonação: O atacante reúne informações pessoais sobre a vítima (como nome, data de nascimento ou detalhes de conta) através de phishing, engenharia social ou violações de dados.

- Contato com o Provedor: Usando essas informações, o atacante liga para o provedor de telecomunicações da vítima, fingindo ser a vítima, e solicita uma substituição do cartão SIM.

- Aprovação da Transferência: O provedor é enganado a transferir o número da vítima para um novo cartão SIM controlado pelo atacante.

- Intercepção: Uma vez que a transferência está completa, o atacante ganha acesso a chamadas, mensagens e OTPs baseados em SMS, permitindo que contornem medidas de segurança para contas bancárias, email e outros serviços sensíveis.

Ataques de troca de SIM estão em ascensão, causando danos financeiros significativos. Só em 2023, o FBI investigou 1.075 incidentes de troca de SIM, resultando em perdas de $48 milhões.

Bots de chamadas de voz

Bots de voz usam técnicas avançadas de engenharia social para enganar vítimas a revelarem seus OTPs (senhas de uso único). Esses bots estão equipados com scripts de linguagem pré-definidos e opções de voz personalizáveis, permitindo que imitem centrais de atendimento legítimas. Fingindo ser entidades confiáveis, eles manipulam vítimas a divulgarem códigos sensíveis pelo telefone. Como funciona:

- O bot faz a chamada: O bot entra em contato com a vítima, fingindo ser de seu banco ou provedor de serviços. Informa a vítima sobre "atividade suspeita" detectada em sua conta para criar urgência e medo.

- Solicitação de verificação de identidade: O bot pede à vítima para "verificar sua identidade" para proteger sua conta. Isso é feito solicitando que a vítima insira seu OTP (enviado pelo provedor de serviços real) por telefone.

- Violação imediata da conta: Uma vez que a vítima fornece o OTP, o atacante o usa em segundos para ganhar acesso à conta da vítima, frequentemente roubando dinheiro ou dados sensíveis.

A plataforma Telegram é frequentemente utilizada por cibercriminosos tanto para criar e gerenciar bots quanto para funcionar como um canal de suporte ao cliente para suas operações. Um exemplo é o BloodOTPbot, um bot baseado em SMS capaz de gerar chamadas automáticas que imitam o suporte ao cliente de um banco.

Ataques SS7

SS7 (Signaling System 7) é um protocolo de telecomunicações crucial para a roteamento de chamadas, SMS e roaming. No entanto, possui vulnerabilidades que hackers podem explorar para interceptar SMS, incluindo senhas de uso único (OTPs), e contornar a autenticação de dois fatores (2FA). Esses ataques, embora complexos, têm sido usados em grandes cibercrimes para roubar dados e dinheiro. Isso destaca a necessidade de substituir OTPs baseados em SMS por opções mais seguras, como autenticadores baseados em aplicativo ou tokens de hardware.

Como parar ataques de bots de OTP?

Os ataques de bots de OTP estão se tornando cada vez mais eficazes e disseminados. O aumento do valor das contas online, incluindo contas financeiras, carteiras de criptomoedas e perfis de mídias sociais, as torna alvos lucrativos para cibercriminosos. Além disso, a automação de ataques por meio de ferramentas como bots baseados em Telegram tornou essas ameaças mais acessíveis, até mesmo para hackers amadores. Finalmente, muitos usuários depositam confiança cega em sistemas de AMF, frequentemente subestimando quão facilmente OTPs podem ser explorados.

Portanto, proteger sua organização contra bots de OTP requer o fortalecimento de sua segurança em várias áreas-chave.

Fortalecer a segurança da autenticação primária

Obter acesso a uma conta de usuário requer superar múltiplas camadas de proteção, o que torna a primeira camada de autenticação crítica. Como mencionado anteriormente, senhas sozinhas são altamente vulneráveis a ataques de bots de OTP.

- Utilizar login social ou SSO empresarial: Use provedores de identidade (IdPs) de terceiros seguros para autenticação primária, como Google, Microsoft, Apple para login social, ou Okta, Google Workspace, e Microsoft Entra ID para SSO. Esses métodos sem senha oferecem uma alternativa mais segura às senhas que os atacantes podem facilmente explorar.

- Implementar CAPTCHA e ferramentas de detecção de bots: Proteja seu sistema implantando soluções de detecção de bots para bloquear tentativas de acesso automatizadas.

- Fortalecer a gestão de senhas: Se senhas permanecerem em uso, aplique políticas de senhas mais rígidas, incentive os usuários a adotarem gerenciadores de senhas (por exemplo, Google Password Manager ou iCloud Passwords) e exija atualizações periódicas de senha para maior segurança.

Aplicar autenticação multifator mais inteligente

Quando a primeira linha de defesa é violada, a segunda camada de verificação se torna crítica.

- Mudar para autenticação baseada em hardware: Substitua OTPs de SMS por chaves de segurança (como YubiKey) ou passkeys seguindo o padrão FIDO2. Estas requerem posse física, são resistentes a phishing, troca de SIM e ataques man-in-the-middle, oferecendo uma camada de segurança muito mais forte.

- Implementar AMF adaptativa: A AMF adaptativa analisa continuamente fatores contextuais como a localização do usuário, dispositivo, comportamento de rede e padrões de login. Por exemplo, se uma tentativa de login for feita a partir de um dispositivo não reconhecido ou uma localização geográfica incomum, o sistema pode solicitar automaticamente etapas adicionais, como responder a uma pergunta de segurança ou verificar a identidade através de autenticação biométrica.

Educação do usuário

Os humanos continuam sendo o elo mais fraco, por isso faça da educação uma prioridade.

- Use marca clara e URLs para minimizar riscos de phishing.

- Treine usuários e funcionários para reconhecer tentativas de phishing e aplicativos maliciosos. Lembre regularmente os usuários para evitar compartilhar OTPs por chamadas de voz ou páginas de phishing, não importa quão convincentes elas pareçam.

- Quando uma atividade de conta anormal for detectada, notifique prontamente administradores ou encerre programaticamente a operação. Logs de auditoria e webhooks podem ajudar esse processo a funcionar.

Repensar autenticação com ferramentas dedicadas

Implementar um sistema de gerenciamento de identidade interno é caro e intensivo em recursos. Em vez disso, as empresas podem proteger as contas de usuários de forma mais eficiente ao fazer parceria com serviços de autenticação profissionais.

Soluções como Logto oferecem uma combinação poderosa de flexibilidade e segurança robusta. Com recursos adaptativos e opções fáceis de integrar, o Logto ajuda organizações a se manterem à frente de ameaças de segurança em evolução como bots de OTP. Também é uma escolha econômica para escalar segurança à medida que seu negócio cresce.

Descubra a gama completa de capacidades do Logto, incluindo Logto Cloud e Logto OSS, visitando o site do Logto: