O que é um personal access token (PAT)? Um token de API mais seguro

Explica como funcionam os personal access tokens (PATs), quando devem ser usados, como suportar autenticação por API nos teus serviços e como se diferenciam de API keys, tokens de API, bearer tokens, OAuth tokens e palavras-passe.

Personal Access Tokens (PATs) são tokens gerados pelo utilizador que substituem palavras-passe para chamadas de API. Projetados para utilizadores específicos, os PATs fornecem acesso seguro e controlado a recursos.

Autenticação sem esforço. Controlo de acesso granular. Workflows simplificados. Estes são apenas alguns motivos pelos quais programadores e equipas de produto em todo o mundo confiam nos personal access tokens para impulsionar a produtividade, quer estejam a gerir pipelines CI/CD, a integrar APIs ou a aceder a ferramentas.

Curioso sobre como funcionam os PATs, suas vantagens ou quando usá-los? Este guia explica tudo.

O que é um personal access token?

Um personal access token é uma maneira temporária e segura de autenticação para acederes aos teus recursos e serviços pessoais através de APIs. É principalmente utilizado por programadores para tornar tarefas como aceder a APIs ou automatizar workflows mais simples e eficientes.

Pensa num personal access token como uma "chave" para acesso à API, substituindo a necessidade de uma palavra-passe. Ao contrário das palavras-passe, os PATs têm permissões específicas e datas de expiração, garantindo que são usados apenas para o propósito pretendido, como aceder a perfis de utilizador ou sistemas de faturação, mas não a controlos de administração.

Principais características dos personal access tokens:

- Amigáveis para programadores: Os personal access tokens são mais fáceis de gerir do que workflows completos de OAuth, tornando-os ideais para scripts, automações ou pipelines CI/CD.

- Vários tokens: Os utilizadores podem gerar e gerir vários personal access tokens, cada um dedicado a um serviço ou propósito específico.

- Acesso específico do utilizador: Ao contrário das API keys globais, os personal access tokens estão ligados a contas individuais. Isto significa que os membros da equipa podem precisar de criar tokens diferentes para acessos partilhados.

- Permissões granulares: Com os personal access tokens, podes definir scopes específicos, concedendo acesso apenas aos recursos e ações necessárias.

- Acesso temporário: Os personal access tokens podem ser configurados com datas de expiração, reduzindo o risco em caso de exposição.

- Revogação fácil: Ao contrário das palavras-passe, os personal access tokens podem ser revogados ou regenerados sem comprometer as credenciais principais da conta.

Personal access token vs. Bearer token vs. API token

- Personal access token é um tipo de API token: Um personal access token é um tipo de token de API ao nível do utilizador, associado a uma conta. Dá permissão para aceder a recursos do sistema em nome do utilizador. Os PATs são mais seguros do que as API keys tradicionais porque permitem um controlo minucioso das permissões—como restringir o acesso a repositórios ou organizações específicas—e podem ter datas de expiração para maior segurança.

- Personal access token pode ser usado como Bearer token: Um bearer token é uma forma de autorizar pedidos à API, geralmente criado dinamicamente usando protocolos como OAuth ou JWT. Um personal access token é uma versão estática de um bearer token, gerado manualmente por um utilizador (exemplo: no GitHub). Por exemplo, ao usar um PAT do GitHub para chamadas de API, inclui-lo no cabeçalho do pedido com

authorization: bearer <your-pat>. Neste caso, o PAT atua como um bearer token. - API token é um termo genérico: Um API token é um termo geral para qualquer token usado para autenticar pedidos à API. Inclui vários tipos, como bearer tokens, OAuth tokens e personal access tokens. PATs e bearer tokens são apenas tipos específicos de API tokens.

Escolhe os teus mecanismos de AuthN e AuthZ

Antes de adotares personal access tokens, é crucial compreender o seu papel no contexto mais amplo dos métodos de autenticação. Com vários mecanismos à tua escolha, é importante saber como se comparam. Abaixo tens uma tabela abrangente que resume as principais diferenças entre Personal access tokens (PATs), Palavras-passe, API Keys e OAuth tokens para te ajudar a tomar uma decisão informada.

- Personal access token: Um método de autenticação leve, ideal para tarefas automatizadas ou acesso à API. Oferece controlo preciso e detalhado de permissões, garantindo um acesso seguro e personalizado.

- Palavra-passe: Uma abordagem tradicional de autenticação usada para aceder a contas pessoais via interface de utilizador. Concede as mesmas permissões do proprietário da conta, sem granularidade adicional.

- OAuth token: O método mais seguro para conceder a serviços de terceiros acesso limitado. Permite aos utilizadores definir escopos de acesso específicos sem expor as suas credenciais, garantindo segurança e flexibilidade.

- API key: Normalmente usada para automatizar o acesso à API, as API keys estão associadas a contas de serviço em vez de contas pessoais. No entanto, não têm controlo de permissões detalhado como os PATs ou o OAuth.

| Funcionalidade | Palavra-passe | Personal access token | OAuth token | API key |

|---|---|---|---|---|

| Definição | Os utilizadores autenticam-se com identificador e palavra-passe. | Um token para aceder a recursos ou APIs específicos, geralmente com permissões limitadas. | Um sistema onde os utilizadores concedem apps de terceiros acesso aos seus dados sem partilhar credenciais. Ex: login Google | Uma string única usada por clientes para autenticar pedidos à API. |

| Limitação de escopo | Normalmente concede acesso total à conta do utilizador após login. | Permite controlo detalhado e preciso das permissões. | Permite ao utilizador definir o que a app de terceiros pode aceder. | Normalmente concede acesso a recursos de API específicos. Sem controlo granular. |

| Revogação | Difícil de revogar sem alterar a palavra-passe, afetando múltiplos serviços. | Facilmente revogado pelo utilizador ou administrador. | Pode ser revogado sem afetar as credenciais do utilizador. | Pode ser revogado ou regenerado ao nível do serviço da API. |

| Expiração | Não expira a menos que o utilizador a altere. | Frequentemente de longa duração, mas configurável para expirar. | Access tokens expiram após um tempo definido; refresh tokens podem estender o acesso. | Normalmente de longa duração, mas pode ser rotacionada ou limitada pelo fornecedor da API. |

| Facilidade de uso | Fácil de memorizar mas arriscado se mal gerido. | Simples de gerar e usar em tarefas automatizadas. | Requer interação inicial do utilizador mas oferece delegação de acesso segura. | Fácil de usar em pedidos mas não ideal para autenticação orientada ao utilizador. |

| Melhor para | Login e verificação básica de utilizadores finais. | Automação, acesso restrito a recursos de API e desenvolvimento em pipelines CI/CD. | Apps de terceiros que precisam de acesso limitado a dados do utilizador sem guardar palavras-passe. | Serviços backend, comunicação server-to-server e APIs públicas. |

| Risco de segurança | Se for roubada, concede acesso total à conta. | Se for exposto, só concede acesso aos recursos especificados. Pode ser rapidamente revogado. | Se for exposto, apps de terceiros podem executar ações dentro do escopo concedido. | Se for roubado, normalmente é usado para acesso server-to-server. |

Como funciona um personal access token?

Os personal access tokens funcionam de forma semelhante aos access tokens do OAuth, mas são tipicamente strings sem dados legíveis pelo utilizador sobre o seu conteúdo. Quando te autenticas, por exemplo, no GitHub, podes gerar um PAT associado à tua conta de utilizador e atribuir-lhe permissões específicas. Este token serve como alternativa segura à utilização de palavras-passe ao fazer pedidos—por exemplo, ao aceder a um repositório privado através da API.

Normalmente, um PAT é incluído nos cabeçalhos do pedido, como neste exemplo:

Ao enviar o teu PAT deste modo, o serviço consegue verificar a tua identidade, avaliar as permissões associadas ao token e fornecer os dados pedidos ou executar a ação pretendida.

Como usar um personal access token?

- Gerar um personal access token: Começa por criar um personal access token através da plataforma que estás a usar e seleciona os scopes específicos para definir as permissões de acesso.

- Autenticar pedidos à API: Com o teu personal access token pronto, usa-o para autenticar pedidos a serviços que exijam acesso seguro. Inclui o token como bearer token no cabeçalho de autorização dos teus pedidos de API.

- Revogar um personal access token: Se precisares de desativar o teu token, basta revogá-lo nas definições de autenticação da plataforma. Após revogado, qualquer pedido feito com esse token será automaticamente negado.

Quando devo usar personal access tokens?

Personal access tokens são excelentes em cenários onde precisas de fornecer acesso seguro, prático para programadores e delimitado às tuas APIs. Eis alguns exemplos ideais de utilização:

- Tarefas automatizadas: Perfeito para scripts ou ferramentas que precisam de obter dados de APIs sem que programadores tenham de incluir credenciais sensíveis.

- Controlo granular de permissões: Permite conceder acesso preciso a scripts ou ferramentas, como acesso a repositórios específicos, sem expor privilégios totais da conta.

- Acesso temporário: Ideal para situações sensíveis ao tempo, onde restringir a duração do acesso minimiza riscos de segurança.

- Acesso simplificado para programadores: Uma forma conveniente de conceder acesso a programadores individuais sem a complexidade de configurar um fluxo completo de autorização OAuth.

- Integração com terceiros: Otimiza a funcionalidade com ferramentas externas ao limitar o acesso a ações pré-definidas. Por exemplo, quando uma empresa usa uma ferramenta de gestão de projetos, a integração com terceiros pode permitir aos membros da equipa criar tarefas ou atualizar estados diretamente a partir de um chat do Slack sem necessidade de acesso total à ferramenta de gestão de projetos.

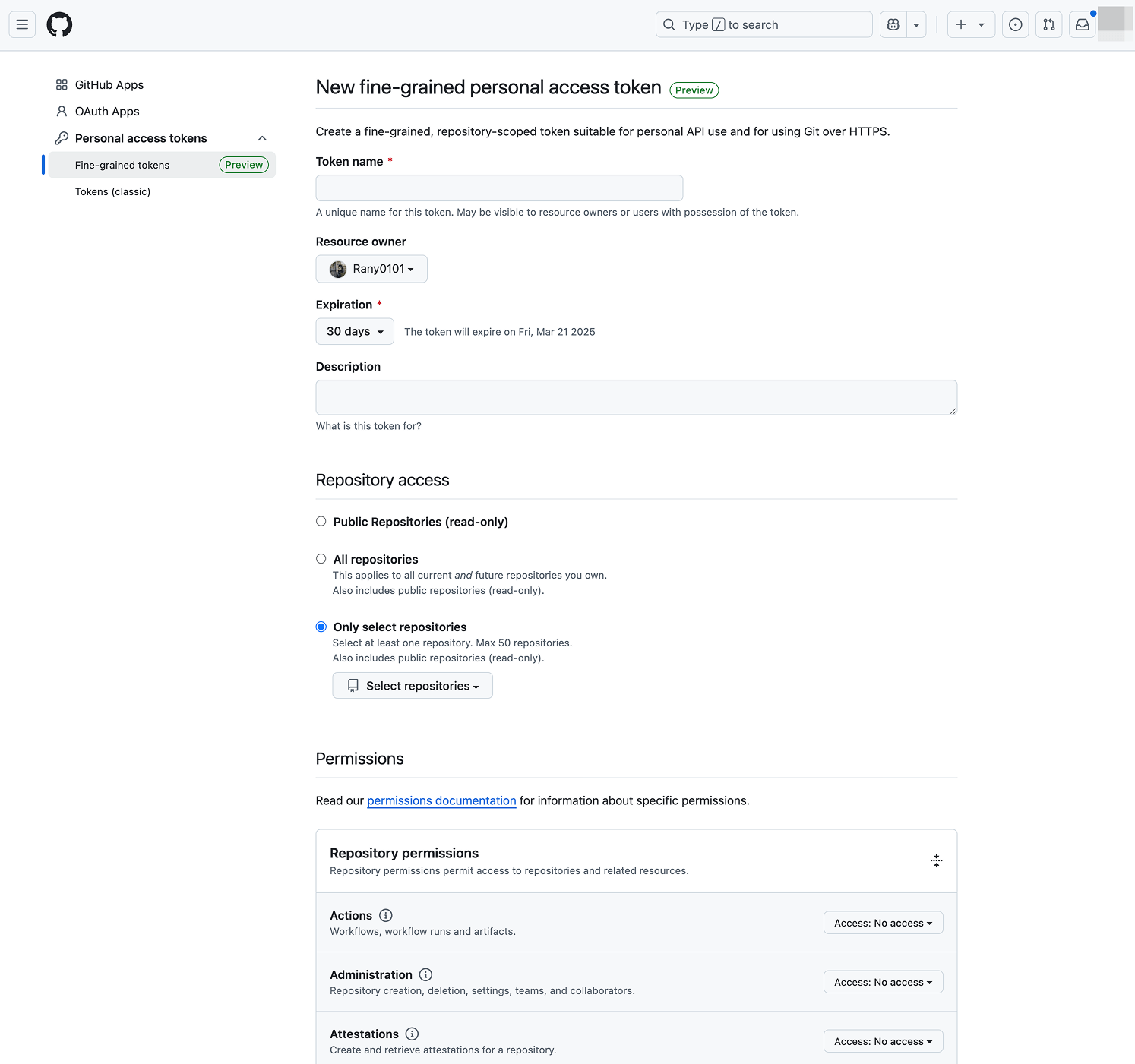

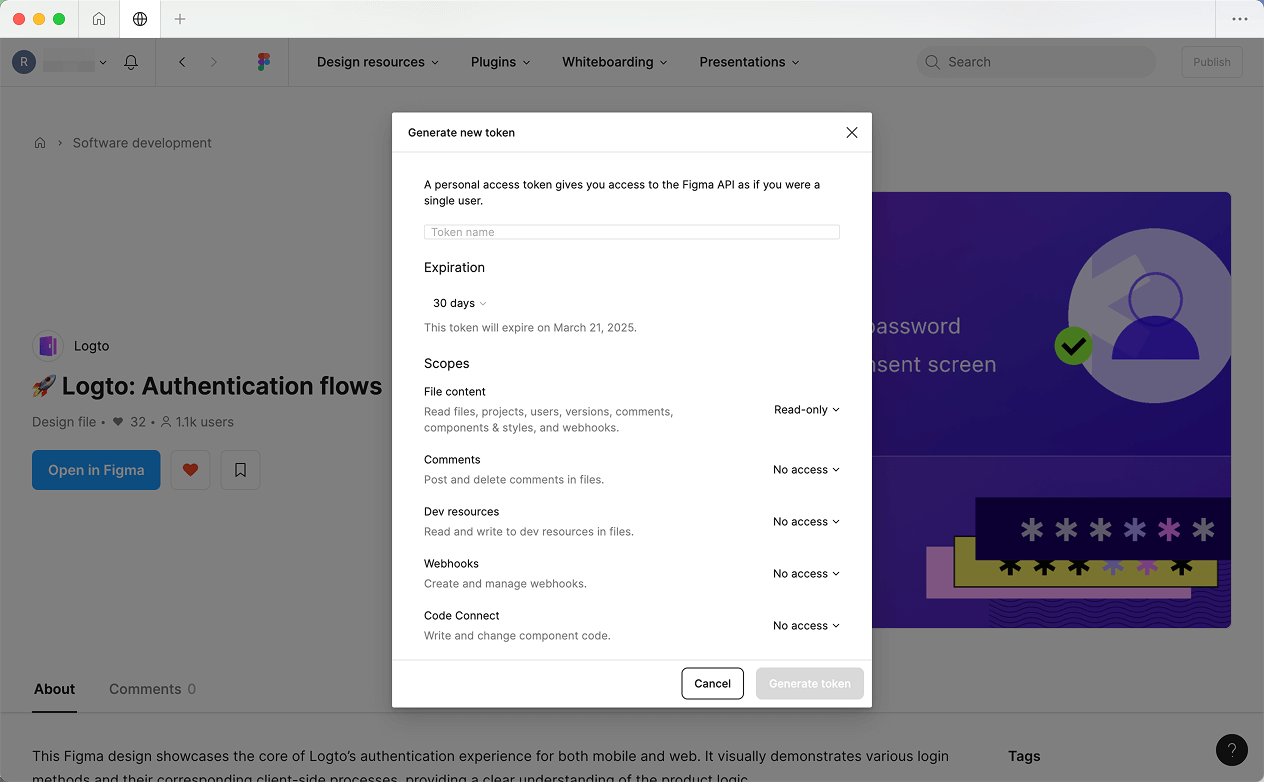

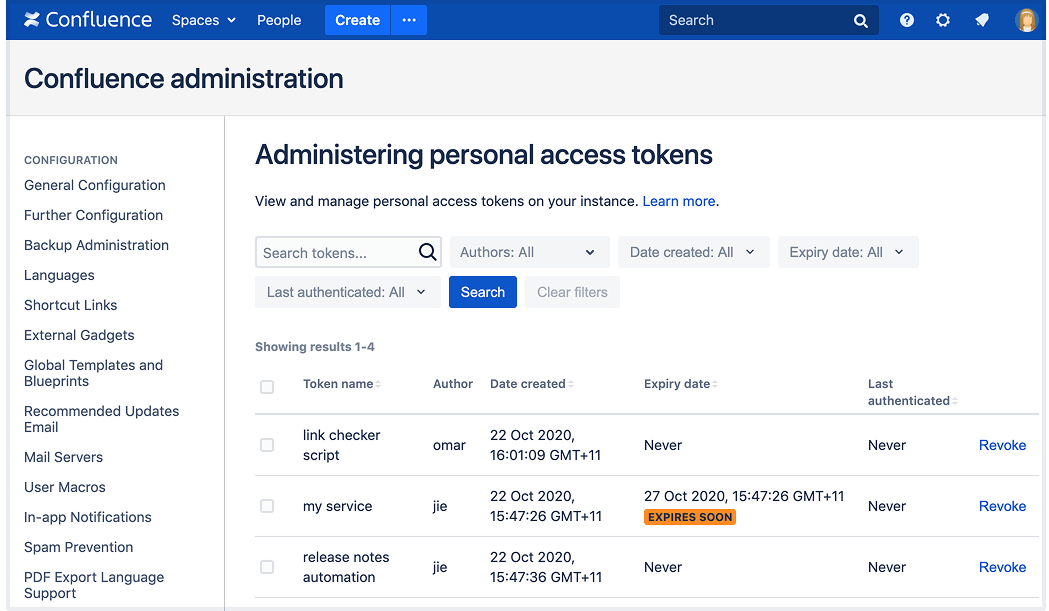

O GitHub lidera o uso de personal access tokens desde 2013, tornando-se populares por serem simples e flexíveis. Muitas ferramentas de desenvolvimento e plataformas SaaS suportam PATs, tornando-os fáceis de usar e a escolha favorita dos programadores:

-

GitHub/GitLab/Azure DevOps (Ferramentas de desenvolvimento): Ajuda na automação de CI/CD, ligação a outras ferramentas e gestão de repositórios de código.

-

Figma (Ferramentas de design): Facilita a colaboração em design usando integrações de APIs.

-

Atlassian Jira / Asana (Gestão de projetos): Facilita a criação, atualização ou apagamento de tarefas, gestão de sprints e organização de projetos através de APIs.

Posso partilhar um personal access token com outros utilizadores?

Resposta curta—Não deves.

Os tokens devem estar associados a uma conta individual e nunca devem ser partilhados. Se outras pessoas precisarem de acesso, o ideal é gerar tokens únicos com permissões específicas ou configurar roles de utilizador para evitar riscos de segurança. O uso indevido de tokens pode levar a acessos indesejados, comprometer dados ou provocar violações de privacidade. Mantém os tokens privados e revoga imediatamente quaisquer tokens que suspeites terem sido comprometidos.

Permite à tua aplicação gerar personal access tokens com o Logto

Quer estejas a oferecer serviços B2B ou a desenvolver produtos de IA inovadores, implementar autenticação e autorização amigável para programadores é essencial. Um personal access token pode abrir novas oportunidades para o teu negócio.

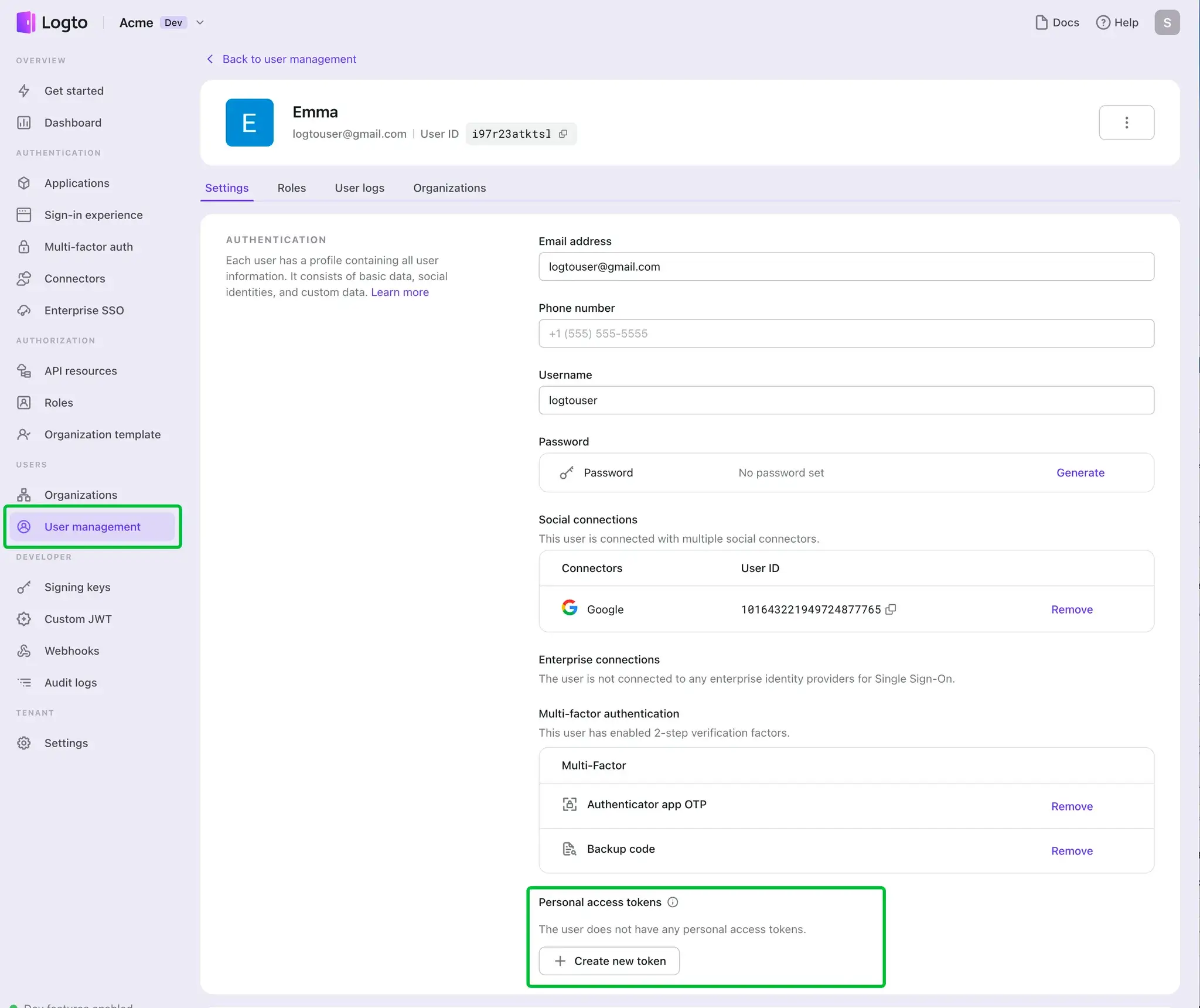

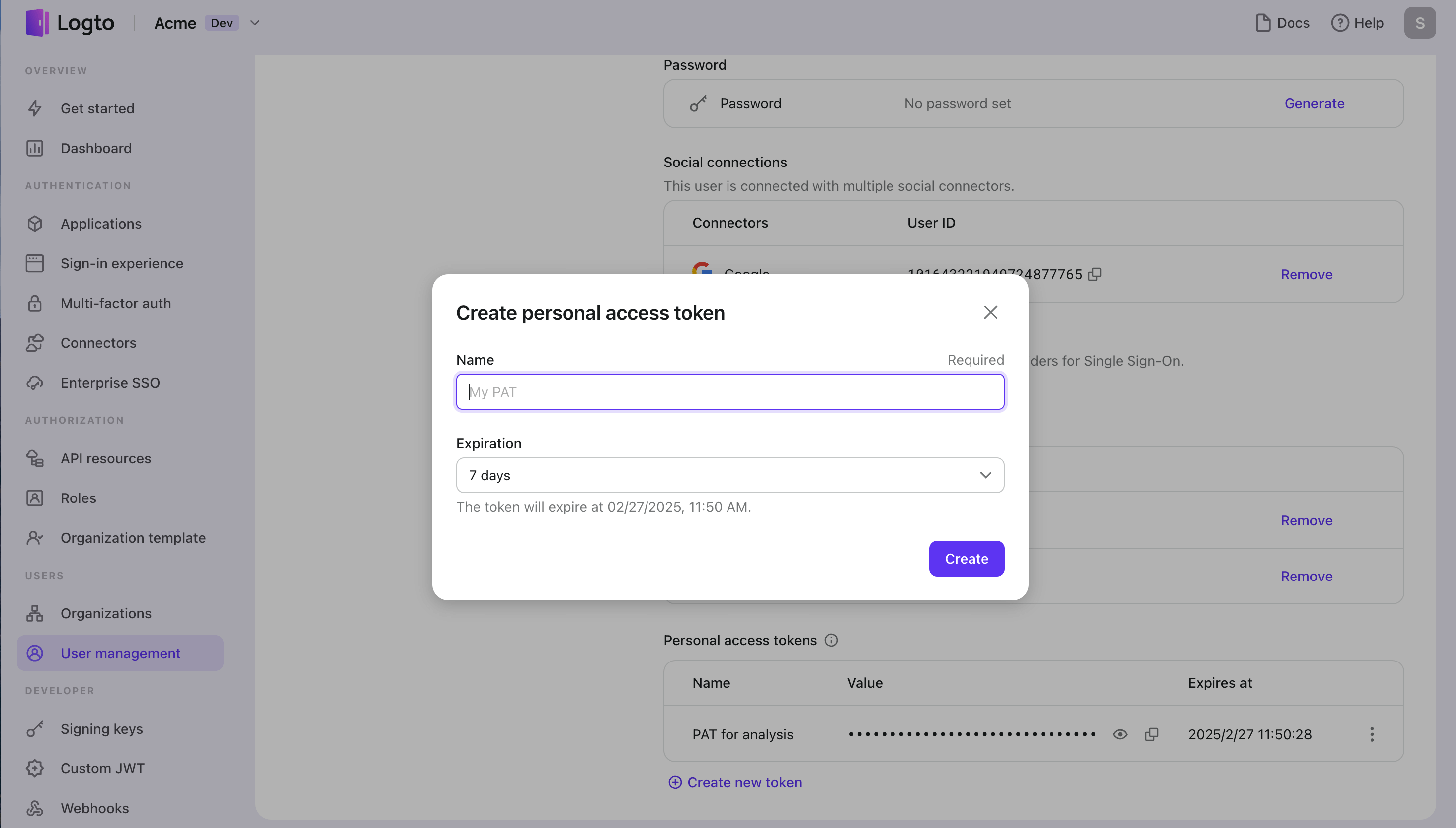

O Logto, uma solução abrangente de Gestão de Identidade e Acesso do Cliente (CIAM), permite-te criar, gerir e revogar personal access tokens facilmente. Eis como podes começar:

- Navega até Logto Console > Gestão de Utilizadores.

- Acede ao perfil de um utilizador específico para gerir os seus personal access tokens.

Com o Logto, podes:

- Gerar novos personal access tokens.

- Gerir múltiplos tokens para um único utilizador.

- Definir datas de expiração personalizadas para os tokens.

- Renomear tokens para melhor organização.

- Revogar tokens quando já não forem necessários.

Adicionalmente, podes permitir que os utilizadores gerirem os seus próprios personal access tokens nas páginas de definições de perfil através das Logto Management APIs.