O que é a personificação na cibersegurança e gestão de identidade? Como os agentes de IA podem utilizá-la?

Aprenda como a personificação é utilizada na cibersegurança e gestão de identidade, e como os agentes de IA podem usar esta funcionalidade.

A personificação é uma funcionalidade integrada do Logto, e neste artigo, iremos explicar o que é e quando pode ser usada. Com os agentes de IA a tornarem-se mais comuns em 2025, estamos a ver mais casos de uso envolvendo personificação na cibersegurança e gestão de identidade.

O que é a personificação na autenticação e autorização?

A personificação no campo da autenticação e autorização é quando um sistema ou utilizador assume temporariamente a identidade de outro utilizador para realizar ações em seu nome. Isto é tipicamente feito com autorização adequada e é diferente de roubo de identidade ou personificação maliciosa.

Um exemplo comum é quando tens um problema com a tua conta e envias um e-mail para a equipa de apoio ao cliente para obter ajuda. Eles verificam a tua conta em teu nome para diagnosticar o problema.

Como funciona a personificação

Existem alguns passos típicos no fluxo de personificação.

- Pedido de permissão: O personificador (por exemplo, administrador ou agente de IA) pede permissão para agir em nome do utilizador.

- Troca de tokens: O sistema valida o pedido e troca tokens, concedendo acesso ao personificador com as permissões necessárias.

- Ação em nome do utilizador: O personificador realiza ações (por exemplo, atualizar definições, resolver problemas) como se fosse o utilizador.

O personificador pode então executar ações ou aceder a recursos como se fosse o utilizador personificado.

Quais são os casos de uso válidos para a personificação?

Apoio ao cliente

Tal como mencionámos acima, em cenários de apoio ao cliente, a personificação permite que os agentes de suporte ou administradores acedam a contas de utilizadores para diagnosticar e resolver problemas sem precisar das credenciais do utilizador.

Aqui estão alguns exemplos:

- Resolução de problemas: Um administrador personifica um utilizador para recriar o problema relatado e entender o que está a acontecer.

- Recuperação de conta: Um administrador atualiza o perfil de um utilizador ou reinicia as definições em seu nome.

- Gestão de subscrições: Um agente de suporte de faturação corrige erros de subscrição acedendo diretamente à conta do utilizador.

Agentes de IA

Os agentes de IA podem aproveitar a personificação para agir em nome dos utilizadores, realizando tarefas automaticamente ou auxiliando em fluxos de trabalho. À medida que a IA se torna mais envolvida nos processos de negócio, a personificação desempenha um papel crucial ao permitir ações autónomas enquanto garante a segurança de identidade e o controlo de acesso.

Aqui estão alguns exemplos:

- Assistentes virtuais: Um agente de IA agenda reuniões e envia convites de calendário em nome do utilizador.

- Respostas automáticas: Um chatbot de IA responde a perguntas de clientes e utiliza o perfil de um agente de suporte para resolver problemas diretamente.

- Automação de tarefas: Um assistente de IA atualiza quadros de gestão de projetos ou submete relatórios em nome dos utilizadores. Por exemplo, atualizar os estados de tickets (por exemplo, de "Em Progresso" para "Concluído"). Publicar comentários ou feedback a partir do perfil de um gestor.

Auditoria e teste

A personificação também é comumente usada para auditoria, teste e garantia de qualidade. Ao personificar diferentes funções, administradores ou testadores podem verificar experiências de utilizador, fluxos de trabalho e permissões para garantir o desempenho e qualidade do sistema.

Aqui estão alguns exemplos:

- Teste de funções: Um administrador personifica diferentes funções de utilizador (como gestor, funcionário ou convidado) para verificar controlos de acesso e garantir que cada função tem as permissões corretas para os recursos certos.

- Teste de fluxos de trabalho: Um engenheiro de QA simula transações de vários perfis de utilizador para testar o comportamento do sistema.

- Auditorias de segurança: Um auditor personifica utilizadores para verificar se ações sensíveis geram alertas apropriados ou requerem autenticação de múltiplos fatores (MFA).

Acesso delegado

O acesso delegado permite que um utilizador realize ações em nome de outro, frequentemente visto em configurações de colaboração empresarial e de equipas. Este caso de uso difere da personificação típica porque ambas as identidades do ator e do delegador são preservadas.

Aqui estão alguns exemplos:

- Aprovações de gestores: Um gestor submete folhas de ponto ou relatórios de despesas em nome dos seus membros de equipa.

- Colaboração de equipas: Um assistente agenda reuniões ou envia e-mails da conta de um executivo.

- Fluxos de trabalho empresariais: Representantes de RH atualizam registos de funcionários sem precisar das suas senhas.

Quais são as considerações de segurança para implementar a personificação

A personificação permite que um utilizador aja temporariamente em nome de outros dentro do sistema, o que lhes dá poder e controlo significativos. É por isso que é necessário abordar várias considerações de segurança para prevenir uso indevido.

Registo detalhado de auditoria

Regista todas as ações de personificação, incluindo quem a realizou, o que foi feito, quando aconteceu e onde ocorreu. Certifica-te de que os registos mostram tanto o personificador quanto o utilizador personificado. Armazena os registos de forma segura, define períodos de retenção razoáveis, e habilita alertas para qualquer atividade incomum.

Controlo de acesso baseado em funções (RBAC)

Permite apenas a funções autorizadas (por exemplo, agentes de suporte) personificar outros. Limita o escopo da personificação (por exemplo, agentes de suporte podem apenas personificar clientes, não administradores). Segue o princípio do menor privilégio e examina regularmente as permissões para manter tudo seguro.

Consentimento e notificação

Às vezes, o fluxo deve incluir consentimento e notificações. Por exemplo:

- Antes da personificação: Solicitar aprovação do utilizador para ações sensíveis.

- Após a personificação: Notificar os utilizadores com detalhes do que foi feito.

- Para indústrias sensíveis (por exemplo, saúde, finanças), o consentimento é obrigatório.

Casos de uso de agentes de IA para personificação na autenticação e autorização

À medida que os agentes de IA se tornam mais prevalentes em 2025, a personificação é cada vez mais usada para permitir que agentes atuem em nome dos utilizadores, ao mesmo tempo que mantém a segurança e responsabilidade.

Aqui estão alguns casos de uso práticos:

Agentes de suporte ao cliente de IA

Cenário: Um utilizador contacta o suporte via chat para problemas de conta. O agente de IA acede à conta sem precisar da senha do utilizador.

Como funciona e como é projetado?

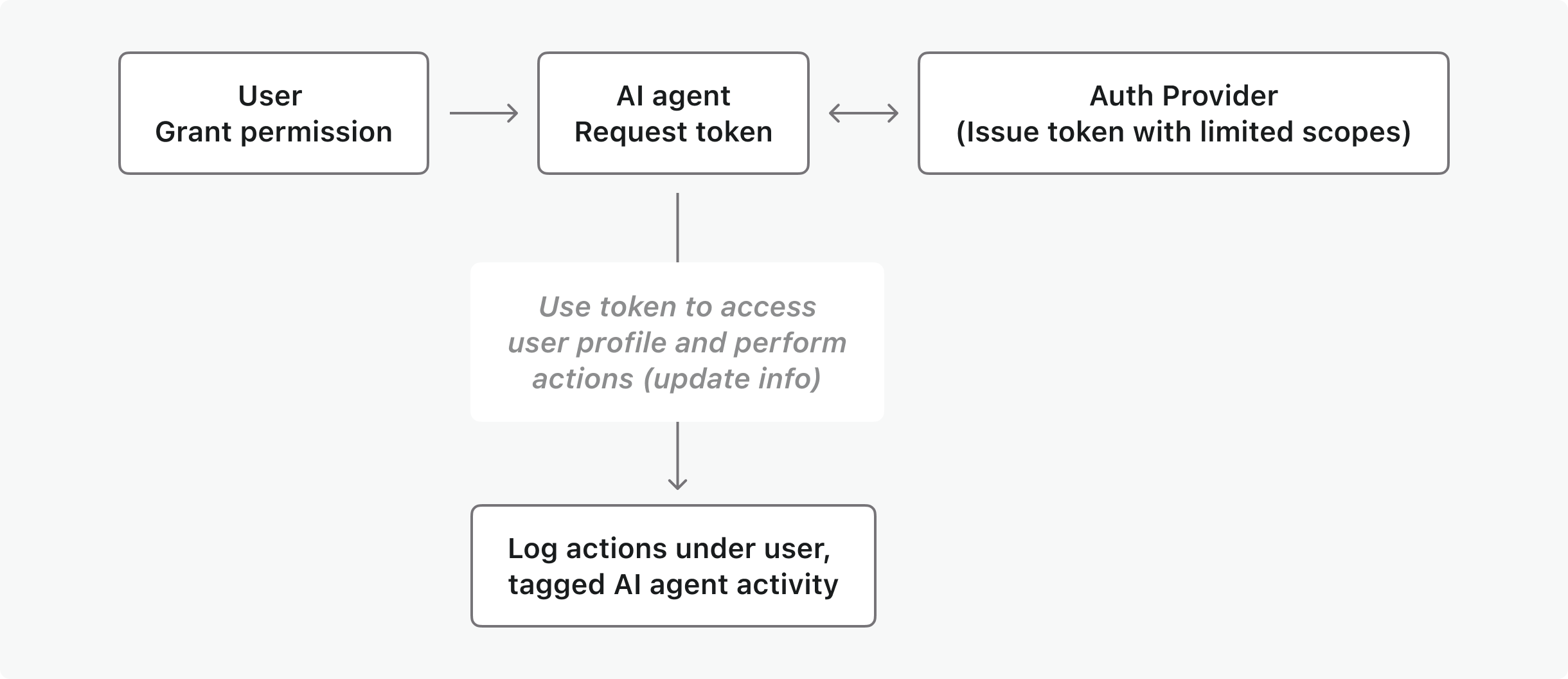

- Fluxo OIDC/OAuth: O agente de IA solicita permissão para personificar o utilizador para atualizar suas informações. Ele usa um token trocado para acessar o perfil do utilizador e fazer as alterações.

- Registos: As ações são registadas sob o utilizador, mas marcadas como realizadas pelo agente de IA.

- Escopos limitados: As permissões do agente são limitadas a ações específicas (por exemplo, reconfigurar senhas, mas não visualizar dados de pagamento sensíveis).

Agentes de segurança de IA para monitorização de contas

Cenário: Um agente de IA monitoriza sessões de utilizadores e bloqueia automaticamente contas comprometidas.

Como funciona e como é projetado?

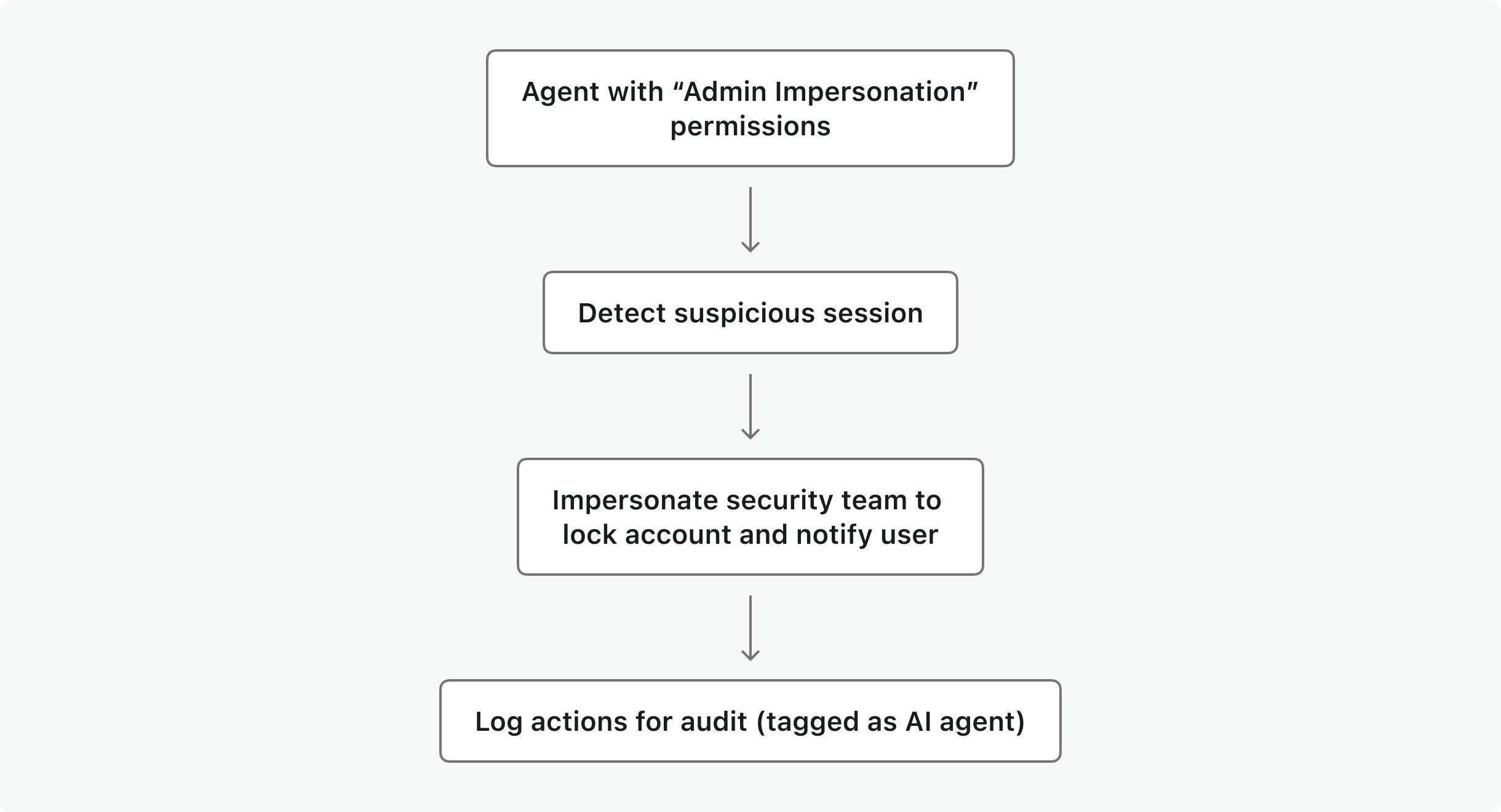

- O agente tem permissões de “personificação de administrador” para inspecionar e encerrar sessões suspeitas.

- Se for detectado um risco, ele personifica a equipa de segurança para bloquear a conta e notificar o utilizador.

- Todas as ações são registadas com a identidade do agente para fins de auditoria.

Automação de fluxos de trabalho de IA para equipas

Cenário: Numa ferramenta de gestão de projetos, um agente de IA atribui automaticamente tarefas e atualiza o status em nome dos membros da equipa.

Como funciona e como é projetado?

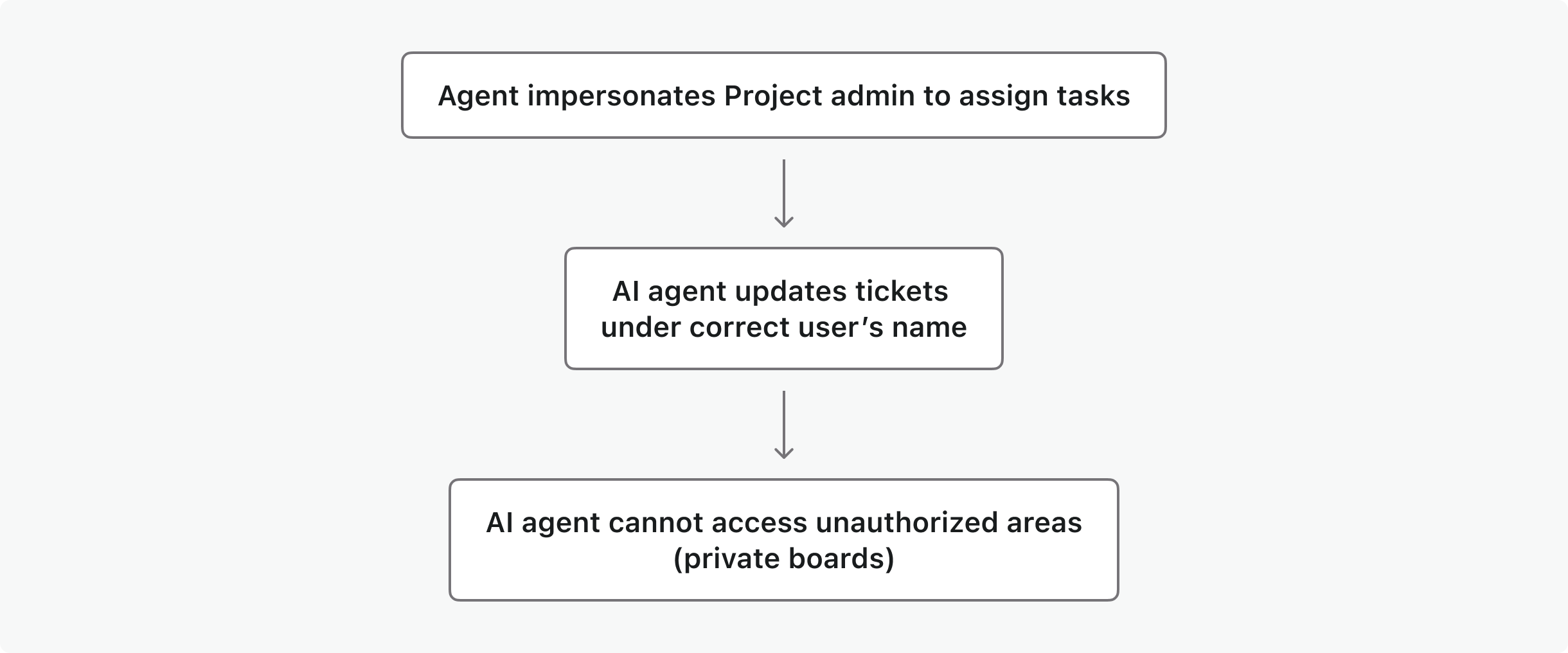

- O fluxo de trabalho automatizado de IA pode personificar o administrador do projeto para atualizar tickets sob o nome correto do utilizador.

- O agente não pode acessar áreas não autorizadas (por exemplo, quadros privados) devido a um rigoroso RBAC.

Melhores práticas de segurança para construir a personificação

Com base nos cenários acima, existem alguns princípios projetados para alcançar esses objetivos.

- Escopo do token: Usa escopos limitados. Certifica-te de definir e limitar que ações ou recursos um token de acesso pode autorizar.

- Declarações personalizadas: Isto pode ser útil para adicionar contexto ou metadados adicionais ao processo de personificação, como o motivo da personificação ou o ticket de suporte associado.

- Controlo de acesso baseado em funções (RBAC): Permite apenas que certas funções (por exemplo, agentes de suporte) personifiquem utilizadores e restringe o escopo com base nas necessidades da função.

- Registo detalhado: Regista todas as ações de personificação, incluindo quem as realizou e o que foi feito, para garantir responsabilidade e rastreabilidade.

- Gestão de consentimento: Notifica os utilizadores quando ocorre a personificação e dá-lhes a opção de aprovar ou revogar o acesso.

Como o Logto implementa a personificação?

O Logto suporta a personificação através da sua API de gestão.

Consulta este guia - personificação de utilizadores para mais detalhes. O Logto também oferece funcionalidades adicionais que integram a personificação, apoiando cenários de produto do mundo real.

| Funcionalidades | Descrição | Link do documento |

|---|---|---|

| Controlo de acesso baseado em funções | Atribuir permissões a utilizadores com base nas suas funções | https://docs.logto.io/authorization/role-based-access-control |

| Declarações de token personalizadas | Adiciona declarações personalizadas dentro de tokens de acesso. | https://docs.logto.io/developers/custom-token-claims |

| Registos de auditoria | Monitora facilmente a atividade e eventos dos utilizadores. | https://docs.logto.io/developers/audit-logs |