Интеграция Microsoft Entra ID (OIDC) в Logto Enterprise SSO

Узнайте, как интегрировать Microsoft Entra ID (OIDC) SSO с использованием Logto.

Microsoft Entra ID, также известный как Azure Active Directory (Azure AD), является комплексным решением для управления идентификацией и доступом, поддерживающим протоколы OpenID Connect (OIDC) и Security Assertion Markup Language (SAML) для интеграции одноразового входа (SSO). В предыдущем руководстве мы показали вам, как интегрировать ваше приложение Logto с Microsoft Entra ID (SAML) SSO. В этом руководстве мы покажем вам, как интегрировать ваше приложение Logto с Microsoft Entra ID (OIDC) SSO.

Предварительные требования

Как обычно, перед началом убедитесь, что у вас есть активная учетная запись Microsoft Entra или Azure. Если у вас нет учетной записи, вы можете зарегистрироваться для бесплатной учетной записи Microsoft здесь.

Учетная запись Logto. Если у вас нет учетной записи, вы можете зарегистрироваться для получения Logto учетной записи. Logto бесплатен для личного использования. Все функции доступны для dev-тенантов, включая функцию SSO.

Также необходимо хорошо интегрированное приложение Logto. Если у вас его нет, пожалуйста, следуйте инструкции по интеграции, чтобы создать приложение Logto.

Интеграция

Создание нового Microsoft Entra ID OIDC SSO коннектора в Logto

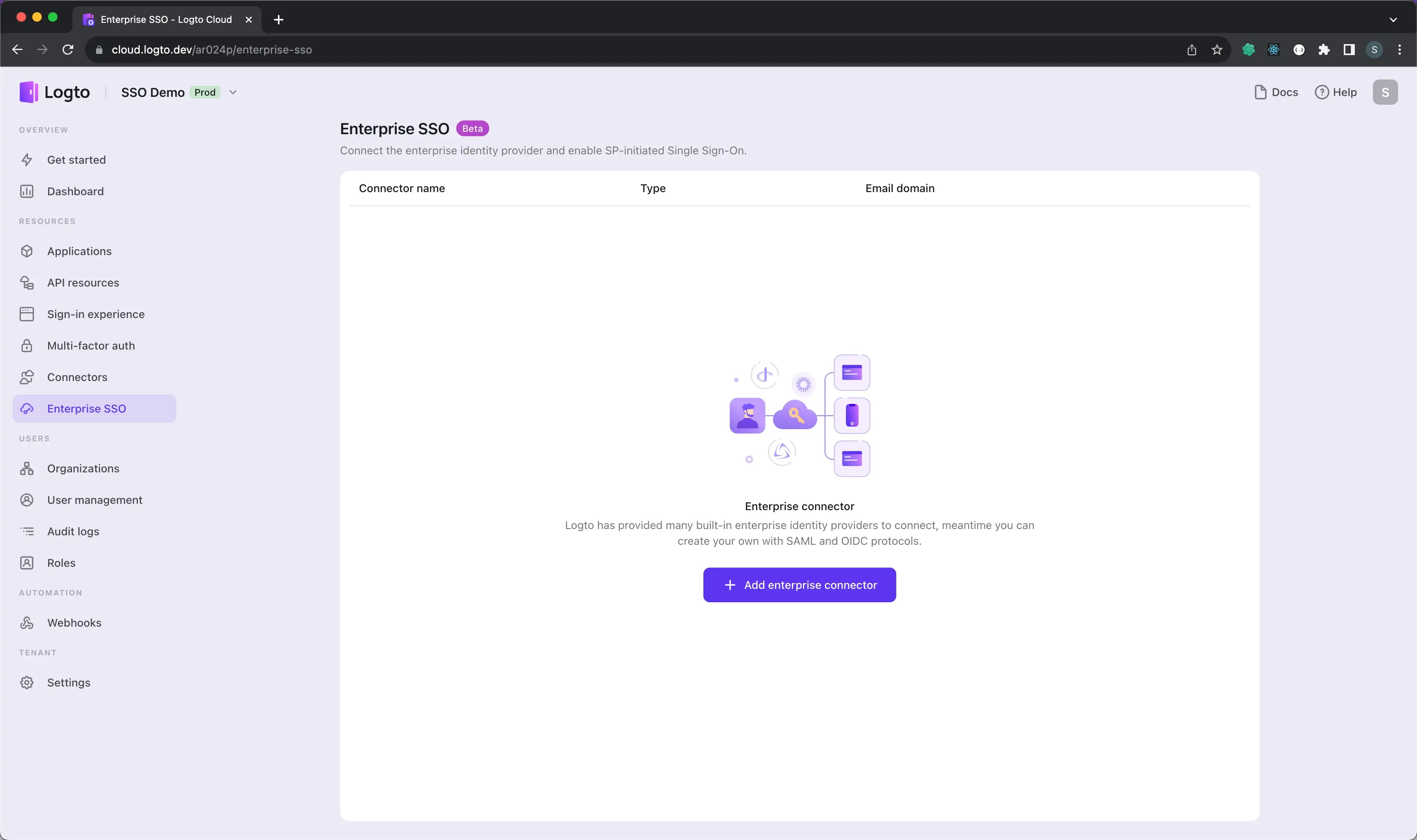

- Перейдите в ваш Logto Cloud Console и перейдите на страницу Enterprise SSO.

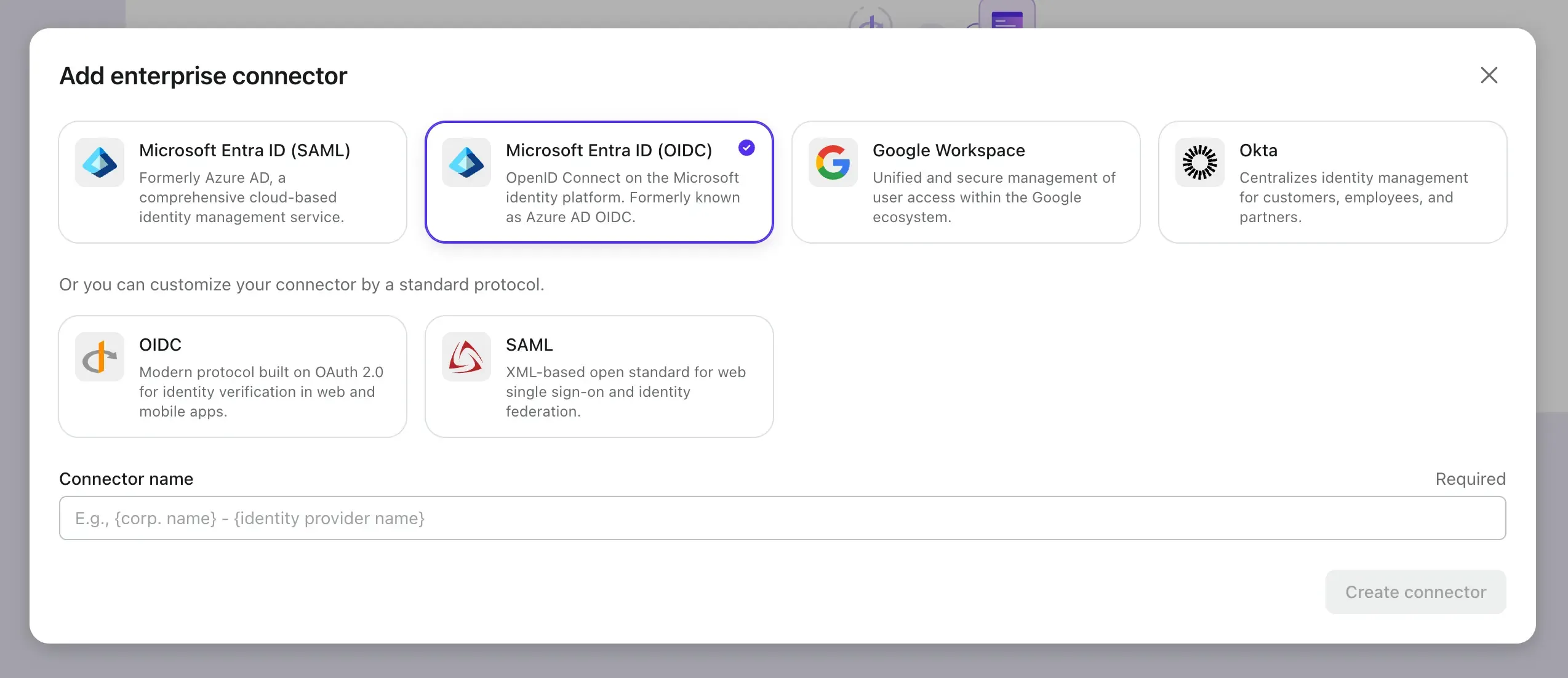

- Нажмите кнопку Add Enterprise SSO и выберите Microsoft Entra ID (OIDC) в качестве провайдера SSO.

Теперь откройте административный центр Microsoft Entra в другой вкладке и следуйте шагам для создания OIDC приложения на стороне Microsoft Entra.

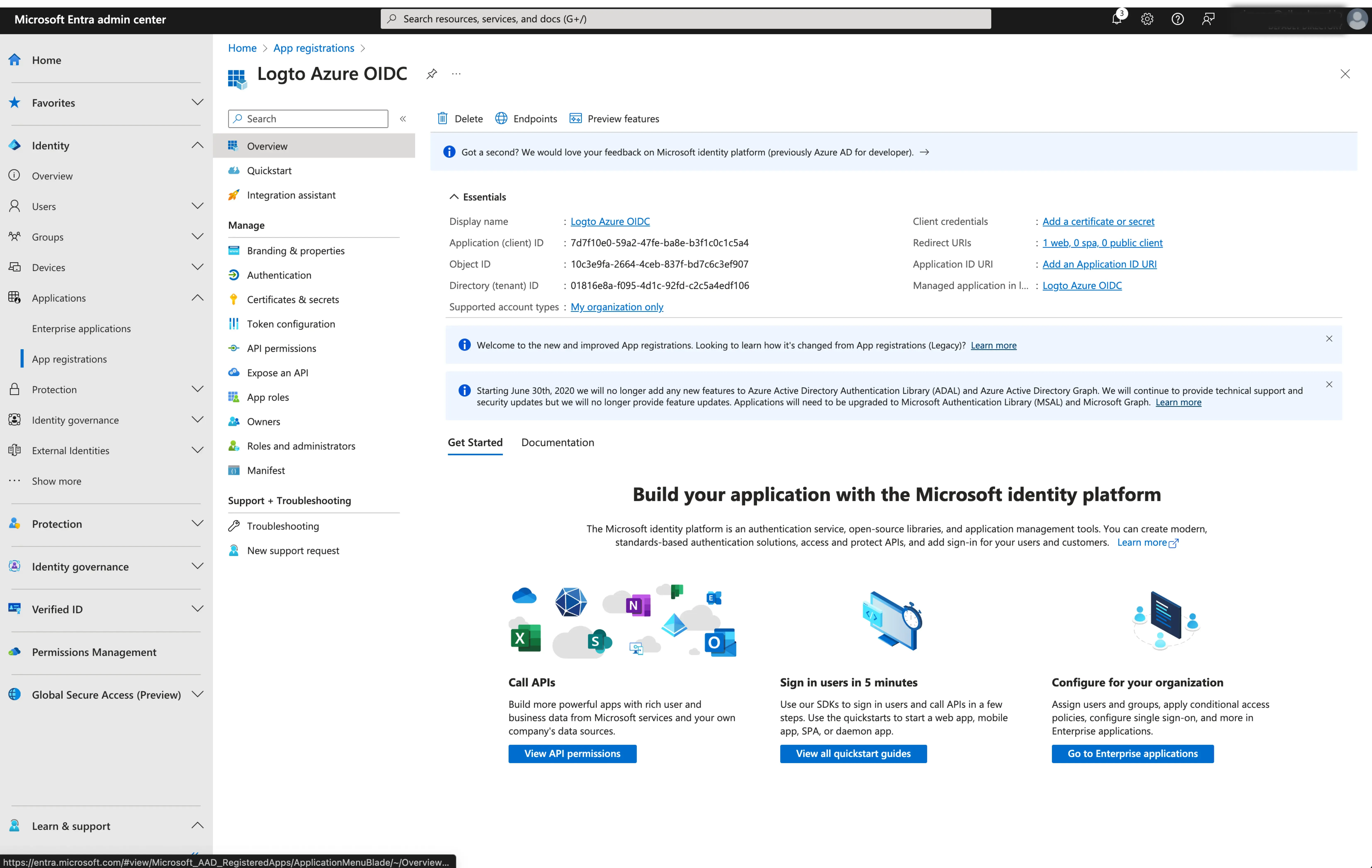

Регистрация нового Microsoft Entra ID OIDC приложения

-

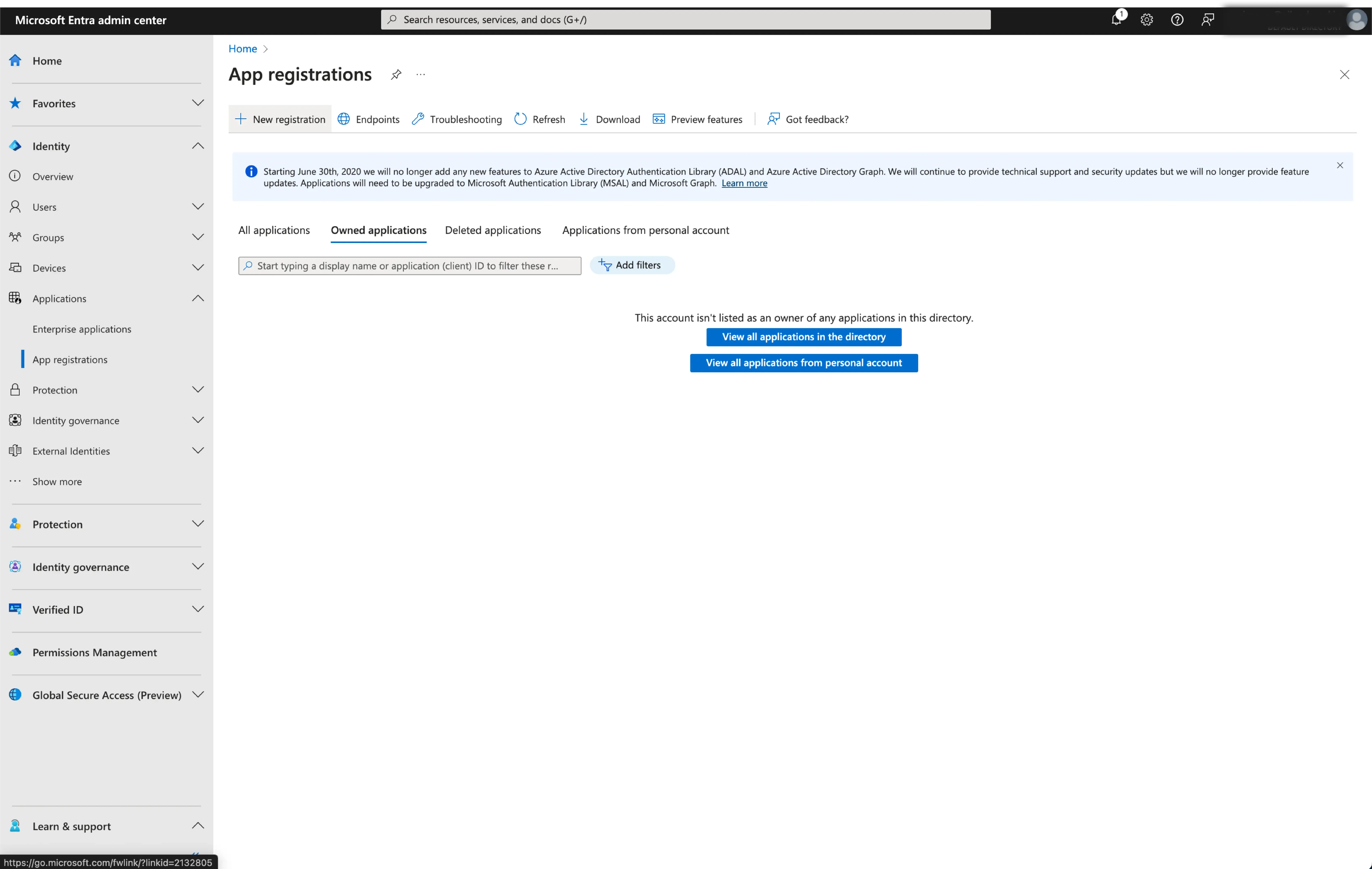

Перейдите в Microsoft Entra admin center и войдите как администратор.

-

Перейдите в Identity > Applications > App registrations.

-

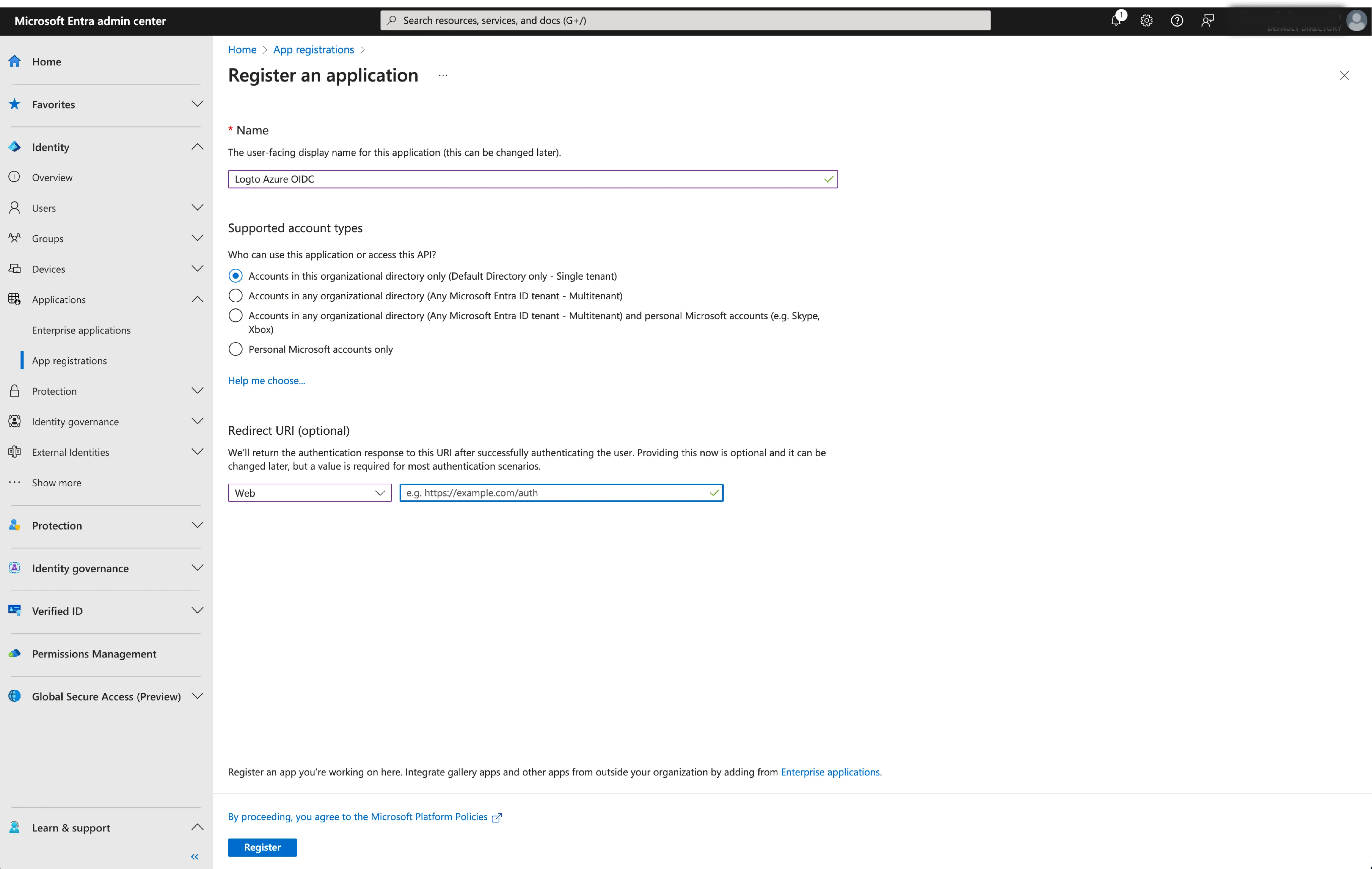

Выберите

New registration. -

Введите имя приложения и выберите соответствующий тип доступа к учетной записи для вашего приложения.

-

Выберите

Webв качестве платформы приложения. Введите URI перенаправления для приложения. URI перенаправления — это URL, на который пользователь будет перенаправлен после аутентификации с Microsoft Entra ID. -

Скопируйте

Redirect URI (Callback URL)со страницы деталей коннектора Logto и вставьте его в полеRedirect URI.

- Нажмите

Register, чтобы создать приложение.

Настройка соединения SSO в Logto

После успешного создания приложения Microsoft Entra OIDC, вам нужно будет предоставить конфигурации IdP обратно Logto. Перейдите на вкладку Connection в консоли Logto и заполните следующие конфигурации:

- Client ID: Уникальный идентификатор, назначаемый вашему OIDC приложению Microsoft Entra. Этот идентификатор используется Logto для идентификации и аутентификации приложения во время OIDC потока. Вы можете найти его на странице обзора приложения как

Application (client) ID.

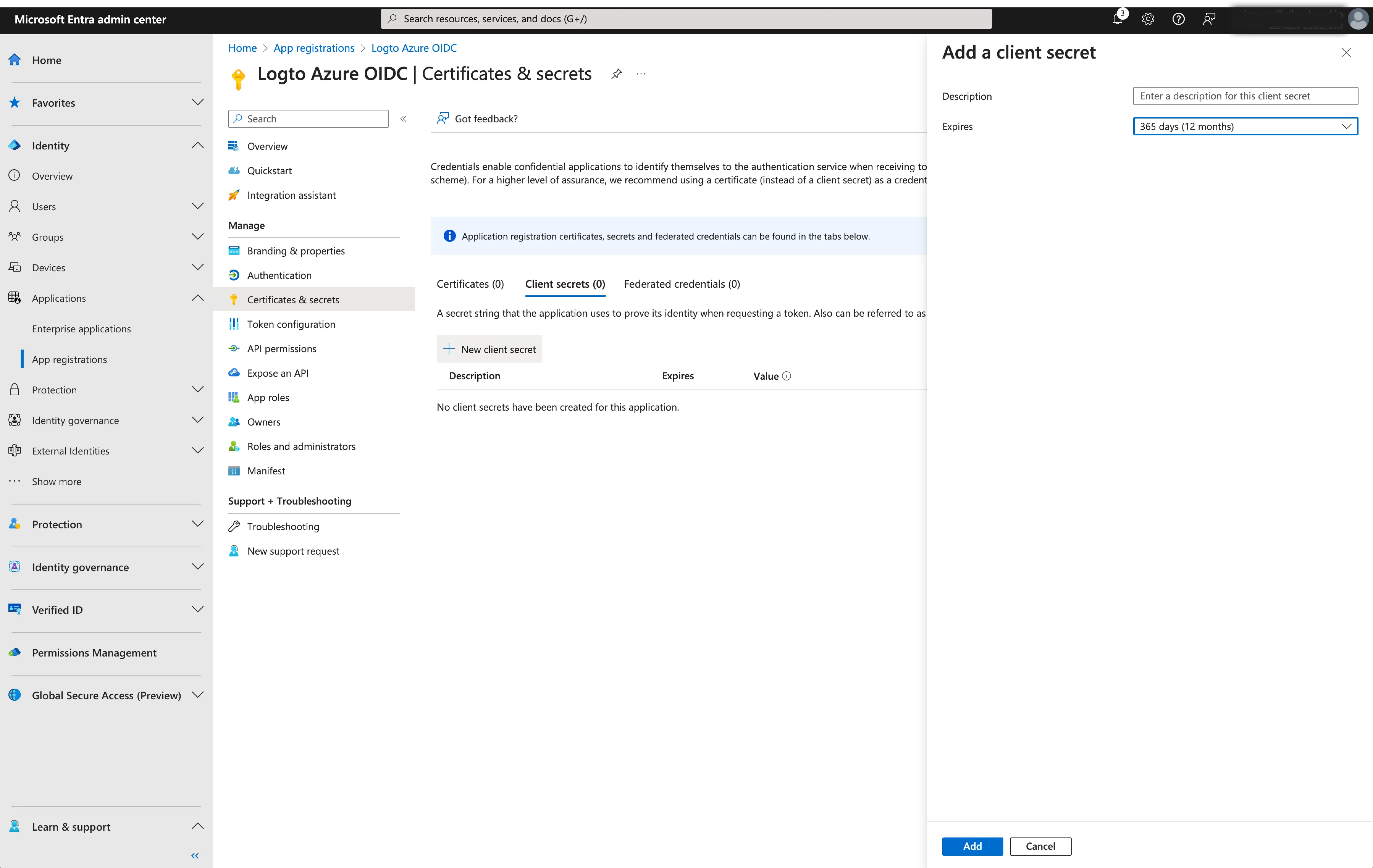

- Client Secret: Создайте новый клиентский секрет и скопируйте значение в Logto. Этот секрет используется для аутентификации OIDC приложения и обеспечения безопасности связи между Logto и IdP.

-

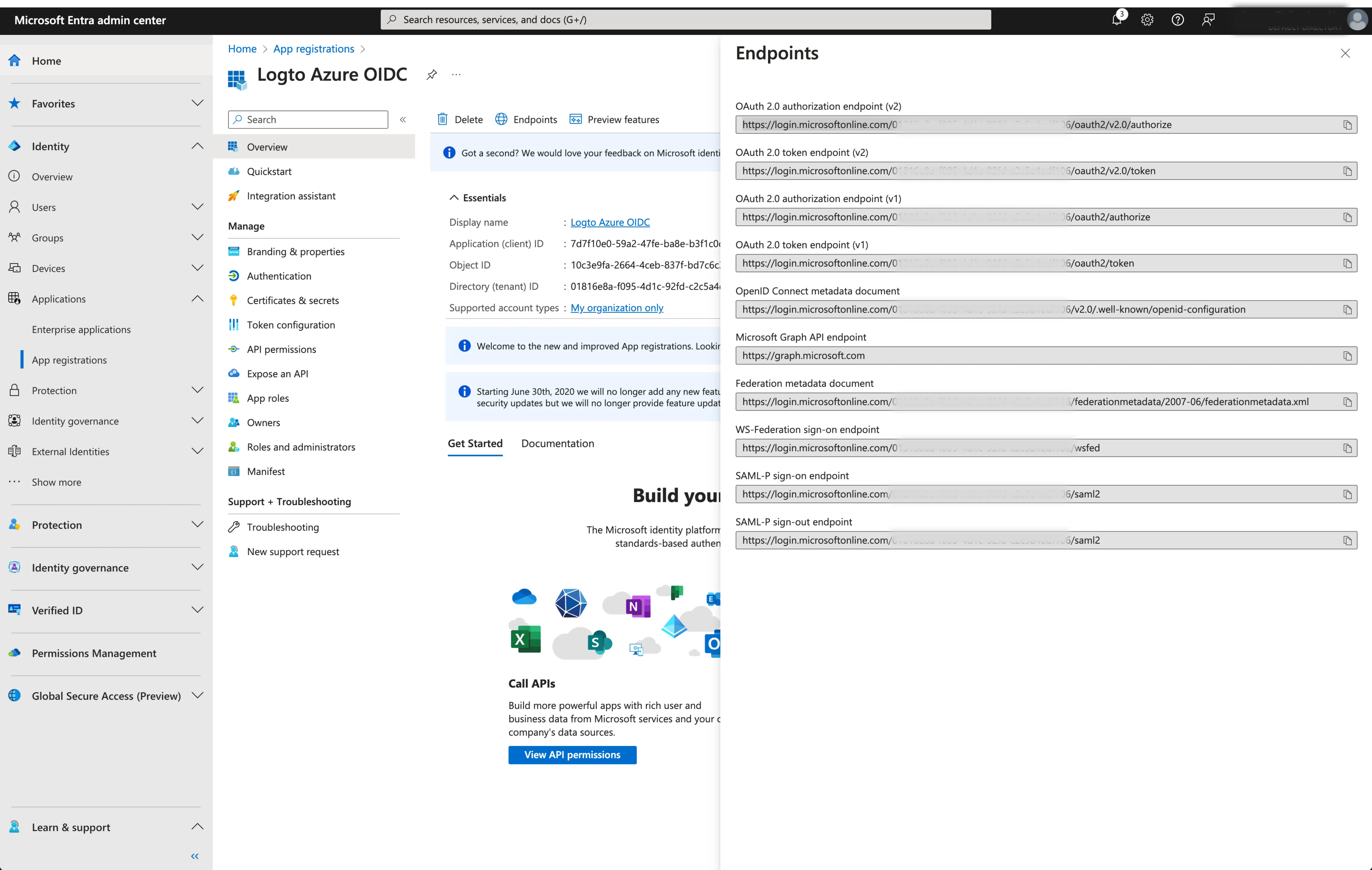

Issuer: URL-адрес издателя, уникальный идентификатор для IdP, указывающий место, где можно найти поставщика удостоверений OIDC. Это важная часть конфигурации OIDC, поскольку она помогает Logto обнаружить необходимые конечные точки.

Вместо того, чтобы вручную предоставлять все эти OIDC конечные точки, Logto автоматически загружает все необходимые конфигурации и конечные точки IdP. Это делается с использованием предоставленного вами URL-адреса издателя и вызова конечной точки обнаружения IdP.

Чтобы получить URL-адрес издателя, вы можете найти его в разделе

Endpointsна странице обзора приложения.Найдите конечную точку

OpenID Connect metadata documentи скопируйте URL БЕЗ конечного пути.well-known/openid-configuration. Это потому, что Logto автоматически добавит.well-known/openid-configurationк URL-адресу издателя при загрузке конфигураций OIDC.

- Scope: Пробелом разделенный список строк, определяющих желаемые разрешения или уровни доступа, запрашиваемые Logto в процессе аутентификации OIDC. Параметр scope позволяет вам указать, какую информацию и доступ запрашивает Logto у IdP.

Параметр scope является необязательным. Независимо от настройки настраиваемой области, Logto всегда отправляет openid, profile и email области IdP.

Нажмите Save, чтобы завершить процесс настройки.

Включение Microsoft Entra ID (OIDC) коннектора в Logto

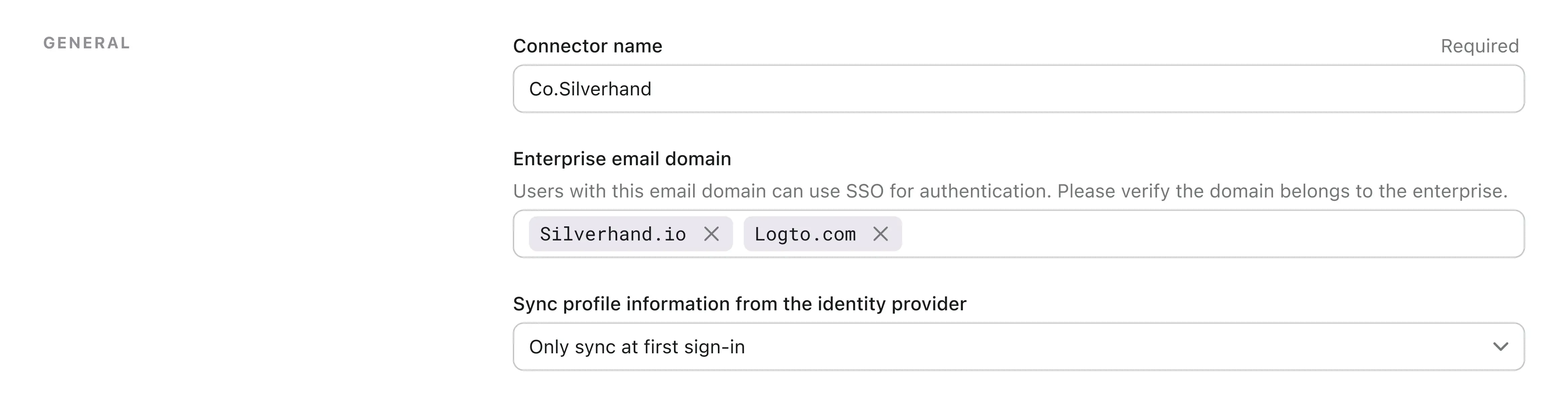

Установите домен электронной почты и включите Microsoft Entra ID (OIDC) коннектор в Logto

Укажите домены электронной почты вашей организации на вкладке коннектора experience SAML SSO Logto. Это позволит использовать коннектор SSO в качестве метода аутентификации для этих пользователей.

Пользователи с электронной почтой в указанных доменах будут исключительно ограничены использованием SAML SSO коннектора в качестве единственного метода аутентификации.

Включение Microsoft Entra ID (OIDC) коннектора в Sign-in experience Logto

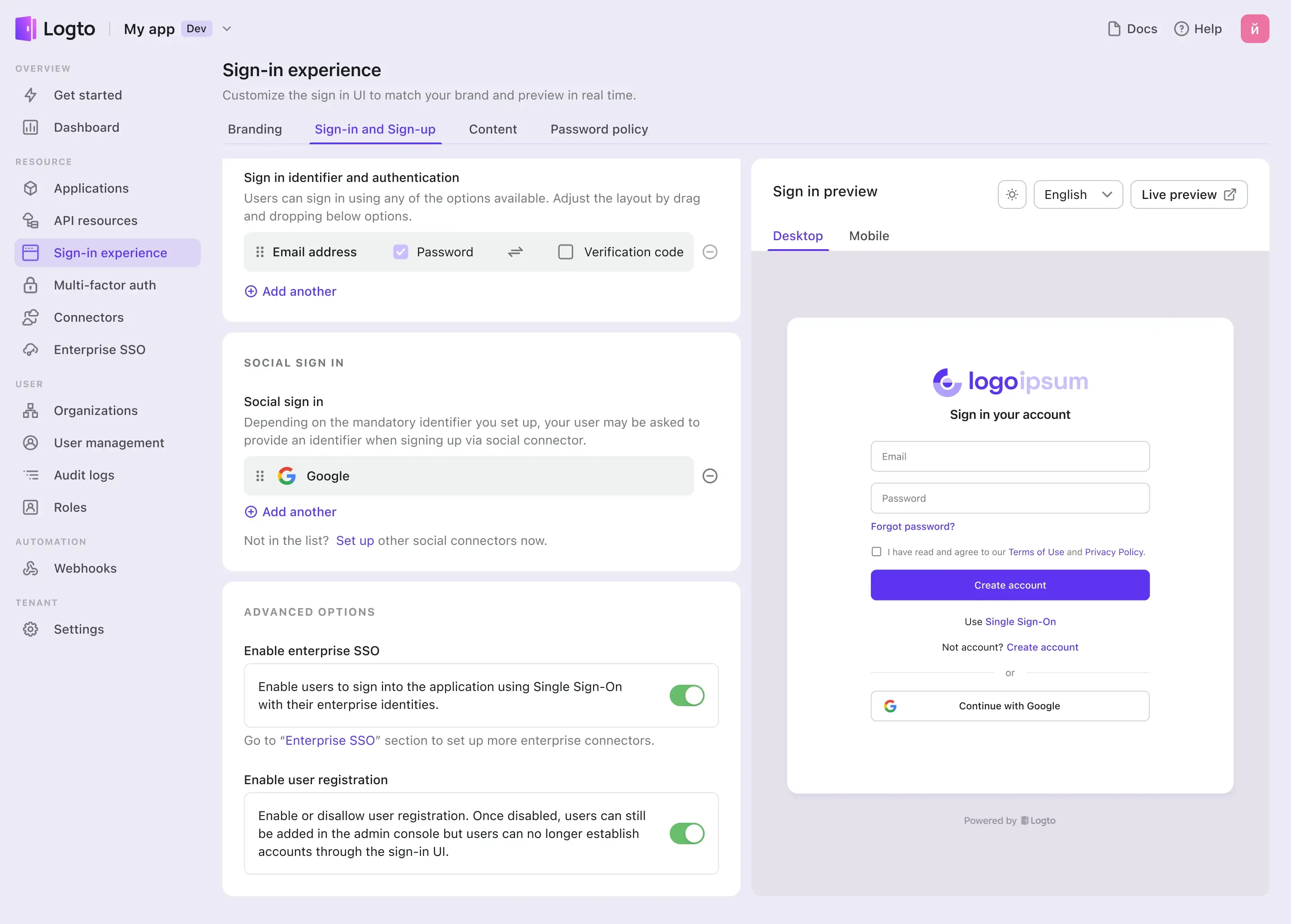

Перейдите на вкладку Sign-in Experience и активируйте корпоративный SSO.

Теперь вы можете протестировать интеграцию SSO, используя кнопку предварительного просмотра в правом верхнем углу Sign-in Experience preview раздела.