Обновления продуктов Logto (июль 2024)

В прошлом месяце мы представили мнооооооого новых функций и улучшений. У нас также есть важные новости о соответствии требованиям.

Соответствие требованиям

Мы официально соответствуем SOC 2 Тип I! 🎉 Аудит Типа II уже на горизонте.

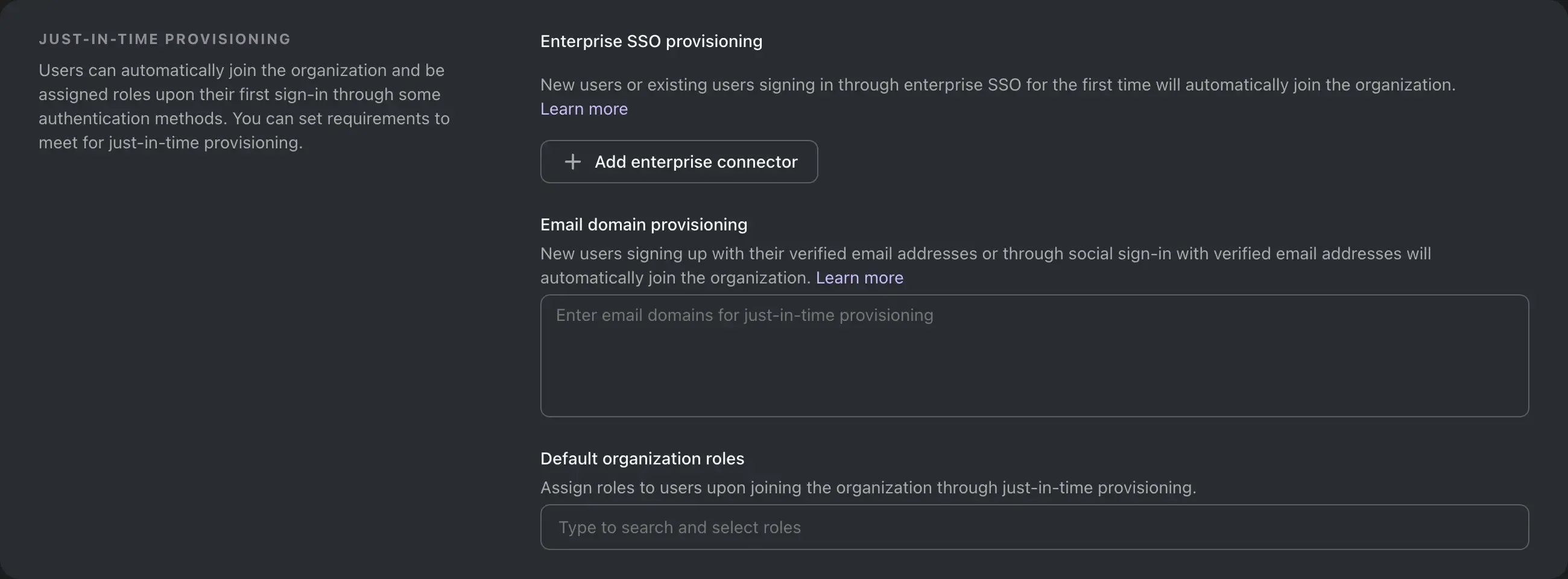

Автоматическое предоставление доступа для организаций в режиме реального времени

Эта функция позволяет пользователям автоматически присоединяться к организации и получать роли при первом входе через некоторые методы аутентификации. Вы можете задать требования для автоматического предоставления доступа.

Для использования этой функции перейдите в настройки организации и найдите раздел "Автоматическое предоставление доступа". Доступны также API управления для настройки этой функции через маршруты под /api/organizations/{id}/jit. Чтобы узнать больше, см. Автоматическое предоставление доступа.

Домены электронной почты

Новые пользователи автоматически присоединятся к организациям с включенной функцией автоматического предоставления доступа, если они:

- Зарегистрируются с использованием проверенных адресов электронной почты, или;

- Используют социальный логин с проверенными адресами электронной почты.

Это относится к организациям, которые сконфигурировали одинаковые почтовые домены.

Нажмите, чтобы развернуть

Чтобы включить эту функцию, вы можете добавить почтовый домен через API управления или консоль Logto:

- Мы добавили следующие новые конечные точки в API управления:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- В консоли Logto вы можете управлять почтовыми доменами на странице сведений об организации -> раздел "Автоматическое предоставление доступа".

SSO коннекторы

Новые или существующие пользователи, входящие в систему через корпоративные SSO впервые, автоматически присоединятся к организациям, которые настроили автоматическое предоставление доступа для SSO-коннектора.

Нажмите, чтобы развернуть

Чтобы включить эту функцию, вы можете добавить SSO коннекторы через API управления или консоль Logto:

- Мы добавили следующие новые конечные точки в API управления:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- В консоли Logto вы можете управлять SSO коннекторами на странице сведений об организации -> раздел "Автоматическое предоставление доступа".

Роли по умолчанию в организации

Вы также можете настроить роли по умолчанию для пользователей, предоставляемых через эту функцию. Роли по умолчанию будут назначены пользователю при регистрации.

Нажмите, чтобы развернуть

Чтобы включить эту функцию, вы можете установить роли по умолчанию через API управления или консоль Logto:

- Мы добавили следующие новые конечные точки в API управления:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- В консоли Logto вы можете управлять ролями по умолчанию на странице сведений об организации -> раздел "Автоматическое предоставление доступа".

Приложения "Машина-к-машине" для организаций

Эта фу�нкция позволяет связывать приложения "машина-к-машине" с организациями и назначать им роли в организации.

OpenID Connect grant

Тип доступа client_credentials теперь поддерживается для организаций. Вы можете использовать этот тип доступа для получения токена доступа к организации.

Нажмите, чтобы развернуть обновления консоли

- Добавлен новый тип "машина-к-машине" для ролей в организации. Все существующие роли теперь являются типа "пользователь".

- Вы можете управлять приложениями "машина-к-машине" на странице сведений об организации -> раздел "Приложения машина-к-машине".

- Вы можете просматривать связанные организации на странице сведений о приложении "машина-к-машине".

Нажмите, чтобы развернуть обновления API управления

Добавлен набор новых конечных точек в API управления:

/api/organizations/{id}/applicationsдля управления приложениями "машина-к-машине"./api/organizations/{id}/applications/{applicationId}для управления конкретным приложением "машина-к-машине" в организации./api/applications/{id}/organizationsдля просмотра связанных организаций приложения "машина-к-машине".

Улучшения Swagger (OpenAPI)

Генерация operationId для API управления в ответах OpenAPI

Согласно спецификации:

operationId— это необязательная уникальная строка, используемая для идентификации операции. Если она предоставлена, эти идентификаторы должны быть уникальны среди всех описанных в вашем API операций.

Это значительно упрощает создание клиентских SDK на разных языках, так как генерируются более осмысленные имена функций, вместо автоматически сгенерированных, как в следующих примерах:

Исправлена схема OpenAPI, возвращаемая конечной точкой GET /api/swagger.json

- Символ

:не является допустимым в именах параметров, таких какorganizationId:root. Эти символы были заменены на-. - Параметр

tenantIdмаршрута/api/.well-known/endpoints/{tenantId}отсутствовал в сгенерированном документе спецификации OpenAPI, что приводило к ошибкам проверки. Это было исправлено.

Поддержка обратного канала выхода

Мы включили поддержку OpenID Connect Back-Channel Logout 1.0.

Чтобы зарегистрировать выход по обратному каналу, перейдите на страницу сведений о приложении в консоли Logto и найдите раздел "Обратный канал выхода". Введите URL выхода по обратному каналу для вашего RP и нажмите "Сохранить".

Вы также можете включить требования к сессии для выхода по обратному каналу. Когда включено, Logto добавит утверждение sid в токен на выход.

Для программной регистрации вы можете задать свойства backchannelLogoutUri и backchannelLogoutSessionRequired в объекте метаданных клиента приложения oidcClientMetadata.

Опыт входа

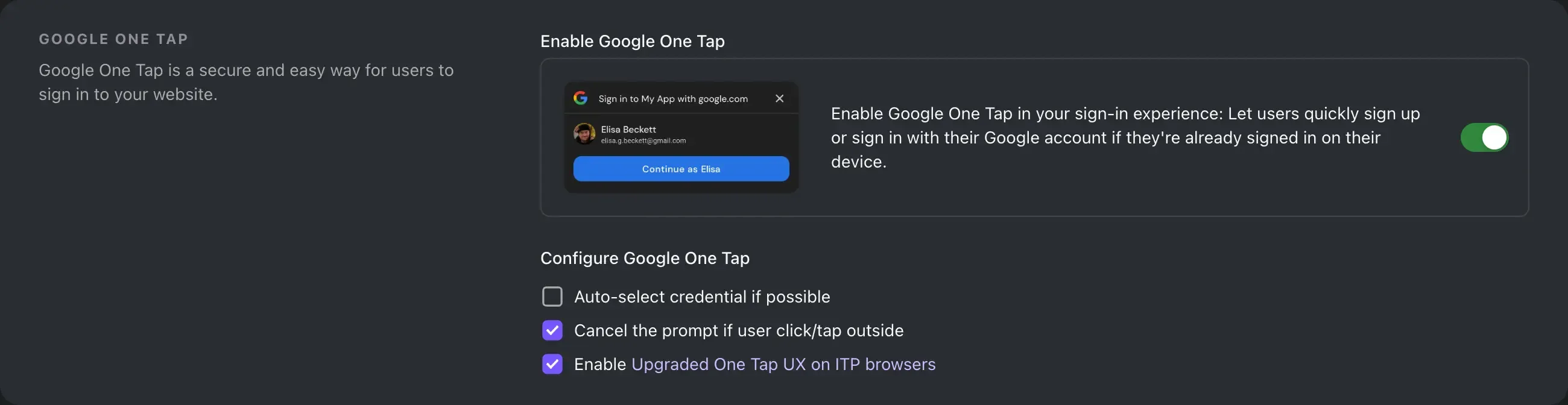

Поддержка Google One Tap

Когда вы добавили Google как социальный коннектор, теперь вы можете включить Google One Tap, чтобы обеспечить более плавный процесс входа для пользователей с аккаунтами Google.

Перейдите к настройкам коннектора Google в консоли Logto и включите опцию "Google One Tap".

Чтобы узнать больше о Google One Tap, см. Включение Google One Tap.

Разрешить пропуск ручной привязки учетной записи при входе

Вы можете найти эту настройку в Консоли -> Опыт входа -> Регистрация и вход -> Социальный вход -> Автоматическая привязка учетной записи.

Когда она включена, если пользователь входит в систему с социальной идентичностью, которая новая для системы, и существует ровно одна существующая учетная запись с тем же идентификатором (например, почтой), Logto автоматически привяжет учетную запись с социальной идентичностью вместо того, чтобы запрашивать пользователя о привязке учетной записи.

Согласие с условиями использования для опыта входа

Мы добавили новую настройку, которая позволяет устан�авливать политику согласия с условиями использования для процесса входа:

- Автоматически: Пользователи автоматически соглашаются с условиями, продолжая использовать сервис.

- Только при регистрации вручную: Пользователи должны согласиться с условиями, поставив галочку во время регистрации, и не должны соглашаться при входе.

- Ручной режим: Пользователи должны согласиться с условиями, поставив галочку при регистрации или входе.

Улучшения консоли

- Добавлено руководство по Ruby и Chrome расширению.

- В форме сведений о приложении отображается конечная точка издателя OIDC.

- Руководства по приложению были реорганизованы, чтобы предоставить лучший опыт для разработчиков.

- Теперь вы можете просматривать и обновлять свойство

profileпользователя на странице настроек пользователя. - Улучшен опыт интеграции приложений "машина-к-машине".

- Исправлена ошибка регрессии, когда в журнале аудита появлялись всплывающие ошибки при ассоциации журналов с удаленными приложениями.

Другие улучшения

- Добавлено

hasPasswordв пользовательский контекст JWT. - Коннектор: Коннекторы Google и Azure AD теперь поддерживают пользовательский

prompt. - Поддержка многофакторной аутентификации для каждой организации:

- Организация теперь может требовать, чтобы ее члены имели настроенную многофакторную аутентификацию (MFA). Если у члена нет настроенной MFA, когда у организации есть такое требование, член не сможет получить токен доступа к организации.

- Панель для разработчиков доступна после входа в живой просмотр.

- Теперь пагинация является необязательной для

GET /api/organizations/{id}/users/{userId}/roles. Если вы не предоставите параметры запросаpageиlimit, API вернет все роли. - Добавлены данные о пользователе в нагрузку вебхука события

User.Deleted.