Обновление продукта Logto: Облачное сотрудничество, прямой вход, ленивая миграция паролей и многое другое

Используйте Logto в качестве провайдера идентификации OpenID Connect для построения экосистемы вашего приложения; добавляйте аутентификацию с двумя вводами с помощью Protected App; а также новые руководства для Blazor, SvelteKit, Nuxt.js, Expo (React Native) и Angular.

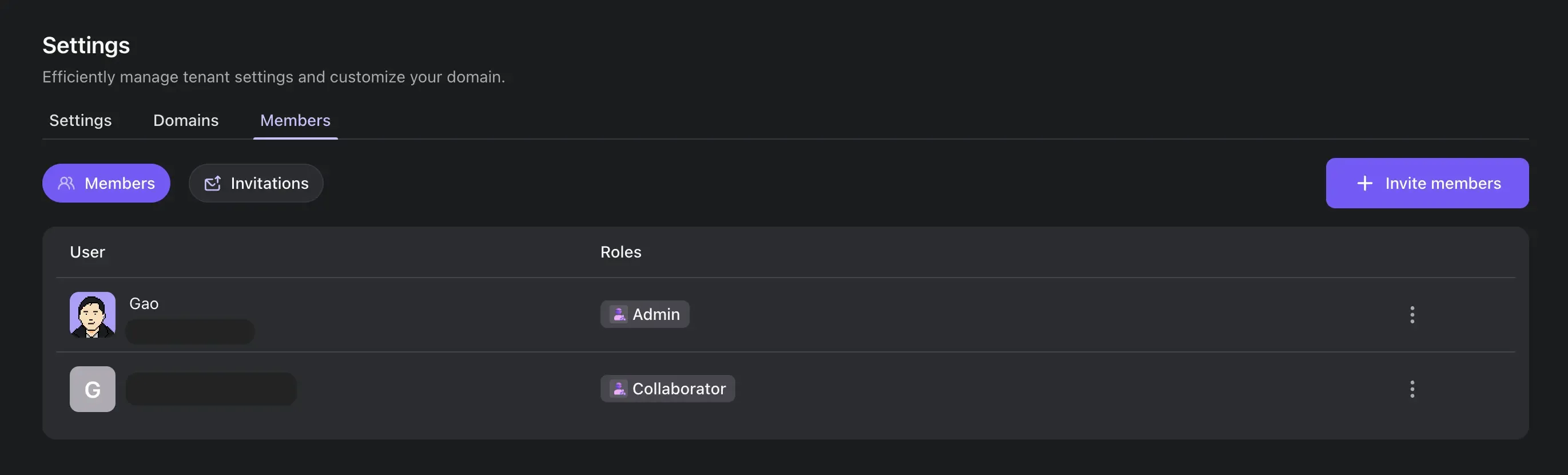

Облачное сотрудничество Logto

Долгожданная функция наконец-то здесь! Теперь вы можете приглашать членов своей команды в арендаторы Logto. Сотрудничайте с членами команды для управления приложениями, пользователями и другими ресурсами.

Пригласите членов своей команды, следуя этим шагам:

- Перейдите в настройки вашего арендатора (вкладка "Настройки").

- Нажмите на вкладку "Участники".

- Нажмите на кнопку "Пригл�асить участников".

Заполните адрес электронной почты члена команды, которого вы хотите пригласить, и выберите роль, которую хотите ему назначить:

- Администратор: Полный доступ и управление всеми ресурсами арендатора.

- Сотрудник: Может управлять ресурсами, связанными с идентификацией, но с ограничениями:

- Нет доступа к платежной информации

- Не может приглашать или управлять другими участниками

- Не может изменить имя арендатора

- Не может удалить арендатора

Для получения дополнительной информации см. Пригласите членов своей команды.

Прямой вход

Теперь вы можете напрямую вызвать метод входа, пропустив первый экран. Это полезно, если у вас есть прямая ссылка на метод входа, например, если у вас на сайте есть кнопка "Войти через Google".

Для использования этой функции необходимо передать параметр direct_sign_in в запрос аутентификации. Поддерживаются следующие методы:

- Социальный коннектор

- Корпоративный SSO коннектор

Чтобы узнать больше, см. документацию Прямой вход.

Параметр первого экрана

Опыт входа может быть инициирован с определенного экрана, установив параметр first_screen в запросе аутентификации OIDC. Этот параметр предназначен для замены параметра interaction_mode, который теперь устарел.

См. документацию Первый экран для получения дополнительной информации.

Полная поддержка стандартных утверждений OpenID Connect

Мы добавили поддержку оставшихся стандартных утверждений OpenID Connect. Теперь эти утверждения доступны как в ID-токенах, так и в ответе от конечной точки /me.

Кроме того, мы соблюдаем стандартное сопоставление областей и утверждений. Это означает, что вы можете получить большинство утверждений профиля, используя область profile, а утверждение address можно получить, используя область address.

Для всех вновь введенных утверждений мы сохраняем их в поле user.profile.

Социальные данные

В дополне�ние к утверждениям, которые Logto распознает, все социальные коннекторы теперь также сохраняют сырой данные, возвращаемые социальным провайдером, в поле rawData.

Чтобы получить доступ к этим данным в объекте пользователя, вы можете использовать поле user.identities.[idp-name].details.rawData.

Ленивая миграция паролей

При переносе пользователей с устаревшей системы на Logto, теперь вы можете использовать поля passwordAlgorithm и passwordDigest в API POST /users, чтобы сохранить исходный хеш пароля пользователя.

В настоящее время поддерживаемые алгоритмы:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Когда пользователь входит в систему, Logto использует предоставленный алгоритм и дайджест для проверки пароля; если проверка проходит успешно, Logto автоматически мигрирует пароль на новый хеш Argon2.

Дополнительную информацию см. в Справочник API.

Улучшения

- Поддержка полей

avatarиcustomDataв APIPOST /users. - Поддержка ротации ключей подписи в Logto OSS Console.

- Перенос параметров поиска в запрос аутентификации в живом превью (демо-приложение).

- При входе в демо-приложение Logto с параметрами поиска, если пользователь не аутентифицирован, параметры поиска теперь передаются в запрос аутентификации. Это позволяет вручную тестировать поток аутентификации OIDC с использованием определенных параметров.

GET /organization-rolesтеперь может вызываться с параметром запросаqдля фильтрации результатов по идентификатору роли, имени или описанию.

Исправления

- Консоль: Исправлены проблемы в руководстве по интеграции социального коннектора Microsoft.

- Консоль: Для создания нового ресурса API индикатор должен быть допустимым абсолютным URI.

- Опыт: Решена ошибка 500 на конечной точке

/interaction/consentстороннего приложения. - Опыт: Пропуск не-объектных сообщений в нативной среде. Это исправляет проблему в

WKWebViewв новых версиях iOS.

Разработка

@logto/connector-kit: [НАРУШЕНИЕ] обновить типыSocialUserInfoиGetUserInfo@logto/connector-kit: [НАРУШЕНИЕ] защитить результатыparseJsonиparseJsonObject

В процессе работы

Мы работаем над следующими функциями:

- Настраиваемые утверждения токена доступа (скоро будут)

- Ресурс API для организаций

- Использование Logto в качестве провайдера идентификации SAML