Как интегрировать Azure AD (Entra ID) SAML SSO с вашим провайдером аутентификации

Узнайте, как интегрировать Azure AD SSO с Logto, используя стандартный SAML-коннектор.

Logto предоставляет готовый SAML-коннектор для интеграции с провайдерами аутентификации SSO. Каждый провайдер имеет свою специфическую информацию для настройки. Это руководство проведет вас через шаги по интеграции Azure AD с Logto.

Создание нового SAML-социального коннектора в Logto

-

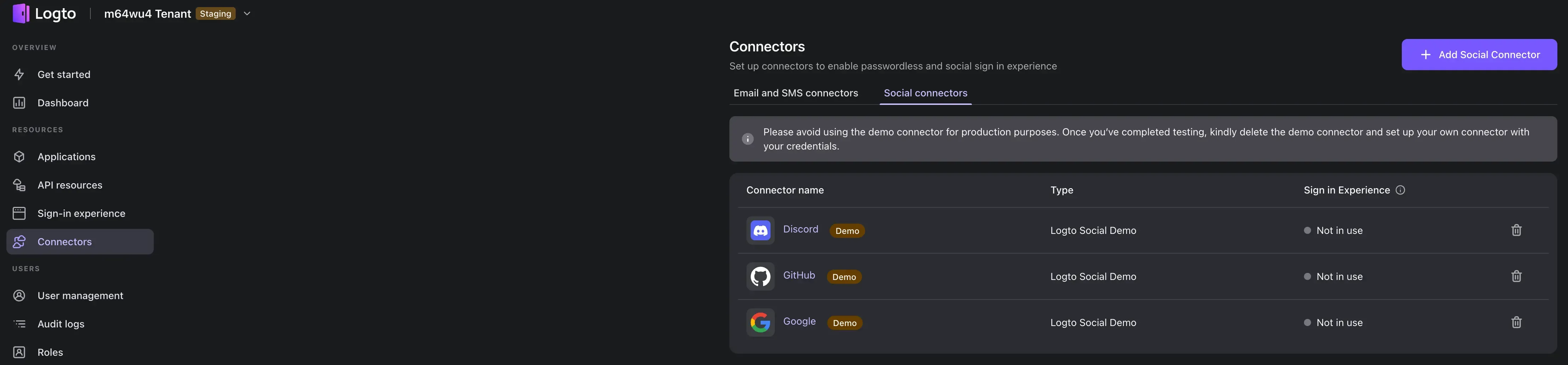

Посетите консоль Logto Cloud и перейдите в раздел коннекторов.

-

Переключитесь на вкладку Social connectors и нажмите кнопку Add Social Connector в правом верхнем углу.

-

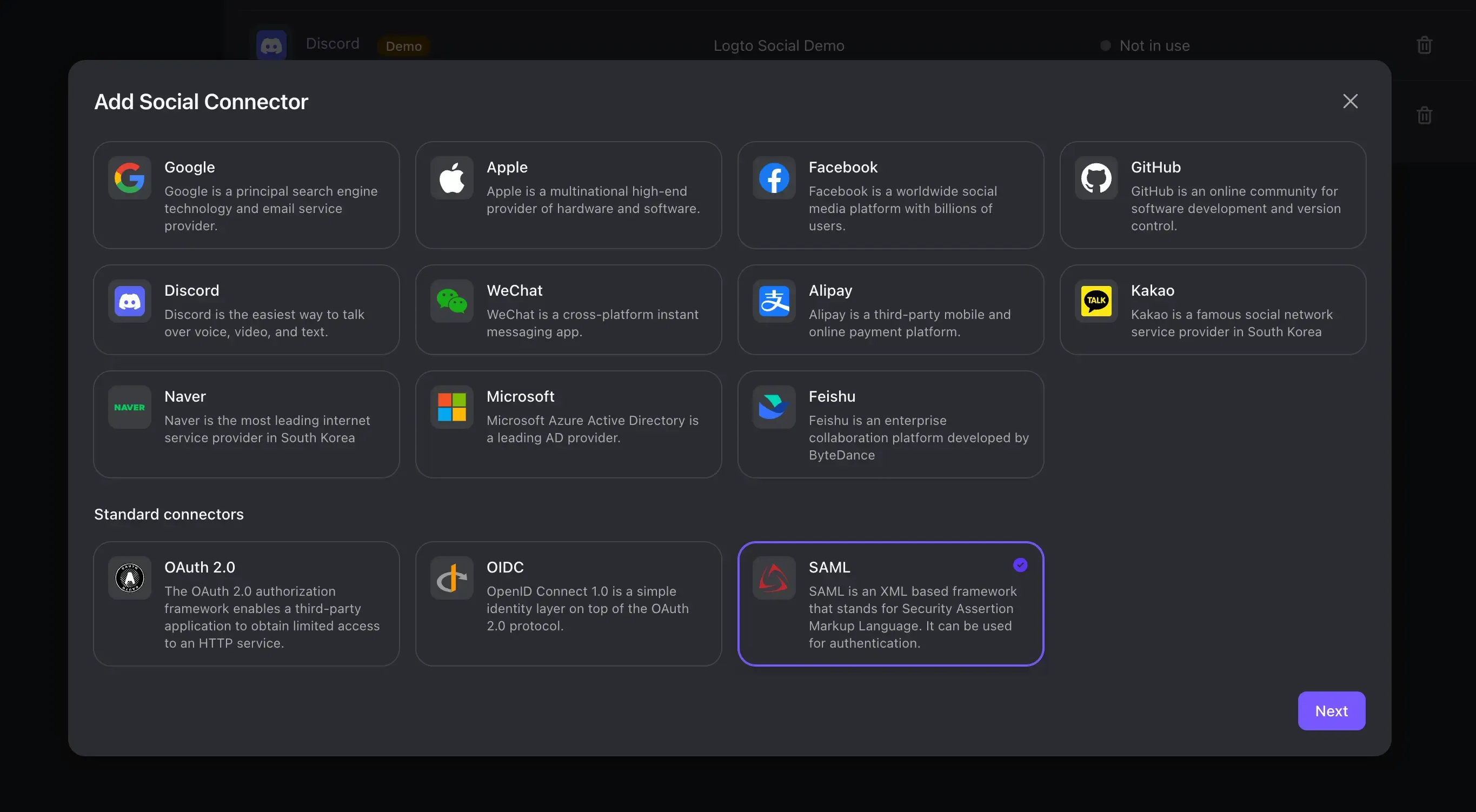

Выберите SAML-коннектор.

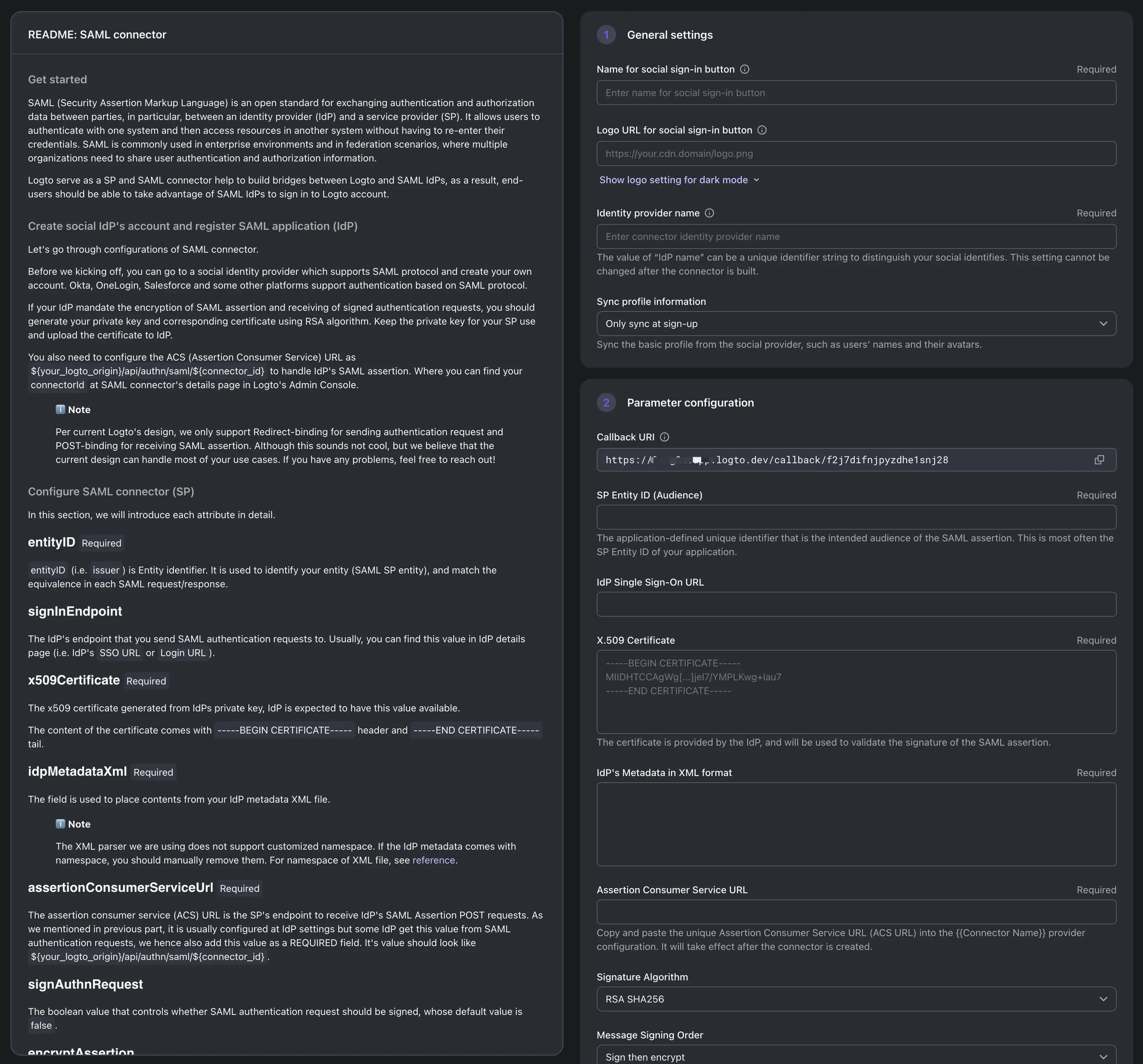

Вам будет представлена форма создания SAML-коннектора:

-

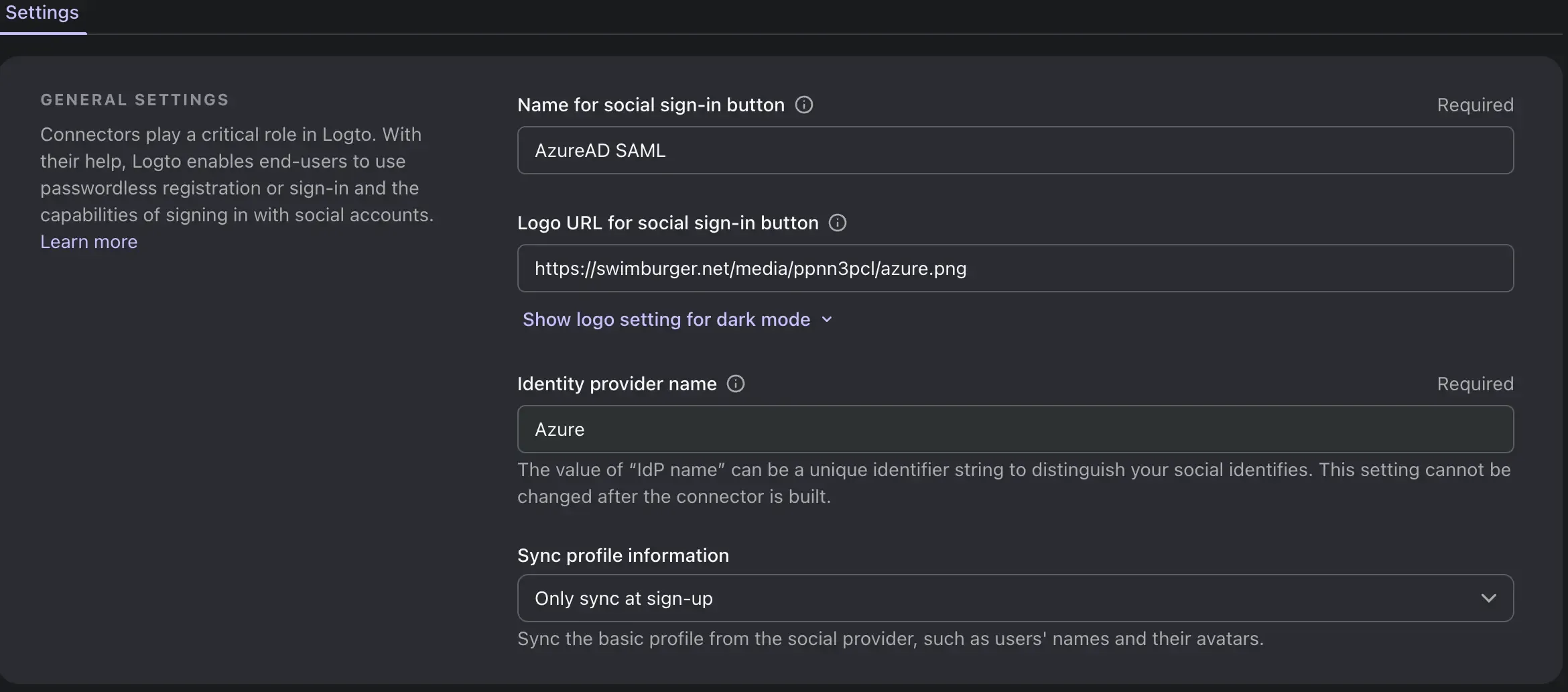

Заполните общую информацию о коннекторе

Имя поля Описание Название кнопки социального входа Название кнопки социального входа, которое будет отображаться на странице входа. URL-адрес логотипа для кнопки входа URL-адрес логотипа кнопки социального входа, который будет отображаться на странице входа. Название провайдера аутентификации Название провайдера аутентификации. Это может помочь идентифицировать целевого провайдера коннектора. Синхронизировать информацию профиля Синхронизировать информацию профиля пользователя с провайдера аутентификации только после первой регистрации или после каждого входа. -

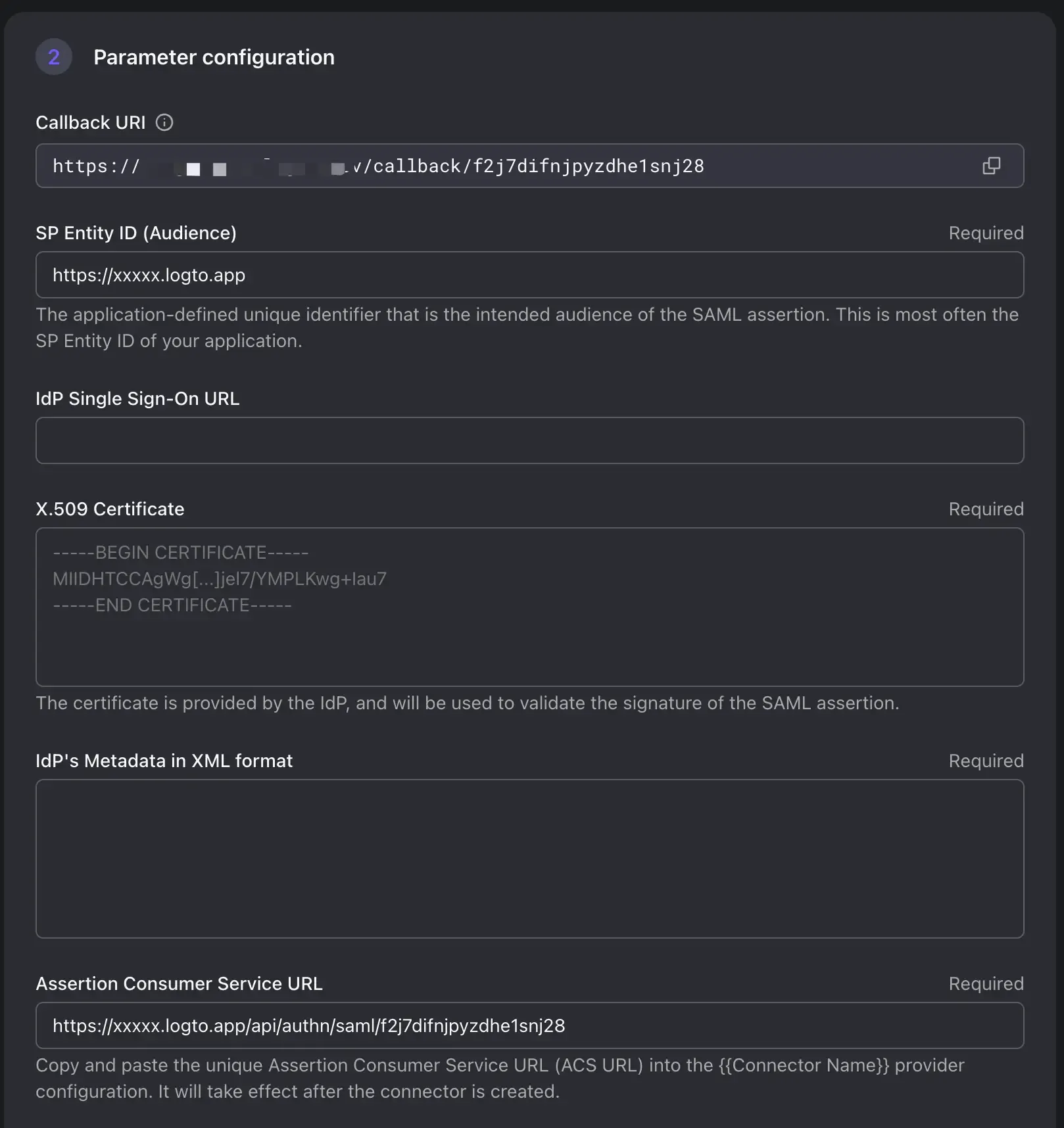

Установите Entity Id и URL службы потребителя утверждений

"Entity ID" и "ACS URL" являются основными компонентами, используемыми в процессе обмена SAML между провайдерами идентификации и услуг.

SP Entity ID: Entity ID - это уникальный идентификатор, представляющий собой сущность SAML в системе на основе SAML. Он используется для различения различных участников в обмене SAML. SP Entity ID помогает как IdP, так и SP распознавать аудиторию запроса и устанавливать доверие.

ACS URL (URL службы потребителя утверждений): ACS URL - это конкретная конечная точка, предоставляемая Поставщиком услуг (Logto), куда Поставщик удостоверений (IdP) отправляет SAML утверждение после успешной аутентификации. Как только пользователь аутентифицирован IdP, IdP генерирует SAML утверждение, содержащее атрибуты пользователя и цифровую подпись. Затем IdP отправляет это утверждение на ACS URL SP. SP проверяет утверждение, извлекает атрибуты пользователя и выполняет вход пользователя.

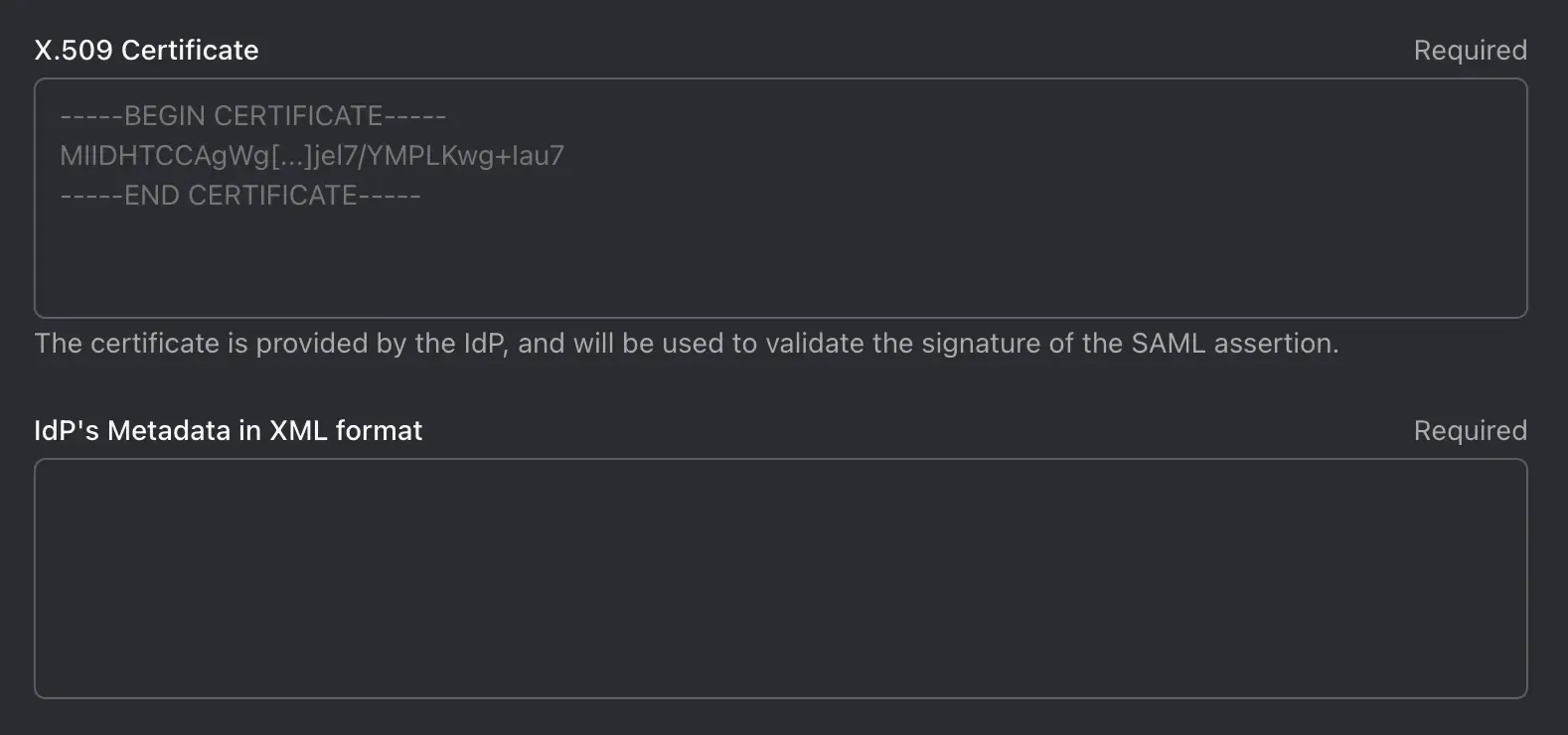

Имя поля Описание Пример SP Entity ID (Аудитория) SP Entity, используемый AzureAD для идентификации Logto. Рекомендуется использовать ваш конечный пункт Logto в качестве EntityID https:// <tenant-id>.logto.appURL единого входа IdP Точка входа IdP. Необязательно в Azure. Это поле используется для SP для идентификации сеанса входа IdP. Logto в настоящее время НЕ поддерживает сеансы входа, инициированные IdP. Пожалуйста, оставьте это поле пустым Сертификат X.509 Сертификат IdP, используемый для подписи SAML утверждения. (Мы получим этот сертификат из AzureAD позже) Метаданные IdP в формате XML Содержимое XML-файла метаданных IdP. (Мы получим этот файл из AzureAD позднее) open URL службы потребителя утверждений ACS URL SP. Конечная точка SP (Logto) для получения запросов утверждения SAML. Замените идентификатор арендатора и идентификатор коннектора на свои собственные значения. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

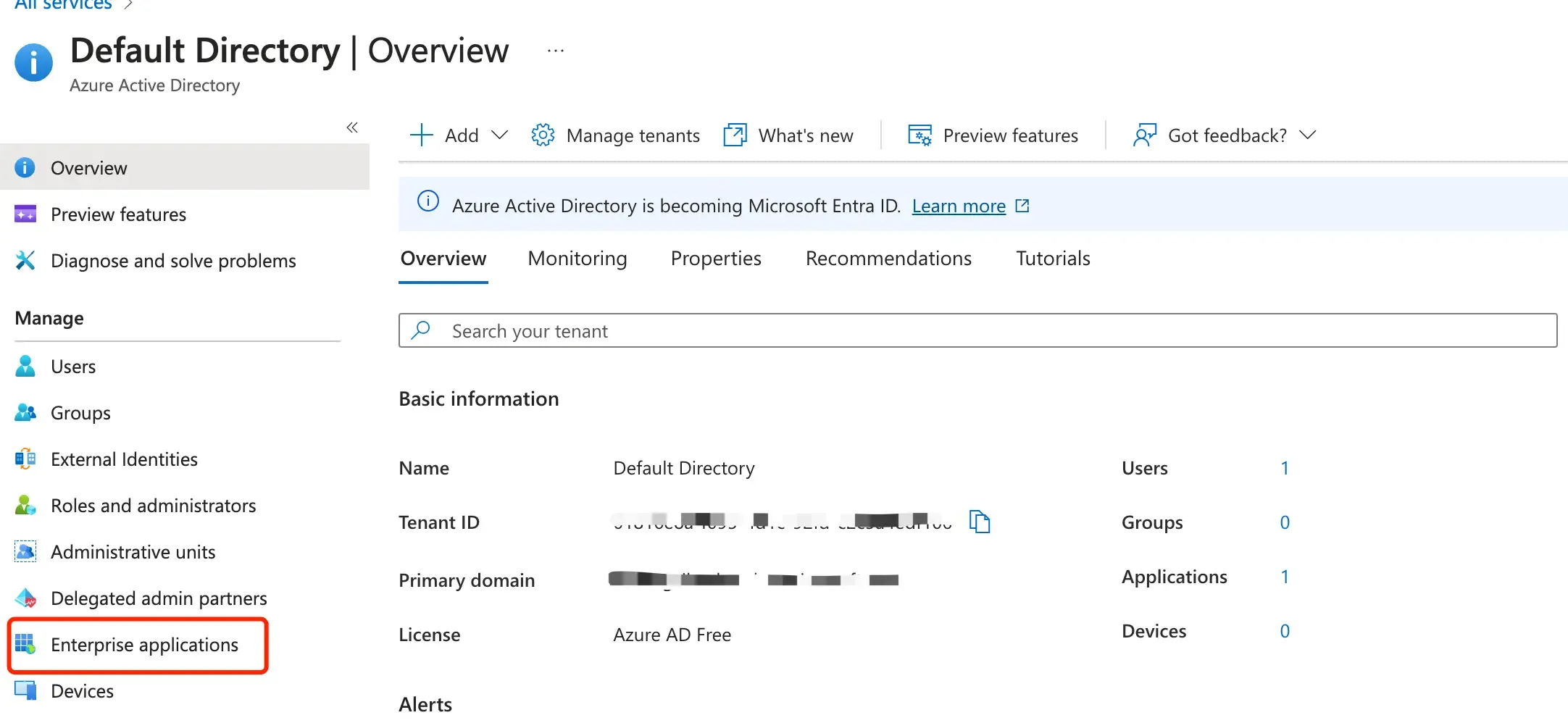

Создание приложения SAML SSO в портале Azure

-

Войдите в панель управления Azure Active Directory. Выберите "Enterprise Applications".

-

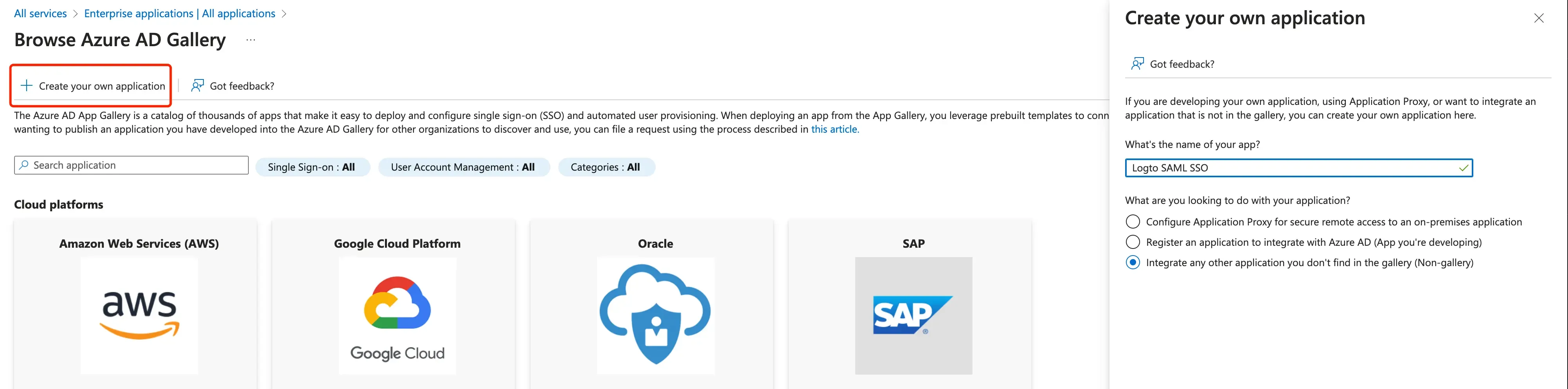

Выберите "New Application" → "Create your own application".

-

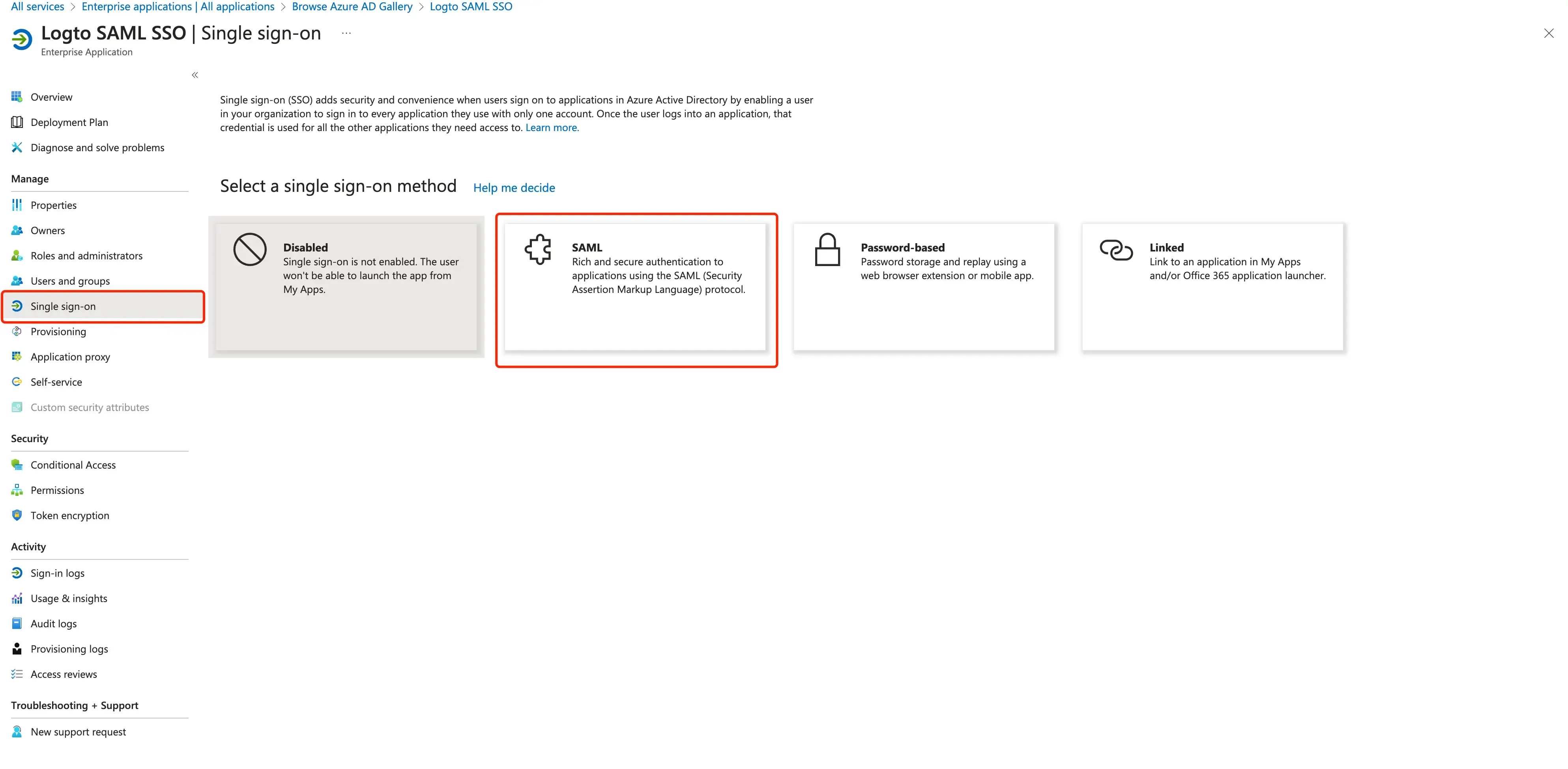

Инициируйте SAML приложение.

-

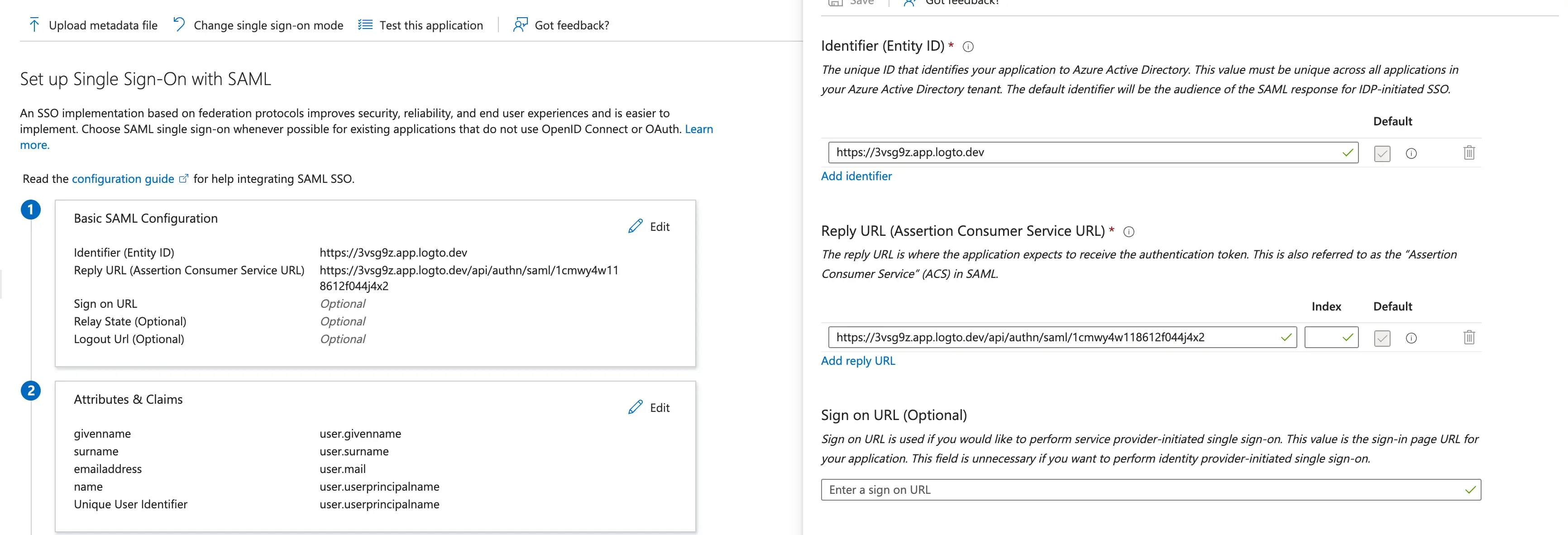

Заполните конфигурацию с

EntityIdиACS URL, которые вы установили в Logto.

-

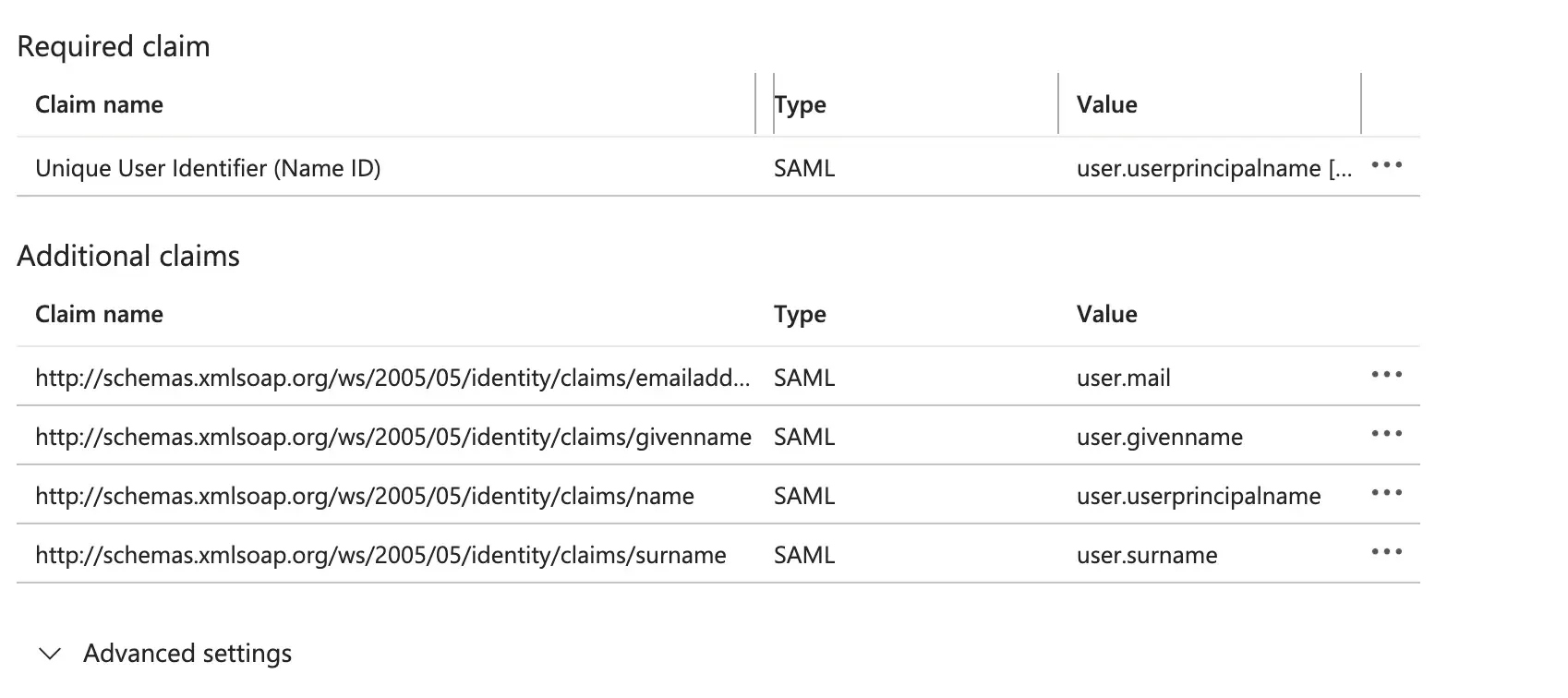

Настройте атрибуты и требования пользователя

Вы можете настроить атрибуты пользователя, нажав кнопку "Edit" (Редактировать) в разделе "User Attributes & Claims".

Logto требует, чтобы в утверждении SAML были отправлены следующие основные атрибуты пользователя:

Название требования Название атрибута http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

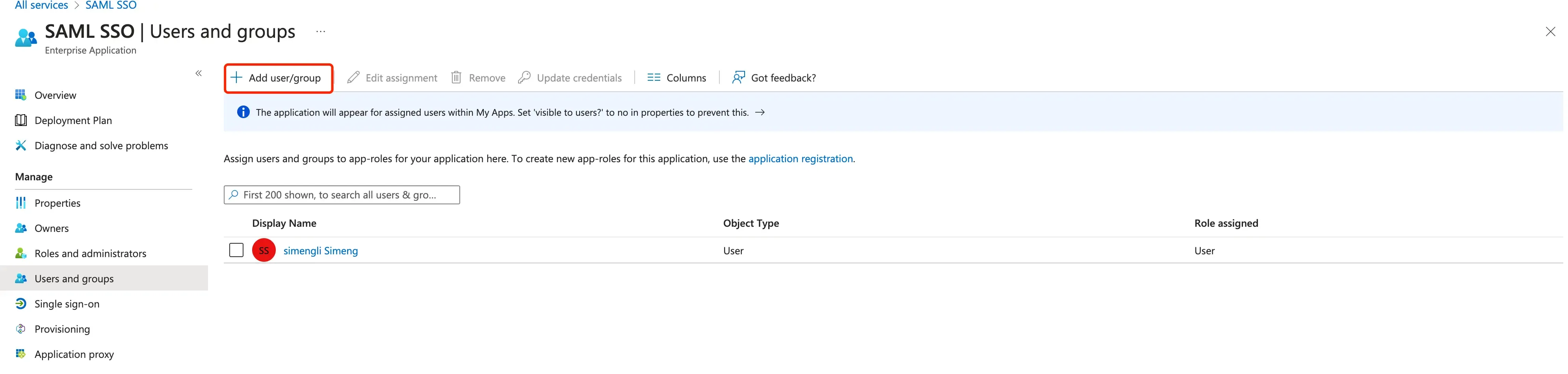

Назначьте группы и пользователей приложению SAML Чтобы пользователи или группы пользователей прошли аутентификацию, их необходимо назначить приложению SAML в AzureAD. Выберите "Users and groups" в "Manage" в меню навигации. Затем выберите "Add user/group".

-

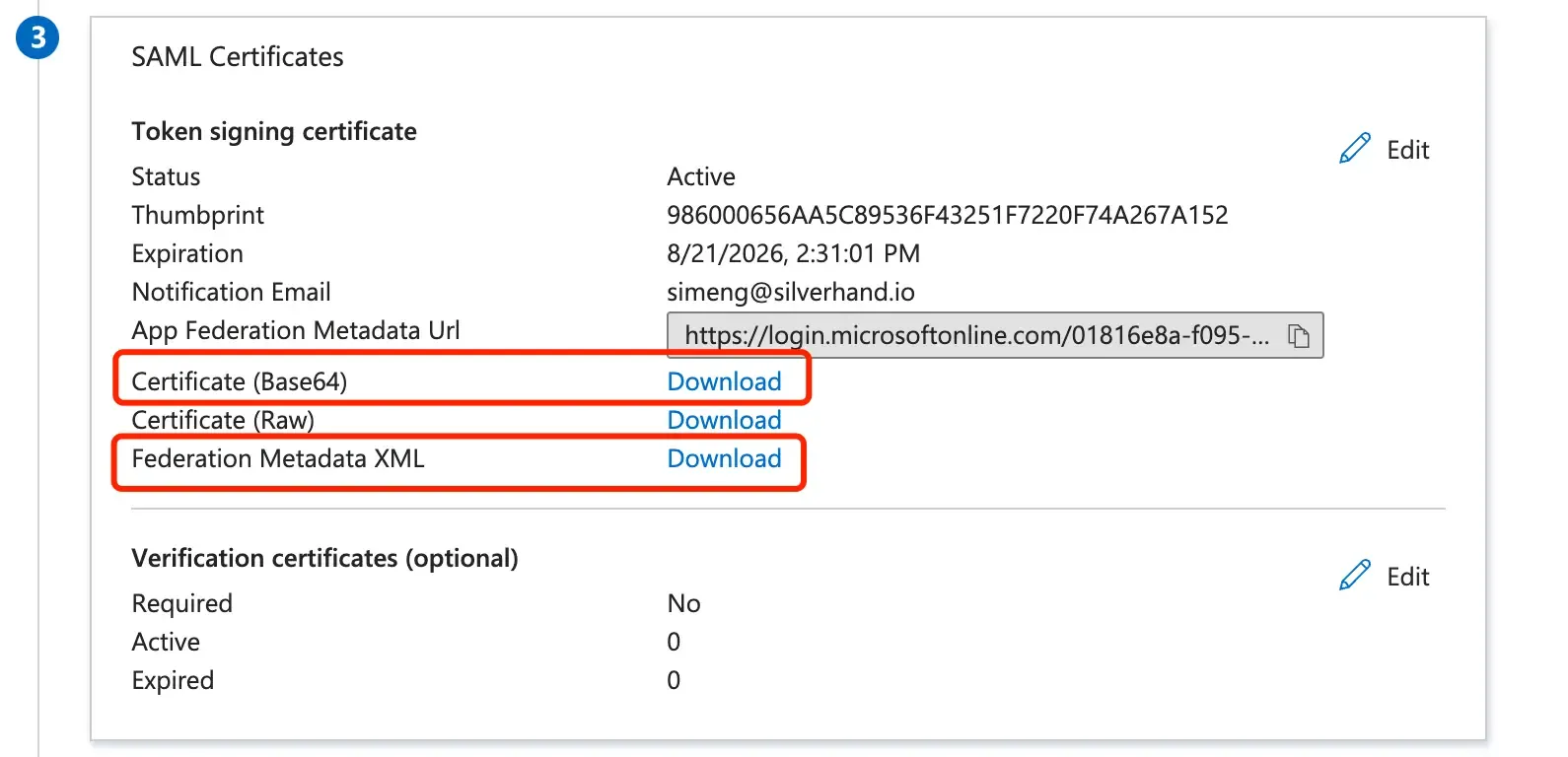

Получите детали IdP AzureAD, скачав сертификаты и файл метаданных. Скачайте файл

Federation Metadata XMLи файлCertificate (Base64), нажав на кнопку "скачать". Вам потребуются эти файлы для завершения создания SAML-коннектора в Logto.

Завершите создание SAML соединения в Logto

Переключитесь обратно в форму создания SAML-коннектора в консоли Logto Cloud и продолжите заполнять детали IdP. Скопируйте содержимое XML-файла метаданных IdP в поле метаданных IdP. Вставьте сертификат IdP в поле сертификата IdP.

Настройте сопоставление профиля пользователя

На основе настроек требований пользователя AzureAD вы можете продолжить настройку конфигурации ключевого сопоставления в Logto:

Доступные поля пользователя Logto:

Нажмите "Сохранить и завершить".

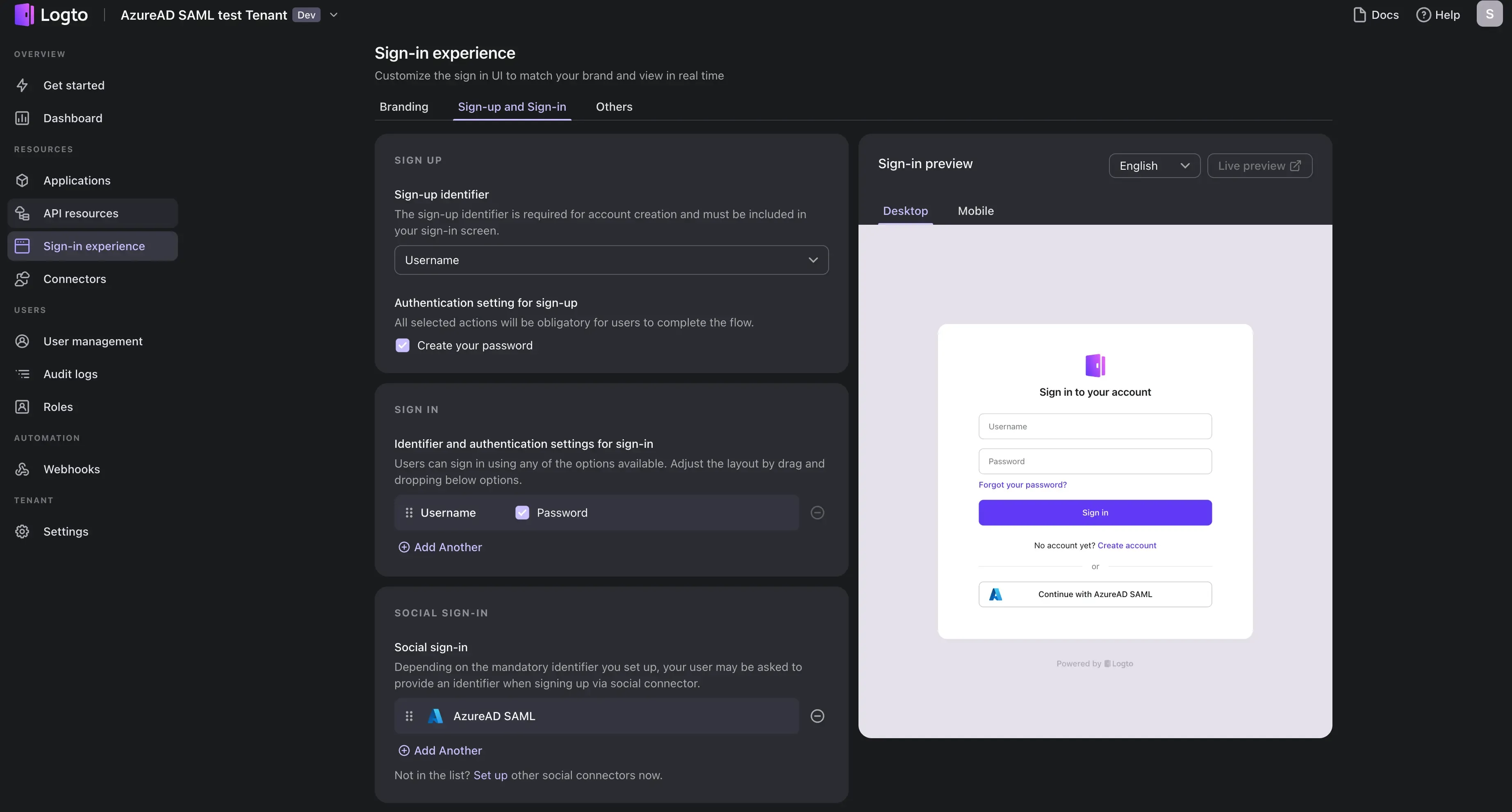

Включите SAML-коннектор

После того как вы завершите создание SAML-коннектора, вы можете включить коннектор, перейдя в раздел "Опыт входа" и добавив коннектор в качестве метода "Социального входа":

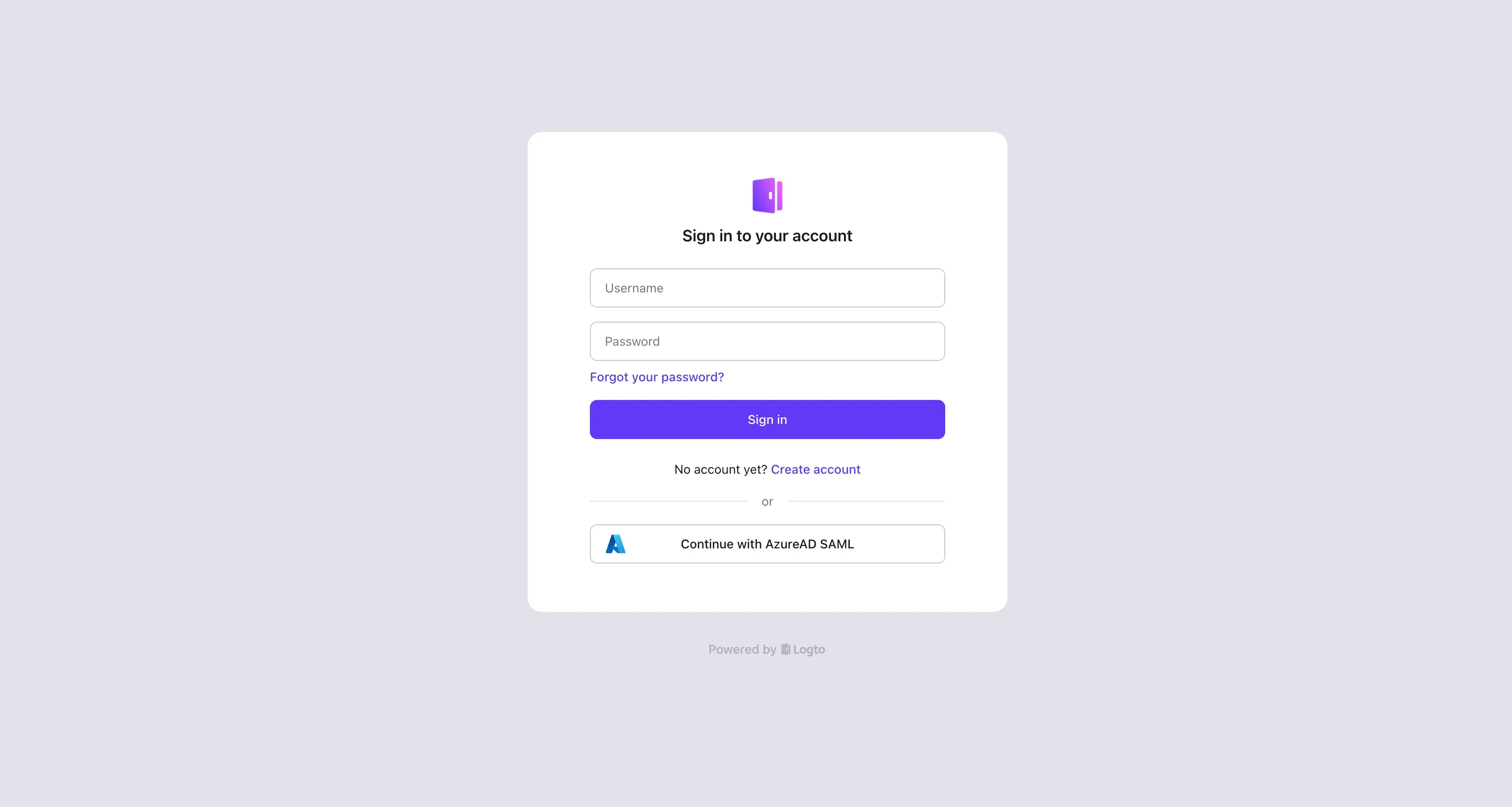

Проверьте вход SSO AzureAD, используя наше демо-приложение:

Поздравляем! Вы успешно интегрировал�и SSO AzureAD с Logto. Теперь вы можете использовать AzureAD для входа в свою учетную запись Logto.