Varför ditt produkt behöver OAuth 2.0 och OIDC — Särskilt i AI-eran

Lär dig varför OAuth 2.0 och OpenID Connect (OIDC) är viktiga för modern autentisering, särskilt i åldern av AI, agenter och smarta enheter. Den här artikeln täcker viktiga användningsfall, när man ska implementera dessa protokoll och hur man väljer rätt autentiseringsleverantör för sk scalability och säkerhet.

Från allra första början byggdes Logto med en stark tro på öppna standarder. Vi valde att följa protokoll som OIDC, OAuth 2.0 och SAML — inte bara för att de är mycket använda, utan för att de representerar vä etablerad, säker praxis som litar på tvärs över branschen. Säkerhet har alltid varit en prioritet för oss. Så har det också varit att hålla sig trogen till open source-andan och att följa bästa praxis i Customer Identity Management och modern autentisering.

Men vi lärde oss också något på vägen:

OAuth 2.0 och OIDC är inte lätta för alla. För utvecklare som är nya med dessa protokoll kan koncepten kännas främmande och ibland till och med kontraintuitiva. Detta ledde till verkliga utmaningar då vi arbetade fram hur vi kunde förenkla utvecklarupplevelsen utan att kompromissa med säkerhet.

Två saker stod ut:

- Även om vi har jobbat hårt för att göra integrationen så smidig som möjligt, finns det fortfarande en inlärningskurva för att förstå grundläggande koncept som ID-tokens, åtkomsttokens och hur de fungerar.

- En vanlig fråga vi får är: "Kan jag hoppa över omdirigeringen på inloggningsskärmen?" Tyvärr är omdirigering en kärndel av hur OIDC fungerar och är nödvändigt för säker autentisering.

En vanlig fråga från våra Discord-användare (med deras ID och avatar obfuskade för integritet).

Varje beslut kommer med kompromisser — men ibland visar sig ett val du gjorde tidigt vara särskilt värdefullt när nya användningsfall dyker upp. Och vi går nu in i en ny era: AI- eran.

I denna artikel kommer jag att utforska när din produkt bör använda OIDC och OAuth 2.0, när den kanske inte behöver dem, och varför jag alltid har förespråkat att anta dessa öppna standarder från allra första början — särskilt om du bygger ett riktigt företag och väljer en CIAM-lösning. Jag kommer också att förklara varför AI:s framträdande gör detta beslut mer viktigt än någonsin.

Vad OAuth 2.0 verkligen gör (med en enkel analogi)

För läsare som inte är så bekanta med OAuth 2.0, låt mig ta ett ögonblick för att kortfattat återigen gå över några av de grundläggande koncepten — bara för att göra saker tydligare.

OAuth 2.0 är för delegerad auktorisering: OAuth 2.0 är ett industristandard protokoll för auktorisering – det tillåter en tjänst att komma åt resurser på en annan tjänsts vägnar med resursägarens samtycke.

I ett OAuth-scenario beviljar användaren (resursägaren) en klientapplikation begränsad åtkomst (scopade behörigheter) till en API eller resursserver, utan att dela sitt lösenord. OAuth definierar hur man begär och utfärdar åtkomsttokens som klienten kan använda för att anropa skyddade APIs. Detta var en game-changer jämfört med tidigare dagar då appar kanske frågade efter dina inloggningsuppgifter för att komma åt en annan tjänst (en allvarlig säkerhetsrisk). Med OAuth 2.0 godkänner användarna specifik åtkomst och klienten får en token med endast de behörigheter och varaktighet som behövs – inga lösenord utbyts, vilket dramatiskt förbättrar säkerheten.

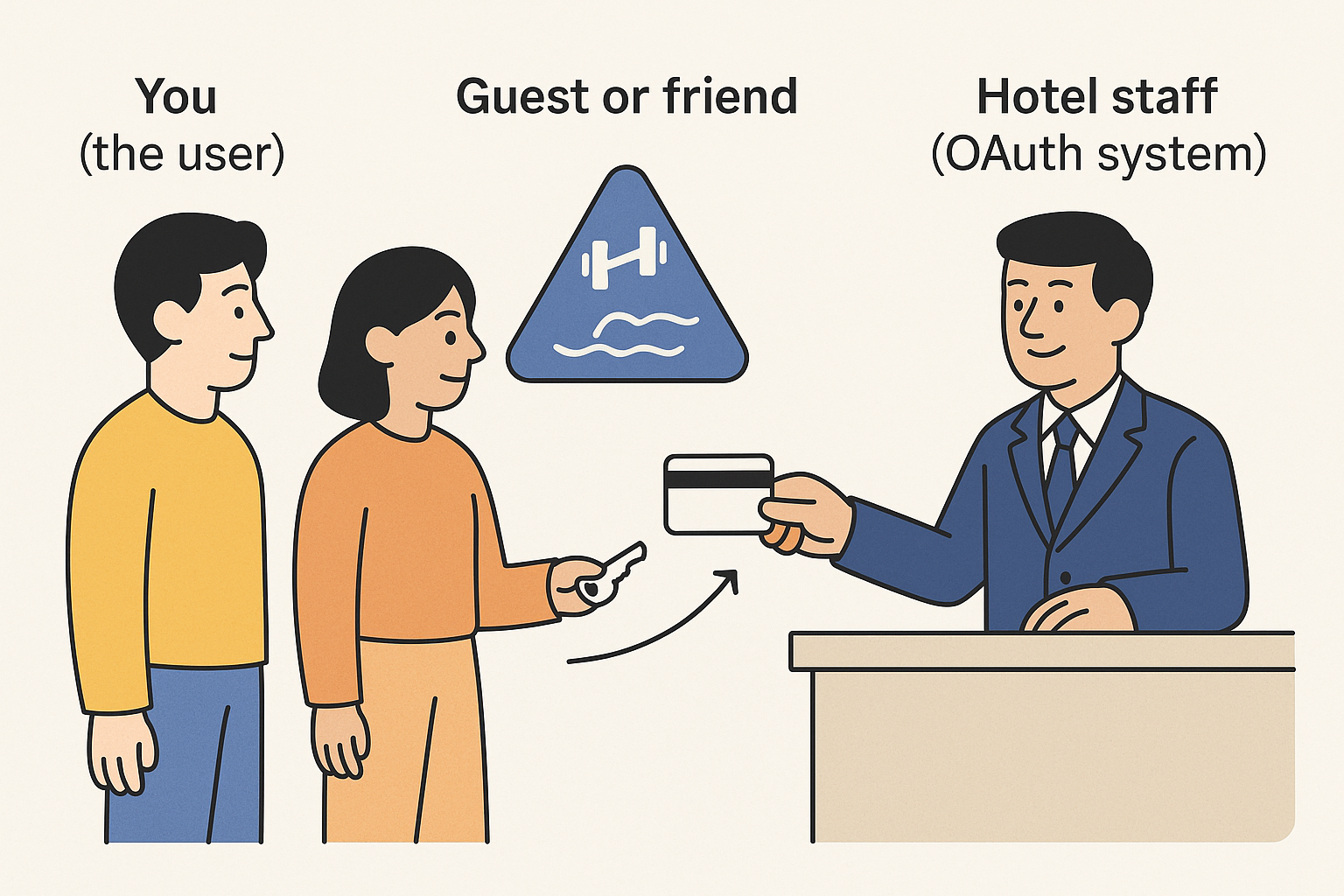

Tänk på OAuth 2.0 som att checka in på ett hotell.

Du (användaren) är ägaren av rummet (dina data). Men istället för att ge någon din rum nyckel (ditt lösenord), går du till receptionen och ber om ett temporärt åtkomstkort (en åtkomsttoken) som bara fungerar för din gäst eller vän att komma in i gymmet eller poolen — inte hela rummet.

Hotellpersonalen (OAuth-systemet) utfärdar detta begränsade kort med specifika regler:

- Det fungerar bara för gymmet (specifik resurs).

- Det är giltigt under en kort tid.

- Det låter ingen komma in i ditt rum.

På så sätt behöver du inte ge bort din huvudnyckel — och systemet förblir säkert, även om någon annan får tag i det begränsade kortet.

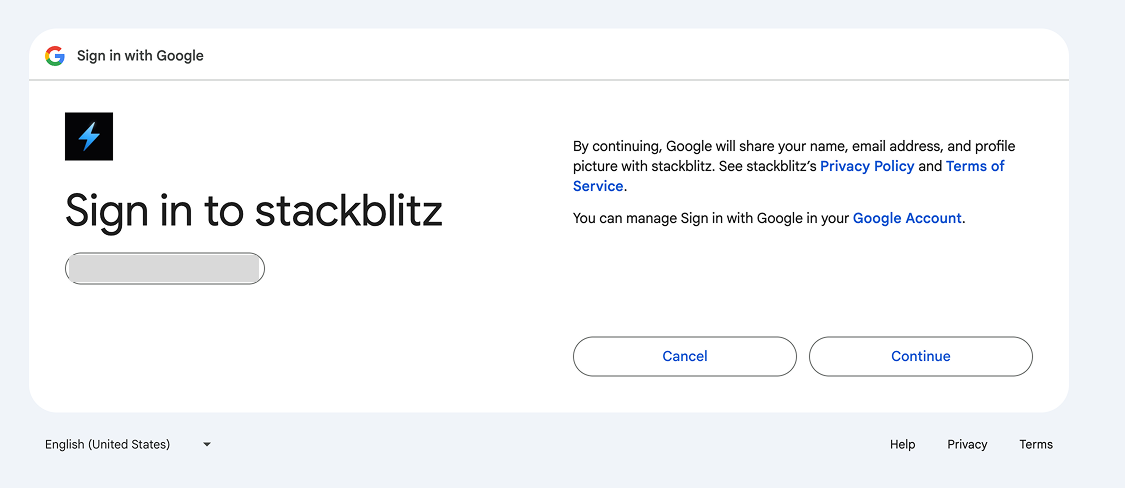

Låt oss ta en titt på ett annat exempel. OAuth 2.0 används allmänt i scenariet för social inloggning.

Låt oss säga att du registrerar dig för en ny app som Notion, och istället för att skapa ett nytt användarnamn och lösenord, klickar du på "Fortsätt med Google".

Här är vad som händer i bakgrunden med OAuth 2.0:

-

Du omdirigeras till Googles inloggningssida, där du loggar in (om du inte redan är det).

-

Google frågar:

"Tillåter du denna app att visa din grundläggande profil och e-postadress?"

-

Du klickar på "Tillåt", och Google skickar appen en åtkomsttoken.

-

Appen använder den token för att:

- Bekräfta din identitet (via din e-post och profilinformation).

- Skapa eller logga in på ett konto — utan att någonsin se ditt Google-lösenord.

Vad OIDC verkligen gör (med en enkel analogi)

Låt oss nu ta en titt på OIDC — en nyare och mer avancerad standard. OpenID Connect syftar till Identitet och Autentisering: det är ett autentiseringslager byggt ovanpå OAuth 2.0. Medan OAuth 2.0 ensam inte berättar för applikationen vem användaren är (det handlar bara om åtkomsttokens och scopes), tillför OIDC ett standardiserat sätt att hantera användarinloggning och identitet.

När du använder OIDC fungerar auktoriseringsserven också som en OpenID-leverantör (en Identitetsleverantör) som autentiserar användaren och utfärdar en ID-token som innehåller information om användaren ("identity claims").

Kort sagt, OAuth 2.0 svarar på "Kan denna klient komma åt denna resurs?" och OIDC svarar på "Vem är användaren som just loggade in?". Tillsammans låter de din app verifiera användarens identitet och sedan använda auktoriserade tokens för att komma åt APIs å användarens vägnar.

Låt oss använda hotellanalogin för att bättre förstå OAuth 2.0 kontra OIDC igen.

Föreställ dig att du checkar in på ett hotell.

-

OAuth 2.0 är som att be hotellet låta din vän använda gymmet och poolen på dina vägnar.

Du går till receptionen, ger tillåtelse, och hotellet ger din vän en gästpass.

Hotellet bryr sig inte om vem vännen är — bara att de får använda faciliteterna.

👉 Det är OAuth: "Denna app kan komma åt några av mina data eller tjänster."

-

OIDC är som att be hotellet kontrollera vem personen är innan de ger dem åtkomst.

Så din vän visar också ett ID-kort — och nu vet hotellet deras namn, status och att de är en verifierad gäst.

👉 Det är OIDC: "Här är vem användaren är, och de är nu inloggade."

Hur Logto använder OAuth 2.0 och OpenID Connect (OIDC)

Logtos kärnautentiseringsfunktioner är byggda ovanpå OIDC (OpenID Connect)

I sitt kärna är Logto en OpenID Connect (OIDC) leverantör — en standard byggd ovanpå OAuth 2.0 som fokuserar på säker, modern användarautentisering. Logto är en professionell CIAM-lösning, där identiteter är kärnblocken som vi hanterar.

Vi har designat Logto med säkerhet som grund. Det innebär att tillämpa PKCE som standard, blockera osäkra flöden som implicit flow, och förlita oss på omdirigering för att hantera inloggningar på säkert sätt.

Varför omdirigering?

OIDC är avsett för webbläsarbaserad autentisering. Det är inte bara ett tekniskt val — det handlar om att ge användarna en säker, konsekvent upplevelse över plattformar. Att omdirigera användaren till identitetsleverantören (som Logto, Google eller Microsoft) hjälper till att göra det möjligt.

Här är vad det typiska flödet ser ut som:

-

Användare klickar på "Logga in"

→ Din app skickar dem till Logtos inloggningssida.

-

De loggar in säkert

→ Detta är där saker som MFA, biometrik eller sociala inloggningar sker.

-

Logto skickar dem tillbaka

→ Tillsammans med en säker token eller auktorisationskod.

-

Din app slutför inloggningen

→ Token verifieras och användaren är inloggad.

Detta mönster kan verka enkelt, men det medför kraftfulla fördelar:

- Din app hanterar inte inloggningsuppgifter direkt — vilket innebär färre risker.

- Det är lättare att lägga till funktioner som MFA utan att ändra app-koden.

- Det fungerar bra för mobiler, också:

- iOS använder ASWebAuthenticationSession

- Android använder Custom Tabs

Och om din produkt sträcker sig över flera appar, tillåter Omdirigering single sign-on — användare loggar in en gång och flyttar mellan appar utan friktion.

Logto stöder inte att samla in lösenord direkt i din app. Det är avsiktligt. ROPC flow rekommenderas inte för OAuth 2.0 säkerhets bästa praxis av goda skäl — det är mindre säkert och svårare att skala på ett säkert sätt.

Logto är också en OAuth 2.0/OIDC-leverantör (Identitetsleverantör)

Logto är mer än bara en autentiseringsserver — det är en fullständig OAuth 2.0, OpenID Connect (OIDC) och Identitetsleverantör (IdP). Det betyder att den kan hantera användaridentiteter säkert och utfärda tokens som andra applikationer kan lita på.

Förutom att driva inloggningsupplevelser för dina egna appar, stöder Logto också integrationer med tredje parts applikationer, vilket gör att externa tjänster kan lita på Logto som deras källa till identitet.

Vad betyder det i praktiken?

Som en Identitetsleverantör (IdP) hanterar Logto användarverifiering, hanterar inloggningsuppgifter och utfärdar autentiseringstokens. När en användare loggar in kan Logto låta dem komma åt olika appar — även från andra leverantörer — utan att logga in igen. Det är samma koncept bakom "Logga in med Google" eller "Logga in med Microsoft".

Det finns två typer av applikationer i detta sammanhang:

- Förstapart-appar: Appar du bygger och kontrollerar fullständigt, integrerade direkt med Logto.

- Tredjepartsappar: Externa tjänster byggda av partners eller utvecklare utanför din organisation.

Logto låter dina användare logga in på dessa tredjepartsappar med sina befintliga Logto-konton — precis som företagsanvändare loggar in på verktyg som Slack med sina Google Workspace-inloggningsuppgifter. Detta låter dig:

- Erbjuda single sign-on (SSO) över ditt ekosystem.

- Bygga en öppen plattform, där tredjepartsutvecklare kan lägga till "Logga in med Logto" till sina appar.

När behöver du verkligen OAuth 2.0 och OIDC?

- Om du tidigare använder Auth0 (eller liknande): Auth0 är redan en OAuth 2.0 och OIDC-leverantör. Den hanterar användarinloggning, tokenutfärdande, och integrerar med dina APIs eller appar.

- M2M auktorisering: Server-till-server (klientreferensflöde) Maskiner (eller backend-tjänster) behöver kommunicera säkert utan en användare.

- Enhetsflöde: Smart TVs, konsoler, IoT-enheter: Enheter som TV-apparater eller skrivare behöver autenticera en användare. Enhetsflöde är en del av OIDC.

- Du har integreringsbehov: Du autentiserar inte bara användare — du skapar ett ekosystem där externa appar, partners eller agenter kan integreras med din plattform och komma åt användardata säkert.

Varför OAuth och OIDC är viktigare än någonsin i AI-eran

I AI-eran ser vi en ökning av nya integrerings- och åtkomstbehov — särskilt inom områden som autonoma agenter, smarta enheter och system-till-system kommunikation. Dessa trender gör OAuth 2.0 och OIDC viktigare än någonsin. Här är några exempel:

-

Fjärr-MCP-servrar

Du bygger en fjärr-MCP (Model Context Protocol) server och vill ha att tredjepartsagenter ansluter till den. Dessa agenter behöver säker åtkomst för att begära kontext, utföra åtgärder, och utbyta data — allt utan att kompromissa användarförtroende. OAuth tillhandahåller mekanismen för att delegera åtkomst på ett säkert sätt.

-

ÖPPNING av din produkt för integrationer

Du driver dina egna affärstjänster — säg ett projektverktyg eller en kundplattform — och du vill låta andra produkter eller agenter integrera med den. Det kan innebära att dra data, utlösa arbetsflöden, eller bädda in dina funktioner i andra miljöer. OAuth 2.0/OIDC möjliggör fintgrynad, tokenbaserat åtkomstkontroll utan att dela användaruppgifter.

-

Bygga din egen agent

Du skapar en AI-agent eller assistent och vill att den ska interagera med andra appar och MCP-servrar — schemalägga möten, skicka e-post, posta uppdateringar, eller fråga data. Dessa kräver säker, autentiserad �åtkomst till tredjepartstjänster. OAuth 2.0 är hur din agent blir auktoriserad att agera på användarens vägnar.

-

Uppgången av smarta enheter

Hårdvaruenheter som AI-översättare eller smarta mötesnottagare blir mer kapabla tack vare LLMs. Och med lägre kostnader och högre prestanda når fler av dessa enheter marknaden. Dessa enheter behöver ofta ett sätt att autentisera användare och komma åt molnbaserade tjänster — särskilt med begränsade inmatningsgränssnitt. Det är där flöden som Oauth's enhetsauktorisationsflöde och OIDC-baserad identitetsvalidering blir kritiska.

När du kanske inte behöver OAuth 2.0/OIDC

Naturligtvis finns det fall där du kanske inte behöver OAuth 2.0 eller OIDC — åtminstone inte just nu. Med andra ord, om ditt nuvarande användningsfall är enkelt eller helt fristående, kanske dessa protokoll inte ger omedelbart värde.

Men när din produkt växer eller när ditt ekosystem expanderar blir behovet av OAuth 2.0 och OIDC ofta mycket mer uppenbart på lång sikt.

-

Enkla, interna appar

Om din app bara används av ett litet team inom ett företag och inte behöver integrera med tredje parts tjänster eller exponera APIs, kan ett enkelt användarnamn-lösenord-autentsystem (t.ex., cookiesessioner) vara tillräckligt.

-

Ingen användarautentisering behövs

Om din produkt inte har användarkonton eller identitetsmedvetna funktioner—såsom en offentlig innehållssida eller ett server-till-server-verktyg med statiska API-nycklar—behövs inte OIDC.

-

Ingen delegerad åtkomst krävs

OAuth skiner när du behöver användare för att auktorisera din app att komma åt deras data i ett annat system (t.ex., Google Drive). Om du inte integrerar med tredje parts APIs eller bygger multiservice arbetsflöden, lägger OAuth till komplexitet med lite värde.

-

Enkel miljö, minimal risk

För tidiga prototyper, MVPs, eller interna testverktyg där enkelhet och hastighet överväger säkerhetsbehov, kan du fördröja implementeringen av OAuth/OIDC till senare.

Sluttankar om att välja rätt autentiseringsstrategi

Du kanske inte behöver OAuth 2.0 eller OIDC direkt — och det är helt okej. I de tidiga stadierna får enkla lösningar ofta jobbet gjort. Men när din produkt växer, när agenter och AI blir mer integrerade i hur vi bygger, och när ditt ekosystem öppnar upp sig för partners och tredje parter, blir säker och standardiserad autentisering mindre av ett fint-att-ha och mer av ett måste.

Istället för att försöka hinna ikapp senare, är det värt att lägga grunden nu. Att anta OAuth 2.0 och OIDC handlar inte bara om att lösa dagens problem — det handlar om att vara redo för vad som kommer härnäst.