Integrering av MFA med ett klick: programvaru-OTP, Passkey och reservkod

Lär dig hur du integrerar MFA i din inloggningsupplevelse med ett klick.

I den digitala världen är det avgörande att säkra användarkonton. Visste du att användning av flerfaktorsautentisering (MFA) blockerar en enorm mängd av 99,9 % av kontointrång, särskilt de irriterande lösenordsintrång? Det är en extremt kostnadseffektiv metod för att förbättra säkerheten i ditt autentiseringssystem.

Vi är glada att meddela att Logtos efterlängtade MFA-funktion nu är tillgänglig och har lanserats på Product Hunt. Vi skulle gärna vilja ha ditt stöd och feedback!

Titta på vår snabba guider här:

Konfigurationssteg

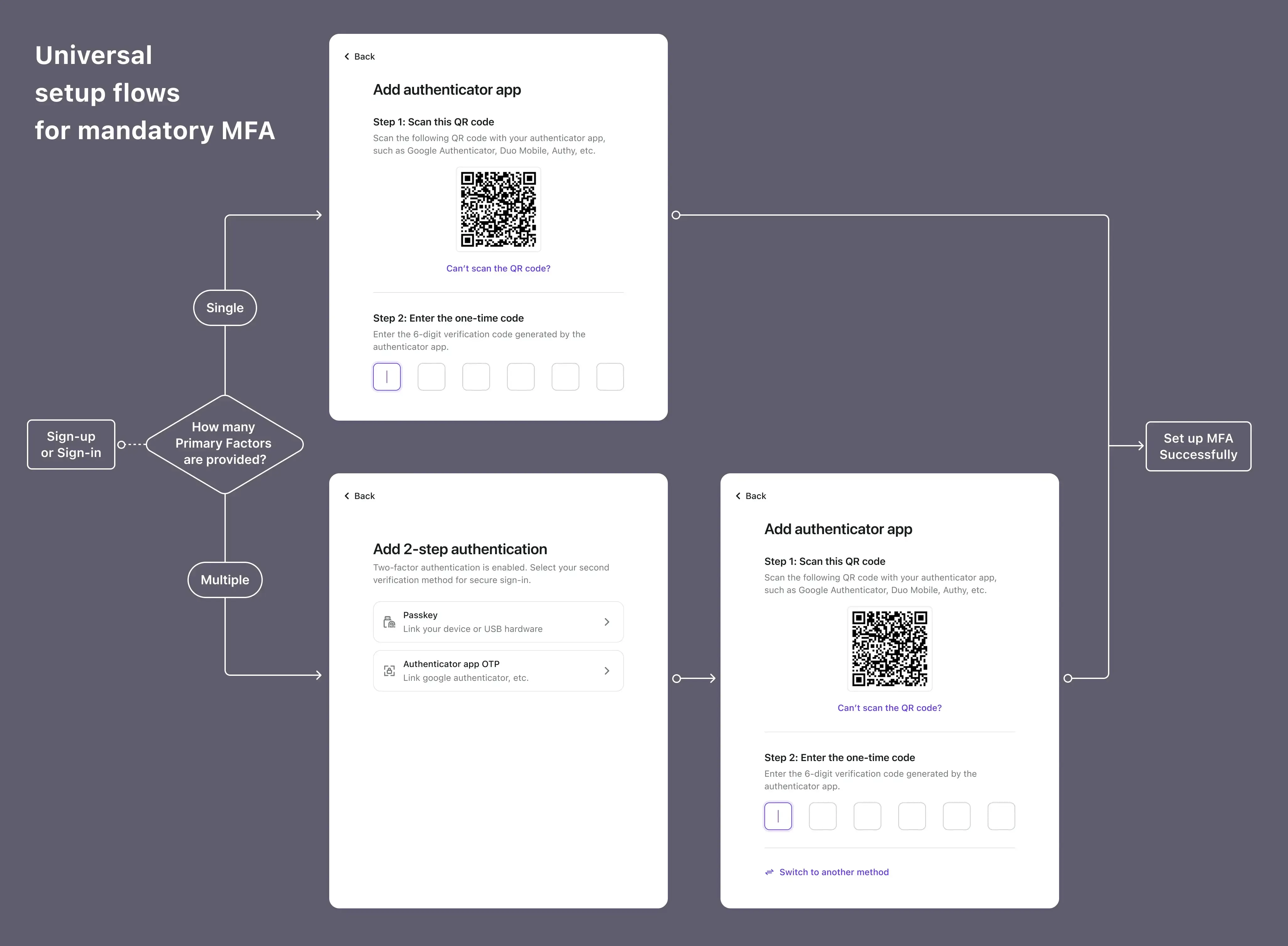

Att konfigurera MFA med Logto är enkelt och effektivt. Bara tre enkla steg f�ör att lägga till ett extra skyddslager till ditt produkts autentisering. Här är hur:

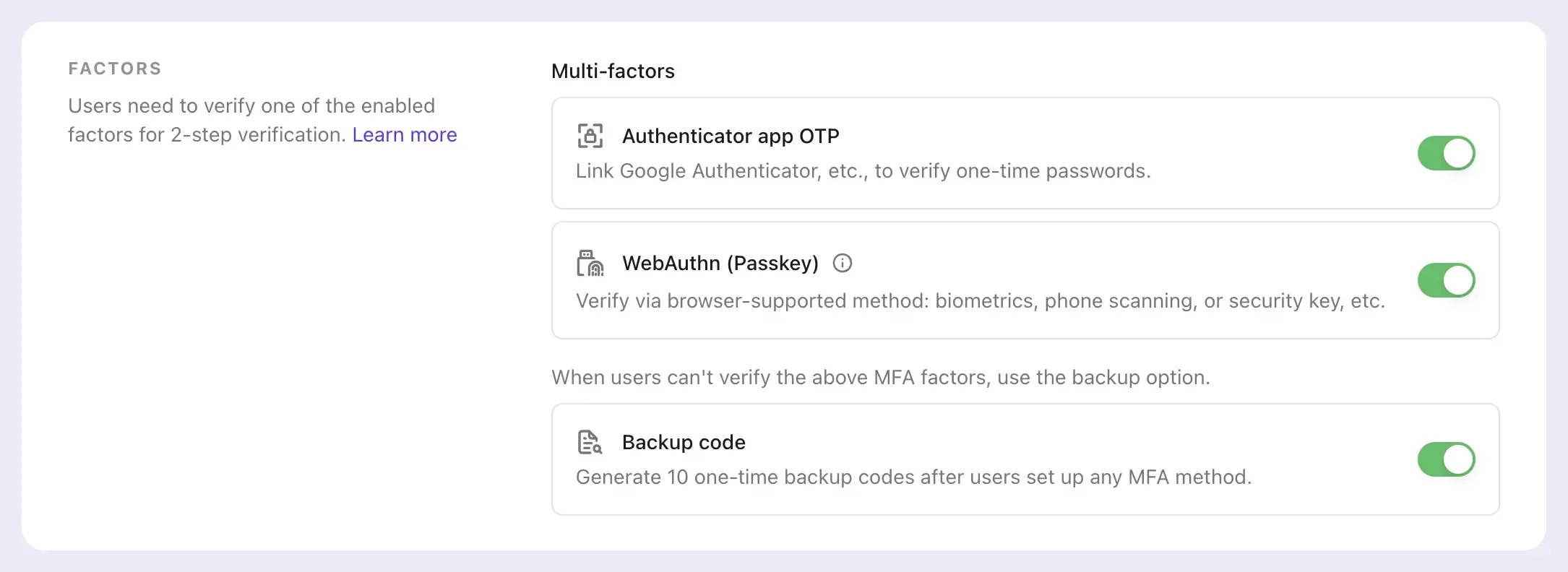

Steg 1: Välj din autentiseringsfaktorVälj mellan Authenticator-appen eller WebAuthn, eller varför inte båda, som din primära metod.

- Authenticator-appens OTP, även kallad programvarusäkerhetsnyckeln, är en favoritt bland många.

- WebAuthn stöder Passkeys för biometrik och hårdvarusäkerhetsnycklar – det blir alltmer populärt för sin höga säkerhet och kompatibilitet med olika enheter.

Glöm inte att ställa in en reservmetod också.

- De 10 auto-genererade, engångsreservkoderna kan vara livräddare när din primära metod tar ledigt.

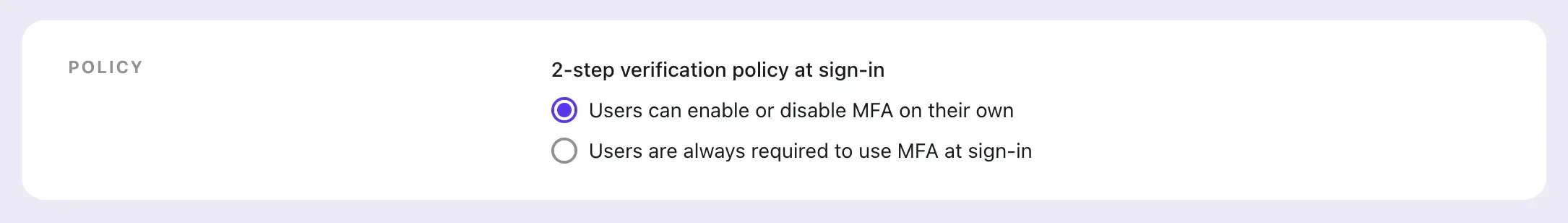

Logto erbjuder två alternativ: användarkontrollerad MFA, idealisk för konsumentprodukter eller SaaS; och obligatorisk MFA, lämplig för företags- eller finansiella applikationer.

Efter en enkel, kodlös installation kan du gå in i den levande förhandsvisningen i sign-in-upplevelsen av Logto Console eller demon det i din app. Upplev de smidiga och kompletta autentiseringsflödena, från att ställa in till verifiering av MFA. För detaljerade insikter och för att utforska kärnautentiseringsflödesgränssnitten, vänligen se vår omfattande dokumentation.

Vanliga frågor

Har du frågor? Vi har svaren:

Är Logtos MFA-autentiseringsflöde tillräckligt säkert?

Absolut. Logtos MFA-inloggningsupplevelse är stabil för både nya och befintliga användare, enligt din produkts MFA-policy. Även om en administratör tar bort en användares MFA i konsolen blir de ombedda att ställa in det igen vid nästa inloggning.

Vad sägs om WebAuthn?

Visst, WebAuthn erbjuder högklassig säkerhet och en enhetsinbyggd upplevelse, men det är lite av en nykomling i vissa webbläsare och produkter. För de som är nya på WebAuthn är vår WebAuthn och Passkey 101 artikel en guldgruva av information. Logto stöder nu WebAuthn för MFA för att uppfylla de flesta utvecklingsbehov, även om det ännu inte ersätter lösenord för det första steget av autentisering. Obs: WebAuthn i Logto är för närvarande tillgängligt för alla typer av applikationer utom inbyggda.

Hur hanterar användare MFA i sina kontoinställningar?

Genom Logtos Management API kan du integrera konfigurationsförmågan hos Application-appens OTP och Backup-koder, inklusive installation, ändring och radering. Eftersom WebAuthn är domänbunden finns det ännu inget Management API för det, men en lösning planeras. Du kan också hantera enskilda användares autentiseringsmetoder i användarhanteringen av Logto-konsolen.

Prova det

Gå med oss på denna resa med Logto MFA – vi hoppas att det gör din installation och autentiseringsupplevelse smidig och säker. Under vår betafas är din feedback och dina förslag ovärderliga för oss, och vi ser fram emot att engagera oss ännu mer med utvecklare och produktbyggare.