การสำรวจ MFA: มองการพิสูจน์ตัวตนจากมุมมองของผลิตภัณฑ์

การวิเคราะห์การพิสูจน์ตัวตนหลายปัจจัย (MFA) โดยการแยกส่วนขององค์ประกอบหลัก กระบวนการของผู้ใช้ และหลักการนำทางสำคัญ

ในโลกดิจิทัล ถ้าแอปทุก ๆ ตัวมีการใช้งานในรูปแบบเดียวกันเพื่อเข้าสู่ระบบ เราสามารถประหยัดเวลาและทรัพยากรโดยการทำให้การพิสูจน์ตัวตนง่ายขึ้นได้หรือไม่? ฟังดูเป็นไปได้ใช่มั้ย? อย่างเช่นเมื่อคุณใช้ "ดำเนินการต่อด้วย Google" สำหรับทุกอย่าง หรือเพียงแค่ใช้คอมโบอีเมลและรหัสผ่านสำหรับทุกสิ่งของคุณ

แต่เรื่องจริงนั้นน่าสนใจกว่า แอปแต่ละตัวมีวิธีเฉพาะใ��นการตรวจสอบให้แน่ใจว่าเป็นคุณที่กำลังเข้าสู่ระบบ เราลงทุนในกระบวนการตรวจสอบนี้เพื่อรักษาความปลอดภัย สมดุลประสบการณ์ผู้ใช้ และเคารพความเป็นส่วนตัวตามความต้องการของผู้ใช้

เนื่องจากไม่มีสูตรวิเศษสำหรับทุกคน มาลองแยกวิธีการตรวจสอบและสร้างดีไซน์ที่ตรงกับบริการ

พื้นฐาน: สองส่วนของการพิสูจน์ตัวตน

การพิสูจน์ตัวตน คำที่ใช้อย่างหรูหราสำหรับการยืนยันว่าคุณเป็นใคร ประกอบด้วยสิ่งสองอย่าง: ตัวระบุและปัจจัยการตรวจสอบ

คิดว่าตัวระบุนั้นเหมือนการพูดว่า "สวัสดี ฉันคือ Sarah" คุณอาจคิดว่า "โอ้ว นั่นคือ Sarah เจ๋งดีนะ" แต่คนด้านความปลอดภัยถามว่า "นี่คือ Sarah จริง ๆ หรือไม่? Sarah มีพวกข้อ��มูลรับรองที่จำเป็นในการเข้าถึงหรือไม่?" นั่นคือที่มาของปัจจัยการตรวจสอบ ลองแปลงสิ่งนี้ในเชิงเทคโนโลยีดู

ตัวระบุ: ID ดิจิทัลของคุณ

ตัวระบุตรวจสอบว่าผู้ใช้สามารถเข้าถึงสิ่งใดได้บ้าง เนื่องจากทรัพยากรมีจำกัดเสมอ ตัวตนของคุณคือบัตรผ่านที่ไม่ซ้ำกันของคุณ ขั้นตอนแรก: ป้อนตัวระบุของคุณที่หน้าลงชื่อเข้าใช้ แต่เราไม่เลือกชื่อเล่นหรือชื่อเต็ม – นั่นอาจทำให้การค้นหามากเกินไป ตัวระบุที่สามารถใช้ได้คือ:

-

User ID: เปลี่ยนไม่ได้และไม่ซ้ำ มันเหมาะสำหรับการจัดการแอดมิน แต่ผู้ใช้จะไม่จดจำสิ่งนี้สำหรับแต่ละผลิตภัณฑ์

-

Username: เวอร์ชันที่เป็นมิตรกับผู้ใช้ของ User ID มันไม่ซ้ำและไม่สามารถซ้ำในระบบบ��ัญชีได้ โซเชียลแพลตฟอร์มกำหนดโปรไฟล์ส่วนบุคคล แต่เพื่อรักษาการรู้จักต้องให้เป็น Username เปลี่ยนได้จำกัด บางทีก็ต้องจ่ายเงิน

-

ID Number: เช่น บัตรประจำตัวนักเรียน หรือหมายเลขบัตรธนาคาร เป็นตัวระบุที่แน่นหนาและไม่ซ้ำกัน แม้ไม่สามารถจำเองได้ง่าย แต่สามารถเรียกใช้เป็นกลไกสำรองที่เชื่อถือได้หากคุณลืม ID หลักของคุณ

-

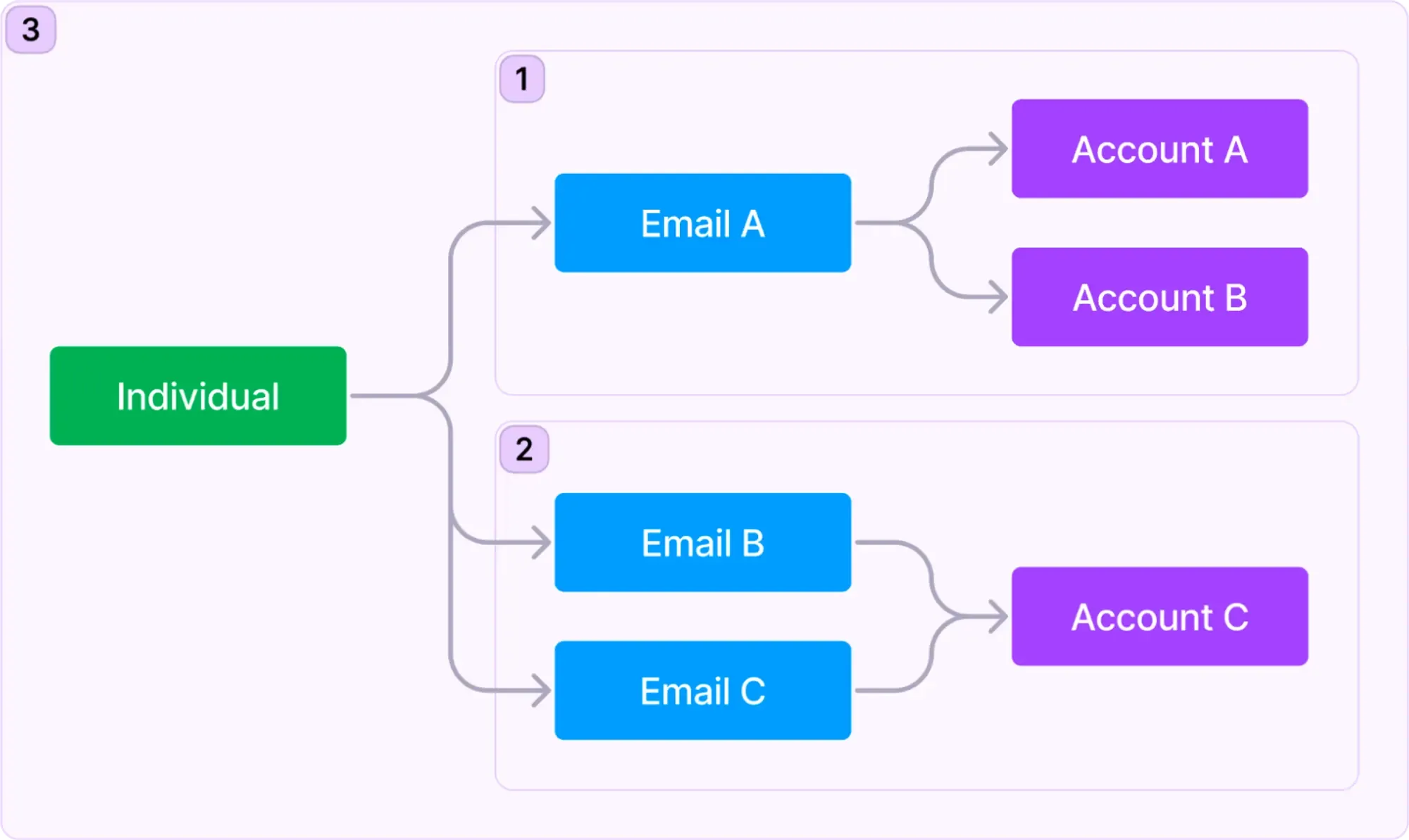

Email หรือหมายเลขโทรศัพท์: ไม่เหมือนชื่อผู้ใช้ที่มักลืม ข้อมูลติดต่อเป็นสิ่งจดจำได้มากกว่า การใช้ Email หรือหมายเลขโทรศัพท์เป็นตัวระบุป้องกันผู้ใช้ที่ไม่ได้ใช้งานหรือกลับมาใช้ในระยะยาวไม่ให้ลืมตัวตนของตน ลดความเสี่ยงของการสูญเสียผู้ใช้ แม้ว่าความสะดวกสบายนี้เป็นมิตรกับผู้ใช้ การจัดการการโต้ตอบระหว่าง "บุคคล อีเมล และบัญชี" สามารถซับซ้อนโครงสร้างผลิตภัณฑ์ของคุณ ตัวอย่างเช่น Instagram: (1) มันอนุญาตหลายบัญชีที่ใช้ Email เดียว; (2) สามารถเพิ่มที่อยู่อีเมลหลายแห่งในโปรไฟล์ Instagram สำหรับการเข้าสู่ระบบหรือการกู้คืน; (3) Instagram อนุญาตการเข้าสู่ระบบพร้อมกันหลายบัญชีแม้จะมีอีเมลที่เชื่อมโยง ไม่ว่าบัญชีมักมีทรัพยากรแยกต่างๆ Instagram อนุญาตให้รวมข้อมูลบัญชี สนับสนุนการตรวจสอบที่มีการรวมกัน โฆษณาที่มีความตรงเป้าหมาย และคำแนะนำที่เป็นส่วนบุคคล

ปัจจัยการตรวจสอบ

ปัจจัยการตรวจสอบตัวตนคือการกระทำที่พิสูจน์ว่าเป็นคุณจริง ๆ มีหลายปัจจัยที่แบ่งตามคุณลักษณะให้เลือก:

| หมายถึงอะไร | ปัจจัยการตรวจสอบ | |

|---|---|---|

| ความรู้ | สิ่งที่คุณรู้ | รหัสผ่าน, รหัสตรวจสอบทางอีเมล, รหัสสำรอง |

| การครอบครอง | สิ่งที่คุณมี | รหัสตรวจสอบทาง SMS, รหัส OTP จากแอพจัดการตัวตน, รหัส OTP จากฮาร์ดแวร์ (กุญแจความปลอดภัย), บัตรสมาร์ท |

| ความเป็นเอกลักษณ์ | สิ่งที่คุณเป็น | ไบโอเมตริกเช่น ลายนิ้วมือ, ระบบจดจำใบหน้า |

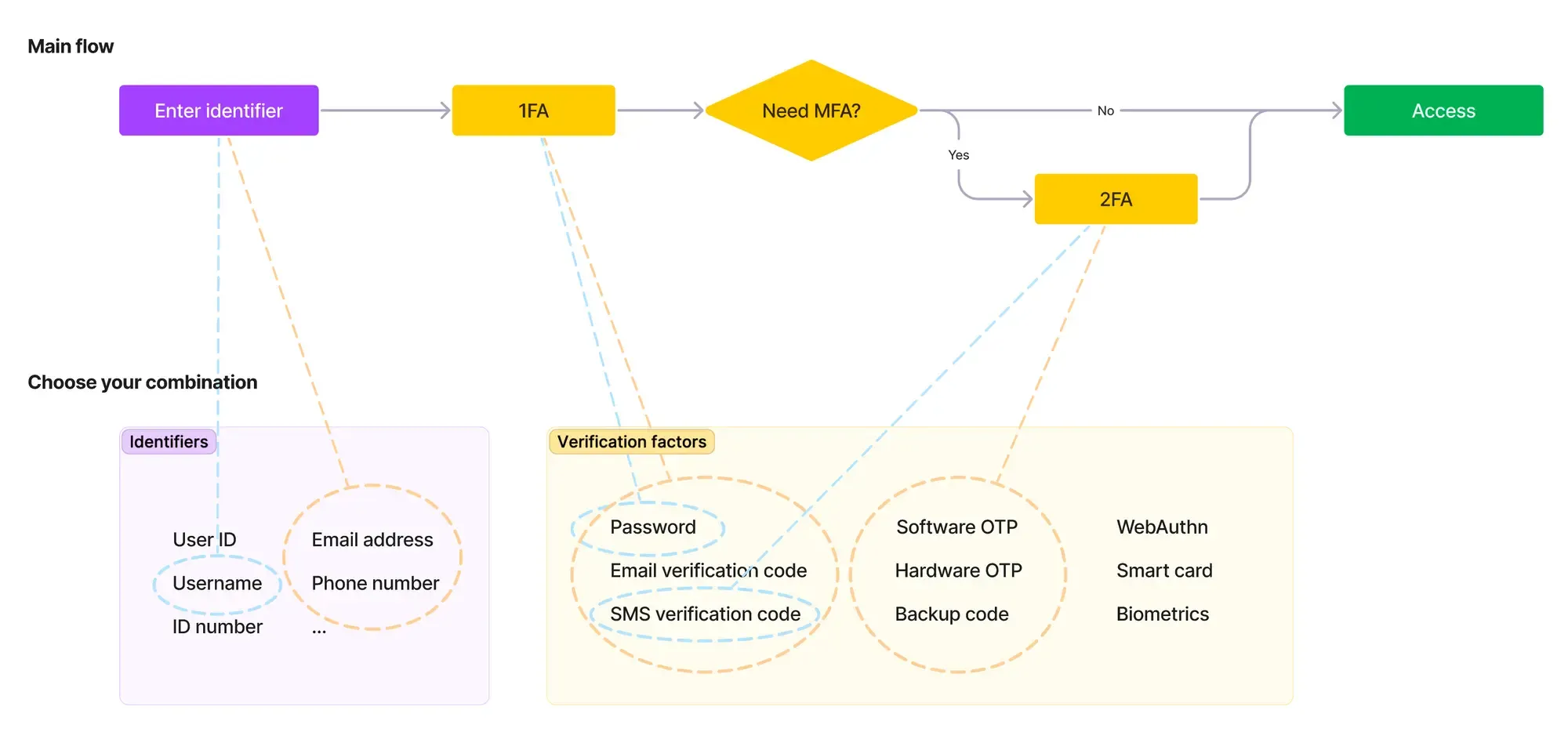

ทางทฤษฎี คุณสามารถผสมปัจจัยการตรวจสอบเหล่านี้กับตัวระบุตัวใดก็ได้เพื่อพิสูจน์ว่าเป็นคุณ ตัวอย่��างที่พบได้ทั่วไปคือ: ที่อยู่ Email (ตัวระบุ) และรหัสตรวจสอบทางอีเมล (ปัจจัย) แต่คุณสามารถผสมได้: ที่อยู่ Email (ตัวระบุ) และรหัสตรวจสอบทาง SMS (ปัจจัย)

เพราะเจ้าชั่วร้ายกำลังแอบซ่อนอยู่ ปัจจัยเดี่ยวไม่เพียงพอ นั่นคือที่ Multi-factor Authentication (MFA) เข้ามา เมื่อคุณเข้าสู่ระบบ ขั้นแรกการพิสูจน์ตัวตน (1FA) เป็นสิ่งจำเป็น แต่มันอาจจะมีหลายขั้นตอนคือขั้นที่สอง (2FA) และแม้กระทั่งขั้นที่สาม นอกจากนั้นเมื่อคุณขอเข้าถึงทรัพยากรสำคัญในแอพ คุณต้องยืนยันตัวตนอีกครั้ง ชั้นเพิ่มเหล่านี้เสนอความปลอดภัยที่มากขึ้นกับนักแสดงที่ไม่ซื่อสัตย์ ทั้งหมดนี้คือช่วง MFA

ออกแบบโฟลว์การพิสูจน์ตัวตนของคุณ

กลับมาที่จุดเริ่มต้น - ทำไมแต่ละแอปมีความผสมผสานของตัวระบุและปัจจัยการพิสูจน์ตัวตนที่ต่างกัน? เกี่ยวกับประสบการณ์ของผู้ใช้

การบังคับใช้การตรวจสอบตัวตนเข้มงวดเกินไปสามารถทำให้ผู้ใช้รำคาญ คิดว่า "ทำไมถึงยากจัง?" การเป็นธรรมเกินไปสามารถนำไปสู่บัญชีที่ถูกแฮ็กและความวุ่นวายได้ แล้วความรับผิดชอบนี้อยู่ที่ใคร?

หลักการการออกแบบสามอย่าง:

แน่ใจว่าให้ผู้ใช้จริงเข้าถึงได้

บางครั้งผู้ใช้ลืมข้อมูล ID หรือขั้นตอนการยืนยันการพิสูจน์ตัวตน เพื่อบรรเทาภาระการสนับสนุนที่อาจเกิดขึ้น เราต้องมีวิธีการช่วยเหลือ:

- เสนอปัจจัยหลายอย่างสำหรับการตรวจสอบ - ปกติอย่างน้อยสองอย่างสำหรับ MFA เพราะไบโอเมตริกส์ดีเยี่ยม แต่ไม่ทำงานเมื่อไม่รู้จำ; บางครั้งผู้ใช้อาจสูญเสียอุปกรณ์

- มีทางเลือกในการกู้คืนการตรวจสอบ - เช่น "ลืมรหัสผ่าน" หรือการหาข้อมูล ID อีกครั้ง แต่อย่างไรก็ตามก่อนการกู้คืน จำเป็นต้องมีการยืนยันตัวตนเบื้องต้นซึ่งมักจะแตกต่างจากกระบวนการเข้าสู่ระบบ

- ให้ข้อมูลติดต่อสำหรับการกู้คืนผ่านบริการลูกค้าหรือแอดมินเป็นทางสำรอง

การตรวจสอบโดยไม่มีช่องโหว่

การยืนยันไม่สมบูรณ์แบบ และการตรวจสอบสองขั้นตอนไม่จำเป็นต้องปลอดภัยมากเสมอ จำไว้ว่า:

- ในโฟลว์ MFA ขั้นตอนที่สองของการพิสูจน์ตัวตนควรมีคุณลักษณะต่างกัน (ความรู้ / การครอบครอง / ความเป็นเอกลักษณ์) จากขั้นตอนแรก เช่นก��ารใช้ "รหัสผ่าน (ความรู้)" เป็น 1FA และ "รหัส OTP จากแอพจัดการตัวตน (การครอบครอง)" เป็น 2FA สามารถหยุดการโจมตีหลายรูปแบบ

- วิธีการกู้คืนไม่สามารถข้าม MFA ได้ ตัวอย่างเช่น หากคุณสามารถ "ลืมรหัสผ่าน" ผ่าน SMS คุณไม่สามารถใช้ SMS เป็นปัจจัยตรวจสอบที่สองอีกอย่างหนึ่งที่สามารถเพิ่ม 2FA ในกระบวนการ "ลืมรหัสผ่าน" แม้ว่าสิ่งนี้อาจดูซับซ้อน

- พิจารณาระยะเวลาโค้ดหรือการจำกัดอัตรา หลังจากหลายครั้งของการตรวจสอบไม่ถูกต้อง ให้จำกัดอัตราการตรวจสอบต่อไป และไม่อนุญาตระยะเวลานานระหว่างขั้นตอนในการตรวจสอบหลายขั้นตอน

สมดุลประสบการณ์ผู้ใช้

ไม่ใช่ทุกการกระทำต้องการ 1FA หรือ 2FA มันขึ้นอยู่กับสถานการณ์ ไม่ต้องตามขั้นตอนเดียวกันเสมอไป

- ให้ความสามารถที่กำหนดเองตามบทบาทและหน้าที่: การรับประกันความปลอดภัยของทรัพยากรเป็นความรับผิดชอบของผลิตภัณฑ์ แต่ก็เป็นหน้าที่ของบุคคลด้วย กลยุทธ์ในการบังคับใช้ MFA สามารถปรับแต่งตามลักษณะของบริการ: MFA สำหรับผู้ใช้ทุกคนในแอพ, MFA ขึ้นอยู่กับองค์กร, และ MFA ขึ้นอยู่กับการตัดสินใจของผู้ใช้

- ใช้ประโยชน์จาก MFA ที่ปรับได้: สำหรับสถานการณ์ที่มีความเสี่ยงร้ายแรงหรือการปฏิบัติการที่มีเดิมพันสูง การบังคับใช้การยืนยันตัวตนเป็นสิ่งที่ควรทำ ในทางกลับกัน สภาพแวดล้อมที่ปลอดภัยหรือการดำเนินการที่มีความเสี่ยงต่ำอาจจะเหมาะสมกับการเข้าถึงที่ลดระยะเวลาการยืนยัน ข้ามขั้นตอนการตรวจสอบ หรือล้วงข้อมูลเข้าถึงในแบบหนึ่งต่อหลายที่ ไม่ได้ตามที่กล่าวถึงตามบริบทของผู้ใช้

- สภาพแวดล้อมที่ไม่ปลอดภัย: เช่น อุปกรณ์ใหม่ ส��ถานที่ท่องเที่ยวที่ไม่คาดคิด หรือ IP ที่ไม่น่าเชื่อถือ

- การกระทำที่ละเอียดอ่อน: เช่น การเข้าถึงข้อมูลเข้ารหัส การทำธุรกรรมทางการเงินขนาดใหญ่ หรือเปลี่ยนแปลงวิธีการยืนยันตัวตน

สำหรับรายละเอียดเพิ่มเติม ให้ดูที่ แนวทางระดับการรับรองตัวตน AAL ของ NIST

หมายเหตุปิดท้าย

เมื่อเราสรุปการสำรวจการพิสูจน์ตัวตนและการตรวจสอบหลายปัจจัย (MFA) เราหวังว่าคุณจะได้รับความเข้าใจในบทบาทสำคัญที่มันมีในชีวิตดิจิทัลของเรา MFA ที่ผสมผสานตัวระบุและปัจจัยการยืนยันตัวตน สร้างเกราะที่แข็งแกร่งที่ช่วยให้การเข้าถึงยังคงปลอดภัยพร้อมทั้งมอบประสบการณ์ที่เป็นมิตรกับผู้ใช้

ข่าวดีคือ MFA ของ Logto กำลังอยู่ในแผน สำหรับบุคคลและธุรกิจ Logto ช่วยให้การโต้ตอบออนไลน์ปลอดภัย