การปลอมแปลงในด้านความปลอดภัยทางไซเบอร์และการจัดการตัวตนคืออะไร? AI agents สามารถใช้ได้อย่างไร?

เรียนรู้เกี่ยวกับการปลอมแปลงในด้านความปลอดภัยทางไซเบอร์และการจัดการตัวตน และ AI agents สามารถใช้คุณสมบัตินี้ได้อย่างไร

การปลอมแปลงเป็นฟีเจอร์ที่มีอยู่ใน Logto และในบทความนี้เราจะอธิบายว่ามันคืออะไรและสามารถใช้งานได้เมื่อใด เมื่อ AI agents มีการใช้งานมากขึ้นในปี 2025 เราพบว่ามีการใช้งานกรณีที่เกี่ยวข้องกับการปลอมแปลงมากขึ้นในด้านความปลอดภัยทางไซเบอร์และการจัดการตัวตน

การปลอมแปลงในกระบวนการยืนยันและอนุญาตคืออะไร?

การปลอมแปลงในด้านการยืนยันตัวตนและการอนุญาตคือเมื่อระบบหรือผู้ใช้รับบุตรของผู้ใช้อื่นชั่วคราวเพื่อดำเนินการแทนพวกเขา ซึ่งมักเป็นการดำเนินการที่ได้รับอนุญาตอย่างถูกต้องและไม่เหมือนกับการขโมยตัวตนหรือการปลอมแปลงที่เป็นอันตราย

ตัวอย่างทั่วไปคือเมื่อคุณพบปัญหากับบัญชีของคุณและส่งอีเมลไปยังทีมบริการลูกค้าเพื่อขอความช่วยเหลือ พวกเขาจะตรวจสอบบัญชีของคุณแทนคุณเพื่อแก้ไขปัญหา

การทำงานของการปลอมแปลง

มีขั้นตอนทั่วไปบางประการในการทำงานของการปลอมแปลง

- ขออนุญาต: ผู้ปลอมแปลง (เช่น ผู้ดูแลระบบหรือ AI agent) ขออนุญาตเพื่อดำเนินการแทนผู้ใช้

- การแลกเปลี่ยนโทเค็น: ระบบตรวจสอบคำขอและแลกเปลี่ยนโทเค็นเพื่อให้สิทธิ์การเข้าถึงที่จำเป็นแก่ผู้ปลอมแปลง

- ดำเนินการแทนผู้ใช้: ผู้ปลอมแปลงทำการใดๆ เช่น การปรับการตั้งค่าหรือการแก้ปัญหาต่างๆ เสมือนว่าพวกเขาเป็นผู้ใช้

ผู้ปลอมแปลงสามารถดำเนินการหรือเข้าถึงทรัพยากรต่างๆ เสมือนว่าพวกเขาเป็นผู้ใช้ที่ถูกปลอม

กรณีใช้งานที่ถูกต้องของการปลอมแปลงคืออะไร?

การสนับสนุนลูกค้า

เช่นเดียวกับที่เรากล่าวถึงข้างต้น ในสถานการณ์ก��ารสนับสนุนลูกค้า การปลอมแปลงช่วยให้พนักงานสนับสนุนหรือผู้ดูแลระบบเข้าถึงบัญชีของผู้ใช้เพื่อวินิจฉัยและแก้ไขปัญหาโดยไม่ต้องขอรับรองจากผู้ใช้

ตัวอย่างเช่น

- การแก้ปัญหา: ผู้ดูแลระบบปลอมแปลงเป็นผู้ใช้เพื่อสร้างปัญหาที่รายงานและเข้าใจว่าเกิดอะไรขึ้น

- การกู้คืนบัญชี: ผู้ดูแลระบบอัปเดตโปรไฟล์ของผู้ใช้หรือรีเซ็ตการตั้งค่าแทนพวกเขา

- การจัดการการสมัครสมาชิก: เจ้าหน้าที่สนับสนุนด้านการเรียกเงินแก้ไขข้อผิดพลาดในการสมัครสมาชิกโดยการเข้าถึงบัญชีของผู้ใช้โดยตรง

AI agents

AI agents สามารถใช้ประโยชน์จากการปลอมแปลงเพื่อดำเนินการแทนผู้ใช้ โดยทำงานอัตโนมัติหรือช่วยเหลือด้านกระบวนการทำงานต่างๆ เมื่อ AI มีส่วนร่วมมากขึ้นในกระบวนการทางธุรกิจ ก�ารปลอมแปลงเป็นบทบาทสำคัญในการรองรับการกระทำอัตโนมัติในขณะที่แน่ใจด้านความปลอดภัยของตัวตนและการควบคุมการเข้าใช้งาน

ตัวอย่างเช่น

- ผู้ช่วยเสมือน: AI agent จัดการประชุมและส่งคำเชิญในปฏิทินแทนผู้ใช้

- การตอบสนองอัตโนมัติ: chatbot AI ตอบคำถามลูกค้าและใช้โปรไฟล์ของเจ้าหน้าที่สนับสนุนเพื่อแก้ไขปัญหาโดยตรง

- การทำงานอัตโนมัติ: AI assistant อัปเดตบอร์ดการจัดการโครงการหรือส่งรายงานในนามของผู้ใช้ เช่น อัปเดตสถานะตั๋วจาก "กำลังดำเนินการ" เป็น "เสร็จสมบูรณ์" โพสต์ความคิดเห็นหรือคำติชมจากโปรไฟล์ของผู้จัดการ

การตรวจสอบและทดสอบ

การปลอมแปลงยังถูกใช้โดยทั่วไปในการตรวจสอบ การทดสอบ และการรับรองคุณภาพ ด้วยการปลอมแปลงบทบา�ทต่างๆ ผู้ดูแลหรือผู้ทดสอบสามารถตรวจสอบประสบการณ์ การทำงานของระบบ และการอนุญาตเพื่อประกันประสิทธิภาพและคุณภาพของระบบ

ตัวอย่างเช่น

- การทดสอบบทบาท: ผู้ดูแลระบบปลอมแปลงเป็นบทบาทผู้ใช้ต่างๆ (เช่น ผู้จัดการ พนักงาน หรือแขก) เพื่อตรวจสอบการควบคุมการเข้าใช้และรับประกันว่าบทบาทแต่ละบทมีสิทธิ์ที่ถูกต้องต่อทรัพยากรที่ถูกต้อง

- การทดสอบกระบวนการทำงาน: วิศวกร QA จำลองการทำธุรกรรมจากโปรไฟล์ผู้ใช้ต่างๆ เพื่อทดสอบพฤติกรรมของระบบ

- การตรวจสอบความปลอดภัย: ผู้ตรวจสอบปลอมแปลงเป็นผู้ใช้เพื่อยืนยันว่ากระทำการที่ไวต่อความมั่นคงเกิดการแจ้งเตือนที่เหมาะสมหรือจำเป็นต้องใช้การตรวจสอบความถูกต้องสองขั้นตอน (MFA)

การเข้าถึงที่ได้รับมอบหมาย

การเข้าถึงที่ได้รับมอบหมายอนุญาตให้ผู้ใช้คนหนึ่งดำเนินการแทนผู้ใช้อื่น มักเกิดในตั้งค่าการทำงานร่วมกันและองค์กร กรณีใช้งานนี้แตกต่างจากการปลอมแปลงทั่วไปเพราะทั้ง ตัวแทนและตัวคู่กันยังคงอยู่

ตัวอย่างเช่น

- การอนุมัติของผู้จัดการ: ผู้จัดการส่งรายการเวลาเข้า-ออกหรือลงทะเบียนการใช้จ่ายในนามของสมาชิกทีม

- ความร่วมมือทีม: ผู้ช่วยจัดประชุมหรือส่งอีเมลจากบัญชีของผู้บริหาร

- กระบวนการทำงานในองค์กร: ตัวแทน HR อัปเดตบันทึกพนักงานโดยไม่ต้องใช้รหัสผ่านของพวกเขา

ในการนำการปลอมแปลงมาปฏิบัติ มีข้อคำนึงด้านความปลอดภัยอย่างไรบ้าง

การปลอมแปลงอนุญาตให้ผู้ใช้ดำเนินการแทนผู้อื่นในระบบชั่วคราว ซึ่งให้อำนาจและการควบคุมในตัวพวกเขามาก ดังนั้นจึงจำเป็นต้องคำนึงถึงข้อควรระวังด้านความปลอดภัยเพื่อป้องกันการใช้งานที่ไม่เหมาะสม

การบันทึกข้อมูลอย่างละเอียด

บันทึกทุกการกระทำที่เกี่ยวข้องกับการปลอมแปลง รวมถึงใครบันทึก ทำอะไร เมื่อเกิดขึ้น และที่ไหนเกิดขึ้น ตรวจสอบให้แน่ใจว่าบันทึกข้อมูลแสดงทั้งผู้ปลอมแปลงและผู้ใช้ที่ถูกปลอม เก็บบันทึกไว้อย่างปลอดภัย กำหนดช่วงเวลาที่เหมาะสม และเปิดการแจ้งเตือนสำหรับกิจกรรมที่น่าสงสัย

การควบคุมการเข้าใช้ตามบทบาท (RBAC)

อนุญาตเฉพาะบทบาทที่ได้รับอนุญาต (เช่น เจ้าหน้าที่สนับสนุน) ให้ปลอมแปลง ขณะที่จำกัดขอบเขตการปลอมแปลง (เช่น เจ้าหน้าที่สนับสนุนสามารถปลอมแปลงเป็นลูกค้า แต่ไม่ใช่ผู้ดูแล) ทำตามหลักการของการให้อธรรมทธิน้อยที่สุดและตรวจสอบสิทธิ์การเข้าใช้งานเป็นประจำเพื่อความปลอดภัย

การยินยอมและการแจ้งเตือน

บางครั้ง กระบวนการควรมียินยอมและการแจ้งเตือน ตัวอย่างเช่น

- ก่อนการปลอมแปลง: ขอการยินยอมจากผู้ใช้สำหรับการกระทำที่มีผลก้าวหน้า

- หลังการปลอมแปลง: แจ้งผู้ใช้ด้วยรายละเอียดว่าเกิดอะไรขึ้น

- สำหรับอุตสาหกรรมที่ไวต่อความมั่นคง (เช่น การดูแลสุขภาพ การเงิน) การยินยอมเป็นสิ่งจำเป็น

การใช้งาน AI agent สำหรับการปลอมแปลงในกระบวนการยืนยันและอนุญาต

เมื่อ AI agents เริ่มมีประโยชน์มากขึ้นในปี 2025 การปลอมแปลงถูกใช้งานมากขึ้นเพื่อให้ agents ทำงานแทนผู้ใช้ในขณะที่ยังคงความปลอดภัยและความรับผิดชอบ

ตัวอย่างการใช้ที่สามารถนำไปปฏิบัติได้:

AI agents สนับสนุนลูกค้า

สถานการณ์: ผู้ใช้ติดต่อสนับสนุนผ่านแชทสำหรับปัญหาบัญชี AI agent เข้าถึงบัญชีของ�พวกเขาและดำเนินการต่างๆ โดยไม่ต้องใช้รหัสผ่านของผู้ใช้

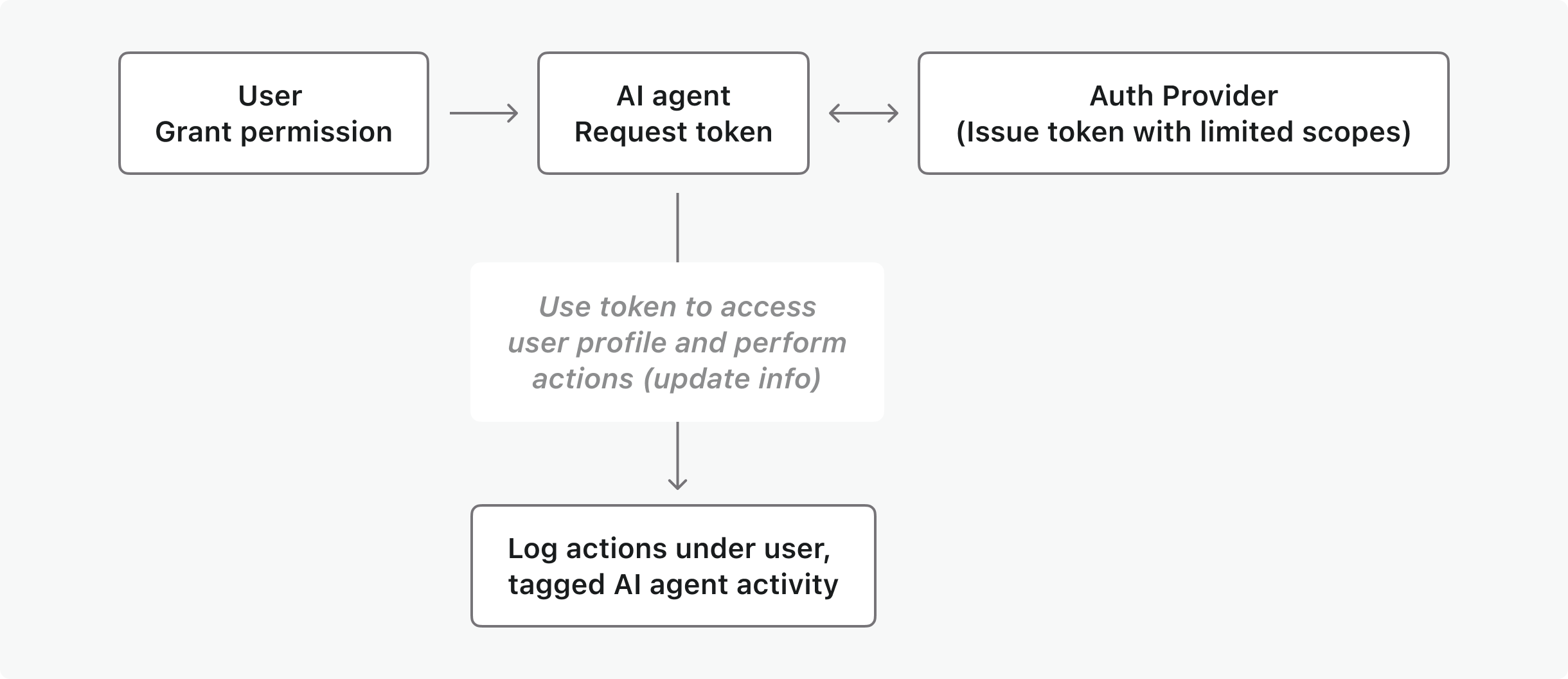

วิธีการทำงานและการออกแบบทำอย่างไร?

- กระบวนการ OIDC/OAuth: AI agent ขออนุญาตเพื่อปลอมแปลงผู้ใช้เพื่ออัปเดตข้อมูลของพวกเขา โดยใช้โทเค็นที่แลกเปลี่ยนมาเพื่อเข้าถึงโปรไฟล์ของผู้ใช้และทำการเปลี่ยนแปลง

- การบันทึก: การกระทำทั้งหมดถูกบันทึกไว้ในนามของผู้ใช้ แต่ถูกระบุว่าเกิดจาก AI agent

- ขอบเขตจำกัด: สิทธิ์ของ agent ถูกจำกัดให้ดำเนินการเฉพาะ (เช่น รีเซ็ตรหัสผ่าน แต่ไม่ดูข้อมูลการชำระเงินที่ไวต่อความมั่นคง)

AI agents ความปลอดภัยสำหรับการรับรองเสมือน

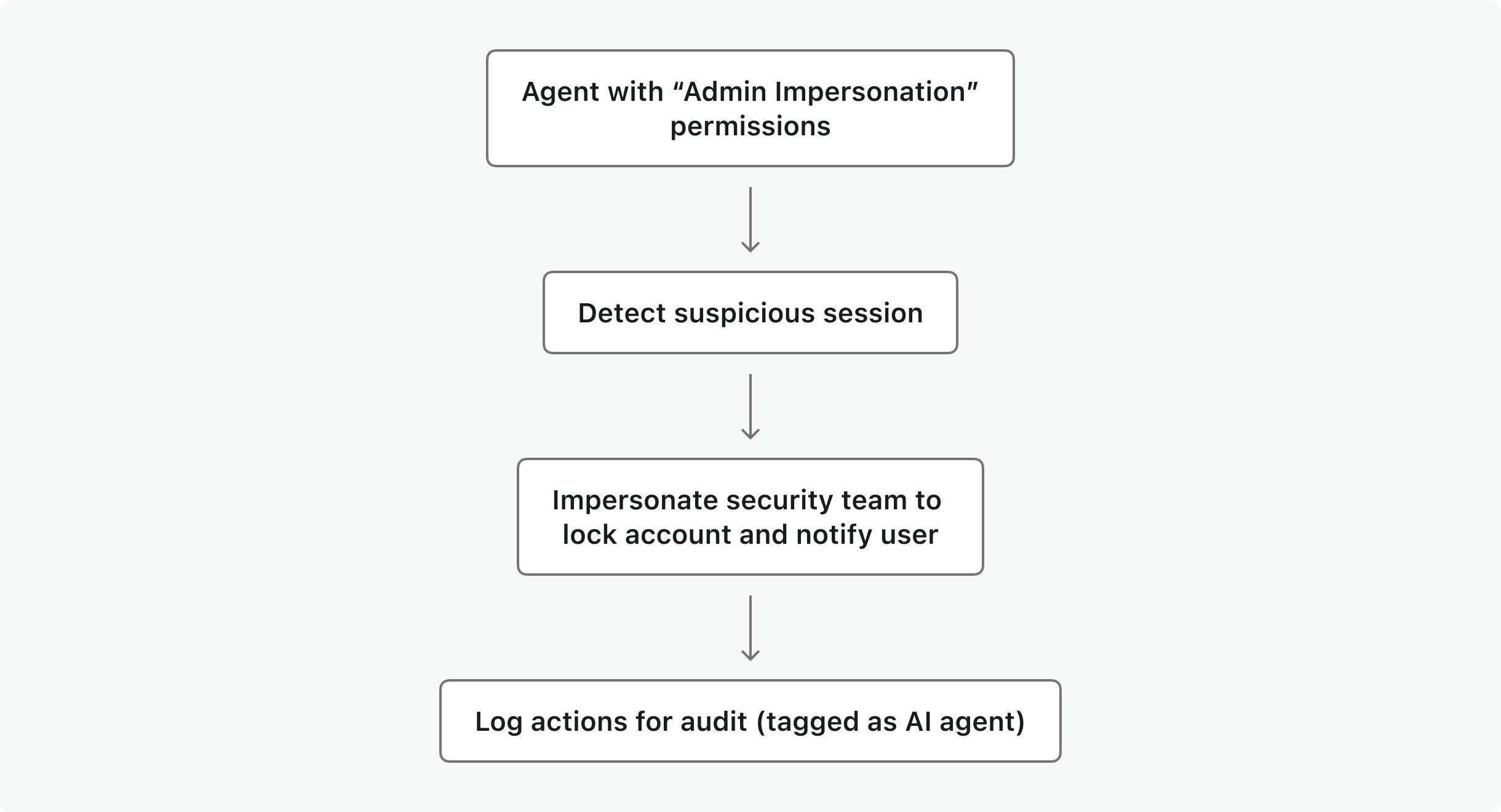

สถานการณ์: AI agent ตรวจสอบเซสชันของผู��้ใช้และล็อคบัญชีที่ถูกบุกรุกโดยอัตโนมัติ

วิธีการทำงานและการออกแบบทำอย่างไร?

- agent มีสิทธิ์ "การปลอมแปลงบอดผู้ดูแล" เพื่อตรวจสอบและยุติเซสชันที่น่าสงสัย

- ถ้าตรวจพบความเสี่ยง agent จะปลอมแปลง ทีมความปลอดภัย เพื่อปิดบัญชีและแจ้งผู้ใช้

- การกระทำทั้งหมดถูกบันทึกไว้ด้วยตัวตนของ agent เพื่อการตรวจสอบ

AI การอัตโนมัติกระบวนการทำงานสำหรับทีม

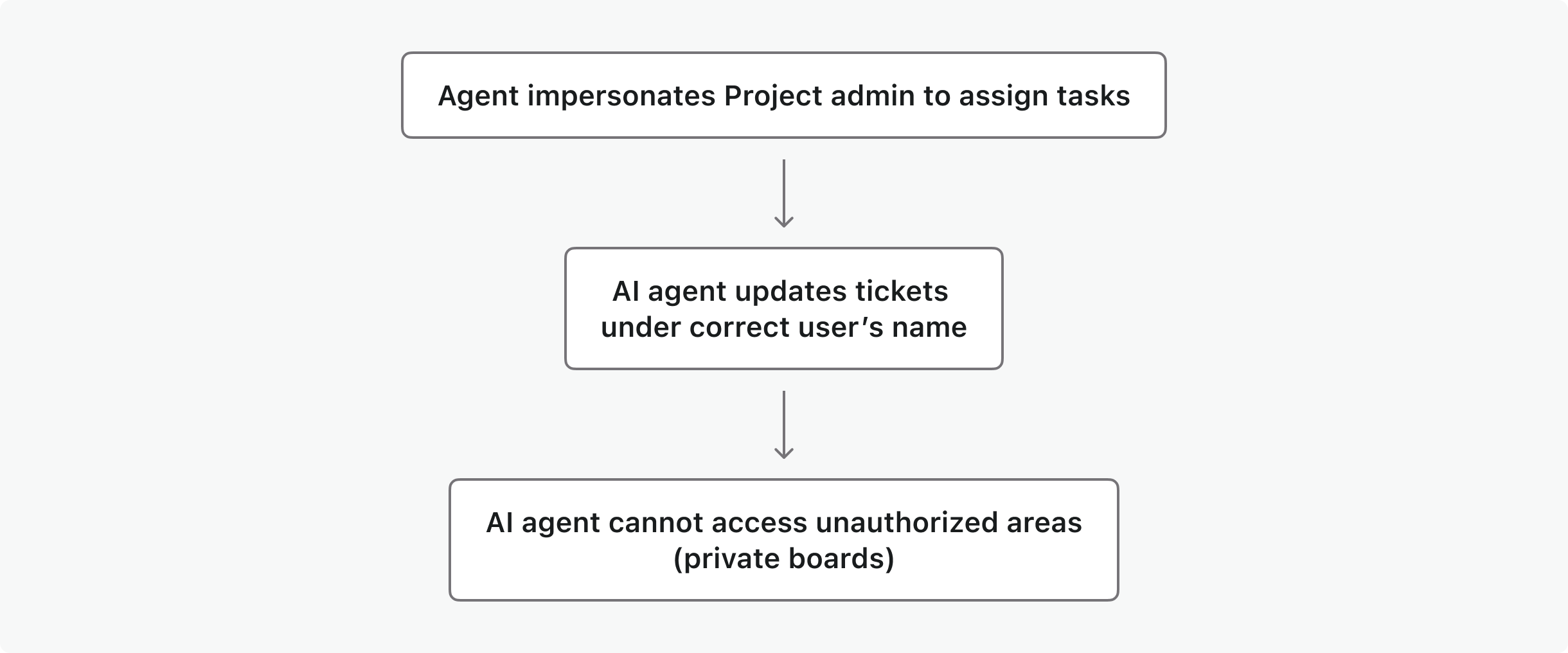

สถานการณ์: ในเครื่องมือการจัดการโครงการ AI agent กำหนดงานอัตโนมัติและอัปเดตสถานะในนามของสมาชิกทีม

วิธีการทำงานและการออกแบบทำอย่างไร?

- การทำงานอัตโนมัติของ AI สามารถปลอ��มแปลงเป็นผู้ดูแลโครงการเพื่ออัปเดตตั๋วภายใต้ชื่อของผู้ใช้ที่ถูกต้อง

- agent ไม่สามารถเข้าถึงพื้นที่ที่ไม่ได้รับอนุญาต (เช่น กระดานส่วนตัว) เนื่องจากการ RBAC ที่เข้มงวด

แนวปฏิบัติที่ดีด้านความปลอดภัยสำหรับการสร้างการปลอมแปลง

อิงตามสถานการณ์ข้างต้น มีหลักการบางประการที่ออกแบบมาเพื่อให้บรรลุเป้าหมายเหล่านั้น

- การกำหนดขอบเขตของโทเค็น: ใช้ขอบเขตจำกัด ตรวจสอบให้แน่ใจว่าได้กำหนดและจำกัดการกระทำหรือทรัพยากรที่โทเค็นการเข้าถึงสามารถออกหลักฐานได้

- การรับรองอ้างสิทธิ์ที่กำหนดเอ�ง: นี่เป็นประโยชน์สำหรับการเพิ่มบริบทเพิ่มเติมหรือข้อมูลเมตาในการกระบวนการปลอมแปลง เช่น เหตุผลของการปลอมแปลงหรือตั๋วการสนับสนุนที่เกี่ยวข้อง

- การควบคุมการเข้าใช้ตามบทบาท (RBAC): อนุญาตเฉพาะบทบาทบางอย่าง (เช่น เจ้าหน้าที่สนับสนุน) ให้ปลอมแปลงผู้ใช้และจำกัดขอบเขตตามความต้องการของบทบาท

- การบันทึกข้อมูลอย่างละเอียด: จดบันทึกการกระทำที่เกี่ยวกับการปลอมแปลงทั้งหมด รวมถึงใครดำเนินการและทำอะไร เพื่อให้ได้รับความรับผิดชอบและความสามารถในการติดตาม

- การจัดการยินยอม: แจ้งผู้ใช้เมื่อการปลอมแปลงเกิดขึ้นและให้พวกเขามีตัวเลือกในการอนุมัติหรือเพิกถอนการเข้าถึง

Logto มีการนำเสนอการปลอมแปลงอย่างไร?

Logto รองรับการปลอมแปลงผ่าน API การจัดการของมัน

ตรวจสอบคำแนะนำนี้ แนะนำ - การปลอมแปลงผู้ใช้ สำหรับรายละเอียดเพิ่มเติม Logto ยังมีคุณสมบัติเพิ่มเติมที่รวมการปลอมแปลง ซึ่งรองรับสถานการณ์สินค้าในโลกความจริง

| คุณสมบัติ | คำอธิบาย | ดาวน์ลิงก์เอกสาร |

|---|---|---|

| การควบคุมการเข้าใช้ตามบทบาท | การมอบหมายสิทธิ์ให้ผู้ใช้ตามบทบาทของพวกเขา | https://docs.logto.io/authorization/role-based-access-control |

| การรับรองอ้างสิทธิ์ที่กำหนดเอง | เพิ่มอ้างสิทธิ์ที่กำหนดเองภายในโทเค็นการเข้าถึง | https://docs.logto.io/developers/custom-token-claims |

| บันทึกการตรวจสอบ | ตรวจสอบกิจกรรมของผู้ใช้และเหตุการณ์ได้อย่างง่ายดาย | https://docs.logto.io/developers/audit-logs |