การใช้ Logto เป็นผู้ให้บริการระบุตัวตนจากภายนอก (IdP)

Logto สามารถใช้เป็นผู้ให้บริการระบุตัวตนสำหรับแอปพลิเคชันบุคคลที่สามของคุณ บทความนี้อธิบายวิธีการกำหนดค่า Logto เป็น IdP

Logto เป็นแพลตฟอร์มการจัดการระบุตัวตนและการเข้าถึง (IAM) บนคลาวด์ที่ให้ฟังก์ชันการตรวจสอบสิทธิ์ การอนุญาต และการจัดการผู้ใช้ที่ครบถ้วน สามารถใช้เป็นผู้ให้บริการระบุตัวตน (IdP) สำหรับแอปพลิเคชันหรือบริการบุคคลที่สามของคุณ โดยช่วยให้คุณตรวจสอบสิทธิ์ผู้ใช้และจัดการการเข้าถึงแอปพลิเคชันเหล่านี้ของพวกเขาได้

ในบทความนี้ เราจะอธิบายวิธีการกำหนดค่า Logto เป็น IdP สำหรับแอปพลิเคชันบุคคลที่สามของคุณและวิธีใช้เพื่อตรวจสอบสิทธิ์ผู้ใช้และจัดการสิทธิ์ของพวกเขา

ผู้ให้บริการระบุตัวตน (IdP) คืออะไร?

ผู้ให้บริการระบุตัวตน (IdP) เป็นบริการที่ตรวจสอบยืนยันตัวตนของผู้ใช้และจัดการข้อมูลรับรองการเข้าสู่ระบบของพวกเขา หลังจากยืนยันตัวตนของผู้ใช้แล้ว IdP จะสร้างโทเค็นหรือการยืนยันการตรวจสอบสิทธิ์และอนุญาตให้ผู้ใช้เข้าถึงแอปพลิเคชันหรือบริการต่าง ๆ โดยไม่ต้องเข้าสู่ระบบอีกครั้ง เป็นระบบที่สำคัญสำหรับการจัดการตัวตนของพนักงานและสิทธิ์ในองค์กรของคุณ

ผู้ให้บริการระบุตัวตนจากภายนอกคืออะไร?

IdP จากภายนอกคือ IdP ที่เป็นเจ้าของโดยองค์กรที่แตกต่างจากผู้ให้บริการ (SP) โดยที่ SP ขอเข้าถึงข้อมูลผู้ใช้ที่ไม่ใช่ของตนเอง ตัวอย่างเช่น หากคุณใช้ Logto เป็น IdP ของคุณและเข้าสู่ระบบในแอปโซเชียลบุคคลที่สาม Logto จะเป็น IdP ของบุคคลที่สามสำหรับแอปโซเชียลนั้น

ในโลกจริง แอปพลิเคชันหลาย ๆ ตัวใช้บริการจากภายนอก เช่น Google Facebook หรือบริการอื่น ๆ เป็น IdP ของพวกเขา เรียกว่าสิงเกิลไซน์ออน (SSO) หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ SSO โปรดตรวจสอบบทความของเรา CIAM 101: การตรวจสอบสิทธิ์ตัวตน SSO

ตอนนี้มาดูกันว่าการรวม Logto เป็น IdP ของบุคคลที่สามสำหรับแอปพลิเคชันของคุณจะทำได้อย่างไร

วิธีการรวม IdP ของบุคคลที่สามสำหรับแอปพลิเคชันของคุณและหลักปฏิบัติที่ดีที่สุด

ข้อกำหนดเบื้องต้น

-

ก่อนที่คุณจะเริ่มต้น คุณจำเป็นต้องมีบัญชี Logto ถ้าคุณยังไม่มี คุณสามารถสมัครบัญชีฟรีได้ที่ Logto

-

แอปพลิเคชันบุคคลที่สามที่คุณต้องการตั้งค่า Logto เป็น IdP ผู้ใช้สามารถเข้าสู่ระบบด้วยบัญชี Logto ของพวกเขา

สร้างแอปพลิเคชัน OIDC บุคคลที่สามใน Logto

เพื่อสร้างแอปพลิเคชัน OIDC บุคคลที่สามใน Logto ทำตามขั้นตอนเหล่านี้:

-

ไปที่ Logto Console และไปที่หน้าที่แอปพลิเคชัน

-

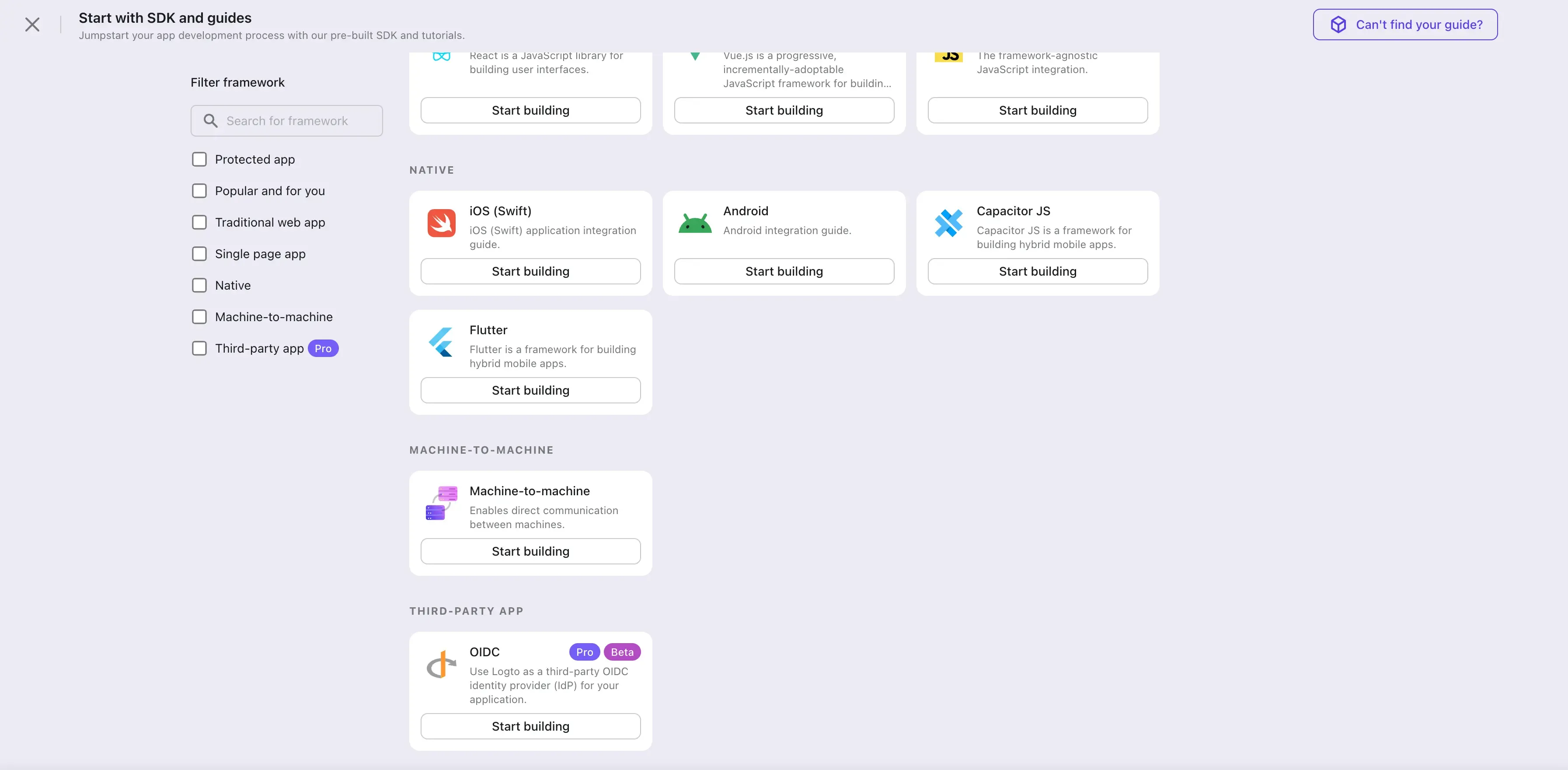

คลิกที่ปุ่ม สร้างแอปพลิเคชัน ที่อยู่มุมขวาบนของหน้า เลือก "แอปพลิเคชันบุคคลที่สาม -> OIDC" เป็นประเภทแอปพลิเคชัน

-

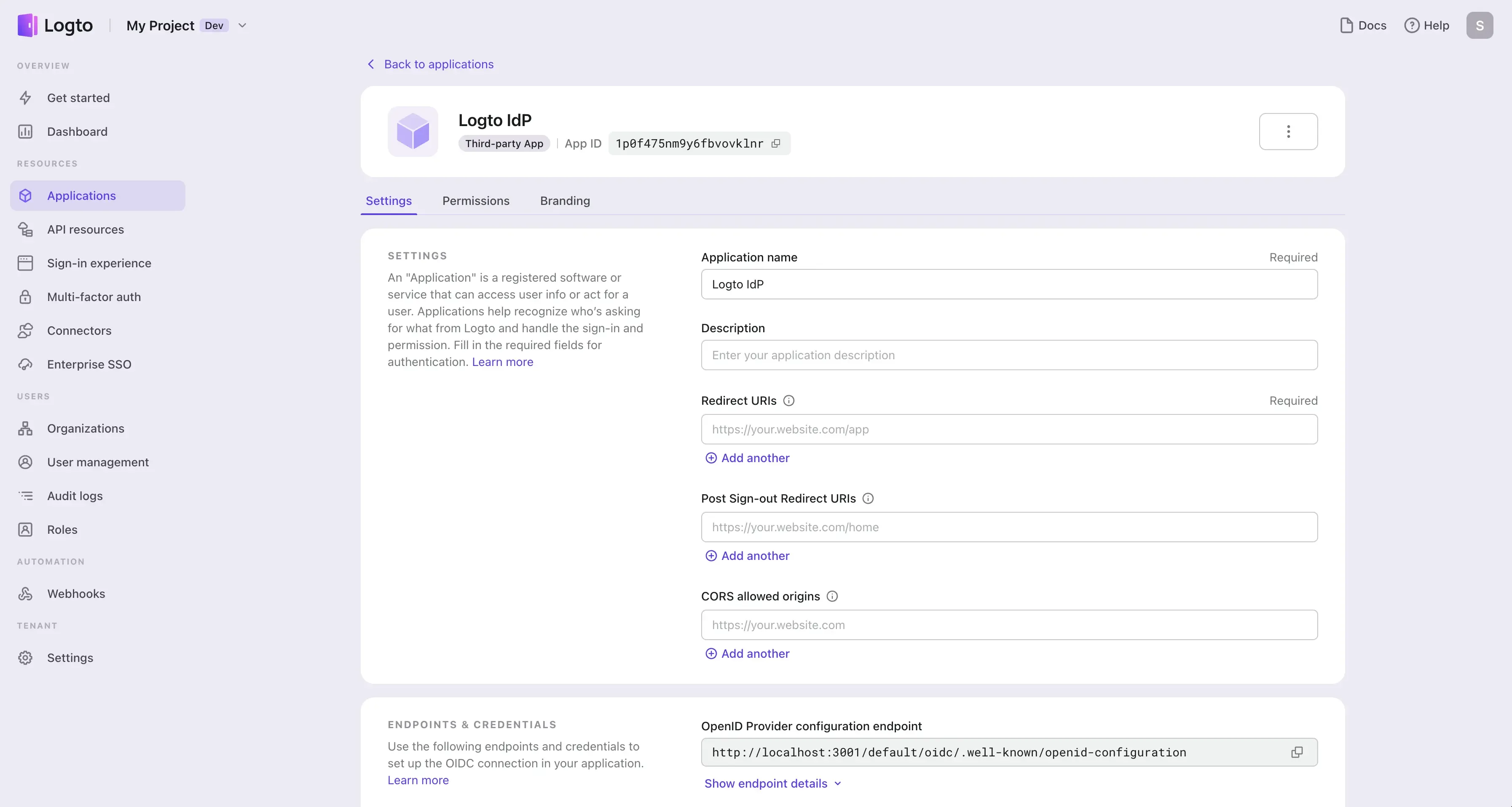

ใส่รายละเอียดแอปพลิเคชันพื้นฐานรวมถึง ชื่อ และ คำอธิบาย ในป๊อปอัปโมดอล คลิกปุ่ม สร้าง หลังจากนั้นจะสร้างแอปพลิเคชันบุคคลที่สามใหม่ใน Logto และกระโดดไปที่หน้ารายละเอียด

การตั้งค่าคอนฟิก OIDC

ทำตามขั้นตอนเหล่านี้เพื่อกำหนดค่าการตั้งค่า OIDC ภายใต้หน้ารายละเอียดแอปพลิเคชัน:

-

ไปที่หน้ารายละเอียดแอปพลิเคชันของแอปพลิเคชันบุคคลที่สามที่คุณเพิ่งสร้าง

-

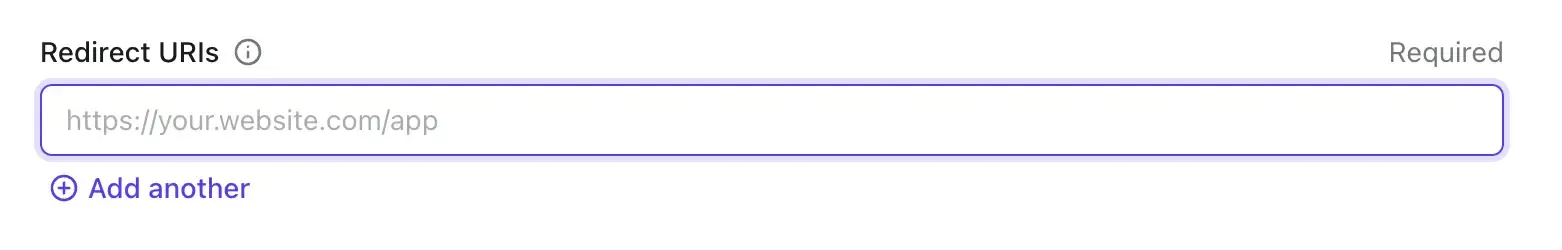

ระบุ redirect URI ของแอปพลิเคชันบุคคลที่สามของคุณ นี่คือ URL ที่แอปพลิเคชันบุคคลที่สามจะเปลี่ยนเส้นทางผู้ใช้ไปหลังจากที่พวกเขาได้ตรวจสอบสิทธิ์โดย Logto คุณสามารถหาข้อมูลนี้ได้จากหน้าการตั้งค่าการเชื่อมต่อ IdP ของแอปพลิเคชันบุคคลที่สาม

(Logto รองรับหลาย redirect URI คุณสามารถเพิ่ม redirect URI เพิ่มเติมได้โดยคลิกที่ปุ่ม Add another)

-

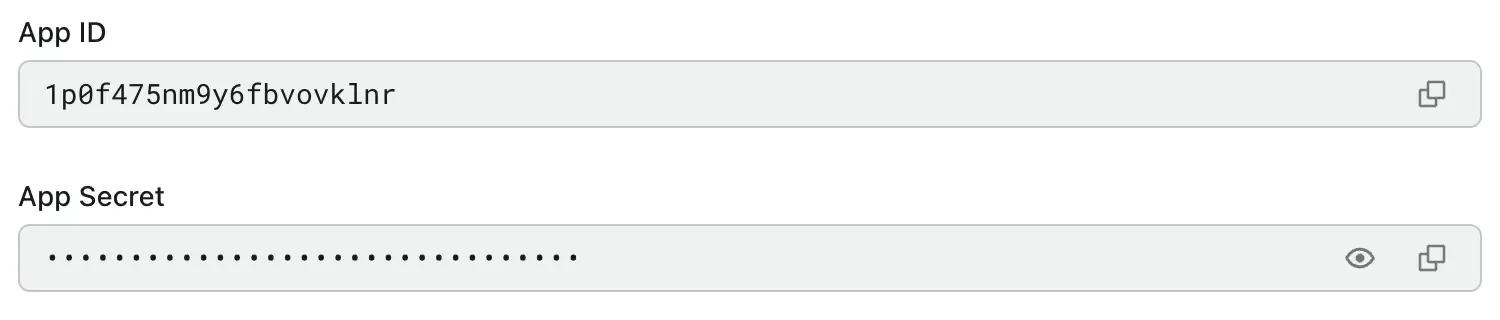

คัดลอก client ID และ client secret จาก Logto และป้อนลงในหน้าการตั้งค่าเชื่อมต่อ IdP ของผู้ให้บริการของคุณ

-

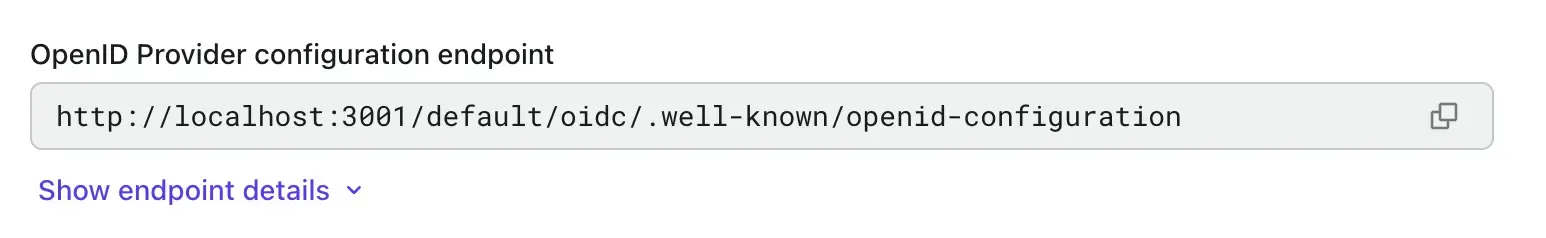

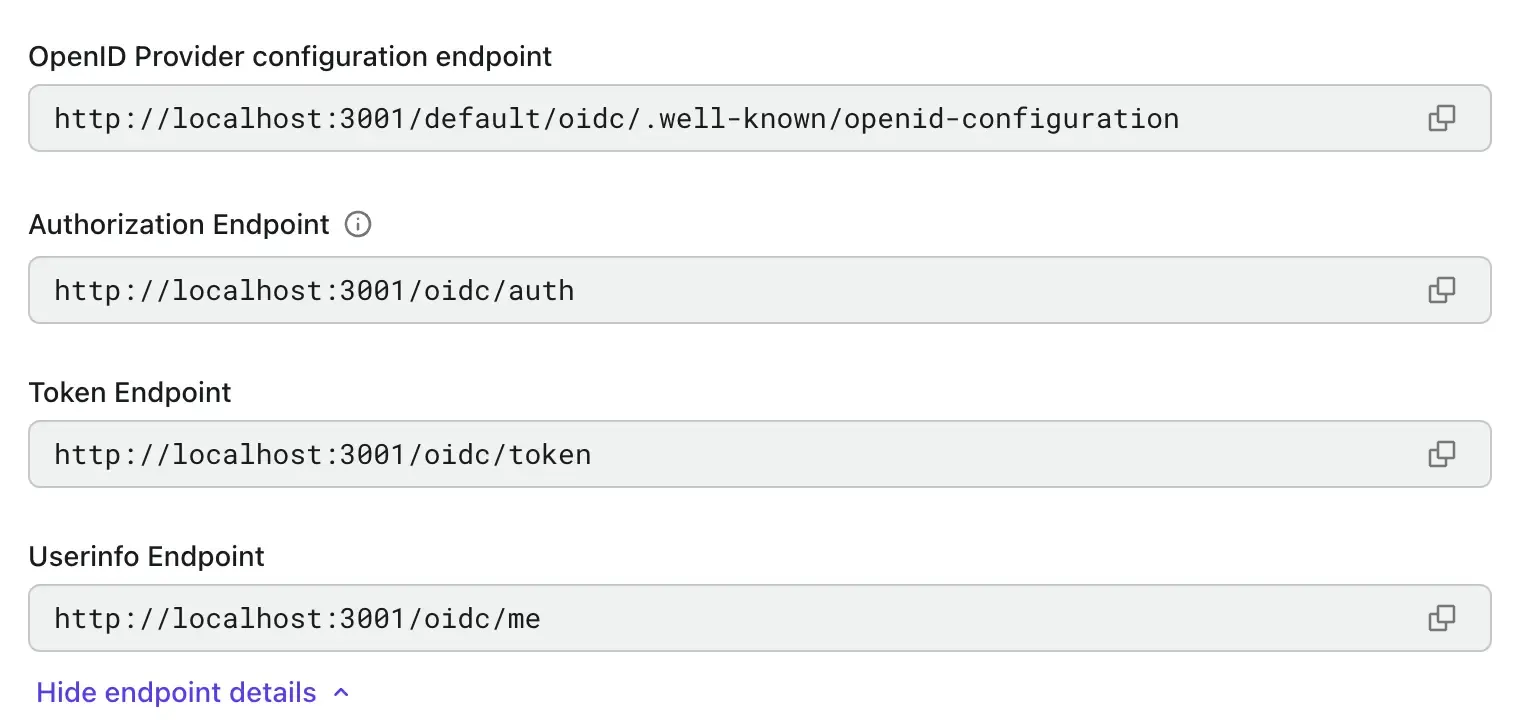

คัดลอก OIDC discovery endpoint จาก Logto และป้อนลงในหน้าการตั้งค่าเชื่อมต่อ IdP ของผู้ให้บริการของคุณ

OIDC discovery endpoint เป็น URL ที่ผู้ให้บริการสามารถใช้เพื่อค้นหารายละเอียดการตั้งค่าคอนฟิก OIDC ของ IdP ประ��กอบด้วยข้อมูลเช่น authorization endpoint token endpoint และ user info endpoint ที่ผู้ให้บริการของคุณต้องการเพื่อทำการตรวจสอบสิทธิ์กับ Logto

จุดตรวจสอบ

เมื่อมีการกำหนดค่ารายละเอียด OIDC ครบถ้วนแล้ว คุณสามารถใช้ Logto เป็น IdP ของบุคคลที่สามสำหรับแอปพลิเคชันของคุณได้ ทดสอบการรวมที่แอปพลิเคชันบุคคลที่สามของคุณเพื่อให้แน่ใจว่าผู้ใช้สามารถเข้าสู่ระบบด้วยบัญชี Logto ของพวกเขาได้

การจัดการสิทธิ์แอปพลิเคชัน

แตกต่างจากแอปพลิเคชันเจ้าของแอปพลิเคชันบุคคลที่สามคือแอปพลิเคชันที่ไม่ใช่เจ้าของโดย Logto โดยปกติจะเป็นเจ้าของโดยผู้ให้บริการบุคคลที่สามที่ใช้ Logto เป็น IdP ภายนอกเพื่อตรวจสอบสิทธิ์ผู้ใช้ ตัวอย่างเช่น Slack Zoom และ Notion ทั้งหมดเป็นแอปพลิเคชันบุคคลที่สาม

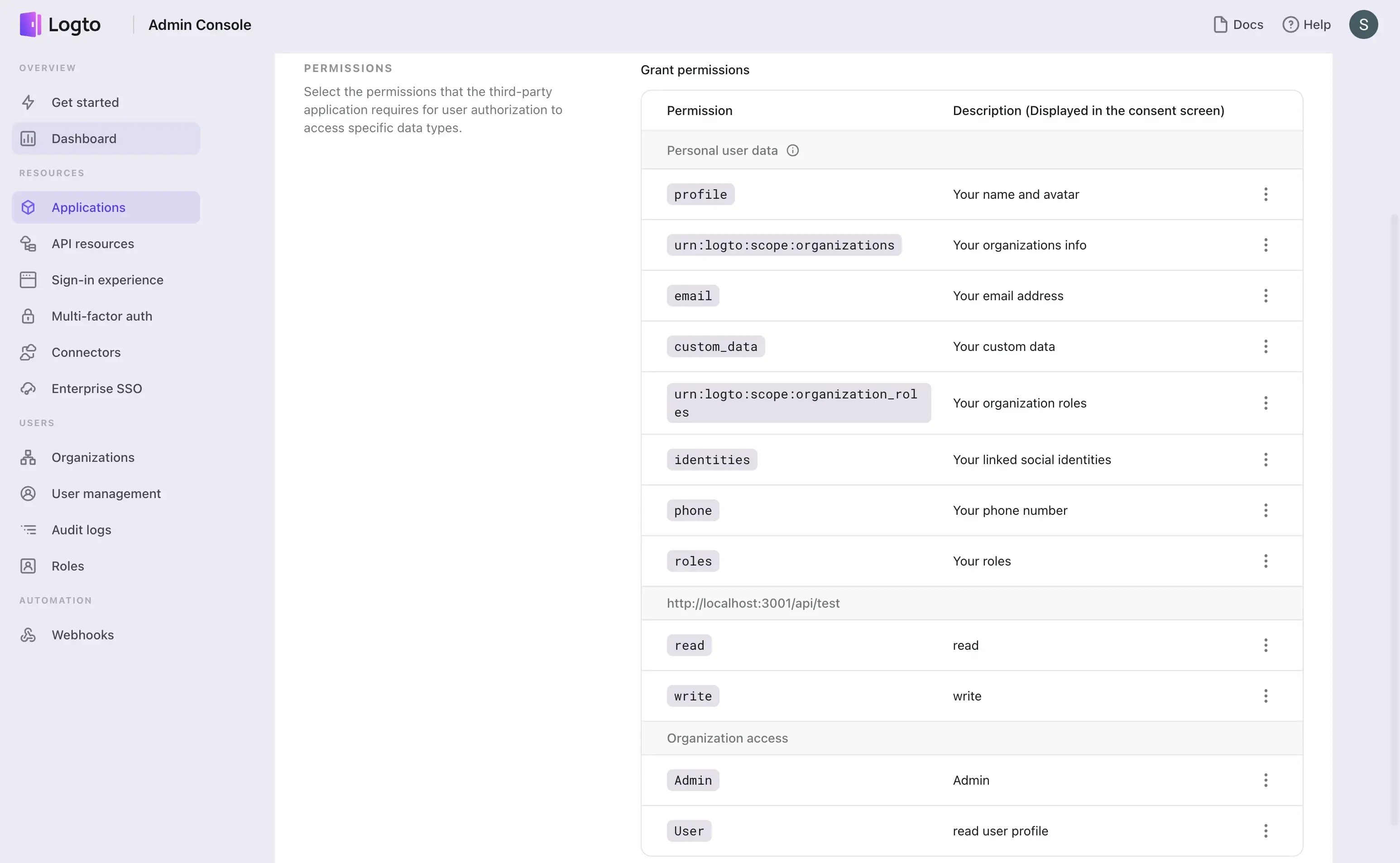

สิ่งสำคัญคือต้องมั่นใจในการให้สิทธิ์แอปพลิเคชันบุคคลที่สามเมื่อพวกเขาขอเข้าถึงข้อมูลของผู้ใช้ของคุณ Logto ช่วยให้คุณจัดการสิทธิ์ของแอปพลิเคชันบุคคลที่สามได้ รวมถึงขอบเขตของโปรไฟล์ผู้ใช้ ขอบเขตทรัพยากร API และขอบเขตองค์กร

การร้องขอขอบเขตที่ไม่เปิดใช้งานจะเกิดข้อผิดพลาดขึ้น นี่คือเพื่อให้แน่ใจว่าข้อมูลของผู้ใช้ของคุณได้รับการปกป้องและสามารถใช้ได้โดยแอปพลิเคชันบุคคลที่สามที่คุณไว้วางใจเท่านั้น เมื่อมีการเปิดใช้งานขอบเขต แอปพลิเคชันบุคคลที่สามสามารถขอเข้าถึงขอบเขตที่เปิดใช้งานเหล่านี้ ขอบเขตเหล่านี้จะถูกแสดงบนหน้าการยินยอมให้ผู้ใช้ของคุณตรวจสอบและอนุญาตแอปพลิเคชันบุคคลที่สาม

โปรดตรวจสอบบทความของเรา หน้าการยินยอมผู้ใช้ สำหรับรายละเอียดเพิ่มเติมเกี่ยวกับหน้าการยินยอมผู้ใช้

เพิ่มสิทธิ์ให้กับแอปพลิเคชันบุคคลที่สามของคุณ

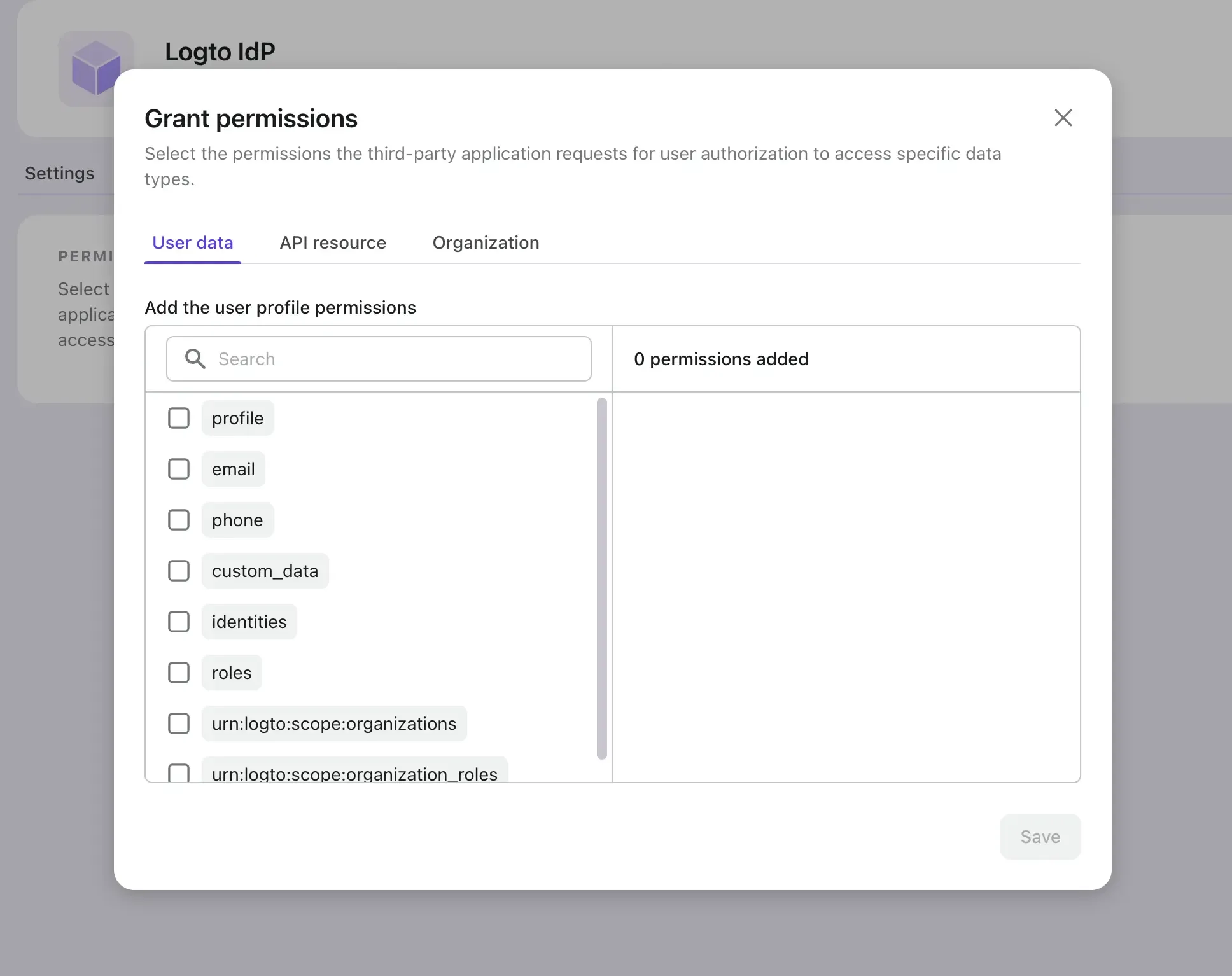

ไปที่หน้ารายละเอียดแอปพลิเคชันและไปที่แท็บ สิทธิ์ คลิกที่ปุ่ม เพิ่มสิทธิ์ เพื่อเพิ่มและสิทธิ์ของแอปพลิเคชันบุคคลที่สามของคุณ

สิทธิ์ของผู้ใช้ (ขอบเขตโปรไฟล์ผู้ใช้)

สิทธิ์เหล่านี้เป็นขอบเขตโปรไฟล์ผู้ใช้มาตรฐานของ OIDC และที่สำคัญของ Logto ที่ใช้ในการเข้าถึงข้อเรียกร้องของผู้ใช้ ข้อเรียกร้องของผู้ใช้จะถูกส่งคืนในโทเค็น ID และจุดสิ้นสุด userinfo ตามลำดับ

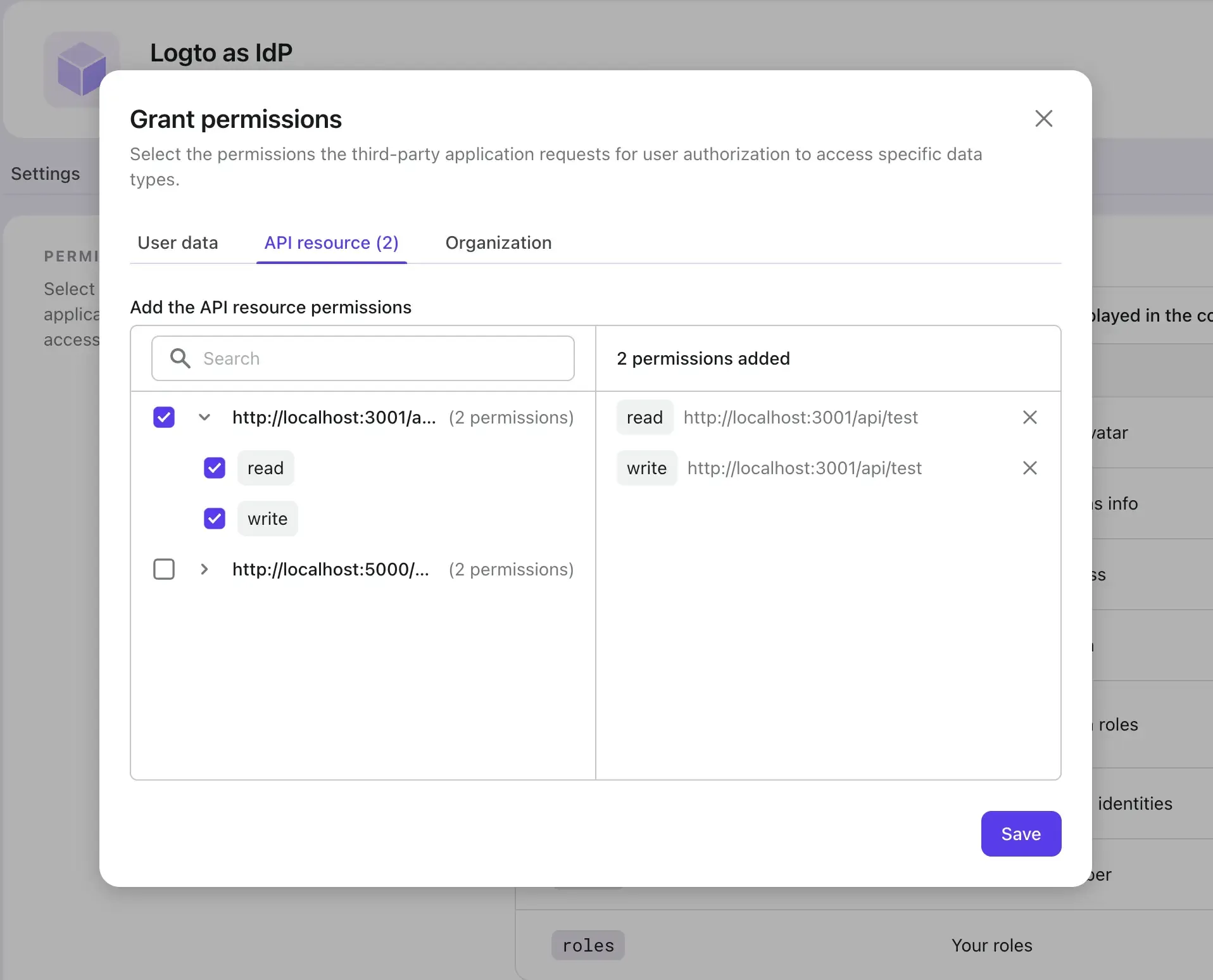

สิทธิ์ทรัพยากร API (ขอบเขตทรัพยากร API)

Logto มีการควบคุมการเข้าถึงตามบทบาท (RBAC) สำหรับทรัพยากร API ทรัพยากร API เป็นทรัพยากรที่เจ้าของโดยบริการของคุณและได้รับการปกป้องโดย Logto คุณสามารถกำหนดขอบเขต API ที่คุณกำหนดเองให้กับแอปพลิเคชันบุคคลที่สามเพื่อเข้าถึงทรัพยากร API ของคุณ หากคุณไม่ทราบวิธีใช้ขอบเขตทรัพยากร API เหล่านี้ โปรดดูที่ RBAC และ ปกป้อง API ของคุณ

คุณสามารถสร้างและจัดการขอบเขตทรัพยากร API ของคุณภายใต้หน้าที่ชื่อ ทรัพยากร API ใน Logto console

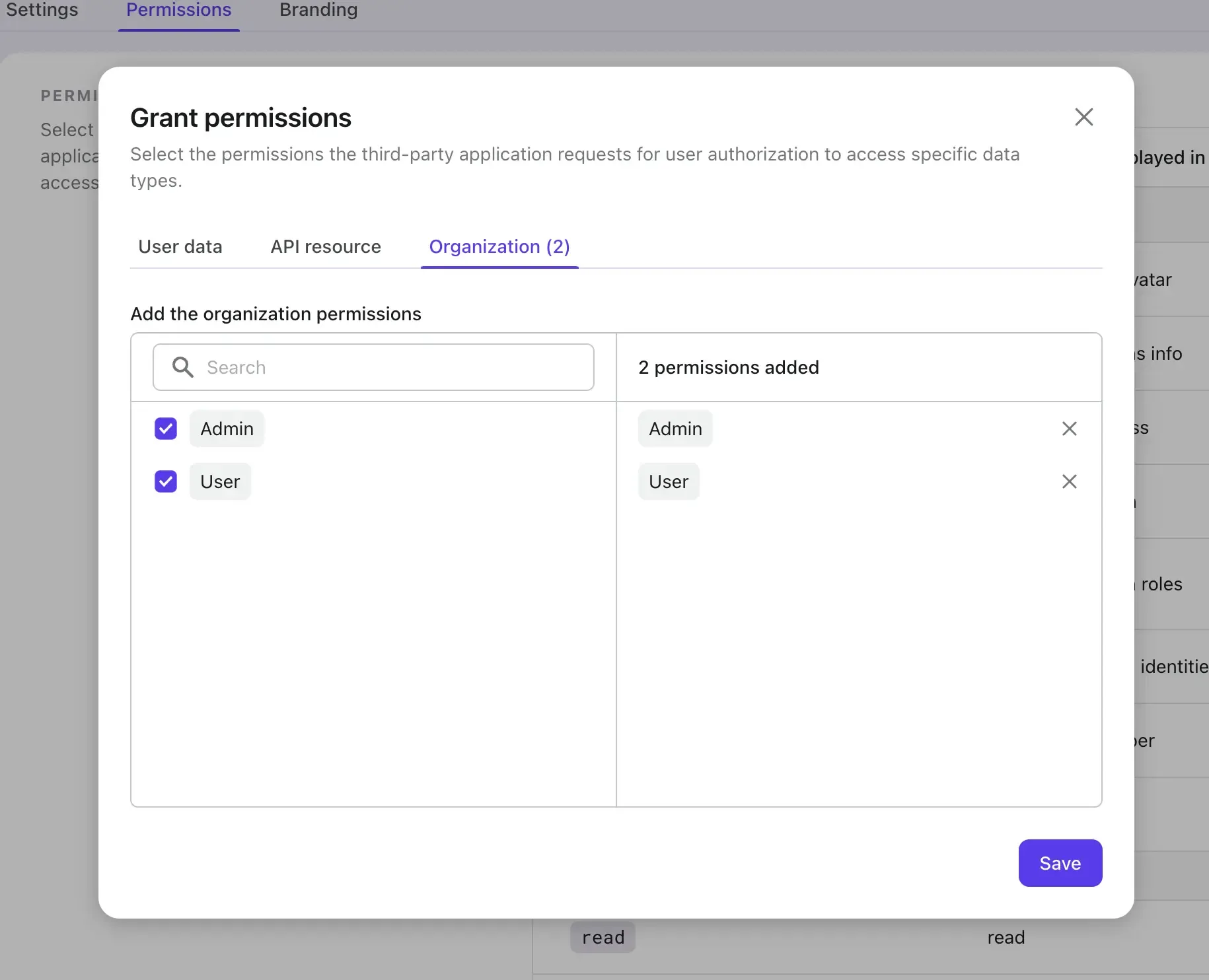

สิทธิ์องค์กร (ขอบเขตองค์กร)

สิทธิ์องค์กรเป็นขอบเขตที่กำหนดเฉพาะสำหรับองค์กร Logto ใช้�สำหรับการเข้าถึงข้อมูลและทรัพยากรขององค์กร หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับองค์กรและวิธีการใช้ขอบเขตองค์กร โปรดดูที่ คู่มือองค์กร

เพื่อสร้างและจัดการขอบเขตองค์กรของคุณไปที่หน้า แม่แบบองค์กร ใน Logto console โปรดดูที่ การกำหนดค่าองค์กร สำหรับรายละเอียดเพิ่มเติม

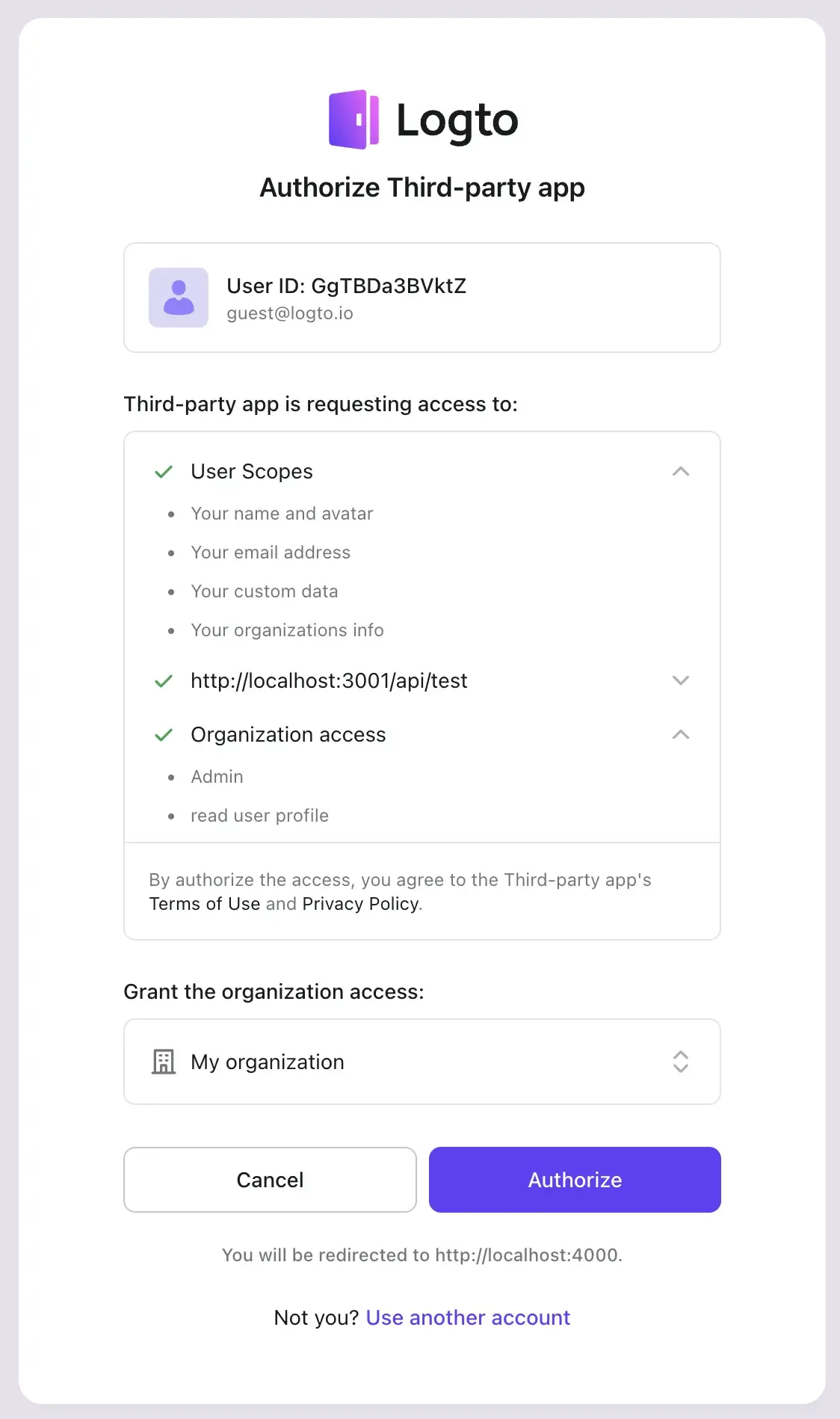

หน้ายินยอม

เมื่อมีการเปิดใช้งานสิทธิ์ทั้งหมดแล้ว แอปพลิเคชันบุคคลที่สามสามารถขอเข้าถึงสิทธิ์ที่เปิดใช้งานได้ สิทธิ์เหล่านี้จะถูกแสดงบนหน้าการยินยอมให้ผู้ใช้ของคุณตรวจสอบและอนุญาตให้เข้าถึงแอปพลิเคชันบุคคลที่สาม

โดยการคลิกที่ปุ่ม อนุญาต ผู้ใช้จะให้สิทธิ์แอปพลิเคชันบุคคลที่สามในการเข้าถึงสิทธิ์ที่ร้องขอเหล่านั้น

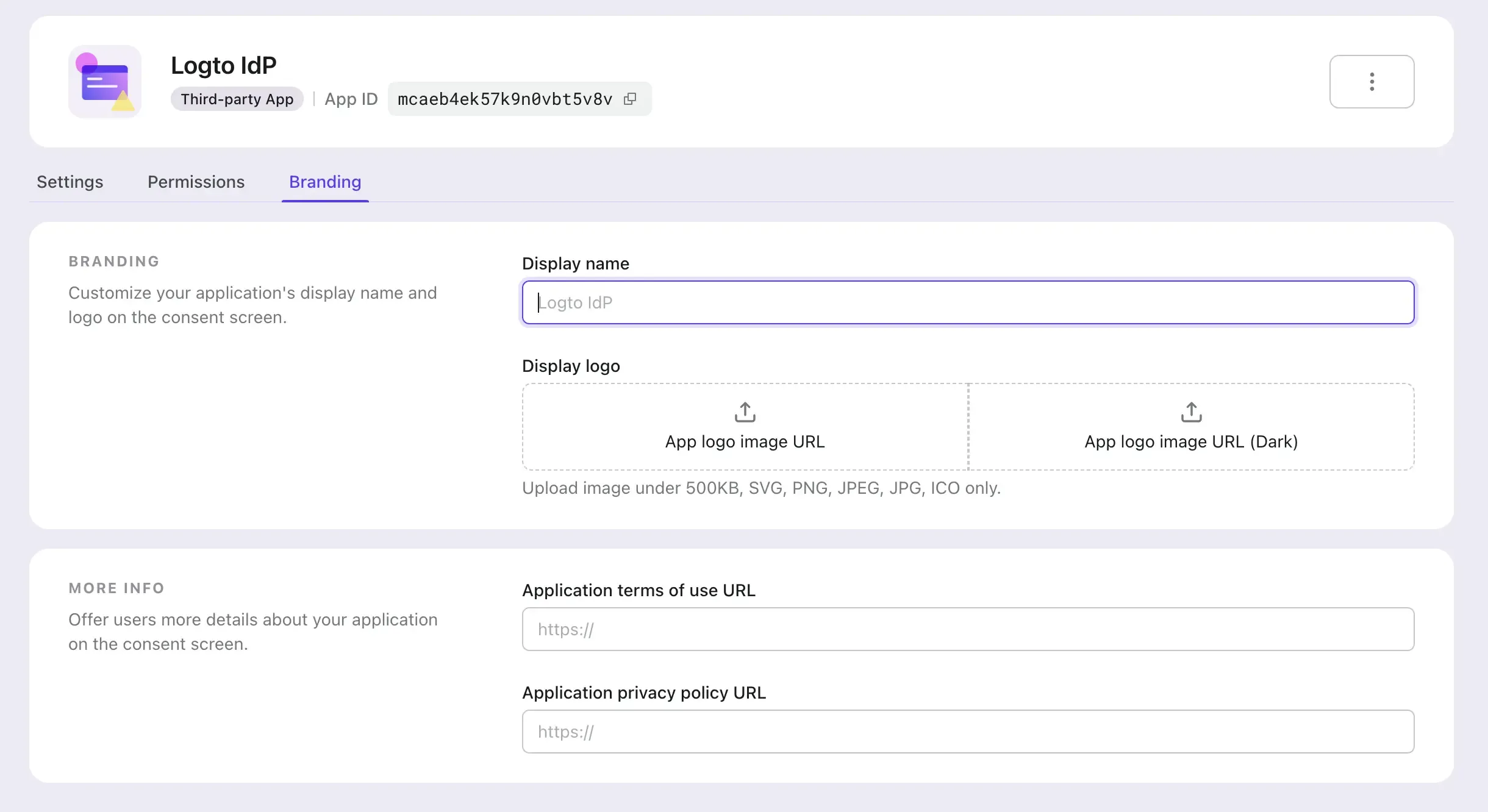

ปรับแต่งหน้าจอยินยอม

สุดท้ายแต่ไม่ท้ายสุด มีความสำคัญที่จะต้องมั่นใจว่าข้อมูลแบรนด์ของบุคคลที่สามและลิงก์ในนโยบายความเป็นส่วนตัวถูกแสดงอย่างถูกต้องให้กับผู้ใช้เมื่อพวกเขาถูกเปลี่ยนเส้นทางไปยังหน้าจอยินยอมของแอปพลิเคชันบุคคลที่สาม

นอกจากประสบการณ์การเข้าสู่ระบบแบบสากลของแอปพลิเคชันเจ้าของ Logto ยังให้คุณปรับแต่งข้อมูลแบรนด์เพิ่มเติมของแอปพลิเคชันบุคคลที่สามของคุณ เช่น ชื่อแอปพลิเคชัน โลโก้ และลิงก์เงื่อนไข

-

ไปที่ Logto Console และไปที่หน้ารายละ��เอียดของแอปพลิเคชันบุคคลที่สาม

-

ไปที่แท็บ การสร้างแบรนด์

- ชื่อที่แสดง: ชื่อแอปพลิเคชันบุคคลที่สามที่จะถูกแสดงบนหน้าการยินยอม จะเป็นตัวแทนชื่อแอปพลิเคชันบุคคลที่สามที่ขอเข้าถึงข้อมูลของผู้ใช้ของคุณ จะใช้ชื่อแอปพลิเคชันหากฟิลด์นี้ว่าง

- โลโก้: โลโก้แอปพลิเคชันบุคคลที่สามที่จะถูกแสดงบนหน้าการยินยอม จะเป็นตัวแทนแบรนด์ของแอปพลิเคชันบุคคลที่สามที่ขอเข้าถึงข้อมูลของผู้ใช้ของคุณ ทั้งโลโก้แอปพลิเคชันบุคคลที่สามและโลโก้ประสบการณ์การเข้าสู่ระบบแบบสากลของ Logto จะถูกแสดงบนหน้าการยินยอมถ้าทั้งสองถูกกำหนด

- Dark logto: ใช้ได้เมื่อเปิดใช้งานประสบการณ์การเข้ามืด จัดการการตั้งค่าในหน้าประสบการณ์การเข้าสู่ระบบ

- ลิงก์เงื่อนไข: ��ลิงก์เงื่อนไขของแอปพลิเคชันบุคคลที่สามที่จะถูกแสดงบนหน้าการยินยอม

- ลิงก์ความเป็นส่วนตัว: ลิงก์ความเป็นส่วนตัวของแอปพลิเคชันบุคคลที่สามที่จะถูกแสดงบนหน้าการยินยอม

สรุป

ขอแสดงความยินดี! คุณได้รวม Logto เป็น IdP ของบุคคลที่สามสำหรับแอปพลิเคชันของคุณอย่างมีประสิทธิภาพ การกำหนดค่าการตั้งค่า OIDC คุณได้สร้างกลไกที่แข็งแกร่งและปลอดภัยสำหรับการตรวจสอบสิทธิ์และการอนุญาตผู้ใช้ ด้วย Logto ที่ใช้งานอยู่ คุณจะมีขั้นตอนที่ราบรื่นในการตรวจสอบสิทธิ์ผู้ใช้และควบคุมการเข้าถึงของพวกเขาไปยังแอปพลิเคชันบุคคลที่สามใด ๆ